Verwenden von Azure Firewall zum Verwalten und Schützen von Windows 365-Umgebungen

In diesem Artikel wird erläutert, wie Sie Ihre Windows 365-Umgebung mithilfe von Azure Firewall vereinfachen und schützen. Die hier erläuterte Beispielarchitektur bietet geringen Wartungsaufwand und automatisierten Zugriff auf die erforderlichen Endpunkte über einen direkten und optimierten Verbindungspfad. Sie können Azure Firewall-Netzwerkregeln und vollqualifizierte Domänennamentags (FQDN) verwenden, um dieses Architekturbeispiel in Ihrer Umgebung zu replizieren.

Hinweis

Dieser Artikel gilt für Kunden, die Windows 365 mit Azure-Netzwerkverbindungen (ANC) bereitstellen. Dieser Artikel gilt nicht für Umgebungen, die von Microsoft gehostete Netzwerke verwenden. Weitere Informationen zu den einzelnen Optionen finden Sie unter Windows 365-Netzwerkbereitstellungsoptionen.

Der Windows 365-Dienst erfordert eine optimierte, nicht per Proxy bereitgestellte Konnektivität mit kritischen Dienstendpunkten, von denen sich viele in der Infrastruktur von Microsoft befinden. Das Herstellen einer Verbindung mit diesen Ressourcen über lokale Netzwerke über das Internet ist ineffizient und wird nicht empfohlen. Solche Verbindungen können auch komplex zu konfigurieren und zu verwalten sein.

Beispielsweise verfügen einige Windows 365-Kunden, die das ANC-Bereitstellungsmodell verwenden, möglicherweise über eine direkte Verbindung zurück zu einer lokalen Umgebung, die ExpressRoute oder Site-to-Site-VPN verwendet. Ausgehender Datenverkehr kann auf die gleiche Weise wie lokaler Datenverkehr über einen vorhandenen Proxyserver weitergeleitet werden. Diese Verbindungsstrategie ist nicht für Windows 365-Umgebungen optimiert und führt wahrscheinlich zu erheblichen Leistungseinbußen.

Stattdessen können Sie Azure Firewall mit Ihren ANC Windows 365-Umgebungen verwenden, um optimierte, sichere, wartungsarme und automatisierte Zugriffe bereitzustellen.

Erforderliche Endpunkte für Windows 365

Windows 365 erfordert Zugriff auf die folgenden Endpunkte:

Sie können auch den Zugriff auf andere Microsoft-Dienste (z. B. Office 365) in Betracht ziehen, wenn Sie die optimierte Konnektivität über die Umgebung konfigurieren.

FQDN-Tags für bestimmte Dienste sind für Azure Firewall verfügbar, um diese Regeln auf einfache Weise zu konfigurieren und zu verwalten. Dies wird später in diesem Dokument erläutert.

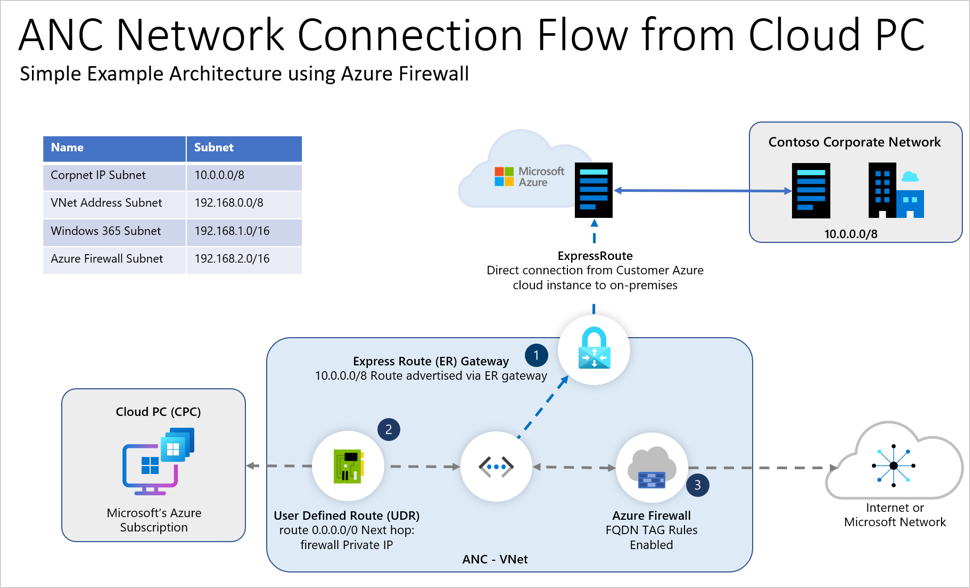

Beispielarchitektur mit Azure Firewall- und FQDN-Tags

Es gibt viele Möglichkeiten zum Konfigurieren von Netzwerken in Azure. Hier verwenden wir Folgendes:

- Ein einzelnes VNET mit Azure Firewall, das den ausgehenden Zugriff verwaltet.

- Eine ExpressRoute-Verbindung, um das VNET wieder mit der lokalen Umgebung zu verbinden.

Der Datenverkehrsfluss in diesem Diagramm:

- Contoso-Unternehmensnetzwerk: Dieses lokale IP-Subnetz wird über das ExpressRoute-Gateway im VNET angekündigt. Der gesamte Datenverkehr zu diesem Bereich (10.0.0.0/8) wird über die ExpressRoute-Leitung gesendet.

- Der gesamte andere Datenverkehr aus dem Windows 365-Subnetz wird über die UDR-Route (User Defined Route) 0.0.0.0/0 an die Azure Firewall gesendet. Die IP-Adresse des nächsten Hops wird auf die private IP-Adresse der Azure Firewall festgelegt.

- Die Firewall verfügt über Anwendungsregeln (und FQDN-Tags) und Netzwerkregeln, die für die windows 365 erforderlichen Endpunkte konfiguriert sind. Datenverkehr, der den Regeln entspricht, wird zugelassen. Jeglicher anderer Datenverkehr, der nicht explizit zulässig ist, wird blockiert.

Azure Firewall-Anwendungsregeln

Die Umgebung im Diagramm wurde mit den folgenden Azure Firewall-Anwendungsregeln (angewendet in Legende 3) eingerichtet. Der gesamte Datenverkehr, der nicht für das lokale Subnetz von Contoso bestimmt ist, wird an die Firewall weitergeleitet. Diese Regeln ermöglichen es dem definierten Datenverkehr, an sein Ziel zu gelangen. Weitere Informationen zum Bereitstellen von Azure Firewall finden Sie unter Bereitstellen und Konfigurieren von Azure Firewall über das Azure-Portal.

| Regelbeschreibung | Zieltyp | FQDN-Tagname | Protokoll | TLS-Überprüfung | Erforderlich/Optional |

|---|---|---|---|---|---|

| Windows 365 FQDNs | FQDN-Tag | Windows365 | HTTP: 80, HTTPS: 443 | Nicht empfohlen | Erforderlich |

| Intune-FQDNs | FQDN-Tag | MicrosoftIntune | HTTP: 80, HTTPS: 443 | Nicht empfohlen | Erforderlich |

| Office 365 FQDNs | FQDN-Tag | Office365 | HTTP: 80, HTTPS: 443 | Nicht empfohlen für die Optimierung & Zulassen von Kategorien | Optional, wird jedoch empfohlen |

| Windows Update | FQDN-Tag | WindowsUpdate | HTTP: 80, HTTPS: 443 | Nicht empfohlen | Optional |

| Citrix HDX Plus | FQDN-Tag | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | Nicht empfohlen | Optional (nur bei Verwendung von Citrix HDX Plus erforderlich) |

Azure Firewall kann öffentlichen IP-Adressen zugeordnet werden, um ausgehende Verbindungen mit dem Internet bereitzustellen. Die erste öffentliche IP-Adresse wird nach dem Zufallsprinzip ausgewählt, um ausgehenden SNAT bereitzustellen. Die nächste verfügbare öffentliche IP-Adresse wird verwendet, nachdem alle SNAT-Ports der ersten IP-Adresse erschöpft sind. In Szenarien, die einen hohen Durchsatz erfordern, wird empfohlen, ein Azure NAT Gateway zu nutzen. NAT Gateway skaliert die ausgehende Konnektivität dynamisch und kann in eine Azure Firewall-Instanz integriert werden. Anleitungen finden Sie im Tutorial zum Integrieren von NAT Gateway in Azure Firewall .

Windows365-Tag

Das Windows365-Tag enthält die erforderlichen AVD-Endpunkte (Azure Virtual Desktop), mit Ausnahme der Endpunkte mit nicht standardmäßigen Ports, die manuell eingegeben werden müssen (siehe Abschnitt Netzwerkregeln).

Das Windows365-Tag enthält Intune nicht. Das MicrosoftIntune-Tag kann separat verwendet werden.

Das Windows365-FQDN-Tag enthält alle erforderlichen Endpunkte mit Ausnahme der Endpunkte, die in separaten Zeilen dieses Dokuments als Erforderlich aufgeführt sind, die separat konfiguriert werden müssen. FQDN-Tags unterscheiden sich von einem Diensttag. Beispielsweise enthält das Diensttag WindowsVirtualDesktop nur die IP-Adressen, in die *.wvd.microsoft.com aufgelöst werden.

Netzwerkregeln

Azure Firewall verarbeitet derzeit keine nicht standardmäßigen Ports in einem FQDN-Tag. Windows 365 hat einige nicht standardmäßige Portanforderungen, sodass die folgenden Regeln zusätzlich zu den FQDN-Tags manuell als Netzwerkregeln hinzugefügt werden müssen.

| Regelbeschreibung | Zieltyp | FQDN/IP | Protokoll | Port/s | TLS-Überprüfung | Erforderlich/Optional |

|---|---|---|---|---|---|---|

| Windows-Aktivierung | FQDN | azkms.core.windows.net | TCP | 1688 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | Nicht empfohlen | Erforderlich |

| UDP-Konnektivität über TURN | IP | 20.202.0.0/16 | UDP | 3478 | Nicht empfohlen | Erforderlich |

| TURN-Konnektivität | IP | 20.202.0.0/16 | TCP | 443 | Nicht empfohlen | Erforderlich |

| Registrierung | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | Nicht empfohlen | Erforderlich |

Partnersicherheitslösungsoptionen

Weitere Möglichkeiten zum Schutz Ihrer Windows 365-Umgebung sind Partnersicherheitslösungsoptionen, die automatisierte Regelsätze für den Zugriff auf erforderliche Endpunkte für den Windows 365-Dienst bereitstellen. Zu diesen Optionen gehören:

- Aktualisierbare Objekte von Check Point Software Technologies

Nächste Schritte

Erfahren Sie mehr über die Windows 365-Architektur.

Weitere Informationen zu FQDNS finden Sie unter Übersicht über FQDN-Tags.

Weitere Informationen zu Diensttags finden Sie unter Diensttags für virtuelle Netzwerke.