Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Windows 365 bietet ein Lizenzmodell pro Benutzer und Monat, indem Cloud-PCs im Auftrag von Kunden in Microsoft Azure gehostet werden. Bei diesem Modell ist eine Berücksichtigung des Speichers, der Architektur der Computeinfrastruktur und der Kosten nicht erforderlich. Mit der Windows 365-Architektur können Sie auch Ihre vorhandenen Investitionen in Azure-Netzwerke und die Sicherheit nutzen. Jeder Cloud-PC wird gemäß der Konfiguration bereitgestellt, die Sie im Abschnitt Windows 365 des Microsoft Intune Admin Centers definieren.

Konnektivität virtueller Netzwerke

Jeder Cloud-PC verfügt über eine virtuelle Netzwerkschnittstellenkarte (NIC) in Microsoft Azure. Sie haben zwei NIC-Verwaltungsoptionen:

- Wenn Sie Microsoft Entra Join und ein von Microsoft gehostetes Netzwerk verwenden, müssen Sie kein Azure-Abonnement verwenden oder die NIC verwalten.

- Wenn Sie Ihr eigenes Netzwerk verwenden und eine Azure-Netzwerkverbindung (ANC) verwenden, werden die NICs von Windows 365 in Ihrem Azure-Abonnement erstellt.

Die NICs werden basierend auf Ihrer Azure-Netzwerkverbindung (ANC)-Konfiguration an eine Azure Virtual Network angefügt.

Windows 365 wird in vielen Azure-Regionen unterstützt. Sie können auf zwei Arten steuern, welche Azure-Region verwendet wird:

- Durch Auswählen des von Microsoft gehosteten Netzwerks und einer Azure-Region.

- Durch Auswählen eines virtuellen Azure-Netzwerks aus Ihrem Azure-Abonnement beim Erstellen einer ANC.

Die Region des virtuellen Azure-Netzwerks bestimmt, wo der Cloud-PC erstellt und gehostet wird.

Wenn Sie Ihr eigenes virtuelles Netzwerk verwenden, können Sie den Zugriff zwischen Ihren aktuellen Azure-Regionen auf andere Azure-Regionen erweitern, die von Windows 365 unterstützt werden. Zur Erweiterung auf andere Regionen können Sie Azure Virtual Network Peering oder ein virtuelles WAN verwenden.

Mithilfe Ihres eigenen virtuellen Azure-Netzwerks können Sie mit Windows 365 die Sicherheits- und Routingfunktionen des virtuellen Netzwerks verwenden, einschließlich:

- Azure-Netzwerksicherheitsgruppen

- Benutzerdefiniertes Routing

- Azure Firewall

- Virtuelle Netzwerkgeräte (NVAs)

Tipp

Für die Webfilterung und den Netzwerkschutz für Cloud-PCs sollten Sie die Verwendung der Microsoft Defender für Endpunkt-Features Netzwerkschutz und Webschutz in Erwägung ziehen. Diese Features können sowohl über physische als auch über virtuelle Endpunkte hinweg mithilfe des Microsoft Intune Admin Centers bereitgestellt werden.

Microsoft Intune Integration

Microsoft Intune wird verwendet, um alle Cloud-PCs zu verwalten. Microsoft Intune und zugeordneten Windows-Komponenten verfügen über verschiedene Netzwerkendpunkte, die über die Virtual Network zugelassen werden müssen. Apple- und Android-Endpunkte werden möglicherweise ignoriert, wenn Sie nicht Microsoft Intune für die Verwaltung dieser Gerätetypen verwenden.

Tipp

Achten Sie darauf, den Zugriff auf Windows-Pushbenachrichtigungsdienste (WNS) zu erlauben. Möglicherweise bemerken Sie nicht sofort eine Auswirkung, wenn der Zugriff blockiert wird. WNS ermöglicht es Microsoft Intune jedoch, Aktionen auf Windows-Endpunkten sofort auszulösen, anstatt auf normale Richtlinienabrufintervalle auf diesen Geräten zu warten oder beim Start-/Anmeldeverhalten Richtlinienabfragen durchzuführen. Der WNS empfiehlt eine direkte Verbindung zwischen dem Windows-Client und dem WNS.

Sie müssen nur zugriff auf eine Teilmenge von Endpunkten basierend auf Ihrem Microsoft Intune Mandantenstandort gewähren. Melden Sie sich beim Microsoft Intune Admin Center an, und wählen Sie Mandantenverwaltungsdetails> aus, um ihren Mandantenstandort (oder Azure Scale Unit, ASU) zu ermitteln. Unter Mandantenstandort werden Angaben wie etwa „Nordamerika 0501“ oder „Europa 0202“ angezeigt. Die Zeilen in der Microsoft Intune Dokumentation werden nach geografischer Region unterschieden. Regionen werden durch die ersten beiden Buchstaben in den Namen angegeben (na = Nordamerika, eu = Europa, ap = Asien-Pazifik). Da Mandanten innerhalb einer Region möglicherweise verschoben werden, empfiehlt es sich, einer ganzen Region anstatt nur einem bestimmten Endpunkt in dieser Region Zugriff zu gewähren.

Weitere Informationen zu Microsoft Intune Dienstregionen und Zum Datenspeicherort finden Sie unter Datenspeicherung und -verarbeitung in Intune.

Identitätsdienste

Windows 365 verwendet sowohl Microsoft Entra ID als auch lokales Active Directory Domain Services (AD DS). Microsoft Entra ID bietet Folgendes:

- Benutzerauthentifizierung für Windows 365 (wie bei jedem anderen Microsoft 365 Dienst).

- Geräteidentitätsdienste für Microsoft Intune über Microsoft Entra Hybrideinbindung oder Microsoft Entra Join.

Beim Konfigurieren von Cloud-PCs für die Verwendung Microsoft Entra Hybridjoins bietet AD DS Folgendes:

- Den lokalen Domänenbeitritt für die Cloud-PCs.

- Benutzerauthentifizierung für Remotedesktopprotokoll (RDP)-Verbindungen.

Beim Konfigurieren von Cloud-PCs für die Verwendung Microsoft Entra Joins bietet Microsoft Entra ID Folgendes:

- Den Domänenbeitrittsmechanismus für die Cloud-PCs.

- Benutzerauthentifizierung für RDP-Verbindungen.

Weitere Informationen dazu, wie sich die Identitätsdienste auf die Bereitstellung, Verwaltung und Nutzung von Cloud-PCs auswirken, finden Sie unter Identität und Authentifizierung.

Microsoft Entra-ID

Microsoft Entra ID bietet die Benutzerauthentifizierung und Autorisierung sowohl für das Windows 365-Webportal als auch für die Remotedesktopclient-Apps. Beide unterstützen die moderne Authentifizierung, was bedeutet, dass Microsoft Entra bedingter Zugriff integriert werden kann, um Folgendes bereitzustellen:

- Mehrstufige Authentifizierung

- Standortbasierte Einschränkungen

- Anmelderisikoverwaltung

- Sitzungslimits, einschließlich:

- Anmeldehäufigkeit für Remotedesktop-Clients und das Windows 365-Webportal

- Cookiepersistenz für das Windows 365-Webportal

- Gerätekonformitätsüberprüfungen

Weitere Informationen zur Verwendung Microsoft Entra bedingten Zugriffs mit Windows 365 finden Sie unter Festlegen von Richtlinien für bedingten Zugriff.

Active Directory Domain Services

Windows 365 Cloud-PCs können entweder Microsoft Entra hybrid oder Microsoft Entra eingebunden werden. Bei Verwendung Microsoft Entra Hybridbeitritts müssen Cloud-PCs einer AD DS-Domäne beitreten. Diese Domäne muss mit Microsoft Entra ID synchronisiert werden. Die Domänencontroller der Domäne können in Azure oder lokal gehostet werden. Wenn sie lokal gehostet werden, muss eine Verbindung zwischen Azure und der lokalen Umgebung hergestellt werden. Die Konnektivität kann in Form von Azure Express Route oder einer Site-to-Site-VPNerfolgen. Weitere Informationen zum Einrichten einer Hybridnetzwerkkonnektivität finden Sie unter Implementieren eines sicheren Hybridnetzwerks. Die Konnektivität muss die Kommunikation zwischen den Cloud-PCs und den Domänencontrollern ermöglichen, die für Active Directory erforderlich sind. Weitere Informationen finden Sie unter Konfigurieren der Firewall für AD-Domänen und Vertrauensstellungen.

Benutzerkonnektivität

Cloud-PC-Konnektivität wird von Azure Virtual Desktop bereitgestellt. Es werden keine direkten eingehenden Verbindungen über das Internet mit dem Cloud-PC hergestellt. Stattdessen werden Verbindungen hergestellt von/vom:

- Cloud-PC zu den Azure Virtual Desktop-Endpunkten.

- Remotedesktopclients für Azure Virtual Desktop-Endpunkte.

Weitere Informationen zu diesen Ports finden Sie unter Liste der erforderlichen URLs für Azure Virtual Desktop. Verwenden Sie zur Erleichterung der Konfiguration von Netzwerksicherheitskontrollen Diensttags für Azure Virtual Desktop, um diese Endpunkte zu identifizieren. Weitere Informationen zu Azure-Diensttags finden Sie unter Übersicht über Azure-Diensttags.

Es ist nicht erforderlich, Ihre Cloud-PCs so zu konfigurieren, dass diese Verbindungen hergestellt werden. Windows 365 integriert Azure Virtual Desktop-Konnektivitätskomponenten nahtlos in Katalogimages oder benutzerdefinierte Images.

Weitere Informationen zur Netzwerkarchitektur von Azure Virtual Desktop finden Sie unter Grundlegendes zur Netzwerkkonnektivität von Azure Virtual Desktop.

Windows 365 Cloud-PCs unterstützen keine Verbindungsbroker von Drittanbietern.

„Gehostet im Auftrag von“-Architektur

Die „Gehostet im Auftrag von“-Architektur ermöglicht Microsoft-Diensten das Anfügen gehosteter Azure-Dienste an ein Kundenabonnement, nachdem diesen Diensten die entsprechenden und bereichsbezogenen Berechtigungen für ein virtuelles Netzwerk von einem Abonnementbesitzer übertragen wurden. Dieses Konnektivitätsmodell ermöglicht einem Microsoft-Dienst, im Gegensatz zu verbrauchsbasierten Standarddiensten Software-as-a-Service-Dienste und benutzerlizenzierte Dienste bereitzustellen.

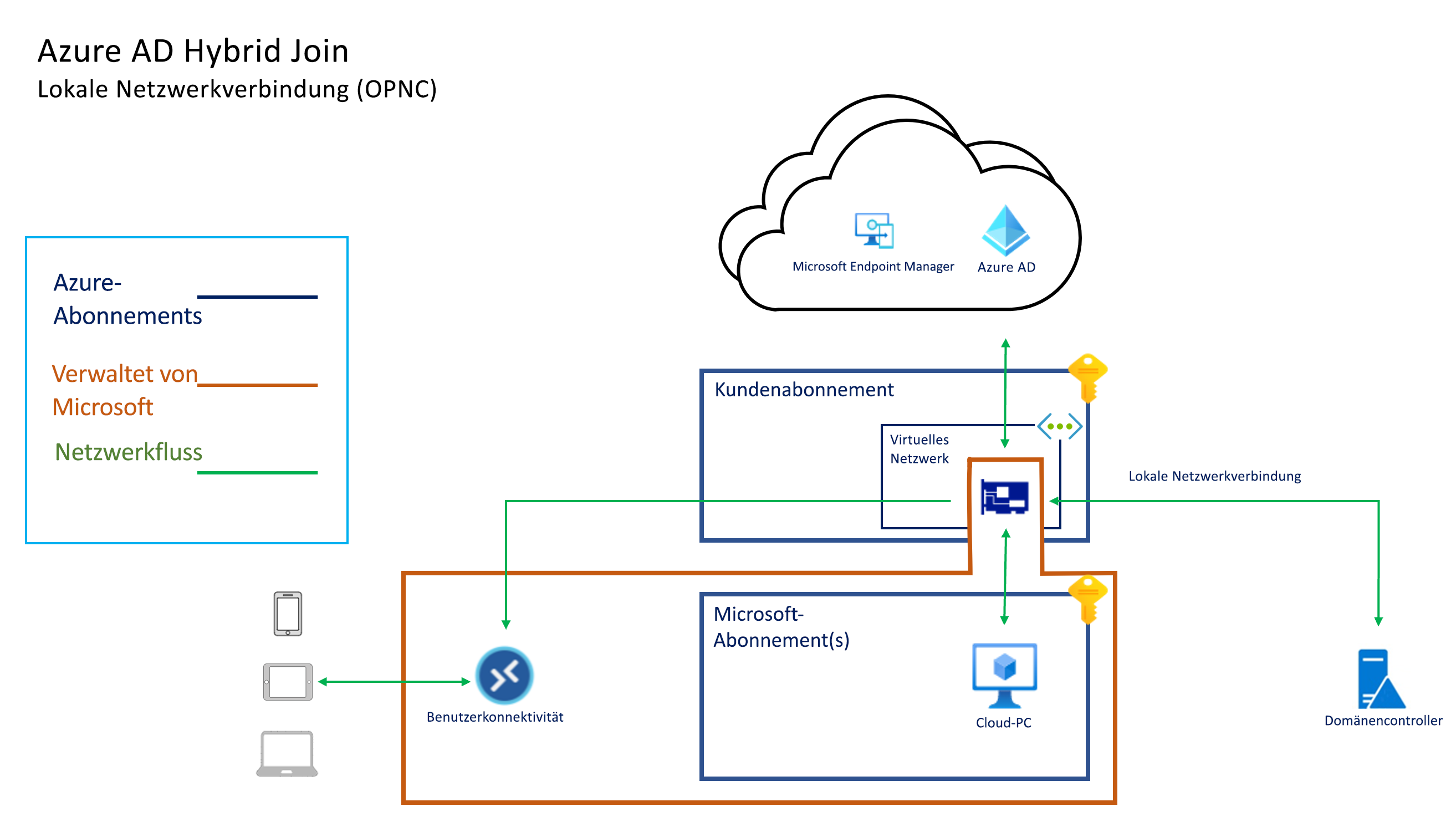

Die folgenden Diagramme zeigen die logische Architektur für eine Microsoft Entra Joinkonfiguration mit einem von Microsoft gehosteten Netzwerk, einer Microsoft Entra Joinkonfiguration mithilfe der Netzwerkverbindung eines Kunden ("Bring Your Own Network") und einer Microsoft Entra Hybrid Join-Konfiguration unter Verwendung eines ANC.

Alle Cloud-PC-Verbindungen werden von der virtuellen Netzwerkschnittstellenkarte bereitgestellt. Bei der „Gehostet im Auftrag von“-Architektur befinden sich die Cloud-PCs im Abonnement von Microsoft. Daher übernimmt Microsoft die Kosten für die Ausführung und Verwaltung dieser Infrastruktur.

Windows 365 verwaltet die Kapazität und die Verfügbarkeit in der Region in den Windows 365-Abonnements. Windows 365 bestimmt die Größe und den Typ des virtuellen Computers basierend auf der Lizenz, die Sie dem Benutzer zuweisen. Windows 365 bestimmt die Azure-Region, in der Ihre Cloud-PCs gehostet werden, basierend auf dem virtuellen Netzwerk, das Sie beim Erstellen einer lokalen Netzwerkverbindung auswählen.

Windows 365 entspricht Microsoft 365 Datenschutzrichtlinien. Kundendaten innerhalb der Unternehmensclouddienste von Microsoft sind durch verschiedene Technologien und Prozesse geschützt:

- Verschiedene Arten der Verschlüsselung

- Logische Isolierung von anderen Mandanten

- Zugriff auf eine begrenzte, kontrollierte und gesicherte Gruppe von Benutzern von bestimmten Clients

- Schutz beim Zugriff mithilfe von rollenbasierten Zugriffssteuerungen

- Replikation auf mehreren Servern, Speicherendpunkten und Rechenzentren für Redundanz

- Überwachung auf nicht autorisierten Zugriff, übermäßigen Ressourcenverbrauch und Verfügbarkeit

Weitere Informationen zur Windows 365 Cloud-PC-Verschlüsselung finden Sie unter "Datenverschlüsselung" in Windows 365.

Nächste Schritte

Erfahren Sie mehr über Windows 365-Identität und -Authentifizierung.