Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

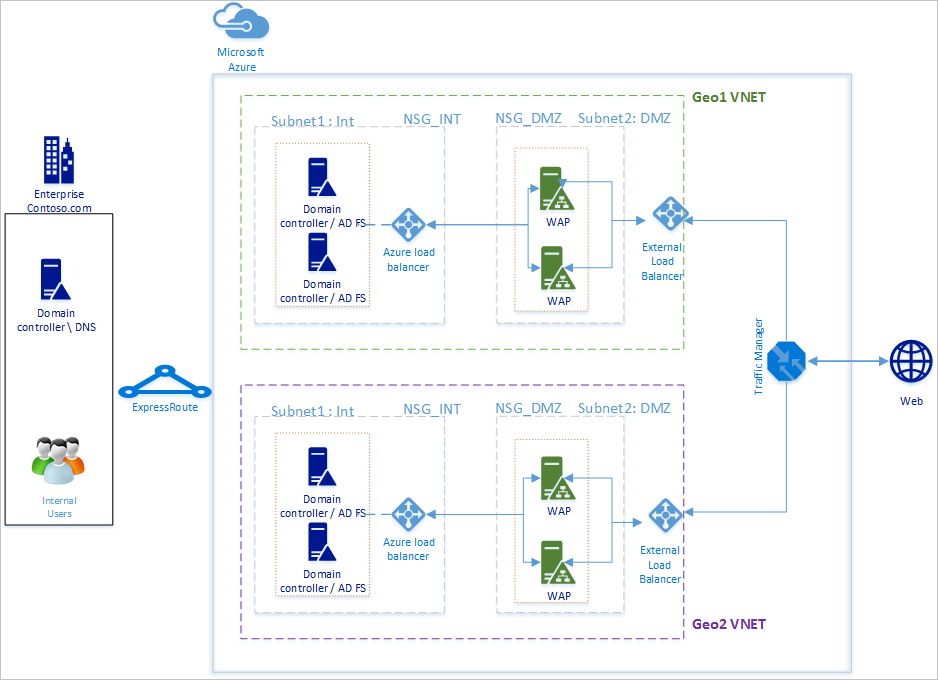

Die AD FS-Bereitstellung in Azure bietet schrittweise Richtlinien für die Bereitstellung einer einfachen AD FS-Infrastruktur für Ihre Organisation in Azure. Dieser Artikel enthält die nächsten Schritte zum Erstellen einer standortübergreifenden Bereitstellung von AD FS in Azure mithilfe von Azure Traffic Manager. Azure Traffic Manager hilft dabei, eine geografisch verteilte Hochverfügbarkeits- und Hochleistungs-AD FS-Infrastruktur für Ihre Organisation zu erstellen, indem sie eine Reihe von Routingmethoden nutzen, die für unterschiedliche Anforderungen von der Infrastruktur zur Verfügung stehen.

Eine hochverwendige standortübergreifende AD FS-Infrastruktur ermöglicht Folgendes:

- Beseitigung einzelner Fehlerpunkte: Mit Failoverfunktionen von Azure Traffic Manager können Sie auch dann eine hoch verfügbare AD FS-Infrastruktur erreichen, wenn eines der Rechenzentren in einem Teil des Globus heruntergeht.

- Verbesserte Leistung: Sie können die vorgeschlagene Bereitstellung in diesem Artikel verwenden, um eine leistungsfähige AD FS-Infrastruktur bereitzustellen, mit der Benutzer sich schneller authentifizieren können.

Designprinzipien

Die grundlegenden Entwurfsprinzipien sind identisch mit den Designprinzipien im Artikel AD FS-Bereitstellung in Azure. Das obige Diagramm zeigt eine einfache Erweiterung der grundlegenden Bereitstellung auf eine andere geografische Region. Im Folgenden finden Sie einige Punkte, die Sie berücksichtigen sollten, wenn Sie Ihre Bereitstellung auf eine neue geografische Region erweitern.

- Virtuelles Netzwerk: Sie sollten ein neues virtuelles Netzwerk in der geografischen Region erstellen, in der Sie zusätzliche AD FS-Infrastruktur bereitstellen möchten. Im obigen Diagramm sehen Sie Geo1 VNET und Geo2 VNET als die beiden virtuellen Netzwerke in jeder geografischen Region.

- Domänencontroller und AD FS-Server in neuen geografischen VNET-Servern: Es wird empfohlen, Domänencontroller in der neuen geografischen Region bereitzustellen, damit die AD FS-Server in der neuen Region keinen Domänencontroller in einem anderen weit entfernten Netzwerk kontaktieren müssen, um eine Authentifizierung abzuschließen und dadurch die Leistung zu verbessern.

- Speicherkonten: Speicherkonten sind einer Region zugeordnet. Da Sie Computer in einer neuen geografischen Region bereitstellen, müssen Sie neue Speicherkonten erstellen, die in der Region verwendet werden sollen.

- Netzwerksicherheitsgruppen: Als Speicherkonten können in einer Region erstellte Netzwerksicherheitsgruppen nicht in einer anderen geografischen Region verwendet werden. Daher müssen Sie neue Netzwerksicherheitsgruppen wie in der ersten geografischen Region für INT- und DMZ-Subnetz in der neuen geografischen Region erstellen.

- DNS-Bezeichnungen für öffentliche IP-Adressen: Azure Traffic Manager kann nur über DNS-Bezeichnungen auf Endpunkte verweisen. Daher müssen Sie DNS-Labels für die öffentlichen IP-Adressen der externen Load Balancer erstellen.

- Azure Traffic Manager: Mit Microsoft Azure Traffic Manager können Sie die Verteilung von Benutzerdatenverkehr an Ihre Dienstendpunkte steuern, die in verschiedenen Rechenzentren auf der ganzen Welt ausgeführt werden. Azure Traffic Manager funktioniert auf DNS-Ebene. Es verwendet DNS-Antworten, um Endbenutzerdatenverkehr an global verteilte Endpunkte zu leiten. Clients stellen dann eine direkte Verbindung mit diesen Endpunkten her. Mit unterschiedlichen Routingoptionen für Leistung, Gewichtung und Priorität können Sie ganz einfach die Routingoption auswählen, die für die Anforderungen Ihrer Organisation am besten geeignet ist.

- V-net-zu-V-Net-Konnektivität zwischen zwei Regionen: Sie müssen keine Verbindung zwischen den virtuellen Netzwerken selbst haben. Da jedes virtuelle Netzwerk Zugriff auf Domänencontroller hat und über AD FS- und WAP-Server selbst verfügt, können sie ohne Konnektivität zwischen den virtuellen Netzwerken in verschiedenen Regionen funktionieren.

Schritte zur Integration von Azure Traffic Manager

Bereitstellen von AD FS in der neuen geografischen Region

Befolgen Sie die Schritte und Richtlinien in der AD FS-Bereitstellung in Azure , um dieselbe Topologie in der neuen geografischen Region bereitzustellen.

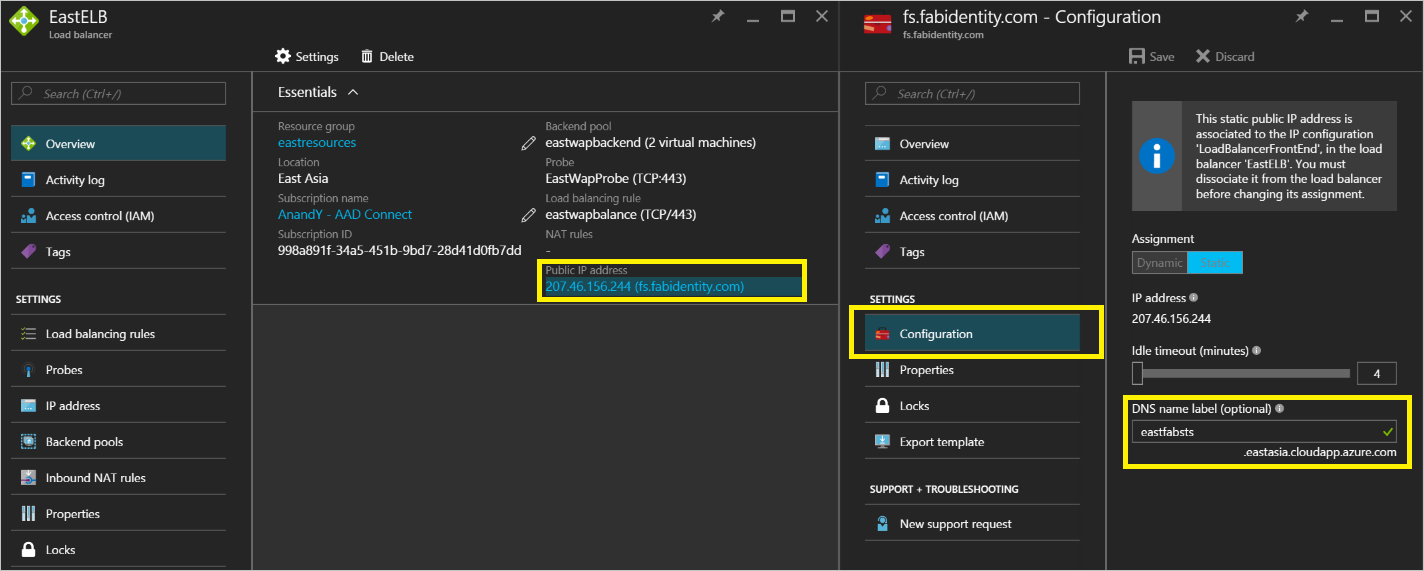

DNS-Bezeichnungen für öffentliche IP-Adressen der (öffentlichen) Lastenausgleichsmodule für das Internet

Wie bereits erwähnt, kann der Azure Traffic Manager nur auf DNS-Bezeichnungen als Endpunkte verweisen. Daher ist es wichtig, DNS-Bezeichnungen für die öffentlichen IP-Adressen des externen Lastenausgleichs zu erstellen. Der folgende Screenshot zeigt, wie Sie Ihre DNS-Bezeichnung für die öffentliche IP-Adresse konfigurieren können.

Bereitstellen von Azure Traffic Manager

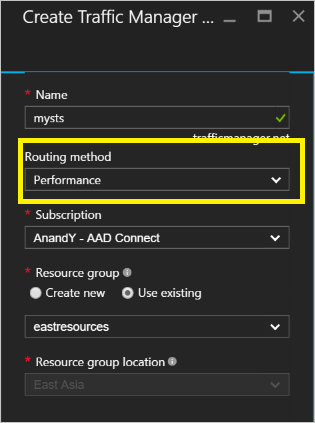

Führen Sie die folgenden Schritte aus, um ein Traffic-Manager-Profil zu erstellen. Weitere Informationen finden Sie auch unter "Verwalten eines Azure Traffic Manager-Profils".

Erstellen eines Traffic Manager-Profils: Geben Sie Ihrem Traffic Manager-Profil einen eindeutigen Namen. Dieser Name des Profils ist Teil des DNS-Namens und fungiert als Präfix für die Bezeichnung des Domänennamens von Traffic Manager. Der Name/das Präfix wird zu .trafficmanager.net hinzugefügt, um eine DNS-Bezeichnung für Ihren Datenverkehrs-Manager zu erstellen. Der folgende Screenshot zeigt das Dns-Präfix des Datenverkehrs-Managers, das als mysts festgelegt wird, und die resultierende DNS-Bezeichnung wird mysts.trafficmanager.net.

Datenverkehrsroutingmethode: Es stehen drei Routingoptionen im Datenverkehrs-Manager zur Verfügung:

Priorität

Leistung

Gewichtet

Die Leistung ist die empfohlene Option, um eine hochgradig reaktionsfähige AD FS-Infrastruktur zu erreichen. Sie können jedoch jede Routingmethode auswählen, die für Ihre Bereitstellungsanforderungen am besten geeignet ist. Die AD FS-Funktionalität wirkt sich nicht auf die ausgewählte Routingoption aus. Weitere Informationen finden Sie unter Traffic Manager-Routingmethoden. Im obigen Beispielfoto wird die Performance-Methode ausgewählt.

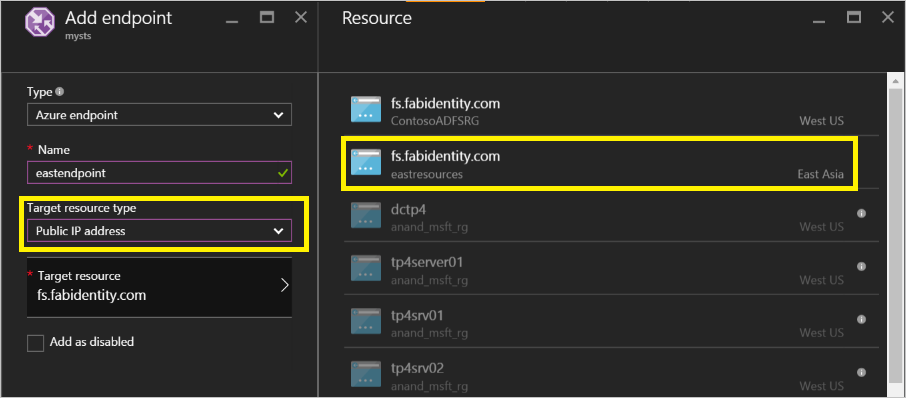

Endpunkte konfigurieren: Klicken Sie auf der Seite "Datenverkehrs-Manager" auf Endpunkte, und wählen Sie "Hinzufügen" aus. Dadurch wird eine Seite "Endpunkt hinzufügen" ähnlich dem folgenden Screenshot geöffnet.

Für die verschiedenen Eingaben folgen Sie bitte den untenstehenden Richtlinien.

Art: Wählen Sie den Azure-Endpunkt aus, da wir auf eine öffentliche Azure-IP-Adresse verweisen.

Name: Erstellen Sie einen Namen, den Sie dem Endpunkt zuordnen möchten. Dies ist nicht der DNS-Name und hat keine Auswirkungen auf DNS-Einträge.

Zielressourcentyp: Wählen Sie die öffentliche IP-Adresse als Wert für diese Eigenschaft aus.

Zielressource: Dadurch haben Sie die Möglichkeit, aus den verschiedenen DNS-Bezeichnungen auszuwählen, die Sie unter Ihrem Abonnement zur Verfügung haben. Wählen Sie die DNS-Bezeichnung aus, die dem Endpunkt entspricht, den Sie konfigurieren.

Fügen Sie Endpunkt für jede geografische Region hinzu, an die der Azure Traffic Manager Datenverkehr weiterleiten soll. Weitere Informationen und detaillierte Schritte zum Hinzufügen/Konfigurieren von Endpunkten im Datenverkehrs-Manager finden Sie unter Hinzufügen, Deaktivieren, Aktivieren oder Löschen von Endpunkten

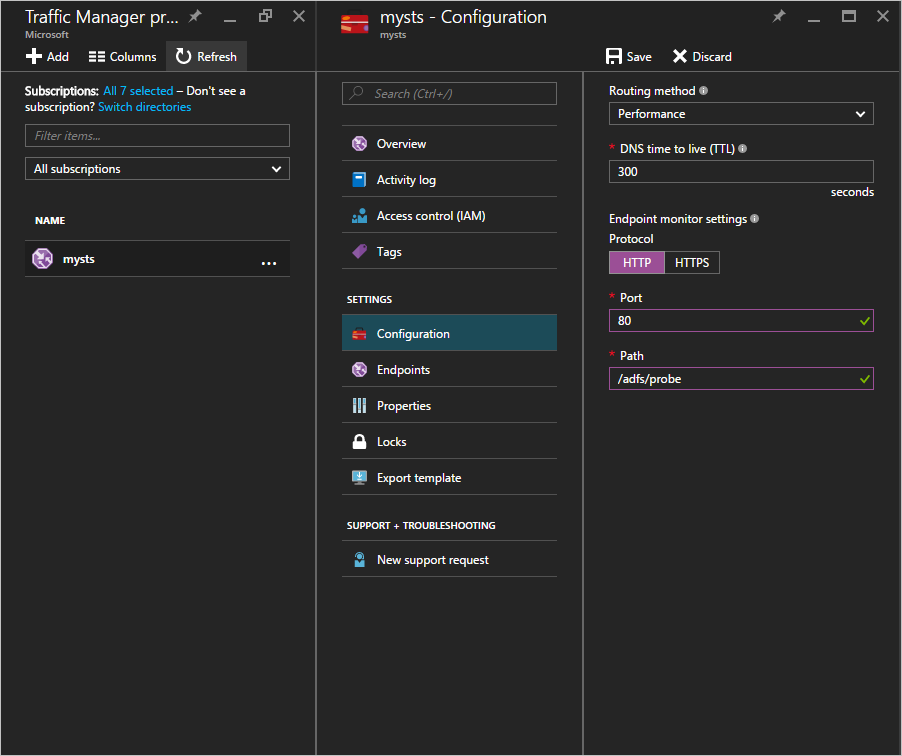

Prüfpunkt konfigurieren: Klicken Sie auf der Seite "Verkehrsmanager" auf "Konfiguration". Auf der Konfigurationsseite müssen Sie die Monitoreinstellungen ändern, um den HTTP-Port 80 und den relativen Pfad /adfs/probe zu prüfen.

Hinweis

Stellen Sie sicher, dass der Status der Endpunkte ONLINE ist, sobald die Konfiguration abgeschlossen ist. Wenn sich alle Endpunkte im Zustand "herabgestuft" befinden, versucht Azure Traffic Manager am besten, den Datenverkehr weiterzuleiten, vorausgesetzt, dass die Diagnose falsch ist und alle Endpunkte erreichbar sind.

Ändern von DNS-Einträgen für Azure Traffic Manager: Ihr Verbunddienst sollte ein CNAME für den Dns-Namen des Azure Traffic Manager sein. Erstellen Sie einen CNAME in den öffentlichen DNS-Einträgen, damit jeder, der versucht, den Verbunddienst zu erreichen, tatsächlich den Azure Traffic Manager erreicht.

Um beispielsweise den Verbunddienst fs.fabidentity.com auf den Traffic-Manager zu verweisen, müssen Sie Ihren DNS-Ressourceneintrag aktualisieren, indem Sie ihn auf Folgendes einstellen:

fs.fabidentity.com IN CNAME mysts.trafficmanager.net

Testen des Routings und der AD FS-Anmeldung

Routingtest

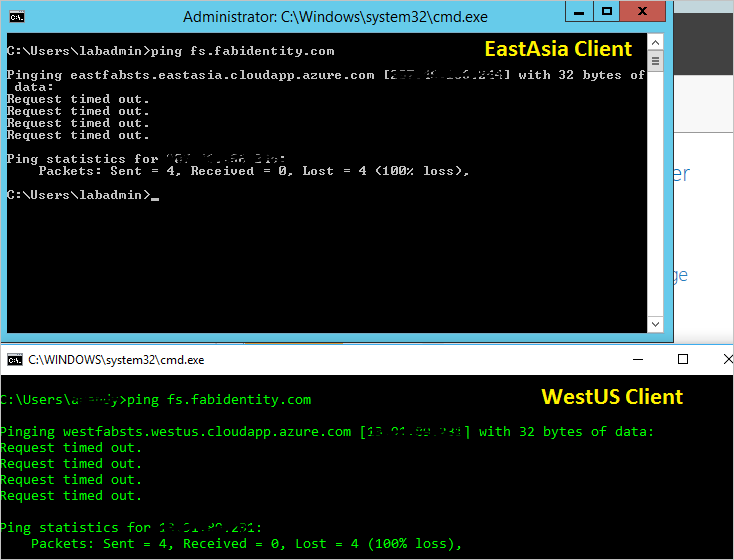

Ein sehr grundlegender Test für das Routing wäre das Pingen des DNS-Namens des Verbunddiensts von einem Computer in jeder geografischen Region. Je nach ausgewählter Routingmethode wird der Endpunkt, der tatsächlich Pings sendet, in der Pinganzeige angezeigt. Wenn Sie zum Beispiel das Performance-Routing ausgewählt haben, wird der Endpunkt erreicht, der dem Kundenbereich am nächsten liegt. Unten sehen Sie die Momentaufnahme von zwei Pings von zwei verschiedenen Regionsclientcomputern, einer in der Region EastAsia und einer in West-US.

AD FS-Anmeldetest

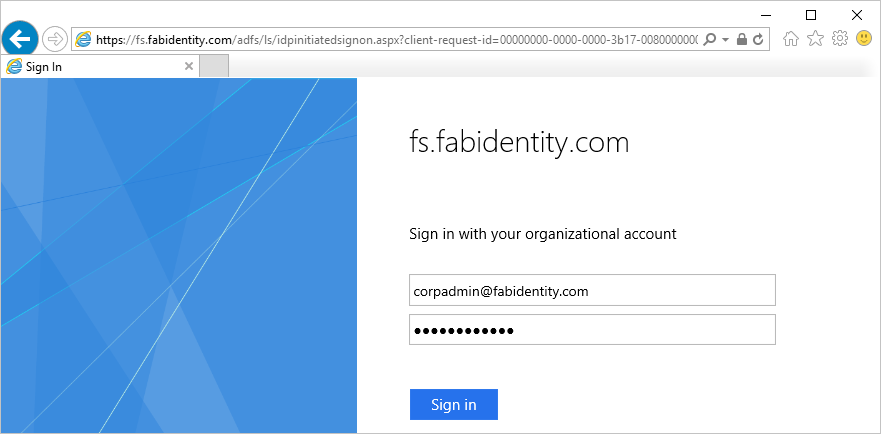

Die einfachste Möglichkeit zum Testen von AD FS ist die Verwendung der IdpInitiatedSignon.aspx Seite. Um dies zu tun, ist es erforderlich, die IdpInitiatedSignOn in den AD FS-Eigenschaften zu aktivieren. Führen Sie die folgenden Schritte aus, um ihre AD FS-Einrichtung zu überprüfen.

Führen Sie das folgende Cmdlet auf dem AD FS-Server mithilfe von PowerShell aus, um es auf "aktiviert" festzulegen. Set-AdfsProperties -EnableIdPInitiatedSignonPage $true

Von einem externen Gerät aus auf

https://<yourfederationservicedns>/adfs/ls/IdpInitiatedSignon.aspxzugreifenDie AD FS-Seite sollte wie folgt angezeigt werden:

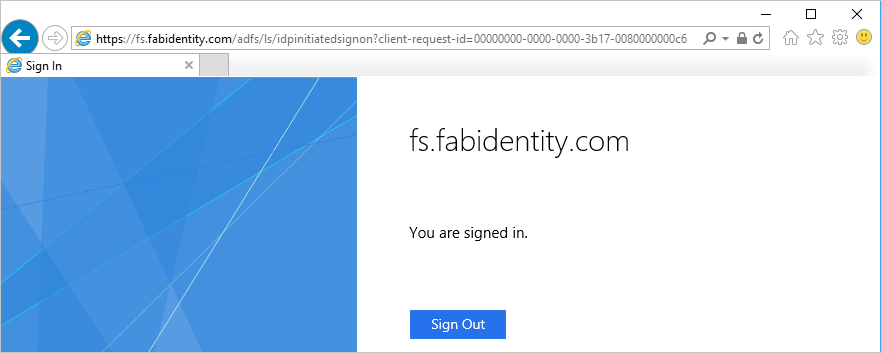

und bei erfolgreicher Anmeldung erhalten Sie eine Erfolgsmeldung wie unten gezeigt:

Verwandte Links

- Grundlegende AD FS-Bereitstellung in Azure

- Microsoft Azure Traffic Manager

- Traffic-Manager-Verkehrsweiterleitungsmethoden