Bei „Secured-Core“ handelt es sich um eine Sammlung von Funktionen, die integrierte Sicherheitsfeatures für Hardware, Firmware, Treiber und Betriebssystem bietet. In diesem Artikel erfahren Sie, wie Sie den gesicherten Kernserver mithilfe von Windows Admin Center, der Windows Server-Desktopumgebung und der Gruppenrichtlinie konfigurieren.

Der gesicherte Core-Server wurde entwickelt, um eine sichere Plattform für kritische Daten und Anwendungen bereitzustellen. Weitere Informationen finden Sie unter Was ist gesicherter Kernserver?

Voraussetzungen

Bevor Sie den gesicherten Core-Server konfigurieren können, müssen die folgenden Sicherheitskomponenten im BIOS installiert und aktiviert sein:

- Sicherer Start.

- Trusted Platform Module (TPM) 2.0.

- Die System-Firmware muss die DMA-Schutzanforderungen vor dem Start erfüllen und geeignete Flags in ACPI-Tabellen setzen, um den Kernel-DMA-Schutz zu verwenden und zu aktivieren. Weitere Informationen zum Kernel-DMA-Schutz finden Sie unter Kernel-DMA-Schutz (Speicherzugriffsschutz) für Erstausrüster.

- Ein Prozessor mit aktivierter Unterstützung im BIOS für:

- Virtualisierungserweiterungen.

- Input/Output-Speicherverwaltungs-einheit (IOMMU).

- Dynamic Root of Trust for Measurement (dynamische Vertrauenswurzel für Messungen, DRTM).

- Die transparente sichere Speicherverschlüsselung ist auch für AMD-basierte Systeme erforderlich.

Wichtig

Das Aktivieren der einzelnen Sicherheitsfeatures im BIOS kann je nach Hardwareanbieter variieren. Stellen Sie sicher, dass Sie das Handbuch Ihres Hardwareherstellers zur Aktivierung von Secured-core-Servern einsehen.

Sie finden Hardware, die für Secured-core-Server zertifiziert ist, im Windows Server-Katalogsowie Azure Local Servers im Azure Local Catalog.

Sicherheitsfunktionen aktivieren

Um den gesicherten Kernserver zu konfigurieren, müssen Sie bestimmte Windows Server-Sicherheitsfeatures aktivieren, wählen Sie die entsprechende Methode aus, und führen Sie die Schritte aus.

Hier erfahren Sie, wie Sie den gesicherten Core-Server über die Benutzeroberfläche aktivieren.

- Öffnen Sie auf dem Windows-Desktop das Menü Start, wählen Sie Windows-Verwaltungstoolsaus, öffnen Sie Computerverwaltung.

- Wählen Sie in der Computerverwaltung Geräte-Manageraus, und beheben Sie bei Bedarf alle Gerätefehler.

- Bestätigen Sie bei AMD-basierten Systemen, dass das DRTM-Starttreibergerät vorhanden ist, bevor Sie fortfahren.

- Öffnen Sie auf dem Windows-Desktop das Menü Start und wählen Sie Windows-Sicherheit.

- Wählen Sie Gerätesicherheit > Details zur Kernisolation aus, und aktivieren Sie dann Speicherintegrität und Firmwareschutz. Möglicherweise können Sie die Speicherintegrität erst aktivieren, wenn Sie den Firmwareschutz zuerst aktiviert und den Server neu gestartet haben.

- Starten Sie den Server neu, wenn Sie dazu aufgefordert werden.

Nachdem der Server neu gestartet wurde, ist der Server für den Secured-Core-Server aktiviert.

Hier erfahren Sie, wie Sie den gesicherten Core-Server mit Windows Admin Center aktivieren.

- Melden Sie sich bei Ihrem Windows Admin Center-Portal an.

- Wählen Sie den Server aus, mit dem Sie eine Verbindung herstellen möchten.

- Wählen Sie zunächst Sicherheit im linken Bereich und dann die Registerkarte Secured-Core aus.

- Überprüfen Sie die Sicherheitsfeatures mit dem Status Nicht konfiguriert, und wählen Sie dann Aktivieren aus.

- Wenn Sie benachrichtigt werden, wählen Sie Systemneustart planen aus, um die Änderungen beizubehalten.

- Wählen Sie entweder die Option Sofort neu starten oder Neustart planen zu einem Zeitpunkt aus, der für Ihre Workload geeignet ist.

Nachdem der Server neu gestartet wurde, ist der Server für den Secured-Core-Server aktiviert.

Hier erfahren Sie, wie Sie den gesicherten Kernserver für Domänenmitglieder mithilfe von Gruppenrichtlinien aktivieren.

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole, erstellen oder bearbeiten Sie eine Richtlinie, die auf Ihren Server angewendet wurde.

Wählen Sie in der Konsolenstruktur Computerkonfiguration > Administrative Vorlagen > System >Device Guard aus.

Klicken Sie für die Einstellung mit der rechten Maustaste auf Virtualisierungsbasierte Sicherheit aktivieren, und wählen Sie Bearbeiten aus.

Wählen Sie Aktiviert aus; wählen Sie aus den Dropdownmenüs Folgendes aus:

- Wählen Sie Sicherer Start und DMA-Schutz für die Plattformsicherheitsstufe aus.

- Wählen Sie entweder Aktiviert ohne Sperre oder Aktiviert mit UEFI-Sperre zum virtualisierungsbasierten Schutz der Codeintegrität aus.

- Wählen Sie Aktiviert für die Konfiguration des sicheren Starts aus.

Vorsicht

Wenn Sie Aktiviert mit UEFI-Sperre für den virtualisierungsbasierten Schutz der Codeintegrität verwenden, kann das Feature nicht remote deaktiviert werden. Um das Feature zu deaktivieren, müssen Sie die Gruppenrichtlinie auf Deaktiviert festlegen und die Sicherheitsfunktionen von jedem Computer entfernen, mit einem physisch anwesenden Benutzer, um die in der UEFI gespeicherte Konfiguration zu löschen.

Wählen Sie OK aus, um die Konfiguration abzuschließen.

Starten Sie den Server neu, um die Gruppenrichtlinie anzuwenden.

Nachdem der Server neu gestartet wurde, ist der Server für den Secured-Core-Server aktiviert.

Überprüfen der Konfiguration von Servern mit gesichertem Kern

Nachdem Sie den gesicherten Core-Server konfiguriert haben, wählen Sie die entsprechende Methode aus, um Ihre Konfiguration zu überprüfen.

Hier erfahren Sie, wie Sie überprüfen, ob der Secured-Core-Server mithilfe der Benutzeroberfläche konfiguriert ist.

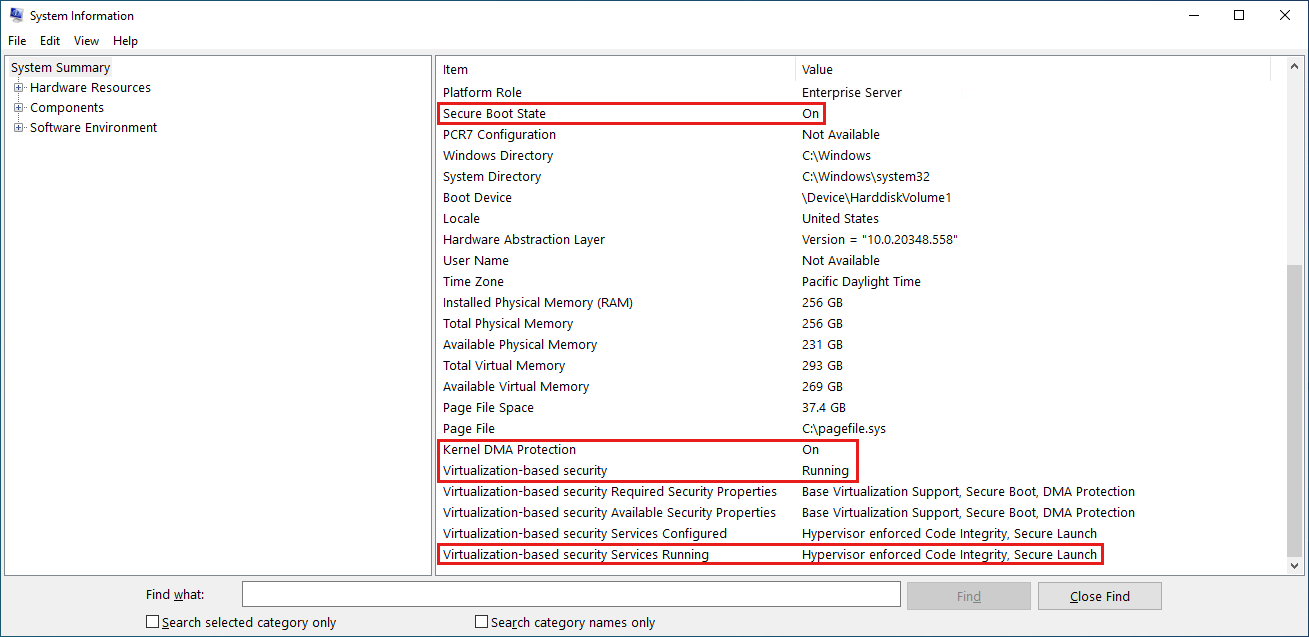

- Öffnen Sie auf dem Windows-Desktop das Menü Start, geben Sie

msinfo32.exe ein, um Systeminformationen zu öffnen. Bestätigen Sie auf der Seite „Systemzusammenfassung“:

Secure Boot Status und Kernel DMA Protection sind eingeschaltet.

Virtualisierungsbasierte Sicherheit wird ausgeführt.

Virtualisierungsbasierte Sicherheitsdienste Die Ausführung zeigt Von Hypervisor erzwungene Code-Integrität und Sicherer Start.

Hier erfahren Sie, wie Sie überprüfen, ob Der gesicherte Kernserver mit Windows Admin Center konfiguriert ist.

Melden Sie sich bei Ihrem Windows Admin Center-Portal an.

Wählen Sie den Server aus, mit dem Sie eine Verbindung herstellen möchten.

Wählen Sie zunächst Sicherheit im linken Bereich und dann die Registerkarte Secured-Core aus.

Überprüfen Sie, ob alle Sicherheitsfeatures den Status Konfiguriert aufweisen.

Um zu überprüfen, ob die Gruppenrichtlinie auf Ihren Server angewendet wurde, führen Sie den folgenden Befehl über eine Eingabeaufforderung mit erhöhten Rechten aus.

gpresult /SCOPE COMPUTER /R /V

Vergewissern Sie sich in der Ausgabe, dass die Device Guard-Einstellungen im Abschnitt „Administrative Vorlagen“ angewendet werden. Das folgende Beispiel zeigt die Ausgabe, wenn die Einstellungen angewendet werden.

Administrative Templates

------------------------

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\LsaCfgFlags

Value: 3, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\RequirePlatformSecurityFeatures

Value: 3, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\EnableVirtualizationBasedSecurity

Value: 1, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HypervisorEnforcedCodeIntegrity

Value: 2, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\HVCIMATRequired

Value: 0, 0, 0, 0

State: Enabled

GPO: Local Group Policy

Folder Id: SOFTWARE\Policies\Microsoft\Windows\DeviceGuard\ConfigureSystemGuardLaunch

Value: 1, 0, 0, 0

State: Enabled

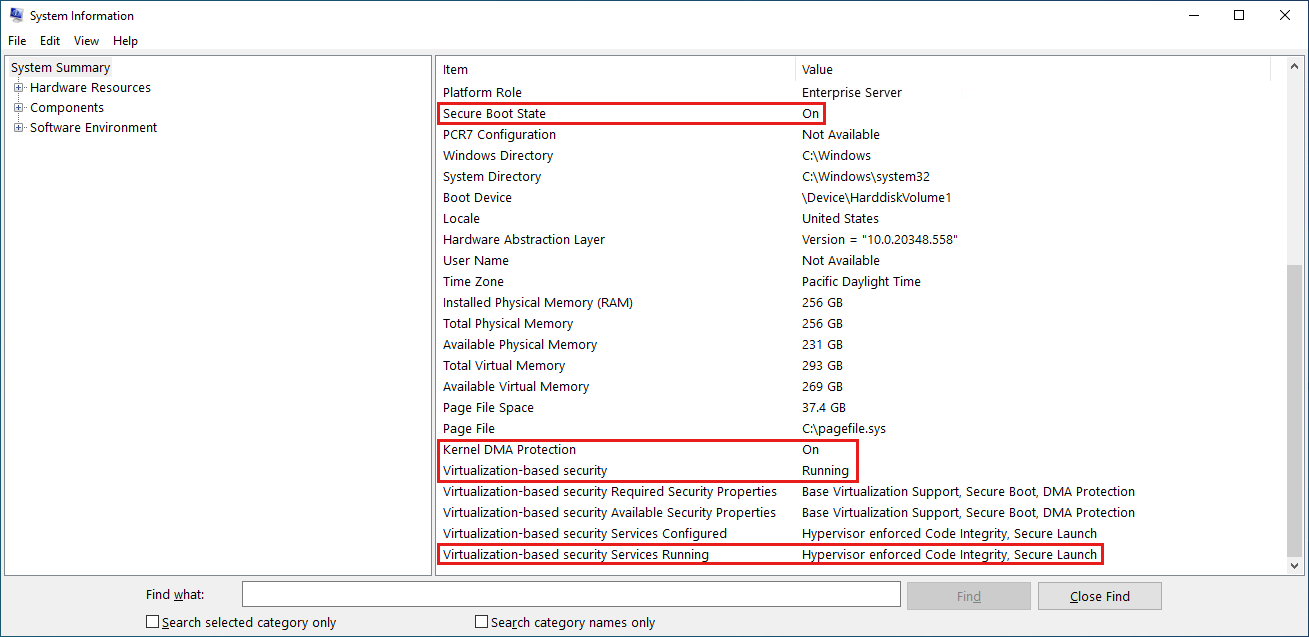

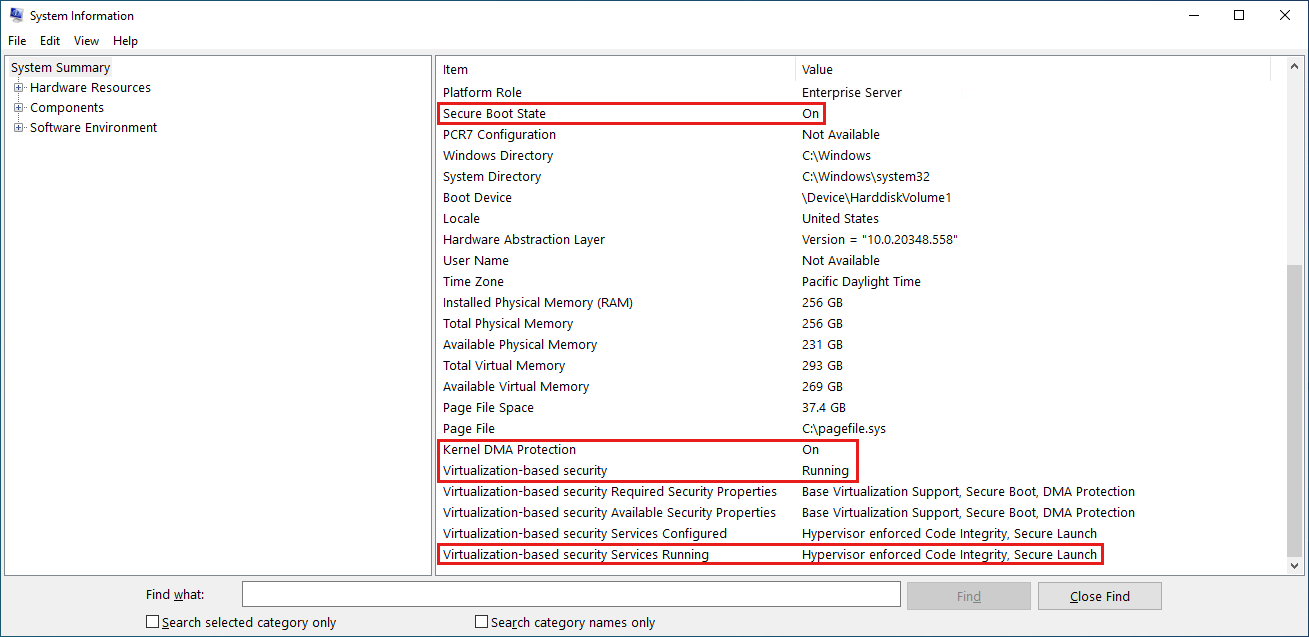

Überprüfen Sie, ob Ihr Secured-core-Server konfiguriert ist, indem Sie die folgenden Schritte ausführen.

- Öffnen Sie auf dem Windows-Desktop das Menü Start, geben Sie

msinfo32.exe ein, um Systeminformationen zu öffnen. Bestätigen Sie auf der Seite „Systemzusammenfassung“:

Secure Boot Status und Kernel DMA Protection sind eingeschaltet.

Virtualisierungsbasierte Sicherheit wird ausgeführt.

Virtualisierungsbasierte Sicherheitsdienste Die Ausführung zeigt Von Hypervisor erzwungene Code-Integrität und Sicherer Start.

Nächste Schritte

Nachdem Sie den Server mit gesicherten Kernen konfiguriert haben, finden Sie hier einige Ressourcen, über die Sie mehr erfahren können: