¿Qué es Microsoft Sentinel?

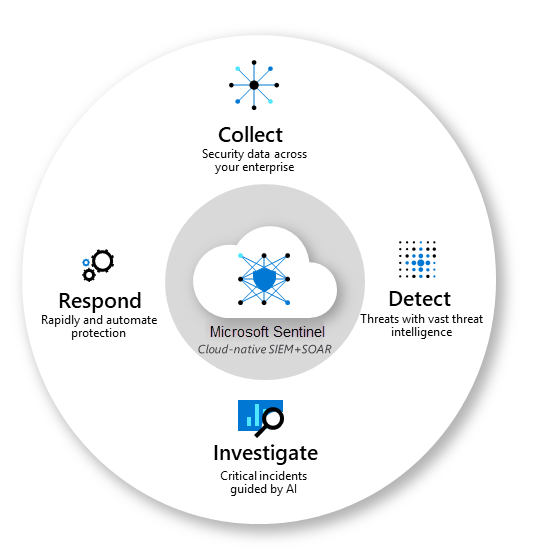

Microsoft Sentinel es una solución escalable y nativa de nube que proporciona:

- Administración de eventos e información de seguridad (SIEM)

- Respuesta automatizada de orquestación de seguridad (SOAR)

Use Microsoft Sentinel para proporcionar análisis de seguridad inteligentes e inteligencia sobre amenazas a toda la empresa. Con Microsoft Sentinel obtendrá una única solución para la detección de ataques, la visibilidad de amenazas, la búsqueda proactiva y la respuesta contra amenazas.

Microsoft Sentinel permite obtener una vista general de toda la empresa, lo que suaviza la tensión de ataques cada vez más sofisticados, volúmenes de alertas cada vez mayores y plazos de resolución largos.

Nota

Microsoft Sentinel hereda las prácticas de corrección de alteraciones e inmutabilidad de Azure Monitor. Aunque Azure Monitor es una plataforma de datos de solo anexión, incluye aprovisionamientos para eliminar datos con fines de cumplimiento normativo.

Recopile datos a escala de nube de todos los usuarios, dispositivos, aplicaciones y de toda la infraestructura, tanto en el entorno local como en diversas nubes.

Detecte amenazas que antes no se detectaban y minimice los falsos positivos mediante el análisis y la inteligencia sobre amenazas sin precedentes de Microsoft.

Investigue amenazas con inteligencia artificial y busque actividades sospechosas a escala, aprovechando el trabajo de ciberseguridad que ha llevado a cabo Microsoft durante décadas.

Responda a los incidentes con rapidez con la orquestación y la automatización de tareas comunes integradas.

Microsoft Azure Sentinel incorpora de forma nativa servicios Azure contrastados, como Log Analytics y Logic Apps. Microsoft Sentinel enriquece la investigación y la detección con IA. Proporciona el flujo de inteligencia de amenazas de Microsoft y le permite usar su propia información sobre amenazas.

Nota

Este servicio admite Azure Lighthouse, que permite a los proveedores de servicios iniciar sesión en su propio inquilino para administrar las suscripciones y los grupos de recursos que los clientes hayan delegado.

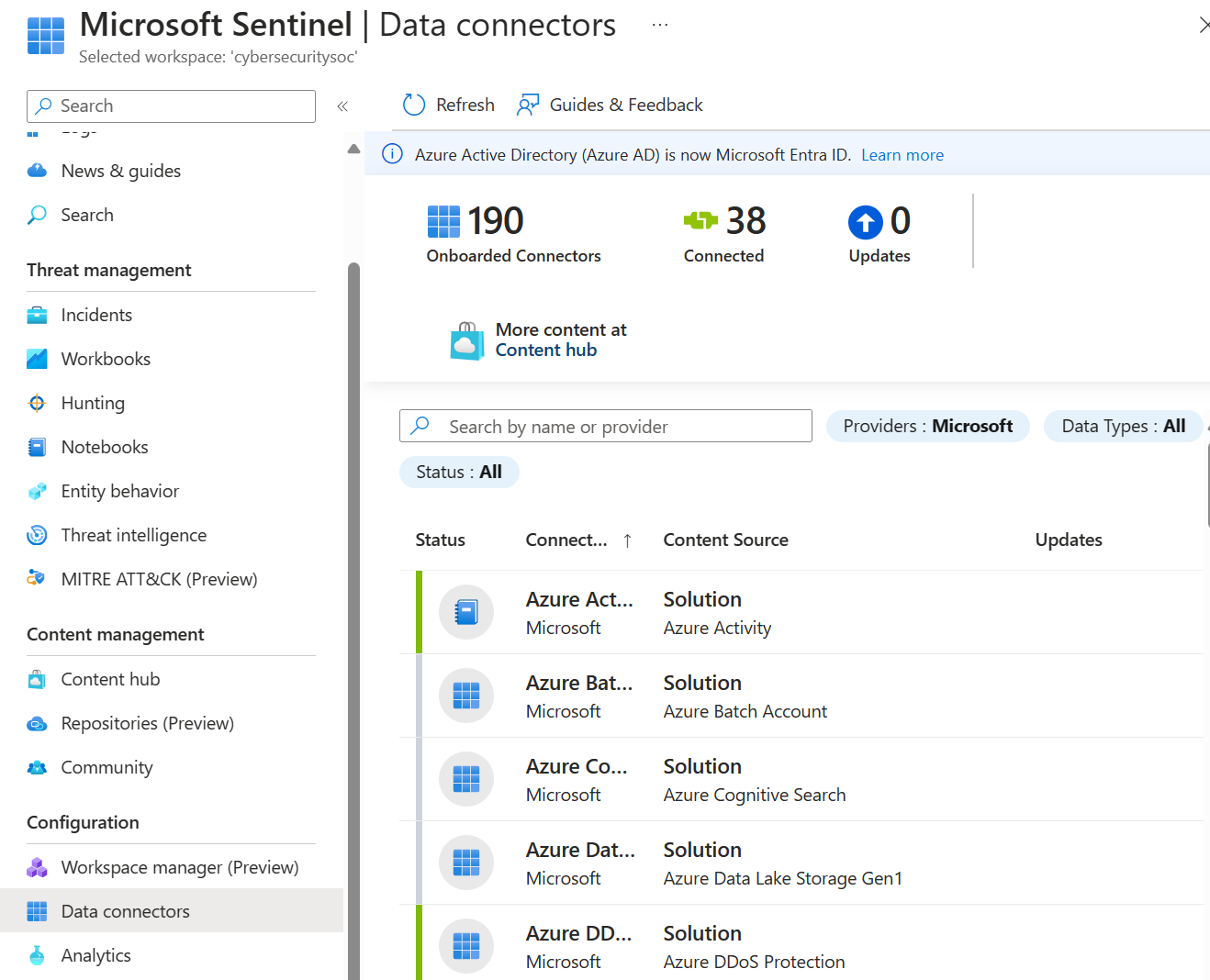

Recopilación de datos mediante conectores de datos

Para incorporar Microsoft Azure Sentinel, primero debe conectarse a sus orígenes de datos.

Microsoft Sentinel incluye varios conectores para soluciones de Microsoft, que están disponibles inmediatamente y proporcionan integración en tiempo real. Algunos de estos conectores son:

Orígenes de Microsoft como Microsoft Defender XDR, Microsoft Defender for Cloud, Office 365, Microsoft Defender para IoT, etc.

Orígenes de servicio de Azure, como Microsoft Entra ID, Actividad de Azure, Azure Storage, Azure Key Vault, Azure Kubernetes Service, etc.

Microsoft Sentinel tiene conectores integrados para los ecosistemas de seguridad y aplicaciones más amplios para soluciones que no sean de Microsoft. También puede usar el formato de evento común, Syslog o la API de REST para conectar los orígenes de datos con Microsoft Sentinel.

Vea los siguientes artículos para más información:

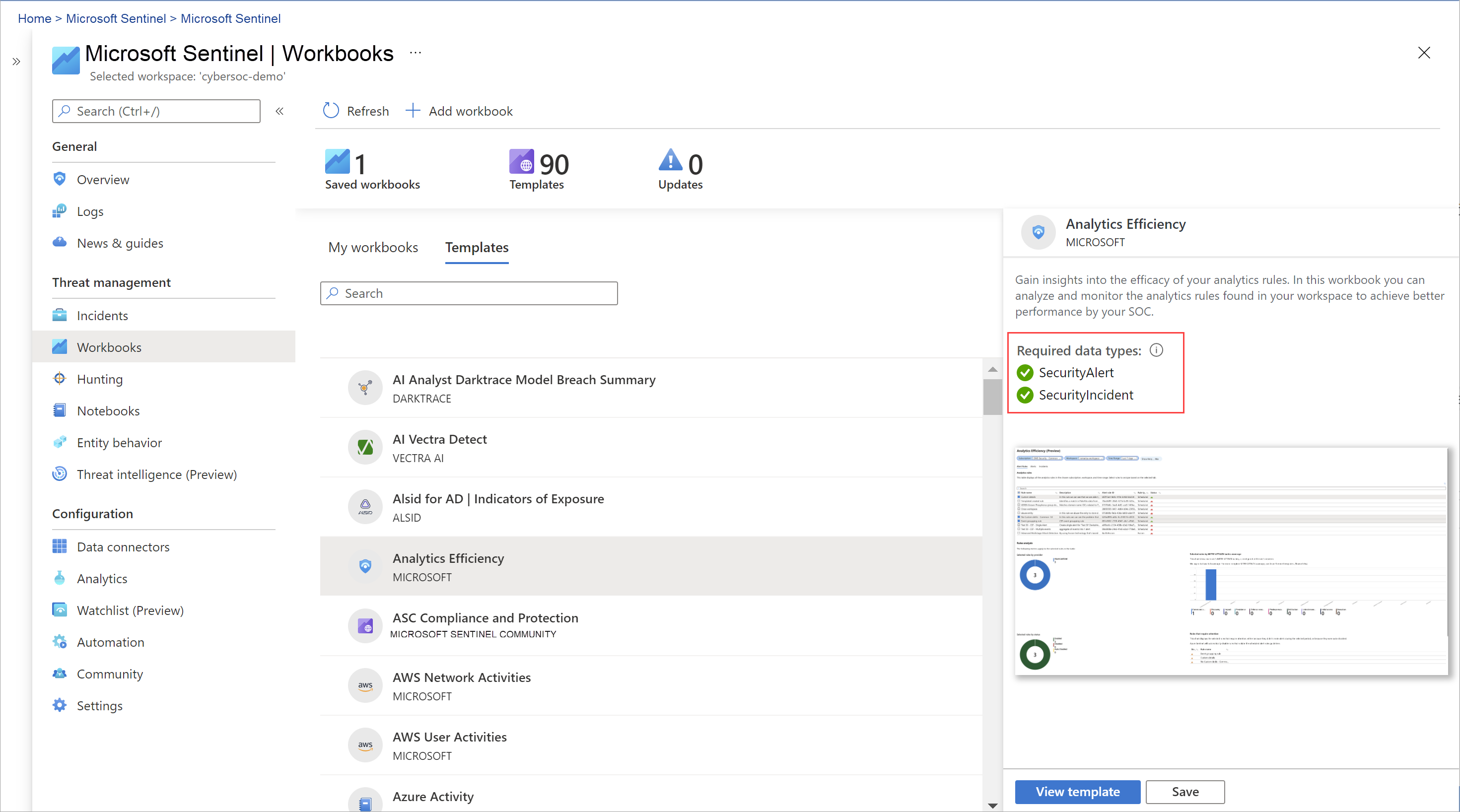

Creación de informes interactivos mediante libros

Después de incorporarse a Microsoft Sentinel, supervise los datos mediante la integración con los libros de Azure Monitor.

Los libros se muestran de forma diferente en Microsoft Sentinel que en Azure Monitor. Pero puede resultar útil ver cómo crear un libro en Azure Monitor. Microsoft Sentinel le permite crear libros personalizados de todos los datos. Microsoft Sentinel también incluye plantillas de libro integradas que le permiten obtener rápidamente conclusiones sobre los datos en cuanto usted conecta un origen de datos.

Los libros están diseñados para que los ingenieros y analistas de SOC de todos los niveles visualicen los datos.

Los libros se usan mejor para vistas de alto nivel de datos Azure Sentinel y no requieren ningún conocimiento de codificación. Pero no se pueden integrar libros con datos externos.

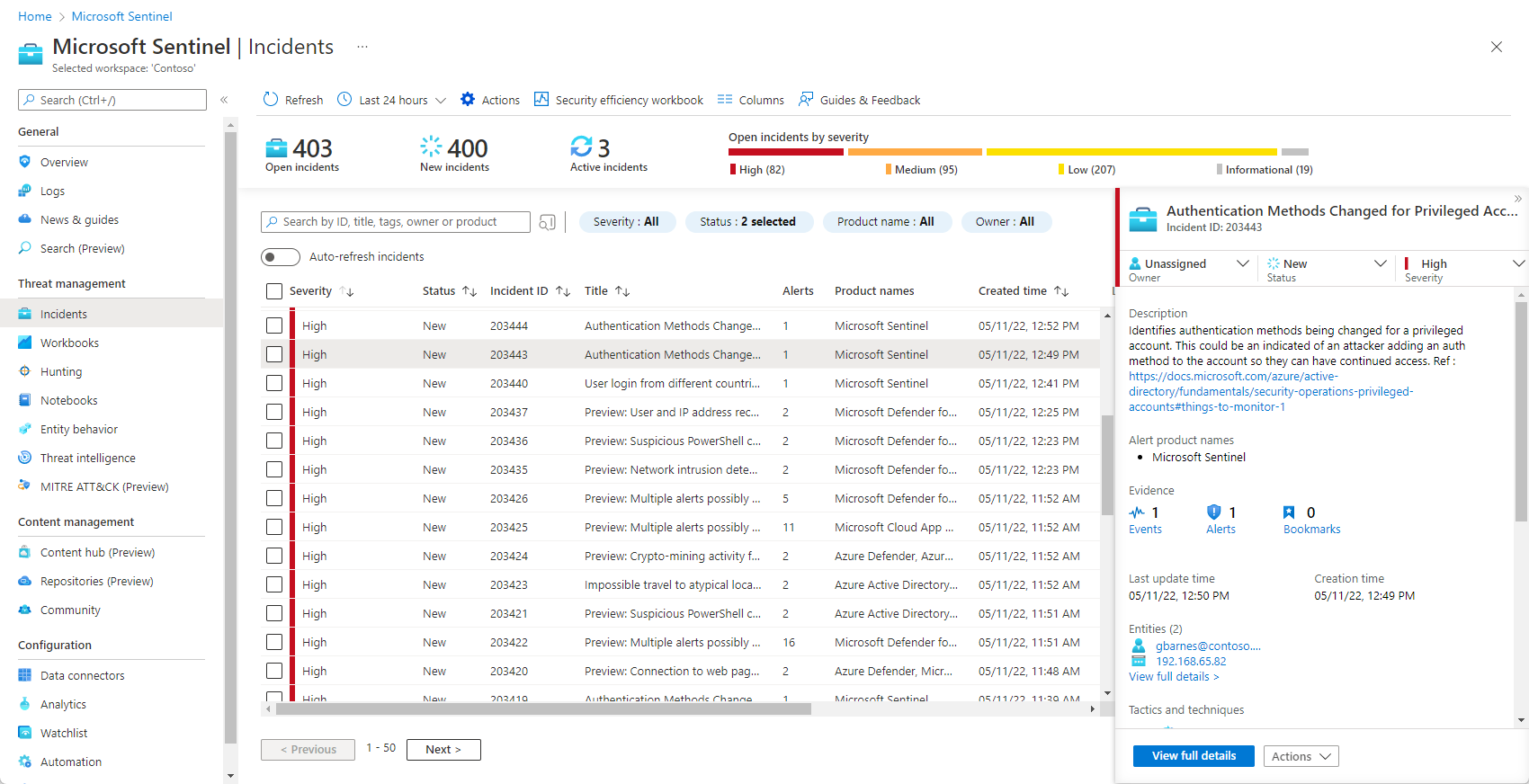

Correlación de alertas en incidentes mediante reglas de análisis

Para reducir el ruido y minimizar el número de alertas que tiene que revisar e investigar, Microsoft Azure Sentinel usa análisis para correlacionar las alertas con los incidentes. Los incidentes son grupos de alertas relacionadas que, juntas, indican una posible amenaza procesable que se puede investigar y resolver. Use las reglas de correlación integrada tal cual, o úselas como punto de partida para crear las suyas propias. Microsoft Azure Sentinel también proporciona reglas de aprendizaje automático para asignar el comportamiento de red y buscar luego anomalías en los recursos. Estos análisis conectan los puntos, al combinar alertas de baja fidelidad sobre distintas entidades en posibles incidentes de seguridad de alta fidelidad.

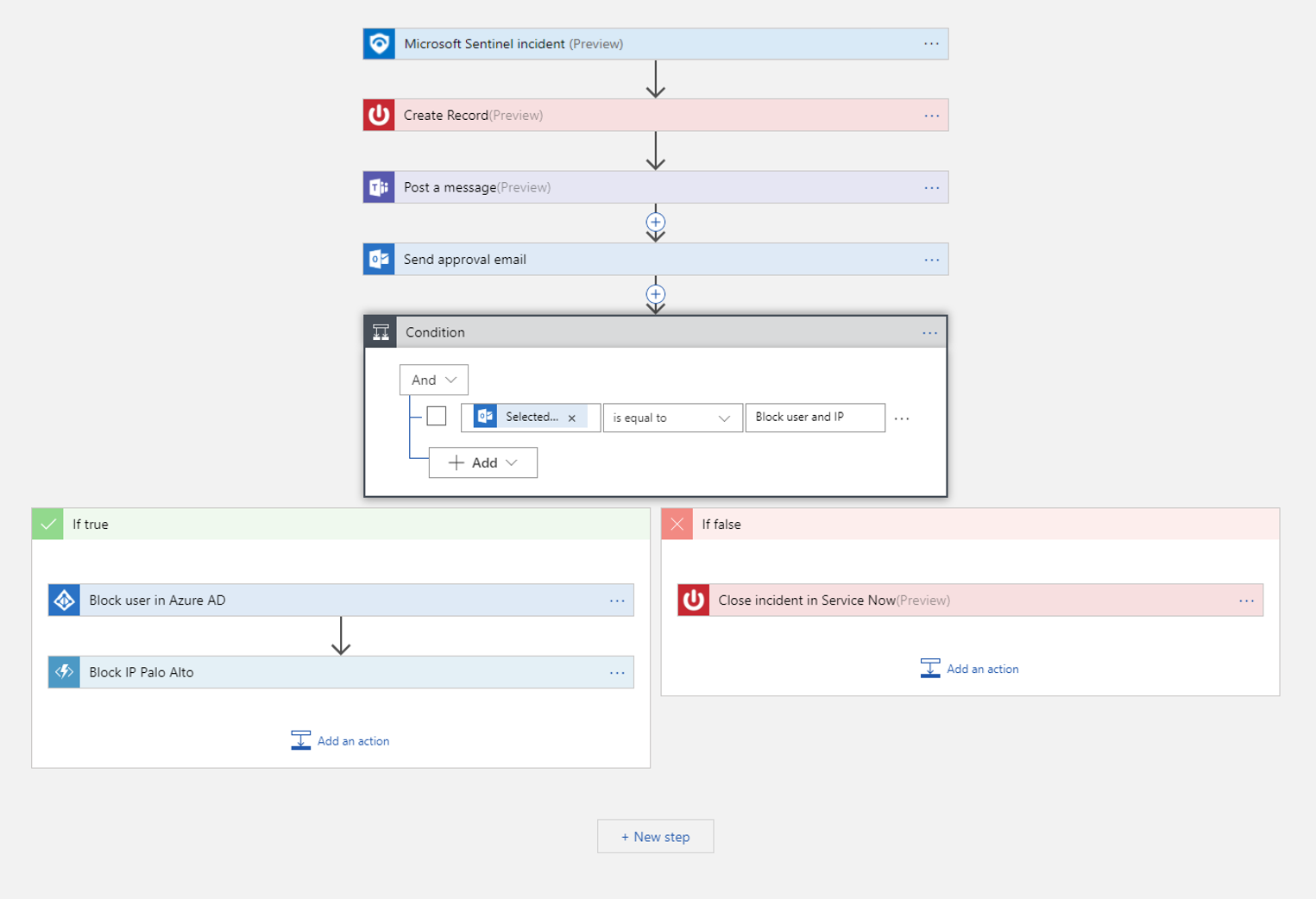

Automatización y orquestación de tareas comunes mediante cuadernos de estrategias

Automatice las tareas comunes y simplifique la orquestación de la seguridad con cuadernos de estrategias que se integran con los servicios de Azure y las herramientas existentes.

La solución de automatización y orquestación de Microsoft Azure Sentinel proporciona una arquitectura muy extensible que permite una automatización escalable a medida que emergen nuevas tecnologías y amenazas. Para crear cuadernos de estrategias con Azure Logic Apps, elija de una galería en constante expansión con muchos cientos de conectores para varios servicios y sistemas. Estos conectores permiten aplicar cualquier lógica personalizada en el flujo de trabajo, por ejemplo:

- ServiceNow

- Jira

- Zendesk

- Solicitudes HTTP

- Microsoft Teams

- Slack

- Microsoft Entra ID

- Microsoft Defender para punto de conexión

- Microsoft Defender for Cloud Apps

Por ejemplo, si usa el sistema de vales de ServiceNow, use Azure Logic Apps para automatizar los flujos de trabajo y abrir un vale en ServiceNow cada vez que se genera una alerta o incidente determinados.

Los cuadernos de procedimientos están diseñados para ingenieros y analistas de SOC de todos los niveles, con el fin de automatizar y simplificar las tareas, incluida la ingesta de datos, el enriquecimiento, la investigación y la corrección.

Los cuadernos de estrategias son más adecuados para tareas únicas y repetibles, y no requieren ningún conocimiento de codificación. Los cuadernos de reproducción no son adecuados para cadenas de tareas ad hoc o complejas, ni para documentar y compartir evidencias.

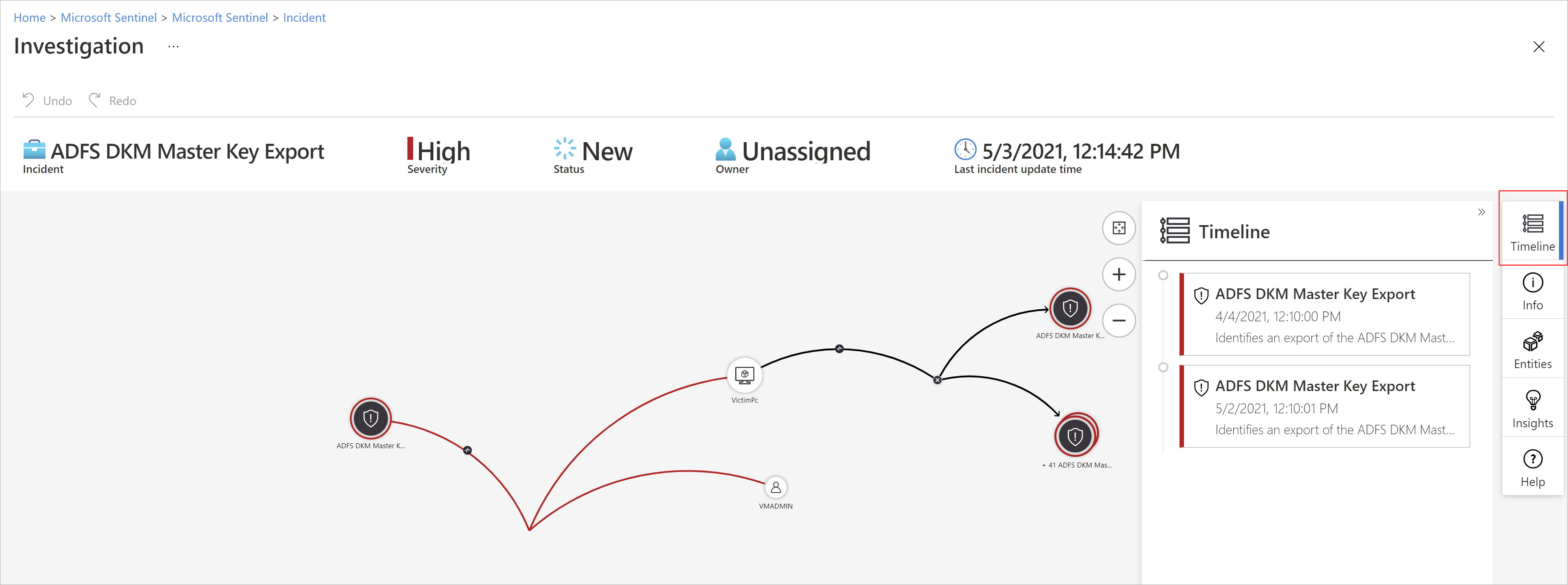

Investigar el ámbito y la causa principal de las amenazas de seguridad

Las herramientas de investigación profunda de Microsoft Sentinel le ayudan a comprender el ámbito y a encontrar la causa principal de una posible amenaza de seguridad. Puede elegir una entidad en el gráfico interactivo para hacer preguntas interesantes sobre ella y explorar en profundidad esa entidad y sus conexiones para llegar a la causa principal de la amenaza.

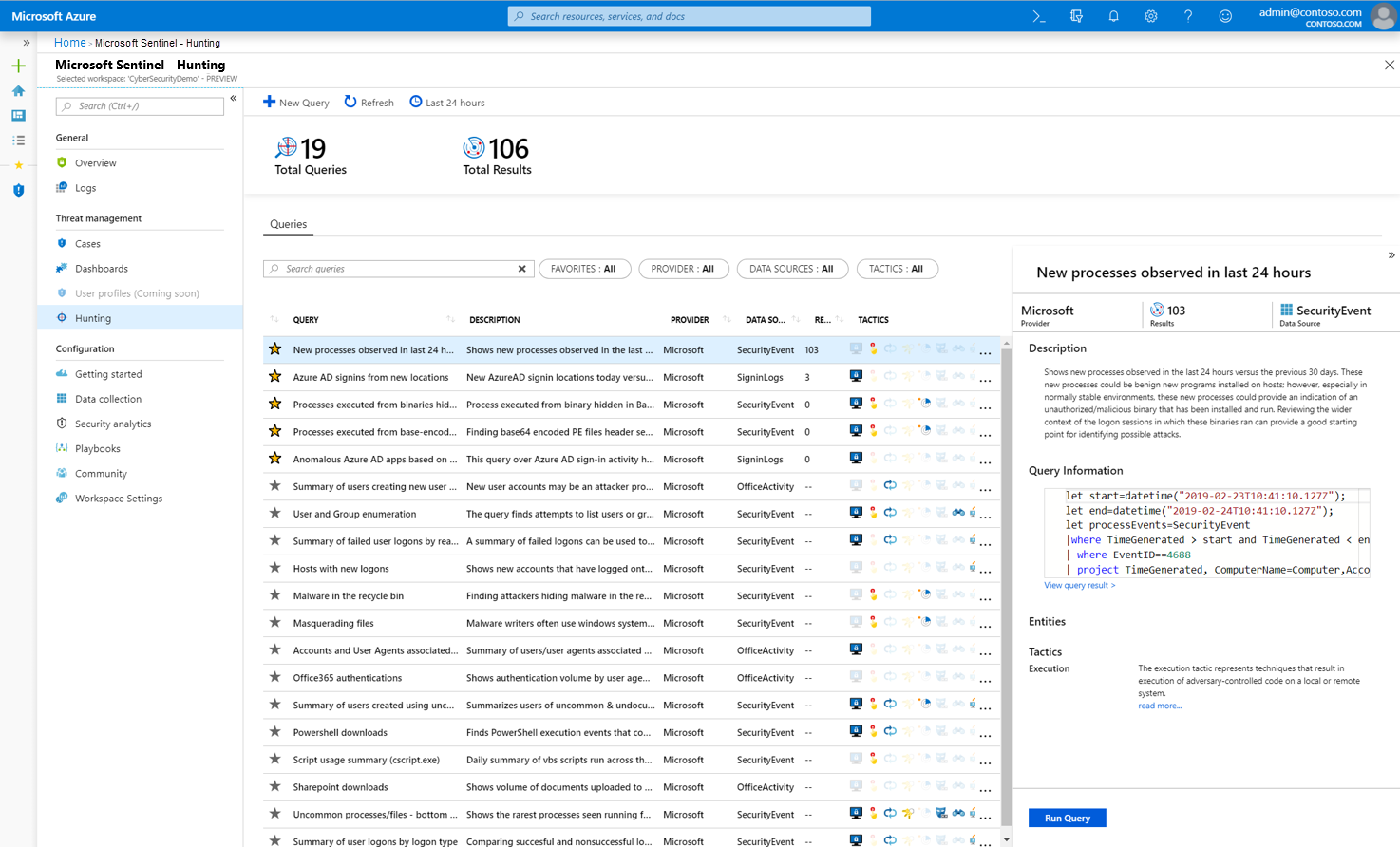

Búsqueda de amenazas de seguridad mediante consultas integradas

Use las eficaces herramientas de búsqueda y consulta de Microsoft Azure Sentinel, basadas en el marco MITRE, que le permiten buscar de forma proactiva amenazas de seguridad en todos los orígenes de datos de la organización, antes de que se desencadene una alerta. Cree reglas de detección personalizadas basadas en la consulta de búsqueda. A continuación, muestre esas conclusiones como alertas a los respondedores de incidentes de seguridad.

Durante la búsqueda, cree marcadores para volver a eventos interesantes más adelante. Use un marcador para compartir un evento con otros usuarios. O bien, agrupe eventos con otros eventos relacionados para crear un incidente atractivo para la investigación.

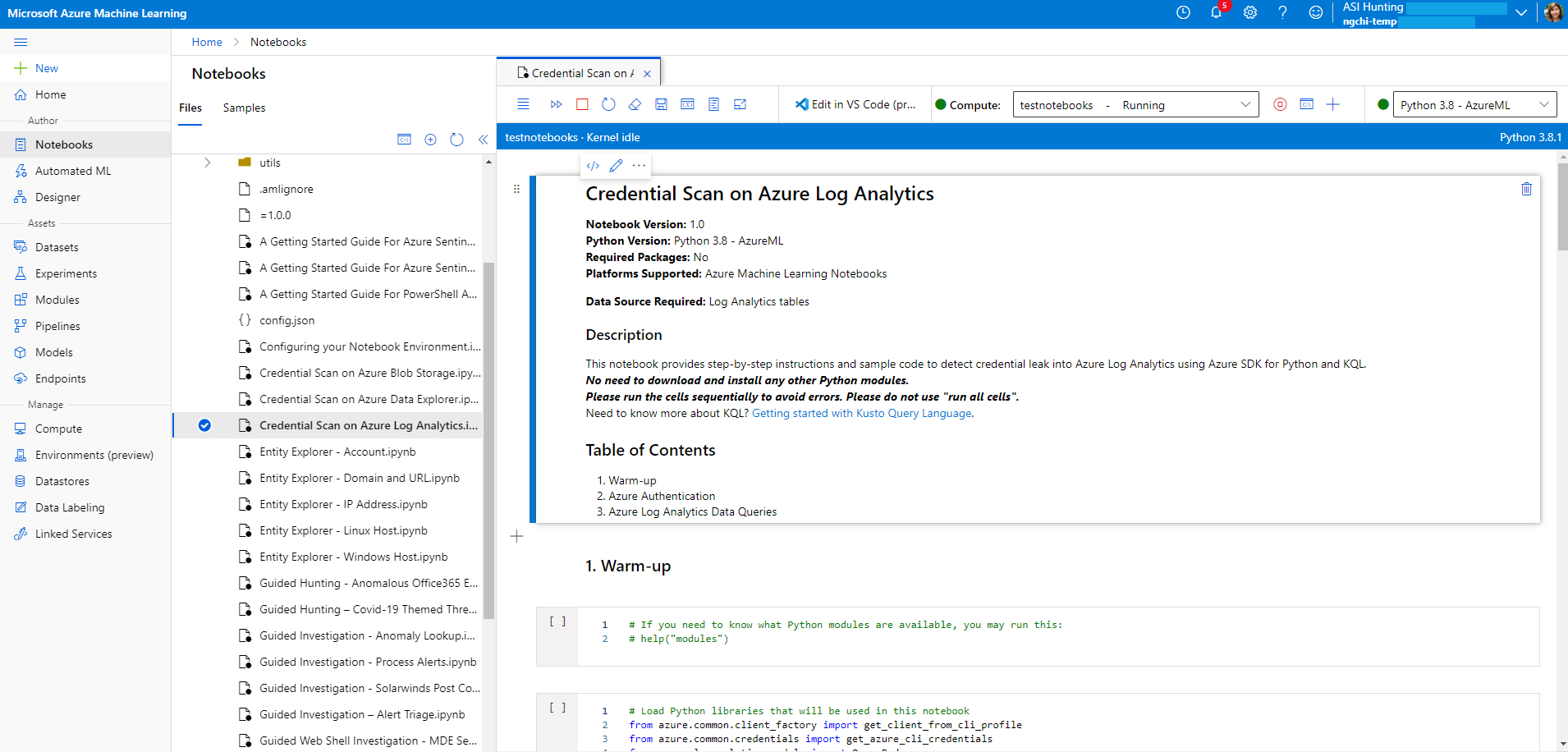

Mejora de la búsqueda de amenazas con cuadernos

Microsoft Azure Sentinel admite cuadernos de Jupyter en áreas de trabajo de Azure Machine Learning, incluidas las bibliotecas completa para el aprendizaje automático, la visualización y el análisis de datos.

Use cuadernos en Microsoft Azure Sentinel para ampliar el ámbito de lo que puede hacer con los datos de Microsoft Azure Sentinel. Por ejemplo:

- Realizar análisis que no están integrados en Microsoft Sentinel, como algunas características de aprendizaje automático de Python.

- Crear visualizaciones de datos que no están integradas en Microsoft Sentinel, como escalas de tiempo personalizadas y árboles de proceso.

- Integrar orígenes de datos fuera de Microsoft Sentinel, como un conjunto de datos local.

Los cuadernos están destinados a buscadores de amenazas o analistas de nivel 2 y 3, investigadores de incidentes, científicos de datos e investigadores de seguridad. Requieren una curva de aprendizaje más alta y conocimientos de codificación. Tienen compatibilidad limitada con la automatización.

Los cuadernos de Microsoft Sentinel proporcionan:

- Consultas tanto a Microsoft Sentinel como a datos externos

- Características para el enriquecimiento de datos, la investigación, la visualización, la búsqueda, el aprendizaje automático y el análisis de macrodatos

Los cuadernos son los más adecuados para:

- Cadenas de tareas repetibles más complejas

- Controles de procedimientos ad hoc

- Aprendizaje automático y análisis personalizado

Los cuadernos admiten bibliotecas enriquecidas de Python para manipular y visualizar datos. Son útiles para documentar y compartir evidencias de análisis.

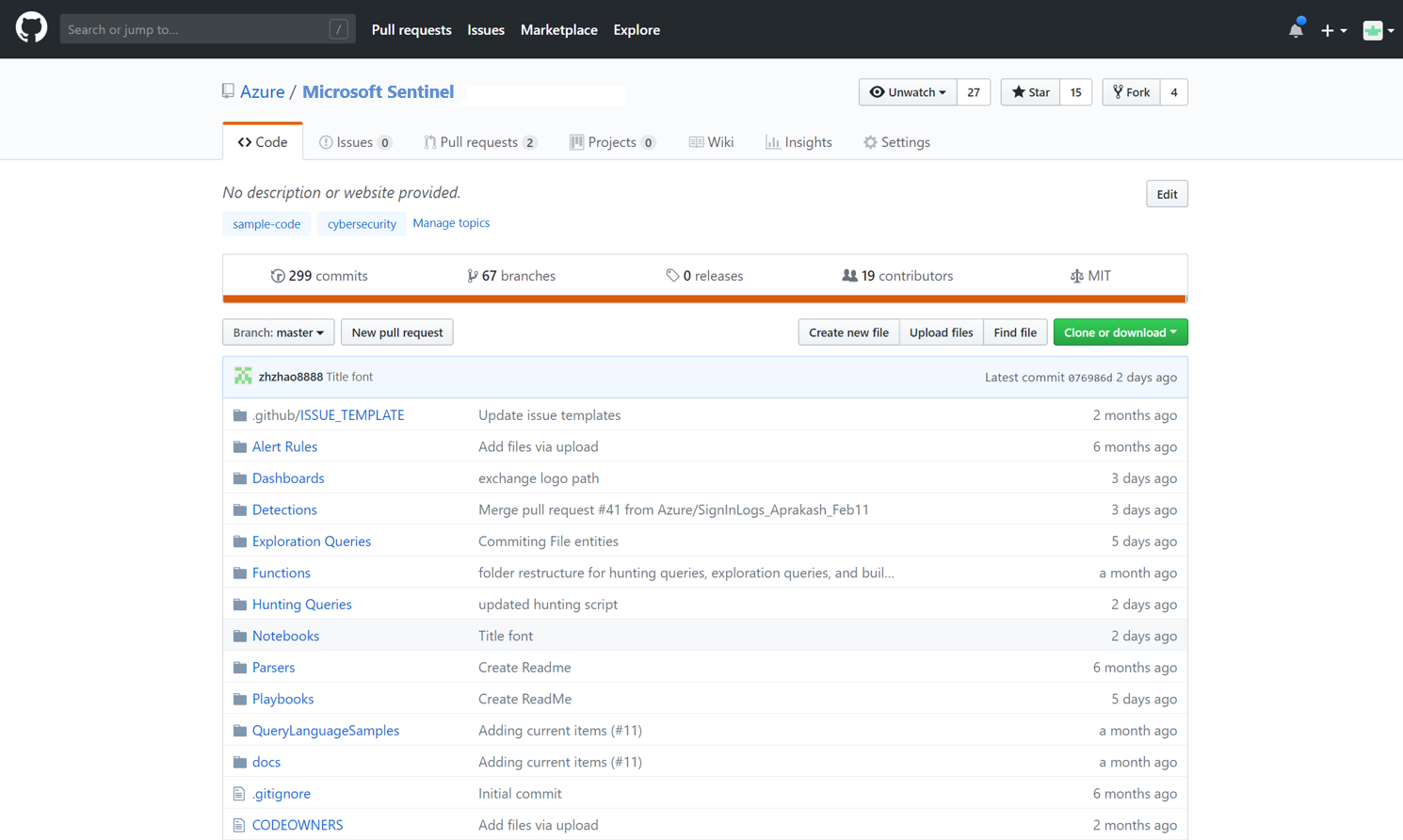

Descarga del contenido de seguridad de la comunidad

La comunidad Microsoft Azure Sentinel es un recurso muy eficaz para la detección y la automatización de amenazas. Nuestros analistas de seguridad de Microsoft crean y agregan nuevos libros, cuadernos de estrategias, consultas de búsqueda, etc. Publican estos elementos de contenido en la comunidad para que los use en su entorno. Puede descargar contenido de ejemplo del repositorio de GitHub privado de la comunidad con el fin de crear libros, consultas de búsqueda, cuadernos y cuadernos de estrategias personalizados para Microsoft Sentinel.

Pasos siguientes

- Para empezar a trabajar con Microsoft Sentinel, necesita una suscripción a Microsoft Azure. Si no tiene ninguna suscripción, puede registrarse para obtener una evaluación gratuita.

- Aprenda a incorporar los datos en Microsoft Azure Sentinel, obtenga visibilidad sobre ellos y aprenda a defenderse de posibles amenazas.