Introducción al plan 1 de Microsoft Defender para punto de conexión

Se aplica a

Microsoft Defender para punto de conexión es una plataforma de seguridad de punto de conexión empresarial diseñada para ayudar a organizaciones como la suya a prevenir, detectar, investigar y responder a amenazas avanzadas. Nos complace anunciar que Defender para punto de conexión ya está disponible en dos planes:

- Plan 1 de Defender para punto de conexión, descrito en este artículo; Y

- Plan 2 de Defender para punto de conexión, disponible con carácter general y conocido anteriormente como Defender para punto de conexión.

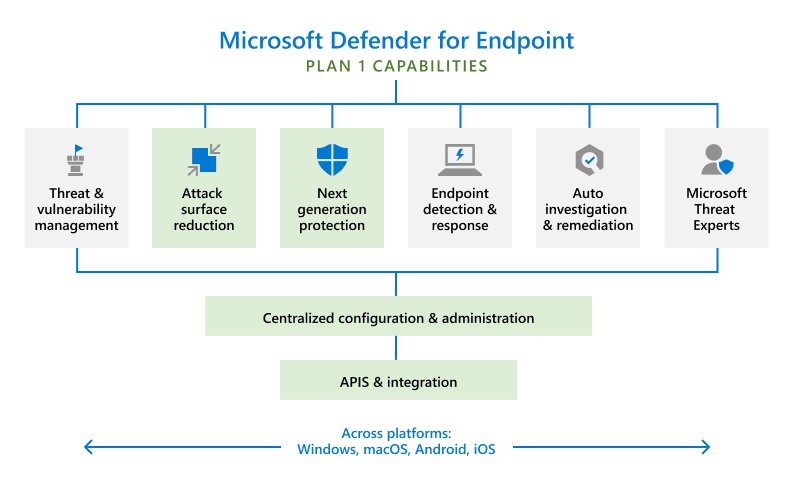

Los cuadros verdes de la imagen siguiente muestran lo que se incluye en el plan 1 de Defender para punto de conexión:

Use esta guía para:

- Obtenga información general sobre lo que se incluye en el plan 1 de Defender para punto de conexión

- Obtenga información sobre cómo configurar y configurar El plan 1 de Defender para punto de conexión

- Empiece a usar el portal de Microsoft Defender, donde puede ver incidentes y alertas, administrar dispositivos y usar informes sobre amenazas detectadas.

- Obtenga información general sobre el mantenimiento y las operaciones.

Funcionalidades del plan 1 de Defender para punto de conexión

El plan 1 de Defender para punto de conexión incluye las siguientes funcionalidades:

- Protección de última generación que incluye protección antivirus y antimalware sólida líder en el sector

- Acciones de respuesta manuales, como enviar un archivo a cuarentena, que el equipo de seguridad puede tomar en dispositivos o archivos cuando se detectan amenazas.

- Funcionalidades de reducción de la superficie expuesta a ataques que protegen los dispositivos, evitan ataques de día cero y ofrecen un control pormenorizado sobre el acceso y los comportamientos de los puntos de conexión.

- Configuración y administración centralizadas con el portal de Microsoft Defender e integración con Microsoft Intune

- Protección para una variedad de plataformas, incluidos dispositivos Windows, macOS, iOS y Android

En las secciones siguientes se proporcionan más detalles sobre estas funcionalidades.

Protección de última generación

La protección de última generación incluye protección antivirus y antimalware sólida. Con la protección de próxima generación, obtendrá lo siguiente:

- Protección antivirus basada en comportamientos, heurística y en tiempo real

- Protección proporcionada por la nube, que incluye detección casi instantánea y bloqueo de amenazas nuevas y emergentes

- Protección dedicada y actualizaciones de productos, incluidas las actualizaciones relacionadas con Microsoft Defender Antivirus

Para más información, consulte Introducción a la protección de próxima generación.

Acciones de contestación manual

Las acciones de respuesta manual son acciones que el equipo de seguridad puede realizar cuando se detectan amenazas en puntos de conexión o en archivos. Defender para punto de conexión incluye ciertas acciones de respuesta manual que se pueden realizar en un dispositivo que se detecta como potencialmente comprometido o que tiene contenido sospechoso. También puede ejecutar acciones de respuesta en los archivos que se detectan como amenazas. En la tabla siguiente se resumen las acciones de respuesta manual que están disponibles en El plan 1 de Defender para punto de conexión.

| Archivo o dispositivo | Acción | Descripción |

|---|---|---|

| Dispositivo | Ejecutar examen de antivirus | Inicia un examen antivirus. Si se detecta alguna amenaza en el dispositivo, esas amenazas a menudo se abordan durante un examen antivirus. |

| Dispositivo | Aislar el dispositivo | Desconecta un dispositivo de la red de la organización mientras conserva la conectividad con Defender para punto de conexión. Esta acción le permite supervisar el dispositivo y realizar más acciones si es necesario. |

| Archivo | Adición de un indicador para bloquear o permitir un archivo | Los indicadores de bloque impiden que los archivos ejecutables portátiles se lean, escriban o ejecuten en los dispositivos. Permitir indicadores impide que los archivos se bloqueen o corrijan. |

Para obtener más información, consulte los artículos siguientes:

Reducción de la superficie expuesta a ataques

Las superficies de ataque de su organización son todos los lugares donde es vulnerable a los ciberataques. Con el plan 1 de Defender para punto de conexión, puede reducir las superficies expuestas a ataques mediante la protección de los dispositivos y aplicaciones que usa su organización. Las funcionalidades de reducción de la superficie expuesta a ataques que se incluyen en El plan 1 de Defender para punto de conexión se describen en las secciones siguientes.

- Reglas de la reducción de la superficie expuesta a ataques

- Mitigación de ransomware

- Control de dispositivos

- Protección web

- Protección de red

- Firewall de red

- Control de la aplicación

Para más información sobre las funcionalidades de reducción de superficie expuesta a ataques en Defender para punto de conexión, consulte Introducción a la reducción de la superficie expuesta a ataques.

Reglas de reducción de la superficie expuesta a ataques

Las reglas de reducción de superficie expuesta a ataques se dirigen a determinados comportamientos de software que se consideran de riesgo. Estos comportamientos incluyen:

- Iniciar archivos ejecutables y scripts que intentan descargar o ejecutar otros archivos

- Ejecución de scripts ofuscados o sospechosos

- Iniciar comportamientos que las aplicaciones no suelen iniciar durante el trabajo normal

Las aplicaciones empresariales legítimas pueden presentar tales comportamientos de software; sin embargo, estos comportamientos a menudo se consideran de riesgo porque suelen ser objeto de abuso por parte de los atacantes a través de malware. Las reglas de reducción de la superficie expuesta a ataques pueden restringir los comportamientos de riesgo y ayudar a proteger su organización.

Para obtener más información, consulta Usar reglas de reducción de superficie expuesta a ataques para evitar la infección por malware.

Mitigación de ransomware

Con el acceso controlado a carpetas, se obtiene la mitigación de ransomware. El acceso controlado a carpetas solo permite que las aplicaciones de confianza accedan a carpetas protegidas en los puntos de conexión. Las aplicaciones se agregan a la lista de aplicaciones de confianza en función de su prevalencia y reputación. El equipo de operaciones de seguridad también puede agregar o quitar aplicaciones de la lista de aplicaciones de confianza.

Para más información, consulte Protección de carpetas importantes con acceso controlado a carpetas.

Control de dispositivos

A veces, las amenazas a los dispositivos de la organización se presentan en forma de archivos en unidades extraíbles, como unidades USB. Defender for Endpoint incluye funcionalidades para ayudar a evitar que las amenazas de periféricos no autorizados pongan en peligro los dispositivos. Puede configurar Defender para punto de conexión para bloquear o permitir dispositivos y archivos extraíbles en dispositivos extraíbles.

Para más información, consulte Control de dispositivos USB y medios extraíbles.

Protección web

Con la protección web, puede proteger los dispositivos de su organización frente a amenazas web y contenido no deseado. La protección web incluye protección contra amenazas web y filtrado de contenido web.

- La protección contra amenazas web impide el acceso a sitios de phishing, vectores de malware, sitios de vulnerabilidades de seguridad, sitios que no son de confianza o de baja reputación y sitios que se bloquean explícitamente.

- El filtrado de contenido web impide el acceso a determinados sitios en función de su categoría. Las categorías pueden incluir contenido para adultos, sitios de ocio, sitios de responsabilidad legal, etc.

Para obtener más información, consulte protección web.

Protección de red

Con la protección de red, puede impedir que su organización acceda a dominios peligrosos que puedan hospedar estafas de suplantación de identidad (phishing), vulnerabilidades de seguridad y otro contenido malintencionado en Internet.

Para más información, consulte Protección de la red.

Firewall de red

Con la protección del firewall de red, puede establecer reglas que determinen qué tráfico de red puede fluir hacia o desde los dispositivos de la organización. Con el firewall de red y la seguridad avanzada que obtiene con Defender para punto de conexión, puede hacer lo siguiente:

- Reducir el riesgo de amenazas de seguridad de red

- Protección de datos confidenciales y propiedad intelectual

- Ampliación de la inversión en seguridad

Para más información, consulte Windows Defender Firewall con seguridad avanzada.

Control de la aplicación

El control de aplicaciones protege los puntos de conexión de Windows ejecutando solo aplicaciones y código de confianza en el núcleo del sistema (kernel). El equipo de seguridad puede definir reglas de control de aplicaciones que consideren los atributos de una aplicación, como sus certificados de firma de código, reputación, proceso de inicio, etc. El control de aplicación está disponible en Windows 10 o posterior.

Para obtener más información, consulte Control de aplicaciones para Windows.

Administración centralizada

El plan 1 de Defender para punto de conexión incluye el portal de Microsoft Defender, que permite al equipo de seguridad ver la información actual sobre las amenazas detectadas, realizar las acciones adecuadas para mitigar las amenazas y administrar de forma centralizada la configuración de protección contra amenazas de su organización.

Para obtener más información, consulte introducción al portal de Microsoft Defender.

Control de acceso basado en roles

Mediante el control de acceso basado en rol (RBAC), el administrador de seguridad puede crear roles y grupos para conceder el acceso adecuado al portal de Microsoft Defender (https://security.microsoft.com). Con RBAC, tiene un control específico sobre quién puede acceder a Defender for Cloud y qué pueden ver y hacer.

Para más información, consulte Administración del acceso al portal mediante el control de acceso basado en rol.

Reporting

El portal de Microsoft Defender (https://security.microsoft.com) proporciona fácil acceso a la información sobre las amenazas y acciones detectadas para abordar esas amenazas.

- La página Inicio incluye tarjetas para mostrar de un vistazo qué usuarios o dispositivos están en riesgo, cuántas amenazas se detectaron y qué alertas o incidentes se crearon.

- En la sección Incidentes & alertas se enumeran los incidentes que se crearon como resultado de las alertas desencadenadas. Las alertas y los incidentes se generan a medida que se detectan amenazas en todos los dispositivos.

- El Centro de acciones enumera las acciones de corrección que se han realizado. Por ejemplo, si un archivo se envía a cuarentena o se bloquea una dirección URL, cada acción se muestra en el Centro de acciones de la pestaña Historial .

- La sección Informes incluye informes que muestran las amenazas detectadas y su estado.

Para más información, consulte Introducción a Microsoft Defender para punto de conexión Plan 1.

API

Con las API de Defender para punto de conexión, puede automatizar los flujos de trabajo e integrarlos con las soluciones personalizadas de su organización.

Para más información, consulte Api de Defender para punto de conexión.

Compatibilidad multiplataforma.

La mayoría de las organizaciones usan varios dispositivos y sistemas operativos. El plan 1 de Defender para punto de conexión admite los siguientes sistemas operativos:

- Windows 10 y 11

- Windows 7 (es necesario) Pro o Enterprise

- Windows 8.1 Pro, Enterprise y Pro Education

- macOS (se admiten las tres versiones más recientes)

- iOS

- Sistema operativo Android

Los servidores requieren una licencia adicional, como:

- Microsoft Defender para el plan 1 o el plan 2 de servidores (recomendado para clientes empresariales) como parte de la oferta de Defender for Cloud. Para obtener más información. consulte Información general de Microsoft Defender para servidores.

- Microsoft Defender para punto de conexión para servidores (recomendado para clientes empresariales). Para obtener más información, consulta Incorporación de Windows Server en Defender para punto de conexión.

- Microsoft Defender para Servidores Empresariales (para pequeñas y medianas empresas que tienen Microsoft Defender para Empresas). Para obtener más información, consulte Cómo obtener Microsoft Defender para Servidores Empresariales.

Consulte Licencias de Microsoft y términos de producto.

Pasos siguientes

- Configurar Defender para punto de conexión plan 1

- Introducción al plan 1 de Defender para punto de conexión

- Administración del plan 1 de Defender para punto de conexión

- Más información sobre las exclusiones de Microsoft Defender para punto de conexión y Microsoft Defender Antivirus

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.