Revisar las acciones de corrección después de una investigación automatizada

Se aplica a:

Acciones de corrección

Cuando se ejecuta una investigación automatizada , se genera un veredicto para cada pieza de evidencia investigada. Los veredictos pueden ser Malintencionados, Sospechosos o No se encuentran amenazas.

Dependiendo

- el tipo de amenaza,

- el veredicto resultante, y

- cómo se configuran los grupos de dispositivos de la organización,

las acciones de corrección pueden producirse automáticamente o solo tras la aprobación por parte del equipo de operaciones de seguridad de la organización.

Nota:

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

Estos son algunos ejemplos:

Ejemplo 1: Los grupos de dispositivos de Fabrikam se establecen en Completo: corregir amenazas automáticamente (la configuración recomendada). En este caso, las acciones de corrección se realizan automáticamente para los artefactos que se consideran malintencionados después de una investigación automatizada (consulte Revisar las acciones completadas).

Ejemplo 2: Los dispositivos de Contoso se incluyen en un grupo de dispositivos establecido para Semi: requieren aprobación para cualquier corrección. En este caso, el equipo de operaciones de seguridad de Contoso debe revisar y aprobar todas las acciones de corrección después de una investigación automatizada (consulte Revisión de las acciones pendientes).

Ejemplo 3: Tailspin Toys tiene sus grupos de dispositivos establecidos en Sin respuesta automatizada (no recomendado). En este caso, no se producen investigaciones automatizadas. No se realizan acciones de corrección o están pendientes, y no se registran acciones en el Centro de acciones para sus dispositivos (consulte Administración de grupos de dispositivos).

Independientemente de si se realiza automáticamente o tras la aprobación, una investigación y corrección automatizadas puede dar lugar a una o varias de las acciones de corrección:

- Poner en cuarentena un archivo

- Eliminación de una clave del Registro

- Eliminación de un proceso

- Detener un servicio

- Deshabilitar un controlador

- Eliminación de una tarea programada

Revisión de las acciones pendientes

Vaya al portal de Microsoft Defender e inicie sesión.

En el panel de navegación, elija Centro de actividades.

Revise los elementos de la pestaña Pendiente .

Seleccione una acción para abrir su panel flotante.

En el panel flotante, revise la información y, a continuación, realice uno de los pasos siguientes:

- Seleccione Abrir la página de investigación para ver más detalles sobre la investigación.

- Seleccione Aprobar para iniciar una acción pendiente.

- Seleccione Rechazar para evitar que se realice una acción pendiente.

- Seleccione Ir a buscar para ir a Búsqueda avanzada.

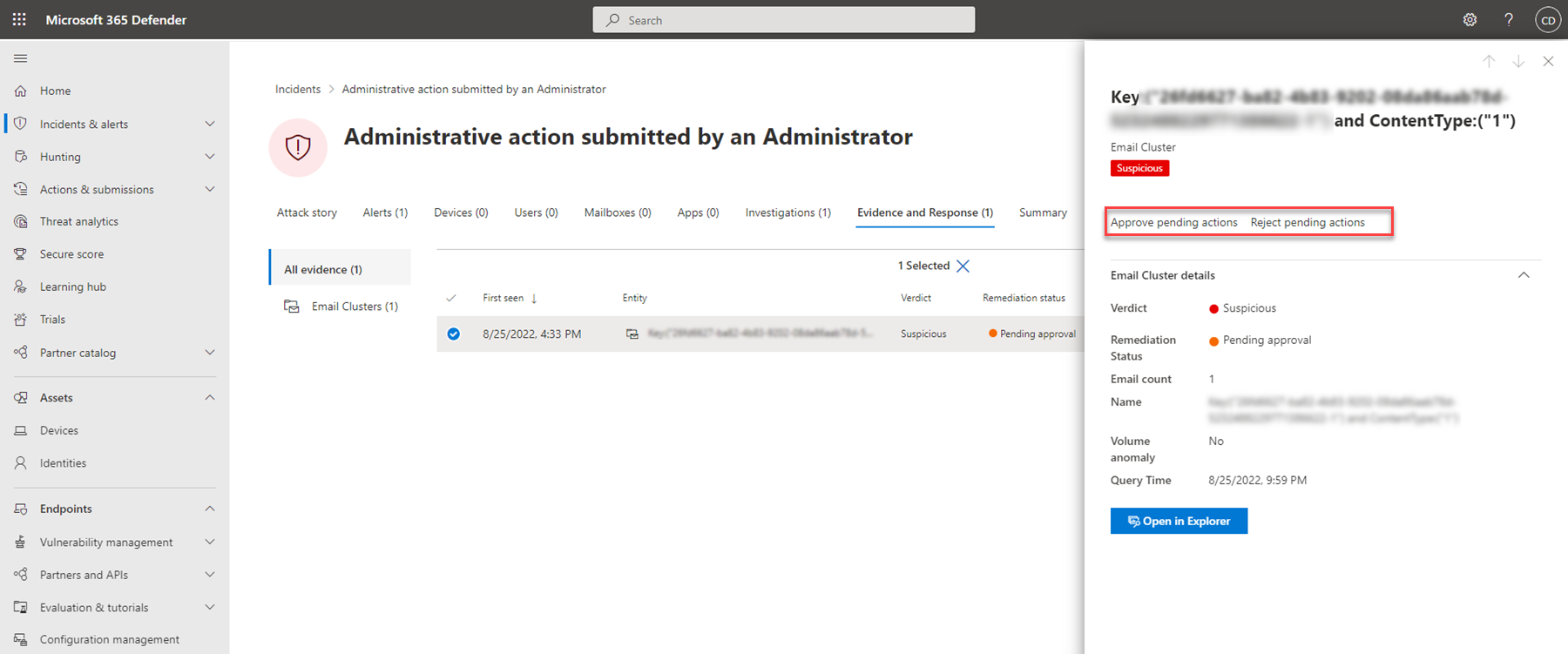

Aprobar o rechazar acciones de corrección

En el caso de los incidentes con un estado de corrección de Aprobación pendiente, también puede aprobar o rechazar una acción de corrección desde dentro del incidente.

- En el panel de navegación, vaya a Incidentes & alertas>Incidentes.

- Filtre por la acción Pendiente para el estado de investigación automatizada (opcional).

- Seleccione un nombre de incidente para abrir su página de resumen.

- Seleccione la pestaña Evidencia y respuesta .

- Seleccione un elemento de la lista para abrir su panel flotante.

- Revise la información y, a continuación, realice uno de los pasos siguientes:

- Seleccione la opción Aprobar acción pendiente para iniciar una acción pendiente.

- Seleccione la opción Rechazar acción pendiente para evitar que se realice una acción pendiente.

Revisar las acciones completadas

Vaya al portal de Microsoft Defender e inicie sesión.

En el panel de navegación, elija Centro de actividades.

Revise los elementos de la pestaña Historial .

Seleccione un elemento para ver más detalles sobre esa acción de corrección.

Deshacer acciones completadas

Si ha determinado que un dispositivo o un archivo no es una amenaza, puede deshacer las acciones de corrección que se realizaron, independientemente de si esas acciones se realizaron de forma automática o manual. En el Centro de acciones, en la pestaña Historial , puede deshacer cualquiera de las siguientes acciones:

| Origen de la acción | Acciones admitidas |

|---|---|

|

|

Nota:

El plan 1 y Microsoft Defender para Empresas de Defender para punto de conexión incluyen solo las siguientes acciones de respuesta manual:

- Ejecutar examen de antivirus

- Aislar el dispositivo

- Detener y poner en cuarentena un archivo

- Adición de un indicador para bloquear o permitir un archivo

Para deshacer varias acciones a la vez

Vaya al Centro de acciones (https://security.microsoft.com/action-center) e inicie sesión.

En la pestaña Historial , seleccione las acciones que desea deshacer. Asegúrese de seleccionar elementos que tengan el mismo tipo de acción. Se abre un panel flotante.

En el panel flotante, seleccione Deshacer.

Para quitar un archivo de la cuarentena en varios dispositivos

Vaya al Centro de acciones (https://security.microsoft.com/action-center) e inicie sesión.

En la pestaña Historial , seleccione un elemento que tenga el archivo de cuarentena Tipo de acción.

En el panel flotante, seleccione Aplicar a X más instancias de este archivo y, a continuación, seleccione Deshacer.

Niveles de automatización, resultados de investigación automatizados y acciones resultantes

Los niveles de automatización afectan a si ciertas acciones de corrección se realizan automáticamente o solo tras la aprobación. En ocasiones, el equipo de operaciones de seguridad tiene más pasos que seguir, en función de los resultados de una investigación automatizada. En la tabla siguiente se resumen los niveles de automatización, los resultados de las investigaciones automatizadas y qué hacer en cada caso.

| Configuración del grupo de dispositivos | Resultados de la investigación automatizada | Qué hacer |

|---|---|---|

|

Completo: corrección automática de amenazas (recomendado) |

Se llega a un veredicto de Malintencionada para una prueba. Las acciones de corrección adecuadas se realizan automáticamente. |

Revisar las acciones completadas |

| Semi: requiere aprobación para cualquier corrección. | Se llega a un veredicto de malintencionada o sospechosa para una prueba. Las acciones de corrección están pendientes de aprobación para continuar. |

Aprobar (o rechazar) acciones pendientes |

| Semi: se requiere aprobación para la corrección de carpetas principales | Se llega a un veredicto de Malintencionada para una prueba. Si el artefacto es un archivo o ejecutable y se encuentra en un directorio del sistema operativo, como la carpeta Windows o la carpeta Archivos de programa, las acciones de corrección están pendientes de aprobación. Si el artefacto no está en un directorio del sistema operativo, las acciones de corrección se realizan automáticamente. |

|

| Semi: se requiere aprobación para la corrección de carpetas principales | Se llega a un veredicto de sospechoso para una prueba. Las acciones de corrección están pendientes de aprobación. |

Aprobar (o rechazar) las acciones pendientes. |

| Semi: se requiere aprobación para la corrección de carpetas no temporales | Se llega a un veredicto de Malintencionada para una prueba. Si el artefacto es un archivo o ejecutable que no está en una carpeta temporal, como la carpeta de descargas del usuario o la carpeta temporal, las acciones de corrección están pendientes de aprobación. Si el artefacto es un archivo o ejecutable que se encuentra en una carpeta temporal, las acciones de corrección se realizan automáticamente. |

|

| Semi: se requiere aprobación para la corrección de carpetas no temporales | Se llega a un veredicto de sospechoso para una prueba. Las acciones de corrección están pendientes de aprobación. |

Aprobar (o rechazar) acciones pendientes |

| Cualquiera de los niveles de automatización completa o semiautomatización | Se llega a un veredicto de No se encontraron amenazas para una prueba. No se realizan acciones de corrección y no hay ninguna acción pendiente de aprobación. |

Ver detalles y resultados de las investigaciones automatizadas |

| Sin respuesta automatizada (no recomendado) | No se ejecutan investigaciones automatizadas, por lo que no se alcanza ningún veredicto y no se toman medidas correctivas ni se espera la aprobación. | Considere la posibilidad de configurar o cambiar los grupos de dispositivos para usar la automatización completa o semiautomatización |

Se realiza un seguimiento de todos los veredictos en el Centro de acción.

Nota:

En Defender para empresas, las funcionalidades automatizadas de investigación y corrección están preestablecidas para usar Full - remediate threats automatically (Completa: corregir amenazas automáticamente). Estas funcionalidades se aplican a todos los dispositivos de forma predeterminada.

Pasos siguientes

- Más información sobre las funcionalidades de respuesta en vivo

- Búsqueda proactiva de amenazas con búsqueda avanzada

- Abordar falsos positivos/negativos en Microsoft Defender para punto de conexión

Consulte también

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.