Funcionamiento de la investigación y respuesta automatizadas en Microsoft Defender para Office 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Cuando se activan las alertas de seguridad, el equipo de operaciones de seguridad tiene la responsabilidad de consultar esas alertas y tomar medidas para proteger la organización. A veces, los equipos de operaciones de seguridad pueden sentirse abrumados por el volumen de alertas que se desencadenan. Las funcionalidades de investigación y respuesta automatizadas (AIR) en Microsoft Defender para Office 365 pueden ayudar.

AIR permite al equipo de operaciones de seguridad operar de forma más eficaz y eficaz. Las funcionalidades de AIR incluyen procesos de investigación automatizados en respuesta a amenazas conocidas que existen actualmente. Las acciones de corrección adecuadas esperan la aprobación, lo que permite al equipo de operaciones de seguridad responder a las amenazas detectadas.

En este artículo se describe cómo funciona AIR a través de varios ejemplos. Cuando esté listo para empezar a usar AIR, consulte Investigación automática y respuesta a amenazas.

- Ejemplo 1: Un mensaje de phish notificado por el usuario inicia un cuaderno de estrategias de investigación

- Ejemplo 2: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas

- Ejemplo 3: Un equipo de operaciones de seguridad integra AIR con su SIEM mediante la API de actividad de administración de Office 365

Ejemplo: Un mensaje de phish notificado por el usuario inicia un cuaderno de estrategias de investigación

Supongamos que un usuario de su organización recibe un correo electrónico que cree que es un intento de suplantación de identidad (phishing). El usuario, entrenado para informar de dichos mensajes, usa los complementos Mensaje de informe de Microsoft o Suplantación de identidad de informe para enviarlo a Microsoft para su análisis. El envío también se envía al sistema y está visible en el Explorador en la vista Envíos (anteriormente denominada vista Notificada por el usuario). Además, el mensaje notificado por el usuario ahora desencadena una alerta informativa basada en el sistema, que inicia automáticamente el cuaderno de estrategias de investigación.

Durante la fase de investigación raíz, se evalúan varios aspectos del correo electrónico. Estos aspectos incluyen:

- Determinación sobre el tipo de amenaza que podría ser;

- Quién lo envió;

- Desde dónde se envió el correo electrónico (infraestructura de envío);

- Si se entregaron o bloquearon otras instancias del correo electrónico;

- Una evaluación de nuestros analistas;

- Si el correo electrónico está asociado a campañas conocidas;

- y mucho más.

Una vez completada la investigación raíz, el cuaderno de estrategias proporciona una lista de las acciones recomendadas para realizar el correo electrónico original y las entidades asociadas a él (por ejemplo, archivos, direcciones URL y destinatarios).

A continuación, se ejecutan varios pasos de investigación y búsqueda de amenazas:

- Los mensajes de correo electrónico similares se identifican mediante búsquedas en clústeres de correo electrónico.

- La señal se comparte con otras plataformas, como Microsoft Defender para punto de conexión.

- Se determina si los usuarios han hecho clic a través de vínculos malintencionados en mensajes de correo electrónico sospechosos.

- Se realiza una comprobación en Exchange Online Protection (EOP) y Microsoft Defender para Office 365 para ver si hay otros mensajes similares notificados por los usuarios.

- Se realiza una comprobación para ver si un usuario ha estado en peligro. Esta comprobación aprovecha las señales de Office 365, Microsoft Defender for Cloud Apps y Microsoft Entra ID, correlacionando las anomalías relacionadas con la actividad del usuario.

Durante la fase de búsqueda, los riesgos y las amenazas se asignan a varios pasos de búsqueda.

La corrección es la fase final del cuaderno de estrategias. Durante esta fase, se realizan los pasos de corrección, en función de las fases de investigación y búsqueda.

Ejemplo: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas

Además de las investigaciones automatizadas desencadenadas por una alerta, el equipo de operaciones de seguridad de la organización puede desencadenar una investigación automatizada desde una vista en el Explorador de amenazas. Esta investigación también crea una alerta, por lo que Microsoft Defender XDR incidentes y herramientas SIEM externas pueden ver que se desencadenó esta investigación.

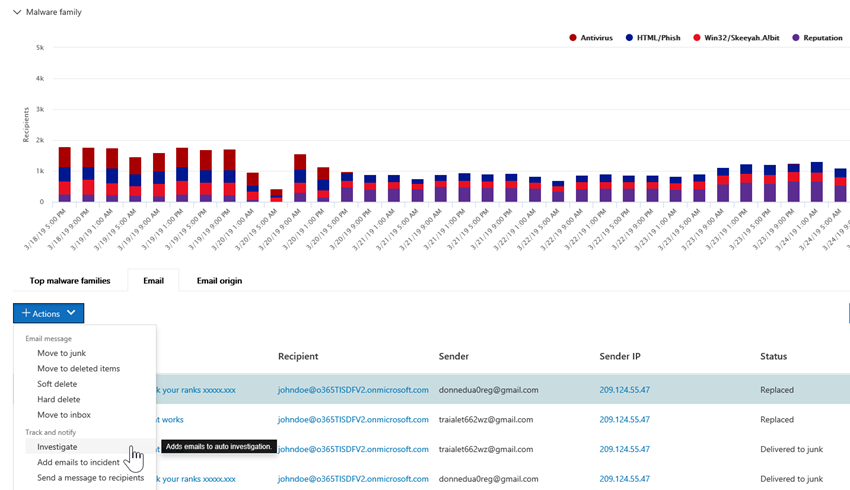

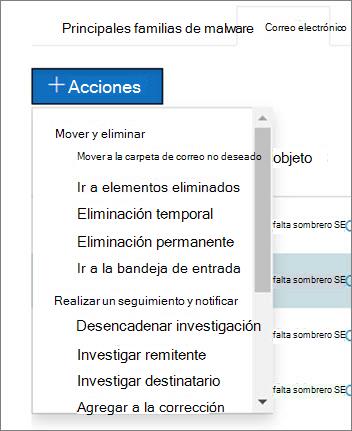

Por ejemplo, supongamos que usa la vista Malware en el Explorador. Con las pestañas debajo del gráfico, seleccione la pestaña Email. Si selecciona uno o varios elementos de la lista, se activa el botón + Acciones.

Con el menú Acciones , puede seleccionar Desencadenar investigación.

De forma similar a los cuadernos de estrategias desencadenados por una alerta, las investigaciones automáticas que se desencadenan desde una vista del Explorador incluyen una investigación raíz, pasos para identificar y correlacionar amenazas y acciones recomendadas para mitigar esas amenazas.

Ejemplo: Un equipo de operaciones de seguridad integra AIR con su SIEM mediante la API de actividad de administración de Office 365

Las funcionalidades de AIR en Microsoft Defender para Office 365 incluyen informes & detalles que los equipos de operaciones de seguridad pueden usar para supervisar y abordar las amenazas. Pero también puede integrar las funcionalidades de AIR con otras soluciones. Entre los ejemplos se incluyen un sistema de administración de eventos e información de seguridad (SIEM), un sistema de administración de casos o una solución de informes personalizada. Estos tipos de integraciones se pueden realizar mediante la API de actividad de administración de Office 365.

Por ejemplo, recientemente, una organización ha configurado una forma para que su equipo de operaciones de seguridad vea las alertas de phish notificadas por el usuario que AIR ya ha procesado. Su solución integra alertas pertinentes con el servidor SIEM de la organización y su sistema de administración de casos. La solución reduce en gran medida el número de falsos positivos para que su equipo de operaciones de seguridad pueda centrar su tiempo y esfuerzo en amenazas reales. Para más información sobre esta solución personalizada, consulte el blog de Tech Community: Mejora de la eficacia de su SOC con Microsoft Defender para Office 365 y la API de administración de O365.