Creación de roles personalizados con Microsoft Defender XDR RBAC unificado

Se aplica a:

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender for Identity

- Microsoft Defender para Office 365 P2

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender for Cloud

Crear un rol personalizado

Los pasos siguientes le guían sobre cómo crear roles personalizados en Microsoft Defender XDR RBAC unificado.

Importante

Debe ser administrador global o administrador de seguridad en Microsoft Entra ID o tener todos los permisos de autorización asignados en Microsoft Defender XDR RBAC unificado para realizar esta tarea. Para obtener más información sobre los permisos, vea Requisitos previos de permisos. Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Inicie sesión en el portal de Microsoft Defender.

En el panel de navegación, vaya a Permisos del sistema>.

Seleccione Roles en Microsoft Defender XDR para acceder a la página Permisos y roles.

Seleccione Crear rol personalizado.

Escriba el nombre y la descripción del rol.

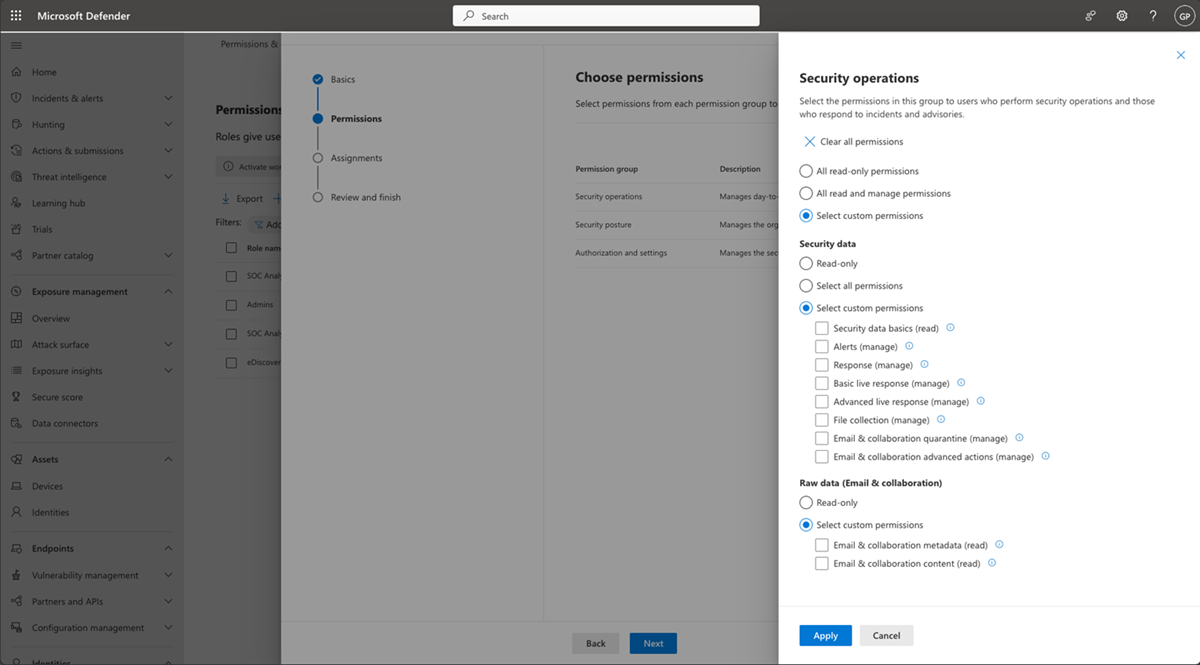

Seleccione Siguiente para elegir los permisos que desea asignar. Los permisos se organizan en tres categorías diferentes:

Seleccione una categoría de permisos (por ejemplo, Operaciones de seguridad) y, a continuación, revise los permisos disponibles. Puede optar por asignar los siguientes niveles de permisos:

- Seleccionar todos los permisos de solo lectura: los usuarios se asignan con todos los permisos de solo lectura de esta categoría.

- Seleccionar todos los permisos de lectura y administración: a los usuarios se les asignan todos los permisos de esta categoría (permisos de lectura y administración).

- Seleccionar permisos personalizados: a los usuarios se les asignan los permisos personalizados seleccionados.

Para obtener más información sobre los permisos personalizados de RBAC, consulte Acerca de los permisos personalizados de RBAC.

Nota:

Si se asignan todos los permisos de solo lectura o de lectura y administración, los nuevos permisos agregados a esta categoría en el futuro se asignan automáticamente bajo este rol.

Si ha asignado permisos personalizados y se agregan nuevos permisos a esta categoría, tendrá que volver a asignar los roles con los nuevos permisos si es necesario.

Una vez que haya seleccionado los permisos, seleccione Aplicar y, a continuación, Siguiente para asignar usuarios y orígenes de datos.

Seleccione Agregar asignaciones y agregue el nombre de asignación.

En Orígenes de datos, elija si los usuarios asignados tendrán los permisos seleccionados en todos los productos disponibles o solo para orígenes de datos específicos:

Si un usuario selecciona todos los permisos de solo lectura para un único origen de datos, por ejemplo, Microsoft Defender para punto de conexión, no podrá leer alertas para Microsoft Defender para Office 365 o Microsoft Defender for Identity.

Nota:

Al seleccionar Incluir orígenes de datos futuros automáticamente, todos los orígenes de datos admitidos dentro de Microsoft Defender XDR RBAC unificado y los orígenes de datos futuros que se agreguen se asignan automáticamente a esta asignación.

En Usuarios y grupos asignados, elija el Microsoft Entra grupos de seguridad o usuarios individuales a los que asignar el rol y seleccione Agregar.

Nota:

En Microsoft Defender XDR RBAC unificado, puede crear tantas asignaciones como sea necesario con el mismo rol con los mismos permisos. Por ejemplo, puede tener una asignación dentro de un rol que tenga acceso a todos los orígenes de datos y, a continuación, una asignación independiente para un equipo que solo necesita acceso a las alertas de punto de conexión desde el origen de datos de Defender para punto de conexión. Esto permite mantener el número mínimo de roles.

Seleccione Siguiente para revisar y terminar de crear el rol y, a continuación, seleccione Enviar.

Creación de un rol para acceder y administrar roles y permisos

Para acceder y administrar roles y permisos, sin ser administrador global ni administrador de seguridad en Microsoft Entra ID, debe crear un rol con permisos de autorización. Para crear este rol:

Inicie sesión en el portal de Microsoft Defender como administrador global o administrador de seguridad.

En el panel de navegación, seleccione Permisos.

Seleccione Roles en Microsoft Defender XDR.

Seleccione Crear rol personalizado.

Escriba el nombre y la descripción del rol.

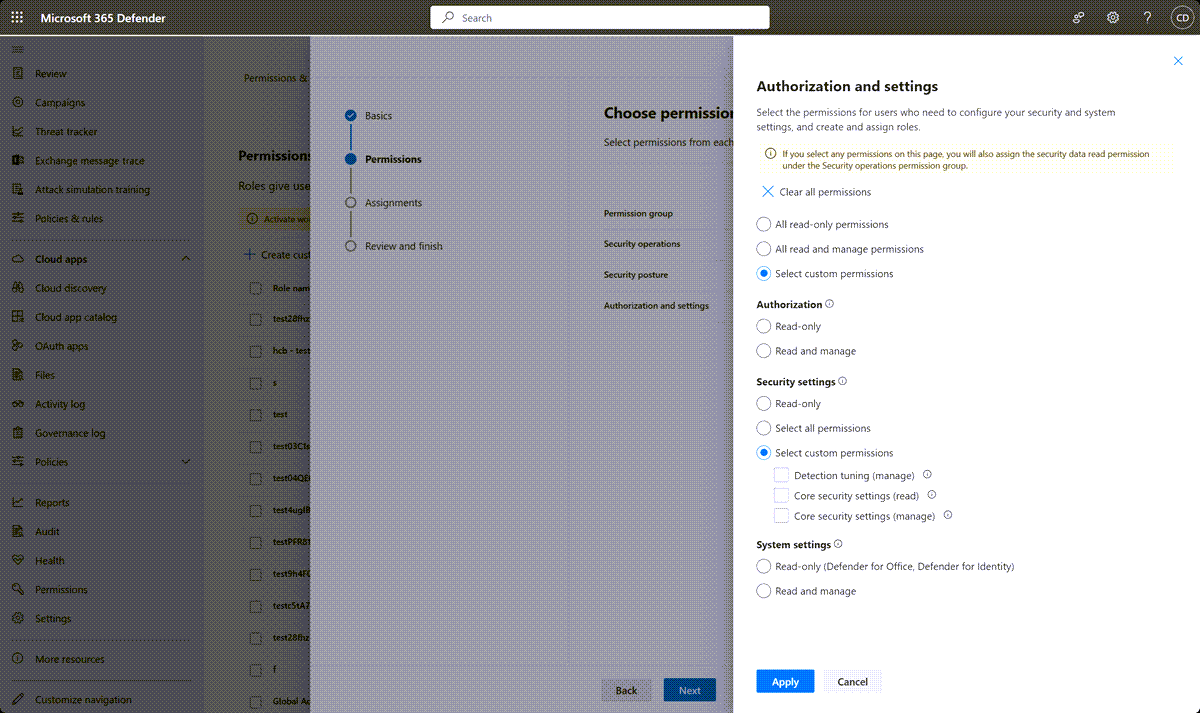

Seleccione Siguiente y elija la opción Autorización y configuración .

En el control flotante de la categoría Autorización y configuración, elija Seleccionar permisos personalizados y, en Autorización , seleccione:

- Seleccionar todos los permisos: los usuarios pueden crear y administrar roles y permisos.

- Solo lectura: los usos pueden acceder y ver roles y permisos en un modo de solo lectura.

Seleccione Aplicar y, a continuación, Siguiente para asignar usuarios y orígenes de datos.

Seleccione Agregar asignaciones y escriba el nombre de la asignación.

Para elegir los orígenes de datos , los usuarios asignados al permiso de autorización tendrán acceso a:

- Seleccione Elegir todos los orígenes de datos para conceder permisos a los usuarios para crear nuevos roles y administrar roles para todos los orígenes de datos.

- Seleccione Seleccionar orígenes de datos específicos para conceder permisos a los usuarios para crear nuevos roles y administrar roles para un origen de datos específico. Por ejemplo, seleccione Microsoft Defender para punto de conexión en la lista desplegable para conceder a los usuarios el permiso autorización solo para el origen de datos Microsoft Defender para punto de conexión.

En Usuarios y grupos asignados, elija el Microsoft Entra grupos de seguridad o usuarios individuales a los que asignar el rol y seleccione Agregar.

Seleccione Siguiente para revisar y terminar de crear el rol y, a continuación, seleccione Enviar.

Nota:

Para que el portal de seguridad de Microsoft Defender XDR empiece a aplicar los permisos y las asignaciones configurados en los roles nuevos o importados, deberá activar el nuevo modelo de RBAC unificado Microsoft Defender XDR. Para obtener más información, vea Activar Microsoft Defender XDR RBAC unificado.

Pasos siguientes

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.