Detección y control de varios orígenes de Azure en Microsoft Purview

En este artículo se describe cómo registrar varios orígenes de Azure y cómo autenticarse e interactuar con ellos en Microsoft Purview. Para obtener más información sobre Microsoft Purview, lea el artículo introductorio.

Funciones admitidas

| Extracción de metadatos | Examen completo | Examen incremental | Examen con ámbito | Clasificación | Etiquetar | Directiva de acceso | Linaje | Uso compartido de datos | Vista en vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sí | Sí | Sí | Sí | Sí | Dependiente del origen | Sí | Dependiente del origen | No | Limitado |

Requisitos previos

Una cuenta de Azure con una suscripción activa. Cree una cuenta de forma gratuita.

Una cuenta de Microsoft Purview activa.

Tendrá que ser administrador del origen de datos y lector de datos para registrar un origen y administrarlo en el portal de gobernanza de Microsoft Purview. Consulte nuestra página Permisos de Microsoft Purview para obtener más información.

Registrarse

En esta sección se describe cómo registrar varios orígenes de Azure en Microsoft Purview mediante el portal de gobernanza de Microsoft Purview.

Requisitos previos para el registro

Microsoft Purview necesita permisos para poder enumerar recursos en una suscripción o grupo de recursos.

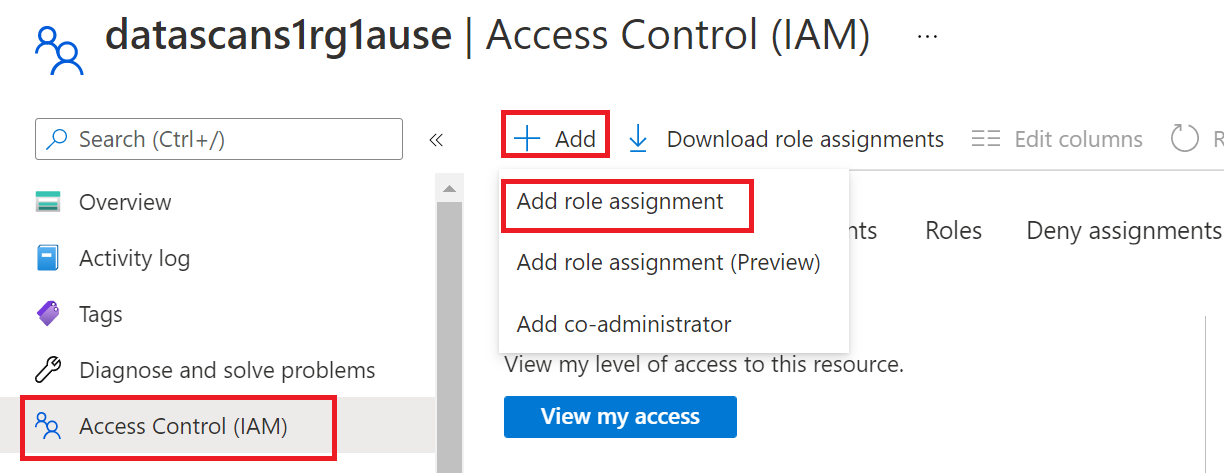

- Vaya a la suscripción o al grupo de recursos de la Azure Portal.

- Seleccione Access Control (IAM) en el menú de la izquierda.

- Seleccione +Agregar.

- En el cuadro Seleccionar entrada , seleccione el rol Lector y escriba el nombre de la cuenta de Microsoft Purview (que representa su nombre de archivo MSI).

- Seleccione Guardar para finalizar la asignación de roles. Esto permitirá que Microsoft Purview enumere los recursos de una suscripción o grupo de recursos.

Autenticación para el registro

Hay dos maneras de configurar la autenticación para varios orígenes en Azure:

- Identidad administrada

- Servicio principal

Debe configurar la autenticación en cada recurso de la suscripción o grupo de recursos que quiera registrar y examinar. Los tipos de recursos de Azure Storage (Azure Blob Storage y Azure Data Lake Storage Gen2) facilitan la tarea al permitirle agregar el archivo MSI o la entidad de servicio en el nivel de suscripción o grupo de recursos como lector de datos de blobs de almacenamiento. A continuación, los permisos se reducen a cada cuenta de almacenamiento dentro de esa suscripción o grupo de recursos. Para todos los demás tipos de recursos, debe aplicar el archivo MSI o la entidad de servicio en cada recurso, o bien crear un script para hacerlo.

Para obtener información sobre cómo agregar permisos en cada tipo de recurso dentro de una suscripción o grupo de recursos, consulte los siguientes recursos:

- Azure Blob Storage

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- base de datos de Azure SQL

- Azure SQL Managed Instance

- Azure Synapse Analytics

Pasos para registrarse

Abra el portal de gobernanza de Microsoft Purview:

- Vaya directamente a https://web.purview.azure.com la cuenta de Microsoft Purview y selecciónela.

- Abra el Azure Portal, busque y seleccione la cuenta de Microsoft Purview. Seleccione el botón del portal de gobernanza de Microsoft Purview .

Seleccione Mapa de datos en el menú izquierdo.

Seleccione Registrar.

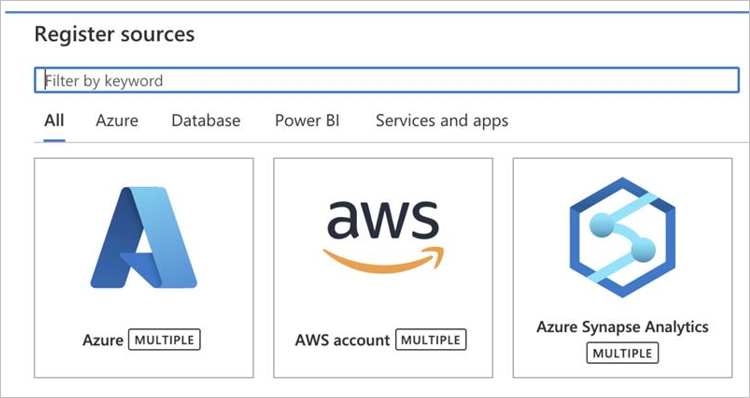

En Registrar orígenes, seleccione Azure (varios).

Seleccione Continuar.

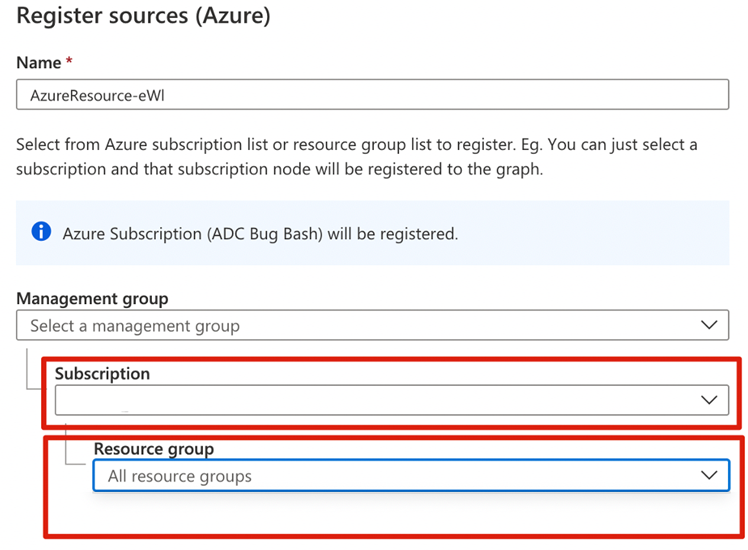

En la pantalla Registrar orígenes (Azure), haga lo siguiente:

En el cuadro Nombre , escriba un nombre con el que se mostrará el origen de datos en el catálogo.

En el cuadro Grupo de administración , opcionalmente elija un grupo de administración al que filtrar.

En los cuadros de lista desplegable Suscripción y Grupo de recursos, seleccione una suscripción o un grupo de recursos específico, respectivamente. El ámbito de registro se establecerá en la suscripción o el grupo de recursos seleccionados.

En el cuadro Seleccionar una colección , seleccione una colección o cree una nueva (opcional).

Seleccione Registrar para registrar los orígenes de datos.

Examinar

Importante

Actualmente, el examen de varios orígenes de Azure solo se admite mediante El entorno de ejecución de integración de Azure, por lo que solo las cuentas de Microsoft Purview que permiten el acceso público en el firewall pueden usar esta opción.

Siga los pasos siguientes para examinar varios orígenes de Azure para identificar automáticamente los recursos y clasificar los datos. Para obtener más información sobre el examen en general, consulte nuestra introducción a los exámenes y la ingesta.

Creación y ejecución de un examen

Para crear y ejecutar un nuevo examen, haga lo siguiente:

Seleccione la pestaña Mapa de datos en el panel izquierdo del portal de gobernanza de Microsoft Purview.

Seleccione el origen de datos que registró.

Seleccione Ver detalles>+ Nuevo examen o use el icono Examinar acción rápida en el icono de origen.

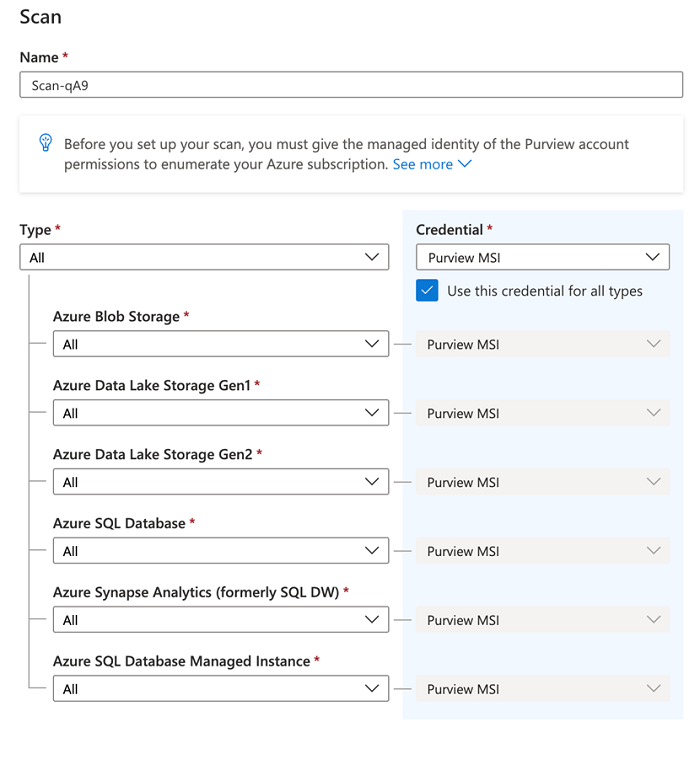

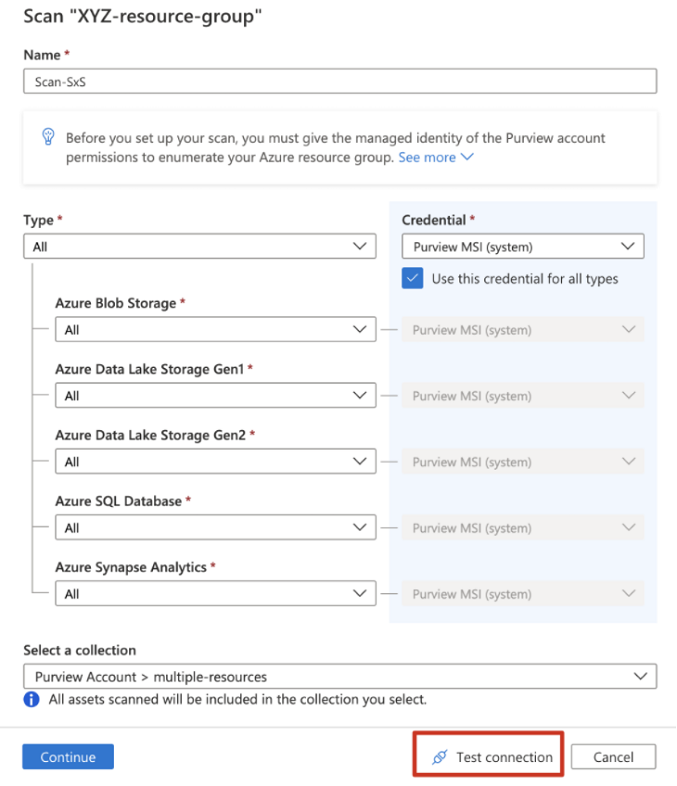

En Nombre, rellene el nombre.

En Tipo, seleccione los tipos de recursos que desea examinar dentro de este origen. Elija una de estas opciones:

- Déjala como Todo. Esta selección incluye tipos de recursos futuros que podrían no existir actualmente dentro de esa suscripción o grupo de recursos.

- Use los cuadros para seleccionar específicamente los tipos de recursos que desea examinar. Si elige esta opción, los tipos de recursos futuros que se pueden crear dentro de esta suscripción o grupo de recursos no se incluirán para los exámenes, a menos que el examen se edite explícitamente en el futuro.

Seleccione la credencial para conectarse a los recursos del origen de datos:

- Puede seleccionar una credencial en el nivel primario como un archivo MSI o puede seleccionar una credencial para un tipo de entidad de servicio determinado. A continuación, puede usar esa credencial para todos los tipos de recursos en la suscripción o el grupo de recursos.

- Puede seleccionar específicamente el tipo de recurso y aplicar una credencial diferente para ese tipo de recurso.

Cada credencial se considerará el método de autenticación de todos los recursos de un tipo determinado. Debe establecer la credencial elegida en los recursos para examinarlas correctamente, como se describió anteriormente en este artículo.

Dentro de cada tipo, puede seleccionar examinar todos los recursos o examinar un subconjunto de ellos por su nombre:

- Si deja la opción como Todo, los recursos futuros de ese tipo también se examinarán en futuras ejecuciones de examen.

- Si selecciona cuentas de almacenamiento específicas o bases de datos SQL, los recursos futuros de ese tipo creados dentro de esta suscripción o grupo de recursos no se incluirán para los exámenes, a menos que el examen se edite explícitamente en el futuro.

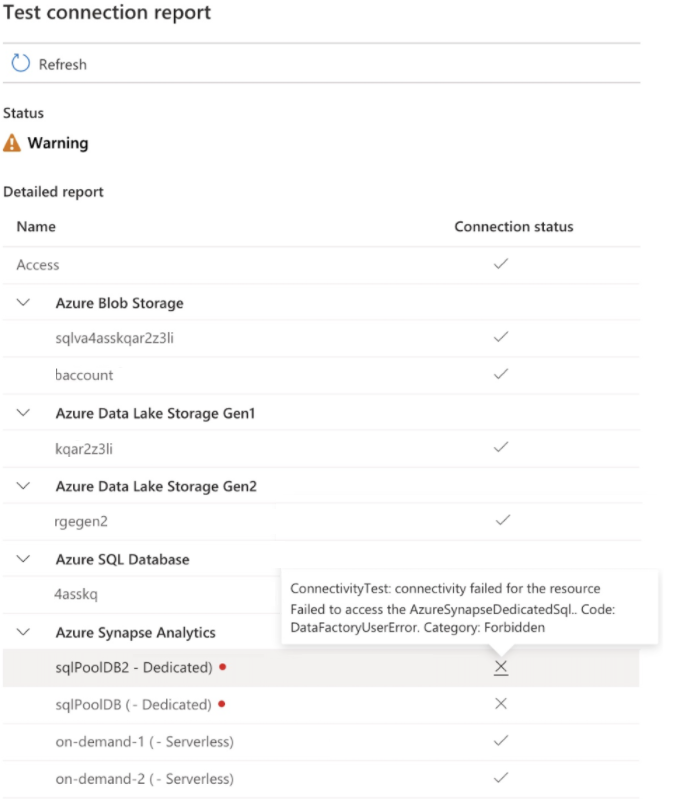

Seleccione Probar conexión. En primer lugar, se probará el acceso para comprobar si ha aplicado el archivo MSI de Microsoft Purview como lector en la suscripción o el grupo de recursos. Si recibe un mensaje de error, siga estas instrucciones para resolverlo. A continuación, probará la autenticación y la conexión a cada uno de los orígenes seleccionados y generará un informe. El número de orígenes seleccionados afectará al tiempo que se tarda en generar este informe. Si se produce un error en algunos recursos, al mantener el puntero sobre el icono X se mostrará el mensaje de error detallado.

Una vez superada la conexión de prueba, seleccione Continuar para continuar.

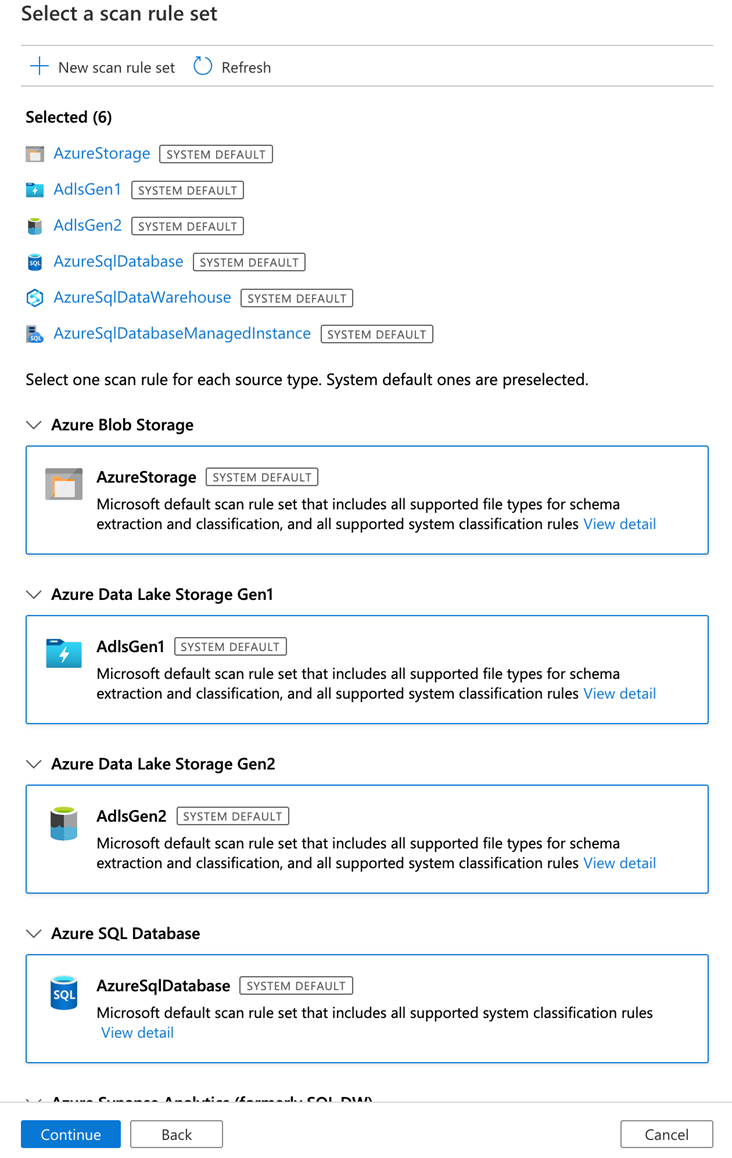

Seleccione los conjuntos de reglas de examen para cada tipo de recurso que eligió en el paso anterior. También puede crear conjuntos de reglas de examen insertados.

Elija el desencadenador de examen. Puede programar que se ejecute semanalmente, mensualmente o una vez.

Revise el examen y seleccione Guardar para completar la configuración.

Visualización de los exámenes y las ejecuciones de examen

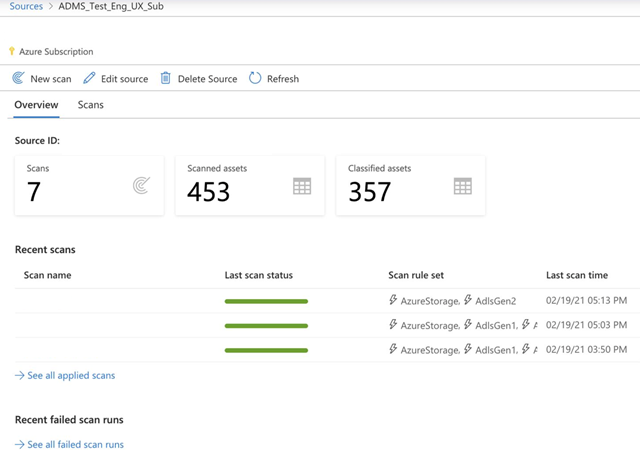

Para ver los detalles del origen, seleccione Ver detalles en el icono en la sección Mapa de datos .

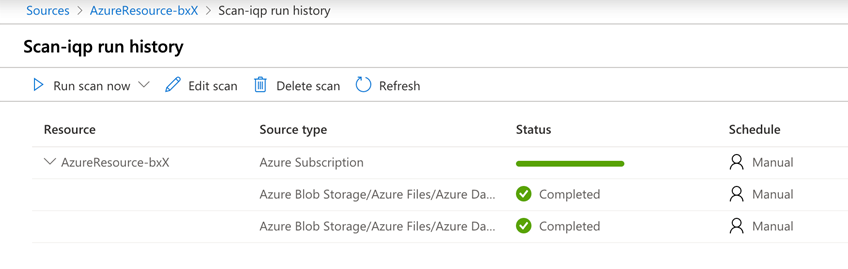

Para ver los detalles de la ejecución del examen, vaya a la página Detalles del examen .

La barra de estado es un breve resumen del estado en ejecución de los recursos secundarios. Se muestra en el nivel de suscripción o de grupo de recursos. Los colores tienen los significados siguientes:

- Verde: el examen se realizó correctamente.

- Rojo: error en el examen.

- Gris: el examen todavía está en curso.

Puede seleccionar cada examen para ver detalles más precisos.

Vea un resumen de las ejecuciones de examen con errores recientes en la parte inferior de los detalles de origen. También puede ver detalles más detallados sobre estas ejecuciones.

Administrar los exámenes: edición, eliminación o cancelación

Para administrar un examen, haga lo siguiente:

Vaya al centro de administración.

Seleccione Orígenes de datos en la sección Orígenes y análisis y, a continuación, seleccione el origen de datos deseado.

Seleccione el examen que desea administrar. Luego:

- Para editar el examen, seleccione Editar.

- Para eliminar el examen, seleccione Eliminar.

- Si el examen se está ejecutando, puede cancelarlo seleccionando Cancelar.

Directiva de acceso

Directivas admitidas

Los siguientes tipos de directivas se admiten en este recurso de datos de Microsoft Purview:

Requisitos previos de la directiva de acceso en cuentas de Azure Storage

Para poder aplicar directivas desde Microsoft Purview, los orígenes de datos de un grupo de recursos o una suscripción deben configurarse primero. Las instrucciones varían en función del tipo de origen de datos. Revise si admiten directivas de Microsoft Purview y, si es así, las instrucciones específicas para habilitarlas, en el vínculo Directiva de acceso del documento del conector de Microsoft Purview.

Configuración de la cuenta de Microsoft Purview para directivas

Registro del origen de datos en Microsoft Purview

Para poder crear una directiva en Microsoft Purview para un recurso de datos, debe registrar ese recurso de datos en Microsoft Purview Studio. Encontrará las instrucciones relacionadas con el registro del recurso de datos más adelante en esta guía.

Nota:

Las directivas de Microsoft Purview se basan en la ruta de acceso de ARM del recurso de datos. Si un recurso de datos se mueve a un nuevo grupo de recursos o una suscripción, deberá anular su registro y volver a registrarse en Microsoft Purview.

Configuración de permisos para habilitar la administración de uso de datos en el origen de datos

Una vez registrado un recurso, pero antes de que se pueda crear una directiva en Microsoft Purview para ese recurso, debe configurar los permisos. Se necesita un conjunto de permisos para habilitar la administración de uso de datos. Esto se aplica a orígenes de datos, grupos de recursos o suscripciones. Para habilitar la administración de uso de datos, debe tener privilegios específicos de Administración de identidades y acceso (IAM) en el recurso, así como privilegios específicos de Microsoft Purview:

Debe tener una de las siguientes combinaciones de roles de IAM en la ruta de acceso de Azure Resource Manager del recurso o en cualquier elemento primario del mismo (es decir, mediante la herencia de permisos de IAM):

- Propietario de IAM

- Colaborador de IAM y administrador de acceso de usuarios de IAM

Para configurar permisos de control de acceso basado en rol (RBAC) de Azure, siga esta guía. En la captura de pantalla siguiente se muestra cómo acceder a la sección Access Control de la Azure Portal para que el recurso de datos agregue una asignación de roles.

Nota:

El rol Propietario de IAM para un recurso de datos se puede heredar de un grupo de recursos primario, una suscripción o un grupo de administración de suscripciones. Compruebe qué usuarios, grupos y entidades de servicio de Azure AD contienen o heredan el rol propietario de IAM para el recurso.

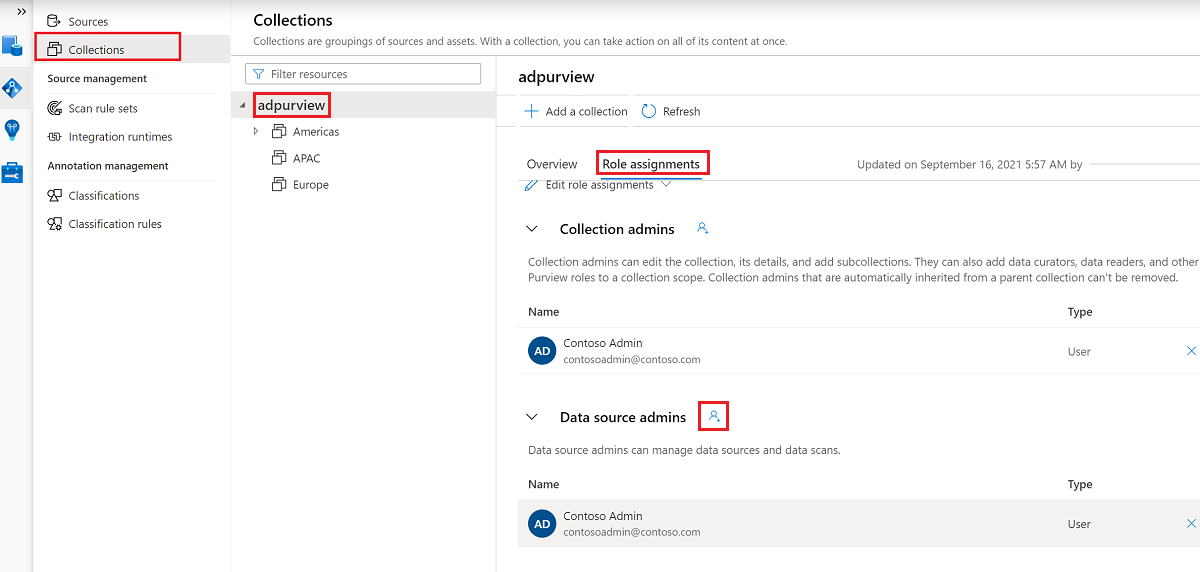

También debe tener el rol de administrador de origen de datos de Microsoft Purview para la colección o una colección primaria (si la herencia está habilitada). Para obtener más información, consulte la guía sobre la administración de asignaciones de roles de Microsoft Purview.

En la captura de pantalla siguiente se muestra cómo asignar el rol de administrador de origen de datos en el nivel de colección raíz.

Configuración de permisos de Microsoft Purview para crear, actualizar o eliminar directivas de acceso

Para crear, actualizar o eliminar directivas, debe obtener el rol de autor de directivas en Microsoft Purview en el nivel de colección raíz:

- El rol de autor de directivas puede crear, actualizar y eliminar directivas de DevOps y propietario de datos.

- El rol de autor de directivas puede eliminar directivas de acceso de autoservicio.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

El rol de autor de directiva debe configurarse en el nivel de colección raíz.

Además, para buscar fácilmente usuarios o grupos de Azure AD al crear o actualizar el asunto de una directiva, puede beneficiarse en gran medida de obtener el permiso Lectores de directorio en Azure AD. Se trata de un permiso común para los usuarios de un inquilino de Azure. Sin el permiso Lector de directorios, el autor de la directiva tendrá que escribir el nombre de usuario completo o el correo electrónico de todas las entidades de seguridad incluidas en el asunto de una directiva de datos.

Configuración de permisos de Microsoft Purview para publicar directivas de propietario de datos

Las directivas de propietario de datos permiten comprobaciones y saldos si asigna los roles de autor de directiva de Microsoft Purview y Administrador de origen de datos a diferentes personas de la organización. Antes de que se aplique una directiva de propietario de datos, una segunda persona (administrador del origen de datos) debe revisarla y aprobarla explícitamente publicándola. Esto no se aplica a las directivas de acceso de DevOps o autoservicio, ya que la publicación es automática para ellas cuando se crean o actualizan esas directivas.

Para publicar una directiva de propietario de datos, debe obtener el rol Administrador del origen de datos en Microsoft Purview en el nivel de recopilación raíz.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

Para publicar directivas de propietario de datos, el rol de administrador del origen de datos debe configurarse en el nivel de recopilación raíz.

Delegar la responsabilidad de aprovisionamiento de acceso a roles en Microsoft Purview

Una vez habilitado un recurso para la administración de uso de datos, cualquier usuario de Microsoft Purview con el rol Autor de directiva en el nivel de recopilación raíz puede aprovisionar el acceso a ese origen de datos desde Microsoft Purview.

Nota:

Cualquier administrador de colección raíz de Microsoft Purview puede asignar nuevos usuarios a roles de autor de directiva raíz. Cualquier administrador de recopilación puede asignar nuevos usuarios a un rol de administrador de origen de datos en la colección. Minimice y examine cuidadosamente a los usuarios que tienen roles de administrador de Microsoft Purview Collection, administrador de origen de datos o autor de directivas .

Si se elimina una cuenta de Microsoft Purview con directivas publicadas, dichas directivas dejarán de aplicarse en un período de tiempo que depende del origen de datos específico. Este cambio puede tener implicaciones en la disponibilidad de acceso a datos y seguridad. Los roles Colaborador y Propietario de IAM pueden eliminar cuentas de Microsoft Purview. Para comprobar estos permisos, vaya a la sección Control de acceso (IAM) de su cuenta de Microsoft Purview y seleccione Asignaciones de roles. También puede usar un bloqueo para evitar que la cuenta de Microsoft Purview se elimine mediante bloqueos de Resource Manager.

Registro del origen de datos en Microsoft Purview para la administración de uso de datos

La suscripción o el grupo de recursos de Azure deben registrarse primero en Microsoft Purview para poder crear directivas de acceso. Para registrar el recurso, siga las secciones Requisitos previos y Registro de esta guía:

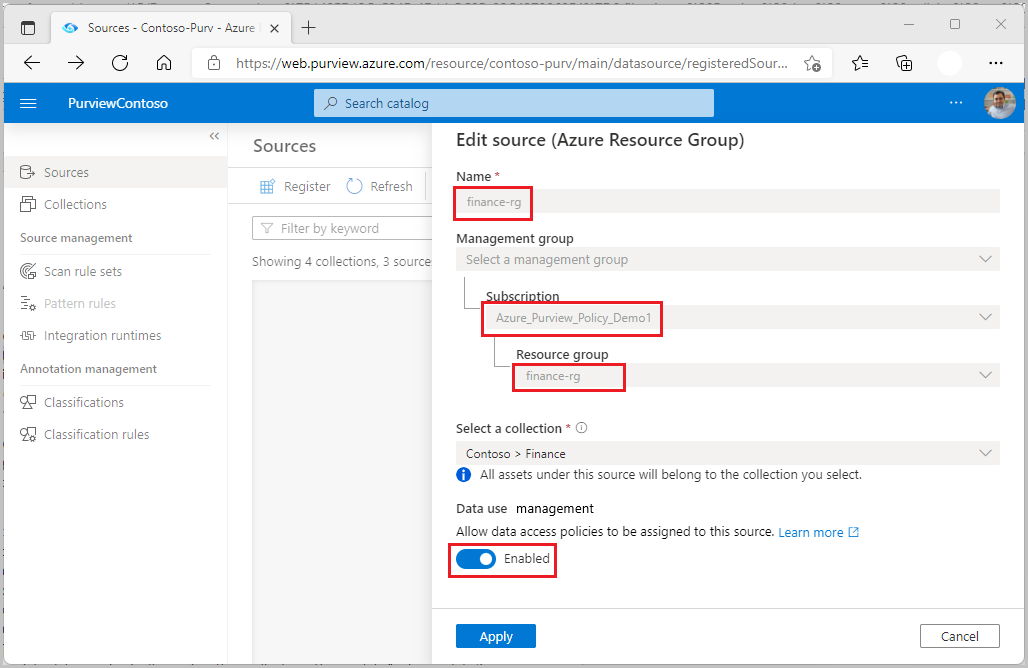

Después de registrar el recurso de datos, deberá habilitar la administración de uso de datos. Este es un requisito previo para poder crear directivas en el recurso de datos. La administración de uso de datos puede afectar a la seguridad de los datos, ya que delega a determinados roles de Microsoft Purview que administran el acceso a los orígenes de datos. Consulte las prácticas seguras relacionadas con la administración del uso de datos en esta guía: Habilitación de la administración del uso de datos

Una vez que el origen de datos tiene la opción Administración de uso de datos establecida en Habilitado, tendrá un aspecto similar al de esta captura de pantalla:

Crear una directiva

Para crear una directiva de acceso en una suscripción o un grupo de recursos de Azure completo, siga estas guías:

- Directiva de DevOps que cubre todos los orígenes de una suscripción o grupo de recursos

- Aprovisionamiento del acceso de lectura o modificación a todos los orígenes de una suscripción o grupo de recursos

Siguientes pasos

Ahora que ha registrado su origen, siga las guías siguientes para obtener más información sobre Microsoft Purview y sus datos.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de