Conector de Jamf Mobile Threat Defense con Intune

Controle el acceso de dispositivos móviles a los recursos corporativos mediante el acceso condicional en función de la evaluación de riesgos realizada por Jamf. Jamf es una solución de Mobile Threat Defense (MTD) que se integra con Microsoft Intune. El riesgo se evalúa en función de la telemetría recopilada de los dispositivos por el servicio Jamf, lo que incluye:

- Vulnerabilidades del sistema operativo

- Aplicaciones malintencionadas instaladas

- Perfiles de red malintencionados

- Cryptojacking

Puede configurar directivas de acceso condicional basadas en la evaluación de riesgos de Jamf, habilitadas a través de directivas de cumplimiento de dispositivos de Intune. La directiva de evaluación de riesgos puede permitir o bloquear el acceso de dispositivos no compatibles a recursos corporativos en función de las amenazas detectadas.

¿Cómo intune y Jamf Mobile Threat Defense ayudan a proteger los recursos de la empresa?

La aplicación móvil de Jamf se instala sin problemas mediante Microsoft Intune. Esta aplicación captura el sistema de archivos, la pila de red y la telemetría del dispositivo y de la aplicación (cuando están disponibles). Esta información se sincroniza con el servicio en la nube de Jamf para evaluar el riesgo del dispositivo para las amenazas móviles. Estas clasificaciones de nivel de riesgo se pueden configurar para satisfacer sus necesidades en la consola de administrador de Jamf.

La directiva de cumplimiento de Intune incluye una regla para MTD basada en la evaluación de riesgos de Jamf. Cuando esta regla está habilitada, Intune evalúa la conformidad del dispositivo con la directiva que habilitó.

Para los dispositivos que no son compatibles, puede bloquearse el acceso a recursos como Microsoft 365. Los usuarios de dispositivos bloqueados reciben instrucciones de la aplicación Jamf para resolver el problema y recuperar el acceso.

Jamf actualiza Intune con el nivel de amenaza más reciente de cada dispositivo (Seguro, Bajo, Medio o Alto) cada vez que cambia. La nube de seguridad de Jamf actualiza continuamente este nivel de amenaza y se basa en el estado del dispositivo, la actividad de red y numerosas fuentes de inteligencia sobre amenazas móviles en varias categorías de amenazas.

Estas categorías y sus niveles de amenaza asociados se pueden configurar en Jamf Security Cloud Portal de forma que el nivel de amenaza calculado total para cada dispositivo sea personalizable según los requisitos de seguridad de la organización. Teniendo en cuenta el nivel de amenaza, hay dos tipos de directivas de Intune que usan esta información para administrar el acceso a los datos corporativos:

Con las directivas de cumplimiento de dispositivos con acceso condicional, los administradores establecen directivas para marcar automáticamente un dispositivo administrado como "fuera de cumplimiento" en función del nivel de amenaza notificado por Jamf. Esta marca de cumplimiento controla posteriormente las directivas de acceso condicional para permitir o denegar el acceso a las aplicaciones que usan la autenticación moderna. Para obtener detalles sobre la configuración, consulte Creación de directiva de cumplimiento de dispositivos de Mobile Threat Defense (MTD) con Intune.

Con las directivas de Protección de aplicaciones con inicio condicional, los administradores pueden establecer directivas que se aplican en el nivel de aplicación nativo (por ejemplo, aplicaciones del sistema operativo Android e iOS/iPad como Outlook, OneDrive, etc.) en función del nivel de amenaza notificado por Jamf. Estas directivas también se pueden usar para dispositivos no inscritos con aplicaciones administradas de MAM para proporcionar una directiva uniforme en todas las plataformas de dispositivos y modos de propiedad. Para obtener detalles sobre la configuración, consulte Creación de una directiva de protección de aplicaciones de Mobile Threat Defense con Intune.

Plataformas compatibles

Las siguientes plataformas son compatibles con Jamf cuando se inscriben en Intune:

- Android 11 y versiones posteriores

- iOS/ iPadOS 15.6 y versiones posteriores (id. de paquete de aplicación de iOS: com.jamf.trust)

Para obtener más información sobre la plataforma y el dispositivo, consulte el sitio web de Jamf.

Requisitos previos

- Suscripción al plan 1 de Microsoft Intune

- Microsoft Entra ID

- Jamf Mobile Threat Defense

Para obtener más información, consulte Jamf Mobile Security.

Escenarios de ejemplo

Estos son los escenarios comunes al usar Jamf MTD con Intune.

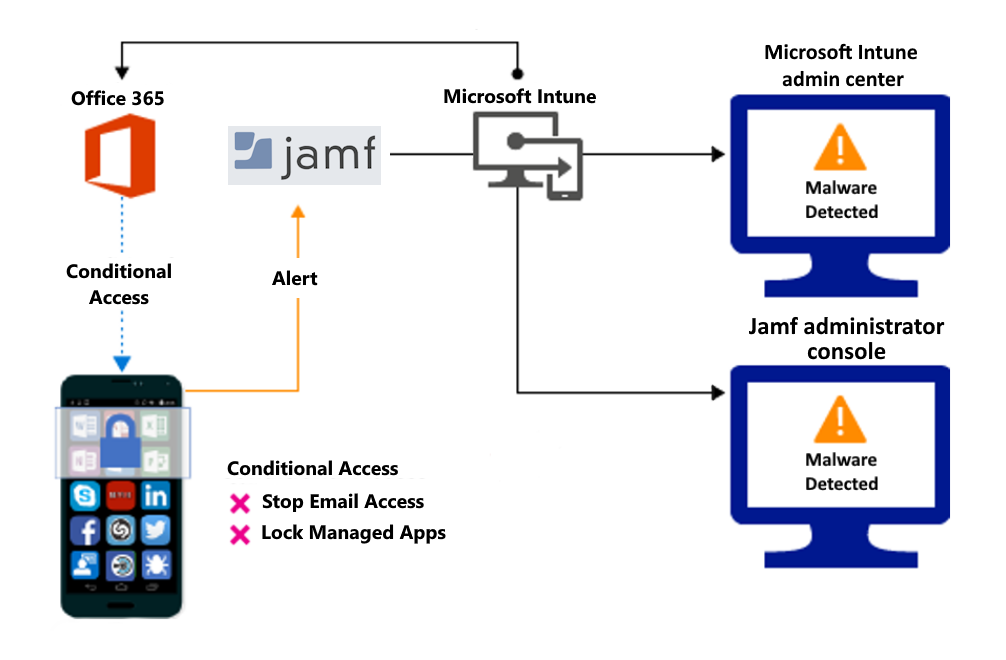

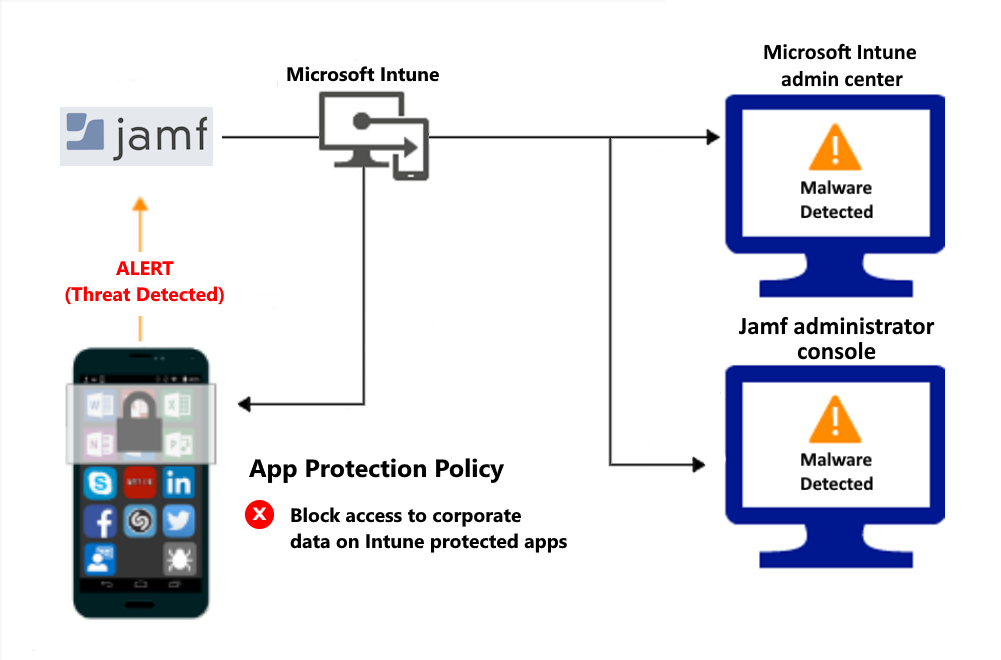

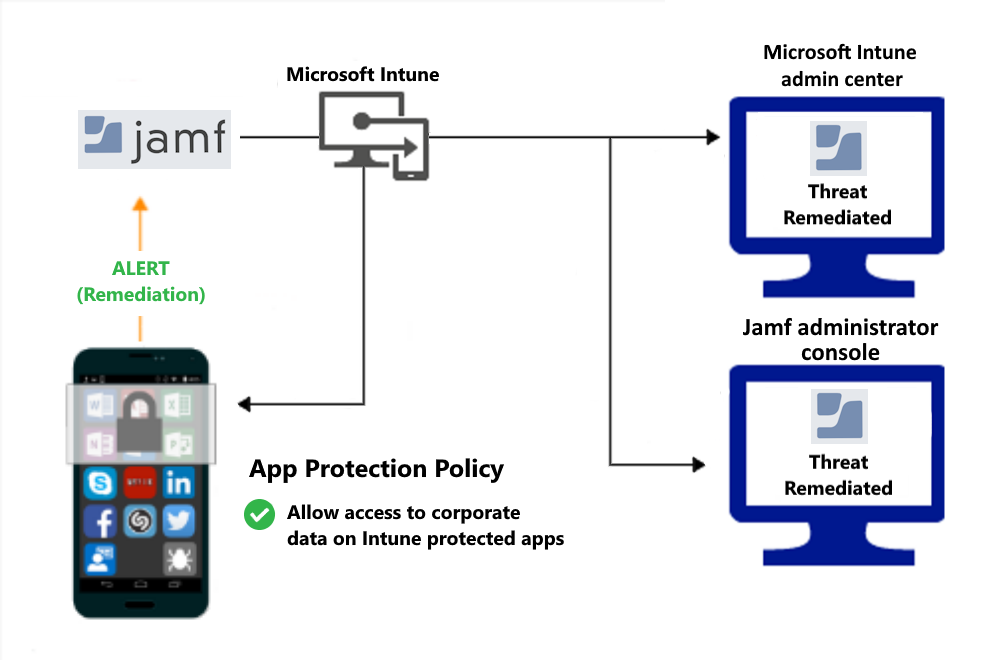

Control del acceso basado en amenazas de aplicaciones malintencionadas

Cuando las aplicaciones malintencionadas como malware se detectan en dispositivos, puede bloquear estos a partir de herramientas comunes hasta que la amenaza se resuelva. Los bloques comunes incluyen:

- Conectarse al correo electrónico corporativo

- Sincronizar los archivos corporativos mediante la aplicación OneDrive para el trabajo

- Acceder a las aplicaciones de empresa

Bloquear cuando se detectan aplicaciones malintencionadas:

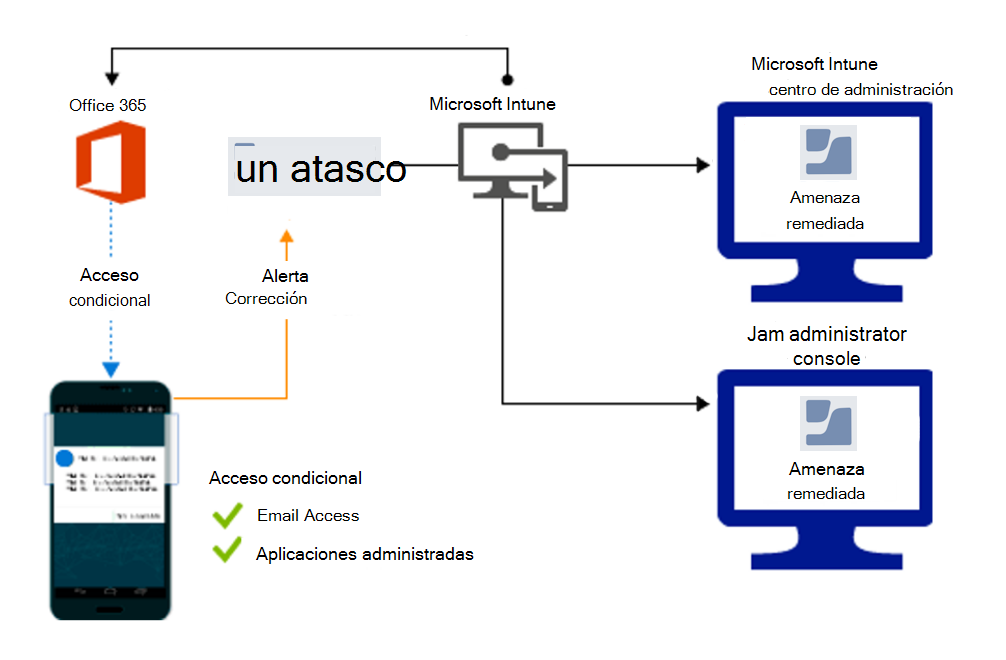

Acceso concedido tras la corrección:

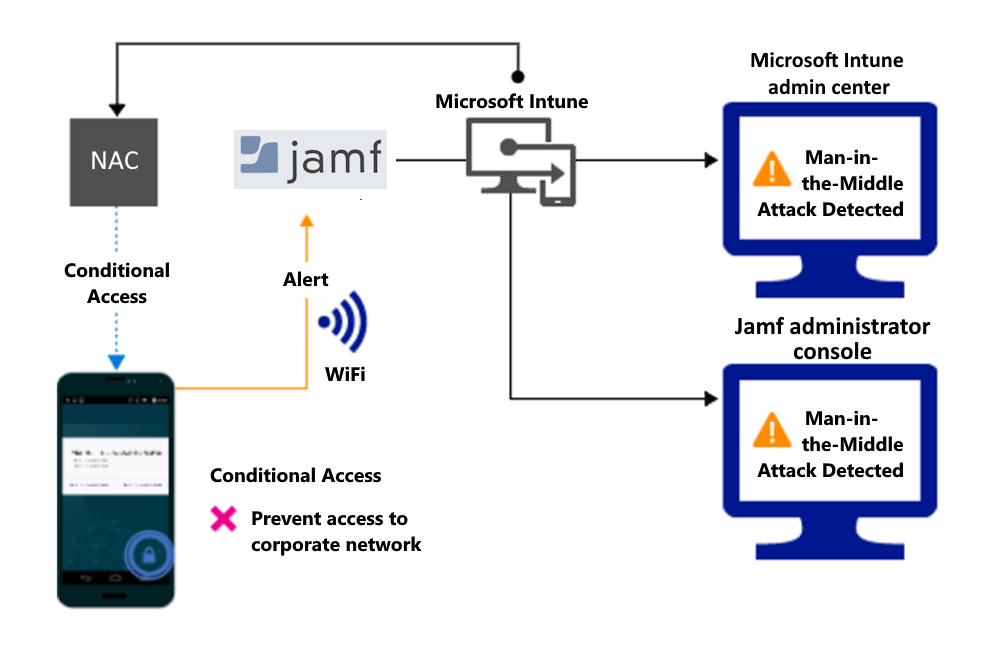

Controlar el acceso basándose en amenazas en la red

Detecte amenazas para la red como ataques de tipo "Man in the middle" y proteja el acceso a las redes Wi-Fi según el riesgo del dispositivo.

Bloquear el acceso de red a través de Wi-Fi:

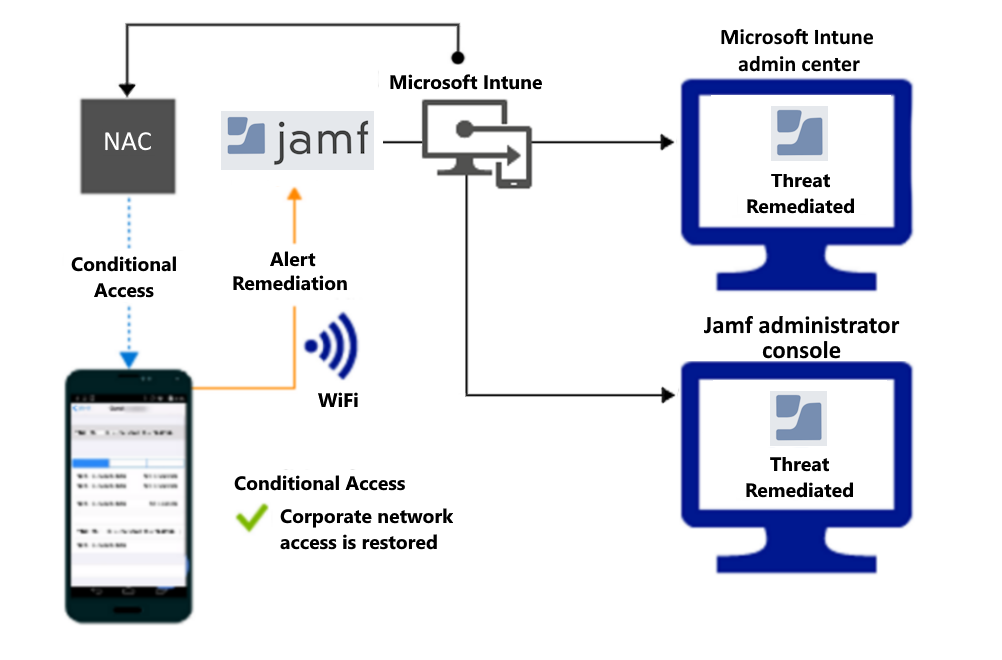

Acceso concedido tras la corrección:

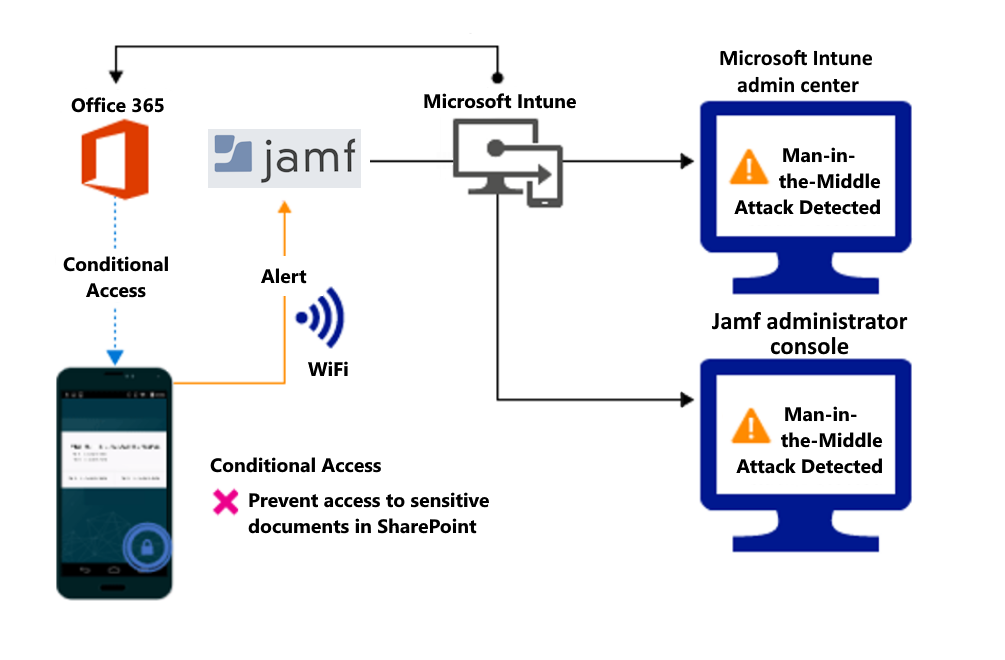

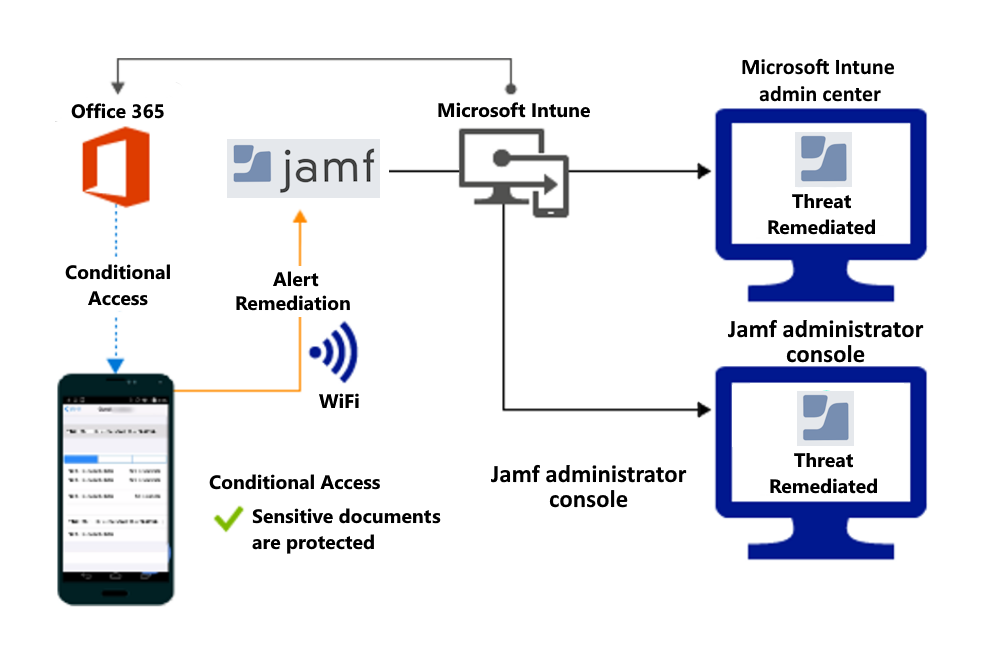

Controlar el acceso a SharePoint Online basándose en amenazas en la red

Detecte amenazas en la red como ataques de tipo "Man in the middle" e impida la sincronización de archivos corporativos en función del riesgo del dispositivo.

Bloqueo de SharePoint Online cuando se detectan amenazas de red:

Acceso concedido tras la corrección:

Control del acceso en dispositivos no inscritos basado en amenazas de aplicaciones malintencionadas

Cuando la solución Jamf Mobile Threat Defense considera que un dispositivo está infectado:

El acceso se concede en la corrección:

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de