Uso de Azure Firewall para administrar y proteger entornos de Windows 365

En este artículo se explica cómo simplificar y proteger el entorno de Windows 365 mediante Azure Firewall. La arquitectura de ejemplo que se explica aquí proporciona un mantenimiento bajo y acceso automatizado a los puntos de conexión necesarios a través de una ruta de conexión directa y optimizada. Puede usar reglas de red de Azure Firewall y etiquetas de nombre de dominio completo (FQDN) para replicar este ejemplo de arquitectura en su entorno.

Nota:

Este artículo se aplica a los clientes que implementan Windows 365 con conexiones de red de Azure (ANC). Este artículo no se aplica a los entornos que usan redes hospedadas por Microsoft. Para obtener más información sobre cada una de ellas, consulta Opciones de implementación de redes de Windows 365.

El servicio Windows 365 requiere conectividad optimizada y no proxy a puntos de conexión de servicio críticos, muchos de los cuales residen en la infraestructura de Microsoft. La conexión a estos recursos mediante redes locales a través de Internet es ineficaz y no se recomienda. Estas conexiones también pueden ser complejas de configurar y administrar.

Por ejemplo, algunos clientes de Windows 365 que usan el modelo de implementación de ANC podrían tener una conexión directa a un entorno local que usa ExpressRoute o VPN de sitio a sitio. El tráfico saliente se puede enrutar mediante un servidor proxy existente de la misma manera que el tráfico local. Esta estrategia de conexión no está optimizada para entornos de Windows 365 y es probable que produzca un impacto significativo en el rendimiento.

En su lugar, puede usar Azure Firewall con los entornos de Windows 365 de ANC para proporcionar acceso optimizado, seguro, de bajo mantenimiento y automatizado.

Puntos de conexión necesarios para Windows 365

Windows 365 requiere acceso a los siguientes puntos de conexión:

También puede considerar el acceso a otros servicios de Microsoft (como Office 365) al configurar la conectividad optimizada desde el entorno.

Las etiquetas FQDN de determinados servicios están disponibles para Azure Firewall con el fin de ayudar a configurar y mantener estas reglas de forma sencilla y se describen más adelante en este documento.

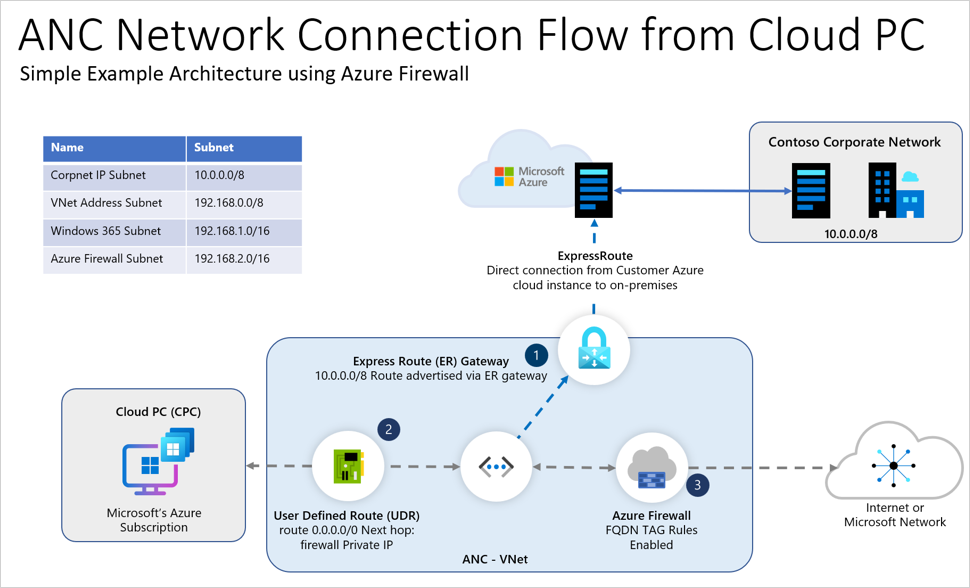

Arquitectura de ejemplo con Azure Firewall y etiquetas FQDN

Hay muchas maneras de configurar redes en Azure. Aquí usamos:

- Una sola red virtual con Azure Firewall que administra el acceso saliente.

- Un circuito ExpressRoute para volver a conectar la red virtual al entorno local.

El flujo de tráfico de este diagrama:

- Red corporativa de Contoso: esta subred IP local se anuncia en la red virtual a través de la puerta de enlace de ExpressRoute. Todo el tráfico a este intervalo (10.0.0.0/8) se envía a través del circuito ExpressRoute.

- El resto del tráfico de la subred de Windows 365 se envía al firewall de Azure a través de una ruta definida por el usuario (UDR) de 0.0.0.0/0. La dirección IP del próximo salto se establece en la dirección IP privada de Azure Firewall.

- El firewall tiene reglas de aplicación (y etiquetas FQDN) y reglas de red configuradas para los puntos de conexión necesarios de Windows 365. Se permite el tráfico que cumple con las reglas. Se bloquea cualquier otro tráfico no permitido explícitamente.

Reglas de aplicación de Azure Firewall

El entorno del diagrama se configuró mediante las siguientes reglas de aplicación de Azure Firewall (aplicadas en la llamada 3). Todo el tráfico no destinado a la subred local de Contoso se dirige al firewall. Estas reglas permiten al tráfico definido salir a su destino. Para más información sobre la implementación de Azure Firewall, consulte Implementación y configuración de Azure Firewall mediante Azure Portal.

| Descripción de la regla | Tipo de destino | Nombre de etiqueta FQDN | Protocolo | Inspección de TLS | Obligatorio/opcional |

|---|---|---|---|---|---|

| FQDN de Windows 365 | Etiqueta FQDN | Windows365 | HTTP: 80, HTTPS: 443 | No recomendado | Obligatorio |

| FQDN de Intune | Etiqueta FQDN | MicrosoftIntune | HTTP: 80, HTTPS: 443 | No recomendado | Obligatorio |

| FQDN de Office 365 | Etiqueta FQDN | Office365 | HTTP: 80, HTTPS: 443 | No se recomienda optimizar & permitir categorías | Opcional, pero recomendado. |

| Windows Update | Etiqueta FQDN | WindowsUpdate | HTTP: 80, HTTPS: 443 | No recomendado | Opcional |

| Citrix HDX Plus | Etiqueta FQDN | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | No recomendado | Opcional (solo se requiere cuando se usa Citrix HDX Plus) |

Azure Firewall se puede asociar a direcciones IP públicas para proporcionar conectividad saliente a Internet. La primera dirección IP pública se selecciona de forma aleatoria para proporcionar SNAT saliente. La siguiente dirección IP pública disponible se usará después de que se agoten todos los puertos SNAT de la primera dirección IP. En escenarios que requieren un alto rendimiento, se recomienda aprovechar una puerta de enlace nat de Azure. NAT Gateway escala dinámicamente la conectividad saliente y se puede integrar con un firewall de Azure. Consulte el tutorial integración de NAT Gateway con Azure Firewall para obtener instrucciones.

Etiqueta de Windows365

La etiqueta Windows365 incluye los puntos de conexión de Azure Virtual Desktop (AVD) necesarios, excepto los puntos de conexión con puertos no estándar que deben especificarse manualmente (consulte la sección Reglas de red).

La etiqueta Windows365 no incluye Intune. La etiqueta MicrosoftIntune se puede usar por separado.

La etiqueta FQDN de Windows365 incluye todos los puntos de conexión necesarios, excepto los puntos de conexión que aparecen como Obligatorios en filas independientes de este documento, que se deben configurar por separado. Las etiquetas FQDN son diferentes de las etiquetas de servicio. Por ejemplo, la etiqueta de servicio WindowsVirtualDesktop solo incluye las direcciones IP en las que *.wvd.microsoft.com resuelve.

Reglas de red

Azure Firewall no controla actualmente los puertos no estándar en una etiqueta FQDN. Windows 365 tiene algunos requisitos de puerto no estándar, por lo que las siguientes reglas se deben agregar manualmente como reglas de red además de las etiquetas FQDN.

| Descripción de la regla | Tipo de destino | FQDN/IP | Protocolo | Puerto/s | Inspección de TLS | Obligatorio/opcional |

|---|---|---|---|---|---|---|

| Activación de Windows | FQDN | azkms.core.windows.net | TCP | 1688 | No recomendado | Obligatorio |

| Registro | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Registro | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | No recomendado | Obligatorio |

| Conectividad UDP a través de TURN | IP | 20.202.0.0/16 | UDP | 3478 | No se recomienda | Obligatorio |

| Conectividad TURN | IP | 20.202.0.0/16 | TCP | 443 | No se recomienda | Obligatorio |

| Registro | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | No recomendado | Obligatorio |

Opciones de la solución de seguridad de asociados

Otras maneras de proteger el entorno de Windows 365 son las opciones de solución de seguridad de asociados que proporcionan conjuntos de reglas automatizados para acceder a los puntos de conexión necesarios para el servicio Windows 365. Estas opciones incluyen:

- Objetos actualizables de las tecnologías de software de Check Point

Pasos siguientes

Obtenga más información sobre la arquitectura de Windows 365.

Para más información sobre FQDNS, consulte Introducción a las etiquetas FQDN.

Para más información sobre las etiquetas de servicio, consulte Etiquetas de servicio de red virtual.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de