Arquitectura de Windows 365

Windows 365 proporciona un modelo de licencia por usuario y mes mediante el hospedaje en Microsoft Azure de los PC en la nube en nombre de los clientes. En este modelo, no es necesario tener en cuenta el almacenamiento, la arquitectura de la infraestructura de proceso ni los costos. La arquitectura de Windows 365 también le permite usar las inversiones existentes en redes y seguridad de Azure. Cada equipo en la nube se aprovisiona según la configuración que defina en la sección Windows 365 del Centro de administración de Microsoft Intune.

Conectividad de red virtual

Cada PC en la nube tiene una tarjeta de interfaz de red virtual (NIC) en Microsoft Azure. Hay dos opciones de administración de NIC:

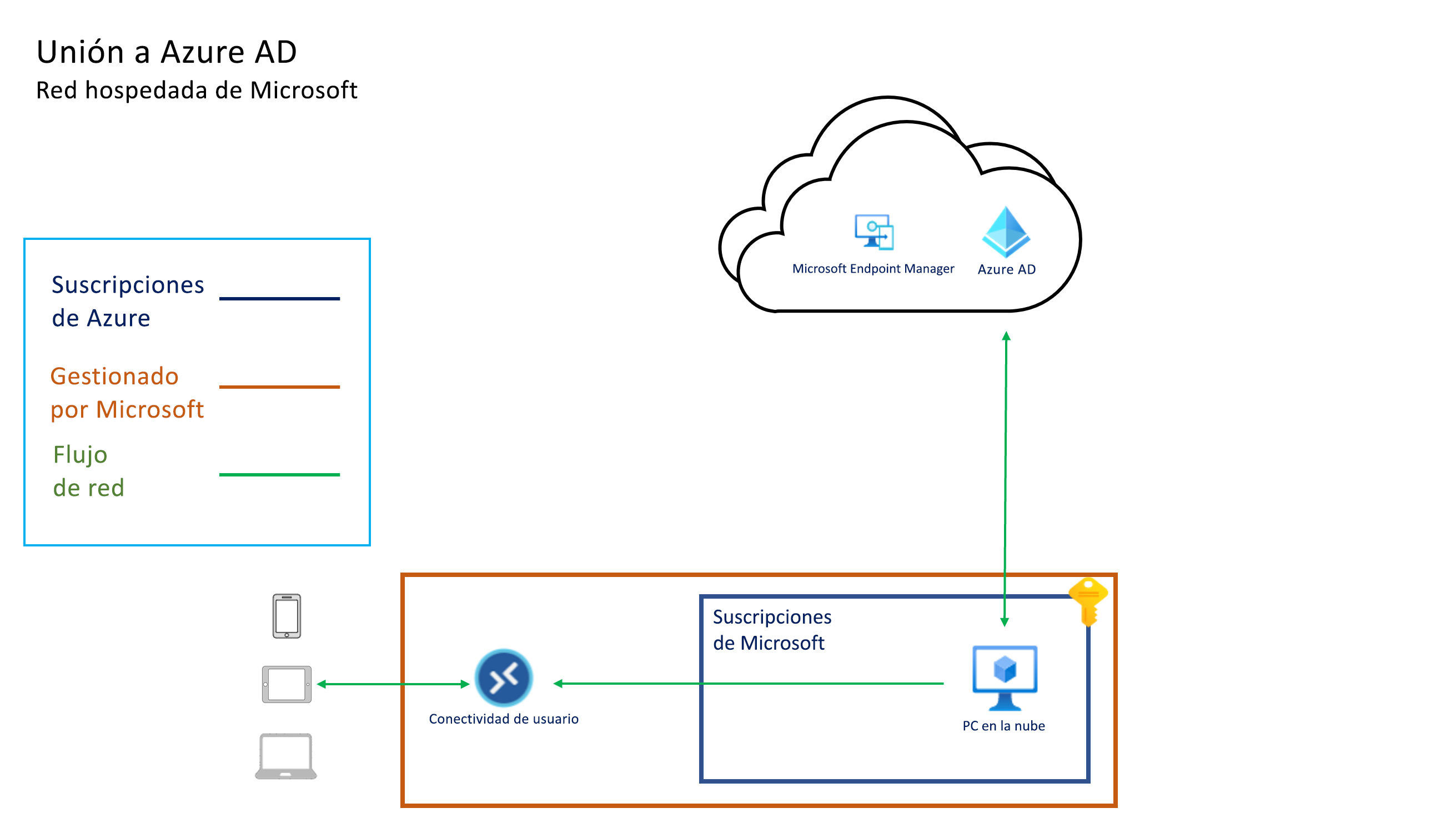

- Si usa Microsoft Entra join y una red hospedada por Microsoft, no es necesario traer una suscripción de Azure ni administrar la NIC.

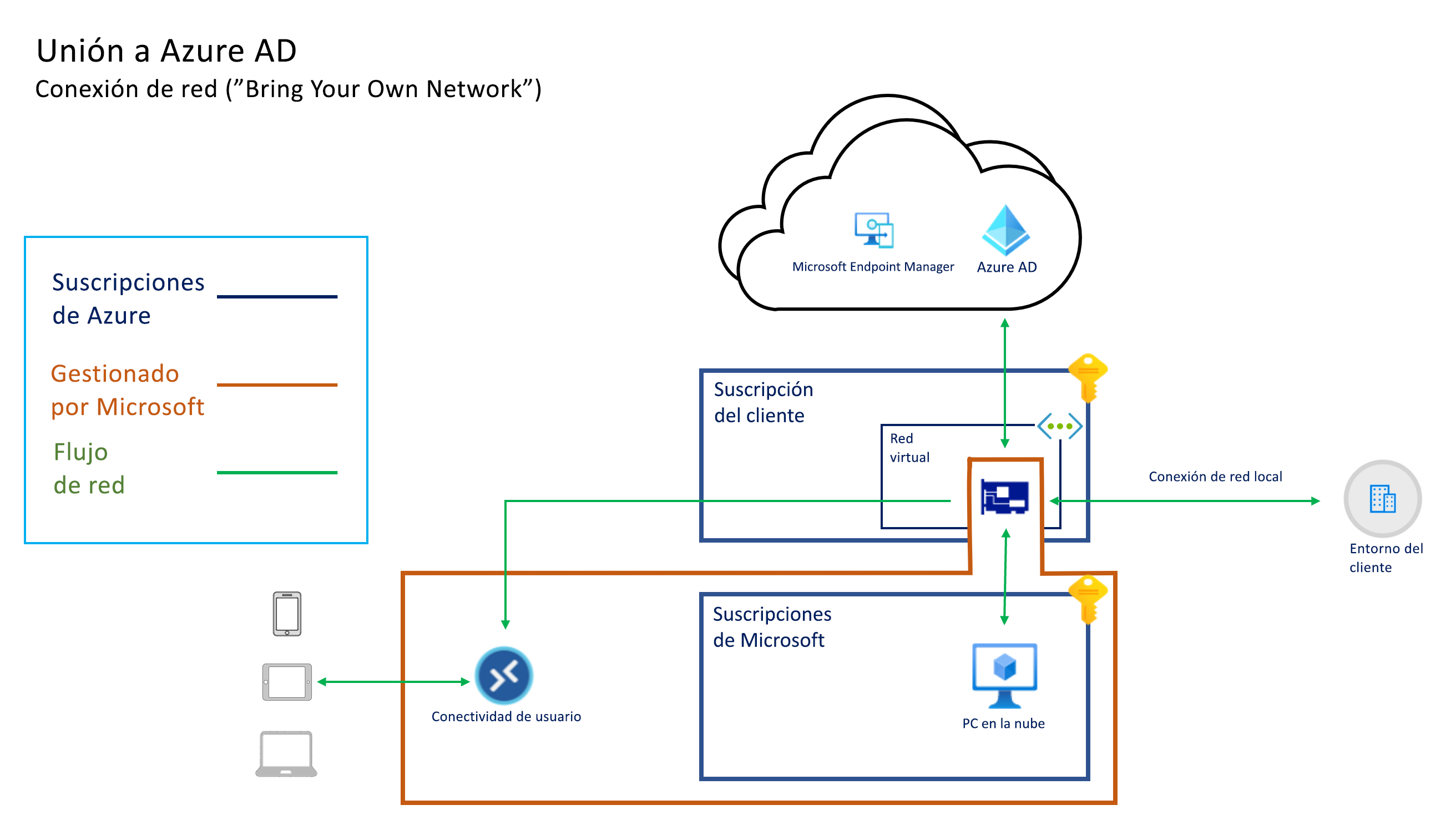

- Si trae su propia red y usa una conexión de red de Azure (ANC), Windows 365 crea las NIC en su suscripción de Azure.

Las NIC se asocian a una red virtual de Azure según la configuración de su conexión de red de Azure (ANC).

Windows 365 se admite en varias regiones de Azure. Puede controlar qué región de Azure se usa de dos maneras:

- Al seleccionar la red hospedada por Microsoft y una región de Azure.

- Al seleccionar una red virtual de Azure de la suscripción de Azure al crear una ANC.

La región de Azure Virtual Network determina dónde se crea y hospeda el PC en la nube.

Al usar su propia red virtual, puede ampliar el acceso entre las regiones de Azure actuales a otras regiones de Azure admitidas por Windows 365. Para extenderse a otras regiones, puede usar el emparejamiento de red virtual de Azure o Virtual WAN.

Al usar su propia red virtual de Azure, Windows 365 le permite usar características de enrutamiento y seguridad de Virtual Network, como:

- Grupos de seguridad de red de Azure

- Enrutamiento definido por el usuario

- Azure Firewall

- Aplicaciones virtuales de red (NVA)

Sugerencia

Para el filtrado web y la protección de red de los PC en la nube, le recomendamos que use las características Protección de red y Protección web de Microsoft Defender para punto de conexión. Estas características se pueden implementar en puntos de conexión físicos y virtuales mediante el Centro de administración de Microsoft Intune.

Integración de Microsoft Intune

Microsoft Intune se usa para administrar todos los equipos en la nube. Microsoft Intune y los componentes de Windows asociados tienen varios puntos de conexión de red que se deben permitir a través de virtual network. Los puntos de conexión de Apple y Android pueden omitirse de forma segura si no usa Microsoft Intune para administrar esos tipos de dispositivos.

Sugerencia

Asegúrese de permitir el acceso a Windows Notification Services (WNS). Si se bloquea el acceso, es posible que no observe inmediatamente un impacto. Sin embargo, WNS permite que Microsoft Intune desencadene acciones en puntos de conexión de Windows inmediatamente en lugar de esperar a intervalos normales de sondeo de directivas en esos dispositivos o sondeo de directivas en el comportamiento de inicio o inicio de sesión. WNS recomienda la conectividad directa desde el cliente de Windows a WNS.

Solo tiene que conceder acceso a un subconjunto de puntos de conexión en función de la ubicación del inquilino de Microsoft Intune. Para buscar la ubicación del inquilino (o unidad de escalado de Azure (ASU), inicie sesión en el Centro de administración de Microsoft Intune y elija Administración de inquilinos>Detalles del inquilino. En Ubicación del inquilino, verá algo similar a "Norteamérica 0501" o "Europa 0202". Las filas de la documentación de Microsoft Intune se diferencian por región geográfica. Las regiones se indican mediante las dos primeras letras de los nombres (na: Norteamérica, eu: Europa, ap: Asia Pacífico). Como los inquilinos se pueden reubicar dentro de una región, es mejor permitir el acceso a toda una región en lugar de a un punto de conexión específico de esa región.

Para obtener más información sobre las regiones de servicio de Microsoft Intune y la información de ubicación de datos, consulte Almacenamiento y procesamiento de datos en Intune.

Servicios de identidad

Windows 365 usa tanto Microsoft Entra ID como Active Directory Domain Services (AD DS) local. Microsoft Entra ID proporciona:

- Autenticación de usuario para Windows 365 (como con cualquier otro servicio de Microsoft 365).

- Servicios de identidad de dispositivo para Microsoft Intune a través de la unión híbrida de Microsoft Entra o la unión a Microsoft Entra.

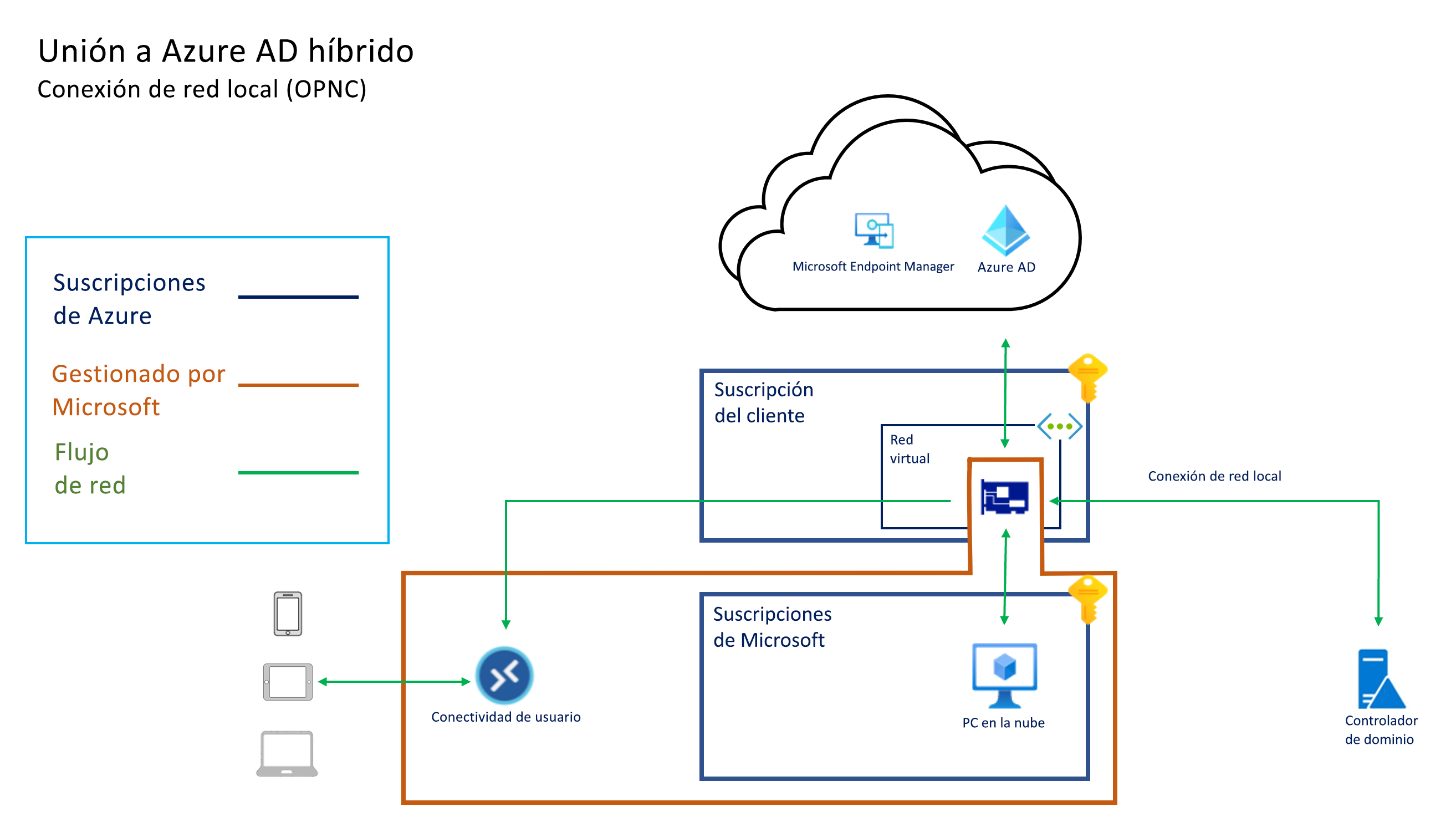

Al configurar equipos en la nube para usar la unión híbrida de Microsoft Entra, AD DS proporciona lo siguiente:

- Unión a un dominio local para los PC en la nube.

- Autenticación de usuario para las conexiones de Protocolo de Escritorio remoto (RDP).

Al configurar equipos en la nube para usar microsoft entra join, Microsoft Entra ID proporciona:

- Un mecanismo de unión a un dominio para los PC en la nube.

- La autenticación de usuario para conexiones RDP.

Para más información sobre cómo afectan los servicios de identidad a la implementación, administración y uso de PC en la nube, consulte identidad y autenticación.

Microsoft Entra ID

Microsoft Entra ID proporciona autenticación de usuario y autorización tanto para el portal web de Windows 365 como para las aplicaciones cliente de Escritorio remoto. Ambos admiten la autenticación moderna, lo que significa que el acceso condicional de Microsoft Entra se puede integrar para proporcionar:

- Autenticación multifactor

- restricciones basadas en la ubicación

- administración de riesgos de inicio de sesión

- límites de sesión, incluidos los siguientes:

- frecuencia de inicio de sesión para clientes de Escritorio remoto y el portal web de Windows 365

- persistencia de cookies para el portal web de Windows 365

- controles de cumplimiento de dispositivos

Para obtener más información sobre cómo usar el acceso condicional de Microsoft Entra con Windows 365, vea Establecer directivas de acceso condicional.

Servicios de dominio de Active Directory

Los equipos en la nube de Windows 365 pueden estar unidos a Microsoft Entra híbrido o unidos a Microsoft Entra. Cuando se usa la unión híbrida de Microsoft Entra, los equipos en la nube deben unirse a un dominio de AD DS. Este dominio debe sincronizarse con el identificador de Microsoft Entra. Los controladores de dominio del dominio se pueden hospedar en Azure o en el entorno local. Si se hospedan en el entorno local, se debe establecer la conectividad desde Azure al entorno local. La conectividad puede tener el formato de Azure Express Route o una VPN de sitio a sitio. Para obtener más información sobre cómo establecer la conectividad de red híbrida, consulte Implementación de una red híbrida segura. La conectividad debe permitir la comunicación desde los PC en la nube a los controladores de dominio necesarios para Active Directory. Para obtener más información, consulte Configuración del firewall para dominios y confianzas de AD.

Conectividad de usuario

Azure Virtual Desktop proporciona la conectividad de los PC en la nube. No se realizan conexiones entrantes directas desde Internet al PC en la nube. Las conexiones se realizan desde:

- El PC en la nube a los puntos de conexión de Azure Virtual Desktop.

- Los clientes de Escritorio remoto a puntos de conexión de Azure Virtual Desktop.

Para obtener más información sobre estos puertos, vea Lista de direcciones URL necesarias de Azure Virtual Desktop. Para facilitar la configuración de los controles de seguridad de red, use etiquetas de servicio para Azure Virtual Desktop a fin de identificar los puntos de conexión. Para obtener más información sobre las etiquetas de servicio de Azure, consulte Introducción a las etiquetas de servicio de Azure.

No hay ningún requisito para configurar los PC en la nube y realizar estas conexiones. Windows 365 integra perfectamente los componentes de conectividad de Azure Virtual Desktop en la galería o en imágenes personalizadas.

Para obtener más información sobre la arquitectura de red de Azure Virtual Desktop, consulte Descripción de la conectividad de red de Windows Virtual Desktop.

Los PC en la nube de Windows 365 no admiten agentes de conexión de terceros.

Arquitectura "hospedado en nombre de"

La arquitectura "hospedado en nombre de" permite a los servicios de Microsoft, después de delegar un propietario de la suscripción los permisos adecuados y con ámbito en una red virtual, adjuntar servicios hospedados de Azure a una suscripción de cliente. Este modelo de conectividad permite que un servicio de Microsoft proporcione servicios de software como servicio y con licencia de usuario en lugar de servicios estándar basados en el consumo.

En los diagramas siguientes se muestra la arquitectura lógica de una configuración de unión de Microsoft Entra mediante una red hospedada por Microsoft, una configuración de unión a Microsoft Entra mediante la conexión de red de un cliente ("traiga su propia red") y una configuración de unión híbrida de Microsoft Entra mediante una ANC, respectivamente.

Toda la conectividad del PC en la nube se proporciona mediante la tarjeta de interfaz de red virtual. La arquitectura "hospedado en nombre de" significa que los PC en la nube existen en la suscripción propiedad de Microsoft. Por tanto, Microsoft incurre en los costos de ejecución y administración de esta infraestructura.

Windows 365 administra la capacidad y la disponibilidad en la región en las suscripciones de Windows 365. Windows 365 determina el tamaño y el tipo de máquina virtual en función de la licencia que asigne al usuario. Windows 365 determina la región de Azure para hospedar sus PC en la nube en función de la red virtual seleccionada al crear una implementación local de conexión de red.

Windows 365 se alinea con las directivas de protección de datos de Microsoft 365. Los datos del cliente dentro de los servicios en la nube para empresas de Microsoft están protegidos mediante diversas tecnologías y procesos:

- Varias formas de cifrado.

- Aislamiento lógico de otros inquilinos.

- Acceso a un conjunto limitado, controlado y protegido de usuarios, desde clientes específicos.

- Acceso protegido mediante controles de acceso basado en rol.

- Replicación en varios servidores, puntos de conexión de almacenamiento y centros de datos para la redundancia.

- Supervisión del acceso no autorizado, el consumo excesivo de recursos y la disponibilidad.

Para obtener más información sobre el cifrado de PC en la nube de Windows 365, consulte Cifrado de datos en Windows 365.

Siguientes pasos

Obtenga información sobre la identidad y autenticación de Windows 365.