Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para la compra por parte de nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Aumente la seguridad de su entorno de Azure Active Directory B2C (Azure AD B2C) enrutando los registros y la información de auditoría a Microsoft Sentinel. Microsoft Sentinel escalable es una solución nativa de la nube, de administración de eventos e información de seguridad (SIEM) y de orquestación, automatización y respuesta de seguridad (SOAR). Use la solución para la detección de alertas, la visibilidad de amenazas, la búsqueda proactiva y la respuesta a amenazas para Azure AD B2C.

Aprende más:

Otros usos de Microsoft Sentinel, con Azure AD B2C, son:

- Detecte amenazas no detectadas previamente y minimice los falsos positivos con funciones de análisis e inteligencia de amenazas

- Investigue las amenazas con inteligencia artificial (IA)

- Busque actividades sospechosas a gran escala y benefíciese de la experiencia de años de trabajo en ciberseguridad en Microsoft

- Responda rápidamente a los incidentes con la orquestación y automatización de tareas comunes

- Cumpla con los requisitos de seguridad y cumplimiento de su organización

En este tutorial, aprenderá a:

- Transferencia de registros de Azure AD B2C a un área de trabajo de Log Analytics

- Habilitación de Microsoft Sentinel en un área de trabajo de Log Analytics

- Creación de una regla de ejemplo en Microsoft Sentinel para desencadenar un incidente

- Configurar una respuesta automatizada

Configuración de Azure AD B2C con Log Analytics de Azure Monitor

Para definir dónde se envían los registros y las métricas de un recurso,

- Habilite la Configuración de Diagnóstico en Microsoft Entra ID, en su inquilino Azure AD B2C.

- Configure Azure AD B2C para enviar registros a Azure Monitor.

Más información, Supervisión de Azure AD B2C con Azure Monitor.

Implementación de una instancia de Microsoft Sentinel

Después de configurar la instancia de Azure AD B2C para enviar registros a Azure Monitor, habilite una instancia de Microsoft Sentinel.

Importante

Para habilitar Microsoft Sentinel, obtenga permisos de colaborador para la suscripción en la que reside el área de trabajo de Microsoft Sentinel. Para usar Microsoft Sentinel, use los permisos Colaborador o Lector en el grupo de recursos al que pertenece el área de trabajo.

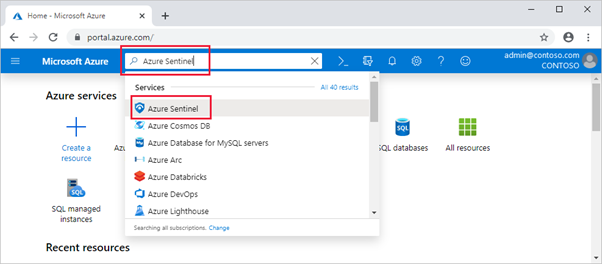

Inicie sesión en Azure Portal.

Seleccione la suscripción en la que se crea el área de trabajo de Log Analytics.

Busque y seleccione Microsoft Sentinel.

Selecciona Agregar.

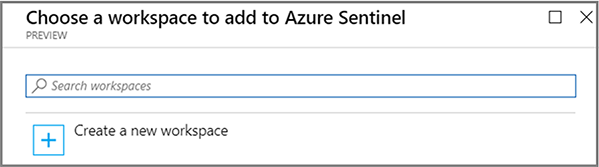

En el campo de búsqueda de áreas de trabajo , seleccione la nueva área de trabajo.

Seleccione Agregar Microsoft Sentinel.

Nota:

Es posible ejecutar Microsoft Sentinel en más de un área de trabajo, pero los datos están aislados en una sola área de trabajo.

Consulte Inicio rápido: Incorporación de Microsoft Sentinel

Creación de una regla de Microsoft Sentinel

Después de habilitar Microsoft Sentinel, reciba una notificación cuando ocurra algo sospechoso en el inquilino de Azure AD B2C.

Puede crear reglas de análisis personalizadas para detectar amenazas y comportamientos anómalos en su entorno. Estas reglas buscan eventos específicos, o conjuntos de eventos, y le avisan cuando se cumplen los umbrales o las condiciones de los eventos. A continuación, se generan incidentes para su investigación.

Consulte Creación de reglas de análisis personalizadas para detectar amenazas

Nota:

Microsoft Sentinel tiene plantillas para crear reglas de detección de amenazas que buscan actividad sospechosa en los datos. Durante este tutorial, crearás una regla.

Regla de notificación para acceso forzado fallido

Siga estos pasos para recibir notificaciones sobre dos o más intentos de acceso forzado fallidos en su entorno. Un ejemplo es el ataque de fuerza bruta.

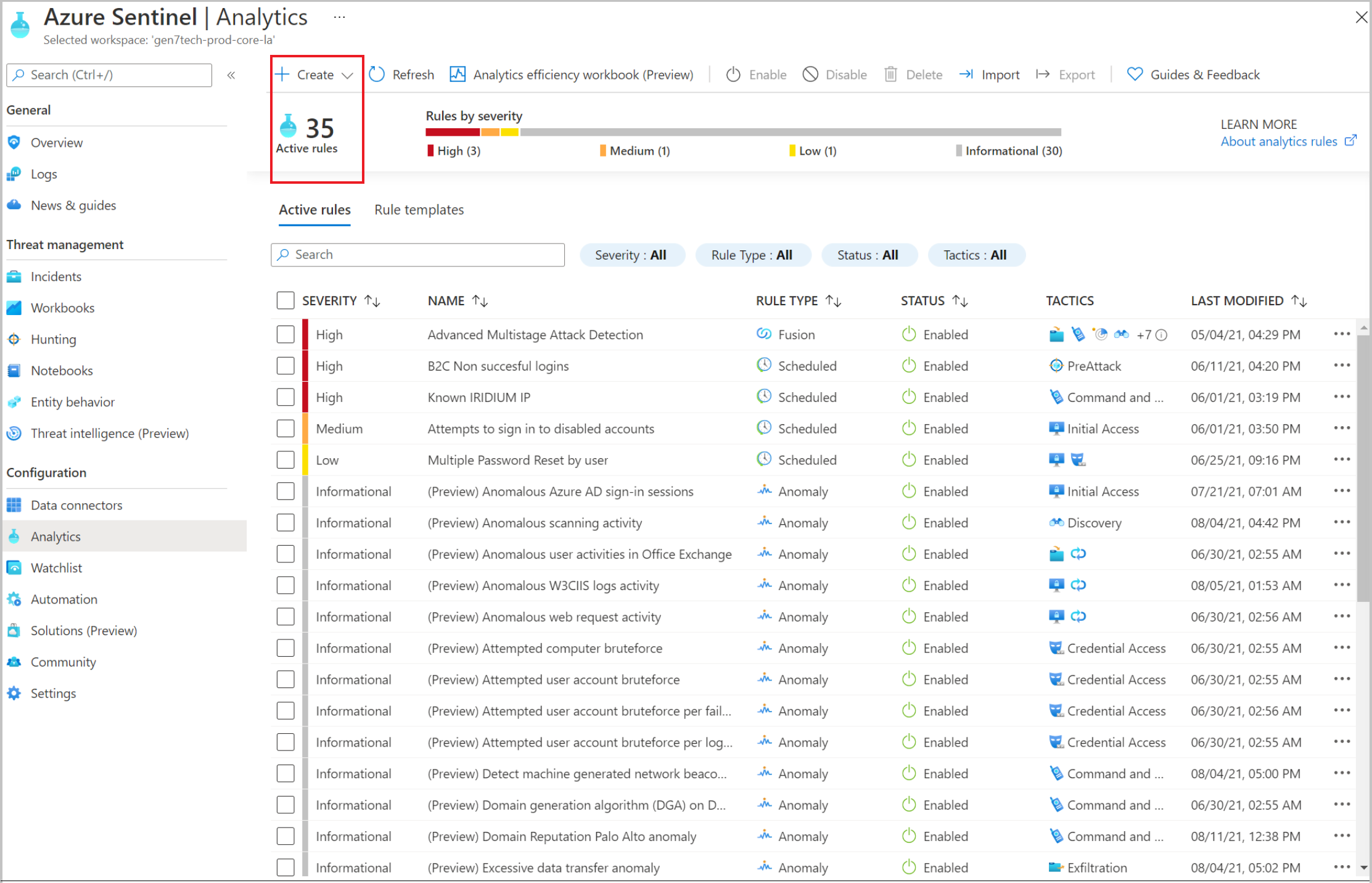

En Microsoft Sentinel, en el menú de la izquierda, seleccione Análisis.

En la barra superior, seleccione + Crear>regla de consulta programada.

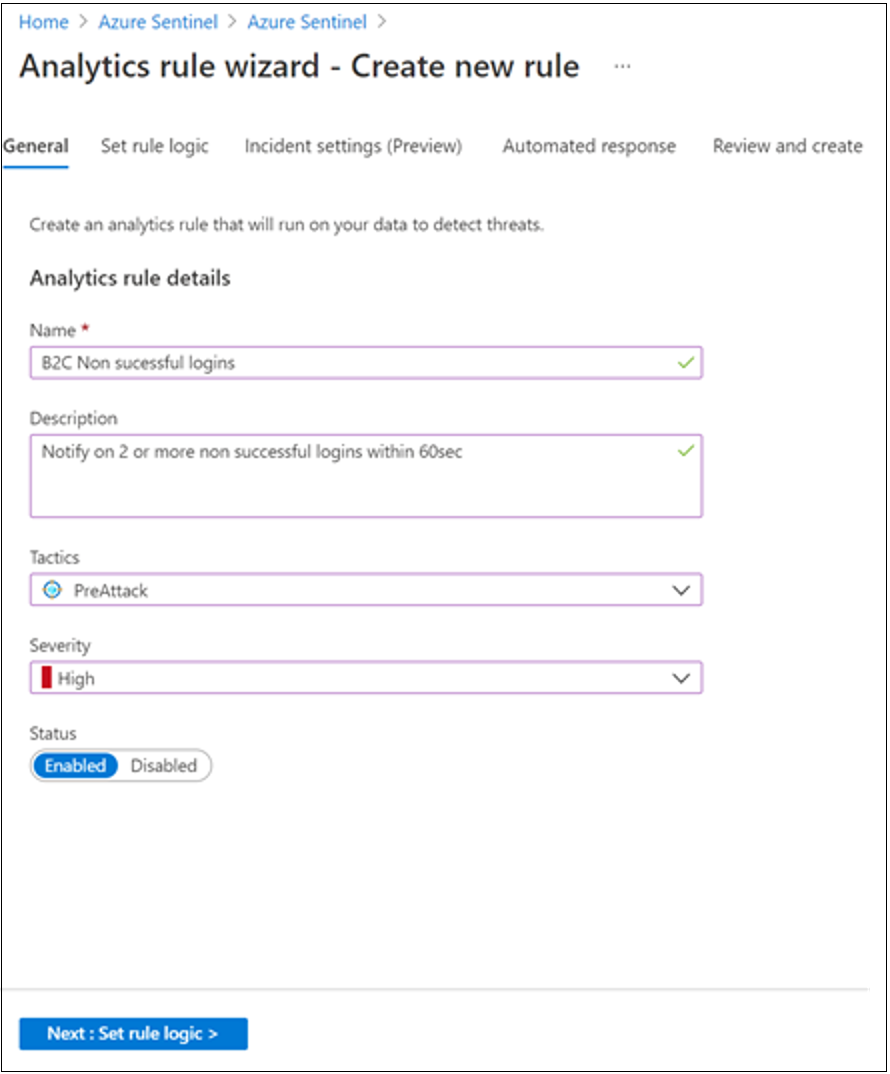

En el Asistente para reglas de Analytics, vaya a General.

En Nombre, escriba un nombre para los inicios de sesión fallidos.

En Descripción, indique que la regla notifica sobre dos o más inicios de sesión fallidos en un plazo de 60 segundos.

En Tácticas, seleccione una categoría. Por ejemplo, seleccione Preataque.

En Gravedad, seleccione un nivel de gravedad.

El estado es Habilitado de forma predeterminada. Para cambiar una regla, vaya a la pestaña Reglas activas .

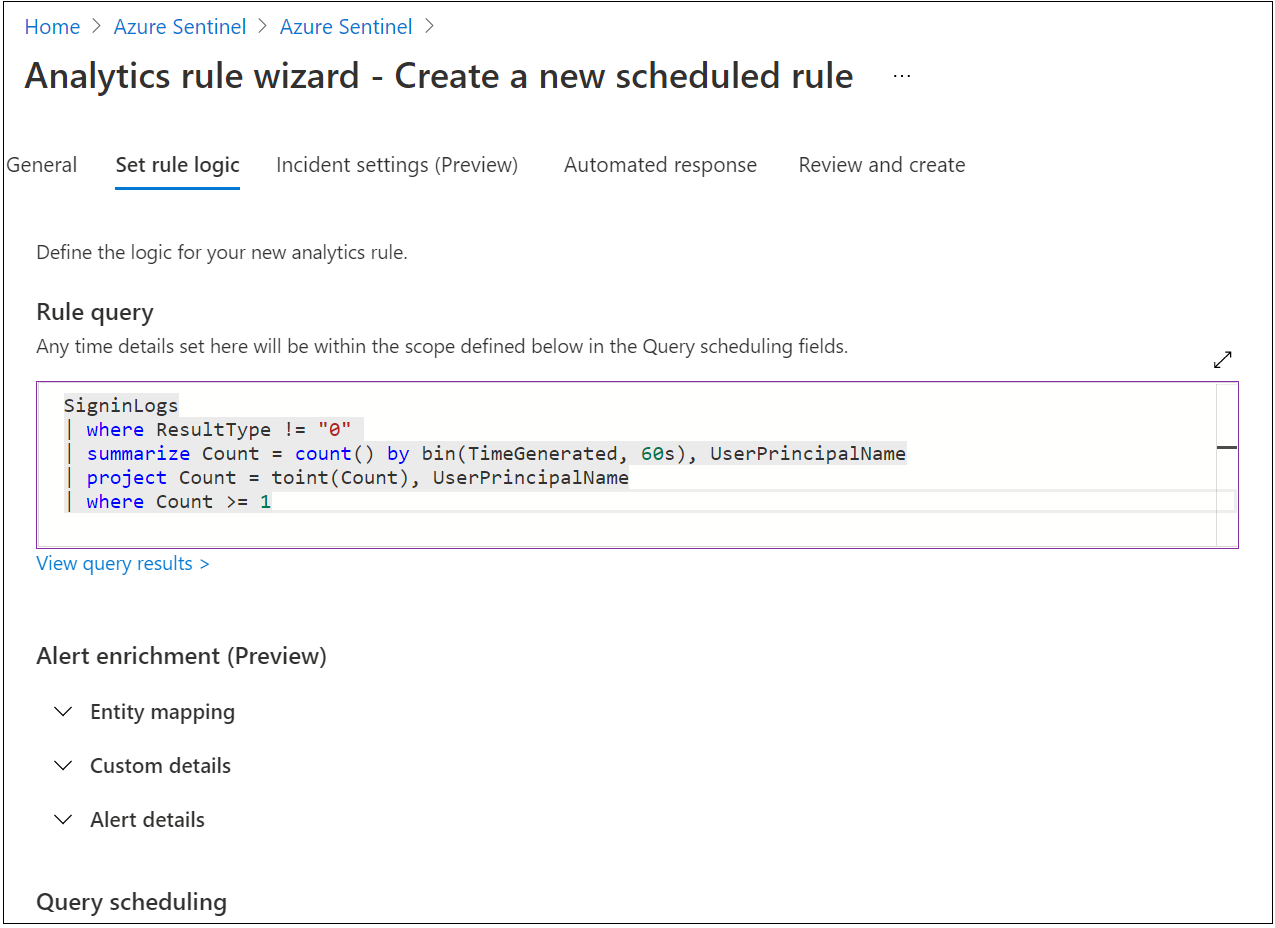

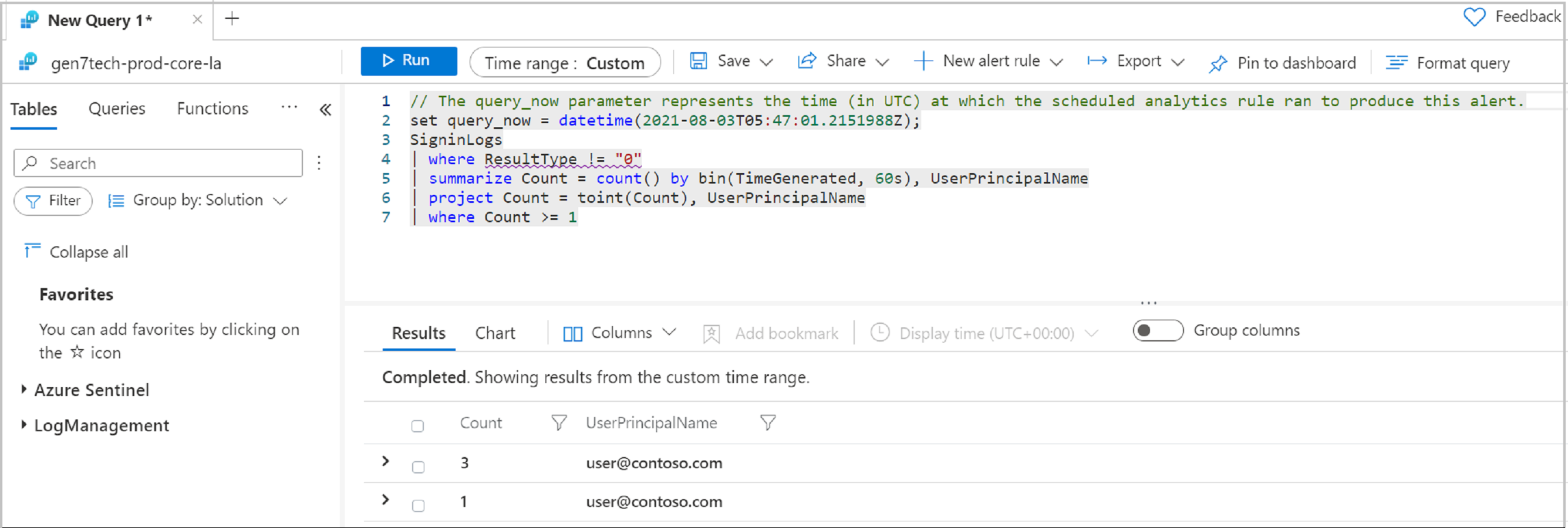

Haga clic en la pestaña Establecer la lógica de la regla.

Introduzca una consulta en el campo Consulta de regla . En el ejemplo de consulta se organizan los inicios de sesión mediante

UserPrincipalName.

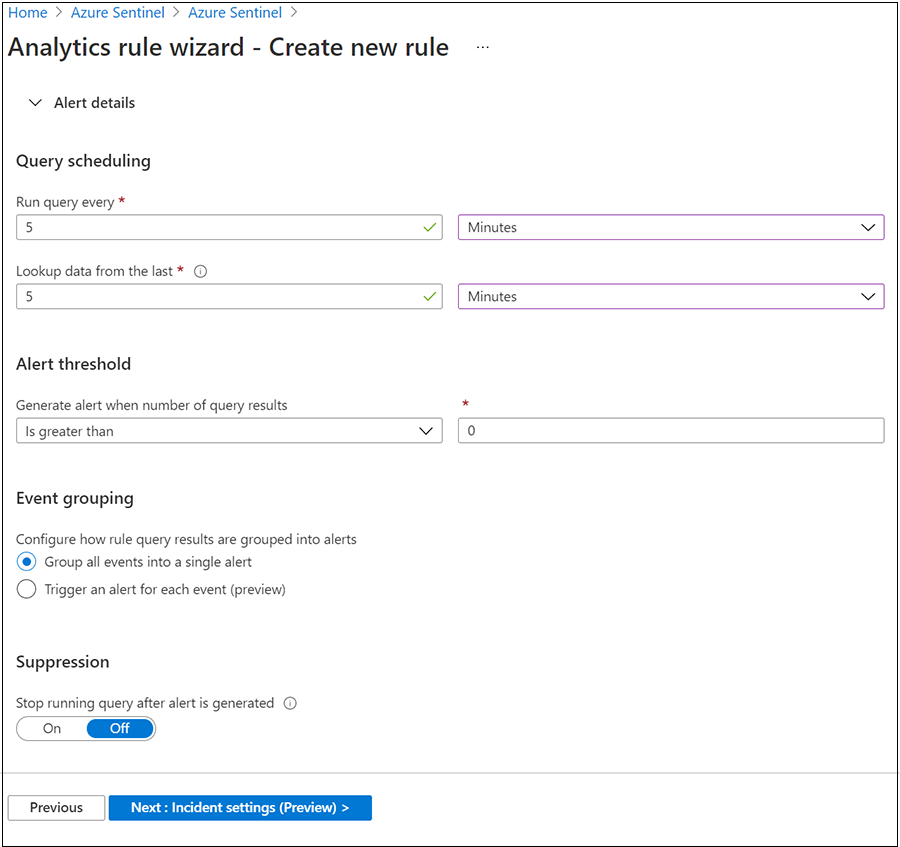

Vaya a Programación de consultas.

En Ejecutar consulta cada, escriba 5 y minutos.

En Buscar datos del último, escriba 5 y minutos.

En Generar alerta cuando el número de resultados de la consulta, seleccione Es mayor que y 0.

En Agrupación de eventos, seleccione Agrupar todos los eventos en una sola alerta.

En Detener la ejecución de la consulta después de generar la alerta, seleccione Desactivado.

Seleccione Siguiente: Configuración de incidentes (versión preliminar).

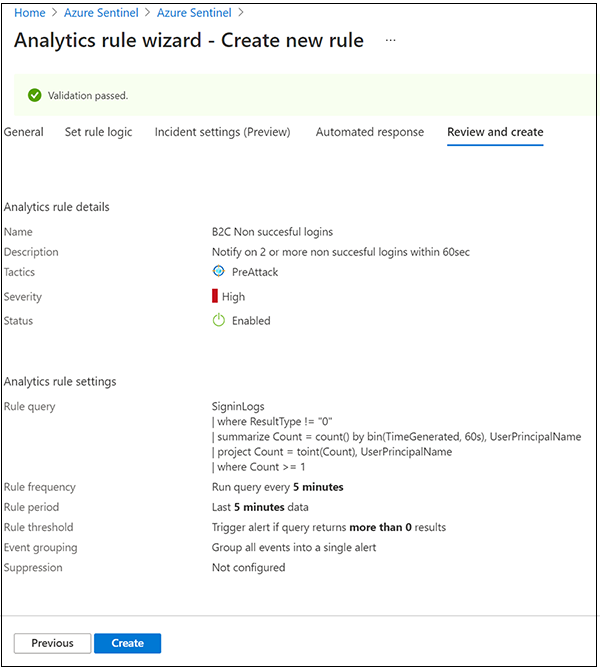

Vaya a la pestaña Revisar y crear para revisar la configuración de las reglas.

Cuando aparezca el banner Validación superada , seleccione Crear.

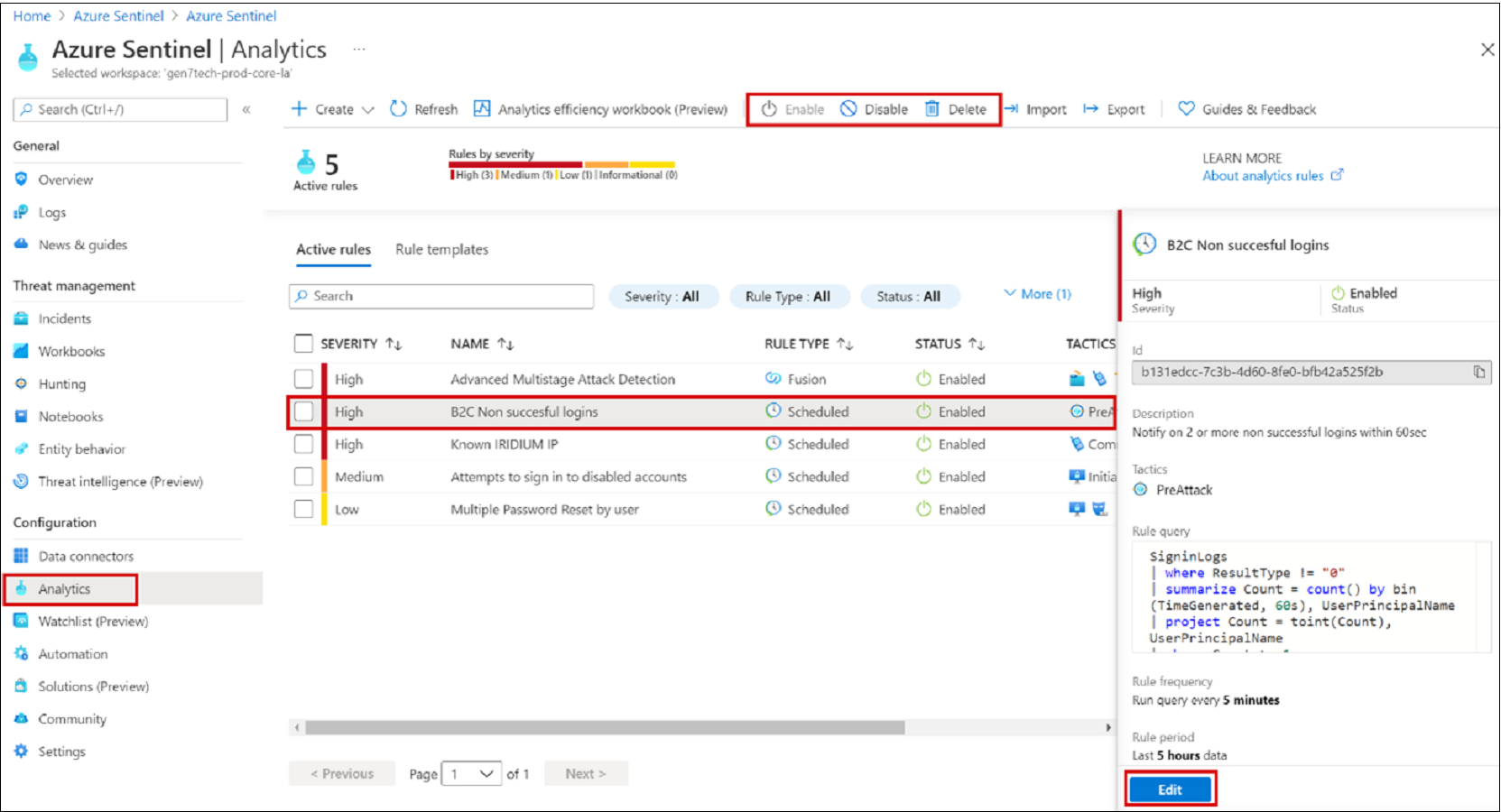

Ver una regla y los incidentes relacionados

Consulta la regla y los incidentes que genera. Busque la regla personalizada recién creada de tipo Programado en la tabla en la pestaña Reglas activas de la página principal

- Vaya a la pantalla Análisis .

- Seleccione la pestaña Reglas activas .

- En la tabla, en Programado, busque la regla.

Puede editar, habilitar, deshabilitar o eliminar la regla.

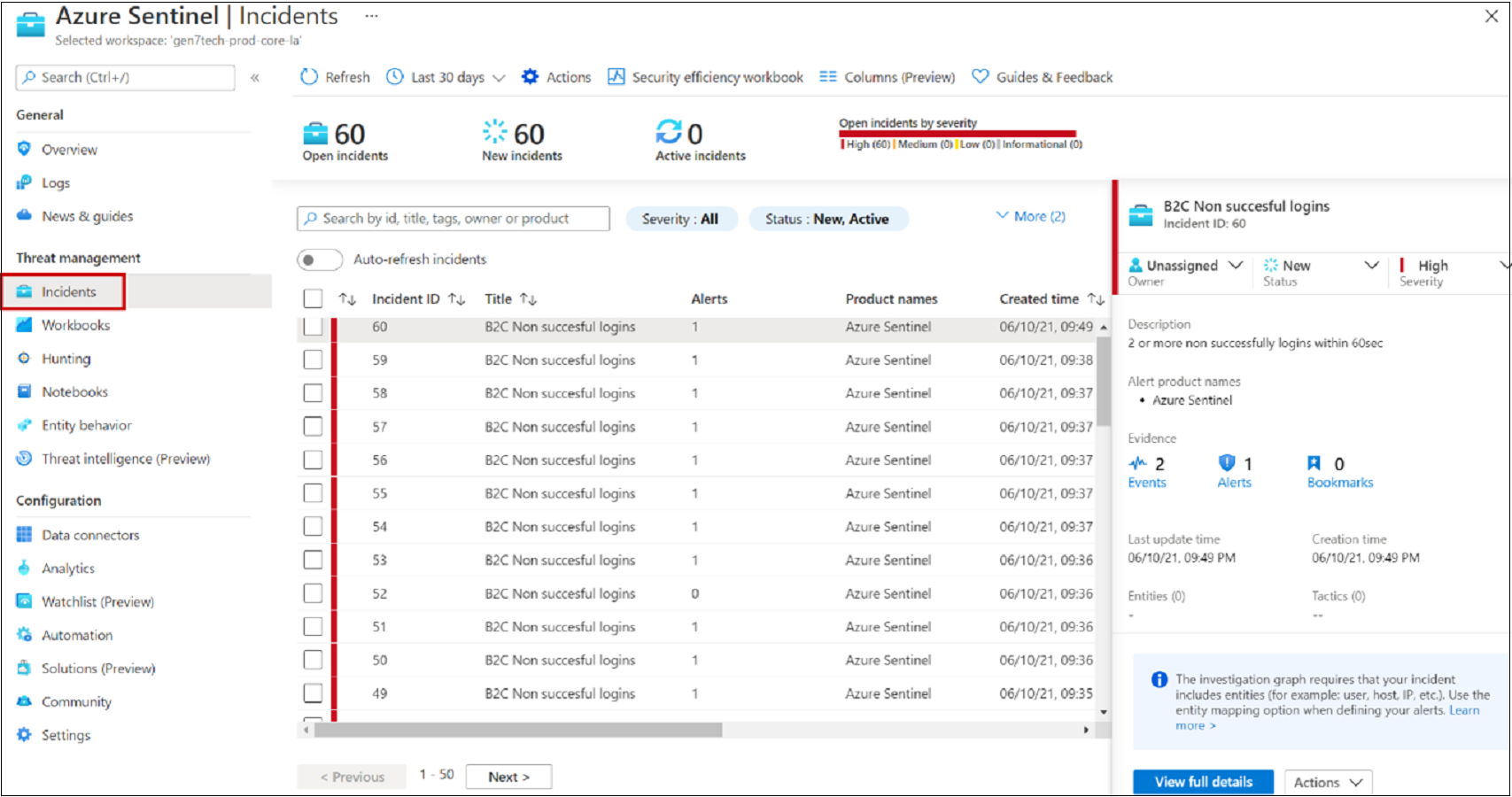

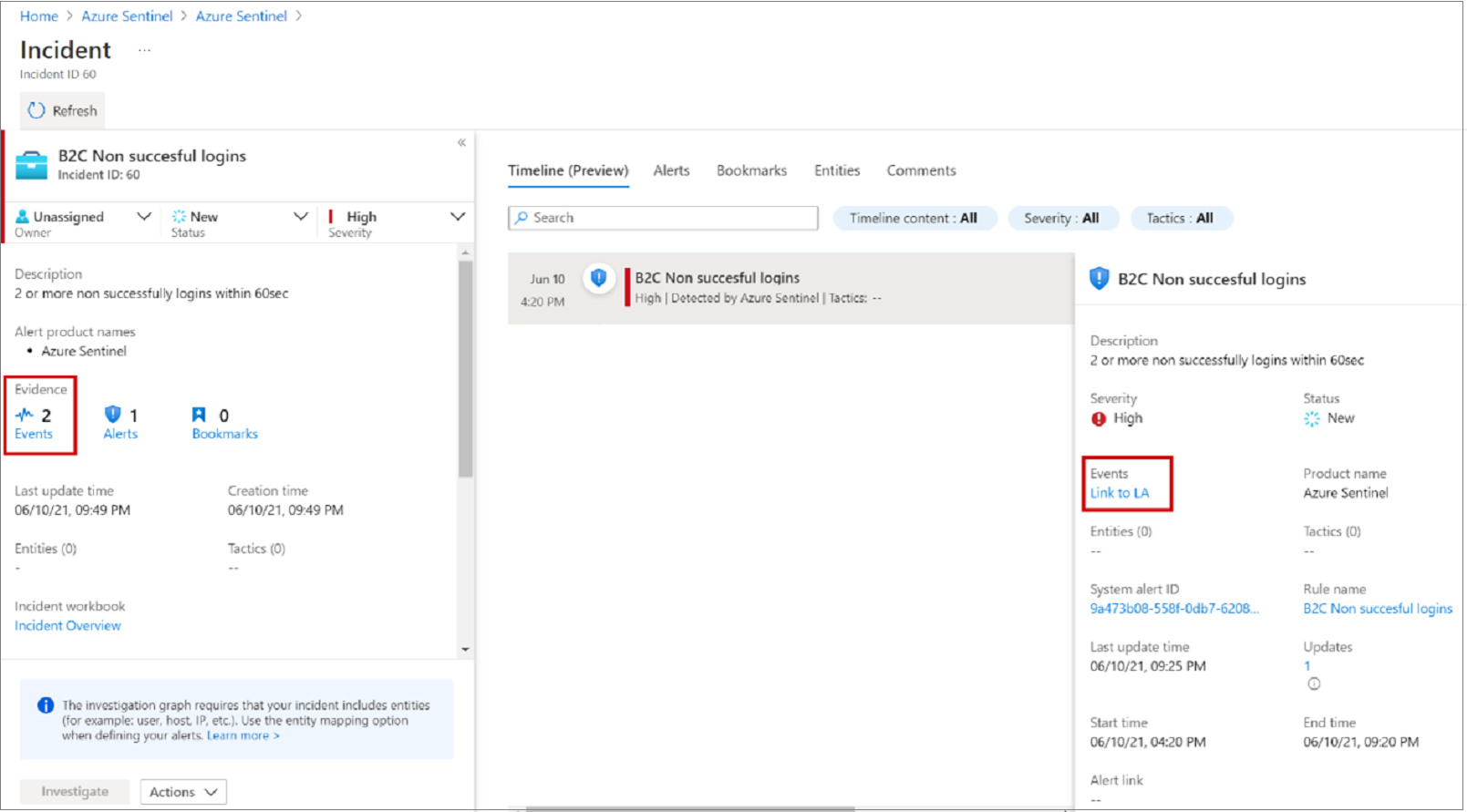

Clasificar, investigar y remediar incidentes

Un incidente puede incluir varias alertas y es una agregación de pruebas relevantes para una investigación. En el nivel de incidente, puede establecer propiedades como Gravedad y Estado.

Más información: Investigación de incidentes con Microsoft Sentinel.

Vaya a la página Incidentes .

Seleccione un incidente.

A la derecha, aparece información detallada del incidente, incluida la gravedad, las entidades, los eventos y el ID del incidente.

En el panel Incidentes , elija Ver detalles completos.

Revise las pestañas que resumen el incidente.

Seleccione Evidencia>Eventos>Vínculo a Log Analytics.

En los resultados, consulte el valor de identidad

UserPrincipalNameal intentar iniciar sesión.

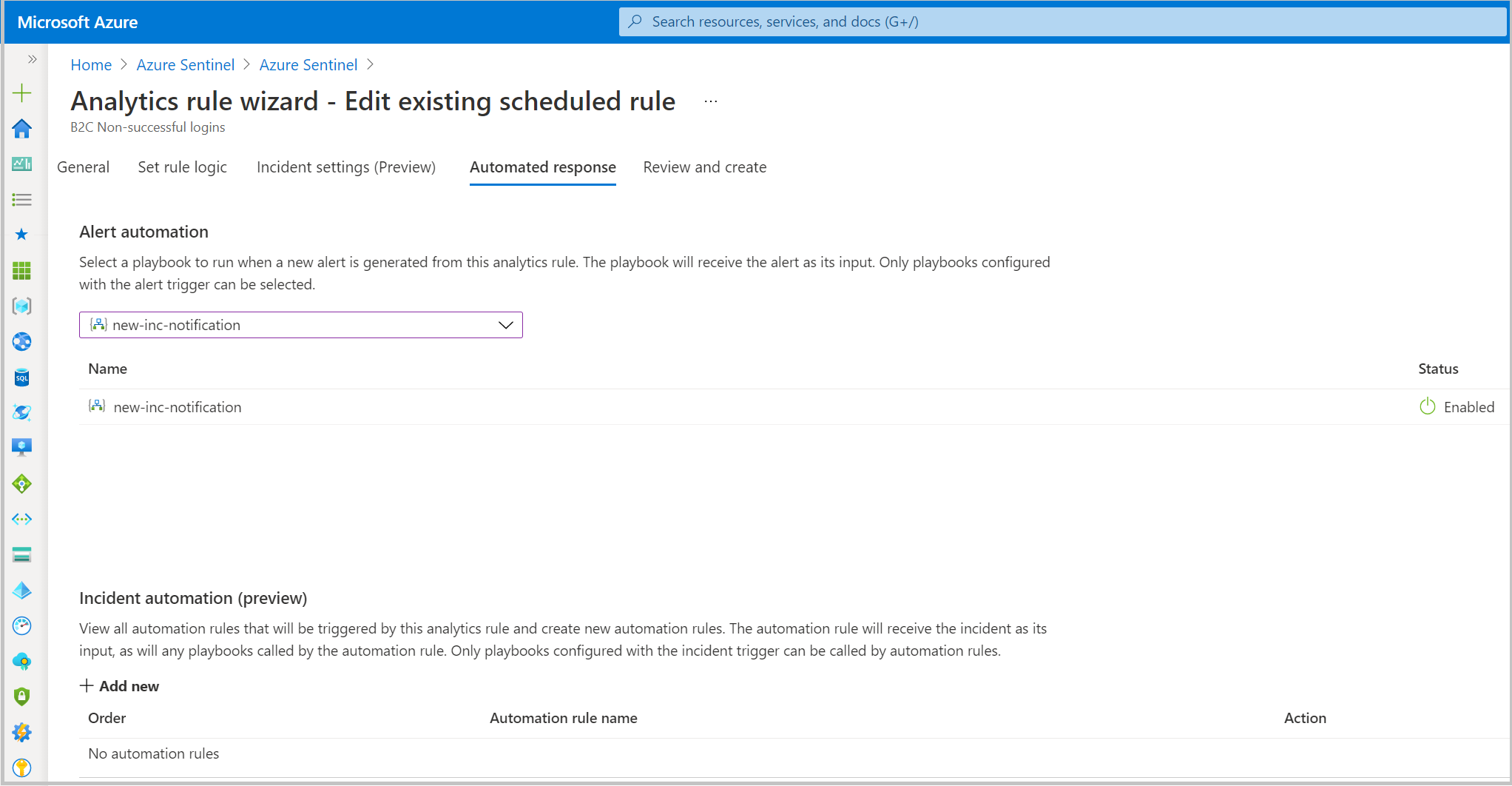

Respuesta automatizada

Microsoft Sentinel tiene funciones de orquestación, automatización y respuesta de seguridad (SOAR). Adjunte acciones automatizadas, o un libro de estrategias, a las reglas de análisis.

Ver, ¿Qué es SOAR?

Notificación por correo electrónico de un incidente

Para esta tarea, use un cuaderno de estrategias del repositorio de GitHub de Microsoft Sentinel.

- Vaya a un cuaderno de estrategias configurado.

- Edite la regla.

- En la pestaña Respuesta automatizada , seleccione el cuaderno de estrategias.

Más información: Incidente-Correo electrónico-Notificación

Recursos

Para obtener más información sobre Microsoft Sentinel y Azure AD B2C, consulte: