Habilitación de dominios personalizados para Azure Active Directory B2C

Antes de comenzar, use el selector Elección de un tipo de directiva para elegir el tipo de directiva que va a configurar. Azure Active Directory B2C ofrece dos métodos para definir el modo en que los usuarios interactúan con las aplicaciones: por medio de flujos de usuario predefinidos o de directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

En este artículo se describe cómo habilitar dominios personalizados en las direcciones URL de redireccionamiento de Azure Active Directory B2C (Azure AD B2C). Con un dominio personalizado comprobado, obtendrá ventajas como las siguientes:

Proporciona una experiencia de usuario más fluida. Desde la perspectiva del usuario, permanecen en el dominio durante el proceso de inicio de sesión, en lugar de redirigirse al dominio predeterminado de Azure AD B2C <nombreDeInquilino>.b2clogin.com.

Al permanecer en el mismo dominio para la aplicación durante el inicio de sesión, se mitiga el impacto del bloqueo de cookies de terceros.

Puede aumentar el número de objetos (cuentas de usuario y aplicaciones) que puede crear en el inquilino de Azure AD B2C, desde el valor predeterminado de 1,25 millones a 5,25 millones.

Información general sobre dominios personalizados

Puede habilitar dominios personalizados para Azure AD B2C mediante Azure Front Door. Azure Front Door es un punto de entrada global que usa la red perimetral global de Microsoft para crear aplicaciones web rápidas, seguras y muy escalables. Puede representar el contenido de Azure AD B2C detrás de Azure Front Door y, después, configurar una opción en Azure Front Door para ofrecer el contenido a través de un dominio personalizado en la dirección URL de la aplicación.

Vea este vídeo para obtener información sobre el dominio personalizado de Azure AD B2C.

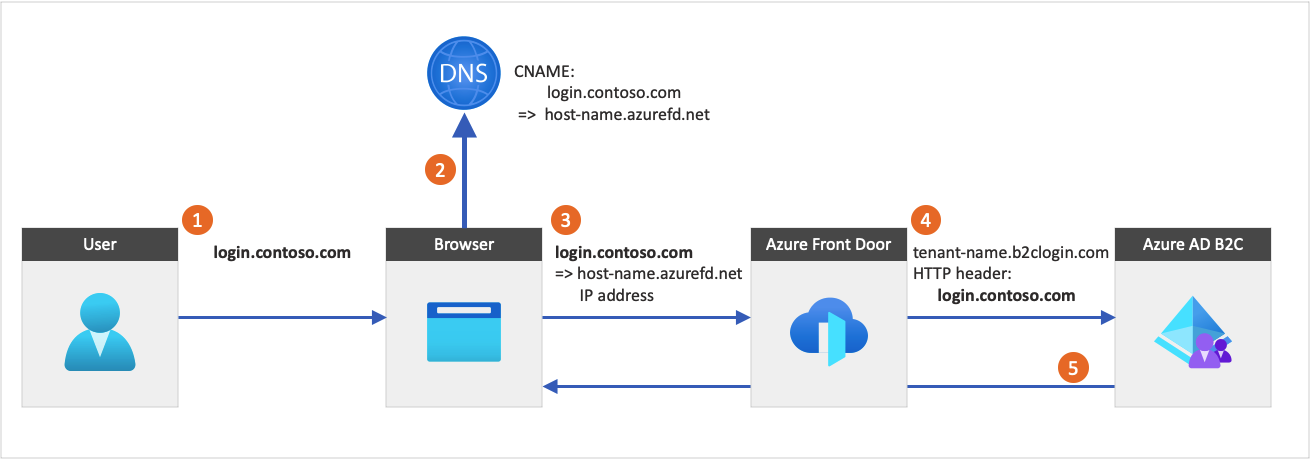

En el diagrama siguiente se muestra la integración de Azure Front Door:

- En una aplicación, un usuario selecciona el botón de inicio de sesión, que le lleva a la página de inicio de sesión de Azure AD B2C. Esta página especifica un nombre de dominio personalizado.

- El explorador web resuelve el nombre de dominio personalizado en la dirección IP de Azure Front Door. Durante la resolución DNS, un registro de nombre canónico (CNAME) con un nombre de dominio personalizado apunta al host de front-end predeterminado de Front Door (por ejemplo,

contoso-frontend.azurefd.net). - El tráfico dirigido al dominio personalizado (por ejemplo,

login.contoso.com) se enruta al host de front-end predeterminado de Front Door especificado (contoso-frontend.azurefd.net). - Azure Front Door invoca el contenido de Azure AD B2C mediante el dominio predeterminado de Azure AD B2C

<tenant-name>.b2clogin.com. La solicitud al punto de conexión de Azure AD B2C contiene el nombre de dominio personalizado original. - Azure AD B2C responde a la solicitud mostrando el contenido pertinente y el dominio personalizado original.

Importante

La conexión desde el explorador a Azure Front Door siempre debe utilizar IPv4 en lugar de IPv6.

Al utilizar dominios personalizados, tenga en cuenta lo siguiente:

- Puede configurar varios dominios personalizados. Para conocer el número máximo de dominios personalizados admitidos, consulte Restricciones y límites del servicio Microsoft Entra para Azure AD B2C y Límites, cuotas y restricciones de suscripción y servicios de Microsoft Azure para Azure Front Door.

- Azure Front Door es un servicio de Azure independiente, por lo que se aplicarán cargos adicionales. Para más información, consulte Precios de Azure Front Door.

- Después de configurar dominios personalizados, los usuarios seguirán teniendo acceso al nombre de dominio predeterminado de Azure AD B2C <nombre-de-inquilino>.b2clogin.com (a menos que esté utilizando una directiva personalizada y bloquee el acceso).

- Si tiene varias aplicaciones, migre todas al dominio personalizado porque el explorador almacena la sesión de Azure AD B2C con el nombre de dominio que se está utilizando actualmente.

Prerrequisitos

- Cree un flujo de usuario para que los usuarios se registren e inicien sesión en la aplicación.

- Registre una aplicación web.

- Siga los pasos que se describen en Tutorial: Creación de flujos de usuario y directivas personalizadas en Azure Active Directory B2C.

- Registre una aplicación web.

Paso 1: Agregue un nombre de dominio personalizado a su inquilino de Azure AD B2C

Cada inquilino nuevo de Azure AD B2C incluye un nombre de dominio inicial, <nombrededominio>.onmicrosoft.com. No se puede cambiar ni eliminar el nombre de dominio inicial, pero puede agregar un dominio personalizado.

Siga estos pasos para agregar un dominio personalizado a su inquilino de Azure AD B2C:

Agregue el nombre de dominio personalizado al Microsoft Entra ID.

Importante

En estos pasos, asegúrese de iniciar sesión en el inquilino de Azure AD B2C y seleccione el servicio Microsoft Entra ID.

Agregue la información de DNS al registrador de dominios. Después de agregar su nombre de dominio personalizado a Microsoft Entra ID, cree un registro

TXToMXde DNS para su dominio. La creación de este registro de DNS para el dominio comprueba la propiedad del nombre de dominio.En los siguientes ejemplos, se muestran los registros TXT para login.contoso.com y account.contoso.com:

Nombre (nombre de host) Tipo Datos login TXT MS=ms12345678 account TXT MS=ms87654321 El registro TXT debe estar asociado al subdominio o nombre de host del dominio. Por ejemplo, la parte de inicio de sesión del dominio contoso.com. Si el nombre de host está vacío o

@, Microsoft Entra ID no podrá comprobar el dominio personalizado que ha agregado. En los ejemplos siguientes, ambos registros están configurados incorrectamente.Nombre (nombre de host) Tipo Datos TXT MS=ms12345678 @ TXT MS=ms12345678 Sugerencia

Puede administrar el dominio personalizado con cualquier servicio DNS disponible públicamente, como GoDaddy. Si no tiene un servidor DNS, puede usar la zona DNS de Azure o los dominios de App Service.

Compruebe el nombre de su dominio personalizado. Compruebe cada subdominio o nombre de host que vaya a utilizar. Por ejemplo, para poder iniciar sesión con login.contoso.com y account.contoso.com, debe comprobar ambos subdominios, no solo el dominio de nivel superior, contoso.com.

Importante

Una vez comprobado el dominio, elimine el registro TXT de DNS creado.

Paso 2: Cree una nueva instancia de Azure Front Door

Siga estos pasos para crear una instancia de Azure Front Door:

Inicie sesión en Azure Portal.

Para elegir el directorio que contiene la suscripción de Azure que desea usar para Azure Front Door y no el directorio que contiene el inquilino de Azure AD B2C, seleccione el icono Configuración en el menú superior para cambiar al inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

Siga los pasos que se describen en el apartado Creación de un perfil de Front Door: Creación rápida para crear una instancia de Front Door para el inquilino de Azure AD B2C mediante la siguiente configuración:

Clave Value Subscription Seleccione su suscripción a Azure. Resource group Seleccione un grupo de recursos existente, o bien cree uno. Nombre Asigne un nombre al perfil, como por ejemplo b2cazurefrontdoor.Nivel Seleccione el nivel de servicio Estándar o Premium. El nivel Estándar está optimizado para la entrega de contenido. El nivel Premium se fundamenta en el nivel Estándar y su enfoque es la seguridad. Consulte el artículo en que se comparan los distintos niveles. El nombre del punto de conexión Escriba un nombre globalmente único para el punto de conexión, como por ejemplo b2cazurefrontdoor. El nombre de host del punto de conexión se genera automáticamente.Tipo de origen Seleccione Custom.Nombre de host del origen Escriba <tenant-name>.b2clogin.com. Reemplace<tenant-name>por el nombre del inquilino de Azure AD B2C, comocontoso.b2clogin.com.Deje vacíos los campos Almacenamiento en caché y Directiva WAF.

Una vez que se cree el recurso de Azure Front Door, seleccione Información general y copie el nombre de host del punto de conexión. Tiene un aspecto similar a

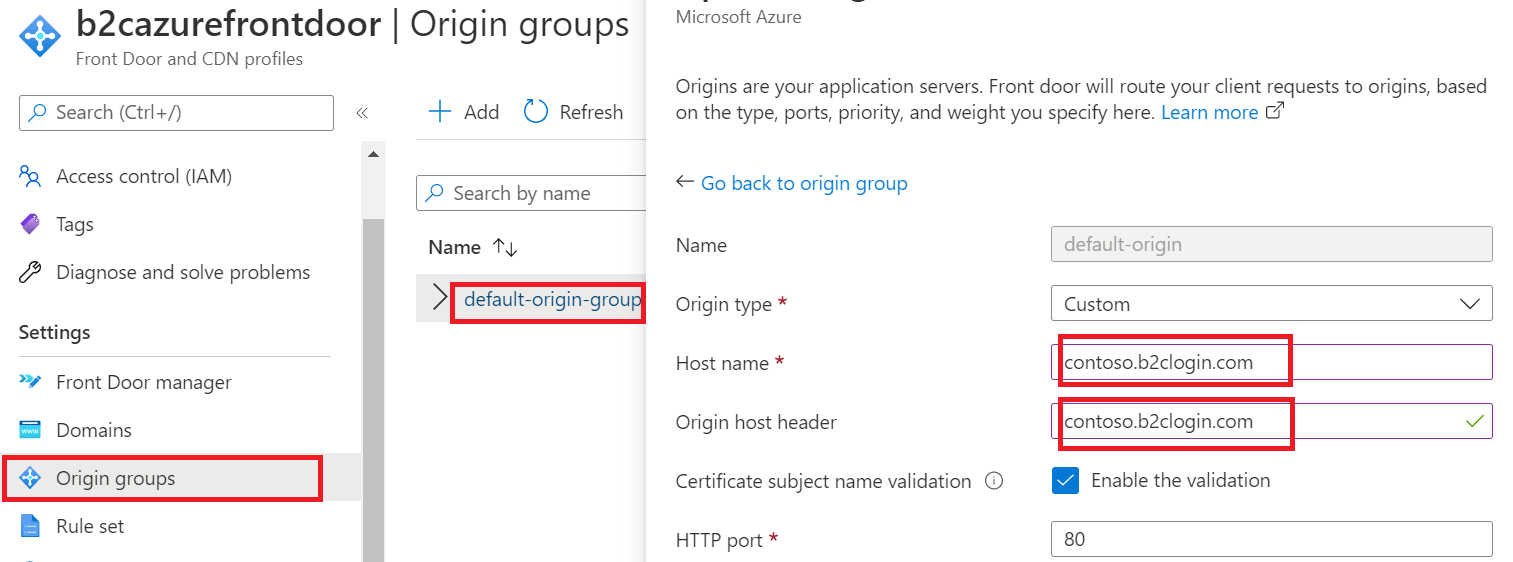

b2cazurefrontdoor-ab123e.z01.azurefd.net.Asegúrese de que el nombre de host y el encabezado host del origen del origen tienen el mismo valor:

- En Configuración, seleccione Grupos de origen.

- Seleccione el grupo de origen de la lista, como default-origin-group.

- En el panel derecho, seleccione el nombre de host del origen, como

contoso.b2clogin.com. - En el panel Actualizar origen, actualice el nombre de host y el encabezado del host del origen para que tengan el mismo valor.

Paso 3: Configure el dominio personalizado en Azure Front Door

En este paso, agregará el dominio personalizado que registró en el paso 1 a Azure Front Door.

3.1. Creación de un registro DNS de CNAME

Para agregar el dominio personalizado, cree un registro de nombres canónicos (CNAME) con su proveedor de dominios. Un registro CNAME es un tipo de registro de DNS que asigna un nombre de dominio de origen a un nombre de dominio de destino (alias). En el caso de Azure Front Door, el nombre del dominio de origen es su nombre de dominio personalizado, mientras que el nombre del dominio de destino es el nombre de host predeterminado de Front Door que configuró en el paso 2. Creación de una nueva instancia de Azure Front Door. Por ejemplo: b2cazurefrontdoor-ab123e.z01.azurefd.net.

Una vez que Front Door compruebe el registro CNAME que ha creado, el tráfico dirigido al dominio personalizado de origen (como login.contoso.com) se enruta al host del front-end predeterminado de Front Door del destino especificado, como contoso-frontend.azurefd.net. Para más información, consulte Adición de un dominio personalizado a una instancia de Front Door.

Para crear un registro CNAME para un dominio personalizado:

Inicie sesión en el sitio web del proveedor de dominios de su dominio personalizado.

Para encontrar la página de administración de los registros DNS, consulte la documentación del proveedor o busque las áreas del sitio web con la etiqueta Nombre de dominio, DNS o Name Server Management (Administración del servidor de nombres).

Cree una entrada de registro CNAME para el dominio personalizado y rellene los campos como se muestra en la tabla siguiente (los nombres de campo pueden variar):

Source Tipo Destination <login.contoso.com>CNAME contoso-frontend.azurefd.netOrigen: escriba el nombre de dominio personalizado (por ejemplo, login.contoso.com).

Escriba: Escriba CNAME.

Destino: escriba el host de front-end de Front Door que ha creado en el paso 2. Debe tener el siguiente formato: <nombre de host> .azurefd.net. Por ejemplo,

contoso-frontend.azurefd.net.

Guarde los cambios.

3.2. Asociación del dominio personalizado a Front Door

En la página principal de Azure Portal, busque y seleccione el recurso de Azure Front Door

myb2cazurefrontdoorpara abrirlo.En el menú de la izquierda, en Configuración, seleccione Dominios.

Seleccione Agregar un dominio.

En Administración de DNS, seleccione Los restantes servicios DNS.

En Dominio personalizado, escriba un dominio personalizado, como

login.contoso.com.Mantenga los valores predeterminados en las restantes opciones y seleccione Agregar. El dominio personalizado se agrega a la lista.

En el campo Estado de validación del dominio que acaba de agregar, seleccione Pendiente. Se abre un panel con un información de un registro TXT.

Inicie sesión en el sitio web del proveedor de dominios de su dominio personalizado.

Para encontrar la página de administración de los registros DNS, consulte la documentación del proveedor o busque las áreas del sitio web con la etiqueta Nombre de dominio, DNS o Name Server Management (Administración del servidor de nombres).

Cree un registro DNS TXT y complete los campos como se muestra a continuación:

- Nombre:

_dnsauth.contoso.com, pero solo tiene que escribir_dnsauth. - Tipo:

TXT - Valor: algo como

75abc123t48y2qrtsz2bvk.......

Después de agregar el registro DNS TXT, el estado validación del recurso de Front Door cambiará de Pendiente a Aprobado. Es posible que tenga que volver a cargar la página para que se realice el cambio.

- Nombre:

Vuelva a Azure Portal. En el campo Asociación de punto de conexión del dominio que acaba de agregar, seleccione Sin asociar.

En Seleccionar punto de conexión, seleccione el punto de conexión del nombre de host en la lista desplegable.

En la lista Seleccionar rutas, seleccione ruta predeterminada y, después, seleccione Asociar.

3.3. Habilitación de la ruta

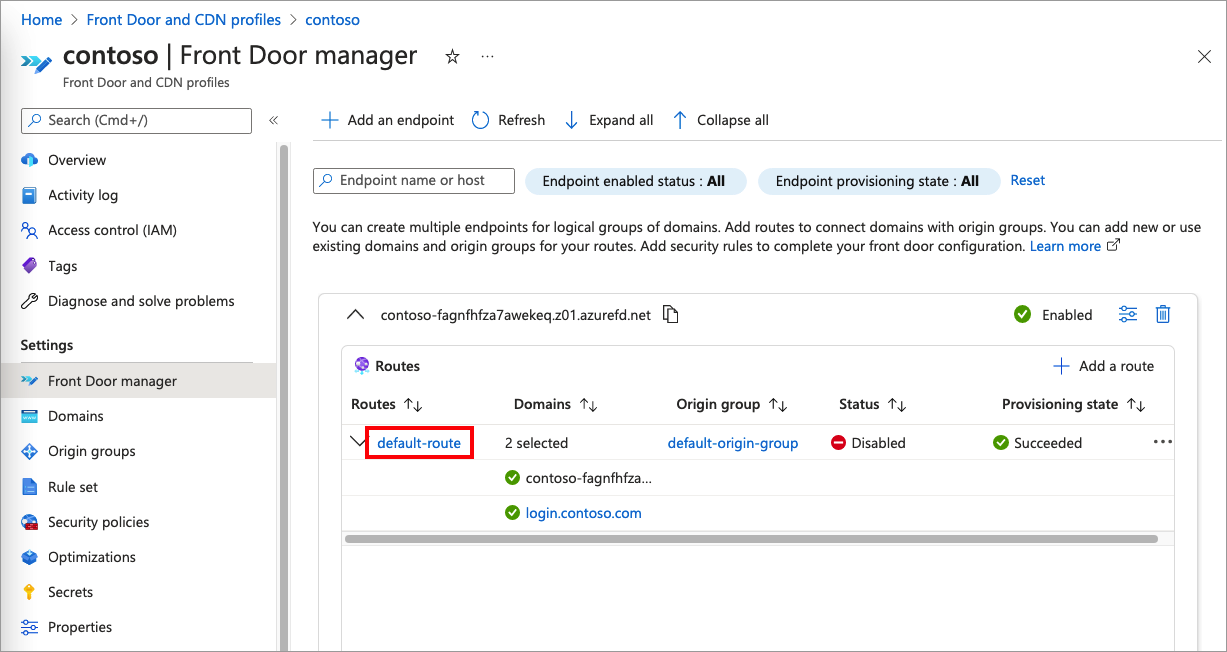

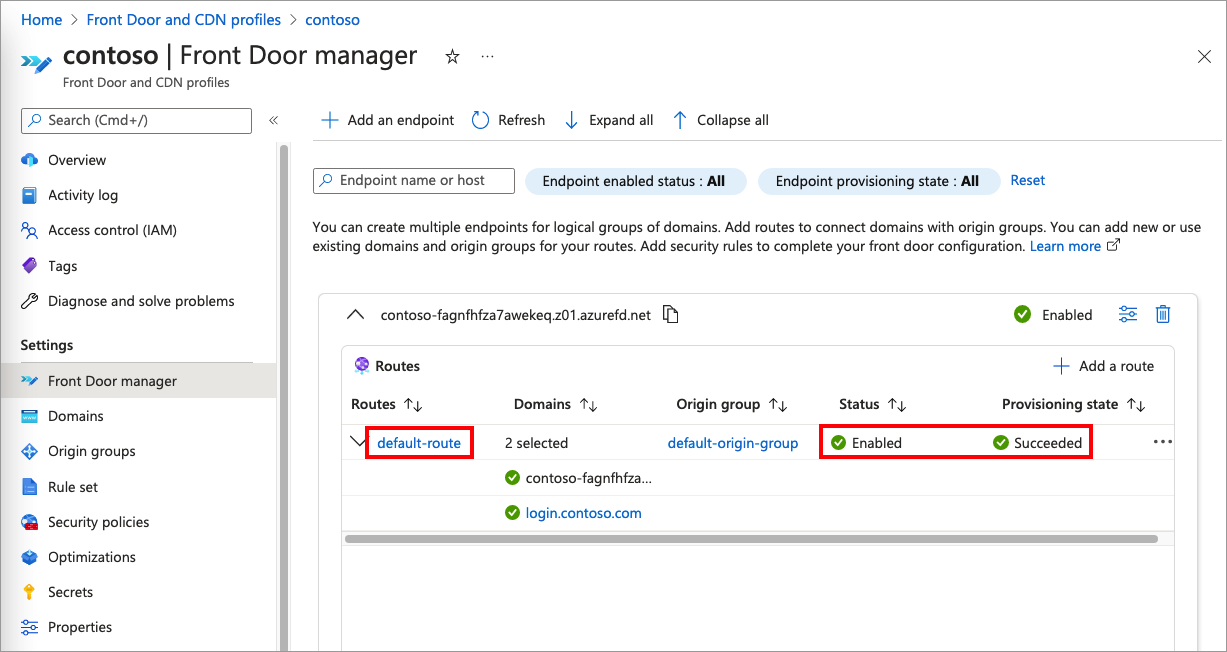

La ruta predeterminada enruta el tráfico desde el cliente a Azure Front Door. Luego, Azure Front Door usa su configuración para enviar el tráfico a Azure AD B2C. Siga estos pasos para habilitar la ruta predeterminada.

Seleccione Administrador de Front Door.

Para habilitar la ruta predeterminada, expanda primero un punto de conexión de la lista de puntos de conexión en el administrador de Front Door. Luego, seleccione la ruta predeterminada.

En la siguiente captura se muestra la ruta predeterminada.

Active la casilla Habilitar ruta.

Seleccione Actualizar para guardar los cambios.

Paso 4: Configure CORS

Si personaliza la interfaz de usuario de Azure AD B2C con una plantilla HTML, debe configurar CORS con su dominio personalizado.

Para configurar Azure Blob Storage para el uso compartido de recursos entre orígenes (CORS), realice los siguientes pasos:

- En Azure Portal, vaya a la cuenta de almacenamiento.

- En el menú, seleccione CORS.

- En Orígenes permitidos, escriba

https://your-domain-name. Reemplaceyour-domain-namepor el nombre de dominio. Por ejemplo,https://login.contoso.com. Al escribir su nombre de inquilino, use solo minúsculas. - En Métodos permitidos, seleccione

GETyOPTIONS. - En Encabezados permitidos, escriba un asterisco (*).

- En Encabezados expuestos, escriba un asterisco (*).

- Para Antigüedad máxima, introduzca 200.

- Seleccione Guardar.

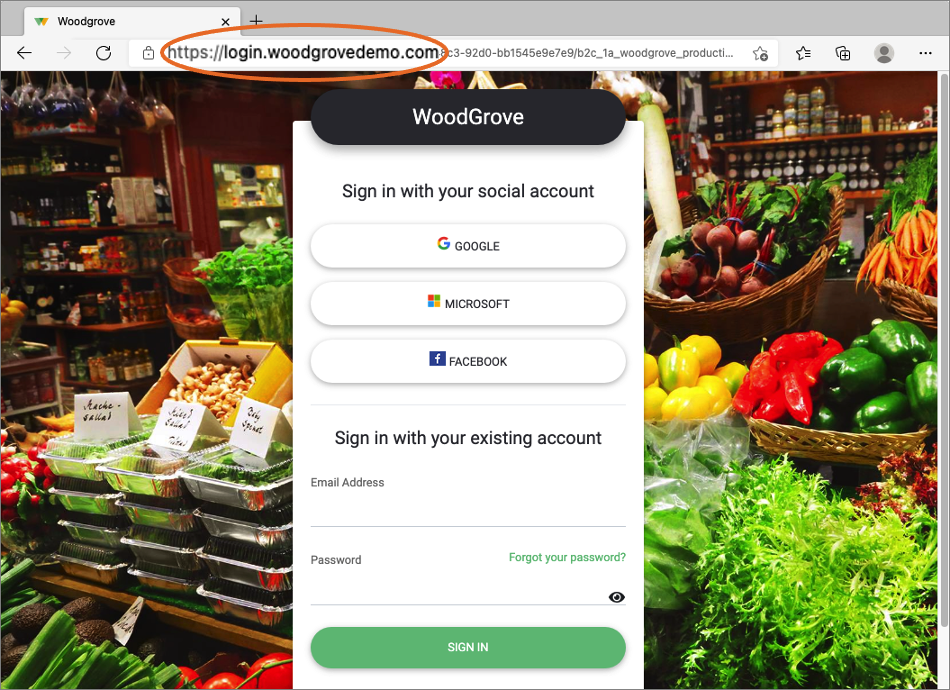

Prueba de un dominio personalizado

Inicie sesión en Azure Portal.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar al inquilino del Azure AD B2C desde el menú Directorios y suscripciones.

En Azure Portal, busque y seleccione Azure AD B2C.

En Directivas, seleccioneFlujos de usuario (directivas) .

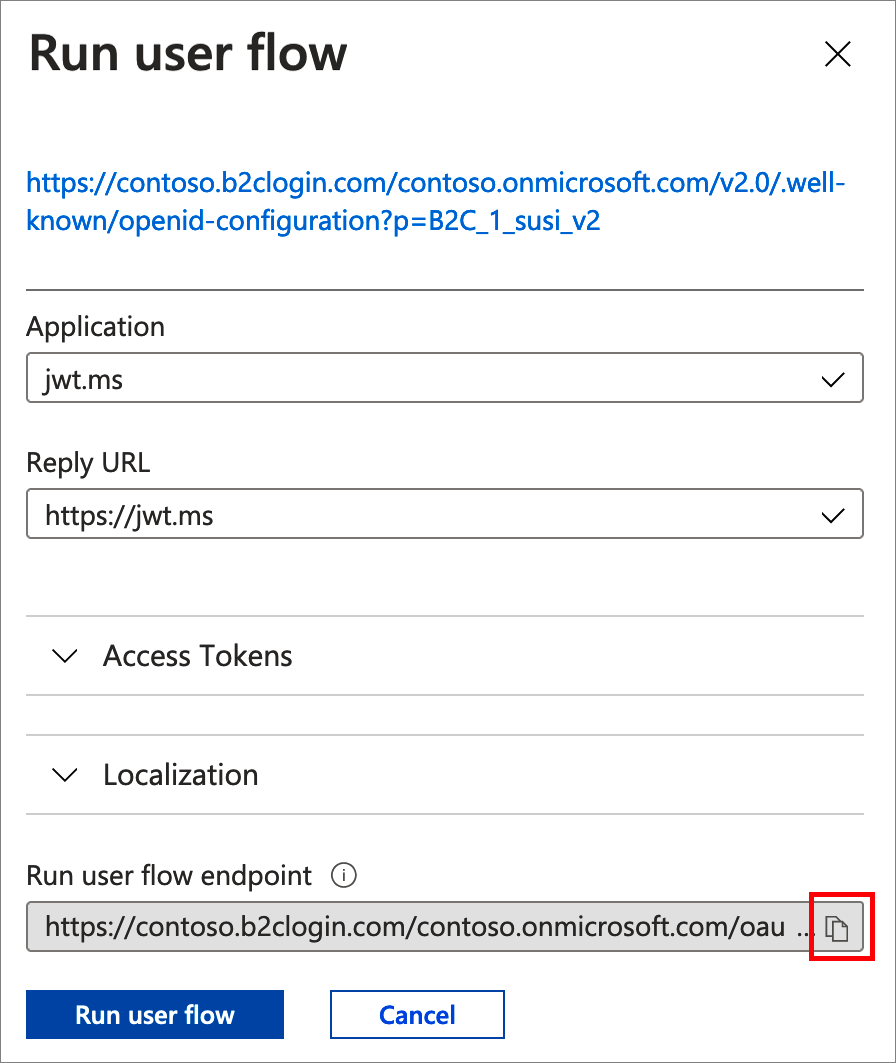

Seleccione un flujo de usuario y luego Ejecutar flujo de usuario.

En Aplicación, seleccione la aplicación web denominada webapp1 que registró anteriormente. La dirección URL de respuesta debe mostrar

https://jwt.ms.Copie la dirección URL de Ejecutar punto de conexión de flujo de usuario.

Para simular un inicio de sesión con su dominio personalizado, abra un explorador web y use la dirección URL que copió. Reemplace el dominio de Azure AD B2C ( <nombre-de-inquilino> .b2clogin.com) por el dominio personalizado.

Por ejemplo, en lugar de:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginutilice:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginCompruebe que Azure AD B2C se haya cargado correctamente. Después, inicie sesión con una cuenta local.

Repita la prueba con el resto de las directivas.

Configuración del proveedor de identidades

Cuando un usuario elige iniciar sesión con un proveedor de identidades sociales, Azure AD B2C inicia una solicitud de autorización y lleva al usuario al proveedor de identidades seleccionado para completar el proceso de inicio de sesión. La solicitud de autorización especifica redirect_uri con el nombre de dominio predeterminado de Azure AD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Si ha configurado una directiva para permitir el inicio de sesión con un proveedor de identidades externo, actualice los identificadores URI de redirección de OAuth con el dominio personalizado. La mayoría de los proveedores de identidades permiten registrar varios URI de redirección. Se recomienda agregar los URI de redirección en lugar de reemplazarlos para poder probar la directiva personalizada sin que afecte a las aplicaciones que utilizan el nombre de dominio predeterminado de Azure AD B2C.

En el siguiente URI de redirección:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Reemplace <nombre-de-dominio-personalizado> por el nombre de dominio personalizado.

- Reemplace <nombre-de-inquilino> con el nombre del inquilino o el identificador del inquilino.

En el ejemplo siguiente se muestra un URI de redirección de OAuth válido:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Si decide usar el identificador de inquilino, un URI de redirección de OAuth válido tendría un aspecto similar al siguiente:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Los metadatos de los proveedores de identidades de SAML tendrían el siguiente aspecto:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Configuración de la aplicación

Después de configurar y probar el dominio personalizado, puede actualizar las aplicaciones para cargar la dirección URL que especifica su dominio personalizado como nombre de host en lugar del dominio de Azure AD B2C.

La integración del dominio personalizado se aplica a los puntos de conexión de autenticación que usan directivas de Azure AD B2C (flujos de usuario o directivas personalizadas) para autenticar a los usuarios. Estos puntos de conexión pueden parecerse a lo siguiente:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Sustituya:

- dominio-personalizado por el nombre de dominio personalizado.

- nombre-de-inquilino por el nombre o el identificador de inquilino.

- nombre-de-directiva por el nombre de la directiva. Obtenga más información sobre las directivas de Azure AD B2C.

Los metadatos del proveedor de servicios de SAML pueden tener un aspecto similar al siguiente:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Opcional) Uso del identificador de inquilino

Puede reemplazar el nombre del inquilino de B2C en la dirección URL por el GUID del identificador de inquilino para quitar todas las referencias a "b2c" en la dirección URL. Puede encontrar el GUID del identificador de inquilino en la página Información general de B2C en Azure Portal.

Por ejemplo, cambie https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ a https://account.contosobank.co.uk/<tenant ID GUID>/.

Si decide utilizar el identificador de inquilino en lugar del nombre de inquilino, asegúrese de actualizar los URI de redirección de OAuth del proveedor de identidades en consecuencia. Para más información, consulte Configuración del proveedor de identidades.

Emisión de token

La notificación del nombre del emisor del token (ISS) cambia en función del dominio personalizado que se utiliza. Por ejemplo:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Opcional) Bloqueo del acceso al nombre de dominio predeterminado

Después de agregar el dominio personalizado y configurar la aplicación, los usuarios podrán seguir accediendo al dominio <nombre-de-inquilino>.b2clogin.com. Para impedir el acceso, puede configurar la directiva para comprobar la solicitud de autorización "nombre de host" en una lista de dominios permitidos. El nombre de host es el nombre de dominio que aparece en la dirección URL. El nombre de host está disponible mediante {Context:HostName}solucionadores de notificaciones. A continuación, puede presentar un mensaje de error personalizado.

- Obtenga el ejemplo de una directiva de acceso condicional que comprueba el nombre de host de GitHub.

- En cada archivo, reemplace la cadena

yourtenantpor el nombre del inquilino de Azure AD B2C. Por ejemplo, si el nombre del inquilino de B2C es contosob2c, todas las instancias deyourtenant.onmicrosoft.comse convierten encontosob2c.onmicrosoft.com. - Cargue los archivos de directivas en el orden siguiente:

B2C_1A_TrustFrameworkExtensions_HostName.xmly luegoB2C_1A_signup_signin_HostName.xml.

(Opcional) Configuración avanzada de Azure Front Door

Puede usar la configuración avanzada de Azure Front Door, como Azure Web Application Firewall (WAF). Azure WAF ofrece una protección centralizada de las aplicaciones web contra las vulnerabilidades de seguridad comunes.

Al utilizar dominios personalizados, tenga en cuenta lo siguiente:

- La directiva de WAF debe ser del mismo nivel que el perfil de Azure Front Door. Para obtener más información sobre cómo crear una directiva WAF para usarla con Azure Front Door, consulte Configuración de la directiva WAF.

- La característica de reglas administradas de WAF no se admite oficialmente, ya que no solo puede provocar falsos positivos, sino también evitar que pasen solicitudes legítimas pasen, por lo que solo debe usar las reglas personalizadas de WAF si cubren sus necesidades.

Solución de problemas

Azure AD B2C devuelve un error de página no encontrada

- Síntoma: configura un dominio personalizado, pero al intenta iniciar sesión con él, recibe un mensaje de error HTTP 404.

- Causas posibles: este problema puede estar relacionado con la configuración de DNS o la configuración de back-end de Azure Front Door.

- Solución:

- Asegúrese de que el dominio personalizado esté registrado y comprobado correctamente en el inquilino de Azure AD B2C.

- Asegúrese de que el dominio personalizado esté correctamente configurado. El registro

CNAMEdel dominio personalizado debe apuntar al host de front-end predeterminado de Azure Front Door (por ejemplo, contoso-frontend.azurefd.net).

Nuestros servicios no están disponibles en este momento

Síntoma: configura un dominio personalizado, pero al intentar iniciar sesión con el dominio personalizado, recibe un mensaje de error en el que se indica que los servicios no están disponibles en este momento y que se está trabajando para restaurar todos los servicios lo antes posible. También se le pide que vuelva pronto a comprobar si puede iniciar sesión.

Causas posibles: este problema puede estar relacionado con la configuración de la ruta de Azure Front Door.

Resolución: compruebe el estado de la ruta predeterminada. Si está deshabilitada, habilítela. En la siguiente captura de pantalla se muestra el aspecto que debería tener la ruta predeterminada:

Azure AD B2C devuelve la información de que el recurso que busca se ha quitado, se le ha cambiado el nombre o no está disponible temporalmente.

- Síntoma: configura un dominio personalizado, pero al intentar iniciar sesión con él, aparece un mensaje de error en el que se le indica que el recurso que busca se ha quitado, se le ha cambiado el nombre o no está disponible temporalmente.

- Causas posibles: este problema podría estar relacionado con la comprobación del dominio personalizado de Microsoft Entra.

- Resolución: asegúrese de que el dominio personalizado esté registrado y comprobado correctamente en el inquilino de Azure AD B2C.

El proveedor de identidades devuelve un error

- Síntoma: después de configurar un dominio personalizado, podrá iniciar sesión con las cuentas locales. Sin embargo, cuando inicia sesión con credenciales de proveedores de identidades sociales o empresariales externos, los proveedores de identidades presentan un mensaje de error.

- Causas posibles: cuando Azure AD B2C toma el usuario para iniciar sesión con un proveedor de identidades federado, especifica el URI de redirección. El URI de redirección es el punto de conexión en el que el proveedor de identidades devuelve el token. El URI de redirección es el mismo dominio que utiliza la aplicación con la solicitud de autorización. Si el identificador URI de redirección no está aún registrado en el proveedor de identidades, es posible que no confíe en él, lo que genera un mensaje de error.

- Solución: siga los pasos descritos en Configuración del proveedor de identidades para agregar el nuevo URI de redirección.

Preguntas más frecuentes

Cuando utilizo Ejecutar ahora para intentar ejecutar mi directiva, ¿por qué no veo el dominio personalizado?

Copie la dirección URL, cambie el nombre de dominio manualmente y péguelo de nuevo en el explorador.

¿Qué dirección IP se presenta para Azure AD B2C? ¿La dirección IP del usuario o la dirección IP de Azure Front Door?

Azure Front Door pasa la dirección IP original del usuario. Esta es la dirección IP que verá en los informes de auditoría o en la directiva personalizada.

Importante

Si el cliente envía un encabezado de x-forwarded-for a Azure Front Door, Azure AD B2C usará el x-forwarded-for del originador como dirección IP del usuario para la evaluación del acceso condicional y el {Context:IPAddress}solucionador de notificaciones.

¿Puedo utilizar una instancia de Web Application Firewall (WAF) de terceros con B2C?

Sí, Azure AD B2C admite BYO-WAF (Bring Your Own Web Application Firewall). Sin embargo, debe probar WAF para asegurarse de que no bloquea solicitudes legítimas ni alerta de ellas a flujos de usuario de Azure AD B2C o directivas personalizadas. Aprenda a configurar el firewall de aplicaciones web de Akamai y el firewall de aplicaciones web de Cloudflare con Azure AD B2C.

¿Se puede hospedar mi instancia de Azure Front Door en una suscripción que no es la de mi inquilino de Azure AD B2C?

Sí, Azure Front Door puede estar en una suscripción diferente.

Pasos siguientes

Más información sobre las solicitudes de autorización de OAuth.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de