Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para la compra por parte de nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Microsoft Graph permite administrar recursos en el directorio de Azure AD B2C. Las siguientes operaciones de Microsoft Graph API son compatibles con la administración de recursos de Azure AD B2C, incluidos los usuarios, los proveedores de identidades, los flujos de usuario, las directivas personalizadas y las claves de directiva. Cada vínculo de las secciones siguientes se dirige a la página correspondiente dentro de la referencia de Microsoft Graph API para esa operación.

Nota:

También puede crear mediante programación un directorio de Azure AD B2C propio, junto con el recurso de Azure correspondiente vinculado a una suscripción de Azure. Esta funcionalidad no se expone a través de Microsoft Graph API, sino a través de la API REST de Azure. Para obtener más información, consulte Inquilinos B2C: Creación.

Prerrequisitos

- Para usar MS Graph API e interactuar con los recursos del inquilino de Azure AD B2C, necesita un registro de aplicación que conceda los permisos para hacerlo. Siga los pasos del artículo Registrar una aplicación de Microsoft Graph para crear un registro de aplicación que pueda usar la aplicación de administración.

Administrar usuarios

Nota:

Azure AD B2C no admite actualmente funcionalidades de consulta avanzadas en objetos de directorio. Esto significa que no se admiten los parámetros de consulta $count, $search y los operadores No (not), No es igual a (ne) y Termina con (endsWith) en el parámetro de consulta $filter. Para obtener más información, consulte Parámetros de consulta en Microsoft Graph y Funcionalidades de consulta avanzadas en Microsoft Graph.

- Enumerar usuarios

- Crear un usuario consumidor

- Obtener un usuario

- Actualizar usuario

- Eliminar un usuario

Migración de usuario

Vea este vídeo para obtener información sobre cómo se puede administrar la migración de usuarios a Azure AD B2C mediante Microsoft Graph API.

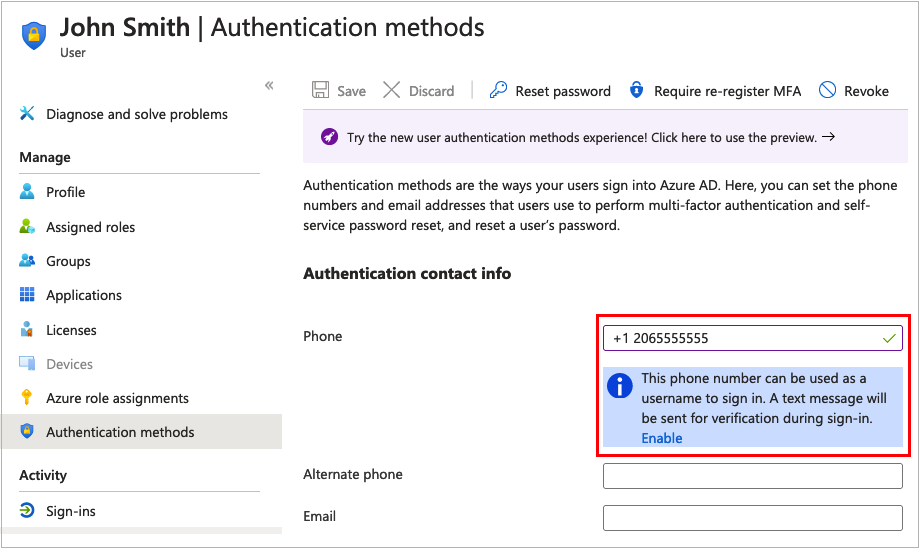

Gestión de números de teléfono de usuario

Un número de teléfono que puede usar un usuario para iniciar sesión mediante SMS, llamadas de voz o autenticación multifactor. Para obtener más información, consulte API de métodos de autenticación de Microsoft Entra.

Tenga en cuenta que la operación de lista devuelve solo los números de teléfono habilitados. El siguiente número de teléfono debe estar habilitado para utilizarlo con las operaciones relacionadas con listas.

Nota:

Un número de teléfono representado correctamente se almacena con un espacio entre el código de país y el número de teléfono. Actualmente, el servicio Azure AD B2C no agrega este espacio de forma predeterminada.

Dirección de correo electrónico de autoservicio de restablecimiento de contraseña

Una dirección de correo electrónico que puede ser usada por una cuenta de inicio de sesión de usuario para restablecer la contraseña. Para obtener más información, consulte API de métodos de autenticación de Microsoft Entra.

Método de autenticación de token OATH por software

Un token OATH de software es un generador de números basado en software que utiliza el estándar de contraseña de un solo uso (TOTP) basado en tiempo de OATH para la autenticación multifactor a través de una aplicación de autenticación. Use Microsoft Graph API para administrar un token OATH de software registrado en un usuario:

Proveedores de identidades

Administre los proveedores de identidades disponibles para sus flujos de usuarios en el inquilino de Azure AD B2C.

- Enumeración de proveedores de identidades disponibles en el inquilino de Azure AD B2C

- Enumeración de proveedores de identidades configurados en el inquilino de Azure AD B2C

- Creación de un proveedor de identidades

- Obtener proveedores de identidades

- Actualizar proveedor de identidades

- Eliminar un proveedor de identidades

Flujo de usuario (beta)

Configure políticas predefinidas para el registro, el inicio de sesión, el registro y el inicio de sesión combinados, el restablecimiento de contraseña y la actualización de perfil.

- Enumerar flujos de usuario

- Crear un flujo de usuario

- Obtener flujos de usuario

- Eliminar flujos de usuario

Métodos de autenticación de flujo de usuario (beta)

Elija un mecanismo para permitir que los usuarios se registren a través de cuentas locales. Una cuenta local es aquella en la que Azure AD B2C completa la aserción de identidad. Para obtener más información, consulte acerca del tipo de recurso b2cAuthenticationMethodsPolicy.

Políticas personalizadas (beta)

Las siguientes operaciones permiten administrar las directivas de Azure AD B2C Trust Framework, conocidas como directivas personalizadas.

- Enumeración de todas las directivas de Trust Framework configuradas en un inquilino

- Creación de una directiva de marco de confianza

- Leer las propiedades de una política de confianza marco existente

- Actualice o cree una política de marco de confianza.

- Eliminación de una directiva de marco de confianza existente

Claves de directiva (beta)

Identity Experience Framework almacena los secretos a los que se hace referencia en una política personalizada para establecer la confianza entre los componentes. Estos secretos pueden ser claves/valores simétricos o asimétricos. En Azure Portal, estas entidades se muestran como claves de directiva.

El recurso de nivel superior para las claves de directiva en Microsoft Graph API es el conjunto de claves de Trusted Framework. Cada conjunto de claves contiene al menos una clave. Para crear una clave, primero cree un conjunto de claves vacío y, a continuación, genere una clave en el conjunto de claves. Puede crear un secreto manual, cargar un certificado o una clave PKCS12. La clave puede ser un secreto generado, una cadena (como el secreto de la aplicación de Facebook) o un certificado que cargue. Si un conjunto de claves tiene varias claves, solo una de ellas está activa.

Conjunto de claves de directivas del Marco de Confianza

- Enumeración de los conjuntos de claves del marco de confianza

- Creación de conjuntos de claves de Trust Framework

- Obtener un conjunto de claves

- Actualización de conjuntos de claves de un marco de confianza

- Eliminar conjuntos de claves del marco de confianza

Clave de directiva de marco de confianza

- Obtener clave activa

- Generar una clave en el conjunto de claves

- Carga de un secreto basado en cadenas

- Cargar un certificado X.509

- Cargar un certificado en formato PKCS12

APLICACIONES

- Enumerar aplicaciones

- Crear una aplicación

- Actualizar aplicación

- Crear servicePrincipal

- Creación de oauth2Permission Grant

- Eliminar aplicación

Propiedades de la extensión de aplicación (extensión de directorio)

Las propiedades de extensión de aplicación también se conocen como extensiones de directorio o de Microsoft Entra. Para administrarlos en Azure AD B2C, use el tipo de recurso identityUserFlowAttribute y sus métodos asociados.

- Crear atributo de flujo de usuario

- Enumeración de atributos de flujo de usuario

- Obtener un atributo de flujo de usuario

- Actualización de un atributo de flujo de usuario

- Eliminar un atributo de flujo de usuario

Puede almacenar hasta 100 valores de extensión de directorio por usuario. Para administrar las propiedades de la extensión de directorio de un usuario, use las siguientes API de usuario en Microsoft Graph.

- Actualizar usuario: para escribir o quitar el valor de la propiedad de extensión de directorio del objeto de usuario.

-

Obtener un usuario: para recuperar el valor de la extensión de directorio para el usuario. La propiedad se devuelve de forma predeterminada a través del punto de conexión

beta, pero solo en$selecta través del punto de conexiónv1.0.

En el caso de los flujos de usuario, estas propiedades de extensión se administran mediante Azure Portal. En el caso de las directivas personalizadas, Azure AD B2C crea la propiedad automáticamente la primera vez que la directiva escribe un valor en la propiedad de extensión.

Nota:

En Microsoft Entra ID, las extensiones de directorio se administran a través del tipo de recurso extensionProperty y sus métodos asociados. Sin embargo, dado que se usan en B2C a través de la b2c-extensions-app aplicación que no se debe actualizar, se administran en Azure AD B2C mediante el tipo de recurso identityUserFlowAttribute y sus métodos asociados.

Uso del inquilino

Use la API Obtener detalles de la organización para obtener la cuota de tamaño de directorio. Debe agregar el $select parámetro de consulta como se muestra en la siguiente solicitud HTTP:

GET https://graph.microsoft.com/v1.0/organization/organization-id?$select=directorySizeQuota

Reemplácelo organization-id por el identificador de su organización o inquilino.

La respuesta a la solicitud anterior es similar al siguiente fragmento de código JSON:

{

"directorySizeQuota": {

"used": 156,

"total": 1250000

}

}

Registros de auditoría

Para obtener más información sobre cómo acceder a los registros de auditoría de Azure AD B2C, consulte Acceso a los registros de auditoría de Azure AD B2C.

Acceso condicional

- Enumeración de las plantillas integradas para escenarios de directiva de acceso condicional

- Enumeración de todas las directivas de acceso condicional

- Leer propiedades y relaciones de una directiva de acceso condicional

- Creación de una nueva directiva de acceso condicional

- Actualización de una directiva de acceso condicional

- Eliminación de una directiva de acceso condicional

Recuperar o restaurar usuarios y aplicaciones eliminados

Los usuarios y aplicaciones eliminados solo se pueden restaurar si se eliminaron en los últimos 30 días.

- Enumerar elementos eliminados

- Obtener un elemento eliminado

- Restauración de un elemento eliminado

- Eliminar permanentemente un elemento eliminado

Administración mediante programación de Microsoft Graph

Puede administrar Microsoft Graph de dos maneras:

- Permisos delegados: el usuario o un administrador dan su consentimiento a los permisos que solicita la aplicación. A la aplicación se le delega el permiso para actuar como un usuario registrado al realizar llamadas al recurso de destino.

- Las aplicaciones que no requieren la presencia de un usuario que haya iniciado sesión usan los permisos de aplicación. Debido a esto, solo los administradores pueden dar su consentimiento a los permisos de la aplicación.

Nota:

Los permisos delegados para los usuarios que inician sesión a través de flujos de usuario o directivas personalizadas no se pueden usar con los permisos delegados para Microsoft Graph API.

Contenido relacionado

- Explorar Microsoft Graph API

- Explore el Explorador de Graph , que le permite probar las API de Microsoft Graph y obtener información sobre ellas.