Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para la compra por parte de nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Las organizaciones pueden usar Microsoft Dynamics 365 Fraud Protection (DFP) para evaluar el riesgo durante los intentos de crear cuentas e inicios de sesión fraudulentos. Los clientes usan la evaluación de Microsoft DFP para bloquear o desafiar intentos sospechosos de crear cuentas nuevas y falsas o de poner en peligro cuentas.

En este tutorial, aprenderá a integrar Microsoft DFP con Azure Active Directory B2C (Azure AD B2C). En esta guía se muestra cómo incorporar la huella digital del dispositivo de Microsoft DFP y cómo crear cuentas y puntos de conexión de la API de evaluación de inicio de sesión en una directiva personalizada de Azure AD B2C.

Más información: Descripción general de Microsoft Dynamics 365 Fraud Protection

Prerrequisitos

Para empezar, necesitará lo siguiente:

- Una suscripción a Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a su suscripción de Azure

- Una suscripción a Microsoft DFP

- Consulte Precios de Dynamics 365

- Puede configurar una versión de cliente de prueba

Descripción del escenario

La integración de Microsoft DFP incluye los siguientes componentes:

- Inquilino de Azure AD B2C: autentica al usuario y actúa como cliente de Microsoft DFP. Aloja un script de huellas dactilares que recopila datos de identificación y diagnóstico de los usuarios que ejecutan una política de destino. Bloquea o desafía los intentos de inicio de sesión o registro en función del resultado de la evaluación de reglas devuelto por Microsoft DFP.

- Plantillas de interfaz de usuario personalizadas: personaliza el contenido HTML de las páginas representadas por Azure AD B2C. Estas páginas incluyen el fragmento de código JavaScript necesario para la toma de huellas digitales de Microsoft DFP.

- Servicio de huellas digitales de Microsoft DFP: script incrustado dinámicamente que registra la telemetría del dispositivo y los detalles de usuario autoafirmados para crear una huella digital identificable de forma única para el usuario.

- Puntos de conexión de la API de Microsoft DFP: proporciona el resultado de la decisión y acepta un estado final que refleja la operación realizada por la aplicación cliente. Azure AD B2C se comunica con los puntos de conexión de Microsoft DFP mediante conectores de API de REST. La autenticación API se produce con una concesión client_credentials al inquilino de Microsoft Entra en el que Microsoft DFP está licenciado e instalado para obtener un token de portador.

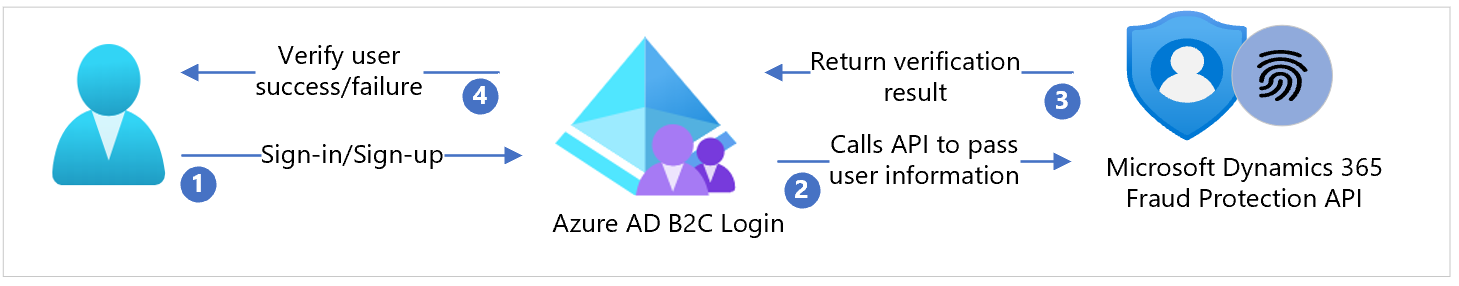

En el diagrama de arquitectura siguiente se muestra la implementación.

- El usuario llega a una página de inicio de sesión, selecciona la opción para crear una nueva cuenta e ingresa información. Azure AD B2C recopila atributos de usuario.

- Azure AD B2C llama a la API de Microsoft DFP y pasa los atributos de usuario.

- Una vez que la API de Microsoft DFP consume la información y la procesa, devuelve el resultado a Azure AD B2C.

- Azure AD B2C recibe información de la API de Microsoft DFP. Si se produce un error, aparece un mensaje de error. Con éxito, el usuario se autentica y se escribe en el directorio.

Configuración de la solución

- Cree una aplicación de Facebook configurada para permitir la federación a Azure AD B2C.

- Agregue el secreto de Facebook que creó como una clave de directiva de Identity Experience Framework.

Configuración de la aplicación en Microsoft DFP

Configure el inquilino de Microsoft Entra para usar Microsoft DFP.

Configuración del dominio personalizado

En un entorno de producción, use un dominio personalizado para Azure AD B2C y para el servicio de huellas digitales de Microsoft DFP. El dominio de ambos servicios se encuentra en la misma zona DNS raíz para evitar que la configuración de privacidad del navegador bloquee las cookies entre dominios. Esta configuración no es necesaria en un entorno que no sea de producción.

Consulte la tabla siguiente para ver ejemplos de entorno, servicio y dominio.

| Medio ambiente | Servicio | Dominio |

|---|---|---|

| Desarrollo | Azure AD B2C | contoso-dev.b2clogin.com |

| Desarrollo | Identificación de huellas digitales de Microsoft DFP | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Identificación de huellas digitales de Microsoft DFP | fpt.dfp.microsoft.com |

| Producción | Azure AD B2C | login.contoso.com |

| Producción | Identificación de huellas digitales de Microsoft DFP | fpt.login.contoso.com |

Implementación de las plantillas de interfaz de usuario

- Implemente las plantillas de interfaz de usuario de Azure AD B2C proporcionadas en un servicio de hospedaje de Internet público, como Azure Blob Storage.

- Reemplace el valor

https://<YOUR-UI-BASE-URL>/por la dirección URL raíz de la ubicación de implementación.

Nota:

Más adelante, necesitará la dirección URL base para configurar las directivas de Azure AD B2C.

- En el archivo

ui-templates/js/dfp.js, reemplace<YOUR-DFP-INSTANCE-ID>por su ID de instancia de Microsoft DFP. - Asegúrese de que CORS esté habilitado para el nombre

https://{your_tenant_name}.b2clogin.comde dominio de Azure AD B2C oyour custom domain.

Más información: Documentación de personalización de la interfaz de usuario

Configuración de Azure AD B2C

Incorporación de claves de directiva para el id. y el secreto de la aplicación cliente de Microsoft DFP

- En el entorno de Microsoft Entra donde está configurado Microsoft DFP, cree una aplicación de Microsoft Entra y conceda el consentimiento del administrador.

- Cree un valor secreto para este registro de aplicación. Anote el ID de cliente de la aplicación y el valor del secreto de cliente.

- Guarde los valores de identificador de cliente y secreto de cliente como claves de directiva en el inquilino de Azure AD B2C.

Nota:

Más adelante, necesitará las claves de directiva para configurar las directivas de Azure AD B2C.

Reemplace los valores de configuración

En las políticas personalizadas proporcionadas, busque los siguientes marcadores de posición y reemplácelos por los valores correspondientes de su instancia.

| Marcador de posición | Reemplazar por | Notas |

|---|---|---|

| {Ajustes:Producción} | Si se van a implementar las directivas en modo de producción |

true o false |

| {Configuración:Inquilino} | Su nombre corto de inquilino |

your-tenant - desde your-tenant.onmicrosoft.com |

| {Configuración:ModoDeImplementación} | Modo de implementación de Application Insights que se va a usar |

Production o Development |

| {Configuración:DeveloperMode} | Si se van a implementar las directivas en el modo de desarrollador de Application Insights |

true o false |

| {Settings:AppInsightsInstrumentationKey} | Clave de instrumentación de tu instancia de Application Insights* | 00001111-aaaa-2222-bbbb-3333cccc4444 |

| {Settings:IdentityExperienceFrameworkAppId}ID de la aplicación IdentityExperienceFramework configurada en el entorno de Azure AD B2C | 00001111-aaaa-2222-bbbb-3333cccc4444 |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | Id. de la aplicación ProxyIdentityExperienceFramework configurada en su inquilino de Azure AD B2C | 00001111-aaaa-2222-bbbb-3333cccc4444 |

| {Configuración:FacebookClientId} | ID de aplicación de la aplicación de Facebook que configuró para la federación con B2C | 000000000000000 |

| {Configuración:FacebookClientSecretKeyContainer} | Nombre de la clave de política en la que has guardado el secreto de la app de Facebook. | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Punto de conexión en el que implementó los archivos de interfaz de usuario | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Configuración:DfpApiBaseUrl} | La ruta base de la instancia de API de DFP, que se encuentra en el portal de DFP | https://tenantname-00001111-aaaa-2222-bbbb-3333cccc4444.api.dfp.dynamics.com/v1.0/ |

| {Configuración:DfpApiAuthScope} | El ámbito client_credentials del servicio de API de DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Configuración:DfpTenantId} | El id. del inquilino de Microsoft Entra (no B2C) donde DFP está licenciado e instalado |

00001111-aaaa-2222-bbbb-3333cccc4444 o contoso.onmicrosoft.com |

| {Configuración:DfpAppClientIdKeyContainer} | Nombre de la clave de política en la que se guarda el ID de cliente de DFP | B2C_1A_DFPClientId |

| {Configuración:DfpAppClientSecretKeyContainer} | Nombre de la clave de directiva en la que se guarda el secreto de cliente de DFP | B2C_1A_DFPClientSecret |

| {Configuración:DfpEnvironment} | Identificador del entorno DFP. | El ID de entorno es un identificador único global del entorno de DFP al que se envían los datos. Su directiva personalizada debe llamar al punto de conexión de la API, incluyendo el parámetro de cadena de consulta x-ms-dfpenvid=your-env-id> |

* Puede configurar Application Insights en un tenant o una suscripción de Microsoft Entra. Este valor es opcional, pero se recomienda para ayudar con la depuración.

Nota:

Agregue una notificación de consentimiento a la página de recopilación de atributos. Incluya una notificación de que la información de identidad y telemetría del usuario se registra para la protección de la cuenta.

Configuración de la directiva de Azure AD B2C

- Vaya a la directiva de Azure AD B2C en la carpeta Directivas.

- Siga las instrucciones del paquete de inicio de directivas personalizadas para descargar el paquete de inicio de LocalAccounts.

- Configure la directiva para el inquilino de Azure AD B2C.

Nota:

Actualice las directivas proporcionadas para que se adapten a su arrendatario.

Prueba del flujo de usuario

- Abra el tenant de Azure AD B2C y, en Directivas, seleccione Identity Experience Framework.

- Seleccione el valor de SignUpSignIn que creó anteriormente.

- Seleccione Ejecutar flujo de usuario.

- Aplicación: La aplicación registrada (por ejemplo, JWT).

- URL de respuesta: URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Complete el proceso de registro y cree una cuenta.

Sugerencia

Durante el flujo se llama a Microsoft DFP. Si el flujo está incompleto, confirme que el usuario no está guardado en el directorio.

Nota:

Si usa el motor de reglas de Microsoft DFP, actualice las reglas en el portal de Microsoft DFP.