Autenticación y permisos de usuario

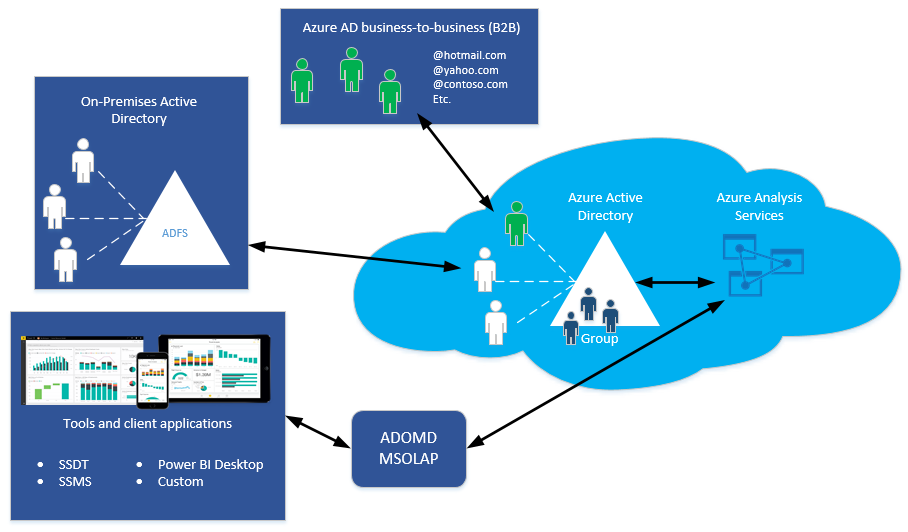

Azure Analysis Services usa Microsoft Entra ID para la administración de identidades y la autenticación de usuarios. Todo usuario que cree, administre o se conecte a un servidor de Azure Analysis Services debe tener una identidad de usuario válida en un inquilino de Microsoft Entra en la misma suscripción.

Azure Analysis Services admite la colaboración B2B de Microsoft Entra. Con B2B, los usuarios fuera de una organización pueden ser usuarios invitados en un directorio de Microsoft Entra. Los invitados pueden provenir de otro directorio de inquilino de Microsoft Entra o de cualquier dirección de correo electrónico válida. Una vez que se invita a un usuario y este acepta la invitación que se envía por correo electrónico desde Azure, la identidad del usuario se agrega al directorio del inquilino. Esas identidades se pueden agregar a grupos de seguridad o como miembros de un rol de base de datos o administrador del servidor.

Autenticación

Todas las herramientas y aplicaciones cliente usan una o más de las bibliotecas de cliente (AMO, MSOLAP, ADOMD) de Analysis Services para conectarse a un servidor.

Las tres bibliotecas de cliente admiten el flujo interactivo de Microsoft Entra y los métodos de autenticación no interactivos. Los dos métodos no interactivos, Autenticación de contraseña de Active Directory y Autenticación integrada de Active Directory, se pueden usar en aplicación con AMOMD y MSOLAP. Estos dos métodos nunca generan cuadros de diálogo emergentes para iniciar sesión.

Aplicaciones cliente, como Excel y Power BI Desktop, y herramientas como SSMS y la extensión de proyectos de Analysis Services para Visual Studio instalan las versiones más recientes de las bibliotecas de cliente con las actualizaciones habituales. Power BI Desktop, SSMS y la extensión de proyectos de Analysis Services se actualizan mensualmente. Excel se actualiza con Microsoft 365. Las actualizaciones de Microsoft 365 son menos frecuentes y algunas organizaciones usan el canal diferido, lo que significa que las actualizaciones se aplazan hasta por tres meses.

En función de las herramientas o la aplicación cliente que use, el tipo de autenticación y cómo se inicia sesión puede variar. Cada aplicación puede admitir distintas características para conectarse a servicios en la nube, como Azure Analysis Services.

Power BI Desktop, Visual Studio y SSMS admiten la autenticación universal de Active Directory, un método interactivo que también admite la autenticación multifactor (MFA) de Microsoft Entra. La autenticación multifactor de Microsoft Entra ayuda a proteger el acceso a los datos y las aplicaciones, a la vez que ofrece un proceso de inicio de sesión sencillo. Ofrece una autenticación segura con varias opciones de comprobación: llamada de teléfono, mensaje de texto, tarjetas inteligentes con PIN o notificación de aplicación móvil. MFA interactivo con Microsoft Entra ID puede generar un cuadro de diálogo emergente para la validación. Se recomienda la autenticación universal.

Si inicia sesión en Azure con una cuenta Windows y la autenticación universal no está seleccionada ni disponible (Excel), se requiere Servicios de federación de Active Directory (AD FS). Con la federación, los usuarios de Microsoft Entra ID y Microsoft 365 se autentican con credenciales locales y pueden acceder a los recursos de Azure.

SQL Server Management Studio (SSMS)

Los servidores de Azure Analysis Services admiten conexiones desde SSMS V17.1 y versiones superiores mediante el uso de autenticación de Windows, autenticación de contraseñas de Active Directory y autenticación universal de Active Directory. En general, se recomienda usar la autenticación universal de Active Directory por los motivos siguientes:

Admite los métodos de autenticación interactivos y no interactivos.

Admite usuarios invitados de Azure B2B en el inquilino de Azure AD. Cuando se conectan a un servidor, los usuarios invitados deben seleccionar Autenticación universal de Active Directory.

Admite Multi-Factor Authentication (MFA). La autenticación multifactor de Microsoft Entra ayuda a proteger el acceso a los datos y las aplicaciones con una variedad de opciones de comprobación: llamada telefónica, mensaje de texto, tarjetas inteligentes con PIN o notificación de aplicación móvil. MFA interactivo con Microsoft Entra ID puede generar un cuadro de diálogo emergente para la validación.

Visual Studio

Visual Studio se conecta a Azure Analysis Services mediante la autenticación universal de Active Directory con compatibilidad de MFA. Los usuarios deben iniciar sesión en Azure en la primera implementación. Los usuarios deben iniciar sesión en Azure con una cuenta que tenga permisos de administrador del servidor en el servidor en que realizan la implementación. Cuando se inicia sesión en Azure por primera vez, se asigna un token. El token se almacena en caché en memoria para futuras reconexiones.

Power BI Desktop

Power BI Desktop se conecta a Azure Analysis Services mediante la autenticación universal de Active Directory con compatibilidad de MFA. Los usuarios deben iniciar sesión en Azure en la primera conexión. Los usuarios deben iniciar sesión en Azure con una cuenta que esté incluida en un rol de base de datos o administrador del servidor.

Excel

Los usuarios de Excel se pueden conectar a un servidor con una cuenta de Windows, un identificador de la organización (dirección de correo electrónico) o una dirección de correo electrónico externa. Las identidades de correo electrónico externas deben existir en Microsoft Entra ID como usuario invitado.

Permisos de usuario de

Los administradores de servidor son específicos para una instancia de servidor de Azure Analysis Services. Se conectan con herramientas como Azure Portal, SSMS y Visual Studio para realizar tareas, como la configuración de valores y la administración de roles de usuario. De manera predeterminada, el usuario que crea el servidor se agrega automáticamente como administrador del servidor de Analysis Services. Es posible agregar otros administradores mediante Azure Portal o SSMS. Los administradores del servidor deben tener una cuenta en el inquilino de Microsoft Entra ID en la misma suscripción. Para más información, consulte Administración de administradores de servidor.

Los usuarios de bases de datos se conectan a las bases de datos modelo mediante aplicaciones cliente como Excel o Power BI. Los usuarios se deben agregar a los roles de base de datos. Los roles de base de datos definen permisos de administrador, proceso o lectura para una base de datos. Resulta importante comprender que los usuarios de base de datos en un rol con permisos de administración son distintos a los administradores de servidor. Sin embargo, de manera predeterminada, los administradores de servidor también son administradores de base de datos. Para más información, consulte Administración de usuarios y roles de base de datos.

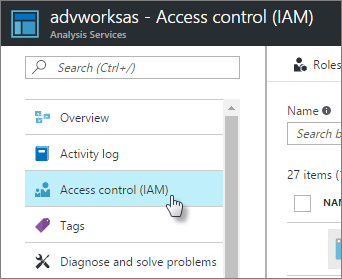

Propietarios de recursos de Azure. Los propietarios de recursos administran los recursos de una suscripción de Azure. Los propietarios de recursos pueden agregar identidades de usuario de Microsoft Entra a los roles Propietario o Colaborador dentro de una suscripción mediante Control de acceso en Azure Portal o con plantillas de Azure Resource Manager.

Los roles en este nivel se aplican a los usuarios o cuentas que necesitan realizar tareas que se pueden completar en el portal o mediante plantillas de Azure Resource Manager. Aprenda sobre el control de acceso basado en roles de Azure (RBAC de Azure).

Roles de base de datos

Los roles definidos para un modelo tabular son roles de base de datos. Es decir, los roles contienen miembros que constan de grupos de seguridad y usuarios de Microsoft Entra que tienen permisos específicos que definen la acción que esos miembros pueden realizar en una base de datos modelo. Un rol de base de datos se crea como objeto independiente en la base de datos y solo se aplica a la base de datos en que se crea ese rol.

De manera predeterminada, cuando crea un nuevo proyecto modelo tabular, el proyecto modelo no tiene ningún rol. Los roles se pueden definir mediante el cuadro de diálogo Administrador de roles en Visual Studio. Cuando los roles se definen durante el diseño del proyecto modelo, solo se aplican a la base de datos del área de trabajo modelo. Cuando se implementa el modelo, se aplican los mismos roles al modelo implementado. Una vez que se implementa un modelo, los administradores de servidor y de base de datos pueden administrar los roles y los miembros con SSMS. Para más información, consulte Administración de usuarios y roles de base de datos.

Consideraciones y limitaciones

- Azure Analysis Services no admite el uso de Contraseña de un solo uso para usuarios B2B

Pasos siguientes

Administración del acceso a los recursos con Grupos de Microsoft Entra

Administración de usuarios y roles de base de datos

Administración de administradores del servidor

Control de acceso basado en roles de Azure (Azure RBAC)