Soluciones de seguridad de Microsoft para AWS

Esta guía describe cómo las soluciones de seguridad de Microsoft pueden ayudar a asegurar y proteger el acceso a cuentas y entornos de Amazon Web Services (AWS).

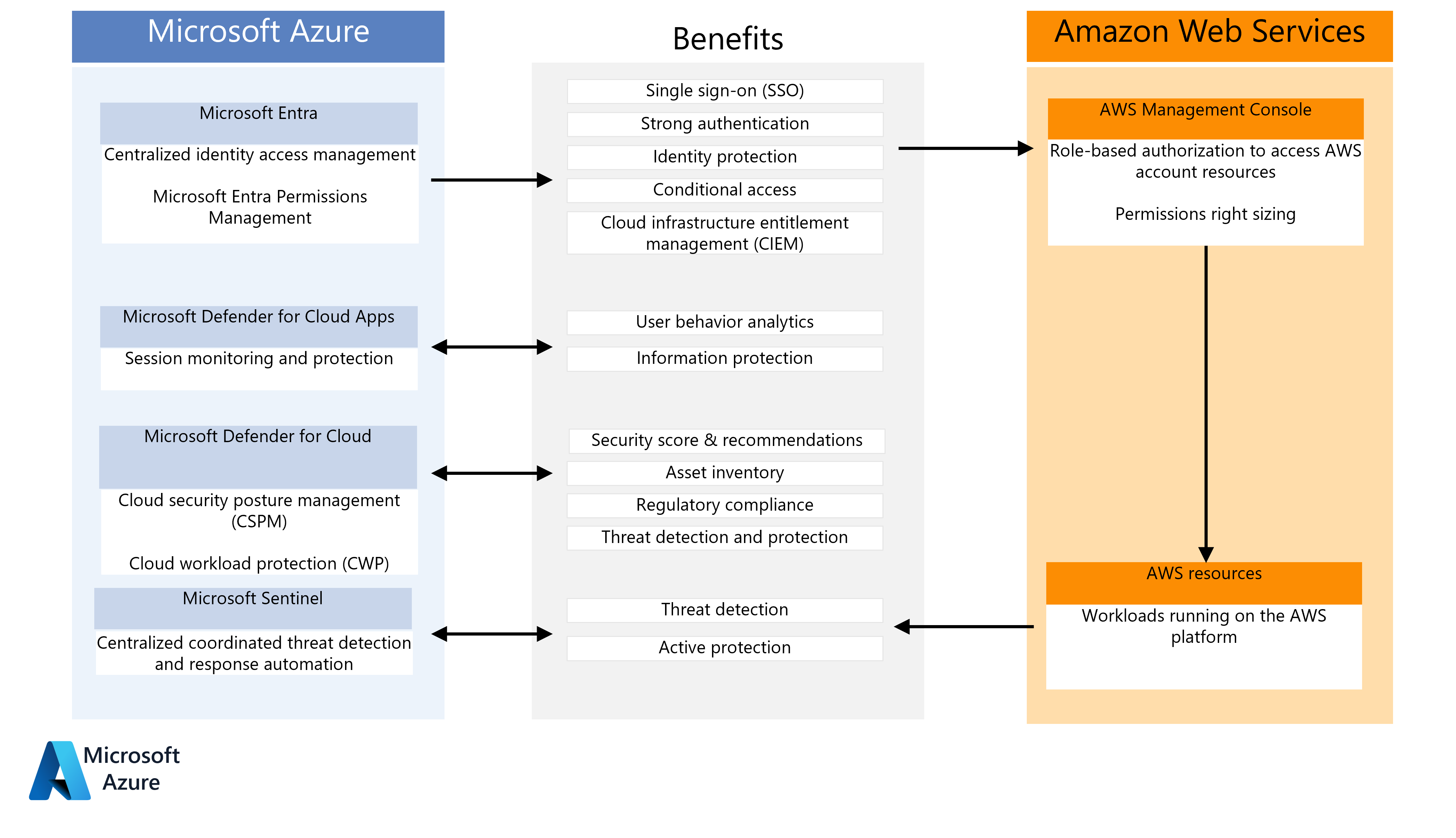

En este diagrama se resume cómo se pueden beneficiar las instalaciones de AWS de los componentes principales de seguridad de Microsoft:

Descargue un archivo de PowerPoint de este diagrama.

Microsoft Entra

Gestión centralizada de identidades y acceso

Microsoft Entra ID es una solución completa de administración centralizada de identidades y acceso basada en la nube que puede ayudar a asegurar y proteger las cuentas y entornos de AWS.

Microsoft Entra ID proporciona una sólida autenticación SSO para casi cualquier aplicación o plataforma que siga los estándares comunes de autenticación web, incluida AWS. Las cuentas de AWS que soportan cargas de trabajo críticas e información altamente confidencial necesitan una sólida protección de identidades y control de acceso. La gestión de identidades de AWS mejora cuando se combina con Microsoft Entra ID.

Las organizaciones de AWS que utilizan Microsoft Entra ID para Microsoft 365 o la protección de identidad y acceso a la nube híbrida pueden implementar rápida y fácilmente Microsoft Entra ID para cuentas de AWS, a menudo sin incurrir en costes adicionales. Microsoft Entra ID ofrece varias capacidades para la integración directa con AWS:

Integración con AWS IAM Identity Center para mayor seguridad, mejor experiencia de usuario, control de acceso centralizado y SSO a través de soluciones de autenticación heredadas, tradicionales y modernas.

Autenticación multifactor Microsoft Entra, incluida la integración con varias soluciones de terceros de socios de Microsoft Intelligent Security Association.

Características eficaces de acceso condicional para una autenticación segura y una gobernanza estricta. Microsoft Entra ID usa directivas de acceso condicional y evaluaciones basadas en riesgos para autenticar y autorizar el acceso de los usuarios a la consola de administración de AWS y los recursos de AWS.

Protección mejorada contra los ataques basados en la identidad mediante la detección y corrección en tiempo real de los inicios de sesión de riesgo y los comportamientos inusuales de los usuarios.

Privileged Identity Management (PIM) para permitir el aprovisionamiento justo a tiempo de recursos específicos. Puede ampliar PIM a cualquier permiso delegado controlando el acceso a grupos personalizados, como los grupos que crea para acceder a las funciones de AWS.

Para más información e instrucciones detalladas, consulte Identidad y administración de acceso de Microsoft Entra ID para AWS.

Microsoft Defender para aplicaciones en la nube

Cuando varios usuarios o funciones realizan cambios administrativos, la configuración puede desfasarse de la arquitectura y los estándares de seguridad previstos. Los estándares de seguridad también pueden cambiar con el tiempo. El personal de seguridad debe detectar de forma constante y coherente los nuevos riesgos, evaluar las opciones de mitigación y actualizar la arquitectura de seguridad para ayudar a evitar posibles infracciones. La administración de la seguridad en varios entornos de nube pública y de infraestructura privada puede ser pesada.

Defender for Cloud Apps proporciona protección mejorada para aplicaciones de software como servicio (SaaS). Ofrece las siguientes funciones para ayudarle a supervisar y proteger los datos de sus aplicaciones en la nube:

Funcionalidad fundamental del agente de seguridad de acceso a la nube, que incluye Shadow IT Discovery, visibilidad del uso de aplicaciones en la nube, protección mejorada contra amenazas basadas en aplicaciones desde cualquier lugar de la nube y evaluaciones de protección de la información y cumplimiento normativo.

Funciones de SaaS Security Posture Management que permiten a los equipos de seguridad mejorar la postura de seguridad de la organización.

Protección contra amenazas avanzadas, como parte de la solución de detección y respuesta ampliada de Microsoft, que permite una potente correlación de señales y visibilidad en toda la cadena de ciberataques avanzados.

Protección de aplicación a aplicación, que amplía los escenarios de amenazas principales a las aplicaciones habilitadas para OAuth que tienen permisos y privilegios para datos y recursos críticos.

La conexión de AWS a Defender for Cloud Apps le ayuda a proteger sus activos y a detectar posibles amenazas mediante la supervisión de las actividades administrativas y de inicio de sesión. Recibirá notificaciones de posibles ataques de fuerza bruta, uso malintencionado de cuentas de usuario con privilegios, eliminaciones inusuales de máquinas virtuales y cubos de almacenamiento expuestos públicamente. Defender for Cloud Apps ayuda a proteger los entornos de AWS contra el abuso de los recursos de la nube, las cuentas comprometidas y las amenazas internas, la fuga de datos y la mala configuración de los recursos y el control de acceso insuficiente. Las siguientes capacidades de Defender for Cloud Apps son especialmente útiles cuando trabaja con entornos AWS.

Detectar amenazas en la nube, cuentas comprometidas, usuarios internos maliciosos y ransomware. Las políticas de detección de anomalías de Defender for Cloud Apps se activan cuando los usuarios realizan actividades inusuales en AWS. Defender for Cloud Apps supervisa continuamente las actividades de sus usuarios y usa UEBA y aprendizaje automático para aprender y comprender el comportamiento típico de sus usuarios y activar alertas ante cualquier desviación.

Limitar la exposición de los datos compartidos y aplicar políticas de colaboración. Automatice los controles de gobernanza mediante acciones como la notificación de alertas a los usuarios, la solicitud de reautenticación o la suspensión de usuarios, la conversión de un cubo de S3 en privado o la eliminación de colaboradores de un cubo de S3.

Actividades de auditoría. Conecte la auditoría de AWS a las aplicaciones de Defender for Cloud para obtener visibilidad de las actividades de los usuarios, administradores e inicios de sesión.

Obtenga protección mejorada en tiempo real para AWS. Use el control de aplicaciones de acceso condicional de Defender for Cloud Apps para bloquear y ayudar a proteger las descargas de datos confidenciales de AWS por parte de usuarios de riesgo.

Para obtener más información sobre cómo conectar entornos de AWS a Defender for Cloud Apps, consulte Proteja su entorno de Amazon Web Services.

Microsoft Defender for Cloud

Defender for Cloud es una plataforma de protección de aplicaciones nativas de la nube que se compone de medidas y prácticas de seguridad diseñadas para proteger las aplicaciones basadas en la nube de diversas ciberamenazas y vulnerabilidades. Defender for Cloud proporciona las siguientes capacidades:

Una solución de operaciones de seguridad de desarrollo que unifica la gestión de la seguridad a nivel de código en entornos de múltiples nubes y pipeline.

Una solución de gestión de la postura de seguridad en la nube (CSPM) que muestra las acciones que se pueden llevar a cabo para evitar las infracciones.

Una plataforma de protección de cargas de trabajo en la nube (CWPP) que proporciona protección para servidores, contenedores, almacenamiento, bases de datos y otras cargas de trabajo.

La compatibilidad nativa con AWS de Defender for Cloud ofrece varias ventajas:

CSPM fundacional para recursos de AWS

Defender CSPM para recursos de AWS

Compatibilidad de CWPP con clústeres de Amazon EKS

Compatibilidad de CWPP con instancias AWS EC2

Soporte de CWPP para servidores SQL que se ejecutan en AWS EC2 y RDS Custom para SQL Server

Tanto el CPSM básico como el CSPM de Defender son completamente sin agente. Foundational CSPM ofrece recomendaciones sobre la mejor forma de reforzar sus recursos de AWS y corregir los errores de configuración. Defender for Cloud ofrece gratis funcionalidades básicas de CSPM de nube múltiple.

Defender CSPM proporciona funciones avanzadas de gestión de la postura, como análisis de rutas de ataque, explorador de seguridad en la nube, búsqueda avanzada de amenazas y funciones de gobernanza de la seguridad. También proporciona herramientas para evaluar la conformidad de su seguridad con una amplia gama de puntos de referencia, normas reglamentarias y cualquier política de seguridad personalizada requerida en su organización, sector o región.

La compatibilidad de CWPP con instancias EC2 de AWS ofrece funciones como el aprovisionamiento automático de requisitos previos en máquinas nuevas y existentes, la evaluación de vulnerabilidades, una licencia integrada para Microsoft Defender for Endpoint, la supervisión de la integridad de los archivos, etc.

La compatibilidad de CWPP con los clústeres de Amazon EKS ofrece funciones como el descubrimiento de clústeres no protegidos, la detección avanzada de amenazas para el plano de control y el nivel de carga de trabajo, recomendaciones para el plano de datos de Kubernetes (a través de la extensión Azure Policy), etc.

La compatibilidad de CWPP con servidores SQL que se ejecutan en AWS EC2 y AWS RDS Custom for SQL Server proporciona capacidades como protección avanzada frente a amenazas, análisis de evaluación de vulnerabilidades, etc.

Los estándares de seguridad proporcionan soporte para evaluar los recursos y las cargas de trabajo en AWS con respecto a los estándares de conformidad normativa como los estándares Center for Internet Security (CIS) y Payment Card Industry (PCI), y para el estándar AWS Foundational Security Best Practices.

Para obtener más información sobre la protección de cargas de trabajo en AWS, consulte Conectar su cuenta de AWS y Asignar estándares de cumplimiento normativo en Microsoft Defender for Cloud.

Microsoft Sentinel

Microsoft Sentinel es un sistema escalable de información de seguridad y gestión de eventos (SIEM) nativo de la nube que proporciona una solución inteligente y completa para SIEM y orquestación, automatización y respuesta de seguridad. Microsoft Sentinel proporciona detección de ciberamenazas, investigación, respuesta y búsqueda proactiva. Le ofrece una panorámica de toda su empresa.

Puede usar los conectores de AWS para extraer registros de servicios de AWS en Microsoft Sentinel. Estos conectores funcionan concediendo a Microsoft Sentinel acceso a los registros de recursos de AWS. La configuración del conector establece una relación de confianza entre AWS y Microsoft Sentinel. Esta relación se crea en AWS mediante la creación de una función que da permiso a Microsoft Sentinel para acceder a sus registros de AWS.

El conector puede ingerir registros de los siguientes servicios de AWS extrayéndolos de un cubo de S3:

| Servicio | Origen de datos |

|---|---|

| Amazon Virtual Private Cloud (VPC) | Registros de flujo de VPC |

| Amazon GuardDuty | Conclusiones de GuardDuty |

| AWS CloudTrail | Eventos de administración y datos |

| AWS CloudWatch | Registros de CloudWatch |

Para obtener más información sobre cómo instalar y configurar el conector de AWS en Microsoft Sentinel, consulte Conectar Microsoft Sentinel a Amazon Web Services para ingerir datos de registro de servicios de AWS.

Recomendaciones

Utilice las soluciones de seguridad de Microsoft y las recomendaciones básicas de seguridad de AWS para proteger las cuentas de AWS.

Seguridad básica de la cuenta de AWS

Para obtener información sobre la higiene de seguridad básica para las cuentas y los recursos de AWS, consulte la guía de seguridad de AWS en Mejores prácticas para proteger las cuentas y los recursos de AWS.

Reduzca el riesgo de la carga y descarga de malware y otro contenido malintencionado mediante la inspección activa de todas las transferencias de datos a través de la consola de administración de AWS. El contenido que cargue o descargue directamente en los recursos de la plataforma de AWS, como los servidores web o las bases de datos, podría necesitar una protección adicional.

Proporcione seguridad a las claves de acceso rotándolas periódicamente. Evite incrustarlas en el código. Use roles IAM en lugar de claves de acceso a largo plazo siempre que sea posible.

Use grupos de seguridad y ACL de red para controlar el tráfico entrante y saliente a sus recursos. Implemente VPC para aislar los recursos.

Cifre los datos confidenciales en reposo y en tránsito mediante los servicios de administración de claves de AWS.

Proteja los dispositivos que los administradores y desarrolladores utilizan para acceder a la consola de administración de AWS.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribió el siguiente colaborador.

Autor principal:

- Lavanya Murthy | Arquitecto principal de soluciones en la nube

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- Monitorizar y proteger las actividades administrativas y de inicio de sesión de AWS

- Proteger las cargas de trabajo en AWS

- Conexión de Microsoft Sentinel a Amazon Web Services para ingerir datos de registro del servicio AWS