Conexión de una red local a Azure mediante ExpressRoute

Esta arquitectura de referencia muestra cómo conectar una red local a una red de Azure Virtual Network mediante Azure ExpressRoute, con una red privada virtual (VPN) de sitio a sitio como conexión de conmutación por error.

Arquitectura

Descargue un archivo Visio de esta arquitectura.

Flujo de trabajo

La arquitectura consta de los siguientes componentes:

Red local. Una red de área local privada que se ejecuta dentro de una organización.

Redes virtuales de Azure. Cada red virtual reside en una sola región de Azure y puede hospedar varios niveles de aplicación. Puede segmentar los niveles de aplicación mediante subredes de cada red virtual.

- Subred de puerta de enlace. Las puertas de enlace de red virtual se encuentran en la misma subred.

Dispositivo VPN. Un dispositivo o servicio que proporciona conectividad externa a la red local. El dispositivo VPN puede ser un dispositivo de hardware, o puede ser una solución de software como el servicio de Enrutamiento y acceso remoto (RRAS) en Windows Server 2012. Para obtener una lista de dispositivos VPN compatibles e información acerca de cómo configurar dispositivos VPN seleccionados para conectarse a Azure, consulte Acerca de los dispositivos VPN y los parámetros de IPsec/IKE para conexiones de VPN Gateway de sitio a sitio.

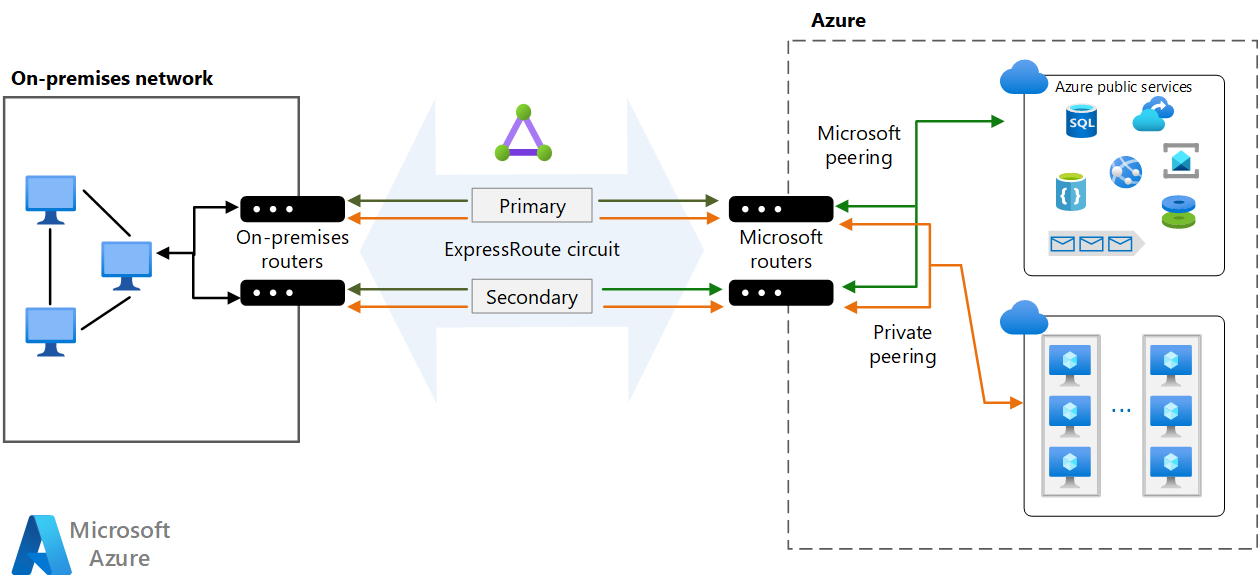

Circuito ExpressRoute. Un circuito de capa 2 o capa 3 suministrado por el proveedor de conectividad que se une a la red local con Azure a través de los enrutadores perimetrales. El circuito usa la infraestructura de hardware administrada por el proveedor de conectividad.

Enrutadores perimetrales locales. Enrutadores que conectan la red local al circuito administrado por el proveedor. En función de cómo se aprovisione la conexión, es posible que deba proporcionar las direcciones IP públicas que usan los enrutadores.

Enrutadores perimetrales de Microsoft. Dos enrutadores en una configuración activa y de alta disponibilidad. Estos enrutadores permiten a un proveedor de conectividad conectar sus circuitos directamente a su centro de datos. En función de cómo se aprovisione la conexión, es posible que deba proporcionar las direcciones IP públicas que usan los enrutadores.

Puerta de enlace de red virtual de ExpressRoute. La puerta de enlace de red virtual de ExpressRoute permite que la red de Azure Virtual Network se conecte al circuito de ExpressRoute que se usa para la conectividad con la red local.

Puerta de enlace de red virtual de VPN La puerta de enlace de red virtual de VPN permite que la red de Azure Virtual Network se conecte al dispositivo VPN en la red local. La puerta de enlace de red virtual de VPN está configurada para aceptar las solicitudes procedentes de la red local solo a través del dispositivo VPN. Para más información, consulte Conectar una red local con una red virtual de Microsoft Azure.

Conexión VPN. La conexión tiene propiedades que especifican el tipo de conexión (IPsec) y la clave compartida con el dispositivo VPN local para cifrar el tráfico.

Servicios públicos de Azure. Servicios de Azure que pueden usarse en una aplicación híbrida. Estos servicios también están disponibles a través de Internet, pero acceder a ellos mediante un circuito ExpressRoute proporciona baja latencia y un rendimiento más predecible, ya que el tráfico no pasa por Internet.

Servicios de Microsoft 365. Las aplicaciones y servicios de Microsoft 365 disponibles públicamente que Proporciona Microsoft. Las conexiones usan el emparejamiento y las direcciones de Microsoft que son propiedad de su organización o proporcionadas por el proveedor de conectividad. También puede conectarse directamente a Microsoft CRM Online mediante el emparejamiento de Microsoft.

Proveedores de conectividad (no se muestran). Empresas que proporcionan una conexión mediante la conectividad de nivel 2 o nivel 3 entre el centro de datos y un centro de datos de Azure.

Componentes

Azure ExpressRoute. Puede usar ExpressRoute para ampliar las redes locales a la nube de Microsoft a través de una conexión privada, con la ayuda de un proveedor de conectividad. Con ExpressRoute, puede establecer conexiones a servicios en la nube de Microsoft, como Azure y Microsoft 365.

Azure Virtual Network. Azure Virtual Network es el bloque de creación básico de una red privada en Azure. Virtual Network permite que muchos tipos de recursos de Azure, como las máquinas virtuales de Azure, se comuniquen entre sí, Internet y redes locales con mayor seguridad.

Azure VPN Gateway. VPN Gateway es una puerta de enlace de red virtual que permite conectar la red local a una red virtual de Azure mediante una conexión de red privada virtual (VPN) de sitio a sitio.

Detalles del escenario

Esta arquitectura de referencia muestra cómo conectar una red local a una red Azure Virtual Network (VNet) mediante ExpressRoute, con una red privada virtual (VPN) de sitio a sitio como conexión de conmutación por error. El tráfico fluye entre la red local y la red de Azure Virtual Network a través de una conexión de ExpressRoute. Si hay una pérdida de conectividad en el circuito ExpressRoute, el tráfico se enruta a través de un túnel VPN de IPsec. Implemente esta solución.

Si el circuito ExpressRoute no está disponible, la ruta VPN solo controla las conexiones de emparejamiento privado. Las conexiones con emparejamiento público y emparejamiento de Microsoft pasan por Internet.

Recomendaciones

Las siguientes recomendaciones sirven para la mayoría de los escenarios. Sígalas a menos que tenga un requisito concreto que las invalide.

Proveedores de conectividad

Seleccione un proveedor de conectividad de ExpressRoute adecuado para su ubicación. Para obtener una lista de proveedores de conectividad que están disponibles en su ubicación, use el siguiente comando de PowerShell:

Get-AzExpressRouteServiceProvider

Los proveedores de conectividad de ExpressRoute conectan el centro de datos a Microsoft de las maneras siguientes:

Ubicación compartida en un intercambio en la nube. Si se encuentra en una instalación que tiene un intercambio en la nube, puede pedir conexiones cruzadas virtuales a Azure a través del intercambio Ethernet del proveedor de ubicación conjunta. Los proveedores de ubicación conjunta pueden ofrecer conexiones cruzadas de nivel 2 o conexiones cruzadas de nivel 3 administradas entre la infraestructura en la instalación de colocalización y Azure.

Conexiones Ethernet de punto a punto. Puede conectar sus centros de datos locales o oficinas a Azure mediante vínculos Ethernet de punto a punto. Los proveedores ethernet de punto a punto pueden proporcionar conexiones de nivel 2 o conexiones de nivel 3 administradas entre el sitio y Azure.

Redes de conexión universal (IPVPN) . Puede integrar la red de área extensa (WAN) con Azure. Los proveedores de red privada virtual de protocolo de Internet (IPVPN) ofrecen conectividad de cualquier a cualquier entre las sucursales y los centros de datos. (Un IPVPN suele ser una VPN de conmutación de etiquetas multiprotocolo). Azure se puede interconectar a la WAN para que aparezca como cualquier otra sucursal. Los proveedores de WAN normalmente ofrecen una conectividad de nivel 3 administrada.

Para obtener más información acerca de los proveedores de conectividad, consulte la Introducción a ExpressRoute.

Circuito ExpressRoute

Puede usar los pasos siguientes para crear un circuito ExpressRoute.

Ejecute el siguiente comando de PowerShell:

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Envíe el valor de

ServiceKeypara el circuito nuevo al proveedor de servicios.Espere a que el proveedor aprovisione el circuito. Para comprobar el estado de aprovisionamiento de un circuito, ejecute el siguiente comando de PowerShell:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>El

Provisioning statecampo de laService Providersección de la salida cambia deNotProvisionedaProvisionedcuando el circuito está listo.Nota:

Si usa una conexión de nivel 3, el proveedor debe configurar y administrar el enrutamiento. Proporcione la información necesaria para permitir que el proveedor implemente las rutas adecuadas.

Si usa una conexión de nivel 2:

Reserve dos subredes /30 compuestas de direcciones IP públicas válidas para cada tipo de emparejamiento que quiera implementar. Estas subredes /30 se usan para proporcionar direcciones IP para los enrutadores que se usan para el circuito. Si va a implementar el emparejamiento privado y de Microsoft, necesita cuatro subredes /30 con direcciones IP públicas válidas.

Configure el enrutamiento para el circuito ExpressRoute. Ejecute los siguientes comandos de PowerShell para el emparejamiento privado y de Microsoft. Para más información, vea Creación y modificación del enrutamiento de un circuito ExpressRoute.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Reserve otro grupo de direcciones IP públicas válidas para usarlas en la traducción de direcciones de red (NAT) para el emparejamiento de Microsoft. Se recomienda tener un grupo diferente para cada emparejamiento. Especifique el grupo en el proveedor de conectividad para que puedan configurar anuncios del Protocolo de puerta de enlace de borde (BGP) para esos intervalos.

VPN y puertas de enlace de ExpressRoute

Si ya tiene una puerta de enlace de red virtual VPN existente en la red virtual de Azure, puede crear una puerta de enlace de red virtual de ExpressRoute sin necesidad de eliminar la puerta de enlace de red virtual existente.

Siga las instrucciones de Configuración de una arquitectura de red híbrida con Azure ExpressRoute para establecer la conexión de ExpressRoute.

Siga las instrucciones de Configuración de una arquitectura de red híbrida con Azure y VPN local para establecer la conexión de puerta de enlace de red virtual de VPN.

Después de establecer las conexiones de puerta de enlace de red virtual, pruebe el entorno siguiendo estos pasos:

- Asegúrese de que puede conectarse desde su red local a la red de Azure Virtual Network.

- Póngase en contacto con su proveedor para detener la conectividad de ExpressRoute para la prueba.

- Compruebe que todavía puede conectarse desde su red local a la red de Azure Virtual Network mediante la conexión de puerta de enlace de red virtual de VPN.

- Póngase en contacto con su proveedor para restablecer la conectividad de ExpressRoute.

Solución de problemas

Si un circuito ExpressRoute que funciona anteriormente no se puede conectar y no hay ningún cambio de configuración local o dentro de la red virtual privada, es posible que tenga que ponerse en contacto con el proveedor de conectividad y trabajar con ellos para corregir el problema. Use los siguientes comandos de PowerShell para comprobar que el circuito ExpressRoute está aprovisionado correctamente:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

La salida de este comando muestra varias propiedades para el circuito, como ProvisioningState, CircuitProvisioningStatey ServiceProviderProvisioningState, como se muestra aquí:

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Si ProvisioningState no está establecido Succeeded en después de intentar crear un circuito, quite el circuito mediante el siguiente comando e intente crearlo de nuevo.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Si el proveedor ya ha aprovisionado el circuito y ProvisioningState está establecido en Failed o CircuitProvisioningState no Enabledes , póngase en contacto con el proveedor para obtener ayuda.

Consideraciones

Estas consideraciones implementan los pilares del marco de buena arquitectura de Azure, que es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Fiabilidad

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos que realice para sus clientes. Para obtener más información, vea Lista de comprobación de revisión de diseño para lade confiabilidad.

ExpressRoute no admite protocolos de redundancia de enrutador como el Protocolo de enrutamiento en espera activa (HSRP) y el Protocolo de redundancia de enrutador virtual (VRRP) para lograr una alta disponibilidad. En su lugar, utiliza un par redundante de sesiones BGP por emparejamiento. Para facilitar las conexiones de alta disponibilidad a la red, Azure aprovisiona dos puertos redundantes en dos enrutadores (parte de Microsoft Edge) en una configuración activa-activa.

De forma predeterminada, las sesiones BGP usan un valor de tiempo de espera de inactividad de 60 segundos. Si una sesión agota el tiempo de espera tres veces (total de 180 segundos), el enrutador se marca como no disponible y todo el tráfico se redirige al enrutador restante. Este tiempo de espera de 180 segundos puede ser demasiado largo para las aplicaciones críticas. Si lo necesita, puede cambiar la configuración de tiempo de espera de BGP en el enrutador local a una duración más corta. ExpressRoute admite la detección de reenvío bidireccional (BFD) a través del emparejamiento privado. Al habilitar BFD a través de ExpressRoute, puede acelerar la detección de errores de vínculo entre dispositivos Microsoft Enterprise Edge (MSEE) y los enrutadores en los que finaliza el circuito ExpressRoute. Puede finalizar ExpressRoute a través de dispositivos de enrutamiento perimetral del cliente o dispositivos de enrutamiento perimetral asociado (si tiene un servicio de conexión de nivel 3 administrado).

Puede configurar la alta disponibilidad para la conexión de Azure de diferentes maneras, según el tipo de proveedor que use y el número de circuitos ExpressRoute y conexiones de puerta de enlace de red virtual que esté dispuesto a configurar. Este es un resumen de las opciones de disponibilidad:

Si usa una conexión de nivel 2, implemente enrutadores redundantes en la red local en una configuración activa-activa. Conecte el circuito principal a un enrutador y al circuito secundario al otro. Esta configuración proporciona una conexión de alta disponibilidad en ambos extremos. Esta configuración es necesaria si necesita el contrato de nivel de servicio (SLA) de ExpressRoute. Vea SLA de Azure ExpressRoute para obtener más detalles.

El siguiente diagrama muestra una configuración con enrutadores redundantes locales conectados a los circuitos principales y secundarios. Cada circuito controla el tráfico para el emparejamiento privado. (Cada emparejamiento se designa un par de espacios de direcciones /30, como se describe en la sección anterior).

Si usa una conexión de nivel 3, compruebe que proporciona sesiones BGP redundantes que controlan la disponibilidad.

Si necesita máxima resistencia, cree varios circuitos en diferentes ubicaciones de emparejamiento. Para lograr una alta resistencia, expressRoute Metro proporciona un único circuito con varias ubicaciones de emparejamiento.

- Para cada circuito, considere un proveedor de servicios diferente para minimizar el riesgo de tiempo de inactividad de la red por una interrupción de un único proveedor.

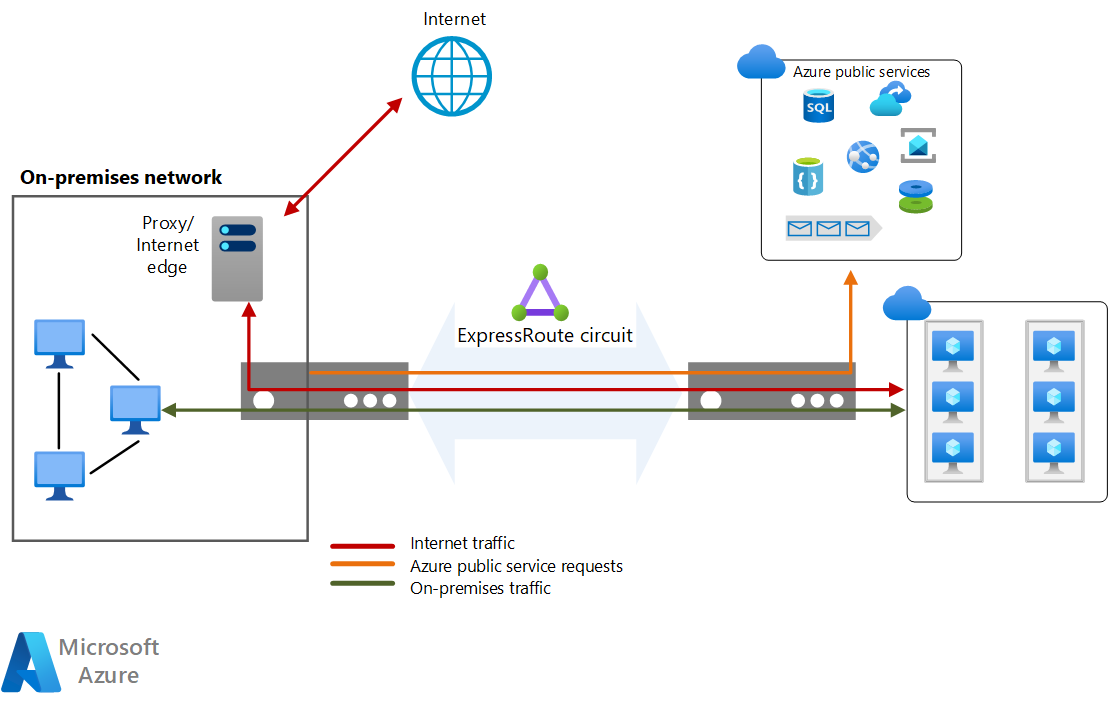

Configure una VPN de sitio a sitio como una ruta de acceso de conmutación por error para ExpressRoute. Para más información sobre esta opción, consulte Conexión de una red local a Azure mediante ExpressRoute con conmutación por error de VPN. Esta opción solo se aplica al emparejamiento privado. Para los servicios de Azure y Microsoft 365, Internet es la única ruta de acceso de conmutación por error.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para obtener más información, vea Lista de comprobación de revisión de diseño para security.

Puede configurar las opciones de seguridad para la conexión de Azure de maneras diferentes, en función de las necesidades de cumplimiento de normas y de los problemas de seguridad.

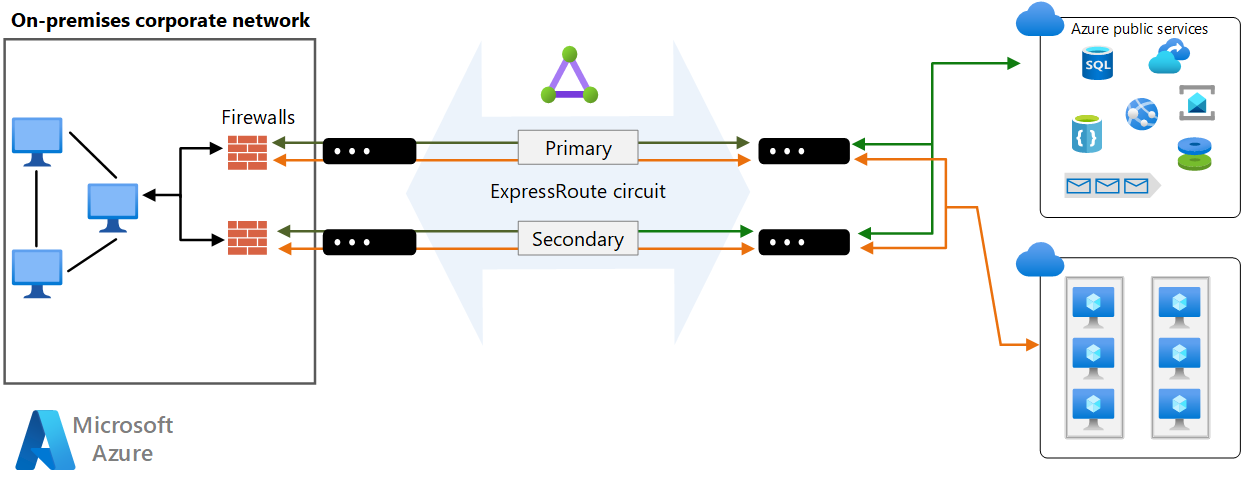

ExpressRoute funciona en el nivel 3. Puede proporcionar protección contra amenazas en el nivel de aplicación mediante un dispositivo de seguridad de red que restrinja el tráfico a recursos legítimos.

Para maximizar la seguridad, agregue dispositivos de seguridad de red entre la red local y los enrutadores perimetrales del proveedor. Esto ayuda a restringir el flujo de tráfico no autorizado de la red virtual:

Para la auditoría o el cumplimiento, es posible que tenga que bloquear el acceso directo a Internet para los componentes que se ejecutan en la red virtual e implementar la tunelización forzada. En esta situación, el tráfico de Internet se debe redirigir a través de un proxy que se ejecuta en el entorno local, donde se puede auditar. Puede configurar el proxy para impedir que el tráfico no autorizado fluya y filtre el tráfico entrante potencialmente malintencionado.

Para maximizar la seguridad, no habilite una dirección IP pública para las máquinas virtuales y use grupos de seguridad de red para ayudar a garantizar que estas máquinas virtuales no sean accesibles públicamente. Las máquinas virtuales solo deben estar disponibles a través de la dirección IP interna. Puede hacer que estas direcciones sean accesibles a través de la red de ExpressRoute, lo que permite al personal de DevOps local realizar la configuración o el mantenimiento.

Si debe exponer los puntos de conexión de administración para las máquinas virtuales a una red externa, use grupos de seguridad de red o listas de control de acceso a fin de restringir la visibilidad de estos puertos a una lista de direcciones IP o redes permitidas.

Nota:

Las máquinas virtuales de Azure implementadas a través de Azure Portal pueden incluir una dirección IP pública que proporcione acceso de inicio de sesión. Sin embargo, es un procedimiento recomendado prohibir este acceso.

De forma predeterminada, el tráfico que atraviesa una conexión de ExpressRoute no está cifrado. Opcionalmente, puede configurar el cifrado para que sea cifrado de punto a punto mediante MACsec o cifrado de un extremo a otro por IPsec; MACsec solo está disponible para ExpressRoute Direct. Para más información, consulte Acerca del cifrado de Azure ExpressRoute.

Para asegurarse de que los datos no se han alterado durante el tránsito, puede configurar un hash MD5 en el circuito ExpressRoute durante la configuración de de emparejamiento privado o de emparejamiento de Microsoft para proteger los mensajes entre la ruta entre locales y los enrutadores MSEE.

Para más consideraciones de seguridad, consulte línea de base de seguridad de Azure para ExpressRoute.

Optimización de costos

La optimización de costos consiste en examinar formas de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la optimización de costos.

Para conocer las consideraciones sobre el costo de ExpressRoute, vea estos artículos:

ExpressRoute

En esta arquitectura, se usa un circuito ExpressRoute para unir la red local con Azure a través de los enrutadores perimetrales.

ExpressRoute ofrece dos planes de precios. Con el plan de datos medidos, toda la transferencia de datos entrantes es gratuita. Todas las transferencias de datos salientes se cobran en función de una tarifa predeterminada.

Con el plan de datos ilimitados, toda la transferencia de datos entrante y saliente es gratuita. Se le cobra una tarifa de puerto mensual fija en función de los puertos duales de alta disponibilidad.

Calcule el uso y elija un plan de facturación en consecuencia. Se recomienda el plan de datos ilimitados si supera el 68 % del uso.

Para más información, consulte Precios de Azure ExpressRoute.

Azure Virtual Network

Todos los niveles de aplicación se hospedan en una sola red virtual y se segmentan en subredes.

Azure Virtual Network es gratis. Para cada suscripción, puede crear hasta 1000 redes virtuales en todas las regiones. Todo el tráfico que se produce dentro de los límites de una red virtual es gratuito, por lo que la comunicación entre dos máquinas virtuales en una sola red virtual es gratuita.

Excelencia operativa

La excelencia operativa abarca los procesos de las operaciones que implementan una aplicación y la mantienen en ejecución en producción. Para obtener más información, vea Lista de comprobación de revisión de diseño para la excelencia operativa.

- Configure monitor de conexión para detectar problemas de red mediante la identificación de dónde se encuentra la ruta de acceso de red y le ayudará a resolver errores de configuración o hardware.

- Considere la posibilidad de configurar enrutamiento dinámico a través del protocolo eBGP para permitir un enrutamiento más eficaz y flexible, lo que garantiza la selección óptima de rutas y las actualizaciones automáticas de las tablas de rutas en respuesta a los cambios de red.

- Configure Traffic Collector for ExpressRoute y ExpressRoute Insights con Network Insights para métricas de estado de red y rendimiento casi en tiempo real.

Para conocer las consideraciones de DevOps de conexión de sitio a sitio, consulte las instrucciones de Configuración de una arquitectura de red híbrida con Azure y VPN local.

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad de la carga de trabajo para escalar a fin de satisfacer las demandas que los usuarios ponen en ella de forma eficaz. Para obtener más información, vea Lista de comprobación de revisión de diseño para la eficiencia del rendimiento.

Los circuitos ExpressRoute proporcionan una ruta de acceso de ancho de banda alto entre redes. Por lo general, cuanto mayor sea el ancho de banda, mayor será el costo.

Nota:

Use la azure Connectivity Toolkit para asegurarse de que la puerta de enlace de ExpressRoute cumple los requisitos de carga de trabajo.

ExpressRoute ofrece dos planes de precios: el plan medido y el plan de datos ilimitados. Los cargos pueden variar según el ancho de banda del circuito. El ancho de banda disponible probablemente variará de proveedor a proveedor. Use el cmdlet Get-AzExpressRouteServiceProvider para ver los proveedores disponibles en su región y los anchos de banda que ofrecen.

Un único circuito ExpressRoute puede admitir cierto número de emparejamientos y vínculos de red virtual. Para más información, consulte el artículo Límites de ExpressRoute.

El complemento ExpressRoute Premium proporciona:

- Mayores límites de rutas para el emparejamiento privado.

- Un mayor número de vínculos de red virtual por circuito ExpressRoute.

- Conectividad global para los servicios.

Vea Precios de ExpressRoute para conocer más detalles.

Aunque algunos proveedores le permiten cambiar el ancho de banda, asegúrese de elegir un ancho de banda inicial que supere sus necesidades y proporcione espacio para el crecimiento. Si necesita aumentar el ancho de banda en el futuro, tiene dos opciones:

Aumentar el ancho de banda. Evite esta opción tanto como sea posible. No todos los proveedores le permiten aumentar el ancho de banda dinámicamente. Pero si necesita un aumento del ancho de banda, consulte con el proveedor para asegurarse de que admiten el cambio de las propiedades de ancho de banda de ExpressRoute mediante comandos de PowerShell. Si lo hacen, ejecute los siguientes comandos:

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktPuede aumentar el ancho de banda sin perder conectividad. La degradación del ancho de banda interrumpe la conectividad porque necesita eliminar el circuito y volver a crearlo con la nueva configuración.

Cambiar el plan de precios o actualizar a Premium. Para ello, ejecute los siguientes comandos: La

Sku.Tierpropiedad puede serStandardoPremium. LaSku.Namepropiedad puede serMeteredDataoUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktImportante

Asegúrese de que la

Sku.Namepropiedad coincide con ySku.TierSku.Family. Si cambia la familia y el nivel, pero no el nombre, la conexión se deshabilitará.Puede actualizar la SKU sin interrupciones, pero no puede cambiar del plan de precios ilimitado al plan medido. Si degrada la SKU, el consumo de ancho de banda debe permanecer dentro del límite predeterminado de la SKU estándar.

puertas de enlace escalables de ExpressRoute ofrece la capacidad de escalar automáticamente la puerta de enlace de red virtual de ExpressRoute para satisfacer las necesidades de rendimiento sin tener que intervenir manualmente.

Para obtener un mayor rendimiento, habilite FastPath de ExpressRoute para omitir la puerta de enlace y mejorar el rendimiento de la ruta de acceso de datos entre la red local y las redes virtuales de Azure.

Implementación de este escenario

Requisitos previos. Debe tener una infraestructura local existente ya configurada con un dispositivo de red adecuado.

Para implementar la solución, siga estos pasos:

Seleccione el siguiente vínculo:

Espere a que el vínculo se abra en Azure Portal y seleccione el grupo de recursos en el que desea implementar estos recursos o cree un nuevo grupo de recursos. La región y la ubicación cambiarán automáticamente para coincidir con el grupo de recursos.

Actualice los campos restantes si desea cambiar los nombres de recursos, proveedores, SKU o las direcciones IP de red del entorno.

Seleccione Revisar y crear y, a continuación, Crear para implementar estos recursos.

Espere a que la implementación se complete.

Nota:

Esta implementación de plantilla solo implementa los siguientes recursos:

- Un grupo de recursos (si crea uno nuevo)

- Un circuito ExpressRoute

- Una red virtual de Azure

- Una puerta de enlace de red virtual de ExpressRoute

Para establecer la conectividad de emparejamiento privado desde el entorno local al circuito ExpressRoute, debe proporcionar la clave de servicio del circuito al proveedor de servicios. Puede encontrar la clave de servicio en la página de información general del recurso del circuito ExpressRoute. Para más información sobre cómo configurar el circuito ExpressRoute, consulte Creación o modificación de la configuración de emparejamiento. Después de configurar el emparejamiento privado, puede vincular la puerta de enlace de red virtual de ExpressRoute al circuito. Para más información, consulte Tutorial: Conexión de una red virtual con un circuito de ExpressRoute mediante Azure Portal.

Para completar la implementación de VPN de sitio a sitio como copia de seguridad en ExpressRoute, consulte Creación de una conexión VPN de sitio a sitio.

Una vez que haya configurado correctamente una conexión VPN a la misma red local en la que configuró ExpressRoute, habrá completado la configuración para realizar una copia de seguridad de la conexión de ExpressRoute si se produce un error total en la ubicación de emparejamiento.

Como alternativa, Microsoft Developer Tools ofrece otros escenarios implementables:

- circuito ExpressRoute con emparejamiento privado y de red virtual de Azure

- Crear un circuito ExpressRoute con de emparejamiento BGP

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Sarah Parkes | Arquitecta sénior de soluciones en la nube

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

Documentación del producto:

- Documentación de ExpressRoute

- Línea de base de seguridad de Azure para ExpressRoute

- Crear un circuito de ExpressRoute

- Blog de Redes de Azure

- Configuración de conexiones ExpressRoute y de sitio a sitio coexistentes con PowerShell

- ¿Qué es Azure Virtual Network?

- Servicios de Microsoft 365

Módulos de Microsoft Learn:

- Configuración de ExpressRoute y Virtual WAN

- Configurar el emparejamiento de la red virtual

- Diseño e implementación de Azure ExpressRoute

- Explorar los servicios de la plataforma Microsoft 365