Consideraciones de seguridad para SQL Server en Azure Virtual Machines

Se aplica a:SQL Server en máquina virtual de Azure

En este artículo se incluyen instrucciones de seguridad generales que ayudan a establecer el acceso seguro a instancias de SQL Server en una máquina virtual de Azure.

Azure cumple diversos reglamentos y estándares del sector que permiten compilar una solución compatible con SQL Server que se ejecuta en una máquina virtual. Para obtener información acerca del cumplimiento normativo de Azure, consulte Centro de confianza de Azure.

En primer lugar, revise los procedimientos recomendados de seguridad para SQL Server y VM de Azure y, luego, consulte este artículo para conocer los procedimientos recomendados que se aplican específicamente a SQL Server en VM de Azure.

Para más información sobre los procedimientos recomendados de las VM con SQL Server, consulte los otros artículos de esta serie: Lista de comprobación, Tamaño de máquinas virtuales, Configuración de HADR y Recopilación de la línea de base.

Lista de comprobación

Revise la lista de comprobación siguiente en esta sección para ver una descripción breve de los procedimientos recomendados de seguridad que se describen con mayor detalle en el resto del artículo.

Las características y funcionalidades de SQL Server proporcionan métodos de protección de datos en el nivel de base de datos que se pueden combinar con características de seguridad en el nivel de infraestructura. Juntas, estas características proporcionan defensa en profundidad en el nivel de infraestructura para soluciones híbridas y basadas en la nube. Asimismo, con las medidas de seguridad de Azure, es posible cifrar los datos confidenciales, proteger las máquinas virtuales frente a virus y software malicioso, proteger el tráfico de red, identificar y detectar amenazas, satisfacer los requisitos de cumplimiento y proporcionar un método único de administración y generación de informes para cualquier necesidad de seguridad en la nube híbrida.

- Use Microsoft Defender for Cloud para evaluar la posición de seguridad del entorno de datos y tomar medidas para mejorarla. Funcionalidades como Azure Advanced Threat Protection (ATP) se pueden usar en las cargas de trabajo híbridas para mejorar la evaluación de la seguridad y ofrecer la capacidad de reaccionar ante los riesgos. El registro de la VM de SQL Server con la extensión del agente de IaaS de SQL muestra las evaluaciones de Microsoft Defender for Cloud en el recurso de máquina virtual de SQL del portal de Azure.

- Use Microsoft Defender para SQL a fin de detectar y mitigar posibles vulnerabilidades de la base de datos, así como para detectar actividades anómalas que podrían indicar una amenaza para la capa de base de datos y la instancia de SQL Server.

- La evaluación de vulnerabilidades es una parte de Microsoft Defender para SQL que puede detectar posibles riesgos para el entorno de SQL Server y ayudarlo a corregirlos. Permite ver el estado de la seguridad e incluye los pasos necesarios para resolver problemas de seguridad.

- Use máquinas virtuales confidenciales de Azure para reforzar la protección de los datos en uso y los datos en reposo frente al acceso del operador host. Las máquinas virtuales confidenciales de Azure le permiten almacenar con confianza los datos confidenciales en la nube y cumplir los estrictos requisitos de cumplimiento.

- Si estás en SQL Server 2022, podría usar la autenticación de Microsoft Entra para conectarte a la instancia de SQL Server.

- Azure Advisor analiza la configuración de recursos y la telemetría de uso y recomienda soluciones que pueden ayudar a mejorar la rentabilidad, el rendimiento, la alta disponibilidad y la seguridad de los recursos de Azure. Aproveche Azure Advisor en el nivel de máquina virtual, el grupo de recursos o la suscripción para que pueda identificar y aplicar procedimientos recomendados para optimizar las implementaciones de Azure.

- Use Azure Disk Encryption cuando los requisitos de cumplimiento y seguridad exijan que cifre los datos de un extremo a otro con sus claves de cifrado, incluido el cifrado del disco efímero (temporal adjunto localmente).

- De manera predeterminada, los discos de Managed Disks se cifran en reposo mediante Azure Storage Service Encryption, donde las claves de cifrado son claves administradas por Microsoft en Azure.

- Para ver una comparación de las opciones de cifrado de discos administrados, revise el gráfico de comparación de cifrado de discos administrados.

- Los puertos de administración deben estar cerrados en las máquinas virtuales: los puertos de administración remota abiertos exponen la VM a un alto nivel de riesgo de ataques basados en Internet. Estos ataques intentan averiguar las credenciales por medio de fuerza bruta a fin de obtener acceso de administrador a la máquina

- Active el acceso Just-In-Time (JIT) para máquinas virtuales de Azure.

- Use Azure Bastion en el protocolo de escritorio remoto (RDP).

- Bloquee los puertos y permita solo el tráfico de aplicaciones necesario mediante Azure Firewall, que funciona como un firewall como servicio (FaaS) administrado que concede o rechaza el acceso al servidor en función de la dirección IP de origen.

- Use los grupos de seguridad de red (NSG) para filtrar el tráfico hacia y desde los recursos de Azure en Azure Virtual Networks.

- Use los grupos de seguridad de aplicaciones para agrupar servidores que tienen requisitos de filtrado de puertos similares, con funciones similares, como servidores web y servidores de bases de datos.

- En el caso de los servidores web y de aplicaciones, use la protección contra la denegación de servicio distribuido (DDoS) de Azure. Los ataques DDoS están diseñados para sobrecargar y agotar los recursos de red, lo que hace que las aplicaciones funcionen lentamente o no respondan. Es habitual que los ataques DDoS se dirijan a las interfaces de usuario. La protección contra DDoS de Azure sanea el tráfico no deseado antes de que afecte a la disponibilidad del servicio.

- Use las extensiones de VM para poder administrar el antimalware, el estado que quiera obtener, la detección de amenazas, la prevención y la corrección para abordar las amenazas en el sistema operativo, la máquina y los niveles de red:

- La extensión Configuración de invitado hace operaciones de auditoría y configuración dentro de las máquinas virtuales.

- La extensión de máquina virtual de Network Watcher para Windows y Linux supervisa el rendimiento de la red, el diagnóstico y el servicio de análisis que permite la supervisión de redes de Azure.

- La extensión Microsoft Antimalware para Windows le permite identificar y quitar virus, spyware y otro tipo de software malicioso, con alertas configurables.

- Evaluar extensiones de terceros como Symantec Endpoint Protection para VM de Windows (/azure/virtual-machines/extensions/symantec)

- Use Azure Policy para crear reglas de negocio que se puedan aplicar a su entorno. Las directivas de Azure Policy evalúan los recursos de Azure comparando las propiedades de esos recursos con las reglas definidas en formato JSON.

- Azure Blueprints permite a los arquitectos de nube y grupos de TI central definir un conjunto repetible de recursos de Azure que implementa y cumple los estándares, patrones y requisitos de la organización. Azure Blueprints es diferente de las directivas de Azure Policy.

- Use Windows Server 2019 o Windows Server 2022 para ser conforme con FIPS con SQL Server en máquinas virtuales de Azure.

Para obtener más información sobre los procedimientos recomendados de seguridad, vea Procedimientos recomendados de seguridad de SQL Server y Protección de SQL Server.

Microsoft Defender para SQL en máquinas

Microsoft Defender for Cloud es un sistema de administración de seguridad unificado que está diseñado para evaluar la posición de seguridad del entorno de datos y proporcionar oportunidades para mejorarla. Microsoft Defender ofrece protección de Microsoft Defender para SQL en máquinas para SQL Server en máquinas virtuales de Azure. Use Microsoft Defender para SQL para detectar y mitigar posibles vulnerabilidades de la base de datos, así como para detectar actividades anómalas que puedan indicar una amenaza para la capa de base de datos y la instancia de SQL Server.

Microsoft Defender para SQL ofrece las siguientes ventajas:

- Las evaluaciones de vulnerabilidades pueden detectar posibles riesgos en el entorno de SQL Server y ayudar a corregirlos. Permite ver el estado de la seguridad e incluye los pasos necesarios para resolver problemas de seguridad.

- Use la puntuación de seguridad en Microsoft Defender for Cloud.

- Para más detalles, revise la lista de recomendaciones de proceso y datos disponibles actualmente.

- Al registrar una VM con SQL Server con la extensión Agente de IaaS de SQL Server, se muestran las recomendaciones de Microsoft Defender para SQL en el recurso Máquinas virtuales SQL de Azure Portal.

Administración de portal

Después de registrar la VM con SQL Server con la extensión Agente de IaaS de SQL, puede configurar una serie de opciones de seguridad mediante el recurso de máquinas virtuales de SQL en Azure Portal, por ejemplo, como habilitar la integración de Azure Key Vault o la autenticación de SQL.

Además, después de haber habilitado Microsoft Defender para SQL en máquinas, puede ver características de Defender for Cloud directamente en el recurso de máquinas virtuales de SQL de Azure Portal, como la evaluación de vulnerabilidades y las alertas de seguridad.

Consulte Administración de una máquina virtual con SQL en el portal para más información.

Máquinas virtuales confidenciales

Las máquinas virtuales confidenciales de Azure proporcionan un límite seguro y aplicado por hardware que refuerza la protección del sistema operativo invitado frente al acceso del operador host. La elección de un tamaño de máquina virtual confidencial para la instancia de SQL Server en la máquina virtual de Azure proporciona una capa adicional de protección, lo que le permite almacenar con confianza los datos confidenciales en la nube y cumplir los estrictos requisitos de cumplimiento.

Las máquinas virtuales confidenciales de Azure utilizan procesadores AMD con tecnología SEV-SNP que cifran la memoria de la máquina virtual mediante claves generadas por el procesador. Esto ayuda a proteger los datos mientras están en uso (los datos que se procesan dentro de la memoria del proceso de SQL Server) frente al acceso no autorizado desde el sistema operativo host. El disco del sistema operativo de una máquina virtual confidencial también se puede cifrar con claves enlazadas al chip del módulo de plataforma segura (TPM) de la máquina virtual, lo que refuerza la protección para los datos en reposo.

Para ver los pasos de implementación detallados, consulte Inicio rápido: implementación de SQL Server en una máquina virtual confidencial.

Las recomendaciones para el cifrado del disco son diferentes para las máquinas virtuales confidenciales que para los otros tamaños de máquina virtual. Consulte Cifrado de disco para obtener más información.

Autenticación de Microsoft Entra

A partir de SQL Server 2022, puede conectarse a SQL Server mediante uno de los siguientes métodos con Microsoft Entra ID (antes llamado Azure Active Directory):

- La contraseña ofrece autenticación con credenciales de Microsoft Entra

- Universal con MFA añade autenticación multifactor

- Integrado usa proveedores de federación como Servicios de federación de Active Directory (ADFS) para habilitar experiencias de inicio de sesión único (SSO)

- La entidad de servicio permite la autenticación de las aplicaciones de Azure

- Identidad administrada permite la autenticación de las aplicaciones asignadas a identidades de Microsoft Entra

Para empezar, consulte Configuración de la autenticación de Microsoft Entra para la VM con SQL Server.

Azure Advisor

Azure Advisor es un consultor en la nube personalizado que ayuda a seguir los procedimientos recomendados para optimizar las implementaciones de Azure. Azure Advisor analiza la configuración de recursos y la telemetría de uso y recomienda soluciones que pueden ayudar a mejorar la rentabilidad, el rendimiento, la alta disponibilidad y la seguridad de los recursos de Azure. Azure Advisor puede hacer la evaluación en el nivel de máquina virtual, grupo de recursos o suscripción.

Integración de Azure Key Vault

SQL Server tiene varias características de cifrado, como el cifrado de datos transparente (TDE), el cifrado de nivel de columna (CLE) y el cifrado de copia de seguridad. Estas formas de cifrado requieren administrar y almacenar las claves criptográficas que se usan para el cifrado. El servicio Azure Key Vault está diseñado para mejorar la seguridad y la administración de estas claves en una ubicación segura y altamente disponible. El Conector de SQL Server permite que SQL Server use estas claves de Azure Key Vault.

Tenga en cuenta lo siguiente.

- Azure Key Vault almacena los secretos de aplicación en una ubicación centralizada en la nube a fin de controlar de manera segura los permisos de acceso y registrar los accesos por separado.

- Si trae sus propias claves a Azure, se recomienda que almacene los secretos y certificados en Azure Key Vault.

- Azure Disk Encryption usa Azure Key Vault para controlar y administrar los secretos y las claves de cifrado de discos.

Control de acceso

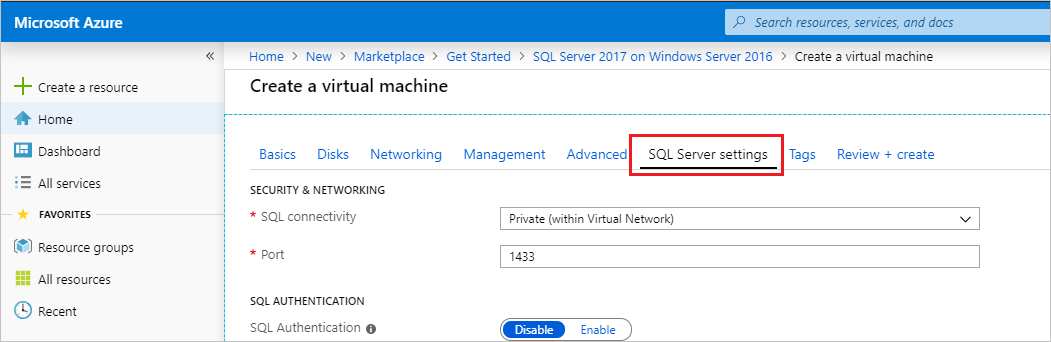

Cuando se crea una máquina virtual con SQL Server con una imagen de la galería de Azure, la opción Conectividad de SQL Server le permite elegir entre Local (dentro de la máquina virtual), Privada (dentro de la red virtual) o Pública (Internet).

Para obtener una mayor seguridad, elija la opción más restrictiva para su escenario. Por ejemplo, si está ejecutando una aplicación que tiene acceso a SQL Server en la misma máquina virtual, entonces Local es la opción más segura. Si está ejecutando una aplicación de Azure que requiere acceso a SQL Server, Privada protege la comunicación con SQL Server solo dentro de la red virtual de Azure especificada. Si necesita acceso Público (Internet) a la máquina virtual de SQL Server, asegúrese de seguir otras prácticas recomendadas en este tema para reducir el área expuesta a los ataques.

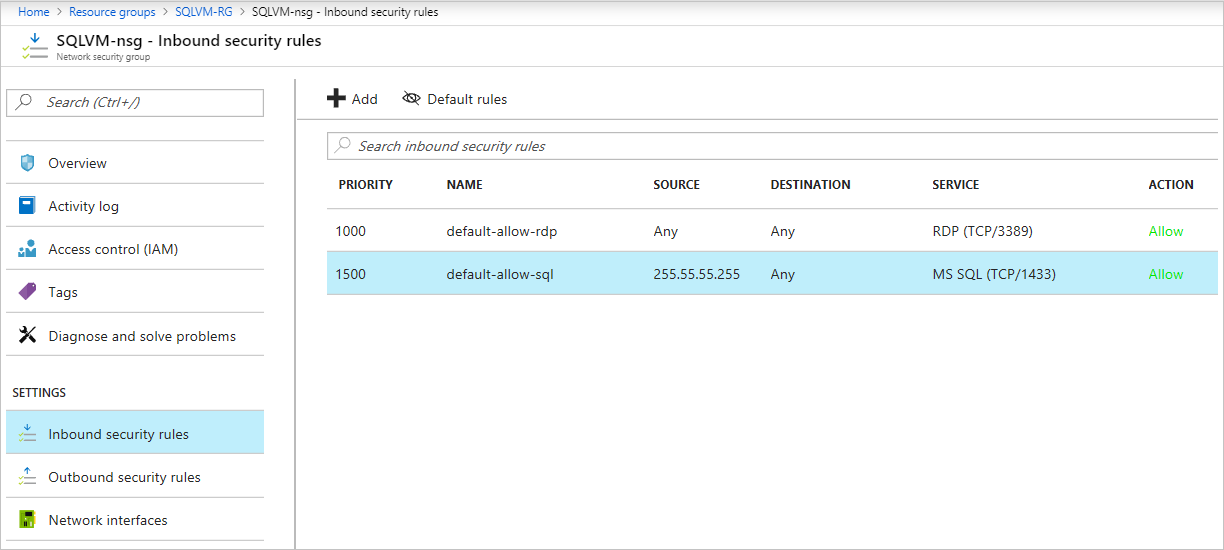

Las opciones seleccionadas en el portal usan reglas de seguridad de entrada en el grupo de seguridad de red (NSG) de las máquinas virtuales para permitir o denegar el tráfico de red a la máquina virtual. Puede modificar o crear nuevas reglas NSG de entrada para permitir el tráfico al puerto de SQL Server (el predeterminado es 1433). También puede especificar direcciones IP concretas que tengan permiso para comunicarse a través de este puerto.

Además de las reglas NSG para restringir el tráfico de red, también puede usar el Firewall de Windows en la máquina virtual.

Si está usando puntos de conexión con el modelo de implementación clásica, quite de la máquina virtual todos los puntos de conexión que no use. Para obtener instrucciones sobre el uso de ACL con puntos de conexión, consulte Administrar la ACL en un punto de conexión. Esto no es necesario en máquinas virtuales que usan Azure Resource Manager.

Considere la posibilidad de habilitar conexiones cifradas para la instancia del motor de base de datos de SQL Server en la máquina virtual de Azure. Configure la instancia de SQL Server con un certificado firmado. Para más información, consulte Habilitar conexiones cifradas en el motor de base de datos y Sintaxis de cadena de conexión.

Tenga en cuenta lo siguiente cuando proteja el perímetro o la conectividad de la red:

- Azure Firewall: firewall como servicio (FaaS) con estado y administrado que concede o rechaza el acceso al servidor en función de la dirección IP de origen para proteger los recursos de red.

- Protección contra la denegación de servicio distribuido (DDoS) de Azure: los ataques DDoS sobrecargan y agotan los recursos de red, lo que hace que las aplicaciones funcionen lentamente o no respondan. La protección contra DDoS de Azure sanea el tráfico no deseado antes de que afecte a la disponibilidad del servicio.

- Grupos de seguridad de red (NSG): filtra el tráfico hacia y desde los recursos de Azure en Azure Virtual Networks.

- Grupos de seguridad de aplicaciones: permiten agrupar servidores que tienen requisitos de filtrado de puertos similares, además de agrupar servidores con funciones similares, como servidores web.

Cifrado de discos

En esta sección se proporcionan instrucciones para el cifrado de disco, pero las recomendaciones varían en función de si va a implementar una instancia de SQL Server convencional en una máquina virtual de Azure o una instancia de SQL Server en una máquina virtual confidencial de Azure.

Máquinas virtuales convencionales

Los discos administrados implementados en máquinas virtuales que no son máquinas virtuales confidenciales de Azure usan el cifrado del lado del servidor y Azure Disk Encryption. El cifrado del lado servidor proporciona cifrado en reposo y protege los datos con el fin de cumplir con los compromisos de cumplimiento y seguridad de su organización. Azure Disk Encryption usa la tecnología BitLocker o DM-Crypt y se integra con Azure Key Vault para cifrar los discos de datos y del sistema operativo.

Tenga en cuenta lo siguiente.

- Azure Disk Encryption: cifra los discos de máquina virtual mediante Azure Disk Encryption para máquinas virtuales Windows y Linux.

- Cuando los requisitos de cumplimiento y seguridad exijan que cifre los datos de extremo a extremo con sus claves de cifrado, incluido el cifrado del disco efímero (temporal adjunto localmente), utilice Azure Disk Encryption.

- Azure Disk Encryption (ADE) aprovecha la característica BitLocker de Windows, estándar en el sector, y la característica DM-Crypt de Linux para ofrecer cifrado de los discos de datos y del sistema operativo.

- Cifrado de discos administrados

- De manera predeterminada, los discos de Managed Disks se cifran en reposo mediante Azure Storage Service Encryption, donde las claves de cifrado son claves administradas por Microsoft en Azure.

- Los datos de los discos administrados de Azure se cifran de forma transparente mediante cifrado AES de 256 bits, uno de los cifrados de bloques más sólidos que hay disponibles, y son compatibles con FIPS 140-2.

- Para una comparación de las opciones de cifrado de disco administrado, revise el gráfico de comparación de cifrado de discos administrados.

Máquinas virtuales confidenciales de Azure

Si usa una máquina virtual confidencial de Azure, tenga en cuenta las siguientes recomendaciones para maximizar las ventajas de seguridad:

- Configure el cifrado de disco del sistema operativo confidencial, que enlaza las claves de cifrado de disco del sistema operativo al chip del módulo de plataforma segura (TPM) de la máquina virtual y hace que el contenido del disco protegido sea accesible solo para la máquina virtual.

- Cifre los discos de datos (cualquier disco que contenga archivos de base de datos, archivos de registro o archivos de copia de seguridad) con BitLocker y habilite el desbloqueo automático: revise manage-bde autounlock o EnableBitLockerAutoUnlock para obtener más información. El desbloqueo automático garantiza que las claves de cifrado se almacenen en el disco del sistema operativo. Junto con el cifrado de disco del sistema operativo confidencial, esto protege los datos en reposo almacenados en los discos de la máquina virtual frente al acceso de host no autorizado.

Inicio seguro

Al implementar una máquina virtual de generación 2, tiene la opción de habilitar el inicio seguro, que protege contra técnicas de ataque avanzadas y persistentes.

Con el inicio seguro, puede hacer lo siguiente:

- Implemente máquinas virtuales de forma segura con los cargadores de arranque comprobados, los kernels del sistema operativo y los controladores.

- Proteja de forma segura claves, certificados y secretos en las máquinas virtuales.

- Obtenga información y confianza de la integridad de toda la cadena de arranque.

- Asegúrese de que las cargas de trabajo sean de confianza y comprobables.

Actualmente, no se admiten las siguientes características al habilitar el inicio seguro para la instancia de SQL Server en máquinas virtuales de Azure:

- Azure Site Recovery

- Discos Ultra

- Imágenes administradas

- Virtualización anidada

Administrar cuentas

No querrá que los atacantes adivinen fácilmente los nombres de las cuentas o las contraseñas. Use las sugerencias siguientes como ayuda para:

Cree una cuenta de administrador local única que no se llame Administrador.

Use contraseñas seguras complejas para todas sus cuentas. Para más información sobre cómo crear una contraseña segura, vea el artículo Crear una contraseña segura.

De forma predeterminada, Azure selecciona la Autenticación de Windows durante la instalación de la máquina virtual de SQL Server. Por lo tanto, el inicio de sesión de SA está deshabilitado y el programa de instalación asigna una contraseña. Se recomienda no usar ni habilitar el inicio de sesión de SA. Si debe tener un inicio de sesión de SQL, use una de las estrategias siguientes:

Cree una cuenta de SQL con un nombre único que sea miembro de sysadmin. Puede hacerlo desde el portal si habilita Autenticación de SQL durante el aprovisionamiento.

Sugerencia

Si no habilita la autenticación de SQL durante el aprovisionamiento, debe cambiar manualmente el modo de autenticación a Modo de autenticación de Windows y SQL Server. Para obtener más información, consulte Cambiar el modo de autenticación del servidor.

Si tiene que usar el inicio de sesión de SA, habilite el inicio de sesión después del aprovisionamiento y asigne una nueva contraseña segura.

Nota:

Conectar a una VM con SQL Server mediante Microsoft Entra Domain Services no se admite: use en su lugar una cuenta de dominio de Active Directory.

Informes y auditoría

La auditoría con Log Analytics documenta los eventos y los escribe en un registro de auditoría en una cuenta de Azure Blob Storage segura. Log Analytics se puede usar para descifrar los detalles de los registros de auditoría. La auditoría le brinda la capacidad de guardar datos en una cuenta de almacenamiento independiente y crear una pista de auditoría de todos los eventos que seleccione. También puede aprovechar Power BI en el registro de auditoría para obtener un análisis rápido de los datos e información sobre ellos, así como para proporcionar una vista del cumplimiento normativo. Para más información sobre la auditoría en el nivel de máquina virtual y de Azure, consulte Registro y auditoría de seguridad de Azure.

Acceso en el nivel de máquina virtual

Cierre los puertos de administración de la máquina: los puertos de administración remota abiertos exponen la máquina virtual a un alto nivel de riesgo de recibir ataques basados en Internet. Estos ataques intentan averiguar las credenciales por medio de fuerza bruta a fin de obtener acceso de administrador a la máquina

- Active el acceso Just-In-Time (JIT) para máquinas virtuales de Azure.

- Use Azure Bastion en el protocolo de escritorio remoto (RDP).

Extensiones de máquina virtual

Las extensiones de máquina virtual de Azure son extensiones de Microsoft o de terceros de confianza que pueden ayudar a abordar necesidades y riesgos específicos, como antivirus, malware, protección contra amenazas, entre otros.

- Extensión Configuración de invitado

- Para garantizar la seguridad de la configuración de invitado, instale la extensión "Configuración de invitado".

- La configuración de invitado incluye la configuración del sistema operativo, la configuración o presencia de las aplicaciones y la configuración del entorno.

- Una vez instaladas, las directivas de invitado estarán disponibles como "La protección contra vulnerabilidades de Windows debe estar habilitada.".

- Agente de recopilación de datos del tráfico

- Microsoft Defender for Cloud utiliza Microsoft Dependency Agent para recopilar datos de tráfico de red de las máquinas virtuales de Azure.

- Este agente habilita características avanzadas de protección de red, como la visualización del tráfico en el mapa de red, las recomendaciones de refuerzo de la red y las amenazas de red específicas.

- Evalúe las extensiones de Microsoft y terceros para administrar el antimalware, el estado deseado, la detección de amenazas, la prevención y la corrección a fin de abordar las amenazas en el nivel de sistema operativo, máquina y red.

Compatibilidad con FIPS

FIPS es un estándar del gobierno de EE. UU. que define los requisitos mínimos de seguridad para los módulos criptográficos en sistemas y productos de TI. Algunos programas de cumplimiento del gobierno de EE. UU., como FedRAMP o la Guía de requisitos de seguridad del Departamento de Defensa, requieren el uso del cifrado validado por FIPS.

SQL Server es capaz de ser conforme con FIPS en SQL Server 2016 y versiones posteriores o SQL Server 2014 con actualizaciones de Seguridad ampliada.

Para ser conforme con FIPS con SQL Server en máquinas virtuales de Azure, debe usar Windows Server 2022, que tiene FIPS habilitado de manera predeterminada. Windows Server 2019 también puede ser conforme con FIPS si FIPS se habilita manualmente mediante la directiva especificada en el resultado V-93511 de la Guía de implementación técnica de seguridad (STIG).

SQL Server actualmente no es conforme con FIPS en máquinas virtuales Linux de Azure.

Contenido relacionado

Revise los procedimientos recomendados de seguridad para SQL Server y VM de Azure y, luego, consulte este artículo para conocer los procedimientos recomendados que se aplican específicamente a SQL Server en VM de Azure.

Para ver otros temas sobre la ejecución de SQL Server en Azure Virtual Machines, consulte Información general sobre SQL Server en Azure Virtual Machines. Si tiene alguna pregunta sobre las máquinas virtuales de SQL Server, consulte las Preguntas más frecuentes.

Para más información, consulte los otros artículos de esta serie sobre procedimientos recomendados: