Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La puntuación segura de Microsoft Defender for Cloud puede ayudarle a mejorar la posición de seguridad en la nube. La puntuación segura agrega los resultados de seguridad en una sola puntuación para que pueda evaluar, de un vistazo, la situación de seguridad actual. Cuanto mayor sea la puntuación, menor será el nivel de riesgo identificado.

Al activar Defender for Cloud en una suscripción, la Prueba comparativa de seguridad en la nube (MCSB) de Microsoft estándar se aplica de manera predeterminada en la suscripción. Comienza la evaluación de los recursos en el ámbito con respecto a MCSB estándar.

El MCSB emite recomendaciones basadas en los resultados de la evaluación. Solo las recomendaciones integradas de MCSB afectan a la puntuación segura. Actualmente, la priorización de riesgos no afecta a la puntuación de seguridad.

Nota:

Las recomendaciones marcadas como Versión preliminar no se incluyen en los cálculos de puntuación de seguridad. Debe corregir estas recomendaciones siempre que sea posible, de modo que cuando finalice el período de versión preliminar, contribuirán a la puntuación. Las recomendaciones de versión preliminar se marcan con un icono: ![]() .

.

Visualización de la puntuación segura

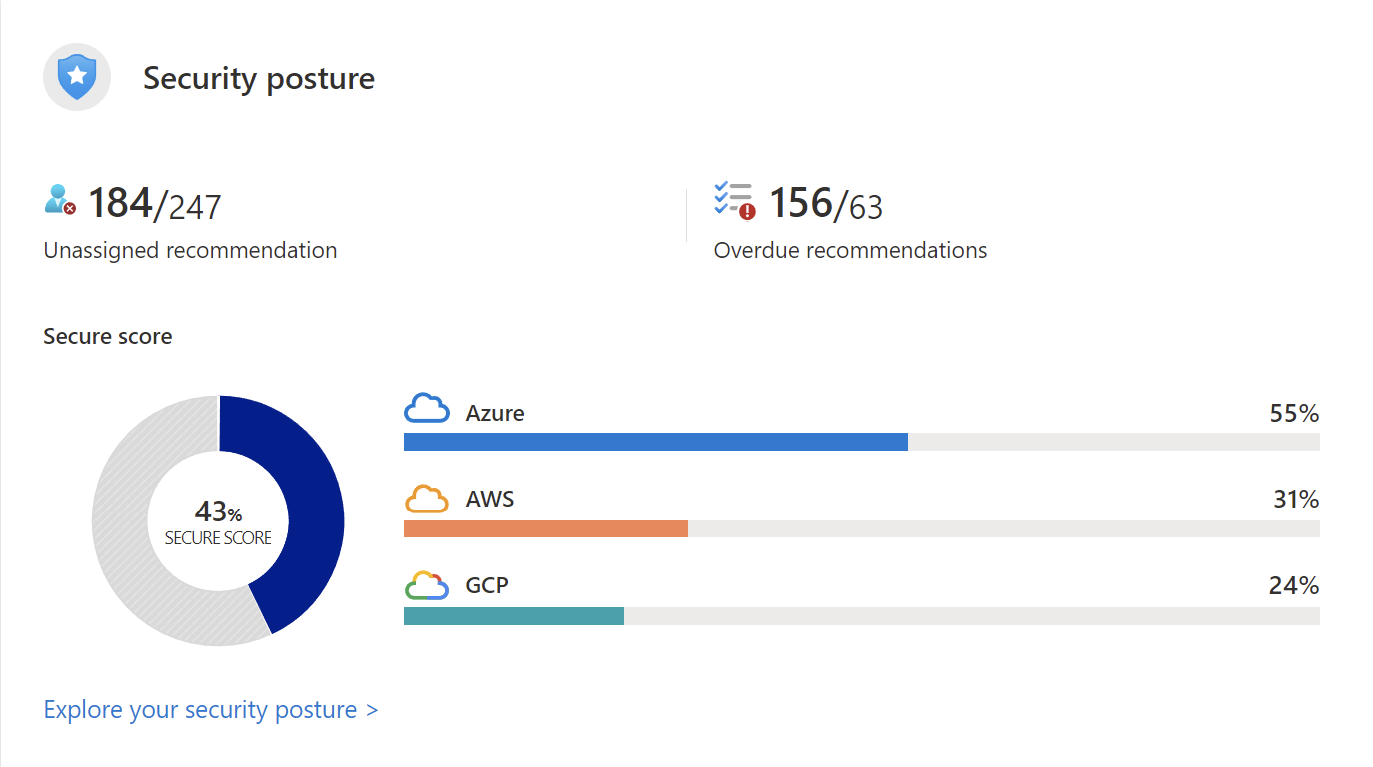

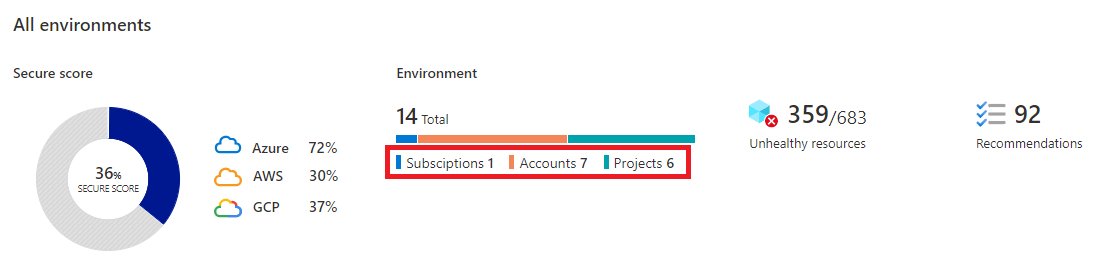

Cuando vea el panel de información general de Defender for Cloud, podrá ver la puntuación de seguridad de todos sus entornos. El panel muestra la puntuación segura como un valor de porcentaje e incluye los valores subyacentes.

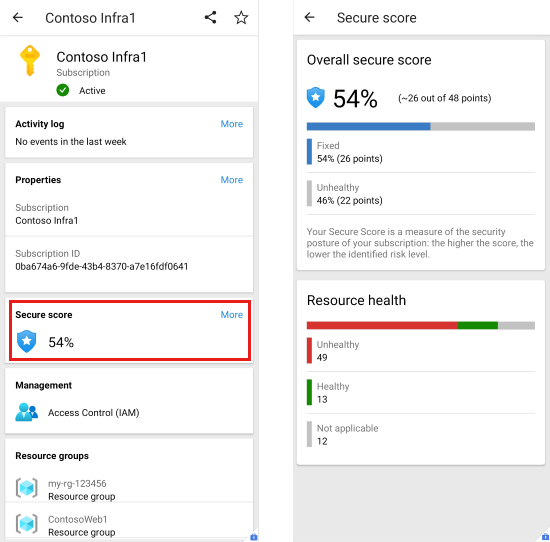

La aplicación móvil de Azure muestra la puntuación segura como un valor de porcentaje. Pulse para ver los detalles que explican la puntuación.

Explore su posición de seguridad

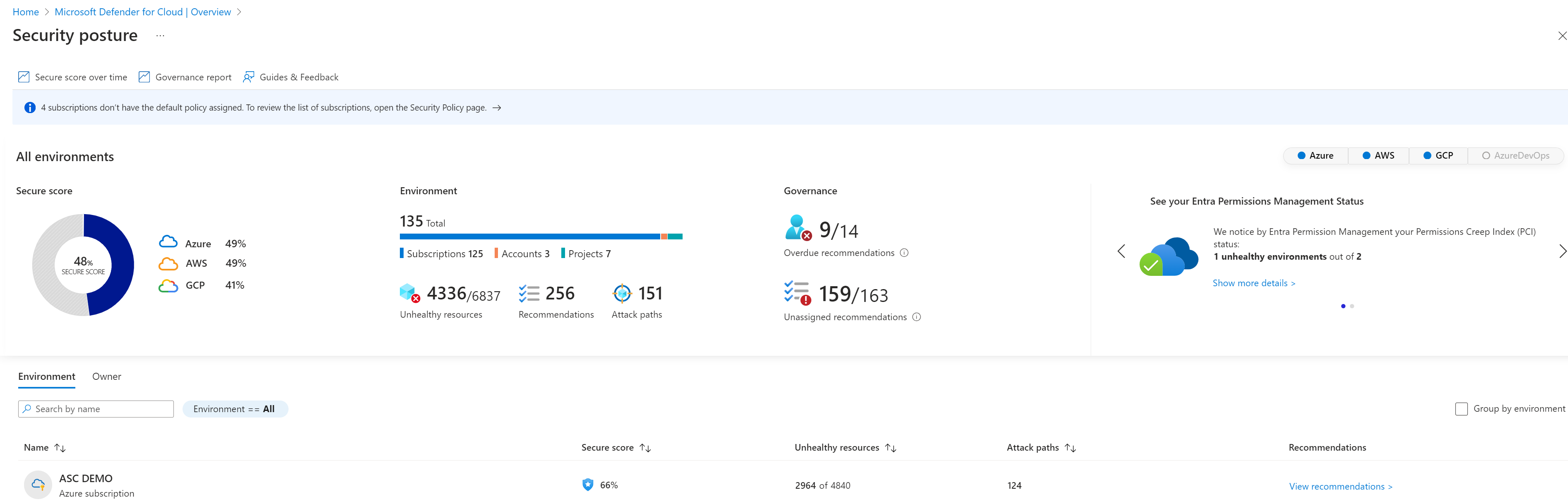

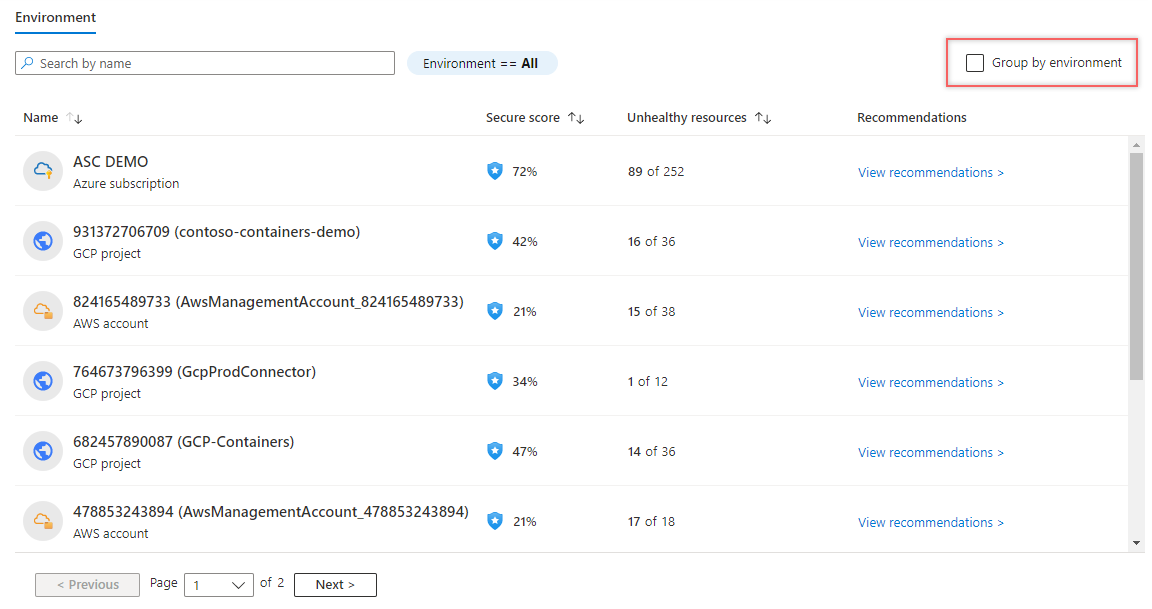

La página de posición de seguridad en Defender for Cloud muestra la puntuación de seguridad para sus entornos en general y para cada entorno por separado.

En esta página puede ver las suscripciones, cuentas y proyectos que afectan a su puntuación global, información sobre recursos poco saludables y recomendaciones pertinentes. Puede filtrar por entorno, como Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) y Azure DevOps. A continuación, puede explorar en profundidad cada suscripción de Azure, la cuenta de AWS y el proyecto de GCP.

Cálculo de la puntuación segura

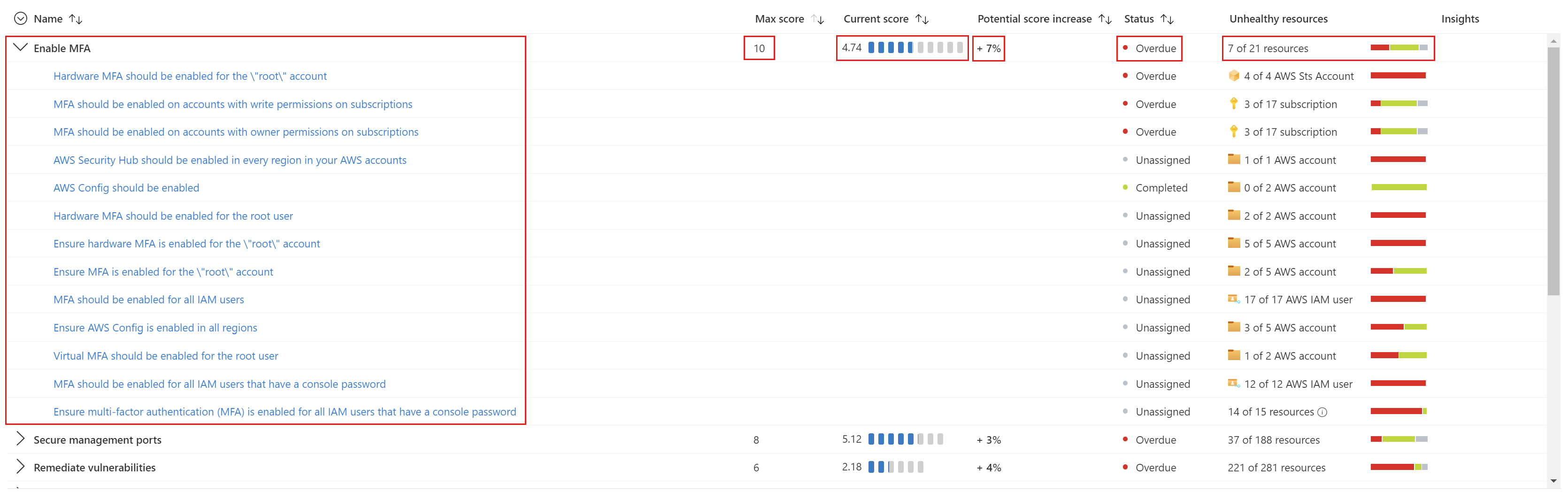

En la página Recomendaciones de Defender for Cloud, la pestaña Recomendaciones de puntuación de seguridad muestra cómo los controles de cumplimiento dentro del MCSB contribuyen a la puntuación de seguridad general.

Defender for Cloud calcula cada control cada ocho horas para cada suscripción de Azure o para cada conector en la nube de AWS o GCP.

Importante

Las recomendaciones dentro de un control se actualizan con más frecuencia que el propio control. Es posible que encuentre discrepancias entre el recuento de recursos en las recomendaciones y el recuento de recursos en el control.

Puntuaciones de ejemplo para un control

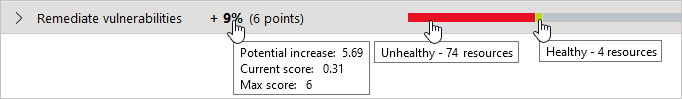

El ejemplo siguiente se centra en recomendaciones de puntuación segura para Corrección de vulnerabilidades.

En este ejemplo se muestran los campos siguientes en las recomendaciones.

| Campo | Detalles |

|---|---|

| Corrección de vulnerabilidades | Agrupación de recomendaciones para detectar y resolver vulnerabilidades conocidas. |

| Puntuación máxima | El número máximo de puntos que puede obtener completando todas las recomendaciones dentro de un control. La puntuación máxima de un control indica la importancia relativa de ese control y es fija para cada entorno. Use los valores de esta columna para determinar qué problemas deben funcionar primero. |

| Puntuación actual | La puntuación actual de este control. Puntuación actual = [Puntuación por recurso] * [Número de recursos con un estado correcto] Cada control contribuye a la puntuación total. En este ejemplo, el control contribuye a 3,33 puntos a la puntuación total actual. |

| Posible aumento de puntuación | Los puntos restantes disponibles para el usuario en el control. Si corrige todas las recomendaciones de este control, la puntuación aumenta en un 4 %. Posible aumento de puntuación = [Puntuación por recurso] * [Número de recursos incorrectos] |

| Insights | Detalles adicionales para cada recomendación, como: - - - - |

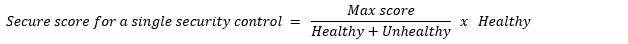

Ecuaciones de cálculo de puntuación

Aquí se muestra cómo se calculan las puntuaciones.

Control de seguridad

La ecuación para determinar la puntuación de un control de seguridad es:

La puntuación actual de cada control es una medida del estado de los recursos que están dentro del control. Cada control de seguridad individual contribuye a la puntuación segura. Cada recurso afectado por una recomendación dentro del control contribuye a la puntuación actual del control. La puntuación de seguridad no incluye los recursos que se encuentran en las recomendaciones de versión preliminar.

En el ejemplo siguiente, la puntuación máxima de 6 se divide en 78 porque esa es la suma de los recursos correctos e incorrectos. Por lo tanto, 6 / 78 = 0.0769. La multiplicación de esa cifra por el número de recursos correctos (4) da como resultado la puntuación actual: 0.0769 * 4 = 0.31.

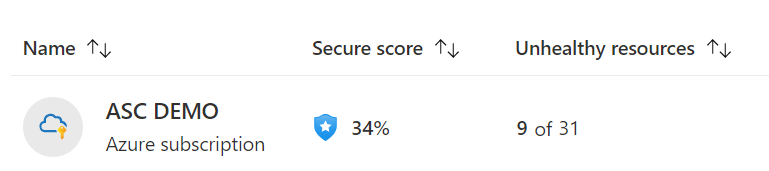

Una sola suscripción o conector

La ecuación para determinar la puntuación de seguridad de una sola suscripción o conector es:

En el ejemplo siguiente, hay una sola suscripción o conector con todos los controles de seguridad disponibles (una puntuación máxima potencial de 60 puntos). La puntuación muestra 29 puntos de 60 posibles. Los 31 puntos restantes se reflejan en las cifras deIncremento potencial de la puntuación de los controles de seguridad.

Esta ecuación es la misma ecuación para un conector con solo la palabra suscripción reemplazada por el conector de palabras.

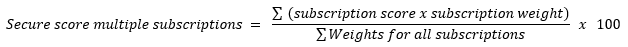

Varias suscripciones y conectores

La ecuación para determinar la puntuación de seguridad para varias suscripciones y conectores es:

La puntuación combinada para varias suscripciones y conectores incluye una ponderación para cada suscripción y conector. Defender for Cloud determina las ponderaciones relativas de las suscripciones y los conectores en función de factores como el número de recursos. La puntuación actual de cada suscripción y conector se calcula de la misma manera que para una sola suscripción o conector, pero el peso se aplica como se muestra en la ecuación.

Al ver varias suscripciones y conectores, la puntuación de seguridad evalúa todos los recursos de todas las directivas habilitadas y las agrupa. Al agruparlos, se muestra cómo afectan conjuntamente a la puntuación máxima de cada control de seguridad.

La puntuación combinada no es un promedio. En su lugar, es la posición evaluada del estado de todos los recursos en todas las suscripciones y conectores. Si va a la página Recomendaciones y agrega los posibles puntos disponibles, observará que esta es la diferencia entre la puntuación actual (22) y la puntuación máxima disponible (58).

Mejora de una puntuación segura

McSB consta de una serie de controles de cumplimiento. Cada control es un grupo lógico de recomendaciones de seguridad relacionadas y refleja las superficies de ataque vulnerables.

Para ver cómo protege su organización cada todas y cada una de las superficies expuesta a ataques, revise las puntuaciones de cada control de seguridad. Su puntuación solo mejora cuando corrige todas las recomendaciones.

Para obtener todos los puntos posibles de un control de seguridad, todos los recursos deberán cumplir las recomendaciones de seguridad de ese control. Por ejemplo, Defender for Cloud tiene varias recomendaciones para proteger los puertos de administración. Debe corregirlos todos para marcar la diferencia en la puntuación segura.

Puede mejorar la puntuación segura mediante cualquiera de estos métodos:

- Corrija las recomendaciones de seguridad de la lista de recomendaciones. Puede corregir manualmente cada recomendación en cada recurso o bien usar la opción Corregir (cuando esté disponible) para resolver el mismo problema en varios recursos rápidamente.

- Exigir o denegar recomendaciones para mejorar la puntuación y asegurarse de que los usuarios no creen recursos que afecten negativamente a la puntuación.

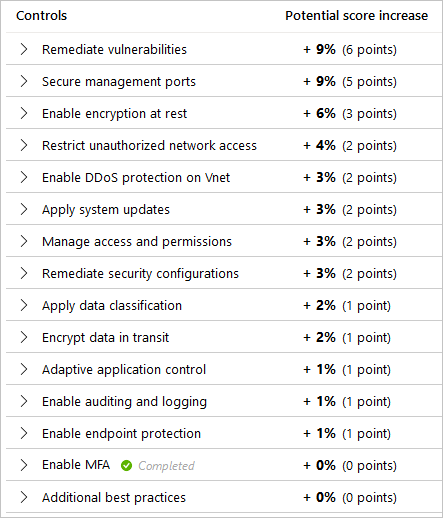

Controles de puntuación de seguridad

En la tabla siguiente se enumeran los controles de seguridad de Microsoft Defender for Cloud. Para cada control, puede ver el número máximo de puntos que puede agregar a su puntuación segura si corrige todas las recomendaciones enumeradas en el control, para todos sus recursos.

| Puntuación segura | Control de seguridad |

|---|---|

| 10 |

Habilitar MFA: Defender for Cloud coloca un valor alto en MFA. Use estas recomendaciones para ayudar a proteger los usuarios de las suscripciones. Hay tres maneras de habilitar MFA y cumplir las recomendaciones: valores predeterminados de seguridad, asignación por usuario y directiva de acceso condicional. |

| 8 | Puertos de administración seguros: los ataques por fuerza bruta suelen tener como destino los puertos de administración. Use estas recomendaciones para reducir la exposición con herramientas como acceso a máquinas virtuales Just-In-Time y grupos de seguridad de red. |

| 6 | Aplicar actualizaciones del sistema: no aplicar actualizaciones deja vulnerabilidades sin revisiones y da lugar a entornos susceptibles a ataques. Use estas recomendaciones para mantener la eficacia operativa, reducir las vulnerabilidades de seguridad y proporcionar un entorno más estable para los usuarios. Para implementar actualizaciones del sistema, puede usar Azure Update Manager para administrar las actualizaciones y las revisiones de las máquinas. |

| 6 | Corregir vulnerabilidades: cuando la herramienta de valoración de vulnerabilidades notifica vulnerabilidades a Defender for Cloud, Defender for Cloud presenta los resultados e información relacionada como recomendaciones. Use estas recomendaciones para corregir las vulnerabilidades identificadas. |

| 4 | Corregir configuraciones de seguridad: los recursos de TI incorrectamente configurados presentan un riesgo mayor de sufrir ataques. Use estas recomendaciones para proteger las configuraciones incorrectas identificadas en toda la infraestructura. |

| 4 | Administrar el acceso y los permisos: una parte fundamental de un programa de seguridad es asegurarse de que los usuarios solo tienen el acceso necesario para realizar sus trabajos: el modelo de acceso con privilegios mínimos. Use estas recomendaciones para administrar los requisitos de identidad y acceso. |

| 4 | Habilitar el cifrado en reposo: use estas recomendaciones para asegurarse de mitigar errores de configuración en torno a la protección de los datos almacenados. |

| 4 | Cifrar datos en tránsito: use estas recomendaciones para ayudar a proteger los datos que se mueven entre componentes, ubicaciones o programas. Estos datos son susceptibles a ataques de tipo "Man in the middle", interceptación y secuestro de sesiones. |

| 4 |

Restringir el acceso de red no autorizado: Azure ofrece un conjunto de herramientas que le ayudan a proporcionar altos estándares de seguridad para el acceso a través de la red. Use estas recomendaciones para administrar el refuerzo de red adaptable en Defender for Cloud, asegúrese de haber configurado Azure Private Link para todos los servicios de plataforma como servicio (PaaS) relevantes, habilite Azure Firewall en redes virtuales y mucho más. |

| 3 | Aplicar control de aplicaciones adaptable: el control de aplicaciones adaptable es una solución completa e inteligente que permite controlar qué aplicaciones se pueden ejecutar en las máquinas. También ayuda a proteger los equipos frente a malware. |

| 2 | Protección de aplicaciones frente a ataques DDoS: las soluciones de seguridad de red avanzadas en Azure incluyen Azure DDoS Protection, Azure Web Application Firewall y el complemento de Azure Policy para Kubernetes. Use estas recomendaciones para ayudar a proteger las aplicaciones con estas herramientas y otras. |

| 2 |

Habilitar la protección de puntos de conexión: Defender for Cloud comprueba los puntos de conexión de la organización en busca de soluciones activas de detección y respuesta ante amenazas, como Microsoft Defender para punto de conexión o cualquiera de las soluciones principales que se muestran en esta lista. Si no hay ninguna solución de detección y respuesta de puntos de conexión (EDR) habilitada, use estas recomendaciones para implementar Microsoft Defender para punto de conexión. Defender para punto de conexión se incluye en el plan de Defender para servidores. Otras recomendaciones de este control le ayudan a implementar y configurar la supervisión de la integridad de los archivos. |

| 1 | Habilitar la auditoría y el registro: los registros detallados son una parte fundamental de las investigaciones de incidentes y muchas otras operaciones de solución de problemas. Las recomendaciones de este control se centran en garantizar que habilitó los registros de diagnóstico siempre que sean pertinentes. |

| 0 | Habilitar las características de seguridad mejorada: use estas recomendaciones para habilitar cualquiera de los planes de Defender for Cloud. |

| 0 | Implementar procedimientos recomendados de seguridad: esta colección de recomendaciones es importante para la seguridad de la organización, pero no afecta a la puntuación de seguridad. |