Autorización de una solicitud de aplicación mediante Microsoft Entra ID

Azure Web PubSub admite Microsoft Entra ID para autorizar solicitudes de aplicaciones.

En este artículo se muestra cómo configurar el recurso y el código de Web PubSub para autorizar una solicitud a un recurso de Web PubSub desde una aplicación de Azure.

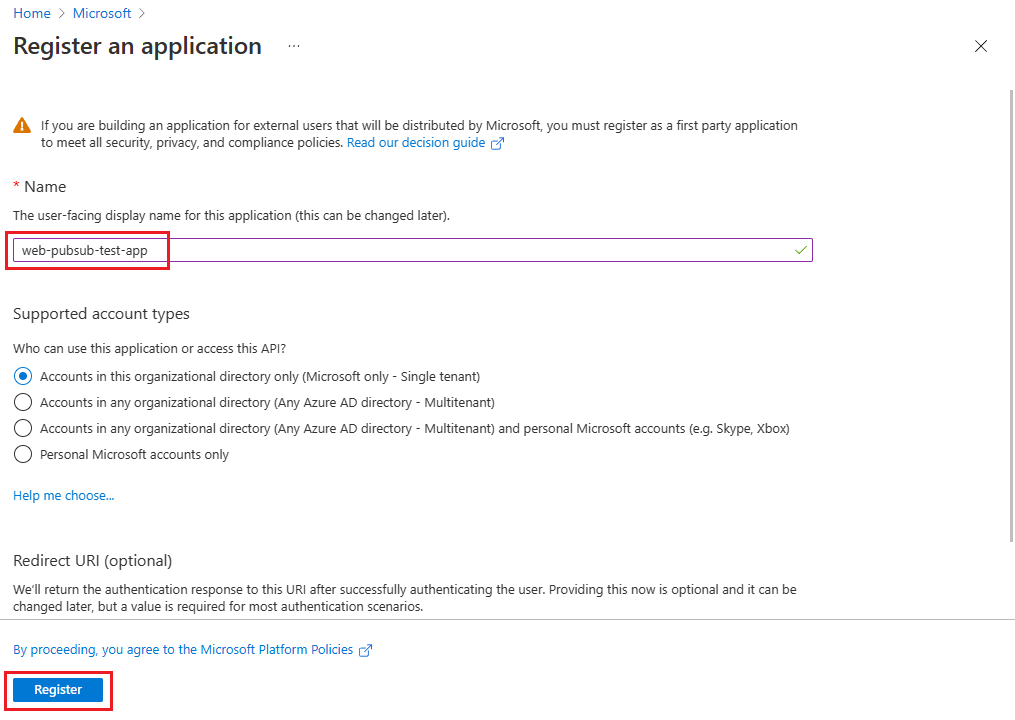

Registrar una aplicación

El primer paso consiste en registrar una aplicación de Azure.

- En Azure Portal, busque y seleccione Microsoft Entra ID.

- En el menú de la izquierda, en Administrar, seleccione Registros de aplicaciones.

- Seleccione Nuevo registro.

- En Nombre, escriba el nombre que se usará para la aplicación.

- Seleccione Registrar para confirmar el registro de la aplicación.

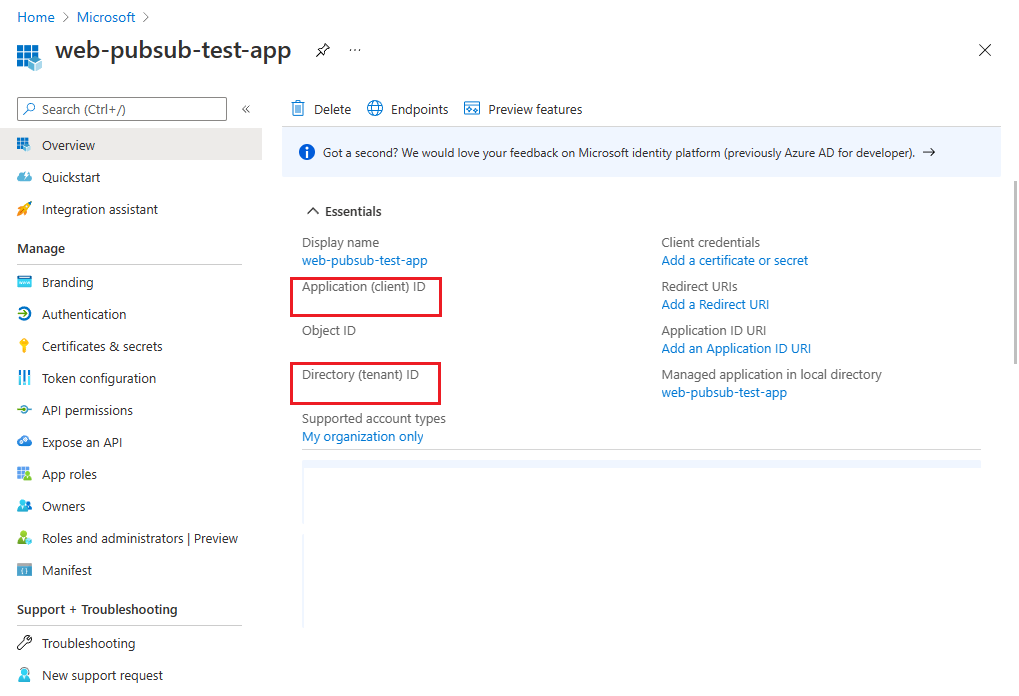

Cuando la aplicación esté registrada, vaya a la información general de la aplicación para ver los valores de id. de aplicación (cliente) e id. de directorio (inquilino). Estos valores se usan en las siguientes secciones.

Para obtener más información sobre el registro de una aplicación, consulte el inicio rápido Registro de una aplicación mediante la plataforma de identidad de Microsoft.

Agregar credenciales

Puede agregar certificados y secretos de cliente (una cadena) como credenciales al registro de la aplicación cliente confidencial.

Para obtener más información sobre cómo agregar credenciales, consulte Adición de credenciales.

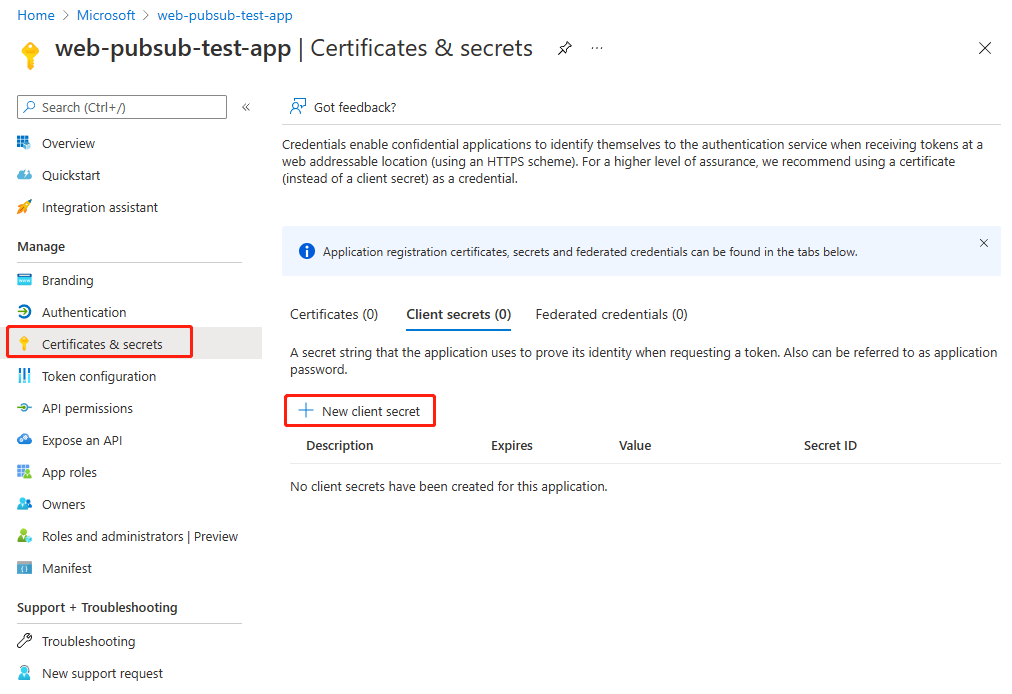

Agregar un secreto de cliente

La aplicación requiere un secreto de cliente para que un cliente demuestre su identidad cuando solicita un token.

Para crear un secreto de cliente:

En el menú izquierdo, en Administrar, seleccione Certificados y secretos.

En la pestaña Secretos de cliente, seleccione Nuevo secreto de cliente.

Escriba una descripción para el secreto de cliente y elija un tiempo de expiración para el secreto.

Copie el valor del secreto de cliente y péguelo en una ubicación segura para guardarlo más adelante.

Nota:

El secreto solo es visible cuando se crea el secreto. No puede ver el secreto de cliente en el portal más adelante.

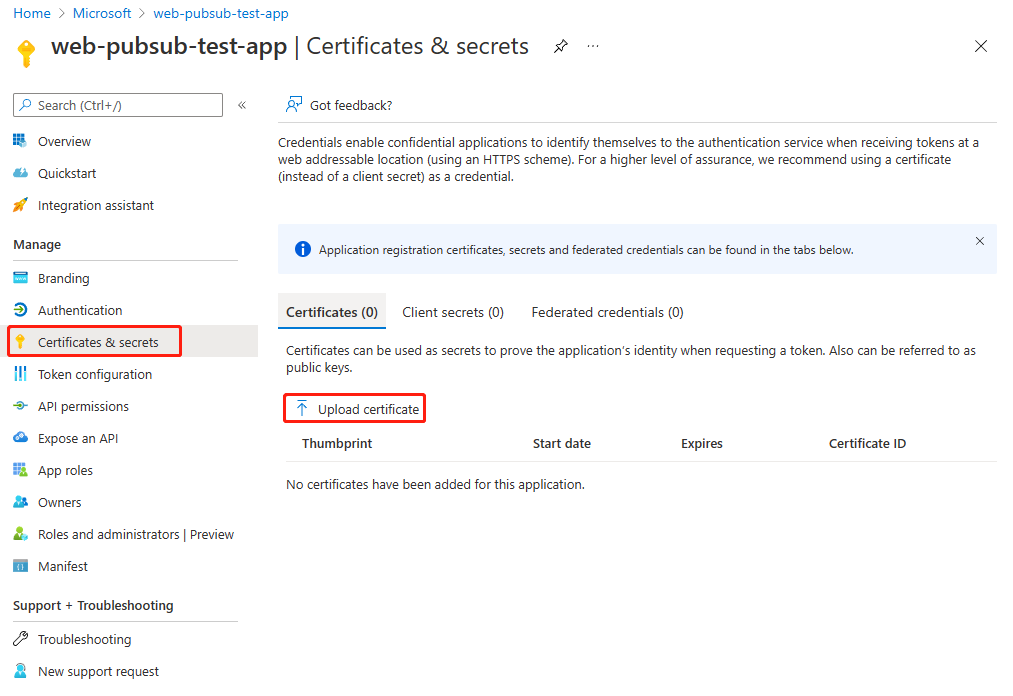

Incorporación de un certificado

Puede cargar un certificado en lugar de crear un secreto de cliente.

Adición de una asignación de roles en Azure Portal

En esta sección se muestra cómo asignar un rol Propietario del servicio Web PubSub a una entidad de servicio (aplicación) para un recurso de Web PubSub.

Nota:

Puede asignar un rol a cualquier ámbito, incluido el grupo de administración, la suscripción, el grupo de recursos y el único recurso. Para obtener más información sobre el ámbito, consulte Descripción del ámbito del control de acceso basado en roles de Azure.

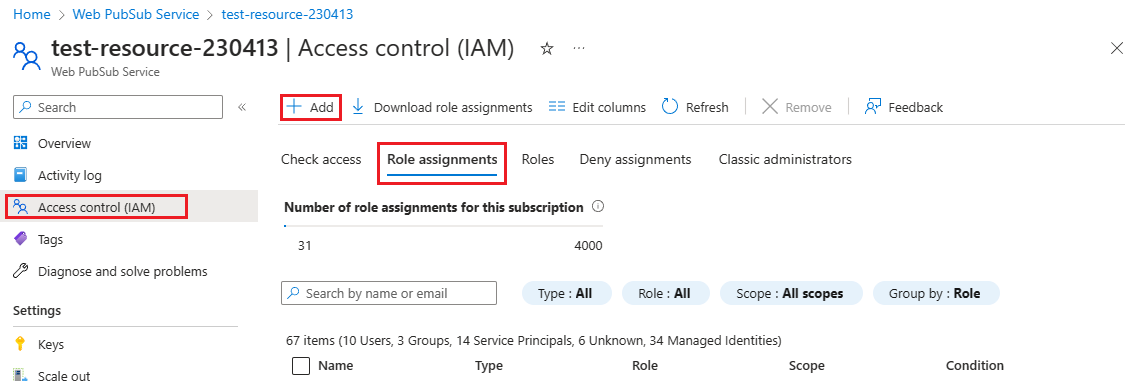

En Azure Portal, vaya al recurso de Web PubSub.

En el menú de la izquierda, seleccione Control de acceso (IAM) para mostrar la configuración del control de acceso para el recurso.

Seleccione la pestaña Asignaciones de roles y vea las asignaciones de roles en este ámbito.

En la siguiente ilustración se muestra un ejemplo del panel Control de acceso (IAM) para un recurso de Web PubSub:

Seleccione Agregar>Agregar asignación de roles.

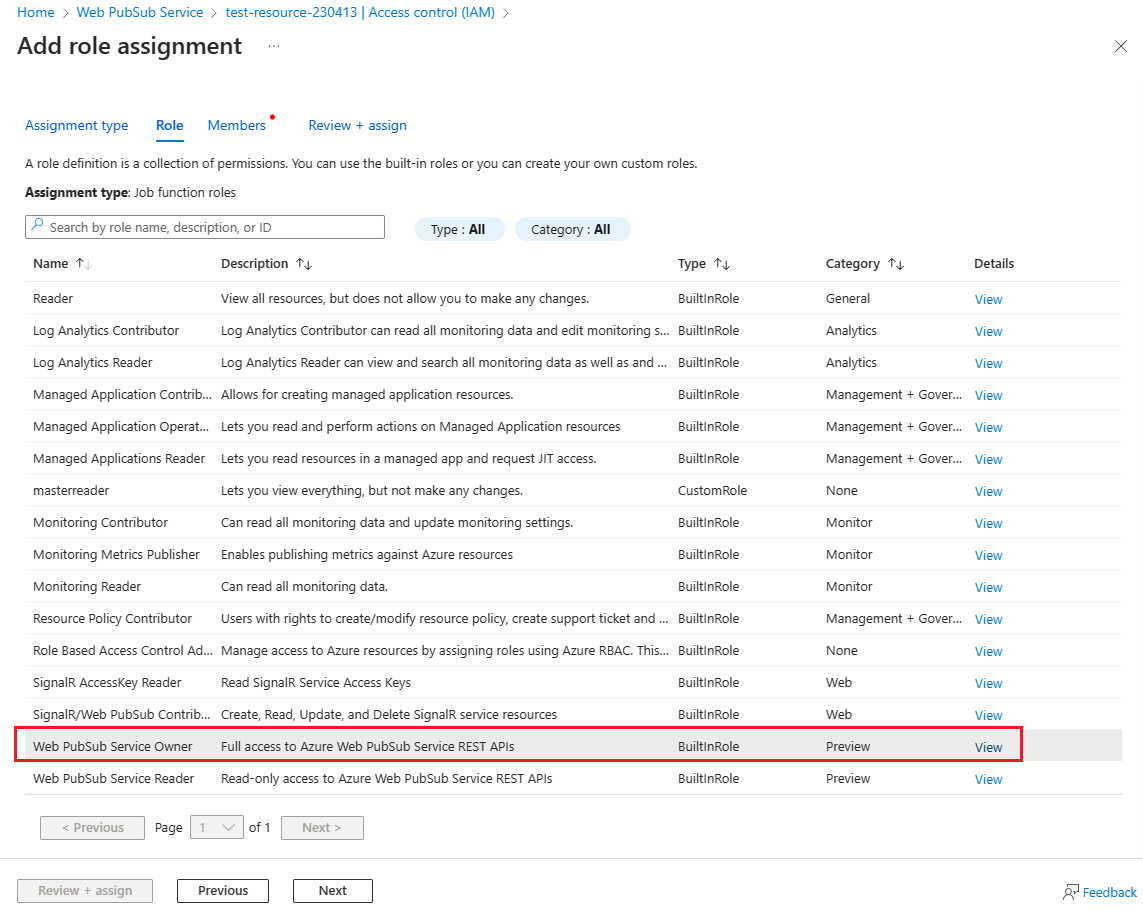

Seleccione la pestaña Roles y, después, seleccione Propietario del servicio Web PubSub.

Seleccione Siguiente.

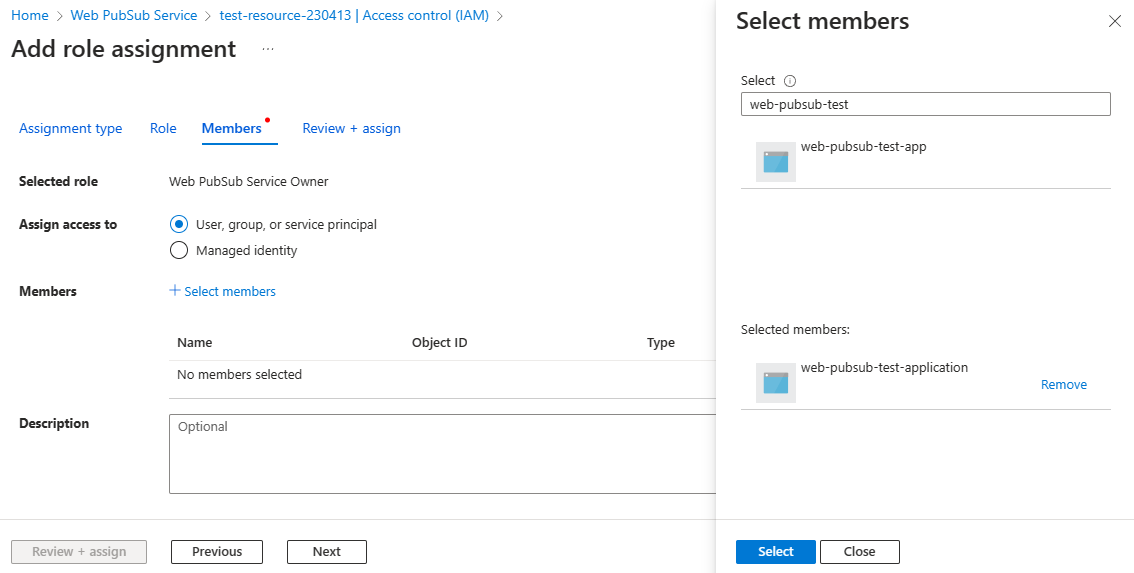

Seleccione la pestaña Miembros. En Asignar acceso a, seleccione Usuario, grupo o entidad de servicio.

Elija Seleccionar miembros.

Busque y seleccione la aplicación a la que asignar el rol.

Elija Seleccionar para confirmar la selección.

Seleccione Siguiente.

Seleccione Revisar y asignar para confirmar el cambio.

Importante

Las asignaciones de roles de Azure pueden tardar hasta 30 minutos en propagarse.

Para obtener más información sobre cómo asignar y administrar asignaciones de roles de Azure, consulte estos artículos:

- Asignación de roles de Azure mediante Azure Portal

- Asignación de roles de Azure mediante la API de REST

- Asignación de roles de Azure mediante Azure PowerShell

- Asignación de roles de Azure mediante la CLI de Azure

- Asignación de roles de Azure mediante una plantilla de Azure Resource Manager

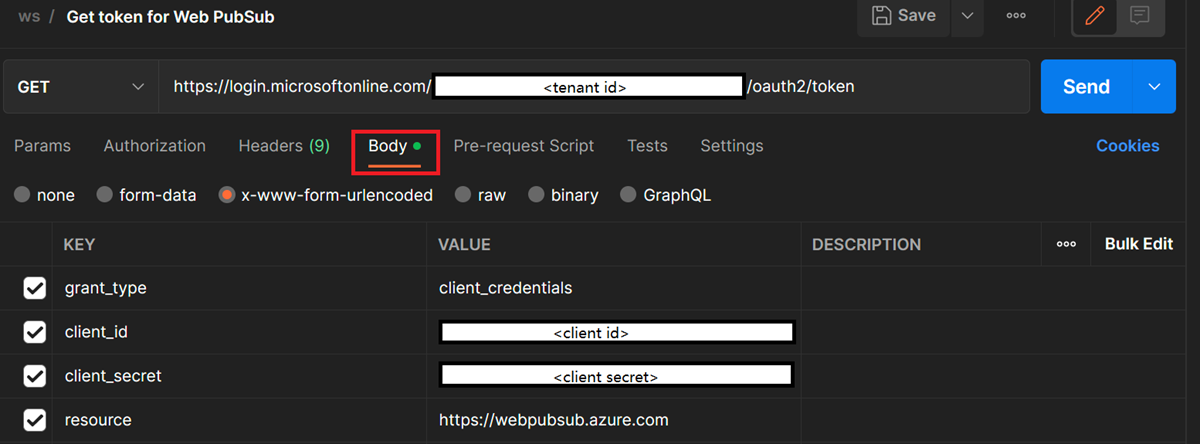

Uso de Postman para obtener el token de Microsoft Entra

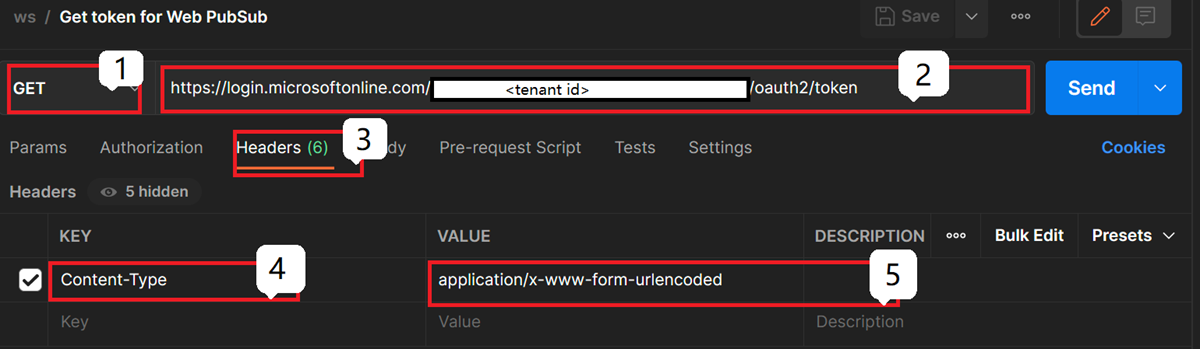

Abra Postman.

En Método, seleccione GET.

Para URI, escriba

https://login.microsoftonline.com/<TENANT ID>/oauth2/token. Reemplace<TENANT ID>por el valor de Id. de directorio (inquilino) en el panel Información general de la aplicación que creó.Seleccione la pestaña Encabezados y agregue las siguientes claves y valores:

- En Clave, seleccione Tipo de contenido.

- Para Valor, introduzca

application/x-www-form-urlencoded.

Seleccione la pestaña Cuerpo.

Seleccione el tipo de cuerpo x-www-form-urlencoded.

En Clave, agregue las siguientes claves y valores:

- Seleccione grant_type y, a continuación, seleccione el valor client_credentials.

- Seleccione client_id y pegue el valor de Id. de aplicación (cliente) en el panel Información general de la aplicación que creó.

- Seleccione client_secret y pegue el valor del secreto de cliente que guardó.

- Seleccione recurso y escriba

https://webpubsub.azure.compara el valor.

En el caso de un punto de conexión de OAuth2/v2.0/token, pase el valor de

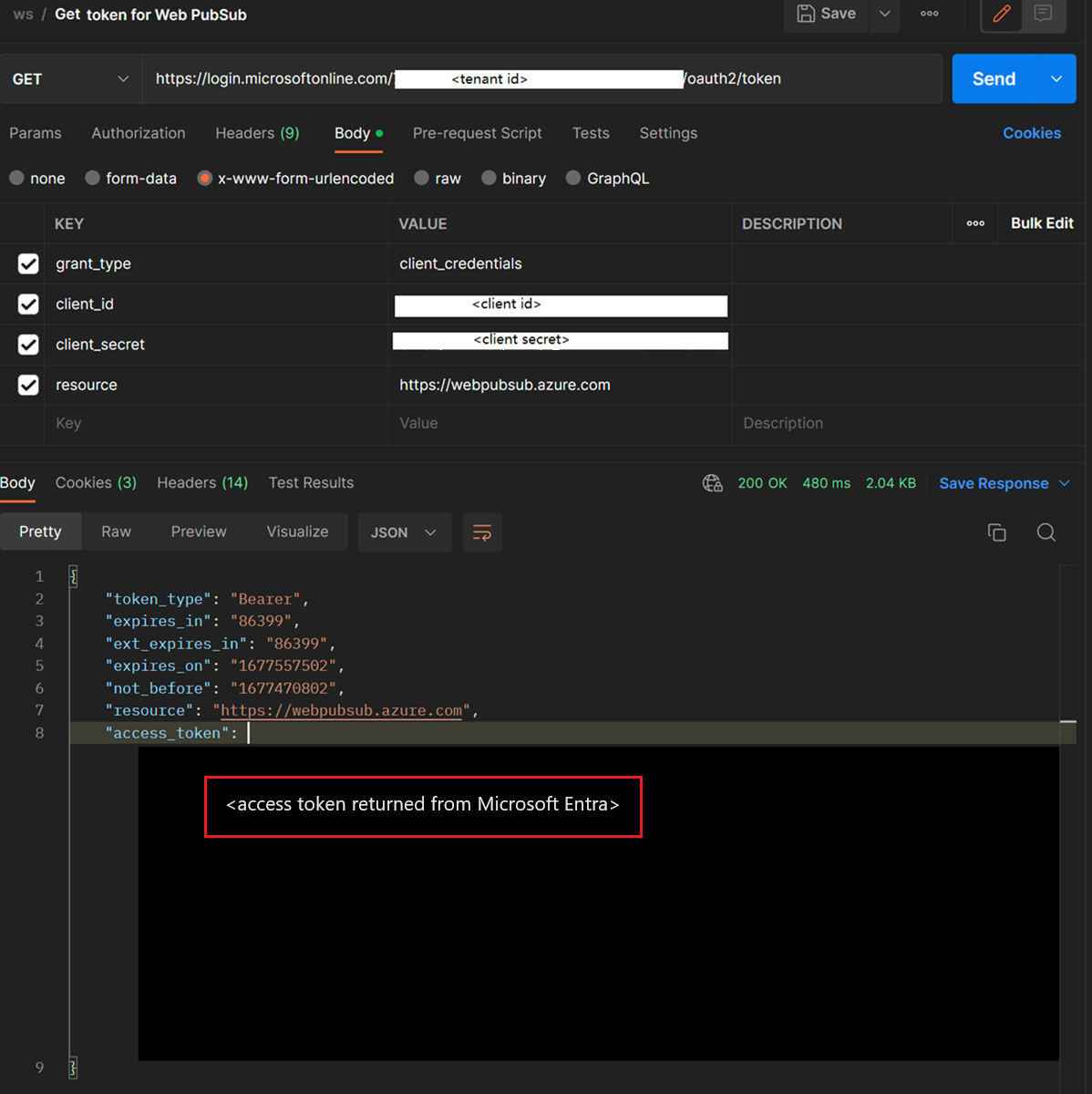

scopeen lugar del valor deresource:client_id: *your client ID* client_secret: *your client secret* grant_type: client_credentials scope: https://webpubsub.azure.com/.defaultSeleccione Enviar para enviar la solicitud para obtener el token. El valor de

access_tokenes el token de acceso.

Ejemplos de código que usan la autorización de Microsoft Entra

Obtenga ejemplos que usan la autorización de Microsoft Entra en nuestros cuatro lenguajes de programación admitidos oficialmente: