Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Este artículo forma parte de la serie de artículos "Ampliación e innovación de datos de SAP: procedimientos recomendados".

- Identificación de orígenes de datos de SAP

- Elección del mejor conector de SAP

- Rendimiento y solución de problemas para la extracción de datos de SAP

- Seguridad de integración de datos para SAP en Azure

- Arquitectura genérica de integración de datos de SAP

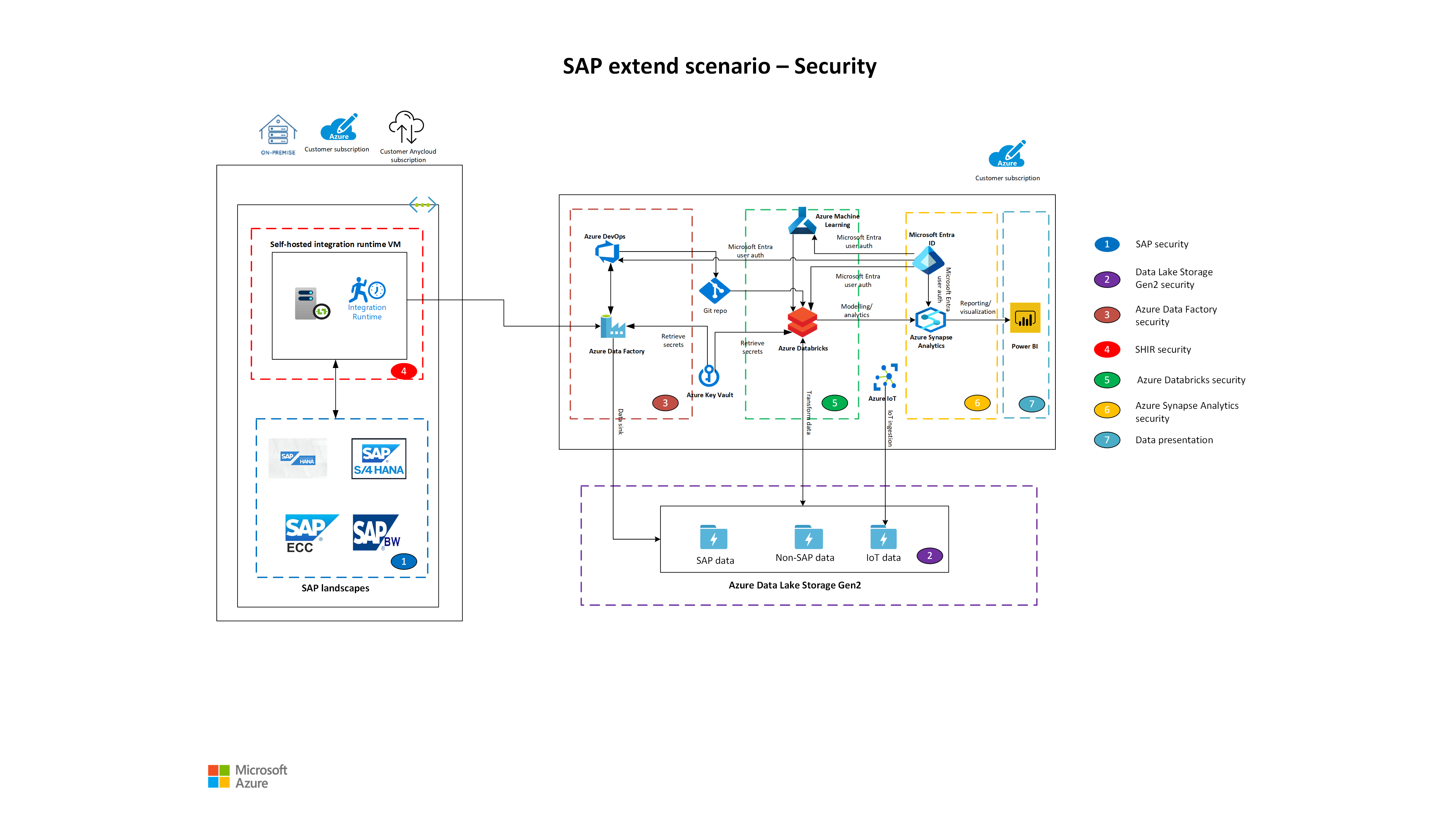

En este artículo se describen las capas de seguridad para escenarios de ampliación de SAP, se proporciona un desglose de cada componente y se ofrecen consideraciones y recomendaciones. Los recursos de administración de Azure Data Factory se basan en la infraestructura de seguridad de Azure y usan medidas de seguridad de Azure.

La capa de ingesta de datos consta de:

- SAP S/4HANA, SAP BW/4HANA o SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- Una máquina virtual (VM) de entorno de ejecución de integración autohospedado (SHIR)

El diagrama siguiente es una arquitectura de ejemplo de seguridad de integración de datos de SAP en Azure. Utilice la arquitectura de ejemplo como punto de partida.

Descargue un archivo Visio de esta arquitectura.

Descargue un archivo Visio de esta arquitectura.

Consideraciones y recomendaciones

En las secciones siguientes se describen las consideraciones y recomendaciones de seguridad de integración de datos para SAP en Azure.

Seguridad de SAP

La guía de seguridad de SAP tiene instrucciones detalladas para los productos de SAP.

Seguridad de Data Lake Storage Gen2

Consulte las siguientes consideraciones para Data Lake Storage Gen2 seguridad.

Autorización del acceso a datos en Azure Storage

Cuando accede a los datos en su cuenta de Storage, su aplicación cliente realiza una solicitud a través de HTTP/HTTPS a Storage. De forma predeterminada, todos los recursos de Storage son seguros y todas las solicitudes a un recurso seguro deben estar autorizadas. El almacenamiento ofrece muchas opciones para autorizar el acceso a los datos. Se recomienda usar las credenciales de Microsoft Entra para autorizar las solicitudes a los datos para lograr una seguridad y simplicidad óptimas. Para más información, consulte Proteger las claves de acceso.

Control de acceso basado en rol (RBAC) de Azure

Use RBAC para administrar los permisos de una entidad de seguridad para los recursos de blobs, colas y tablas en una cuenta de almacenamiento. Además, puede usar el control de acceso basado en atributos (ABAC) de Azure para agregar condiciones a las asignaciones de roles de Azure para los recursos de blob. Para obtener más información, consulte Autorizar el acceso a Azure Blob Storage mediante las condiciones de asignación de roles de Azure.

Seguridad de Blob Storage

Considere las recomendaciones de seguridad para Blob Storage, como la protección de datos, la administración de identidades y acceso, las redes, el registro y la supervisión. Para más información, consulte Recomendaciones de seguridad para Blob Storage.

Control de acceso a Data Lake Storage Gen2

Data Lake Storage Gen2 admite las siguientes estrategias de autorización:

- RBAC

- Listas de control de acceso (ACL)

- Grupos de seguridad

- Autorización de clave compartida y firma de acceso compartido (SAS)

Hay dos tipos de ACL en Data Lake Storage Gen2:

- Las ACL de acceso controlan el acceso a un objeto. Los archivos y directorios tienen ACL de acceso.

- Las ACL predeterminadas son plantillas de ACL que están asociadas a un directorio. Determinan las ACL de acceso para los elementos secundarios que se crean en ese directorio. Los archivos no tienen ACL predeterminadas.

En una entrada de ACL, no asigne directamente usuarios individuales ni entidades de servicio. Use siempre los grupos de seguridad de Microsoft Entra como entidad de seguridad asignada. Esta práctica le permite agregar y eliminar usuarios o entidades principales de servicio sin volver a aplicar las ACL a una estructura de directorios completa. En su lugar, puede agregar o quitar usuarios y entidades de servicio del grupo de seguridad de Microsoft Entra adecuado. Para obtener más información, consulte Listas de control de acceso.

Seguridad de Data Factory

Consulte las consideraciones siguientes para la seguridad de Data Factory.

Movimiento de datos

Hay dos escenarios de movimiento de datos: un escenario de nube y un escenario híbrido. Para obtener información sobre la seguridad del movimiento de datos, consulte Consideraciones de seguridad para el movimiento de datos en Data Factory.

En un escenario de nube, su fuente y su destino son de acceso público a través de Internet. Su origen o destino pueden ser servicios de almacenamiento en la nube administrados, como Azure Storage, Azure Synapse Analytics, Azure SQL Database, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, servicios de software como servicio (SaaS), como Salesforce o protocolos web, como el protocolo de transferencia de archivos (FTP) y el protocolo de datos abiertos (OData). Encuentre una lista completa de orígenes de datos admitidos en formatos y almacenes de datos compatibles.

En un escenario híbrido, su origen o su destino está detrás de un firewall o dentro de una red corporativa local. O el almacén de datos está en una red privada o red virtual y no es de acceso público. En ese caso, el almacén de datos suele ser el origen. El escenario híbrido también incluye servidores de bases de datos hospedados en máquinas virtuales.

Estrategias de acceso a datos

Su organización quiere proteger sus almacenes de datos, como almacenes de datos locales o en la nube o SaaS, frente al acceso no autorizado a través de Internet. Puede controlar el acceso en el almacén de datos en la nube mediante:

- Vínculo privado de una red virtual a un origen de datos habilitado para punto de conexión privado.

- Reglas de firewall que limitan la conectividad mediante el uso de una dirección IP.

- Estrategias de autenticación que requieren que los usuarios demuestren su identidad.

- Estrategias de autorización que restringen a los usuarios a acciones y datos específicos.

Para obtener más información, consulte Estrategias de acceso a datos.

Almacenamiento de credenciales en Azure Key Vault

Puede almacenar credenciales para almacenes de datos y procesos en Key Vault. Data Factory recupera las credenciales cuando se ejecuta una actividad que usa el almacén de datos o el proceso. Para obtener más información, consulte Almacenar credenciales en Key Vault y Usar secretos de Key Vault en actividades de canalización.

Cifrado de las credenciales

En Data Factory, considere la posibilidad de cifrar las credenciales de los almacenes de datos locales. En una máquina con SHIR, puede cifrar y almacenar credenciales para cualquiera de sus almacenes de datos locales, como servicios vinculados con información confidencial. Para más información, consulte Cifrado de credenciales para almacenes de datos locales en Data Factory.

Uso de una identidad administrada

Cuando se usa una identidad administrada, no es necesario administrar las credenciales. Una identidad administrada proporciona una identidad para la instancia de servicio cuando se conecta a recursos que admiten la autenticación de Microsoft Entra. Hay dos tipos de identidades administradas admitidas: identidades administradas asignadas por el sistema e identidades administradas asignadas por el usuario. Para obtener más información, consulte Identidad administrada para Data Factory.

Cifrado con claves administradas por el cliente

En función de las directivas de seguridad, considere la posibilidad de cifrar Data Factory con claves administradas por el cliente. Para más información, consulte Cifrado de Data Factory con claves administradas por el cliente.

Usar una red virtual administrada

Cuando crea un tiempo de ejecución de integración de Azure dentro de una red virtual administrada por Data Factory, el tiempo de ejecución de integración se aprovisiona con la red virtual administrada. Utiliza puntos de conexión privados para conectarse de forma segura a los almacenes de datos admitidos. Un punto de conexión privado es una dirección IP privada dentro de una red virtual y una subred específicas. La red virtual administrada solo se admite en la misma región que Data Factory. Para más información, consulte Red virtual administrada de Data Factory.

Usar Azure Private Link

Cuando usa Private Link, puede conectarse a implementaciones de plataforma como servicio (PaaS) en Azure a través de un punto de conexión privado. Para obtener una lista de las implementaciones de PaaS que admiten Private Link, consulte Private Link para Data Factory.

Conexiones y seguridad de máquinas virtuales SHIR

Consulte las consideraciones siguientes para las conexiones y la seguridad de las máquinas virtuales SHIR.

Credenciales de los almacenes de datos locales

Puede almacenar las credenciales del almacén de datos local en Data Factory o hacer referencia a las credenciales mediante Data Factory durante el tiempo de ejecución desde Key Vault. Si almacena credenciales en Data Factory, cifre siempre en una SHIR. Para más información, consulte Credenciales del almacén de datos local.

Configuración de una SHIR basada en la configuración de red

En el caso de un movimiento de datos híbrido, en la tabla siguiente se resumen las recomendaciones de configuración de red y SHIR basadas en diferentes combinaciones de ubicaciones de origen y destino.

| Origen | Destino | Configuración de la red | Configuración de Integration Runtime |

|---|---|---|---|

| Local | Máquinas virtuales y servicios en la nube implementados en redes virtuales | VPN de IPSec (de punto a sitio o de sitio a sitio) | Instale un SHIR en una máquina virtual de Azure en la red virtual |

| Local | Máquinas virtuales y servicios en la nube implementados en redes virtuales | Azure ExpressRoute (emparejamiento privado) | Instale un SHIR en una máquina virtual de Azure en la red virtual |

| Local | Servicios basados en Azure que tienen un punto de conexión público | ExpressRoute (emparejamiento de Microsoft) | Instale un SHIR en las instalaciones o en una máquina virtual de Azure |

VPN de ExpressRoute o IPSec

En las imágenes siguientes se muestra cómo usar una SHIR para mover datos entre una base de datos local y un servicio de Azure mediante Azure Virtual Network y ExpressRoute o VPN IPSec.

Para configuraciones de firewall y configuración de lista blanca para direcciones IP, consulte Consideraciones de seguridad para el movimiento de datos en Data Factory.

En este diagrama se muestra cómo mover datos mediante el emparejamiento privado de ExpressRoute:

En este diagrama se muestra cómo mover datos mediante LA VPN de IPSec:

En el cortafuegos, asegúrese de que la dirección IP de la máquina SHIR esté permitida y configurada correctamente. Los siguientes almacenes de datos en la nube requieren que permita la dirección IP de la máquina SHIR. De forma predeterminada, es posible que algunos de estos almacenes de datos no requieran la lista de permitidos.

- SQL Database

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

Para más información, consulte Consideraciones de seguridad para el movimiento de datos en Data Factory y Creación y configuración de un SHIR.

Seguridad de Azure Databricks

Consulte las consideraciones siguientes para la seguridad de Azure Databricks.

Línea de referencia de seguridad de Azure para Azure Databricks

Considere la línea base de seguridad de Azure para Azure Databricks. Esta línea de base de seguridad aplica la guía de la prueba comparativa de seguridad en la nube de Microsoft versión 1.0 a Azure Databricks. El punto de referencia de seguridad en la nube de Microsoft proporciona recomendaciones sobre cómo proteger sus soluciones en la nube en Azure.

Seguridad de Azure Synapse Analytics

Azure Synapse Analytics implementa una arquitectura de seguridad de varias capas para la protección integral de sus datos. Hay cinco capas:

La protección de datos identifica y clasifica los datos confidenciales y cifra los datos en reposo y en movimiento. Para conocer las recomendaciones de clasificación y clasificación, gobernanza y cifrado de datos, consulte Protección de datos.

El control de acceso determina el derecho de un usuario a interactuar con los datos. Azure Synapse Analytics admite una amplia gama de funcionalidades para controlar quién puede acceder a qué datos. Para más información, vea Control de acceso.

La autenticación prueba la identidad de los usuarios y las aplicaciones. Azure SQL Auditoría puede registrar actividades de autenticación y un administrador de TI puede configurar informes y alertas siempre que haya un intento de inicio de sesión desde una ubicación sospechosa. Para más información, consulte Autenticación.

La seguridad de la red aísla el tráfico de la red con puntos de conexión privados y redes privadas virtuales. Hay muchas opciones de seguridad de red para proteger Azure Synapse Analytics. Para obtener más información, consulte Seguridad de la red.

La detección de amenazas identifica posibles amenazas a la seguridad, como ubicaciones de acceso inusuales, ataques de inyección SQL y ataques de autenticación. Para obtener más información, consulte Detección de amenazas.

Capa de presentación de datos

Tenga en cuenta cómo puede usar las funcionalidades de seguridad para defender la capa de presentación, incluido Power BI. Para obtener más información, consulte Seguridad de Power BI y Planificación de la implementación de Power BI: seguridad.