Implementación del clúster Azure Data Explorer en la red virtual

Importante

Considere la posibilidad de pasar a una solución basada en punto de conexión privado de Azure para implementar la seguridad de red con Azure Data Explorer. Es menos propenso a errores y proporciona paridad de características.

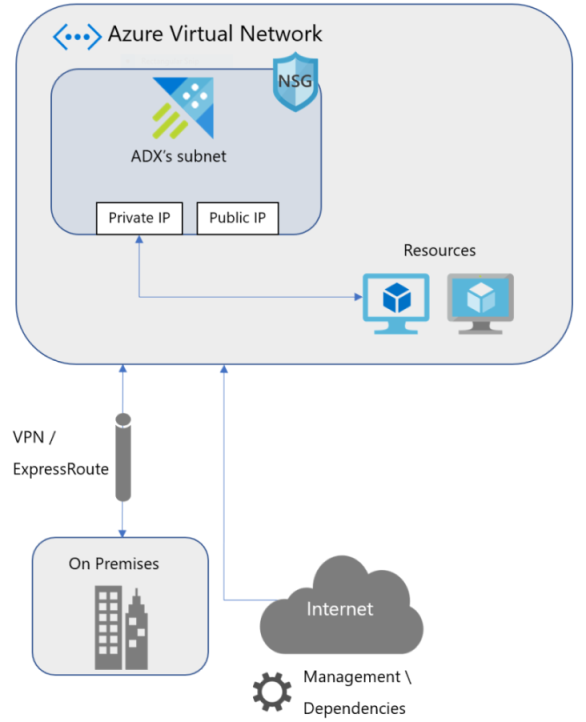

En este artículo se explican los recursos que están presentes cuando se implementa un clúster de Azure Data Explorer en una red virtual de Azure personalizada. Esta información le ayudará a implementar un clúster en una subred de la red virtual (VNet). Para más información sobre las redes virtuales de Azure, vea ¿Qué es Azure Virtual Network?

Azure Data Explorer admite la implementación de un clúster en una subred de la red virtual (VNet). Esta funcionalidad le permite:

- Aplicar reglas de grupo de seguridad de red (NSG) al tráfico del clúster de Azure Data Explorer.

- Conectar la red local a la subred del clúster de Azure Data Explorer.

- Proteger los orígenes de conexión de datos (Event Hubs y Event Grid) con puntos de conexión de servicio.

Acceso al clúster de Azure Data Explorer en la red virtual

Puede acceder al clúster de Azure Data Explorer mediante las siguientes direcciones IP para cada servicio (servicios de administración de datos y motor):

- IP privada: se usa para acceder al clúster dentro de la red virtual.

- Dirección IP pública: se usa para acceder al clúster desde fuera de la red virtual para la administración y la supervisión, y como una dirección de origen para las conexiones salientes iniciadas desde el clúster.

Importante

Las reglas de NSG predeterminadas bloquean el acceso a direcciones IP públicas fuera de la red virtual. Para llegar a un punto de conexión público, debe agregar una excepción para las direcciones IP públicas en el grupo de seguridad de red.

Se crean los siguientes registros DNS para acceder al servicio:

[clustername].[geo-region].kusto.windows.net(motor)ingest-[clustername].[geo-region].kusto.windows.net(administración de datos) se asignan a la dirección IP pública de cada servicio.private-[clustername].[geo-region].kusto.windows.net(motor)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(administración de datos) se asignan a la dirección IP privada de cada servicio.

Planeamiento del tamaño de subred en la red virtual

El tamaño de la subred que se usa para hospedar un clúster de Azure Data Explorer no se puede modificar una vez implementada la subred. En la red virtual, Azure Data Explorer usa una dirección IP privada para cada máquina virtual y dos direcciones IP privadas para los equilibradores de carga internos (motor y administración de datos). Las redes de Azure también usan cinco direcciones IP para cada subred. Azure Data Explorer aprovisiona dos máquinas virtuales para el servicio de administración de datos. Las máquinas virtuales del servicio de motor se aprovisionan por capacidad de escala de configuración de usuario.

El número total de direcciones IP:

| Uso | Número de direcciones |

|---|---|

| Servicio de motor | 1 por instancia |

| Servicio de administración de datos | 2 |

| Equilibradores de carga internos | 2 |

| Direcciones reservadas de Azure | 5 |

| Total | #instancias_de_motor + 9 |

Importante

- Asegúrese de planear el tamaño de la subred antes de implementar Azure Data Explorer. Una vez implementado, no se puede cambiar el tamaño de la subred.

- Asegúrese de que no implementa ningún otro recurso o servicio de Azure en la subred en la que planea implementar Azure Data Explorer. Si lo hace, se impedirá que Azure Data Explorer se inicie al reanudarse desde un estado suspendido.

Puntos de conexión de servicio para conectarse a Azure Data Explorer

Los puntos de conexión de servicio de Azure permiten proteger los recursos multiinquilino de Azure en la red virtual. La implementación del clúster en la subred le permite configurar conexiones de datos con Event Hubs o Event Grid mientras se restringen los recursos subyacentes de la subred de Azure Data Explorer.

Puntos de conexión privados

Los puntos de conexión privados permiten el acceso privado a los recursos de Azure (como storage/event hub/Data Lake Gen 2) y usan la dirección IP privada de la Virtual Network, lo que permite incorporar eficazmente el recurso a la red virtual. Cree un punto de conexión privado para los recursos que usan las conexiones de datos, como el centro de eventos y el almacenamiento, y tablas externas como Storage, Data Lake Gen 2 y SQL Database desde la red virtual para acceder a los recursos subyacentes de forma privada.

Nota

La configuración de un punto de conexión privado requiere la configuración de DNS. Solo se da soporte técnico a la configuración de la zona de DNS privado de Azure. No se admite un servidor DNS personalizado.

Configuración de las reglas del grupo de seguridad de red

Los NSG proporcionan la capacidad de controlar el acceso a la red dentro de una red virtual. Debe configurar los grupos de seguridad de red para que el clúster de Azure Data Explorer funcione en la red virtual.

Configuración de las reglas de grupo de seguridad de red mediante la delegación de subred

La delegación de subred es el método predeterminado para configurar reglas de grupo de seguridad de red para clústeres de Azure Data Explorer implementados en una subred de la red virtual. Al usar la delegación de subred, debe delegarla en Microsoft.Kusto/clusters antes de crear el clúster en la subred.

Al habilitar la delegación de subred en la subred del clúster, el servicio puede definir sus condiciones previas para la implementación en forma de directivas de intención de red. Al crear el clúster en la subred, las configuraciones del grupo de seguridad de red mencionadas en las secciones siguientes se crean automáticamente.

Advertencia

Al cambiar la configuración de delegación de subred, finalmente se interrumpirá el funcionamiento normal del clúster. Por ejemplo, después de detener el clúster, es posible que no pueda iniciar el clúster, ejecutar comandos de administración o aplicar la supervisión de estado en el clúster.

Configuración manual de las reglas del grupo de seguridad de red

Como alternativa, puede configurar manualmente el grupo de seguridad de red. De forma predeterminada, la implementación de un clúster en una red virtual exige la delegación de subred para que se configure "Microsoft.Kusto/clusters". No participar en este requisito es posible mediante el panel Características en vista previa.

Advertencia

La configuración manual de reglas del grupo de seguridad de red para el clúster no es sencilla y requiere que supervise constantemente este artículo para conocer los cambios. Se recomienda encarecidamente usar la delegación de subred para el clúster o, si lo prefiere, considere la posibilidad de usar una solución basada en un punto de conexión privado.

Configuración de NSG de entrada

| Uso | From | To | Protocolo |

|---|---|---|---|

| Administración | Direcciones de administración de Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Supervisión del estado | Direcciones de supervisión de estado de Azure Data Explorer | YourAzureDataExplorerSubnet:443 | TCP |

| Comunicación interna de Azure Data Explorer | YourAzureDataExplorerSubnet: Todos los puertos | YourAzureDataExplorerSubnet: Todos los puertos | All |

| Permitir entrada de Azure Load Balancer (sondeo de estado) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Configuración de NSG de salida

| Uso | From | To | Protocolo |

|---|---|---|---|

| Dependencia de Azure Storage | YourAzureDataExplorerSubnet | Almacenamiento: 443 | TCP |

| Dependencia de Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake: 443 | TCP |

| Ingesta y supervisión de servicios de Event Hubs | YourAzureDataExplorerSubnet | EventHub: 443,5671 | TCP |

| Publicación de métricas | YourAzureDataExplorerSubnet | AzureMonitor: 443 | TCP |

| Active Directory (si es aplicable) | YourAzureDataExplorerSubnet | AzureActiveDirectory: 443 | TCP |

| Dependencia de KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Entidad de certificación | YourAzureDataExplorerSubnet | Internet: 80 | TCP |

| Comunicación interna | YourAzureDataExplorerSubnet | Subred de Azure Data Explorer:todos los puertos | All |

Puertos que se usan para los complementos sql\_request y http\_request |

YourAzureDataExplorerSubnet | Internet: personalizado | TCP |

En las secciones siguientes se muestran las direcciones IP pertinentes para la administración y la supervisión del estado.

Nota:

Puede omitir las siguientes listas si la subred está delegada en Microsoft.Kusto/clusters, tal como se describe en Configuración de las reglas de grupo de seguridad de red mediante la delegación de subred. En este escenario, es posible que las direcciones IP no estén actualizadas, pero se actualizarán automáticamente cuando se asignen al clúster las reglas de NSG necesarias.

Direcciones IP de administración de Azure Data Explorer

Nota

Para futuras implementaciones, use la etiqueta de servicio AzureDataExplorer

| Region | Direcciones |

|---|---|

| Centro de Australia | 20.37.26.134 |

| Centro de Australia 2 | 20.39.99.177 |

| Este de Australia | 40.82.217.84 |

| Sudeste de Australia | 20.40.161.39 |

| Sur de Brasil | 191.233.25.183 |

| Sur de Brasil | 191.232.16.14 |

| Centro de Canadá | 40.82.188.208 |

| Este de Canadá | 40.80.255.12 |

| Centro de la India | 40.81.249.251, 104.211.98.159 |

| Centro de EE. UU. | 40.67.188.68 |

| EUAP del centro de EE. UU. | 40.89.56.69 |

| Este de China 2 | 139.217.184.92 |

| Norte de China 2 | 139.217.60.6 |

| Este de Asia | 20.189.74.103 |

| Este de EE. UU. | 52.224.146.56 |

| Este de EE. UU. 2 | 52.232.230.201 |

| EUAP de Este de EE. UU. 2 | 52.253.226.110 |

| Centro de Francia | 40.66.57.91 |

| Sur de Francia | 40.82.236.24 |

| Centro-oeste de Alemania | 51.116.98.150 |

| Japón Oriental | 20.43.89.90 |

| Japón Occidental | 40.81.184.86 |

| Centro de Corea del Sur | 40.82.156.149 |

| Corea del Sur | 40.80.234.9 |

| Centro-Norte de EE. UU | 40.81.43.47 |

| Norte de Europa | 52.142.91.221 |

| Este de Noruega | 51.120.49.100 |

| Oeste de Noruega | 51.120.133.5 |

| Centro de Polonia | 20.215.208.177 |

| Norte de Sudáfrica | 102.133.129.138 |

| Oeste de Sudáfrica | 102.133.0.97 |

| Centro-sur de EE. UU. | 20.45.3.60 |

| Sudeste de Asia | 40.119.203.252 |

| Sur de la India | 40.81.72.110, 104.211.224.189 |

| Norte de Suiza | 20.203.198.33 |

| Oeste de Suiza | 51.107.98.201 |

| Centro de Emiratos Árabes Unidos | 20.37.82.194 |

| Norte de Emiratos Árabes Unidos | 20.46.146.7 |

| Sur de Reino Unido 2 | 40.81.154.254 |

| Oeste de Reino Unido | 40.81.122.39 |

| Departamento de Defensa de centro de EE. UU. | 52.182.33.66 |

| Departamento de Defensa del este de EE. UU | 52.181.33.69 |

| USGov: Arizona | 52.244.33.193 |

| USGov: Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| Centro-Oeste de EE. UU. | 52.159.55.120 |

| Oeste de Europa | 51.145.176.215 |

| Oeste de la India | 40.81.88.112 |

| Oeste de EE. UU. | 13.64.38.225 |

| Oeste de EE. UU. 2 | 40.90.219.23 |

| Oeste de EE. UU. 3 | 20.40.24.116 |

Direcciones de supervisión de estado

| Region | Direcciones |

|---|---|

| Centro de Australia | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Centro de Australia 2 | 52.163.244.128 |

| Este de Australia | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Sudeste de Australia | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Sur de Brasil | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Centro de Canadá | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Este de Canadá | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Centro de la India | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Centro de EE. UU. | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| EUAP del centro de EE. UU. | 23.101.115.123 |

| Este de China 2 | 40.73.96.39 |

| Norte de China 2 | 40.73.33.105 |

| Este de Asia | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| Este de EE. UU. | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| Este de EE. UU. 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| EUAP de Este de EE. UU. 2 | 104.46.110.170 |

| Centro de Francia | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Sur de Francia | 40.127.194.147 |

| Japón Oriental | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japón Occidental | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Centro de Corea del Sur | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Corea del Sur | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Centro-Norte de EE. UU | 23.101.115.123 |

| Norte de Europa | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Norte de Sudáfrica | 52.163.244.128 |

| Oeste de Sudáfrica | 52.163.244.128 |

| Centro-sur de EE. UU. | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Sur de la India | 52.163.244.128 |

| Sudeste de Asia | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Norte de Suiza | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Sur de Reino Unido | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Oeste de Reino Unido | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| Departamento de Defensa de centro de EE. UU. | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| Departamento de Defensa del este de EE. UU | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov: Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov: Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Centro-Oeste de EE. UU. | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Oeste de Europa | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Oeste de la India | 52.163.244.128 |

| Oeste de EE. UU. | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| Oeste de EE. UU. 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Configuración de ExpressRoute

Use ExpressRoute para conectar la red local a Azure Virtual Network. Una configuración común consiste en anunciar la ruta predeterminada (0.0.0.0/0) a través de la sesión de Protocolo de puerta de enlace de borde (BGP). Esto obliga a que el tráfico que sale de la red virtual se reenvíe a la red local del cliente que puede quitar el tráfico, lo que interrumpirá los flujos de salida. Para superar este comportamiento predeterminado, se puede configurar Ruta definida por el usuario (UDR) (0.0.0.0/0) y el próximo salto será Internet. Como UDR tiene prioridad sobre BGP, el tráfico se destinará a Internet.

Protección del tráfico de salida con un firewall

Si quiere proteger el tráfico de salida mediante Azure Firewall o cualquier aplicación virtual para limitar los nombres de dominio, se deben permitir los siguientes nombres de dominio completos (FQDN) en el firewall.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Nota

Para restringir el acceso a las dependencias con un carácter comodín (*), use la API descrita en Cómo detectar dependencias automáticamente.

Si usa Azure Firewall, agregue una regla de red con las siguientes propiedades:

Protocolo: TCP Tipo de origen: Dirección IP Origen: * Etiquetas de servicio: AzureMonitor Puertos de destino: 443

Configuración de la tabla de rutas

Debe configurar la tabla de rutas de la subred del clúster con Internet como próximo salto para evitar problemas de rutas asimétricas.

Configuración de la tabla de rutas mediante la delegación de subred

Se recomienda usar la delegación de subred para configurar la tabla de rutas para la implementación del clúster, de forma similar a cómo se realizó para las reglas de NSG. Al habilitar la delegación de subred en la subred del clúster, puede habilitar el servicio para configurar y actualizar la tabla de rutas automáticamente.

Configuración manual de la tabla de rutas

Como alternativa, puede configurar manualmente la tabla de rutas. De forma predeterminada, la implementación de un clúster en una red virtual exige la delegación de subred para que se configure "Microsoft.Kusto/clusters". No participar en este requisito es posible mediante el panel Características en vista previa.

Advertencia

La configuración manual de la tabla de rutas para el clúster no es sencilla y requiere que supervise constantemente este artículo para conocer los cambios. Se recomienda encarecidamente usar la delegación de subred para el clúster o, si lo prefiere, considere la posibilidad de usar una solución basada en un punto de conexión privado.

Para configurar manualmente la tabla de rutas, debe definirla en la subred. Tiene que agregar las direcciones de administración y seguimiento de estado con Internet como próximo salto.

Por ejemplo, para la región Oeste de EE. UU. , se deben definir los UDR siguientes:

| Nombre | Prefijo de dirección | Próximo salto |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Cómo detectar dependencias automáticamente

Azure Data Explorer proporciona una API que permite a los clientes detectar mediante programación todas las dependencias salientes externas (FQDN). Estas dependencias de salida permitirán a los clientes configurar un firewall en su lado para permitir el tráfico de administración mediante los FQDN dependientes. Los clientes pueden tener estos dispositivos de firewall en Azure o en el entorno local. Esta última opción podría provocar una latencia adicional y podría afectar al rendimiento del servicio. Los equipos de servicio tendrán que probar este escenario para evaluar el impacto en el rendimiento del servicio.

Se usa ARMClient para demostrar la API REST con PowerShell.

Inicio de sesión con ARMClient

armclient loginInvoque la operación de diagnóstico.

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionCompruebe la respuesta.

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Las dependencias de salida abarcan categorías como el identificador de Microsoft Entra, Azure Monitor, la entidad de certificación, Azure Storage y el seguimiento interno. En cada categoría hay una lista de nombres de dominio y puertos necesarios para ejecutar el servicio. Se pueden usar para configurar mediante programación el dispositivo de firewall que prefiera.

Implementación de un clúster de Azure Data Explorer en la red virtual mediante una plantilla de Azure Resource Manager

Para implementar el clúster de Azure Data Explorer en la red virtual, use la plantilla Implementación de Azure Data Explorer clúster en la red virtual de Azure Resource Manager.

Esta plantilla crea el clúster, la red virtual, la subred, el grupo de seguridad de red y las direcciones IP públicas.

Limitaciones conocidas

- Los recursos de red virtual con clústeres implementados no admiten el traslado a un nuevo grupo de recursos o a una operación de suscripción.

- Los recursos de dirección IP pública que se usan para el motor de clúster o el servicio de administración de datos no admiten el traslado a una nueva operación de suscripción o grupo de recursos.

- No es posible usar el prefijo DNS "privado" de la red virtual insertada en Azure Data Explorer clústeres como parte de la consulta.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de