Activación de la exploración sin agentes para máquinas virtuales

El análisis sin agente proporciona visibilidad del software instalado y de las vulnerabilidades del software en sus cargas de trabajo para ampliar la cobertura de la evaluación de vulnerabilidades a las cargas de trabajo del servidor sin un agente de evaluación de vulnerabilidades instalado.

La evaluación de vulnerabilidades sin agente usa el motor de administración de vulnerabilidades de Microsoft Defender para evaluar las vulnerabilidades del software instalado en las máquinas virtuales, sin necesidad de instalar Defender para punto de conexión. La evaluación de vulnerabilidades muestra el inventario de software y los resultados de vulnerabilidades en el mismo formato que las evaluaciones basadas en agente.

Compatibilidad con soluciones de evaluación de vulnerabilidades basadas en agente

Defender for Cloud ya admite diferentes exámenes de vulnerabilidades basados en agente, incluida la Administración de vulnerabilidades de Microsoft Defender (MDVM), BYOL. El análisis sin agente amplía la visibilidad de Defender for Cloud para llegar a más dispositivos.

Al habilitar la evaluación de vulnerabilidades sin agente:

Si no tiene ninguna solución integrada de evaluación de vulnerabilidades habilitada en ninguna de las máquinas virtuales de su suscripción, Defender for Cloud habilita automáticamente MDVM de manera predeterminada.

Si selecciona Microsoft Defender Vulnerability Management como parte de una integración con Microsoft Defender for Endpoint, Defender for Cloud muestra una vista unificada y consolidada que optimiza la cobertura y la actualización.

- Las máquinas cubiertas mediante solo uno de los orígenes (administración de vulnerabilidades de Defender o sin agente) muestran los resultados de ese origen.

- Las máquinas cubiertas por ambos orígenes muestran los resultados basados en agente solo para aumentar la actualización.

Si selecciona Evaluación de vulnerabilidades con integraciones BYOL - Defender for Cloud muestra los resultados basados en agentes de manera predeterminada. Los resultados del análisis sin agente se muestran para los equipos que no tienen un agente instalado o de los equipos que no están informando los resultados correctamente.

Para cambiar el comportamiento predeterminado a fin de mostrar siempre los resultados de MDVM (independientemente de una solución de agente de terceros), seleccione la configuración Administración de vulnerabilidades de Microsoft Defender en la solución de evaluación de vulnerabilidades.

Habilitación del examen sin agente para máquinas

Al habilitar Administración de la posición de seguridad en la nube (CSPM) de Defender o Defender para servidores P2, el examen sin agente está habilitado de forma predeterminada.

Si ya tiene Habilitado Defender para servidores P2 y el análisis sin agente está desactivado, debe activar el examen sin agente manualmente.

Puede habilitar el examen sin agente

Nota:

El examen de malware sin agente solo está disponible si tiene el plan 2 de Defender para servidores habilitado.

Evaluación de vulnerabilidades sin agente en Azure

Para habilitar la evaluación de vulnerabilidades sin agente en Azure:

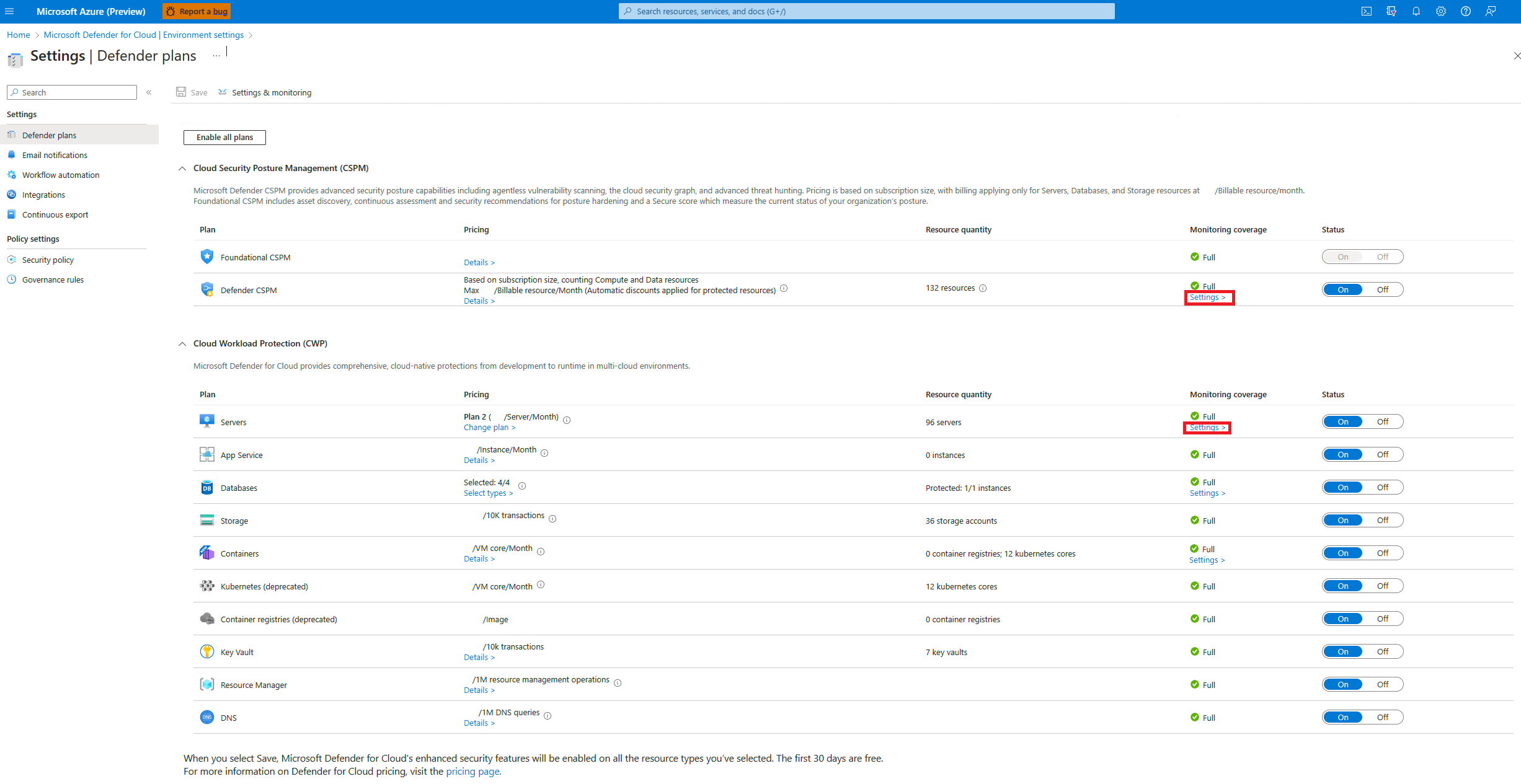

En el menú de Defender for Cloud, abra Parámetros del entorno.

Seleccione la suscripción correspondiente.

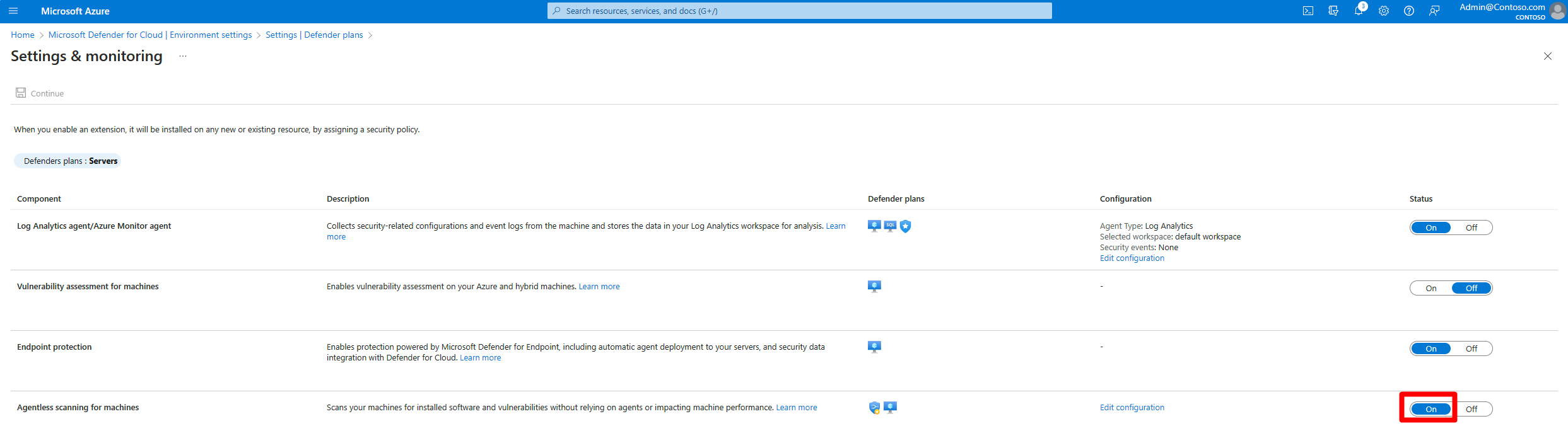

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

La configuración de análisis sin agente la comparten tanto el administración de la posición de seguridad en la nube (CSPM) como Defender para servidores P2. Al habilitar el examen sin agente en cualquier plan, la configuración está habilitada para ambos planes.

En el panel de configuración, active el escaneo sin agente de las máquinas.

Seleccione Guardar.

Para habilitar el examen de discos cifrados de CMK en Azure (versión preliminar):

Para que el examen sin agente cubra las máquinas virtuales de Azure con discos cifrados de CMK, debe conceder permisos adicionales de Defender for Cloud para crear una copia segura de estos discos. Para ello, se necesitan permisos adicionales en los almacenes de claves que se usan para el cifrado de CMK para las máquinas virtuales.

Para asignar manualmente los permisos, siga las instrucciones siguientes según el tipo de Key Vault:

- En el caso de los almacenes de claves que usan permisos que no son RBAC, asigne "Proveedor de recursos del analizador de servidores en la nube de Microsoft Defender para servidores en la nube" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) estos permisos: Obtención de claves, Ajuste de claves y Desencapsulado de claves. - Para almacenes de claves que utilizan permisos RBAC, asigne "Proveedor de recursos de escáner de Microsoft Defender para servidores en la nube" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) la función integrada de usuario de cifrado del servicio criptográfico de Key Vault.

Para asignar estos permisos a escala, también puede usar este script.

Para obtener más información, consulte los Permisos de examen sin agente.

Evaluación de vulnerabilidades sin agente en AWS

En el menú de Defender for Cloud, abra Parámetros del entorno.

Seleccione la cuenta correspondiente.

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

Cuando se activa el escaneo sin agentes en cualquiera de los planes, la configuración se aplica a ambos planes.

En el panel de configuración, active el escaneo sin agente de las máquinas.

Seleccione Guardar y Siguiente: Configurar acceso.

Descargue la plantilla de CloudFormation.

Con la plantilla de CloudFormation descargada, cree la pila en AWS tal como se indica en la pantalla. Si va a incorporar una cuenta de administración, deberá ejecutar la plantilla de CloudFormation como Stack y como StackSet. Los conectores se crearán para las cuentas de miembro hasta 24 horas después de la incorporación.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Actualización.

Después de habilitar el análisis sin agentes, el inventario de software y la información sobre vulnerabilidades se actualizan automáticamente en Defender for Cloud.

Habilitación del examen sin agente en GCP

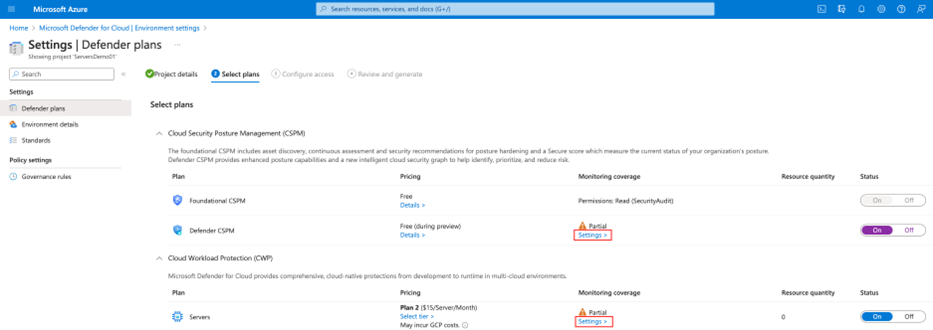

En Defender for Cloud, seleccione Configuración del entorno.

Seleccione el proyecto o la organización pertinentes.

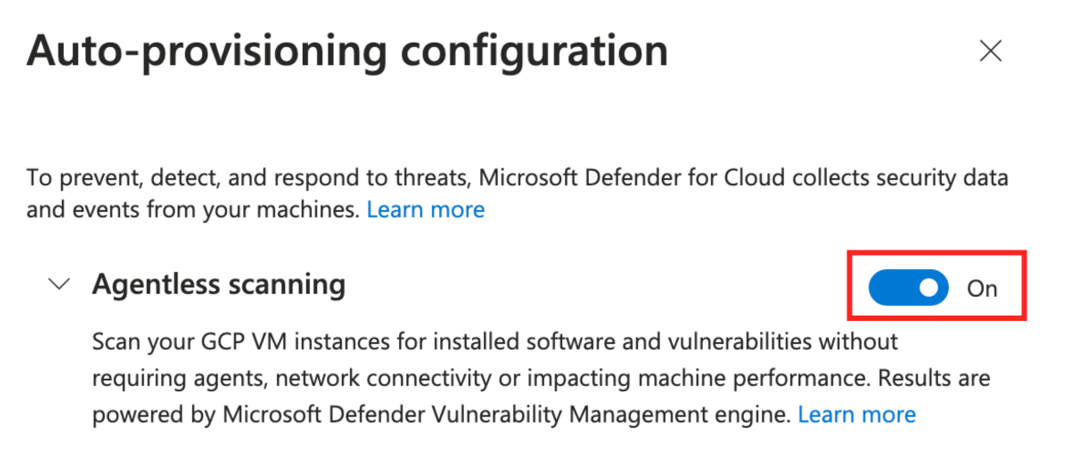

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

Cambie el examen sin agente a Activado.

Seleccione Guardar y Siguiente: Configurar acceso.

Copie el script de incorporación.

Ejecute el script de incorporación en el ámbito de la organización o el proyecto de GCP (portal de GCP o la CLI de gcloud).

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Actualización.

Prueba de la implementación del examinador de malware sin agente

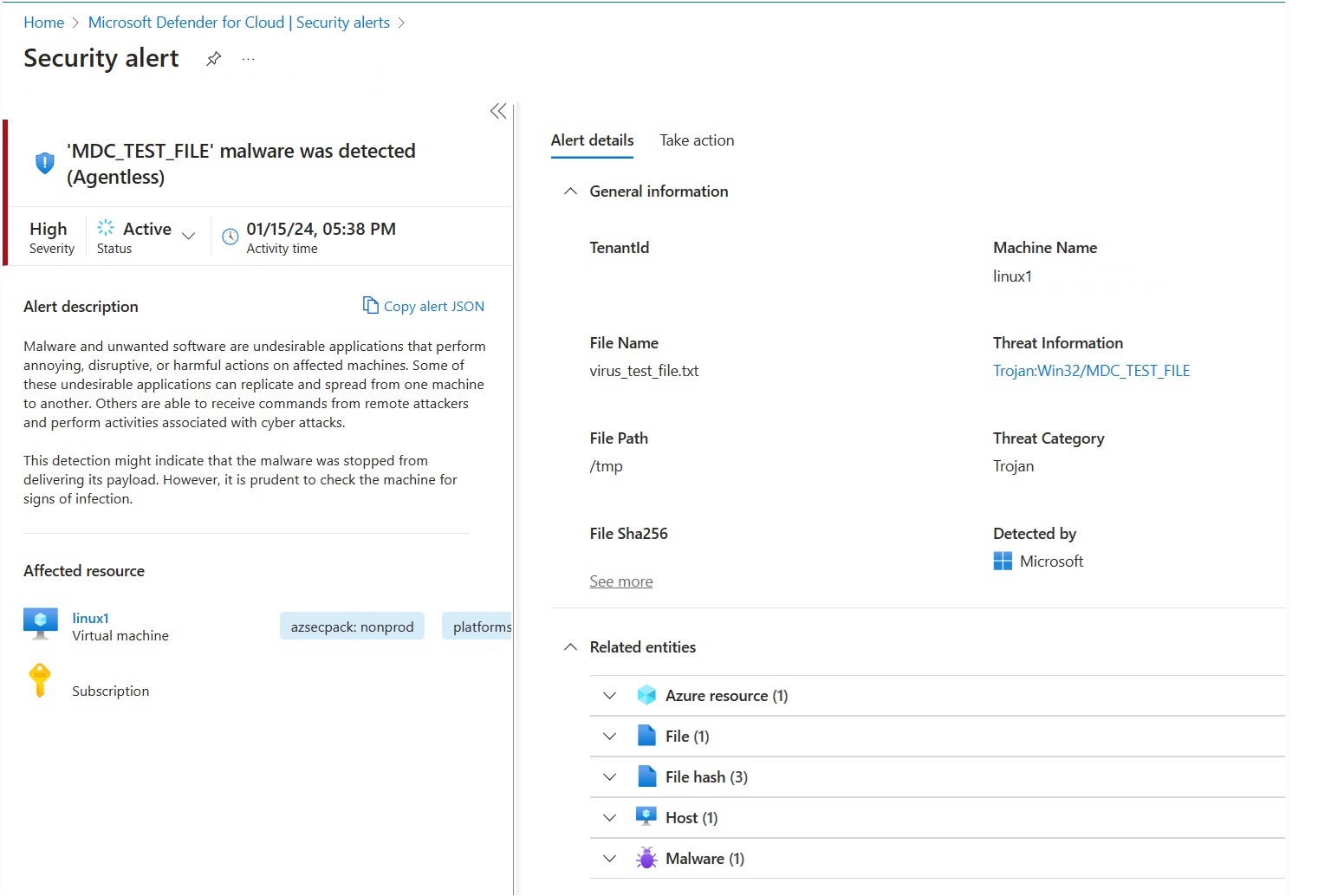

Las alertas de seguridad aparecen en el portal solo en los casos en los que se detectan amenazas en el entorno. Si no tiene ninguna alerta, puede deberse a que no hay amenazas en el entorno. Puede probar que el dispositivo está incorporado correctamente e informando a Defender for Cloud; para ello, cree un archivo de prueba.

Creación de un archivo de prueba para Linux

Abra una ventana del terminal en la VM.

Ejecute el comando siguiente:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

La alerta MDC_Test_File malware was detected (Agentless) aparecerá en un plazo de 24 horas en la página Alertas de Defender for Cloud y en el portal de Defender XDR.

Creación de un archivo de prueba para Windows

Creación de un archivo de prueba con un documento de texto

Cree un archivo de texto en la máquina virtual.

Pegue el texto

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$en el archivo de texto.Importante

Asegúrese de que no haya espacios ni líneas adicionales en el archivo de texto.

Guarde el archivo.

Abra el archivo para validar que incluye el contenido de la fase 2.

La alerta MDC_Test_File malware was detected (Agentless) aparecerá en un plazo de 24 horas en la página Alertas de Defender for Cloud y en el portal de Defender XDR.

Creación de un archivo de prueba con PowerShell

Abra PowerShell en la VM.

Ejecute el script siguiente.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

La alerta MDC_Test_File malware was detected (Agentless) aparecerá en un plazo de 24 horas en la página Alertas de Defender for Cloud y en el portal de Defender XDR.

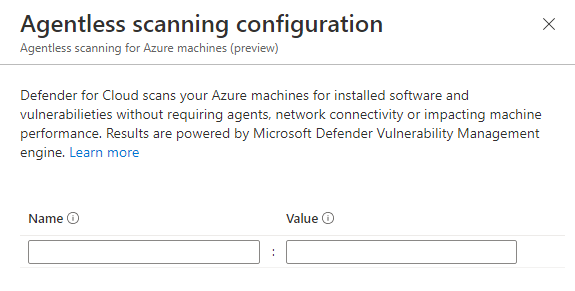

Exclusión de máquinas del examen

El examen sin agente se aplica a todas las máquinas aptas de la suscripción. Para evitar que se analicen máquinas específicas, puede excluir máquinas del análisis sin agente en función de las etiquetas de entorno preexistentes. Cuando Defender for Cloud realiza la detección continua de máquinas, se omiten las máquinas excluidas.

A fin de configurar máquinas para la exclusión:

En Defender for Cloud, seleccione Configuración del entorno.

Seleccione la suscripción pertinente o el conector multinube.

Para el plan Defender administración de la posición de seguridad en la nube(CSPM) o Defender para servidores P2, seleccione Configuración.

Para el examen sin agente, seleccione Editar configuración.

Escriba el nombre y el valor de etiqueta que se aplican a las máquinas que desea excluir. Puede introducir

multiple tag:valuepares.

Seleccione Guardar.

Contenido relacionado

Más información sobre: