Descripción del acceso a la máquina virtual Just-in-Time (JIT)

En esta página se explican los principios que hay detrás de la característica de acceso a máquinas virtuales Just-In-Time (JIT) de Microsoft Defender para la nube y la lógica detrás de la recomendación.

Para obtener información sobre cómo aplicar JIT a las máquinas virtuales mediante Azure Portal (ya sea Defender for Cloud o Azure Virtual Machines) o mediante programación, consulte Procedimientos para proteger los puertos de administración con JIT.

Riesgos de abrir los puertos de administración abiertos en una máquina virtual

Los actores de amenazas buscan activamente máquinas accesibles con puertos de administración abiertos, como RDP o SSH. Todas las máquinas virtuales son objetivos potenciales para un ataque. Cuando se consigue poner en peligro a una máquina virtual, se usa como punto de entrada para atacar más recursos dentro de su entorno.

Por qué el acceso a la VM JIT es la solución

Al igual que con todas las técnicas de prevención de ciberseguridad, el objetivo debería ser reducir la superficie expuesta a ataques. En este caso, significa tener menos puertos abiertos, especialmente puertos de administración.

Los usuarios legítimos también usan estos puertos, por lo que no resulta práctico mantenerlos cerrados.

Para resolver este problema, Microsoft Defender para la nube ofrece JIT. Gracias a JIT, se puede bloquear el tráfico entrante a las máquinas virtuales. Para ello, se reduce la exposición a ataques al mismo tiempo que se proporciona un acceso sencillo para conectarse a las máquinas virtuales cuando sea necesario.

Cómo opera JIT con recursos de red en Azure y AWS

En Azure, puede bloquear el tráfico entrante en puertos específicos habilitando el acceso a máquinas virtuales Just-In-Time. Defender for Cloud garantiza que existen reglas para "denegar todo el tráfico entrante" de los puertos seleccionados en el grupo de seguridad de red (NSG) y las reglas de Azure Firewall. Estas reglas restringen el acceso a los puertos de administración de las máquinas virtuales de Azure y los defienden frente a ataques.

En caso de que ya existan otras reglas relativas a los puertos seleccionados, las reglas existentes tendrán prioridad sobre las nuevas reglas para "denegar todo el tráfico entrante". Si no hay ninguna regla existente en los puertos seleccionados, las nuevas reglas tendrán prioridad principal en los grupos de seguridad de red y Azure Firewall.

En AWS, al habilitar el acceso JIT a las reglas pertinentes de los grupos de seguridad EC2 adjuntos, para los puertos seleccionados, se revocan los cuales bloquean el tráfico entrante en esos puertos específicos.

Cuando un usuario solicita acceso a una máquina virtual, Defender for Cloud comprueba que este tenga permisos de control de acceso basado en rol (RBAC de Azure) para ella. Si la solicitud se aprueba, Defender for Cloud configura los grupos de seguridad de red y Azure Firewall para permitir el tráfico entrante a los puertos seleccionados desde las direcciones (o rangos) IP pertinentes durante el periodo especificado. En AWS, Defender for Cloud crea un nuevo grupo de seguridad EC2 que permite el tráfico entrante a los puertos especificados. Una vez transcurrido ese tiempo, Defender for Cloud restaura los NSG a su estado anterior. Las conexiones que ya están establecidas no se interrumpen.

Nota

JIT no admite las máquinas virtuales que protegen los firewalls de Azure controlados mediante Azure Firewall Manager. Azure Firewall debe configurarse con Reglas (clásico) y no puede usar directivas de firewall.

Cómo Defender para la nube identifica las máquinas virtuales a las que se debe aplicar JIT

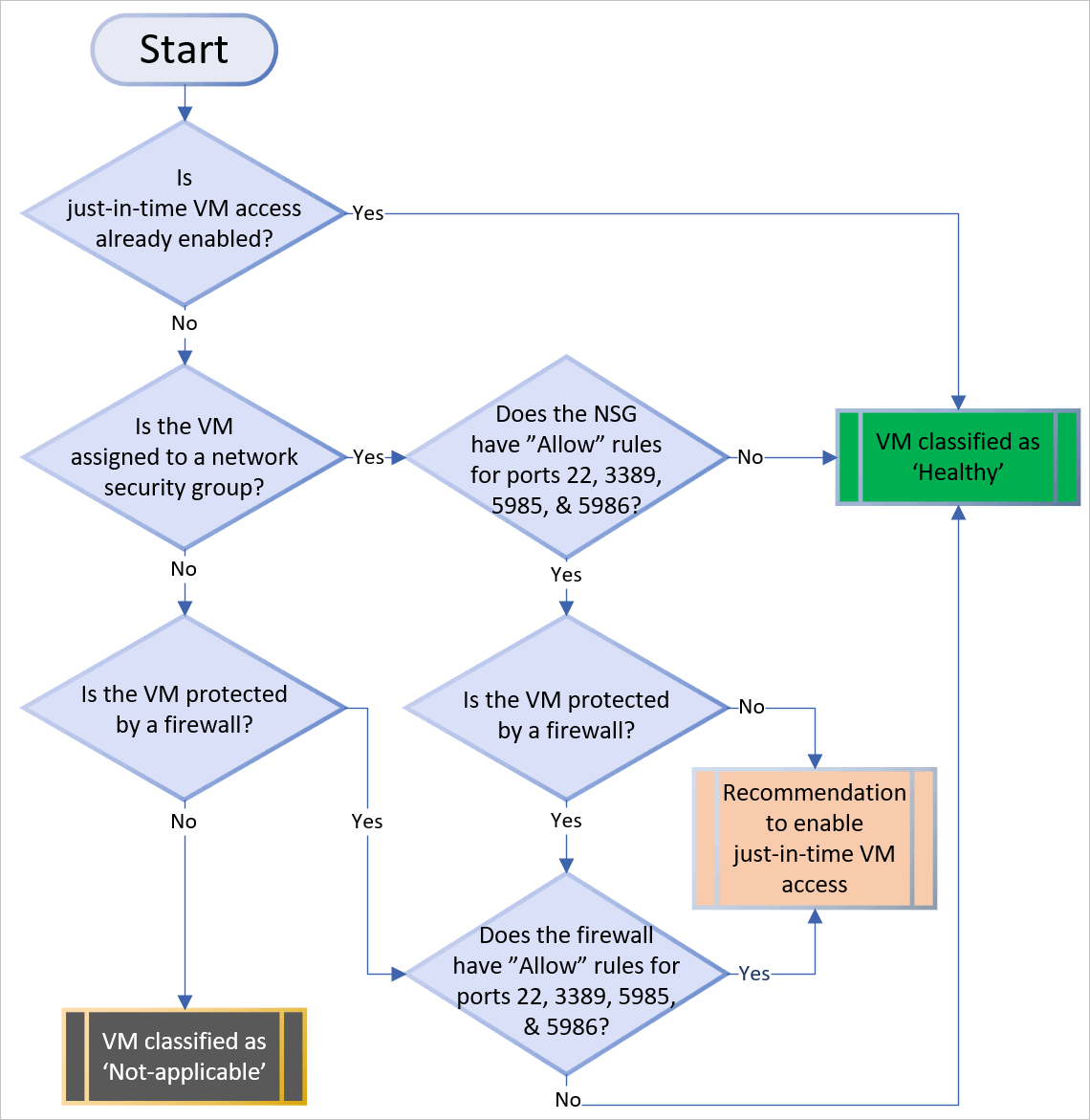

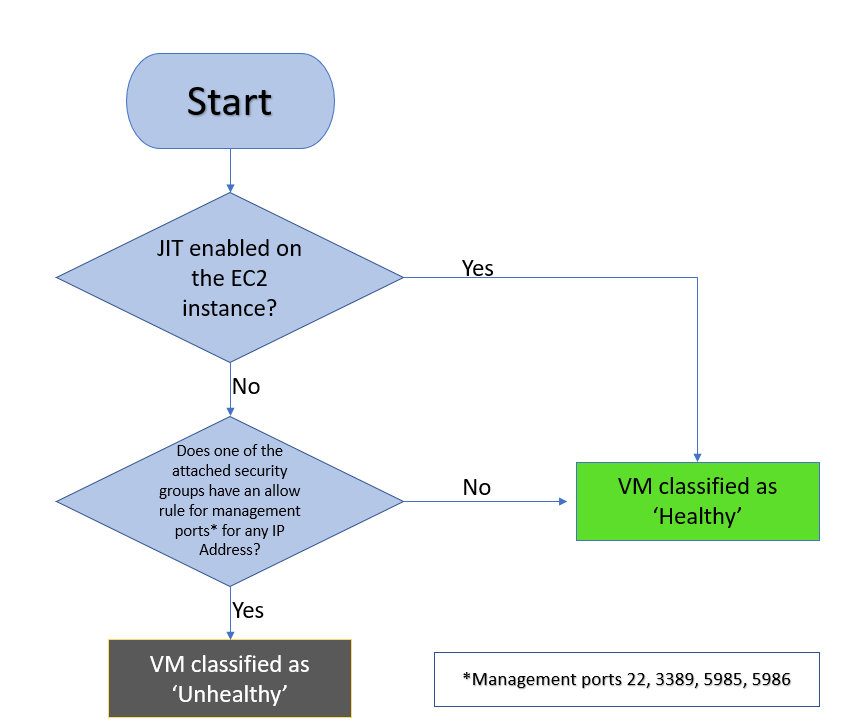

En el diagrama siguiente se muestra la lógica que Defender for Cloud aplica al decidir cómo clasificar las máquinas virtuales compatibles:

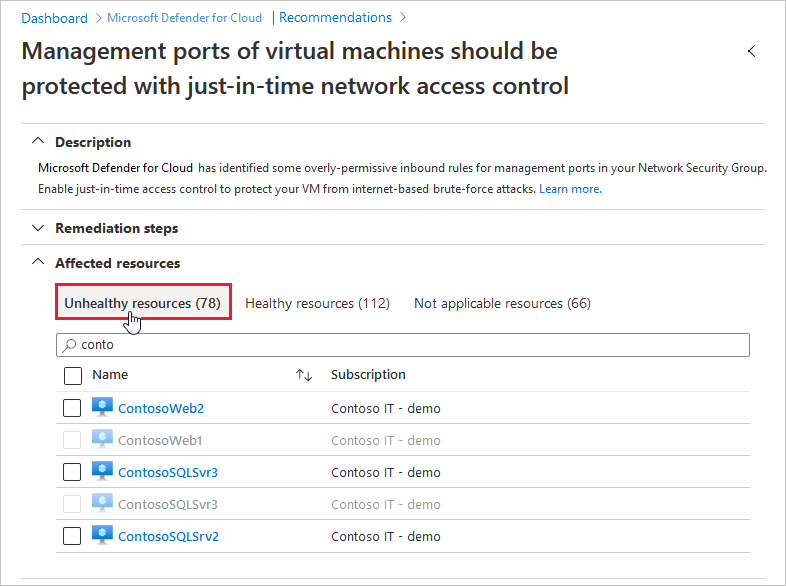

Cuando Defender for Cloud encuentra una máquina que puede beneficiarse de JIT, agrega esa máquina a la pestaña Recursos incorrectos de la recomendación.

Paso siguiente

En esta página se ha explicado por qué se debe usar el acceso a la máquina virtual (VM) Just-in-Time (JIT). Para más información sobre cómo habilitar JIT y solicitar acceso a las máquinas virtuales habilitadas para JIT:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de