Conexión de máquinas que no son de Azure a Microsoft Defender for Cloud

Microsoft Defender for Cloud puede supervisar la posición de seguridad de las máquinas que no son de Azure, pero, para ello, debe conectarlas primero a Azure.

Puede conectar equipos que no son de Azure de alguna de las maneras siguientes:

- Incorporación con Azure Arc:

- Mediante servidores habilitados para Azure Arc (recomendado)

- Mediante Azure Portal.

- Incorporación directa con Microsoft Defender para punto de conexión

En este artículo se describen los métodos para la incorporación con Azure Arc.

Si va a conectar máquinas desde otros proveedores de nube, consulte Conexión de la cuenta de AWS o Conexión del proyecto de GCP. Los conectores multinube para Amazon Web Services (AWS) y Google Cloud Platform (GCP) en Defender for Cloud controlan de forma transparente la implementación de Azure Arc.

Requisitos previos

Para completar los procedimientos de este artículo, necesita:

Una suscripción de Microsoft Azure. Si no tienes una suscripción de Azure, puedes registrarte para obtener una gratuita.

Microsoft Defender for Cloud instalado en su suscripción de Azure.

Acceso a una máquina local.

Conexión de máquinas locales mediante Azure Arc

Una máquina que tiene servidores habilitados para Azure Arc se convierte en un recurso de Azure. Cuando instala el agente de Log Analytics, aparece en Defender for Cloud con recomendaciones, como con los demás recursos de Azure.

Los servidores habilitados para Azure Arc proporcionan funcionalidades mejoradas, como la habilitación de directivas de configuración de invitados en la máquina y la simplificación de la implementación con otros servicios de Azure. Para obtener información general sobre las ventajas de los servidores habilitados para Azure Arc, consulte Operaciones en la nube admitidas.

Para implementar Azure Arc en una máquina, siga las instrucciones de Inicio rápido: Conexión de máquinas híbridas con servidores habilitados para Azure Arc.

Para implementar Azure Arc en varias máquinas a escala, siga las instrucciones de Conexión de máquinas híbridas a Azure a escala.

Las herramientas de Defender for Cloud para la implementación automática del agente de Log Analytics funcionan con máquinas que ejecutan Azure Arc. Sin embargo, esta capacidad se encuentra en versión preliminar. Cuando haya conectado las máquinas mediante Azure Arc, use la recomendación pertinente de Defender for Cloud para implementar el agente y aprovechar las ventajas del conjunto de protecciones que ofrece Defender for Cloud:

- El agente de Log Analytics se debe instalar en las máquinas de Azure Arc basadas en Linux

- El agente de Log Analytics se debe instalar en las máquinas de Azure Arc basadas en Windows

Conexión de máquinas locales mediante Azure Portal

Una vez que ha conectado Defender for Cloud a la suscripción de Azure, puede empezar a conectar las máquinas locales desde la página Introducción de Defender for Cloud.

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

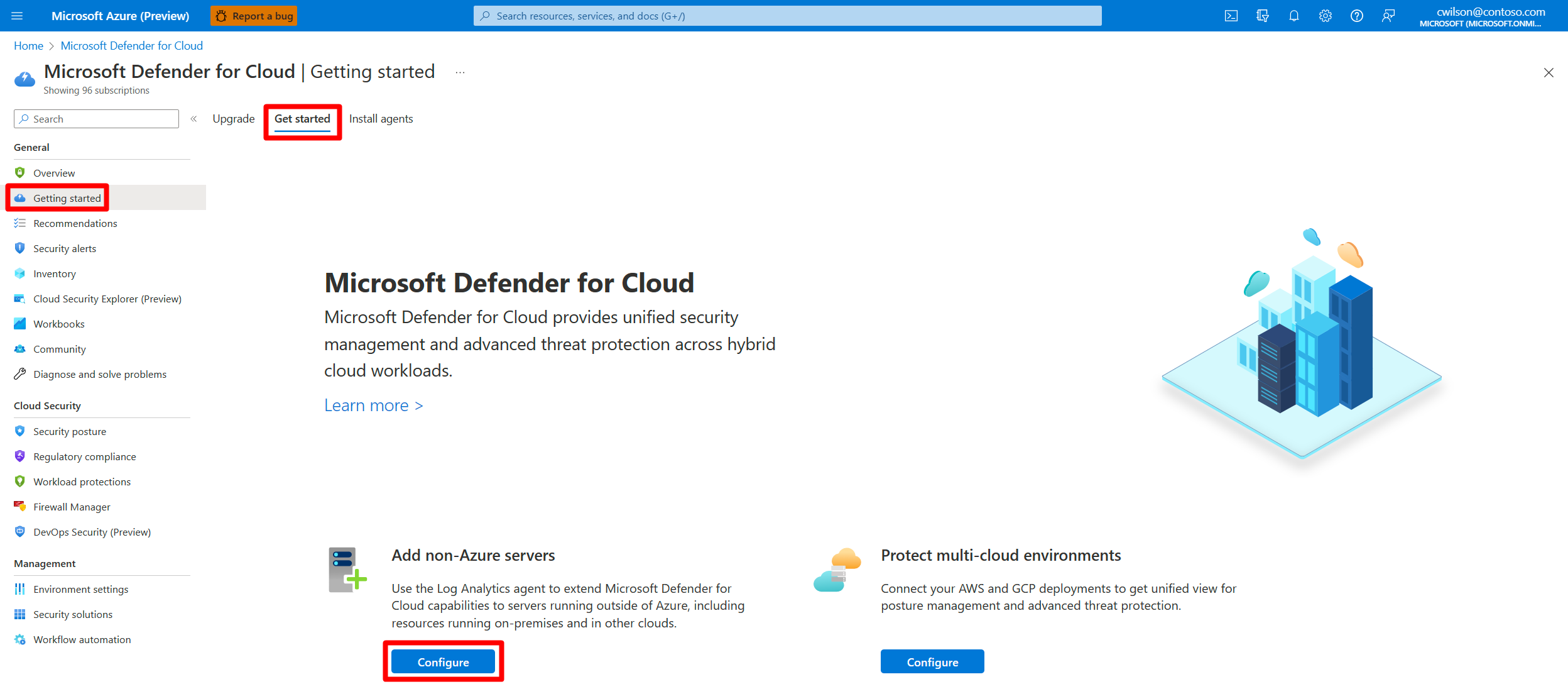

En el menú de Defender for Cloud, seleccione Introducción.

Seleccione la pestaña Introducción.

Busque Servidores que no son de Azure y seleccione Configurar.

Aparece una lista de las áreas de trabajo de Log Analytics.

(Opcional) Si aún no tiene un área de trabajo de Log Analytics en la que almacenar los datos, seleccione Crear área de trabajo nueva, y siga las instrucciones en pantalla.

En la lista de áreas de trabajo, seleccione Actualizar para el área de trabajo correspondiente para activar los planes de pago de Defender for Cloud durante 30 días gratuitos.

En la lista de áreas de trabajo, seleccione Agregar servidores para el área de trabajo correspondiente.

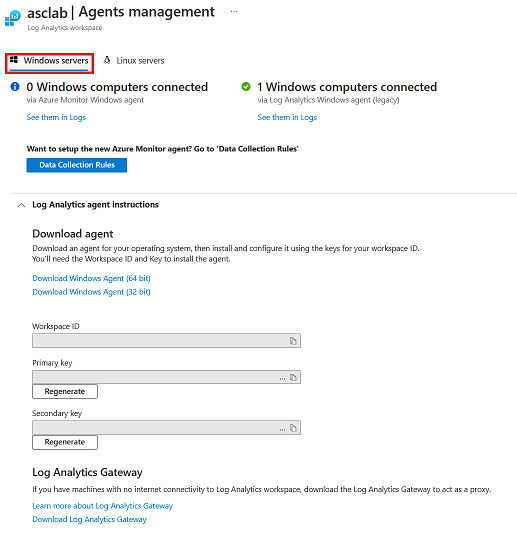

En la página Administración de agentes, elija uno de los procedimientos siguientes, en función del tipo de máquinas que va a incorporar:

Incorpore su servidor de Windows

Cuando agrega un servidor de Windows, necesita la información de la página Administración de agentes y descargar el archivo de agente adecuado (32 bits o 64 bits).

Para incorporar un servidor de Windows:

Seleccioneservidores de Windows.

Seleccione el vínculo Descargar Agente para Windows que se aplica al tipo de procesador del equipo para descargar el archivo del programa de instalación.

En la página Administración de agentes, copie los valores de Id. del área de trabajo y Clave principal en el Bloc de notas.

Copie el archivo de instalación descargado en el equipo de destino y ejecútelo.

Siga el asistente para la instalación (seleccione Siguiente>Acepto>Siguiente>Siguiente).

En la página Azure Log Analytics, pegue los valores de identificador del área de trabajo y clave principal que copió en el Bloc de notas.

Si el equipo tiene que notificar a un área de trabajo de Log Analytics en Azure Government Cloud, seleccione Azure US Government en la lista desplegable Azure Cloud.

Si el equipo necesita comunicarse a través de un servidor proxy con el servicio de Log Analytics, seleccione Avanzado. Proporcione la dirección URL y el número de puerto del servidor proxy.

Cuando acabe de establecer toda la configuración, seleccione Siguiente.

En la página Listo para instalar, revise la configuración que se va a aplicar y seleccione Instalar.

En la página Configuración completada correctamente, seleccione Finalizar.

Una vez completado el proceso, el Agente de administración de Microsoft aparece en el Panel de control. Puede revisar ahí la configuración y verificar que el agente esté conectado.

Para saber más sobre cómo instalar y configurar el agente, vea Conexión de máquinas Windows.

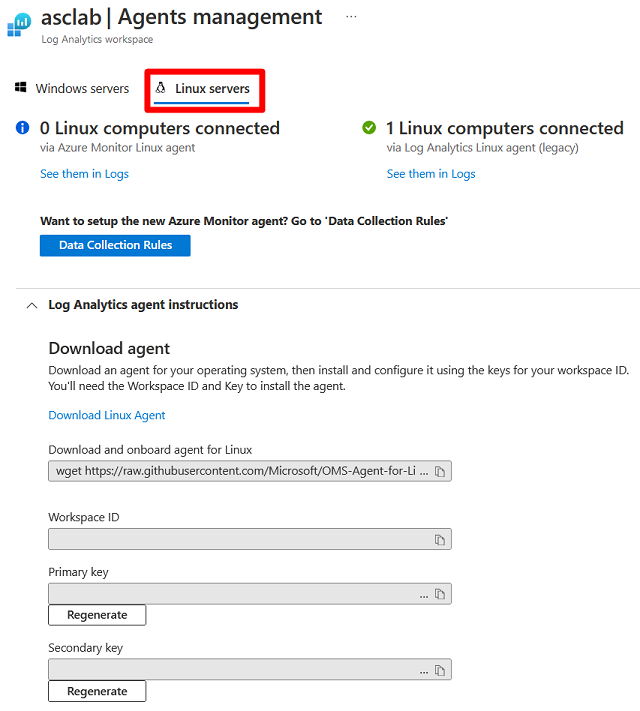

Incorporación del servidor de Linux

Para agregar máquinas Linux, necesita el comando wget de la página Administración de agentes.

Para Incorporar sus servidores de Linux:

Seleccione Servidores de Linux.

Copie el comando

wgeten el Bloc de notas. Guarde este archivo en una ubicación a la que pueda acceder desde el equipo Linux.En el equipo Linux, abra el archivo que contiene el comando

wget. Copie todo el contenido y péguelo en una consola de terminal.Cuando finalice la instalación, ejecute el comando

pgreppara comprobar que el agente de Operations Management Suite está instalado. El comando devuelve el identificador persistenteomsagent.Puede encontrar los registros del agente en

/var/opt/microsoft/omsagent/<workspace id>/log/. La nueva máquina Linux puede tardar hasta 30 minutos en aparecer en Defender for Cloud.

Comprobación de que las máquinas están conectadas

Sus máquinas locales y de Azure están disponibles para verse en una sola ubicación.

Para comprobar que las máquinas están conectadas:

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

En el menú de Defender for Cloud, seleccione Inventario para mostrar el inventario de recursos.

Usa los filtros de la página para ver los tipos de recursos pertinentes. Estos dos iconos distinguen los tipos:

Máquina que no es de Azure

Máquina que no es de Azure Máquina virtual de Azure

Máquina virtual de Azure Servidor habilitado para Azure Arc

Servidor habilitado para Azure Arc

Integración con Microsoft Defender XDR

Al habilitar Defender for Cloud, las alertas de Defender for Cloud se integran automáticamente en el Portal de Microsoft Defender. No es necesario seguir ningún paso más.

La integración de Microsoft Defender for Cloud con Microsoft Defender XDR lleva sus entornos de nube a Microsoft Defender XDR. Ahora que las alertas y correlaciones en la nube de Defender for Cloud están integradas en Microsoft Defender XDR, los equipos de SOC pueden acceder a toda la información de seguridad desde una sola interfaz.

Obtenga más información sobre las alertas de Defender for Cloud en Microsoft Defender XDR.

Limpieza de recursos

No es necesario limpiar ningún recurso para este artículo.