Agilización y protección de su aplicación web con Azure Front Door

Azure Front Door es una red de entrega de contenido distribuida globalmente (CDN) que proporciona una menor latencia y una entrega más rápida de la aplicación web y el contenido. Es más, Front Door permite que el contenido esté disponible con los niveles más altos de resistencia, y proporciona una amplia gama de características, como un equilibrador de carga de aplicaciones avanzado, aceleración del tráfico y seguridad.

Considere la posibilidad de implementar Front Door delante de cualquier aplicación web orientada al público.

Soluciones bien diseñadas en Azure

El Marco de buena arquitectura de Azure describe cinco pilares de excelencia arquitectónica. Azure Front Door ayuda a abordar cada uno de esos cinco pilares con sus características y capacidades integradas.

Eficiencia del rendimiento

Front Door ofrece varias características que ayudan a acelerar el rendimiento de la aplicación.

- Almacenamiento en caché: Front Door proporciona una red de entrega de contenido (CDN) eficaz para almacenar en caché el contenido en el perímetro de la red. Casi todas las aplicaciones web contienen contenido almacenable en caché. Los recursos estáticos, como las imágenes y los archivos de JavaScript, se pueden almacenar en caché. Asimismo, muchas API devuelven respuestas que se pueden almacenar en caché, incluso durante un plazo de tiempo breve. El almacenamiento en caché ayuda a mejorar el rendimiento de la aplicación y a reducir la carga en los servidores de aplicaciones.

- Compresión:muchos tipos de respuesta se pueden comprimir, lo que puede mejorar el tiempo de respuesta de la aplicación.

- Aceleración global del tráfico: las capacidades de aceleración del tráfico global de Front Door ayudan a mejorar el rendimiento de las aplicaciones web dinámicas mediante el enrutamiento de solicitudes a través de la red troncal de alta velocidad de Microsoft.

- Terminación TLS: las conexiones a Front Door finalizan en el punto de presencia de Front Door más cercano (PoP), que se encarga de realizar el descifrado de TLS. El mayor rendimiento al realizar el descifrado TLS es el protocolo de enlace inicial. Para mejorar el rendimiento, el servidor que realiza el descifrado almacena en caché los identificadores de sesión TLS y administra los vales de sesión TLS. Si las conexiones TLS finalizan en el PoP de Front Door, todas las solicitudes del mismo cliente pueden usar los valores almacenados en caché. Si esto sucediera en los servidores de origen, cada vez que las solicitudes del cliente vayan a un servidor diferente, el cliente tendrá que volver a autenticarse. El uso de tickets TLS puede ayudar a mitigar este problema, pero no todos los clientes los admiten y pueden resultar difícil de configurar y administrar.

Seguridad

Las capacidades de seguridad de Front Door ayudan a proteger los servidores de aplicaciones de diferentes tipos de amenazas.

- TLS de un extremo a otro: Front Door admite el cifrado TLS de un extremo a otro. La descarga de TLS/SSL de Front Door finaliza la conexión TLS, descifra el tráfico en el Azure Front Door y vuelve a cifrar el tráfico antes de reenviarlo al back-end.

- Certificados TLS administrados: Front Door puede emitir y administrar certificados, lo que garantiza que las aplicaciones estén protegidas por un cifrado y una confianza seguros.

- Certificados TLS personalizados: si necesita incorporar sus propios certificados TLS, Front Door permite usar una identidad administrada para acceder al almacén de claves que contiene el certificado.

- Firewall de aplicaciones web: el firewall de aplicaciones web de Front Door ofrece a la aplicación una amplia gama de capacidades de seguridad. Los conjuntos de reglas administradas examinan las solicitudes entrantes de contenido sospechoso. Las reglas de protección contra bots detectan el tráfico procedente de bots y actúan en consecuencia. Las características de filtrado geográfico y limitación de la velocidad protegen los servidores de aplicaciones del tráfico inesperado.

- Bloqueo de protocolo: Front Door solo acepta el tráfico en los protocolos HTTP y HTTPS, y solo procesará solicitudes válidas con un encabezado

Hostconocido. Debido a este comportamiento, la aplicación está protegida contra muchos tipos de ataques en una variedad de protocolos. - Protección contra DDoS: debido a la arquitectura de Front Door, también puede absorber ataques de denegación de servicio distribuido (DDoS) de gran alcance e impedir que el tráfico llegue a la aplicación.

- Orígenes de Private Link: la integración de Private Link ayuda a proteger las aplicaciones de back-end, lo que garantiza que el tráfico solo puede llegar a la aplicación pasando por Front Door y sus protecciones de seguridad.

Cuando existan requisitos estrictos de seguridad de red, puede usar Azure Front Door para administrar el tráfico HTTP y HTTPS entrante de la aplicación y Azure Firewall para controlar el tráfico que no sea HTTP y de salida.

Confiabilidad

Con Front Door, puede crear soluciones resistentes y de alta disponibilidad.

- Equilibrio de carga y conmutación por error: Front Door es un equilibrador de carga global. Front Door supervisa el estado de los servidores de origen; si un origen deja de estar disponible, Front Door puede enrutar las solicitudes a otro origen. Front Door también se puede usar para distribuir el tráfico entre sus orígenes a fin reducir la carga en cualquier servidor de origen.

- Enrutamiento de difusión por proximidad (anycast): Front Door tiene ya de por sí un gran número de puntos de presencia, cada uno de los cuales puede atender el tráfico ante cualquier solicitud. El enrutamiento de difusión por proximidad (anycast) dirige el tráfico al PoP de Front Door más cercano y, si un PoP no está disponible, los clientes se enrutan automáticamente al siguiente PoP más cercano.

- Almacenamiento en caché: mediante el uso de la memoria caché de Front Door, se reduce la carga en los servidores de aplicaciones. Si los servidores no están disponibles, Front Door puede seguir atendiendo las respuestas almacenadas en caché hasta que la aplicación se recupere.

Optimización de costos

Front Door puede ayudarle a reducir el coste de ejecutar la solución de Azure.

- Almacenamiento en caché: al habilitar el almacenamiento en caché, se devuelve contenido desde los nodos perimetrales de Front Door globales. Este enfoque reduce los cargos de ancho de banda globales y mejora el rendimiento.

- Compresión: cuando Front Door comprime las respuestas, reduce los cargos de ancho de banda de la solución.

- Distribución del tráfico entre orígenes: use Front Door para reducir la necesidad de escalar los servidores de aplicaciones o de sobreaprovisionar la capacidad de los servidores para asimilar los picos de tráfico. Cada PoP de Front Door puede devolver contenido almacenado en caché si está disponible, lo que reduce la carga en los servidores de aplicaciones. También puede distribuir el tráfico entre varios servidores back-end, lo que reduce la carga en cada servidor individual.

- Perfil común: puede usar un mismo perfil de Front Door en muchas aplicaciones diferentes. Cuando se configuran varias aplicaciones en Front Door, el coste se comparte entre cada aplicación y se puede reducir la configuración que es necesario realizar.

Excelencia operativa

Front Door ayuda a reducir la carga operativa de ejecutar una aplicación de Internet moderna, y permitirle realizar algunos tipos de cambios en la solución sin modificar las aplicaciones.

- Certificados TLS administrados: Front Door puede emitir y administrar certificados. Gracias a esta característica, no es necesario administrar renovaciones de certificados y se reduce la probabilidad de una interrupción causada por el uso de un certificado TLS no válido o expirado.

- Certificados TLS comodín: la compatibilidad de Front Door con dominios comodín —incluidos los certificados DNS y TLS— permite usar varios nombres de host sin tener volver a configurar Front Door en cada subdominio.

- HTTP/2: Front Door ayuda a modernizar las aplicaciones heredadas con compatibilidad con HTTP/2 sin tener que modificar los servidores de aplicaciones.

- Motor de reglas: el motor de reglas de Front Door permite cambiar la arquitectura interna de la solución sin que ello afecte a los clientes.

- Infraestructura como código: Front Door también se puede implementar y configurar usando tecnologías de infraestructura como código (IaC), como Bicep, Terraform, plantillas de ARM, Azure PowerShell y la CLI de Azure.

Arquitectura de la solución

Cuando implemente una solución que usa Azure Front Door, debe tener en cuenta cómo fluye el tráfico desde el cliente a Front Door y desde Front Door a los orígenes.

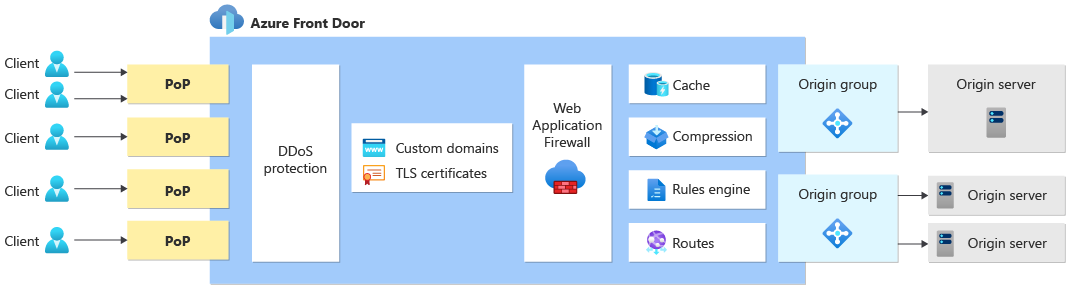

En el siguiente diagrama se muestra una arquitectura de solución genérica con Front Door:

Cliente para Front Door

El tráfico del cliente llega en primer lugar a un PoP de Front Door. Front Door tiene un sinfín de PoP distribuidos por todo el mundo, y la difusión por proximidad (anycast) enruta los clientes al PoP más cercano.

Cuando el PoP de Front Door recibe una solicitud, Front Door usa el nombre de dominio personalizado para atenderla. Front Door realiza la descarga de TLS mediante un certificado TLS administrado por Front Door o mediante un certificado TLS personalizado.

El PoP realiza muchas funciones según la configuración que se haya especificado en el perfil de Front Door, a saber:

- Proteger la solución de muchos tipos de ataques DDoS

- Examinar la solicitud en busca de vulnerabilidades conocidas mediante el WAF de Front Door

- Devolver respuestas almacenadas en caché para mejorar el rendimiento, si están almacenadas en el PoP de Front Door y son válidas para la solicitud

- Comprimir las respuestas para mejorar el rendimiento

- Devolver respuestas de redireccionamiento HTTP directamente desde Front Door

- Seleccionar el mejor origen para recibir el tráfico en función de la arquitectura de enrutamiento

- Modificar una solicitud mediante el motor de reglas

Una vez que Front Door termina de procesar la solicitud entrante, responde directamente al cliente (por ejemplo, cuando se devuelve un resultado almacenado en caché) o reenvía la solicitud al origen.

Front Door al origen

Front Door puede enviar tráfico a un origen de dos maneras diferentes: mediante Private Link y mediante direcciones IP públicas.

La SKU premium de Front Door admite el envío de tráfico a algunos tipos de origen mediante Private Link. Cuando se configura Private Link para el origen, el tráfico usa direcciones IP privadas. Puede usar este método para asegurarse de que el origen solo acepta el tráfico procedente de la instancia específica de Front Door. También puede bloquear el tráfico procedente de Internet.

Cuando el PoP de Front Door envía solicitudes al origen mediante una dirección IP pública, inicia una nueva conexión TCP. Debido a este comportamiento, el servidor de origen ve la solicitud que se origina en la dirección IP de Front Door, en lugar del cliente.

Sea cual sea el método que use para enviar tráfico al origen, lo más recomendable suele ser configurar el origen para esperar tráfico procedente del perfil de Front Door y bloquear el tráfico que no fluya a través de Front Door. Para más información, consulte Protección del tráfico a los orígenes de Azure Front Door.

Procesamiento de respuestas

El PoP de Front Door también procesa la respuesta saliente. El procesamiento de respuestas puede incluir estos pasos:

- Guardar una respuesta en la memoria caché del PoP para agilizar solicitudes posteriores

- Modificar un encabezado de respuesta mediante el motor de reglas

Análisis e informes

Dado que Front Door procesa todas las solicitudes entrantes, tiene visibilidad de todo el tráfico que fluye a través de la solución. Puede usar los informes, las métricas y los registros de Front Door para comprender los patrones de tráfico.

Sugerencia

Al usar Front Door, es posible que el servidor de origen no procese algunas solicitudes. Por ejemplo, el WAF de Front Door podría bloquear algunas solicitudes, mientras que en otras podría devolver respuestas almacenadas en caché. Use la telemetría de Front Door para comprender los patrones de tráfico de la solución.

Pasos siguientes

Aprenda a crear un perfil de Front Door.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de