Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo conocerá las características de seguridad y gobernanza que están disponibles con Azure Machine Learning. Estas características son útiles para los administradores, los ingenieros de DevOps y los ingenieros de MLOps que desean crear una configuración segura que cumpla con las directivas de una organización.

Con Azure Machine Learning y la plataforma de Azure, puede:

- Restringir el acceso a los recursos y las operaciones por cuenta de usuario o grupo.

- Restringir las comunicaciones de red entrantes y salientes.

- Cifrar los datos en tránsito y en reposo.

- Analizar las vulnerabilidades.

- Aplicar y auditar directivas de configuración.

Restricción del acceso a los recursos y las operaciones

Microsoft Entra ID es el proveedor de servicios de identidad para Azure Machine Learning. Puede usarlo para crear y administrar los objetos de seguridad (usuarios, grupos, entidades de servicio e identidades administradas) que se usan para autenticarse en los recursos de Azure. Si Microsoft Entra ID se ha configurado para usar la autenticación multifactor (MFA), también se admite aquí.

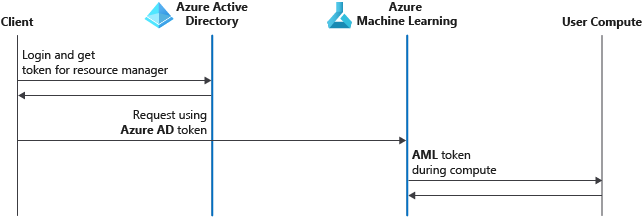

Este es el proceso de autenticación de Azure Machine Learning a través de MFA en Microsoft Entra ID:

- El cliente inicia sesión en Microsoft Entra ID y recibe un token de Azure Resource Manager.

- El cliente presenta el token a Azure Resource Manager y a las instancias de Azure Machine Learning.

- Azure Machine Learning proporciona un token de Machine Learning Service al destino de proceso de usuario (por ejemplo, clúster de proceso de Machine Learning o el proceso sin servidor). El destino de proceso de usuario usa este token para volver a llamar a Machine Learning Service una vez completado el trabajo. El ámbito se limita al área de trabajo.

Cada área de trabajo lleva asociada una identidad administrada asignada por el sistema con el mismo nombre que el área de trabajo. Esta identidad administrada se usa para acceder de manera segura a los recursos que usa el área de trabajo. Tiene los siguientes permisos de control de acceso basado en roles (RBAC) de Azure en los recursos asociados:

| Recurso | Permisos |

|---|---|

| Área de trabajo | Colaborador |

| Cuenta de almacenamiento | Colaborador de datos de blobs de almacenamiento |

| Almacén de claves | Acceso a todas las claves, secretos, certificados |

| Registro de contenedor | Colaborador |

| El grupo de recursos que contiene el área de trabajo | Colaborador |

La identidad administrada asignada por el sistema se usa para la autenticación interna de servicio a servicio entre Azure Machine Learning y otros recursos de Azure. Los usuarios no pueden acceder al token de identidad y no pueden usarlo para obtener acceso a estos recursos. Los usuarios solo pueden acceder a los recursos a través de las API de control o de plano de datos de Azure Machine Learning, si tienen permisos RBAC suficientes.

No se recomienda que los administradores revoquen el acceso de la identidad administrada a los recursos mencionados en la tabla anterior. Puede restaurar el acceso mediante la operación de resincronización de claves.

No debe conceder permisos en la cuenta de almacenamiento del espacio de trabajo a usuarios que no desee que puedan acceder a los procesos o identidades del área de trabajo. La cuenta de almacenamiento del área de trabajo contiene código y ejecutables que se ejecutarán en los procesos del área de trabajo. Los usuarios que tienen acceso a esa cuenta de almacenamiento pueden editar o cambiar el código que se ejecutará en el contexto del área de trabajo, lo que permite el acceso a los datos y las credenciales del área de trabajo.

Nota:

Si el área de trabajo de Azure Machine Learning tiene destinos de proceso (por ejemplo, clúster de proceso, instancia de proceso o instancia de Azure Kubernetes Service [AKS]) que se crearon antes del 14 de mayo de 2021, es posible que tenga una cuenta de Microsoft Entra adicional. El nombre de la cuenta comienza por Microsoft-AzureML-Support-App- y tiene acceso de nivel de colaborador a la suscripción para cada región del área de trabajo.

Si el área de trabajo no tiene una instancia de AKS asociada, puede eliminar esta cuenta de Microsoft Entra de forma segura.

Si el área de trabajo tiene un clúster de AKS asociado y se creó antes del 14 de mayo de 2021, no elimine esta cuenta de Microsoft Entra. En este escenario, debe eliminar el clúster de AKS y volver a crearlo para poder eliminar la cuenta de Microsoft Entra.

Puede aprovisionar el área de trabajo para usar una identidad administrada asignada por el usuario y, a continuación, conceder otros roles a la identidad administrada. Por ejemplo, puede conceder un rol para acceder a su propia instancia de Azure Container Registry para las imágenes base de Docker.

También puede configurar identidades administradas para usarlas con un clúster de proceso de Azure Machine Learning. Esta identidad administrada es independiente de la identidad administrada del área de trabajo. Con un clúster de proceso, la identidad administrada se usa para acceder a recursos como los almacenes de datos seguros a los que el usuario que ejecuta el trabajo de entrenamiento podría no tener acceso. Para obtener más información, consulte Uso de identidades administradas para el control de acceso.

Sugerencia

Hay excepciones al uso de Microsoft Entra ID y Azure RBAC en Azure Machine Learning:

- Tiene la opción de habilitar el acceso Secure Shell (SSH) a los recursos de proceso, como un clúster de proceso y una instancia de proceso de Azure Machine Learning. El acceso SSH se basa en pares de claves pública y privada, no en Microsoft Entra ID. Azure RBAC no rige el acceso SSH.

- Puede autenticarse en modelos implementados como puntos de conexión en línea mediante la autenticación basada en claves o basada en tokens. Las claves son cadenas estáticas, mientras que los tokens se recuperan mediante un objeto de seguridad de Microsoft Entra. Para obtener más información, consulte Autenticar clientes para puntos de conexión en línea.

Para más información, consulte los siguientes artículos.

- Configuración de la autenticación para recursos y flujos de trabajo de Azure Machine Learning

- Administración del acceso a un área de trabajo de Azure Machine Learning

- Uso de almacenes de datos

- Uso de secretos de credenciales de autenticación en trabajos de Azure Machine Learning

- Configuración de la autenticación entre Azure Machine Learning y otros servicios

Proporcionar aislamiento y seguridad de la red

Para restringir el acceso de red a los recursos de Azure Machine Learning, puede usar una red virtual administrada de Azure Machine Learning o una instancia de Azure Virtual Network. El uso de una red virtual reduce la superficie de ataque de su solución y las posibilidades de filtración de datos.

No tiene que elegir entre uno y otro. Por ejemplo, puede usar una red virtual administrada de Azure Machine Learning para ayudar a proteger los recursos de proceso administrados y una instancia de Azure Virtual Network para los no administrados o para ayudar a proteger el acceso de cliente al área de trabajo.

La red virtual administrada de Azure Machine Learning: proporciona una solución totalmente administrada que permite el aislamiento de red para el área de trabajo y los recursos de proceso administrados. Puede usar puntos de conexión privados para ayudar a proteger la comunicación con otros servicios de Azure y puede restringir la comunicación saliente. Use una red virtual administrada para ayudar a proteger los siguientes recursos de proceso administrados:

- Proceso sin servidor (incluido Spark sin servidor)

- Clúster de proceso

- Instancia de proceso

- Punto de conexión en línea administrado

- Punto de conexión en línea de Batch

Instancia de Azure Virtual Networks proporciona una oferta de red virtual más personalizable. Sin embargo, es responsable de la configuración y administración. Es posible que tenga que usar grupos de seguridad de red, rutas definidas por el usuario o un firewall para restringir la comunicación saliente.

Para obtener más información, visite el artículo Comparación de configuraciones de aislamiento de red.

Cifrado de datos

Azure Machine Learning utiliza varios recursos informáticos y almacenes de datos en la plataforma Azure. Para obtener más información sobre cómo cada uno de estos recursos admite el cifrado de datos en reposo y en tránsito, consulte Cifrado de datos con Azure Machine Learning.

Impedir la filtración de datos

Azure Machine Learning tiene varias dependencias de red entrantes y salientes. Algunas de estas dependencias pueden plantear un riesgo de filtración de datos por parte de agentes malintencionados dentro de su organización. Estos riesgos están asociados a los requisitos de salida a Azure Storage, Azure Front Door y Azure Monitor. Para obtener recomendaciones sobre cómo mitigar este riesgo, consulte Prevención de filtración de datos de Azure Machine Learning.

Análisis de vulnerabilidades

Microsoft Defender for Cloud proporciona características unificadas de administración para la seguridad y protección contra amenazas en todas las cargas de trabajo en la nube híbrida. Para Azure Machine Learning, debe habilitar el examen del recurso de Azure Container Registry y los recursos de AKS. Para obtener más información, vea Introducción a Microsoft Defender para registros de contenedor e Introducción a Microsoft Defender para Kubernetes.

Auditoría y administración del cumplimiento

Azure Policy es una herramienta de gobernanza que le ayuda a garantizar que los recursos de Azure cumplan las directivas. Puede establecer directivas para permitir o aplicar configuraciones específicas, como si el área de trabajo de Azure Machine Learning usa un punto de conexión privado.

Para obtener más información sobre Azure Policy, consulte la documentación de Azure Policy. Para más información sobre las directivas específicas de Azure Machine Learning, consulte Auditoría y administración de Azure Machine Learning.