Configuración de reglas de detección de ataques en varias fases (Fusion) en Microsoft Sentinel

Importante

La nueva versión de la regla de análisis de Fusion se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Nota

Para obtener información sobre la disponibilidad de características en las nubes de la Administración Pública de Estados Unidos, consulte las tablas de Microsoft Sentinel en Disponibilidad de características en la nube para clientes de la Administración Pública de Estados Unidos.

Microsoft Sentinel usa Fusion, un motor de correlación basado en algoritmos de aprendizaje automático escalable, para detectar automáticamente ataques de varias fases al identificar combinaciones de comportamientos anómalos y de actividades sospechosas que se observan en diversas fases de la cadena de eliminación. A partir de estas detecciones, Microsoft Sentinel genera incidentes que, de otro modo, serían muy difíciles de detectar. Estos incidentes incluyen dos o más alertas o actividades. Por diseño, estos incidentes tienen poco volumen, alta fidelidad y alta gravedad.

Cuando se personaliza para adaptarla a su entorno, esta tecnología de detección no solo reduce las tasas de falsos positivos, sino que también puede detectar ataques con información limitada o que falta.

Configuración de reglas de Fusion

Esta detección está habilitada de forma predeterminada en Microsoft Sentinel. Para comprobar o cambiar el estado, siga estas instrucciones:

Inicie sesión en Azure Portal y escriba Microsoft Sentinel.

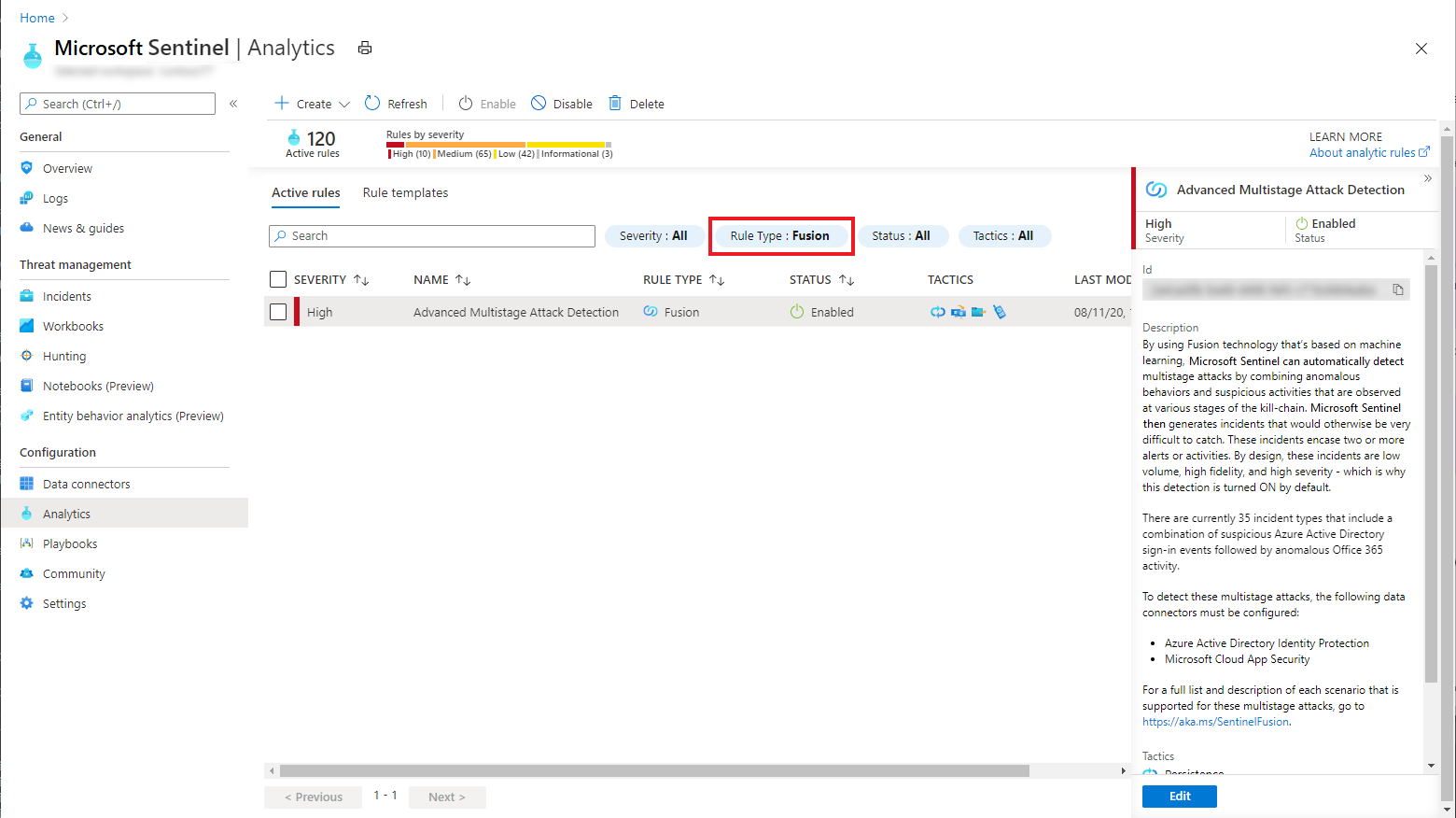

En el menú de navegación de Microsoft Sentinel, seleccione Análisis.

Seleccione la pestaña Reglas activas y busque Advanced Multistage Attack Detection (Detección avanzada de ataques en varias fases) en la columna NOMBRE filtrando la lista por el tipo de regla Fusion. Compruebe la columna ESTADO para confirmar si esta detección está habilitada o deshabilitada.

Para cambiar el estado, seleccione esta entrada y, en el panel de vista previa Advanced Multistage Attack Detection (Detección avanzada de ataques en varias fases), seleccione Editar.

En la pestaña General del Asistente para reglas de análisis, fíjese en el estado (Habilitado/Deshabilitado) o cámbielo si lo desea.

Si ha cambiado el estado pero no tiene que realizar más cambios, seleccione la pestaña Revisar y actualizar y seleccione Guardar.

Para una configuración más avanzada de la regla de detección de Fusion, seleccione Siguiente: Configurar Fusion.

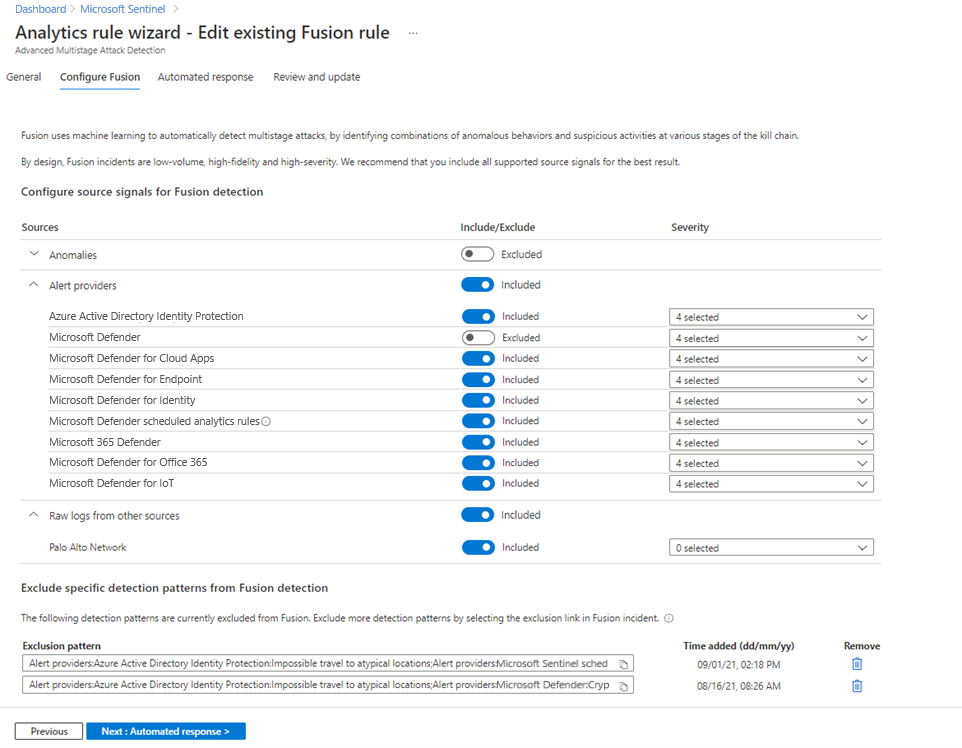

Configuración de señales de origen para la detección de Fusion: se recomienda incluir todas las señales de origen enumeradas, con todos los niveles de gravedad, para obtener el mejor resultado. De forma predeterminada, ya están todos incluidos, pero tiene la opción de realizar cambios de las maneras siguientes:

Nota

Si excluye una señal de origen determinada o un nivel de gravedad de alerta, no se desencadenarán las detecciones de Fusion que se basen en señales de ese origen o en alertas que coincidan con ese nivel de gravedad.

Excluya las señales de las detecciones de Fusion, incluidas las anomalías, las alertas de varios proveedores y los registros sin procesar.

Caso de uso: si está probando un origen de señal específico que se sabe que genera alertas ruidosas, puede desactivar temporalmente las señales de ese origen de señal concreto para las detecciones de Fusion.

Configurar la gravedad de la alerta para cada proveedor: por diseño, el modelo Fusion ML correlaciona las señales de baja fidelidad en un único incidente de gravedad alta en función de las señales anómalas en la cadena de eliminación de varios orígenes de datos. Las alertas incluidas en Fusion suelen ser de gravedad inferior (media, baja, informativa), pero en ocasiones se incluyen alertas de gravedad alta relevantes.

Caso de uso: si tiene un proceso independiente para evaluar e investigar alertas de gravedad alta y prefiere no incluir estas alertas en Fusion, puede configurar las señales de origen para excluir las alertas de gravedad alta de las detecciones de Fusion.

Excluir patrones de detección específicos de la detección de Fusion. Es posible que determinadas detecciones de Fusion no sean aplicables a su entorno o que sean propensas a generar falsos positivos. Si desea excluir un patrón de detección de Fusion específico, siga las instrucciones siguientes:

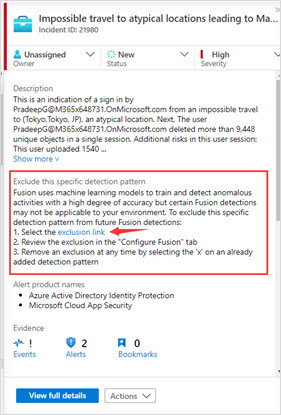

Busque y abra un incidente de Fusion del tipo que desea excluir.

En la sección Descripción, seleccione Mostrar más.

En Excluir este patrón de detección específico, seleccione vínculo de exclusión, que le redirigirá a la pestaña Configurar Fusion del asistente para reglas de análisis.

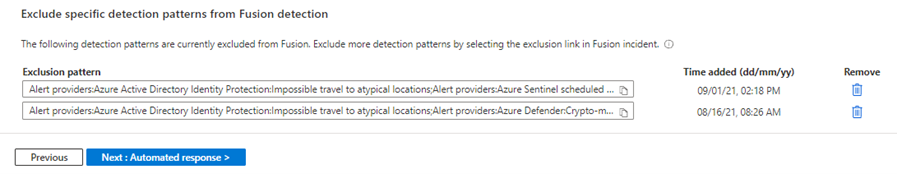

En la pestaña Configurar Fusion, verá que el patrón de detección (una combinación de alertas y anomalías en un incidente de Fusion) se ha agregado a la lista de exclusión, junto con la hora en que se agregó el patrón de detección.

Puede quitar un patrón de detección excluido en cualquier momento si selecciona el icono de papelera en ese patrón de detección.

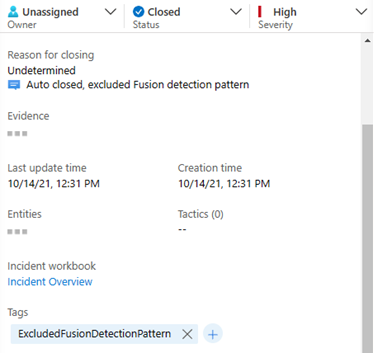

Los incidentes que coincidan con patrones de detección excluidos se seguirán desencadenando, pero no se mostrarán en la cola de incidentes activos. Se rellenarán automáticamente con los siguientes valores:

Estado: "cerrado"

Clasificación de cierre: "indeterminado"

Comentario: "Patrón de detección de Fusion excluido y cerrado automáticamente"

Etiqueta: "ExcludedFusionDetectionPattern": puede consultar en esta etiqueta para ver todos los incidentes que coinciden con este patrón de detección.

Nota

Actualmente, Microsoft Sentinel usa 30 días de datos del historial para entrenar los sistemas de aprendizaje automático. Estos datos siempre se cifran mediante las claves de Microsoft cuando pasan por la canalización de aprendizaje automático. Sin embargo, los datos de entrenamiento no se cifran mediante claves administradas por el cliente (CMK) si CMK se ha habilitado en el área de trabajo de Microsoft Sentinel. Para deshabilitar Fusion, vaya a Microsoft Sentinel>Configuración>Análisis > Reglas activas, haga clic con el botón derecho en la regla Detección avanzada de ataques de varias fases y seleccione Deshabilitar.

Configuración de reglas de análisis programadas para las detecciones de Fusion

Importante

- La detección basada en Fusion mediante alertas de reglas de análisis se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Fusion puede detectar ataques y amenazas emergentes en varias fases en función del escenario mediante las alertas que generan las reglas de análisis programadas. Se recomienda realizar los pasos siguientes para configurar y habilitar estas reglas, con el fin de que pueda sacar el máximo partido de las funcionalidades de fusión de Microsoft Sentinel.

Fusion para amenazas emergentes puede usar alertas generadas por cualquier regla de análisis programada que contenga información de asignación de entidades (tácticas) y de cadena de eliminación. Para asegurarse de que Fusion puede usar la salida de una regla de análisis para detectar amenazas emergentes:

Revise la asignación de entidades para estas reglas programadas. Use la sección de configuración de asignación de entidades para asignar parámetros de los resultados de las consultas a entidades reconocidas por Microsoft Sentinel. Puesto que Fusion pone en correlación las alertas en función de las entidades (como la cuenta de usuario o la dirección IP), los algoritmos de Machine Learning no pueden realizar la coincidencia de alertas sin la información de la entidad.

Revise las tácticas y técnicas en los detalles de la regla de análisis. El algoritmo de Machine Learning de Fusion usa la información de MITRE ATT&CK para detectar ataques en varias fases, y las tácticas y técnicas con las que se etiquetan las reglas de análisis se muestran en los incidentes resultantes. Los cálculos de Fusion pueden verse afectados si a las alertas entrantes les falta información de las tácticas.

Fusion puede también detectar amenazas en función del escenario con reglas basadas en las siguientes plantillas de reglas de análisis programadas.

Para habilitar las consultas disponibles como plantillas en la página Análisis, vaya a la pestaña Plantillas de reglas, seleccione el nombre de la regla en la galería de plantillas y seleccione Crear regla en el panel de detalles.

- Cisco: bloqueo de firewall pero inicio de sesión correcto en Microsoft Entra ID

- Fortinet - Beacon pattern detected (Fortinet: se ha detectado un patrón de señal)

- Una IP con varios inicios de sesión en Microsoft Entra con errores se registra correctamente en la VPN de Palo Alto

- Multiple Password Reset by user (Restablecimiento de contraseña múltiple por parte del usuario)

- Rare application consent (Consentimiento de aplicación rara)

- SharePointFileOperation via previously unseen IPs (SharePointFileOperation a través de direcciones IP no vistas anteriormente)

- Suspicious Resource deployment (Implementación de recursos sospechosos)

- Firmas de amenaza de Palo Alto desde direcciones IP inusuales

Para agregar consultas que no están disponibles actualmente como plantilla de regla, consulte Creación de una regla de análisis personalizada desde cero.

- New Admin account activity seen which was not seen historically (Se ha visto una nueva actividad de la cuenta de administrador que no se había visto nunca)

Para más información, consulte Escenarios de detección avanzada de ataques de varias fases de Fusion con reglas de Análisis programados.

Nota

En el caso del conjunto de reglas de análisis programadas que usa Fusion, el algoritmo de Machine Learning realiza una coincidencia aproximada de las consultas de KQL que se proporcionan en las plantillas. El cambio del nombre de las plantillas no afectará a las detecciones de Fusion.

Pasos siguientes

Obtenga más información sobre Detecciones de Fusion en Microsoft Sentinel.

Obtenga más información sobre las detecciones de Fusion basadas en escenarios.

Ahora que conoce más detalles sobre la detección avanzada de ataques de varias fases, puede que le interese el siguiente inicio rápido para aprender a obtener visibilidad sobre sus datos y a detectar posibles amenazas:Introducción a Microsoft Sentinel.

Si está preparado para investigar los incidentes que se han creado, consulte el siguiente tutorial:Investigar incidentes con Microsoft Sentinel.