Configurar la configuración del servidor para la autenticación de certificados de VPN Gateway P2S

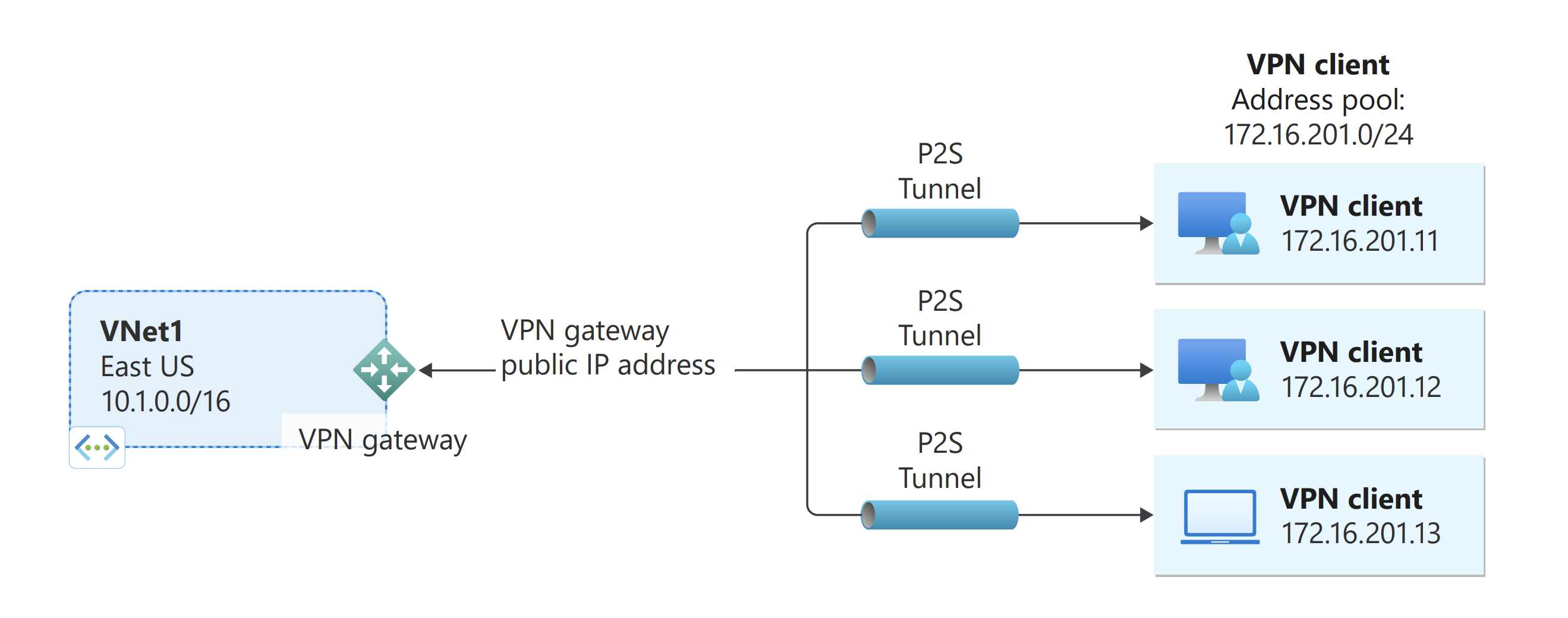

Este artículo le ayuda a configurar las opciones de servidor de punto a sitio (P2S) de VPN Gateway necesarias para permitirle conectar de forma segura clientes individuales que ejecutan Windows, Linux o macOS a una red virtual (VNet) de Azure. Las conexiones VPN de punto a sitio son útiles cuando se quiere establecer una conexión con una red virtual desde una ubicación remota, como cuando se trabaja a distancia desde casa o en una conferencia. También puede usar P2S en lugar de una VPN de sitio a sitio (S2S) cuando son pocos los clientes que necesitan conectarse a una red virtual (VNet). Las conexiones P2S no requieren un dispositivo VPN ni una dirección IP pública.

Hay varias opciones de configuración diferentes disponibles para P2S. Para más información sobre las conexiones VPN de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio. Este artículo le ayuda a crear una configuración P2S que use la autenticación de certificados y el Azure Portal. Para crear esta configuración mediante Azure PowerShell, consulte el artículo Configuración de P2S - Certificado - PowerShell. Para la autenticación RADIUS, consulte el artículo P2S RADIUS. Para la autenticación de Microsoft Entra, consulte el artículo Microsoft Entra ID de P2S.

Las conexiones con autenticación mediante certificado de Azure de punto a sitio usan los siguientes elementos, que se configuran en este ejercicio:

- Una puerta de enlace de VPN basada en rutas (y no en directivas). Para obtener más información sobre el tipo de VPN, consulte Configuración de VPN Gateway.

- La clave pública (archivo .cer) de un certificado raíz, que se carga en Azure. Una vez cargado el certificado, se considera un certificado de confianza y se usa para la autenticación.

- Un certificado de cliente que se genera a partir del certificado raíz. El certificado de cliente se instalará en todos los equipos cliente que se conecten a la red virtual. Este certificado se usa para la autenticación de cliente.

- Archivos de configuración del cliente VPN. El cliente VPN se configura mediante los archivos de configuración de cliente de VPN. Estos archivos contienen la información necesaria para que el cliente se conecte a la red virtual. Cada cliente que se conecta debe configurarse con los valores de los archivos de configuración.

Requisitos previos

Compruebe que tiene una suscripción a Azure. Si todavía no la tiene, puede activar sus ventajas como suscriptor de MSDN o registrarse para obtener una cuenta gratuita.

Valores de ejemplo

Puede usar los siguientes valores para crear un entorno de prueba o hacer referencia a ellos para comprender mejor los ejemplos de este artículo:

Red virtual

- Nombre de la red virtual: VNet1

- Espacio de direcciones: 10.1.0.0/16

En este ejemplo, se utiliza solo un espacio de direcciones. Puede tener más de un espacio de direcciones para la red virtual. - Nombre de subred: FrontEnd

- Intervalo de direcciones de subred: 10.1.0.0/24

- Suscripción: si tiene más de una suscripción, compruebe que usa la correcta.

- Grupos de recursos: TestRG1

- Ubicación: Este de EE. UU.

Puerta de enlace de red virtual

- Nombre de la puerta de enlace de red virtual: VNet1GW

- Tipo de puerta de enlace: VPN

- Tipo de VPN: Basado en rutas (necesario para P2S)

- SKU: VpnGw2

- Generación: Generación 2

- Intervalo de direcciones de subred de puerta de enlace: 10.1.255.0/27

- Dirección IP pública: VNet1GWpip

Tipo de conexión y grupo de direcciones de cliente

- Tipo de conexión: De punto a sitio

- Grupo de direcciones de clientes: 172.16.201.0/24

Los clientes de VPN que se conectan a la red virtual mediante esta conexión de punto a sitio reciben una dirección IP del grupo de clientes.

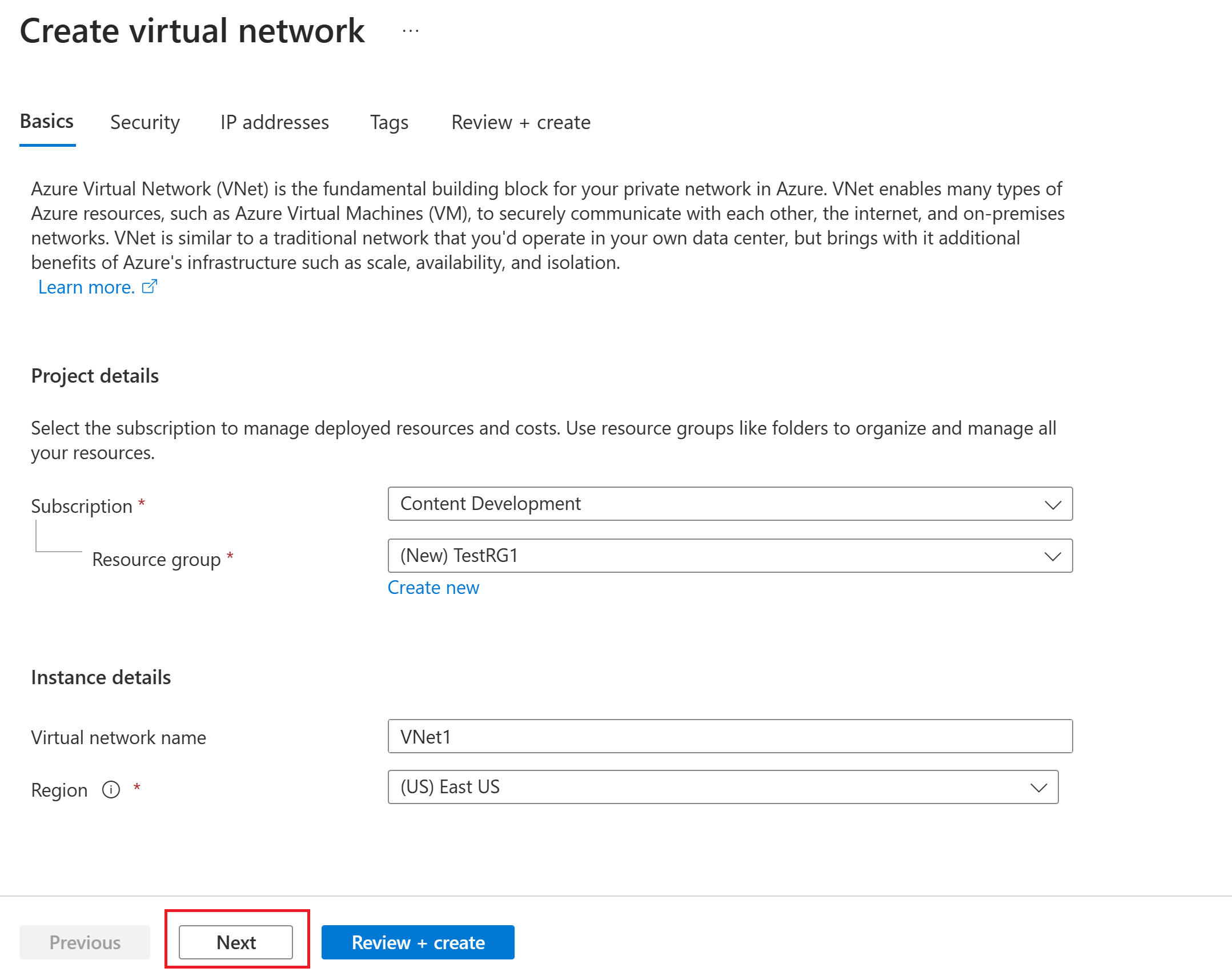

Creación de una red virtual

En esta sección, creará una VNet. Consulte la sección Valores de ejemplo para conocer los valores sugeridos que se usarán para esta configuración.

Nota:

Cuando use una red virtual como parte de una arquitectura entre entornos, asegúrese de coordinarse con el administrador de la red local para delimitar un intervalo de direcciones IP que pueda usar específicamente para esta red virtual. Si existe un intervalo de direcciones duplicado en ambos lados de la conexión VPN, el tráfico se enrutará de forma inesperada. Además, si quiere conectar esta red virtual a otra, el espacio de direcciones no puede superponerse con la otra red virtual. Planee la configuración de red en consecuencia.

Inicie sesión en Azure Portal.

En Buscar recursos, servicios y documentos (G+/) en la parte superior de la página del portal, escriba red virtual. Seleccione Red virtual en los resultados de búsqueda de Marketplace para abrir la página Red virtual.

En la página Red virtual, seleccione Crear para abrir la página Crear red virtual.

En la pestaña Aspectos básicos, configure las opciones de la red virtual en Detalles del proyecto y Detalles de la instancia. Verá una marca de verificación verde cuando se validen los valores que escriba. Puede ajustar los valores que se muestran en el ejemplo según la configuración que necesite.

- Suscripción: compruebe que la suscripción que aparece en la lista es la correcta. Puede cambiar las suscripciones mediante el cuadro desplegable.

- Grupo de recursos: Seleccione uno existente o seleccione Crear nuevo para crear uno. Para más información sobre los grupos de recursos, consulte Información general de Azure Resource Manager.

- Name: escriba el nombre de la red virtual.

- Región: Seleccione la ubicación de la red virtual. La ubicación determina dónde van a residir los recursos que implemente en esta red virtual.

Seleccione Siguiente o Seguridad para ir a la pestaña Seguridad. Para este ejercicio, mantenga los valores predeterminados para todos los servicios de esta página.

Seleccione Direcciones IP para ir a la pestaña Direcciones IP. Configure los valores en la pestaña Direcciones IP.

Espacio de direcciones IPv4: de manera predeterminada, se crea automáticamente un espacio de direcciones. Puede seleccionar el espacio de direcciones y modificarlo para que refleje sus valores. También puede agregar un espacio de direcciones diferente y quitar el valor predeterminado que se creó automáticamente. Por ejemplo, puede especificar la dirección inicial como 10.1.0.0 y especificar el tamaño del espacio de direcciones como /16. A continuación, seleccione Agregar para agregar ese espacio de direcciones.

+ Agregar subred: Si usa el espacio de direcciones predeterminado, se crea automáticamente una subred predeterminada. Si cambia el espacio de direcciones, agregue una nueva subred dentro de ese espacio de direcciones. Seleccione + Agregar una subred para abrir la ventana Agregar subred. Configure las siguientes opciones y, a continuación, seleccione Agregar al final de la página para agregar los valores.

- Nombre de subred: Un ejemplo es FrontEnd.

- Rango de direcciones de subred: intervalo de direcciones para esta subred. Algunos ejemplos de ello son 10.1.0.0 y /24.

Revise la página Direcciones IP y quite los espacios de direcciones o subredes que no necesite.

Seleccione Revisar y crear para validar la configuración de la red virtual.

Después de validar la configuración, seleccione Crear para crear la red virtual.

Creación de una subred de puerta de enlace

La puerta de enlace de red virtual requiere una subred específica denominada GatewaySubnet. La subred de puerta de enlace forma parte del intervalo de direcciones IP de la red virtual y contiene las direcciones IP que usan los servicios y los recursos de la puerta de enlace de red virtual. Especifique una subred de puerta de enlace que sea /27 o superior.

- En la página de la red virtual, en el panel izquierdo, seleccione Subredes para abrir la página de Subredes.

- En la parte superior de la página Subred de puerta de enlace, para abrir el panel de Agregar subred.

- El nombre se escribe automáticamente como GatewaySubnet. Ajuste el valor del intervalo de direcciones IP, si es necesario. Por ejemplo, 10.1.255.0/27.

- No ajuste los demás valores de la página. Seleccione Guardar en la parte inferior de la página para guardar la subred.

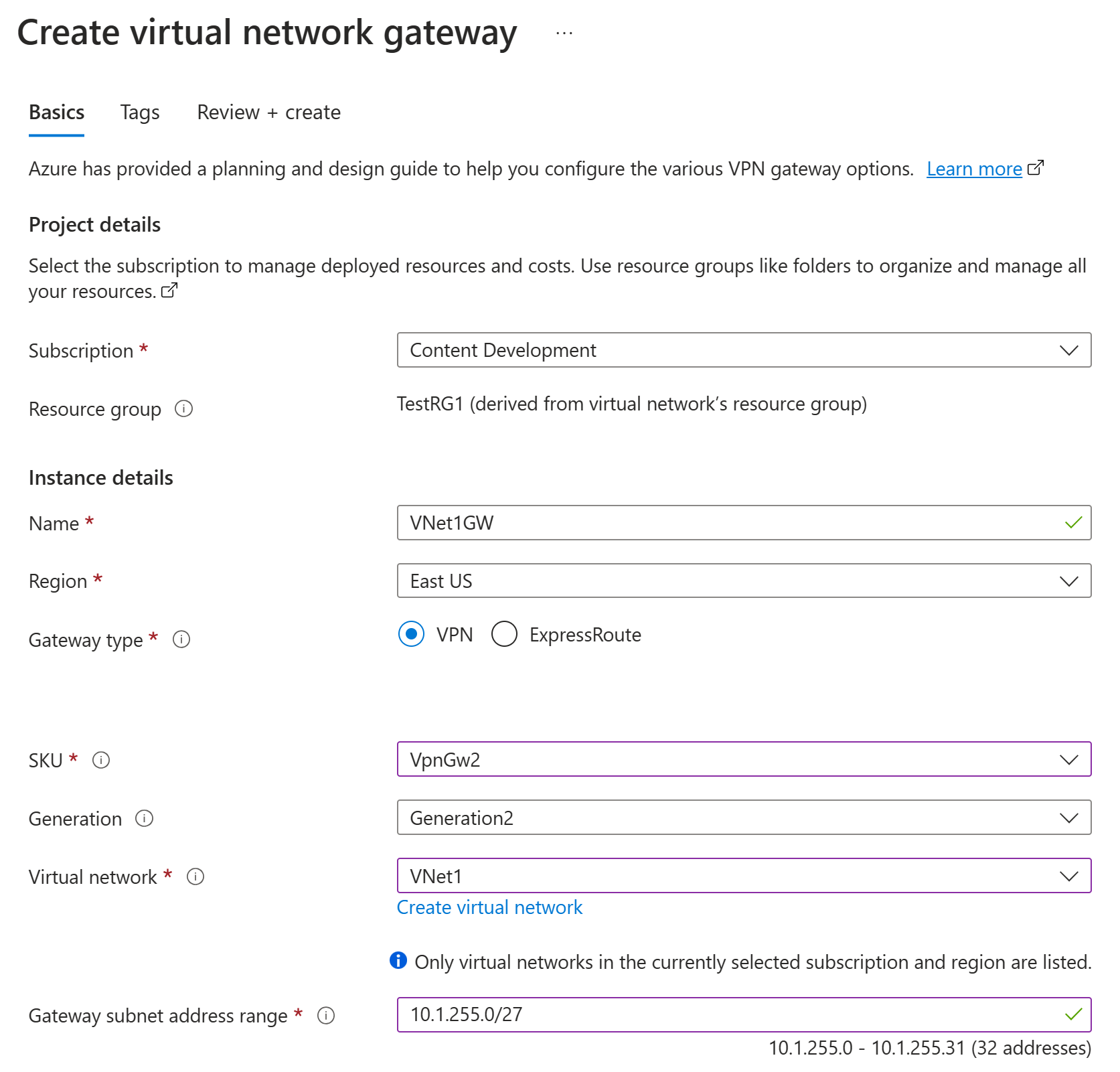

Creación de la puerta de enlace VPN

En este paso, se crea la puerta de enlace para la red virtual. La creación de una puerta de enlace suele tardar 45 minutos o más, según la SKU de la puerta de enlace seleccionada.

Nota:

La SKU de puerta de enlace de nivel Básico no admite la autenticación de IKEv2 o RADIUS. Si planea que clientes Mac se conecten a la red virtual, no use el SKU de nivel Básico.

En Buscar recursos, servicios y documentos (G+/), escriba puerta de enlace de red virtual. Busque Puerta de enlace de red virtual en los resultados de búsqueda de Marketplace y selecciónelo para abrir la página Crear puerta de enlace de red virtual.

En la pestaña Aspectos básicos, rellene los valores de Detalles del proyecto y Detalles de la instancia.

Subscripción: Seleccione la suscripción que quiere usar en la lista desplegable.

Grupo de recursos: Este valor se rellena automáticamente cuando se selecciona la red virtual en esta página.

Name: Asigne un nombre a la puerta de enlace. Asignar un nombre a la puerta de enlace no es el mismo que asignar un nombre a una subred de puerta de enlace. Este es el nombre del objeto de puerta de enlace que va a crear.

Región: Seleccione la región en la que quiere crear este recurso. La región de la puerta de enlace debe ser la misma que la red virtual.

Tipo de puerta de enlace: Seleccione VPN. Las puertas de enlace VPN usan el tipo de puerta de enlace de red virtual VPN.

SKU: En la lista desplegable, seleccione el SKU de puerta de enlace que admita las características que desea usar. Consulte SKU de puerta de enlace. En el portal, los SKU disponibles de la lista desplegable dependen de la opción de la opción de

VPN typeque seleccione. El SKU Básico solo se puede configurar mediante PowerShell o la CLI de Azure.Generación: seleccione la generación que desea usar. Se recomienda usar una SKU de segunda generación. Consulte SKU de puertas de enlace para más información.

Red virtual: En la lista desplegable, seleccione la red virtual a la que quiere agregar esta puerta de enlace. Si no puede ver la red virtual para la que desea crear una puerta de enlace, asegúrese de haber seleccionado la suscripción y la región correctas en la configuración anterior.

Intervalo de direcciones de subred de puerta de enlace o subred: La subred de puerta de enlace es necesaria para crear una puerta de enlace de VPN.

En este momento, este campo puede mostrar varias opciones de configuración diferentes, según el espacio de direcciones de la red virtual y de si ya ha creado una subred denominada GatewaySubnet para la red virtual.

Si no tiene una subred de puerta de enlace y no ve la opción de crear una en esta página, vuelva a la red virtual y cree la subred de puerta de enlace. A continuación, vuelva a esta página y configure la puerta de enlace de VPN.

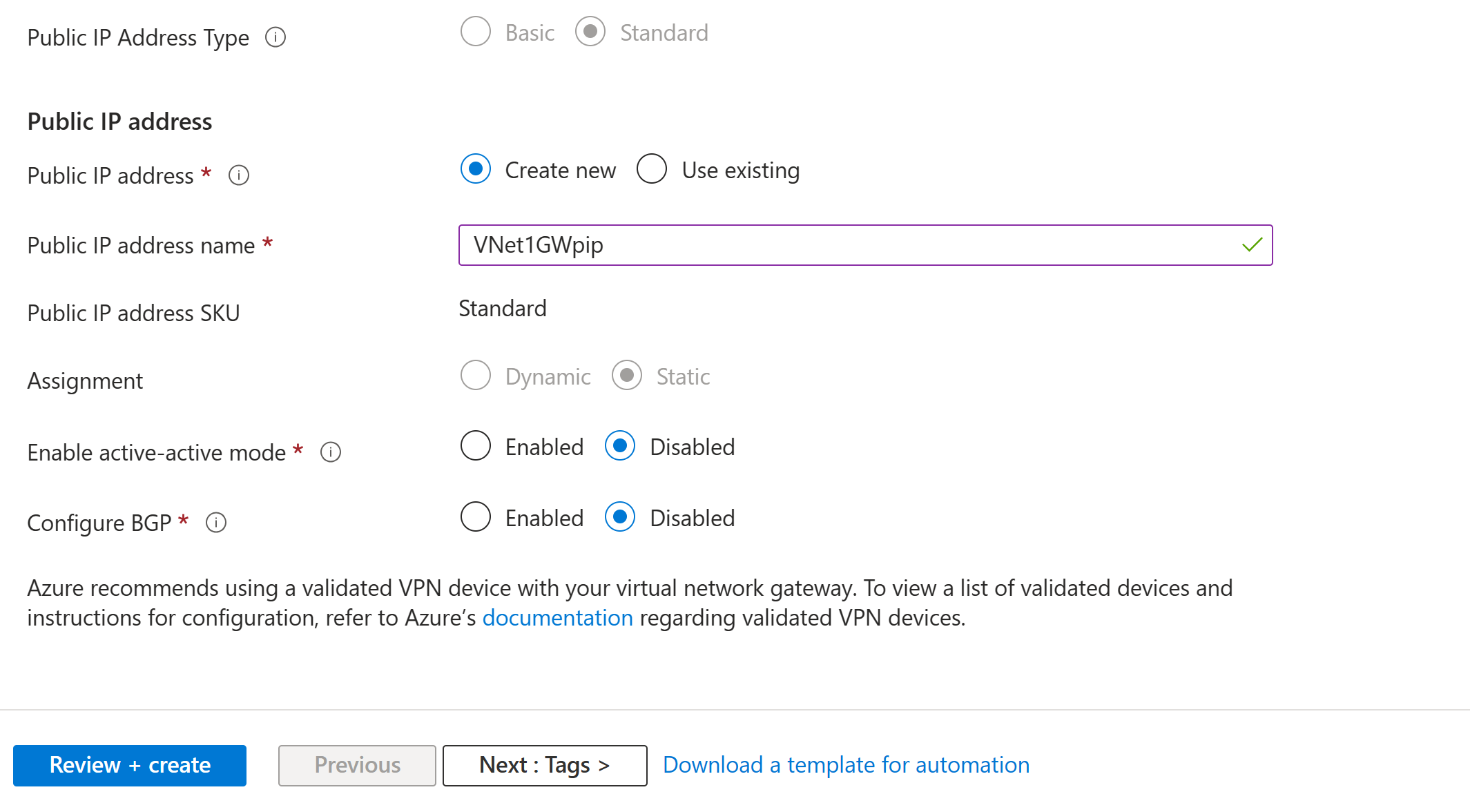

Especifique los valores de Dirección IP pública. estas opciones de configuración especifican el objeto de dirección IP pública que se asocia a la puerta de enlace de VPN. La dirección IP pública se asigna a este objeto cuando se crea la puerta de enlace de VPN. La única vez que la dirección IP pública principal cambia es cuando la puerta de enlace se elimina y se vuelve a crear. No cambia cuando se cambia el tamaño, se restablece o se realizan actualizaciones u otras operaciones de mantenimiento interno de una puerta de enlace VPN.

- Tipo de dirección IP pública: si se le presenta esta opción, seleccione Estándar. La SKU de dirección IP pública básica solo se admite para las puertas de enlace de VPN de SKU básica.

- Dirección IP pública: Mantenga la opción Crear nueva seleccionada.

- Nombre de la dirección IP pública: En el cuadro de texto, escriba un nombre para la dirección IP pública.

- SKU de dirección IP pública: la configuración se selecciona automáticamente.

- Asignación: la asignación suele seleccionarse automáticamente. Para la SKU estándar, la asignación siempre es estática.

- Habilitar el modo activo/activo: seleccione Deshabilitado. Habilite esta configuración solo si va a crear una configuración de puerta de enlace activa-activa.

- Configurar BGP: Seleccione Deshabilitado, a menos que su configuración requiera específicamente este valor. Si necesita este valor de configuración, el valor predeterminado del ASN es 65515, aunque esto se puede cambiar.

Seleccione Revisar y crear para ejecutar la validación.

Una vez superada la validación, seleccione Crear para implementar VPN Gateway.

Puede ver el estado de implementación en la página Información general de la puerta de enlace. Una vez creada la puerta de enlace, puede ver la dirección IP que se le ha asignado consultando la red virtual en el portal. La puerta de enlace aparece como un dispositivo conectado.

Importante

No se admiten grupos de seguridad de red (NSG) en la subred de puerta de enlace. La asociación de grupos de seguridad de red a esta subred podría causar que la puerta de enlace de la red virtual (puertas de enlace de ExpressRoute y VPN) dejase de funcionar como cabría esperar. Para más información acerca de los grupos de seguridad de red, consulte ¿Qué es un grupo de seguridad de red?

Generación de certificados

Azure usa certificados para autenticar a los clientes que se conectan a una red virtual a través de una conexión VPN de punto a sitio. Una vez que obtenga el certificado raíz, cargue la información de clave pública en Azure. Azure considera que el certificado raíz es "de confianza" para conectarse de P2S a la red virtual.

También genere certificados de cliente desde el certificado raíz de confianza y, a continuación, vuelva a instalarlos en cada equipo cliente. El certificado de cliente se utiliza para autenticar al cliente cuando se inicia una conexión con la red virtual.

El certificado raíz debe generarse y extraerse antes de configurar las opciones de puerta de enlace de punto a sitio.

Generación de un certificado raíz

Obtenga el archivo .cer del certificado raíz. Puede usar un certificado raíz generado mediante una solución empresarial (opción recomendada) o generar un certificado autofirmado. Después de crear el certificado raíz, exporte los datos (no la clave privada) del certificado público como un archivo .cer con codificación Base64 X.509. Este archivo se carga más adelante en Azure.

Certificado de empresa: Si usa una solución empresarial, puede utilizar la cadena de certificados existente. Obtenga el archivo .cer para el certificado raíz que desee usar.

Certificado raíz autofirmado: Si no usa una solución de certificado de empresa, cree un certificado raíz autofirmado. En caso contrario, los certificados que cree no serán compatibles con las conexiones de P2S y los clientes reciben un error de conexión al intentar conectarse. Puede usar Azure PowerShell, MakeCert o bien OpenSSL. Los pasos descritos en los artículos siguientes describen cómo generar un certificado raíz autofirmado compatible:

- Instrucciones de PowerShell para Windows 10 o posterior: estas instrucciones requieren PowerShell en un equipo que ejecute Windows 10 o posterior. Los certificados de cliente que se generan desde el certificado raíz pueden instalarse en cualquier cliente P2S compatible.

- Instrucciones para MakeCert: con el fin de generar certificados, use MakeCert si no tiene acceso a un equipo con Windows 10 o posterior. Aunque MakeCert está en desuso, todavía puede usarlo para generar certificados. Los certificados de cliente que se generan desde el certificado raíz pueden instalarse en cualquier cliente P2S compatible.

- Linux: instrucciones de OpenSSL

- Linux: instrucciones de strongSwan

Generación de certificados de cliente

Cada equipo cliente que conecta a una red virtual con una conexión de punto a sitio debe tener instalado un certificado de cliente. Se genera desde el certificado raíz y se instala en cada equipo cliente. Si no instala ningún certificado de cliente válido, la autenticación no podrá realizarse cuando el cliente trate de conectarse a la red virtual.

Puede generar un certificado único para cada cliente o puede usar el mismo para varios clientes. La ventaja de generar certificados de cliente únicos es la capacidad de revocar un solo certificado. De lo contrario, si varios clientes usan el mismo certificado de cliente para autenticarse y este se revoca, deberá generar e instalar nuevos certificados para cada cliente que use dicho certificado.

Para generar certificados de cliente, use los métodos siguientes:

Certificado de empresa:

Si usa una solución de certificación de empresa, genere un certificado de cliente con el formato de valor de nombre común name@yourdomain.com. Use este formato en lugar de domain name\username.

Asegúrese de que el certificado de cliente se base en la plantilla de certificado de usuario que tenga Autenticación de cliente como primer elemento de la lista de usuarios. Para comprobar el certificado, haga doble clic en él y vea Uso mejorado de clave en la pestaña Detalles.

Certificado raíz autofirmado: siga los pasos de alguno de los siguientes artículos de certificados de P2S para que los certificados de cliente que cree sean compatibles con las conexiones de P2S.

Si genera un certificado de cliente desde un certificado raíz autofirmado, este se instala automáticamente en el equipo que utilizó para generarlo. Si desea instalar un certificado de cliente en otro equipo cliente, expórtelo como un archivo .pfx junto con toda la cadena de certificados. De esta forma, creará un archivo .pfx que contiene la información del certificado raíz necesaria para que el cliente se autentique.

Los pasos de estos artículos generan un certificado de cliente compatible que puede, posteriormente, exportar y distribuir.

Instrucciones para Windows 10 o posterior, y PowerShell: en estas instrucciones se necesitan Windows 10 o posterior, y PowerShell para generar certificados. Los certificados generados pueden instalarse en cualquier cliente P2S compatible.

Instrucciones para MakeCert: a fin de generar certificados, use MakeCert si no tiene acceso a un equipo con Windows 10 o posterior. Aunque MakeCert está en desuso, todavía puede usarlo para generar certificados. Puede instalar los certificados generados en cualquier cliente P2S compatible.

Linux: Vea las instrucciones de strongSwan o OpenSSL.

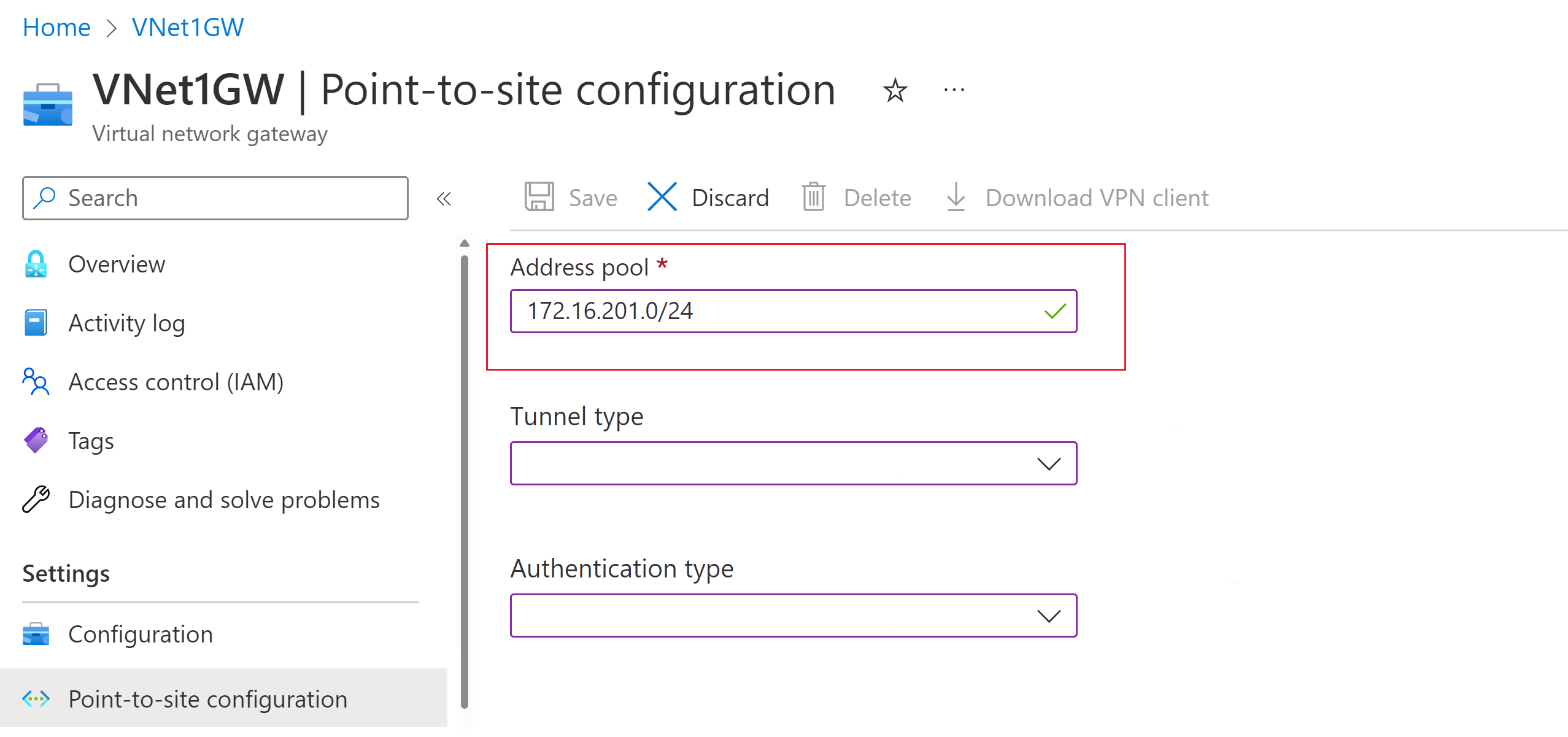

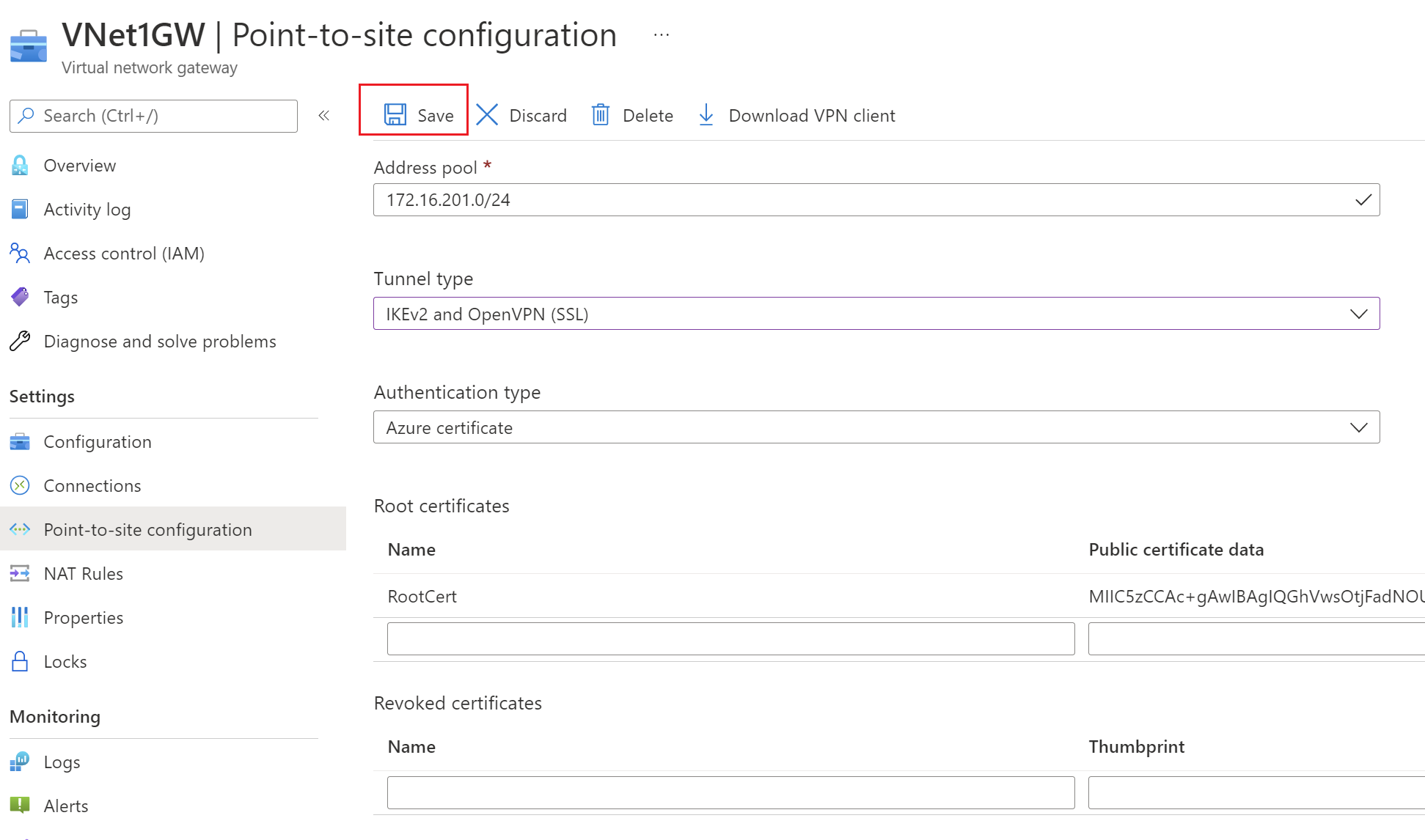

Agregar el grupo de direcciones

La página Configuración de punto a sitio contiene la información de configuración necesaria para la VPN de P2S. Una vez que se han configurado todas las opciones de P2S y se ha actualizado la puerta de enlace, la página configuración de punto a sitio se usa para ver o cambiar la configuración de VPN de P2S.

- Vaya a la puerta de enlace que creó en el paso anterior.

- Seleccione Configuración de punto a sitio en el panel izquierdo.

- Haga clic en Configurar ahora para abrir la página de configuración.

El grupo de direcciones de cliente es un intervalo de direcciones IP privadas que usted especifica. Los clientes que se conectan de forma dinámica a través de una VPN de punto a sitio reciben una dirección IP de este intervalo. Use un intervalo de direcciones IP privadas que no se superponga a la ubicación local desde la que se va a conectar ni a la red virtual a la que desea conectarse. Si configura varios protocolos y SSTP es uno de ellos, el grupo de direcciones configurado se divide equitativamente entre los protocolos configurados.

En la página Configuración de punto a sitio, en el cuadro Grupo de direcciones, agregue el intervalo de direcciones IP privadas que quiere usar. Los clientes VPN reciben de forma dinámica una dirección IP del intervalo que especifique. La máscara de subred mínima es de 29 bits para la configuración activa/pasiva, y de 28 bits para la configuración activa/activa.

A continuación, configure el túnel y el tipo de autenticación.

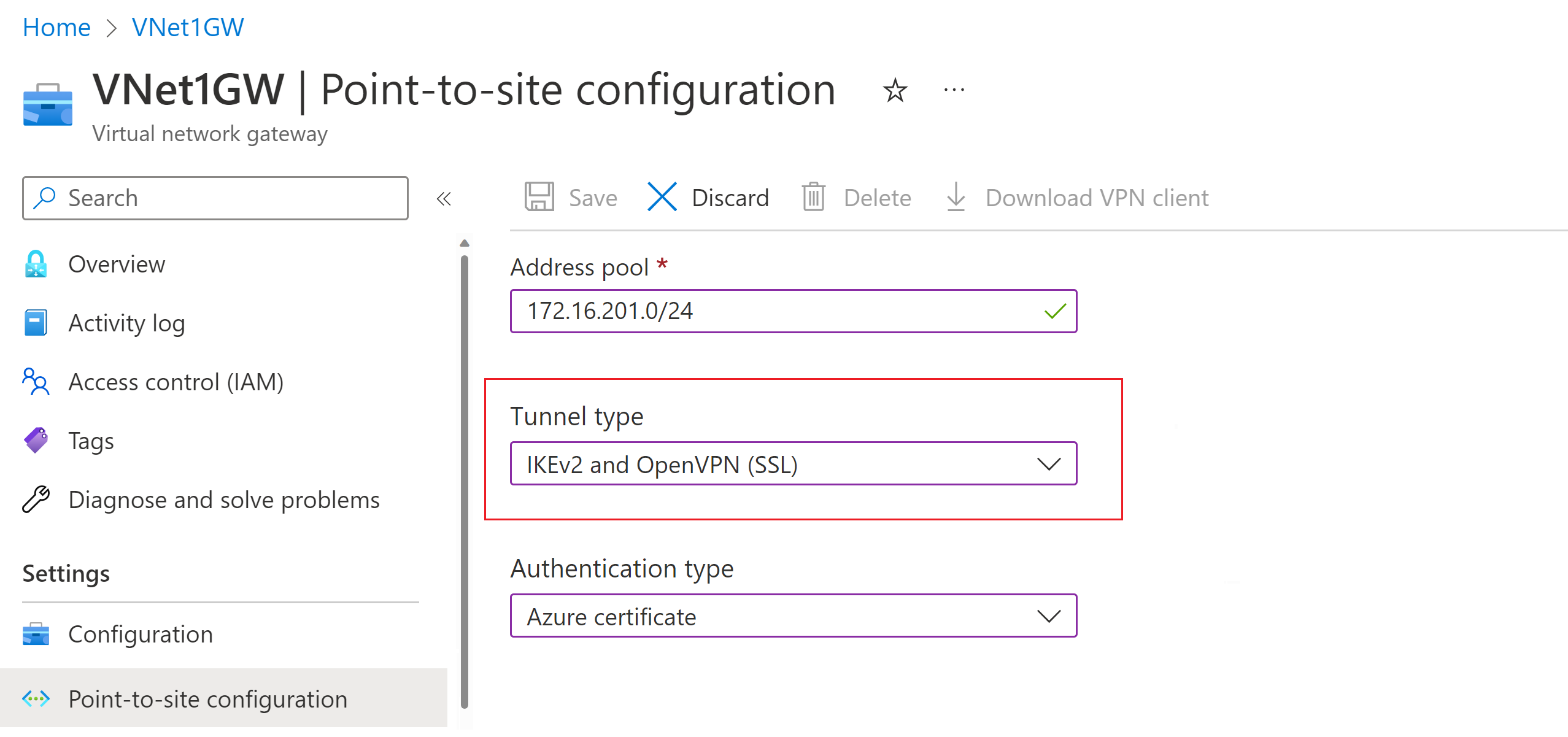

Especificación del tipo de túnel y de autenticación

Nota

En la página Configuración de punto a sitio, si no ve Tipo de túnel o Tipo de autenticación, significa que la puerta de enlace usa el SKU Básico. La SKU básica no admite la autenticación de IKEv2 o RADIUS. Si desea usar esta configuración, debe eliminar y volver a crear la puerta de enlace mediante una SKU de puerta de enlace diferente.

En esta sección, especificará el tipo de túnel y el tipo de autenticación. Esta configuración puede ser compleja, según el tipo de túnel que necesite y el software cliente VPN que se usará para realizar la conexión desde el sistema operativo del usuario. Los pasos de este artículo le guiarán a través de opciones y opciones de configuración básicas.

Puede seleccionar opciones que contengan varios tipos de túnel en la lista desplegable, como IKEv2 y OpenVPN(SSL) o IKEv2 y SSTP (SSL). Sin embargo, solo se admiten determinadas combinaciones de tipos de túnel y tipos de autenticación. Por ejemplo, la autenticación de Microsoft Entra solo se puede usar al seleccionar OpenVPN (SSL) en la lista desplegable de tipo túnel y no IKEv2 y OpenVPN(SSL).

Además, el tipo de túnel y el tipo de autenticación corresponden al software cliente VPN que se puede usar para conectarse a Azure. Por ejemplo, una aplicación de software cliente VPN solo puede conectarse a través de IKEv2, mientras que otra solo puede conectarse a través de OpenVPN. Y algún software cliente, mientras que admite un determinado tipo de túnel, es posible que no admita el tipo de autenticación que elija.

Como puede decir, planear el tipo de túnel y el tipo de autenticación es importante cuando tiene varios clientes VPN que se conectan desde diferentes sistemas operativos. Tenga en cuenta los siguientes criterios al elegir el tipo de túnel en combinación con la autenticación de certificados de Azure. Otros tipos de autenticación tienen consideraciones diferentes.

Windows:

- Los equipos Windows que se conectan a través del cliente VPN nativo ya instalado en el sistema operativo prueban primero IKEv2 y, si eso no se conecta, vuelven a SSTP (si seleccionó IKEv2 y SSTP en la lista desplegable tipo de túnel).

- Si selecciona el tipo de túnel OpenVPN, puede conectarse mediante un cliente OpenVPN o el cliente VPN de Azure.

- El cliente VPN de Azure puede admitir opciones de configuración opcionales como rutas personalizadas y tunelización forzada.

MacOS e iOS:

- El cliente VPN nativo para iOS y macOS solo puede usar el tipo de túnel IKEv2 para conectarse a Azure.

- El cliente VPN de Azure no se admite para la autenticación de certificados en este momento, incluso si selecciona el tipo de túnel OpenVPN.

- Si desea usar el tipo de túnel OpenVPN con autenticación de certificados, puede usar un cliente de OpenVPN.

- Para macOS, puede usar el cliente VPN de Azure con el tipo de túnel OpenVPN y la autenticación de Microsoft Entra ID (no la autenticación de certificados).

Linux:

- El cliente VPN de Azure para Linux admite el tipo de túnel OpenVPN.

- El cliente de strongSwan en Android y Linux solo puede usar el tipo de túnel IKEv2 para conectarse.

Tipo de túnel

En la página Configuración de punto a sitio, seleccione el tipo de túnel. Para este ejercicio, en la lista desplegable, seleccione IKEv2 y OpenVPN(SSL).

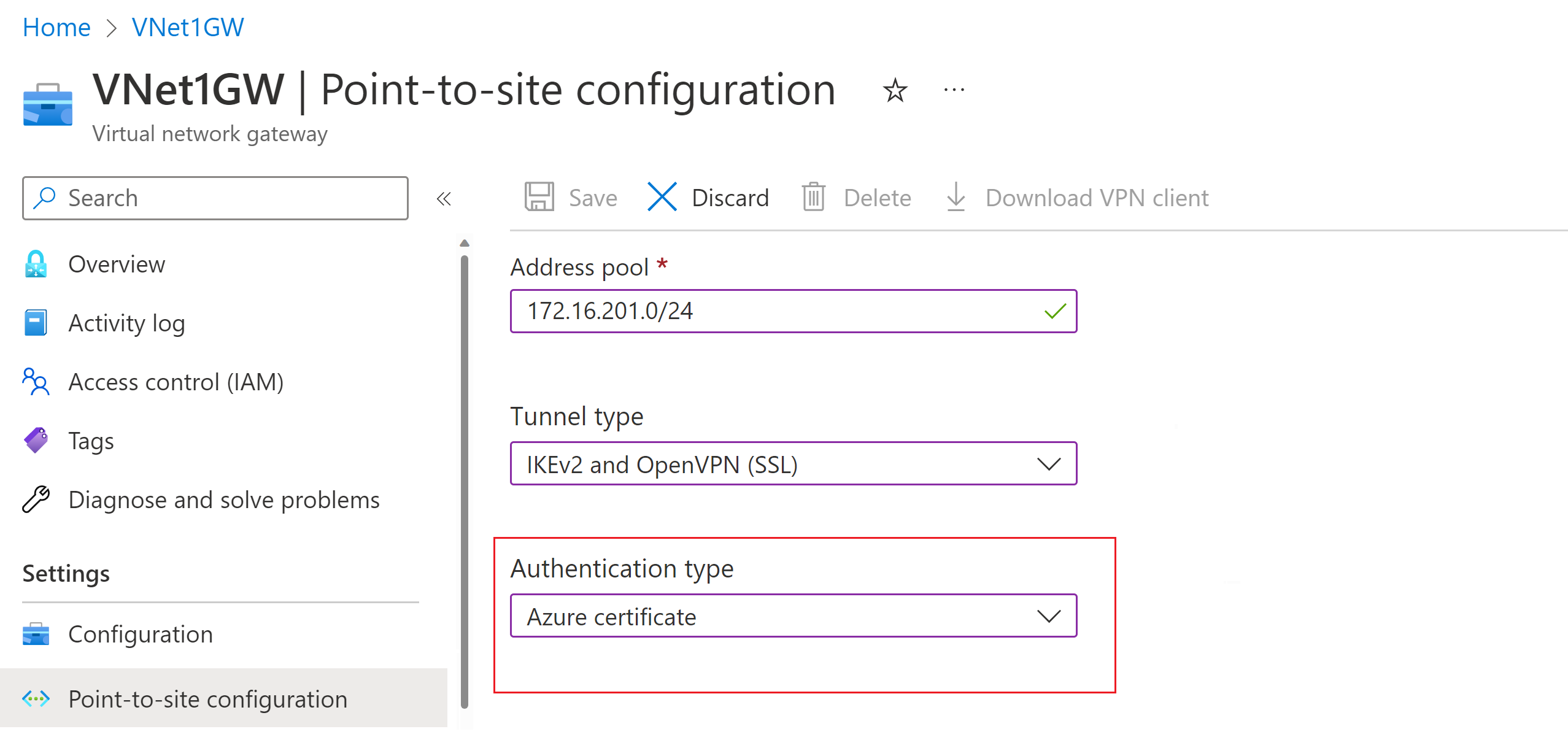

Tipo de autenticación

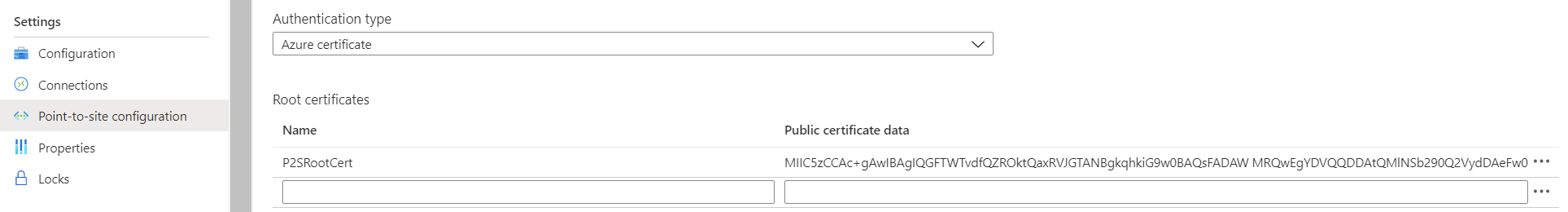

En este ejercicio, seleccione Certificado de Azure para el tipo de autenticación. Si está interesado en otros tipos de autenticación, consulte los artículos de Microsoft Entra ID y RADIUS.

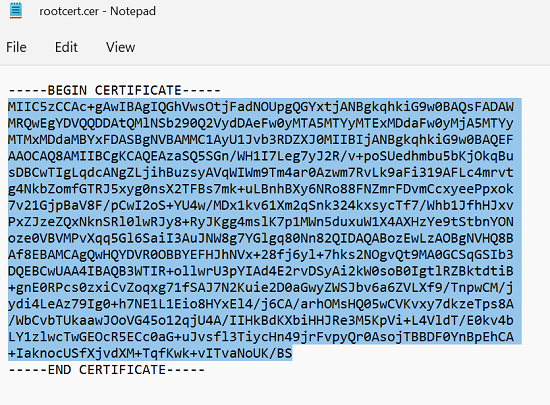

Carga de la información de clave pública del certificado raíz

En esta sección, cargará los datos del certificado raíz público en Azure. Una vez que se han cargado los datos de certificado público, Azure puede usarlos para autenticar a los clientes que tienen instalado un certificado de cliente generado a partir del certificado raíz de confianza.

Asegúrese de exportar el certificado raíz como archivo X.509 codificado en Base 64 (.cer) en los pasos anteriores. Debe exportar el certificado en este formato para poder abrirlo con un editor de texto. No es necesario exportar la clave privada.

Abra el certificado con un editor de texto como Bloc de notas. Al copiar los datos del certificado, asegúrese de copiar el texto como una línea continua sin retornos de carro ni avances de línea. Es posible que tenga que modificar la vista en el editor de texto a "Mostrar símbolos/Mostrar todos los caracteres" para ver los retornos de carro y las fuentes de línea. Copie solo la siguiente sección como una línea continua:

Vaya a la página Puerta de enlace de red virtual -> Configuración de punto a sitio en la sección Certificado raíz. Esta sección solo es visible si ha seleccionado el Certificado de Azure como tipo de autenticación.

En la sección Certificado raíz, puede agregar hasta 20 certificados raíz de confianza.

- Pegue los datos del certificado en el campo Datos de certificado público.

- Asigne un nombre al certificado.

No hacen falta rutas adicionales para este ejercicio. Para obtener más información sobre la característica de enrutamiento personalizado, consulte Anunciar rutas personalizadas.

Seleccione Guardar en la parte superior de la página para guardar todos los valores de configuración.

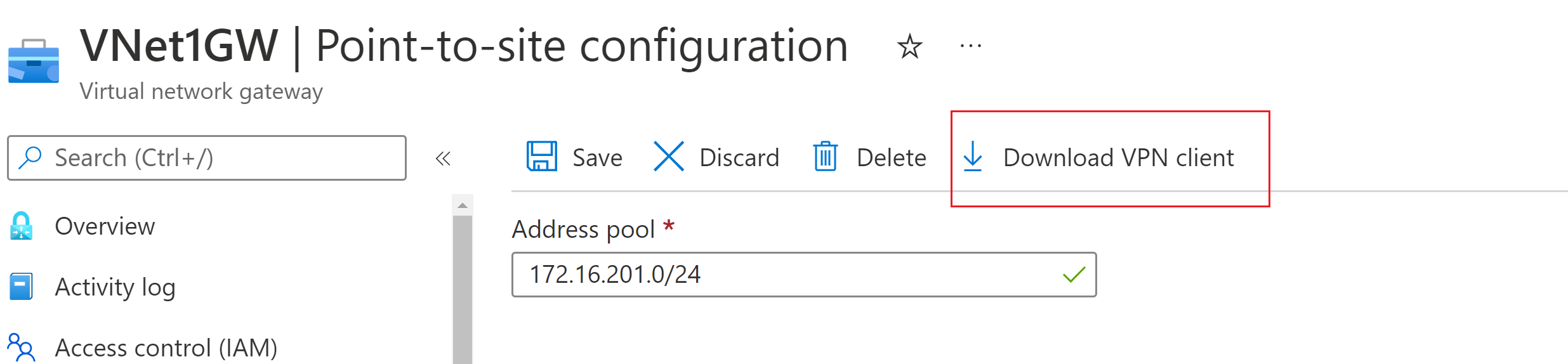

Generación de los archivos de configuración del perfil del cliente VPN

Todas las opciones de configuración necesarias para los clientes VPN se encuentran en un archivo ZIP de configuración de perfil de cliente VPN. Los archivos de configuración del perfil de cliente VPN son específicos de la configuración de VPN Gateway de P2S para la red virtual. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo VPN o en el tipo de autenticación), debe generar archivos de configuración de perfil de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar. Para obtener más información sobre las conexiones de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.

Para generar archivos de configuración del perfil del cliente, puede usar PowerShell o Azure Portal. En los ejemplos siguientes se muestran ambos métodos. Cualquiera de los métodos devuelve el mismo archivo ZIP.

Azure portal

En Azure Portal, vaya a la puerta de enlace de red virtual correspondiente a la red virtual a la que quiere conectarse.

En la página de la puerta de enlace de red virtual, seleccione Configuración de punto a sitio para abrir la página de configuración correspondiente.

En la parte superior de la página Configuración de punto a sitio, haga clic en Descargar cliente VPN. Esta operación no descarga el software de cliente VPN, sino que genera el paquete de configuración que se usa para configurar los clientes VPN. La generación del paquete de configuración del cliente tarda unos minutos. Durante este tiempo, es posible que no vea ninguna indicación hasta que se genere el paquete.

Una vez generado el paquete de configuración, el explorador indica que hay disponible un archivo ZIP de configuración de cliente. Tiene el mismo nombre que su puerta de enlace.

Descomprima el archivo para ver las carpetas. Usará algunos de estos archivos, o todos, para configurar el cliente VPN. Los archivos que se generan corresponden a las opciones de autenticación y tipo de túnel que configuró en el servidor P2S.

PowerShell

Al generar archivos de configuración de cliente VPN, el valor de "-AuthenticationMethod" es "EapTIs". Genere los archivos de configuración de cliente VPN con el comando siguiente:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Copie la dirección URL en el explorador para descargar el archivo ZIP.

Configuración de clientes VPN y conexión a Azure

Para conocer los pasos para configurar los clientes VPN y conectarse a Azure, vea los artículos siguientes:

| Autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN de Azure Cliente OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN de Azure | |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Comprobación de la conexión

Estas instrucciones se aplican a los clientes Windows.

Para comprobar que la conexión VPN está activa, abra un símbolo del sistema con privilegios elevados y ejecute ipconfig/all.

Vea los resultados. Observe que la dirección IP que recibió es una de las direcciones dentro del grupo de direcciones de cliente de VPN punto a sitio que especificó en la configuración. Los resultados son similares a los del ejemplo siguiente:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Conexión a una máquina virtual

Estas instrucciones se aplican a los clientes Windows.

Puede conectarse a una máquina virtual que esté implementada en la red virtual mediante la creación de una conexión de Escritorio remoto a la máquina virtual. La mejor manera de comprobar inicialmente que puede conectarse a la máquina virtual es hacerlo mediante su dirección IP privada, en lugar del nombre de equipo. Con este método prueba si puede conectarse, no si la resolución de nombres está configurada correctamente.

Busque la dirección IP privada. Para buscar la dirección IP privada de una máquina virtual, examina las propiedades en Azure Portal o usa PowerShell.

Azure Portal: Ubica la máquina virtual en Azure Portal. Vea las propiedades de la máquina virtual. Se enumera la dirección IP privada.

PowerShell: Utiliza el ejemplo para ver una lista de las máquinas virtuales y las direcciones IP privadas de los grupos de recursos. No es preciso modificar el ejemplo para usarlo.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Comprueba que está conectado a la red virtual.

Abre Conexión a Escritorio remoto, para lo que debes escribir RDP o Conexión a Escritorio remoto en el cuadro de búsqueda de la barra de tareas. Luego, selecciona Conexión a Escritorio remoto. También puedes abrir Conexión a Escritorio remoto con el comando

mstscde PowerShell.En Conexión a Escritorio remoto, escriba la dirección IP privada de la máquina virtual. Puedes seleccionar Mostrar opciones para ajustar parámetros adicionales y, después, conectarte.

Si tienes problemas para conectarte a una máquina virtual a través de tu conexión VPN, comprueba los siguientes puntos:

- Compruebe que la conexión VPN se ha establecido correctamente.

- Compruebe que se conecta a la dirección IP privada de la máquina virtual.

- Si puedes conectarte a la máquina virtual mediante la dirección IP privada, pero no el nombre del equipo, comprueba que has configurado el DNS correctamente. Para más información acerca de cómo funciona la resolución de nombres para las máquinas virtuales, consulta Resolución de nombres para las máquinas virtuales e instancias de rol.

Para más información acerca de las conexiones RDP, consulte Solución de problemas de conexiones del Escritorio remoto a una máquina virtual de Azure.

Compruebe que el paquete de configuración de cliente de VPN se generó después de que se especificaran las direcciones IP del servidor DNS para la red virtual. Si actualizó las direcciones IP de servidor DNS, genere un nuevo paquete de configuración de cliente de VPN e instálelo.

Use "ipconfig" para comprobar la dirección IPv4 asignada al adaptador de Ethernet en el equipo desde el que intenta conectarse. Si la dirección IP está dentro del intervalo de direcciones de la red virtual a la que se va a conectar o dentro del intervalo de direcciones de su VPNClientAddressPool, esto se conoce como un espacio de direcciones superpuesto. Cuando el espacio de direcciones se superpone de esta manera, el tráfico de red no llega a Azure, sino que se mantiene en la red local.

Incorporación o eliminación de certificados raíz de confianza

Puede agregar y quitar certificados raíz de confianza de Azure. Al quitar un certificado raíz, los clientes que tienen un certificado generado a partir de dicha raíz no podrán autenticarse y, por tanto, no podrán conectarse. Si desea que un cliente se autentique y se conecte, es preciso que instale un nuevo certificado de cliente generado a partir de un certificado raíz que sea de confianza (se cargue) en Azure.

Puede agregar hasta 20 archivos .cer de certificado raíz de confianza a Azure. Para ver instrucciones, consulte la sección Carga del archivo .cer del certificado raíz.

Para eliminar un certificado raíz de confianza:

- Vaya a la página Configuración de punto a sitio de la puerta de enlace de red virtual.

- En la sección Certificado raíz de la página, busque el certificado que desea quitar.

- Seleccione los puntos suspensivos junto al certificado y, luego, Quitar.

Revocar un certificado de cliente

Puede revocar certificados de cliente. La lista de revocación de certificados permite denegar de forma selectiva la conectividad de P2S basada en certificados de cliente individuales. Esto difiere de la forma en que se quita un certificado raíz de confianza. Si quita de Azure un archivo .cer de certificado raíz de confianza, se revoca el acceso para todos los certificados de cliente generados y firmados con el certificado raíz revocado. Cuando revoca un certificado de cliente, en lugar del certificado raíz, permite que los demás certificados generados a partir del certificado raíz sigan usándose para la autenticación.

Lo más habitual es usar el certificado raíz para administrar el acceso a nivel de equipo u organización, mientras que los certificados de cliente revocados se usan para un control de acceso específico para usuarios individuales.

Puede revocar un certificado de cliente si agrega la huella digital a la lista de revocación.

- Recupere la huella digital del certificado de cliente. Para más información, consulte Cómo recuperar la huella digital de un certificado.

- Copie la información en un editor de texto y quite todos los espacios de forma que sea una sola cadena continua.

- Vaya a la página Configuración de punto a sitio de la puerta de enlace de red virtual. Se trata de la misma hoja que utilizó para cargar un certificado raíz de confianza.

- En la sección Certificados revocados, especifique un nombre descriptivo para el certificado (no es necesario que sea el CN del certificado).

- Copie y pegue la cadena de huella digital en el campo Huella digital.

- Se valida la huella digital y se agrega automáticamente a la lista de revocación. Aparece un mensaje en la pantalla que indica que se está actualizando la lista.

- Una vez finalizada la actualización, el certificado no se puede usar para conectarse. Los clientes que intenten conectarse con este certificado reciben un mensaje que indica que el certificado ya no es válido.

Preguntas frecuentes sobre la conexión de punto a sitio

Para ver las preguntas más frecuentes, consulte las preguntas más frecuentes.

Pasos siguientes

Una vez completada la conexión, puede agregar máquinas virtuales a las redes virtuales. Consulte Virtual Machines para más información. Para más información acerca de las redes y las máquinas virtuales, consulte Información general sobre las redes de máquina virtual con Linux y Azure.

Para obtener información sobre solución de problemas de P2S, vea Solución de problemas: conexión de punto a sitio de Azure.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de