Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se enumeran problemas comunes de conexión de punto a sitio que puede experimentar. También se tratan las posibles causas de estos problemas y sus soluciones.

Error de cliente de VPN: no se encontró un certificado

Síntoma

Al intentar conectar a una red virtual de Azure mediante el cliente de VPN, aparece el mensaje de error siguiente:

No se encuentra un certificado que se puede usar con este protocolo de autenticación extendido. (Error 798)

Causa

Este problema se produce si el certificado de cliente no está en Certificados - Usuario actual\Personal\Certificados.

Solución

Para solucionar este problema, siga estos pasos:

Abra el Administrador de certificados: haga clic en Inicio, escriba Administrar certificados de equipo y, después, haga clic en Administrar certificados de equipo en el resultado de la búsqueda.

Asegúrese de que los certificados siguientes están en la ubicación correcta:

Certificado Ubicación AzureClient.pfx Usuario actual\Personal\Certificados AzureRoot.cer Equipo local\Entidades de certificación raíz de confianza Vaya a C:\Users<UserName>\AppData\Roaming\Microsoft\Network\Connections\Cm<GUID>, instale manualmente el certificado (archivo *.cer) en el almacén del equipo y el usuario.

Para más información sobre cómo instalar el certificado de cliente, consulte Generación y exportación de certificados para conexiones de punto a sitio.

Nota:

Al importar el certificado de cliente, no seleccione la opción Habilitar la protección de clave privada de alta seguridad.

No se pudo establecer la conexión de red entre el equipo y el servidor VPN porque el servidor remoto no responde

Síntoma

Cuando lo intente y se conecte a una puerta de enlace de red virtual de Azure con IKEv2 en Windows, obtendrá el mensaje de error siguiente:

No se pudo establecer la conexión de red entre el equipo y el servidor VPN porque el servidor remoto no responde

Causa

El problema se produce si la versión de Windows no dispone de soporte técnico para la fragmentación de IKE.

Solución

IKEv2 se admite en Windows 10 y Server 2016. Sin embargo, para poder usar IKEv2, debe instalar las actualizaciones y establecer un valor de clave del Registro localmente. No se admiten las versiones de sistemas operativos anteriores a Windows 10 y solo pueden usar SSTP.

Para preparar Windows 10 o Server 2016 para IKEv2:

Instale la actualización.

Versión del SO Fecha Número/vínculo Windows Server 2016

Windows 10 Versión 160717 de enero de 2018 KB4057142 Windows 10 Versión 1703 17 de enero de 2018 KB4057144 Windows 10 Versión 1709 22 de marzo de 2018 KB4089848 Establezca el valor de clave del Registro. Cree o establezca la clave

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORD en el registro en 1.

Error de cliente de VPN: Mensaje recibido inesperado o con formato incorrecto.

Síntoma

Al intentar conectar a una red virtual de Azure mediante el cliente de VPN, aparece el mensaje de error siguiente:

Mensaje recibido inesperado o con formato incorrecto. (Error 0x80090326)

Causa

Este problema se produce si se cumple una de las condiciones siguientes:

- Las rutas definidas por el usuario (UDR) usadas con la ruta predeterminada en la subred de puerta de enlace no están establecidas correctamente.

- La clave pública del certificado raíz no se ha cargado en la puerta de enlace de VPN de Azure.

- La clave está dañada o caducada.

Solución

Para solucionar este problema, siga estos pasos:

- Elimine UDR en la subred de puerta de enlace. Asegúrese de que UDR reenvía todo el tráfico correctamente.

- Compruebe el estado del certificado raíz en Azure Portal para ver si se revocó. Si no se ha revocado, pruebe a eliminar el certificado raíz y a volver a cargarlo. Para más información, vea Crear certificados.

Error de cliente de VPN: una cadena de certificados se ha procesado pero ha finalizado

Síntoma

Al intentar conectar a una red virtual de Azure mediante el cliente de VPN, aparece el mensaje de error siguiente:

Se ha procesado una cadena de certificados, pero termina en un certificado raíz en el que el proveedor de confianza no confía

Solución

Asegúrese de que los certificados siguientes están en la ubicación correcta:

Certificado Ubicación AzureClient.pfx Usuario actual\Personal\Certificados Azuregateway-GUID.cloudapp.net Usuario actual\Entidades de certificación raíz de confianza AzureGateway-GUID.cloudapp.net, AzureRoot.cer Equipo local\Entidades de certificación raíz de confianza Si los certificados ya están en la ubicación, pruebe a eliminarlos y a volver a instalarlos. El certificado azuregateway-GUID.cloudapp.net se encuentra en el paquete de configuración del cliente de VPN descargado de Azure Portal. Puede usar archivadores de archivos para extraer los archivos del paquete.

Error en la descarga del archivo. No se ha especificado el URI de destino

Síntoma

Aparece el siguiente mensaje de error:

Error en la descarga del archivo. No se ha especificado el URI de destino.

Causa

Este problema se produce debido a un tipo de puerta de enlace incorrecto.

Solución

El tipo de puerta de enlace de la VPN debe ser VPN y el tipo de VPN RouteBased.

Error de cliente de VPN: error de script personalizado de VPN de Azure

Síntoma

Al intentar conectar a una red virtual de Azure mediante el cliente de VPN, aparece el mensaje de error siguiente:

Error de script personalizado (para actualizar la tabla de enrutamiento). (Error 8007026f)

Causa

Este problema puede producirse si está intentando establecer la conexión VPN punto a sitio mediante un acceso directo.

Solución

Abra el paquete VPN directamente en lugar de hacerlo desde el acceso directo.

No se puede instalar el cliente de VPN

Causa

Se requiere un certificado adicional para confiar en la puerta de enlace VPN de su red virtual. El certificado está incluido en el paquete de configuración del cliente de VPN que se genera desde Azure Portal.

Solución

Extraiga el paquete de configuración del cliente de VPN y busque el archivo .cer. Para instalar el certificado, siga estos pasos:

- Abra mmc.exe.

- Agregue el complemento Certificados.

- Seleccione la cuenta Computadora del equipo local.

- Haga clic con el botón derecho en el nodo Entidades de certificación raíz de confianza. Haga clic en Todas las tareas>Importar y vaya al archivo .cer que extrajo del paquete de configuración del cliente de VPN.

- Reinicie el equipo.

- Intente instalar el cliente de VPN.

Error de Azure Portal: error al guardar la puerta de enlace de la VPN y los datos no son válidos

Síntoma

Al intentar guardar los cambios de la puerta de enlace de la VPN en Azure Portal, aparece el mensaje de error siguiente:

Error al guardar la puerta de enlace de red virtual <nombre de la puerta de enlace>. Los datos del certificado <identificador de certificado> no son válidos.

Causa

Este problema puede producirse si la clave pública del certificado raíz que se ha cargado contiene un carácter no válido, por ejemplo, un espacio.

Solución

Asegúrese de que los datos del certificado no contienen caracteres no válidos como saltos de línea (retornos de carro). El valor completo debe estar en una línea larga. En el siguiente ejemplo se muestra el área que se va a copiar dentro del certificado:

Error de Azure Portal: error al guardar la puerta de enlace de VPN y el nombre del recurso no es válido

Síntoma

Al intentar guardar los cambios de la puerta de enlace de la VPN en Azure Portal, aparece el mensaje de error siguiente:

Error al guardar la puerta de enlace de red virtual <nombre de la puerta de enlace>. El nombre del recurso <nombre del certificado que intenta cargar> no es válido.

Causa

Este problema se produce porque el nombre del certificado contiene un carácter no válido, como un espacio.

Error de Azure Portal: error de descarga de archivo de paquete de VPN 503

Síntoma

Al intentar descargar el paquete de configuración del cliente de VPN, aparece el mensaje de error siguiente:

No se pudo descargar el archivo. Detalles del error: error 503. El servidor está ocupado.

Solución

Este error puede deberse a un problema de red temporal. Vuelva a intentar descargar el paquete VPN pasados unos minutos.

Actualización de Azure VPN Gateway: todos los clientes de punto a sitio no se pueden conectar

Causa

Si el certificado cubre más del 50 por ciento durante su vigencia, se deshace.

Solución

Para resolver este problema, vuelva a descargar e implementar el paquete de punto a sitio en todos los clientes.

Demasiados clientes de VPN conectados a la vez

Se alcanza el número máximo de conexiones permitidas. Puede ver el número total de clientes conectados en Azure Portal.

El cliente de VPN no puede acceder a recursos compartidos de archivos de red

Síntoma

El cliente de VPN se ha conectado a la red virtual de Azure, Sin embargo, el cliente no puede acceder a los recursos compartidos de red.

Causa

El protocolo SMB se usa para el acceso a recursos compartidos de archivos. Cuando se inicia la conexión, el cliente de VPN agrega las credenciales de sesión y se produce el error. Una vez establecida la conexión, el cliente se ve obligado a usar las credenciales almacenadas en caché para la autenticación Kerberos. Este proceso inicia consultas al Centro de distribución de claves (un controlador de dominio) para obtener un token. Como el cliente se conecta desde Internet, es posible que no pueda alcanzar el controlador de dominio. Por lo tanto, el cliente no puede cambiar automáticamente desde Kerberos a NTLM.

El único momento en que el cliente debe escribir una credencial es cuando tiene un certificado válido (con SAN=UPN) emitido por el dominio al que está unido. El cliente también debe estar conectado físicamente a la red de dominios. En este caso, el cliente intenta usar el certificado y llega al controlador de dominio. Luego, el Centro de distribución de claves devuelve un error "KDC_ERR_C_PRINCIPAL_UNKNOWN". El cliente está obligado a cambiar a NTLM.

Solución

Para solucionar el problema, deshabilite el almacenamiento en caché de credenciales de dominio desde la subclave del Registro siguiente:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableDomainCreds - Set the value to 1

No se puede encontrar la conexión VPN de punto a sitio en Windows después de volver a instalar el cliente de VPN

Síntoma

Se quita la conexión VPN de punto a sitio y luego se vuelve a instalar el cliente de VPN. En esta situación, la conexión VPN no se configura correctamente. No aparece la conexión VPN en la configuración de Conexiones de red en Windows.

Solución

Para resolver el problema, elimine los archivos de configuración antiguos del cliente VPN de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId> y luego ejecute de nuevo el instalador de clientes VPN.

El cliente VPN de punto a sitio no puede resolver el FQDN de los recursos en el dominio local

Síntoma

Cuando el cliente se conecta a Azure con una conexión VPN de punto a sitio, no puede resolver el FQDN de los recursos del dominio local.

Causa

Un cliente VPN de punto a sitio normalmente usa servidores de Azure DNS configurados en la red virtual de Azure. Los servidores de Azure DNS tienen prioridad sobre los servidores DNS locales que están configurados en el cliente (salvo que la métrica de la interfaz de Ethernet sea menor), por lo que todas las consultas DNS se envían a los servidores DNS de Azure. Si los servidores de Azure DNS no tienen los registros de los recursos locales, se produce un error en la consulta.

Solución

Para solucionar el problema, asegúrese de que los servidores de Azure DNS usados en la red virtual de Azure pueden resolver los registros DNS de los recursos locales. Para hacer esto, puede utilizar reenviadores DNS o reenviadores condicionales. Para obtener más información, consulte Resolución de nombres mediante su propio servidor DNS.

Se establece la conexión VPN de punto a sitio, pero aún no se puede conectar a los recursos de Azure

Causa

Este problema puede producirse si el cliente VPN no obtiene las rutas del Azure VPN Gateway.

Solución

Para solucionar este problema, restablezca la instancia de Azure VPN Gateway. Para asegurarse de que se están usando las nuevas rutas, los clientes VPN de punto a sitio deben descargarse de nuevo después de que el emparejamiento de red virtual se haya configurado correctamente.

Error: "La función de revocación no pudo comprobar la revocación debido a que el servidor de revocación estaba sin conexión. (Error 0x80092013)"

Causas

Este mensaje de error se produce si el cliente no puede tener acceso a http://crl3.digicert.com/ssca-sha2-g1.crl y http://crl4.digicert.com/ssca-sha2-g1.crl. La comprobación de revocación requiere acceso a estos dos sitios. Este problema se produce normalmente en el cliente que tiene el servidor proxy configurado. En algunos entornos, si las solicitudes no pasan a través del servidor proxy, estas se deniegan en el servidor perimetral.

Solución

Compruebe la configuración del servidor proxy, asegúrese de que el cliente puede tener acceso a http://crl3.digicert.com/ssca-sha2-g1.crl y http://crl4.digicert.com/ssca-sha2-g1.crl.

Error del cliente VPN: Se impidió la conexión debido a una directiva configurada en el servidor RAS/VPN. (Error 812)

Causa

Este error se produce si el servidor RADIUS que se usa para autenticar el cliente de VPN tiene una configuración incorrecta o la puerta de enlace de Azure no se puede comunicar con el servidor Radius.

Solución

Asegúrese de que el servidor RADIUS está configurado correctamente. Para más información, vea Integración de la autenticación RADIUS con Servidor Azure Multi-Factor Authentication.

"Error 405" al descargar el certificado raíz de VPN Gateway

Causa

No se ha instalado el certificado raíz. El certificado raíz está instalado en el almacén de certificados de confianza del cliente.

Error del cliente VPN: No se pudo establecer la conexión remota porque se produjo un error en los túneles VPN probados. (Error 800)

Causa

El controlador NIC está obsoleto.

Solución

Actualice el controlador NIC:

- Haga clic en Inicio, escriba Administrador de dispositivos y selecciónelo en la lista de resultados. Si se le pide una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

- En las categorías de adaptadores de red, busque la NIC que quiere actualizar.

- Haga doble clic en el nombre del dispositivo, seleccione Actualizar controlador y, luego, Buscar software de controlador actualizado automáticamente.

- Si Windows no encuentra un nuevo controlador, puede intentar buscar uno en el sitio web del fabricante del dispositivo y seguir sus instrucciones.

- Reinicie el equipo e intente la conexión de nuevo.

Error de cliente VPN: la autenticación con Microsoft Entra ha expirado

Si está usando la autenticación de Microsoft Entra ID, puede encontrarse con uno de los siguientes errores:

La autenticación con Microsoft Entra ha expirado. Debe volver a autenticarse en Entra para adquirir un nuevo token. El administrador puede ajustar el tiempo de espera de autenticación.

or

La autenticación con Microsoft Entra ha expirado, por lo que debe volver a autenticarse para adquirir un nuevo token. Intente conectarse de nuevo. El administrador configura las políticas de autenticación y el tiempo de espera en la entidad de Entra.

Causa

La conexión de punto a sitio está desconectada porque el token de actualización actual ha expirado o deja de ser válido. No se pueden capturar nuevos tokens de acceso para autenticar al usuario.

Cuando un cliente VPN de Azure intenta establecer una conexión con una puerta de enlace de VPN de Azure mediante la autenticación de Microsoft Entra ID, se requiere un token de acceso para autenticar al usuario. Este token se renueva aproximadamente cada hora. Solo se puede emitir un token de acceso válido cuando el usuario tiene un token de actualización válido. Si el usuario no tiene un token de actualización válido, la conexión se desconecta.

El token de actualización puede mostrarse como expirado o no válido debido a varios motivos. Puede comprobar los registros de inicio de sesión de User Entra para identificar problemas. Consulte Registros de inicio de sesión de Microsoft Entra.

El token de actualización ha expirado

- La duración predeterminada de los tokens de actualización es de 90 días. Después de 90 días, los usuarios deben volver a conectarse para obtener un nuevo token de actualización.

- Los administradores de inquilinos de Entra pueden agregar directivas de acceso condicional para la frecuencia de inicio de sesión que desencadenan la reautenticación periódica cada "X" horas. (El token de actualización expirará en 'X' horas). Usando directivas de acceso condicional personalizadas, los usuarios se ven obligados a usar un inicio de sesión interactivo cada "X" horas. Para obtener más información, consulte Tokens de actualización en la plataforma de identidad de Microsoft y Configurar directivas de duración de sesión adaptables.

El token de actualización no es válido

- El usuario se ha quitado del inquilino.

- Las credenciales del usuario han cambiado.

- El administrador de inquilinos de Entra ha revocado las sesiones.

- El dispositivo ha dejado de ser conforme (si es un dispositivo administrado).

- Otras directivas de Entra configuradas por los administradores de Entra que requieren que los usuarios usen periódicamente el inicio de sesión interactivo.

Solución

En estos escenarios, los usuarios deben volver a conectarse. Esto desencadena un proceso de inicio de sesión interactivo en Microsoft Entra que emite un nuevo token de actualización y un token de acceso.

El cliente VPN de Azure con autenticación entra ID no pide al usuario que vuelva a autenticarse cada vez que se desconecte.

Causa

Un cliente VPN de Azure que se conecta mediante la autenticación de punto a sitio con la autenticación entra ID no requiere reautenticación interactiva cuando se desconecta.

La frecuencia de inicio de sesión (SIF) recomendada o el tiempo de expiración del token de actualización para la mejor experiencia con el cliente VPN de Azure debe establecerse en superior a 2 horas, en función de lo que funcione mejor para el cliente. Esto significa que el cliente permanecerá conectado durante esa duración sin necesidad de volver a autenticarse de forma interactiva.

No se recomienda establecer el SIF en "cada vez", ya que requeriría la reautenticación interactiva cada hora, lo que provocaría desconexiones frecuentes.

Con la caché de inicio de sesión habilitada (valor predeterminado), el token se almacena en almacenamiento permanente, lo que permite la reconexión sin autenticación interactiva incluso después de la desconexión, siempre y cuando el token de actualización sea válido. Es decir, la duración de la reconexión se encuentra dentro del tiempo de expiración del siF o del token de actualización.

Solución

Para asegurarse de que se solicita al cliente VPN de Azure que se vuelva a autenticar cada vez que se desconecte, el cliente puede usar la opción "caché de inicio de sesión deshabilitada" en el cliente VPN de Azure (versión 4.0.0.0 y versiones posteriores). El cliente puede modificar la configuración cachesigninuser del perfil de usuario (XML) en false.

<azvpnprofile>

<clientauth>

<aad>

<cachesigninuser>false</cachesigninuser>

</aad>

</clientauth>

</azvpnprofile>

Cuando la caché de inicio de sesión está deshabilitada, el token se almacena en el almacenamiento en memoria, válido para una conexión (o sesión), independientemente de su duración (de 30 minutos a 90 días). Una vez desconectada la conexión, se quita el token en memoria. La duración de una conexión depende del tiempo de expiración del token de actualización o del SIF.

Error del cliente VPN: Al intentar establecer la conexión VPN <VPN Connection Name>, Estado = La plataforma VPN no activó la conexión

También puede aparecer el siguiente error en el Visor de eventos, procedente de RasClient: "El usuario <Usuario> marcó una conexión denominada <nombre de la conexión VPN>, que no se realizó correctamente. El código de error devuelto en caso de fallo es 1460.

Causa

El Cliente VPN de Azure no tiene habilitado el permiso de aplicación "Aplicaciones en segundo plano" en la configuración de aplicaciones de Windows.

Solución

- En Windows, vaya a Configuración -> Privacidad -> Aplicaciones en segundo plano.

- Active la opción "Permitir que las aplicaciones se ejecuten en segundo plano".

Error: "Error en la descarga del archivo. No se ha especificado el URI de destino"

Causa

El motivo es un tipo de puerta de enlace incorrecto configurado.

Solución

El tipo de puerta de enlace de VPN de Azure debe ser VPN y el tipo de VPN debe ser RouteBased.

El instalador del paquete VPN no finaliza

Causa

Este problema puede deberse a instalaciones anteriores del cliente de VPN.

Solución

Elimine los archivos de configuración antiguos del cliente VPN de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId> y ejecute de nuevo el instalador del cliente VPN.

El cliente VPN hiberna o entra en reposo

Solución

Compruebe la configuración de suspensión e hibernación en el equipo donde se ejecuta el cliente de VPN.

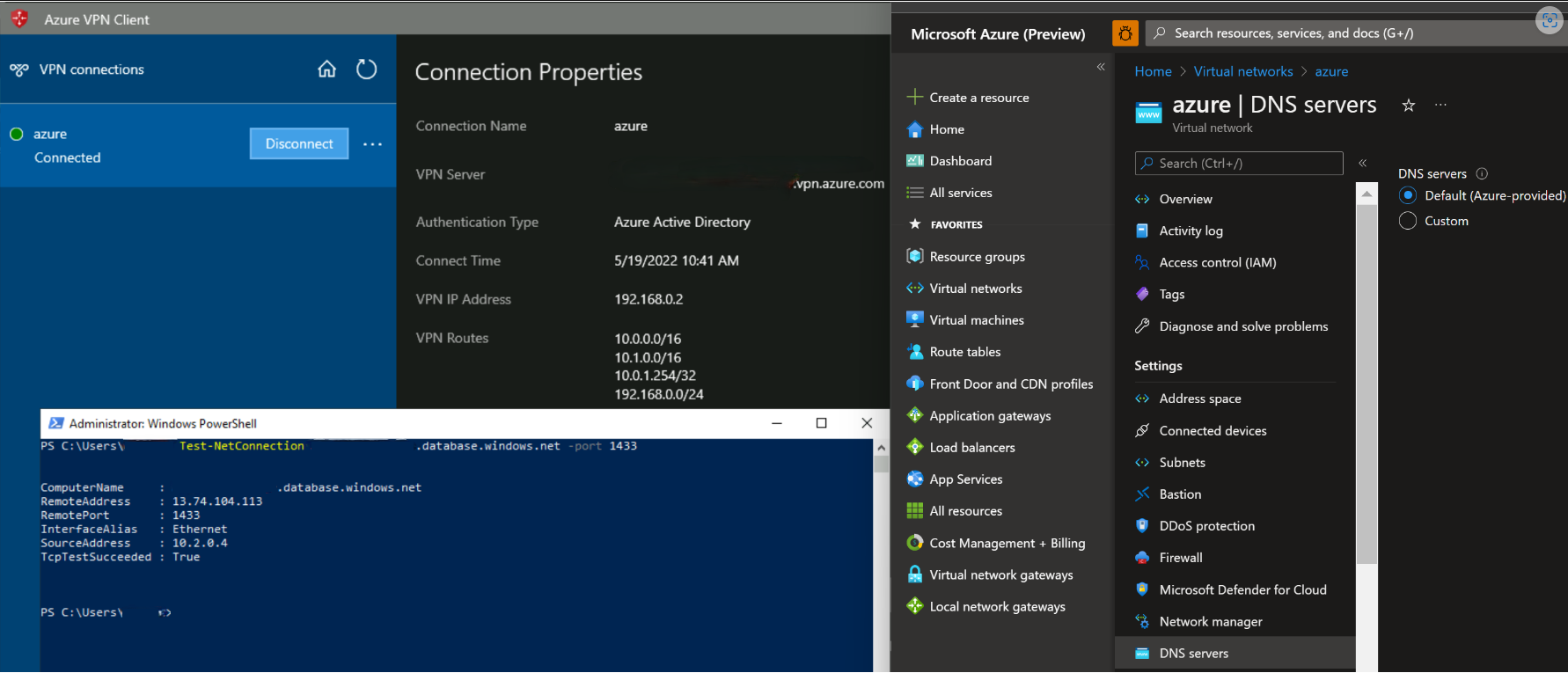

No puedo resolver registros en zonas de DNS privado mediante Private Resolver desde clientes de punto a sitio.

Síntoma

Al usar el servidor DNS proporcionado por Azure (168.63.129.16) en la red virtual, los clientes de punto a sitio no podrán resolver registros presentes en zonas de DNS privado (incluidos los puntos de conexión privados).

Causa

La dirección IP del servidor de Azure DNS (168.63.129.16) solo se puede resolver desde la plataforma Azure.

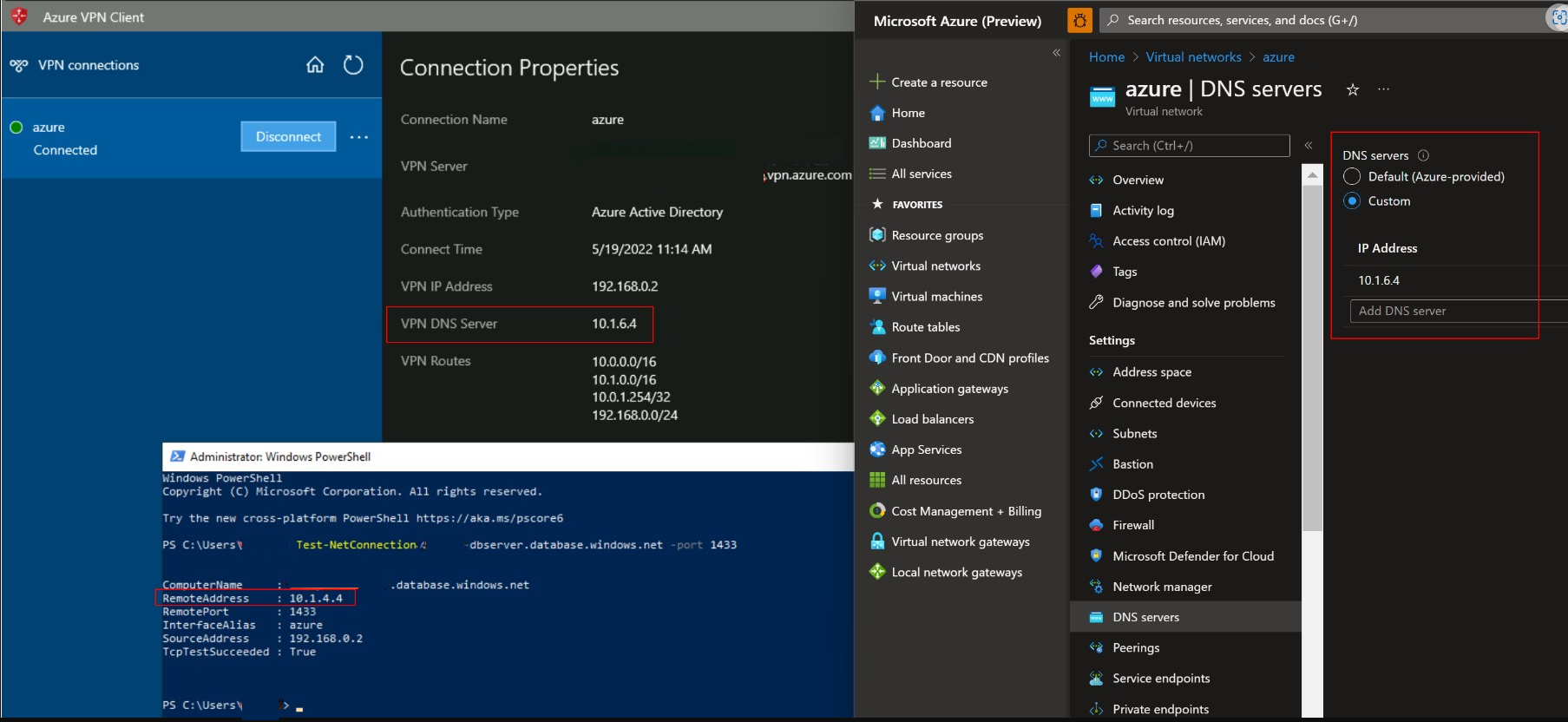

Solución

Los pasos siguientes le ayudarán a resolver los registros de la zona de DNS privado:

La configuración de la dirección IP de entrada de Private Resolver como servidores DNS personalizados en la red virtual le ayudará a resolver los registros en la zona de DNS privado (incluidos los creados a partir de puntos de conexión privados). Tenga en cuenta que las zonas de DNS privado deben asociarse a la red virtual con Private Resolver.

De forma predeterminada, los servidores DNS configurados en una red virtual se asignarán a los clientes de punto a sitio conectados a través de una puerta de enlace VPN. Por lo tanto, la configuración de la dirección IP de entrada de Private Resolver como servidores DNS personalizados en la red virtual asignará automáticamente estas direcciones IP a los clientes como servidor DNS para la VPN y podrá resolver sin problemas los registros de zonas DNS privadas (incluidos los puntos de conexión privados).