Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El Australian Cyber Security Center (ACSC) lidera los esfuerzos del Gobierno australiano para mejorar la ciberseguridad. La ACSC recomienda que todas las organizaciones australianas implementen las ocho estrategias de mitigación esenciales de las estrategias de la ACSC para mitigar los incidentes de ciberseguridad como línea base. La línea base, conocida como Los Ocho Esenciales, son medidas fundamentales de ciberseguridad que hacen que sea mucho más difícil para los adversarios poner en peligro los sistemas.

Los ocho niveles de madurez esenciales permiten a las organizaciones evaluar la idoneidad de sus medidas de ciberseguridad frente a amenazas comunes en el panorama actual de las TIC interconectadas.

Las copias de seguridad son una estrategia esencial para garantizar que los datos importantes estén protegidos frente a pérdidas, ya sea que se produzcan como resultado de medios físicos, como errores de hardware, robo, daños accidentales o desastres naturales, o medios lógicos como eliminación accidental, daños e infecciones por virus o malware. Como mitigación de Essential Eight, las copias de seguridad también son quizás una de las más difíciles de proporcionar instrucciones prescriptivas para la implementación varía considerablemente en función de las necesidades únicas de cada organización. La importancia de las copias de seguridad normales se puede ver mediante su inclusión en una de las ocho estrategias esenciales en estrategias de ACSC para mitigar incidentes de ciberseguridad.

El enfoque tradicional de las copias de seguridad es tomar una copia completa, diferencial o incremental de los datos según una programación regular y almacenar el medio de copia de seguridad sin conexión, idealmente en una instalación independiente, para que una copia limpia de los datos se pueda restaurar de forma oportuna. Aunque puede ser tentador reflejar este enfoque en un mundo en línea, la escala de los servicios en la nube puede hacer que dichas medidas sean poco prácticas y costosas.

¿Esto significa que no es necesario hacer una copia de seguridad de los datos con servicios como Microsoft 365? ¡No! Es absolutamente necesario asegurarse de que su información está protegida. Sin embargo, la forma de hacerlo con servicios como Microsoft 365 será naturalmente diferente de cómo puede proteger actualmente los recursos compartidos de archivos locales. Las organizaciones deben centrarse en configurar las opciones de retención integradas para asegurarse de que los datos están protegidos dentro del servicio según sea necesario para satisfacer los requisitos empresariales. Las organizaciones también deben invertir en un esquema de clasificación de datos para identificar la información verdaderamente crítica que se va a proteger con otros controles. Microsoft 365 proporciona servicios para permitir a los usuarios y administradores restaurar archivos y correos electrónicos si se eliminan o dañan accidentalmente. En el caso de los datos almacenados en cargas de trabajo locales o en servicios de Azure, Azure Backup proporciona una solución sencilla, segura y rentable para realizar copias de seguridad de los datos y recuperarlos de la nube de Microsoft Azure.

Por último, en un escenario de recuperación ante desastres, la configuración necesaria para restaurar el entorno al estado operativo puede ser tan importante como los propios datos. La información de servidor y dominio se puede capturar mediante una copia de seguridad del estado del sistema con el agente de Microsoft Azure Recovery Services (MARS) y almacenarla en el servicio Azure Backup. Para la configuración de servicios en la nube como Microsoft 365 y Azure, las soluciones de infraestructura como código ofrecen una alternativa a los cambios manuales directamente en el portal de administración, con scripts o plantillas de implementación que pueden restablecer un entorno a la configuración deseada o aprovisionar un segundo inquilino con la misma configuración.

Como los Ocho esenciales describen un conjunto mínimo de medidas preventivas, las organizaciones deben implementar medidas adicionales cuando su entorno lo justifique. Además, aunque los Ocho esenciales pueden ayudar a mitigar la mayoría de las amenazas cibernéticas, no mitigará todas las amenazas cibernéticas. Por lo tanto, es necesario tener en cuenta otras estrategias de mitigación y controles de seguridad, incluidas las estrategias de estrategias para mitigar incidentes de ciberseguridad | Cyber.gov.au y el Manual de seguridad de la información (ISM) | Cyber.gov.au.

En la tabla siguiente se describe una asignación entre los niveles de madurez 1, 2 y 3 del componente Copias de seguridad regulares de los ocho controles esenciales al ISM:

| Control ism mar 2025 | Nivel de madurez | Mitigación |

|---|---|---|

| 1511 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial. |

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. |

| 1810 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se sincronizan para permitir la restauración a un momento dado común. |

| 1811 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se conservan de forma segura y resistente. |

| 1812 | 1, 2, 3 | Las cuentas de usuario sin privilegios no pueden acceder a las copias de seguridad que pertenecen a otras cuentas. |

| 1814 | 1, 2, 3 | Se impide que las cuentas de usuario sin privilegios modifiquen y eliminen copias de seguridad. |

| 1705 | 2, 3 | Las cuentas de usuario con privilegios (excepto las cuentas de administrador de copia de seguridad) no pueden acceder a las copias de seguridad que pertenecen a otras cuentas. |

| 1707 | 2, 3 | Las cuentas de usuario con privilegios (excepto las cuentas de administrador de copia de seguridad) no pueden modificar y eliminar copias de seguridad. |

| 1813 | 2, 3 | Las cuentas de usuario sin privilegios no pueden acceder a las copias de seguridad que pertenecen a otras cuentas ni a sus propias cuentas. |

| 1706 | 3 | Las cuentas de usuario con privilegios (excepto las cuentas de administrador de copia de seguridad) no pueden acceder a sus propias copias de seguridad. |

| 1708 | 3 | Se impide que las cuentas de administrador de copia de seguridad modifiquen y eliminen copias de seguridad durante su período de retención. |

Enfoque

retención de In-Place en Microsoft 365

En el modelo de responsabilidad compartida, los clientes siempre conservan la responsabilidad de la información y los datos. Las implementaciones de copia de seguridad tradicionales se han centrado normalmente en la protección del contenedor de almacenamiento y todo lo que contiene. Esta estrategia de captura puede haber sido necesaria para protegerse frente a la amplia variedad de amenazas que se enfrentan en el entorno local, pero con la adopción de la responsabilidad de los servicios en la nube para el entorno físico se desplaza al proveedor de la nube y se pueden emplear controles alternativos para mitigar las amenazas de pérdida o error de equipos y la corrupción física o lógica de los datos que podrían producirse como resultado. En tales casos, la necesidad de recuperar la infraestructura de una copia de seguridad puede ser negada por los desarrollos en resistencia.

Un desglose completo de la resistencia y continuidad de los servicios en la nube de Microsoft está fuera del ámbito de este documento. Las organizaciones deben familiarizarse con los conceptos presentados en la Guía de evaluación de riesgos para Microsoft Cloud y revisar los informes de auditoría externo adecuados disponibles a través del Portal de confianza de servicios.

Uno de los principios estándar de la protección de la información es que los datos y las copias de seguridad se deben mantener por separado, por lo que la idea de usar la retención dentro del servicio a menudo parece contra intuitiva para los clientes al principio. Hay muchas ventajas al conservar la información dentro de un servicio en la nube. Tenga en cuenta el almacenamiento disponible para la organización promedio con licencias de Microsoft 365 E3:

- OneDrive para la Empresa, donde un usuario almacena sus propios archivos de forma similar a un directorio principal en un recurso compartido de archivos, proporciona 1 TB por usuario con una opción para expandir el almacenamiento de forma predeterminada a 5 TB y más almacenamiento disponible a petición para Soporte técnico de Microsoft.

- Exchange Online permite un buzón principal de 100 GB y almacenamiento ilimitado en un archivo personal.

- SharePoint Online, que proporciona el almacenamiento back-end para sitios de colaboración y Microsoft Teams, proporciona un inicial de 1 TB de almacenamiento agrupado por cliente y otros 10 GB por usuario con licencia.

Como resultado, para una organización típica de 1000 usuarios, Microsoft 365 proporciona más de 5 111 TB o 5,11 PB de almacenamiento antes incluso de considerar el almacenamiento ilimitado para los archivos de buzón y los buzones y archivos personales de los usuarios que han salido.

Duplicar toda esta información en un servicio externo tardaría una cantidad significativa de tiempo en transferirse para las operaciones de copia de seguridad y restauración, y con el tiempo puede representar un costo financiero sustancial para la empresa. Más aún, hay otros riesgos que se deben tener en cuenta al mover datos fuera del servicio, como las implicaciones de cumplimiento normativo de la transferencia de datos fuera de la región geográfica, intencionada o no, o el riesgo de exposición potencial de que los datos se vean comprometidos a través de servicios de terceros. En última instancia, sin embargo, una de las consideraciones más grandes es la comodidad del usuario- en el caso de archivos eliminados o incluso una infección ransomware que borra todo el directorio de un usuario, OneDrive para la Empresa facilita a un usuario restaurar una buena versión de un archivo, o restaurar una biblioteca completa a un momento dado en el tiempo, todo ello sin la ayuda del administrador.

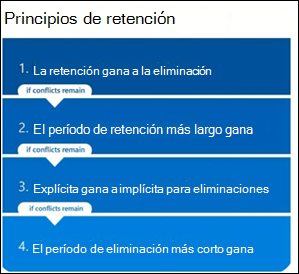

Directivas de retención y etiquetas de retención

Las directivas y etiquetas de retención proporcionan un medio para controlar cómo se conservan los datos en Microsoft 365. Las directivas de retención se pueden aplicar a ubicaciones como buzones de Exchange Online y carpetas públicas, sitios de SharePoint Online, cuentas de OneDrive para la Empresa, grupos de Microsoft 365, mensajes de Teams y contenido de Viva Engage (Yammer). Una sola directiva se puede aplicar a varias ubicaciones o a sitios o usuarios individuales, y los elementos heredan la configuración de retención asignada al contenedor. Cuando se aplica la configuración de retención, las personas trabajan con sus archivos o correos electrónicos de la manera habitual, pero el sistema almacena de forma transparente una copia de datos en una ubicación protegida oculta a los usuarios cada vez que se modifica o elimina un archivo o mensaje.

Para obtener información detallada sobre cómo funciona la configuración de retención para diferentes cargas de trabajo, consulte los artículos siguientes:

- Obtenga más información sobre la retención de SharePoint y OneDrive

- Más información sobre las directivas de retención para Microsoft Teams

- Más información sobre la retención para Viva Engage (Yammer)

- Más información sobre las directivas de retención de Exchange

Las directivas de retención deben usarse para asignar la misma configuración de retención de contenido en un nivel de sitio o buzón, pero para etiquetas de retención de aplicaciones más granulares se pueden usar para asignar la configuración en un nivel de elemento (carpeta, documento o correo electrónico). A diferencia de las directivas de retención, las etiquetas de retención viajan con el contenido si se mueven a otra ubicación del inquilino de Microsoft 365. Las etiquetas de retención también proporcionan características que las directivas de retención no tienen, como desencadenar una revisión de eliminación al final del período de retención o marcar el contenido como un registro.

Las etiquetas de retención se pueden aplicar manualmente o automáticamente en función de palabras clave, patrones, tipos de información confidencial o clasificadores entrenables. Los tipos de información confidencial se pueden usar para reconocer patrones que representan información confidencial en archivos y correos electrónicos, como datos personales, números de cuentas financieras y datos médicos. Los clasificadores entrenables amplían este enfoque mediante Machine Learning para comprender y clasificar un elemento en función de lo que sea, reconociendo reanudaciones y código fuente inmediatamente o información específica de la organización, como contratos y pedidos de trabajo después de un período de entrenamiento.

Las directivas y etiquetas de retención son componentes esenciales de un plan de administración del ciclo de vida de los datos y se deben evaluar tanto en términos de un soporte de copia de seguridad como en sus implicaciones más amplias en la gobernanza de los datos.

Excepciones a la retención de In-Place

Para algunos tipos de información realmente crítica, puede resultar práctico mantener una copia fuera de la servicios en línea. Los planes de recuperación ante desastres y un registro de contacto de empleado almacenado en un sitio de SharePoint serían de poco valor si los errores de energía o comunicaciones significaban que no podía acceder a Internet, por ejemplo. Las organizaciones deben emplear prácticas estándar de administración de riesgos para asegurarse de que planean adecuadamente eventos significativos en función de la probabilidad y el impacto. La identificación y clasificación de datos puede ayudar a garantizar que la información más importante se pueda almacenar en una ubicación alternativa sin el costo de duplicar datos innecesarios.

Aunque no está pensado como soluciones de copia de seguridad o recuperación, OneDrive para la Empresa y Outlook como parte de Microsoft Office Apps for Enterprise almacenan copias de datos sincronizados con los servicios en la nube en la máquina local de un usuario a los que se puede acceder o incluso copiar si el acceso al origen de datos original no está disponible. La aplicación cliente de OneDrive también se podría usar para sincronizar documentos clave con un equipo fuera del sitio.

Las herramientas de migración de terceros se pueden usar para reflejar el contenido entre servicios en línea y las instancias en espera de Microsoft SharePoint Server o Microsoft Exchange Server en soluciones de nube privada. Estas soluciones complejas y costosas no estarían justificadas para la mayoría de las organizaciones o usuarios, pero se podrían implementar para datos y cuentas críticos para la empresa si se determina que es necesario a través de un análisis cuantitativo de riesgos.

Copia de seguridad de servicios locales y basados en la nube con Azure Backup

El servicio Azure Backup proporciona una solución sencilla, segura y rentable para realizar copias de seguridad y recuperar datos locales y basados en la nube desde Microsoft Azure. Los controles nativos de Azure permiten realizar copias de seguridad de máquinas virtuales Windows/Linux, azure Managed Disks, recursos compartidos de Azure Files, bases de datos SQL, bases de datos de SAP HANA y blobs de Azure. El agente de Microsoft Azure Recovery Services (MARS) proporciona la capacidad de realizar copias de seguridad de archivos, carpetas y estado del sistema desde máquinas virtuales o locales, e integración con servidores locales Azure Backup Server (MABS) o System Center Data Protection Manager (DPM) para realizar copias de seguridad de cargas de trabajo como máquinas virtuales de Hyper-V, Microsoft SQL Server, SharePoint Server, Microsoft Exchange o incluso máquinas virtuales de VMware.

Azure Backup incluye amplias funcionalidades de seguridad para proteger los datos en tránsito y en reposo, incluidos controles de acceso específicos basados en roles, cifrado de datos, protección frente a eliminaciones involuntarias y supervisión y alertas de actividades sospechosas.

Administración y control de identidades y acceso de usuario

Las cuentas de almacenamiento que usan los almacenes de Recovery Services están aisladas y los usuarios no pueden acceder a ellas con fines malintencionados. El acceso solo se permite a través de Azure Backup operaciones de administración, como la restauración. Azure Backup permite controlar las operaciones administradas a través del acceso específico mediante el control de acceso basado en rol de Azure (RBAC de Azure). Azure RBAC permite separar las tareas dentro del equipo y conceder solo la cantidad de acceso a los usuarios necesaria para realizar su trabajo.

Azure Backup proporciona tres roles integrados para controlar las operaciones de administración de copias de seguridad:

- Colaborador de copia de seguridad: para crear y administrar copias de seguridad, excepto eliminar el almacén de Recovery Services y dar acceso a otros usuarios

- Operador de copia de seguridad: todo lo que hace un colaborador excepto quitar la copia de seguridad y administrar las directivas de copia de seguridad

- Lector de copia de seguridad: permisos para ver todas las operaciones de administración de copias de seguridad

También hay algunos detalles adicionales sobre las capacidades específicas asignadas a estos tres roles integrados en la siguiente página Administración de copias de seguridad con control de acceso basado en rol de Azure. Una consideración especial también debe centrarse en los propietarios de los recursos de Azure (por ejemplo, los propietarios del grupo de recursos de Azure) ya que heredan permisos sobre sus recursos, incluidos los permisos de Azure Backup.

Para proporcionar una capa adicional de protección a las operaciones críticas en los almacenes de Recovery Services, Azure Backup admite la autorización multiusuario a través de Resource Guard. Aunque Microsoft Entra Privileged Identity Management podría usarse para garantizar que los administradores de copia de seguridad deben obtener aprobación para acceder a permisos elevados, el usuario tendría acceso a todas las funcionalidades que proporciona el rol, incluida la modificación de directivas de copia de seguridad para reducir la retención o deshabilitar la característica de eliminación temporal que garantiza que las copias de seguridad eliminadas estén disponibles para otras 14. Días. Resource Guard soluciona la autorización exigiendo al administrador de copia de seguridad que tenga permiso para el almacén de Recovery Services y la instancia de Resource Guard en una suscripción o inquilino independiente.

Para que un administrador de copia de seguridad realice una operación crítica, como modificar una directiva o deshabilitar la eliminación temporal, primero tendría que obtener el rol Colaborador de copia de seguridad en la suscripción que hospeda Azure Backup y, a continuación, el rol Colaborador en Resource Guard, de lo contrario, se produciría un error en la acción. Con PIM se registrarían ambas elevaciones, incluida la captura de una justificación sobre por qué se requería, se asignaba durante un breve período de tiempo y se revocaba automáticamente, e incluso podía requerir la aprobación de distintos administradores.

Administrar la configuración y los programas para dispositivos cliente

En lugar de realizar copias de seguridad de dispositivos cliente para conservar la configuración y las aplicaciones, los enfoques de administración modernos garantizan que los dispositivos cliente se reemplacen fácilmente con un impacto mínimo para los usuarios. Las ubicaciones de almacenamiento de datos se pueden redirigir automáticamente a los servicios en la nube y sincronizarlas con ellos, lo que significa que las copias del dispositivo solo están allí para facilitar el acceso sin conexión. Las aplicaciones se pueden aprovisionar automáticamente en función de las directivas de usuario o dispositivo en una solución de administración, como Microsoft Intune, y la configuración de la aplicación se almacena en un perfil de usuario basado en la nube.

Windows Autopilot facilita a los usuarios configurar su propio equipo, ya sea preconfigurado por la organización o comprado nuevo a un minorista, y también se puede usar para restablecer, reutilizar o recuperar dispositivos.

Consideraciones sobre la recuperación de ransomware y las acciones malintencionadas

En las secciones anteriores se ha destacado cómo se pueden conservar los datos dentro de los servicios de Microsoft como alternativa a los procesos tradicionales para escenarios de copia de seguridad y restauración, pero dada la intención del control Essential 8 merece la pena prestar especial atención al impacto de un incidente de ransomware y las acciones deliberadas de un administrador no autorizado o una cuenta con privilegios en peligro.

Bajo un enfoque de administración moderna y confianza cero, el propio punto de conexión debería tener consecuencias insignificantes porque una máquina cliente comprometida por ransomware podría borrarse y revisionarse de forma remota mediante tecnologías como Windows Autopilot sin pérdida de datos. Los servidores se pueden restaurar o volver a crear a partir de copias de seguridad de máquinas virtuales o del estado del sistema en Azure Backup, lo que incluiría la restauración de archivos de usuario ubicados en recursos compartidos de red. Para recuperar los archivos de un usuario almacenados en SharePoint Online o OneDrive para la Empresa, puede restaurar todo el sitio a un momento dado anterior en los últimos 30 días, como se describe más adelante en este artículo en la sección Restauración de SharePoint y OneDrive a un buen estado conocido. En el raro caso de que los mensajes de correo electrónico eliminados por ransomware estos probablemente podrían recuperarse de los elementos eliminados.

Microsoft publica instrucciones específicas para recuperarse de un ataque de ransomware y llamar a las opciones del paso 6 de esa guía para recuperar correos electrónicos, en concreto, cómo un administrador puede usar Exchange Online para recuperar mensajes eliminados en el buzón de un usuario y cómo un usuario final puede recuperar elementos eliminados en Outlook para Windows, incluido el acceso a la carpeta oculta "Elementos recuperables".

Al igual que los servicios se pueden configurar para conservar o realizar copias de seguridad de datos, también se pueden configurar para purgar datos por parte de alguien con intención malintencionada, ya sea un empleado descontento o un actor externo con acceso a una cuenta con privilegios en peligro. En dos ejemplos reales, un administrador fue obligado a deshabilitar las directivas de retención en la cuenta de un ejecutivo, lo que permite al ejecutivo purgar sus archivos y correos electrónicos para destruir evidencia, y un actor de amenazas externa con acceso a la cuenta de un administrador pudo eliminar copias de seguridad antes de iniciar un ataque de Wiper contra la organización. En estos escenarios se resalta la necesidad de un enfoque de defensa en profundidad, incluidos los controles compensadores para administrar los privilegios administrativos.

Microsoft 365 incluye la característica Bloqueo de conservación que puede impedir que los administradores deshabiliten o eliminen directivas y etiquetas de retención o que sean menos restrictivas. Aunque se trata de una funcionalidad importante para garantizar la seguridad de los datos y demostrar el cumplimiento normativo, se debe usar con precaución porque nadie ,incluido un administrador global e incluso Soporte técnico de Microsoft, puede desactivarlos.

Otras opciones para proteger las directivas incluyen controles estrictos en el acceso basado en rol con elevación Just-In-Time y aprobación para que ningún usuario pueda obtener los privilegios necesarios por sí mismo. Estas funcionalidades se describen con más detalle en la guía para restringir privilegios administrativos.

Para Azure Backup, Resource Guard proporciona una capa adicional de seguridad más allá de Privileged Identity Management al requerir permisos de una suscripción independiente para realizar operaciones protegidas, como eliminar o modificar directivas o deshabilitar la eliminación temporal. Esto puede garantizar la aprobación y supervisión por parte de un equipo independiente, lo que significa que cualquier cambio en las funciones protegidas requiere la participación de al menos dos o tres personas.

Introducción

Establecer una directiva de retención predeterminada

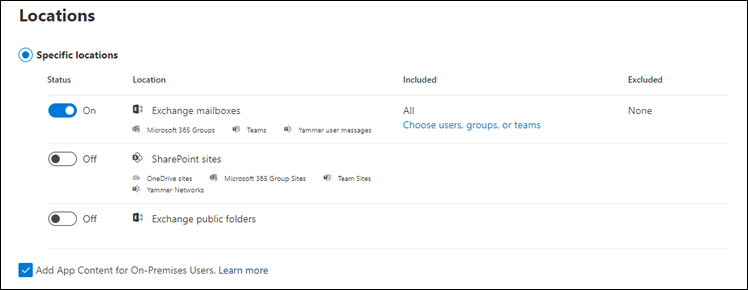

Para proteger los datos de Microsoft 365, deberá crear una directiva de retención y aplicarla a las ubicaciones adecuadas. A diferencia de las etiquetas de retención, puede aplicar más de una directiva de retención al mismo contenido, lo que significa que puede crear un valor predeterminado estándar para toda la organización y aplicar una retención más larga en el nivel de contenedor (directiva de retención) o en el nivel de elemento (etiqueta de retención) cuando sea necesario.

Por ejemplo, cree una directiva de retención en la solución Administración del ciclo de vida de datos en el portal de Microsoft Purview que se aplique a todos los destinatarios de correo electrónico de Exchange, a todos los sitios de SharePoint, a todas las cuentas de OneDrive y a todos los grupos de Microsoft 365 y establezca una directiva para conservar los elementos durante un año sin realizar ninguna acción al final. La directiva se aplica a todas las ubicaciones existentes y las nuevas ubicaciones creadas posteriormente heredarán esta configuración. Si se elimina un elemento, se mantiene en la ubicación adecuada (carpeta Elementos recuperables para Exchange, biblioteca de suspensión de conservación para SharePoint y OneDrive) durante un año antes de que se pueda ejecutar el proceso de limpieza. Los elementos que no se eliminaron permanecerán en su ubicación cuando expire la suspensión de 1 año y podrán permanecer allí indefinidamente, pero si se eliminan después de eso, pasarán inmediatamente a la fase de limpieza para su eliminación permanente en el servicio adecuado.

La configuración de retención más larga se puede aplicar según sea necesario a través de más directivas de retención aplicadas a usuarios o sitios específicos, o con etiquetas de retención en elementos que contienen información confidencial. Las directivas de retención pueden tener un ámbito adaptable o estático, y las opciones disponibles en la directiva pueden variar en función de esta selección. Es posible que sea necesario crear varias directivas para cubrir todas las ubicaciones del inquilino, ya que la configuración de Teams y Viva Engage (Yammer) no se puede definir en directivas estáticas que incluyan otros servicios.

Conservar contenido para los usuarios que han salido

El enfoque tradicional para conservar el contenido propiedad de los usuarios que han dejado la empresa puede ser exportar el buzón a un PST y almacenarlo con los archivos personales en un servidor de archivos o un medio de almacenamiento sin conexión, sin embargo las organizaciones a menudo quieren estos datos en línea para que sea accesible no solo para la revisión manual por parte de un administrador o sucesor, sino para proporcionar visibilidad de esos datos a través de soluciones de exhibición de documentos electrónicos. Microsoft 365 conservará los datos de un usuario durante 30 días de forma predeterminada después de quitar la licencia o eliminar la cuenta, durante el cual se puede acceder a ellos o reactivarse si el usuario vuelve a la organización. Para conservar los datos después de que expire este período, las directivas de retención y las etiquetas de retención de Microsoft 365 pueden impedir que el proceso de limpieza de eliminación se inicie mientras aún haya contenido que proteger. Esto significa que si el contenido está protegido por una suspensión de 1 año tal como se define en la sección anterior, un usuario que deje la organización tendrá sus correos electrónicos y archivos retenidos por Microsoft 365 durante al menos el año siguiente, incluso después de que se haya eliminado la cuenta y se haya reasignado la licencia.

Aunque Exchange Online sigue siendo compatible con la funcionalidad de suspensión por juicio heredada por la que todo el buzón y el archivo se pueden proteger hasta el momento en que se quita la suspensión, Microsoft recomienda en su lugar el uso de la retención de Microsoft 365 para aplicar diferentes configuraciones basadas en el contenido y administrar lo que debe suceder con los datos cuando expire el período de retención.

Para obtener más información sobre la administración de antiguos empleados en Microsoft 365, consulte Administración de empleados anteriores.

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial. | La retención de Microsoft 365 garantiza que los datos almacenados dentro de los servicios se capturan y conservan en un entorno altamente resistente. Las etiquetas de retención o las directivas deben configurarse como se describió anteriormente, pero no hay ningún requisito para programar o ejecutar un proceso de copia específico a medida que los archivos se conservan mediante operaciones de escritura o eliminación normales. |

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | Las etiquetas o directivas de retención deben validarse de modo que la retención de datos funcione según lo previsto. |

| 1705 | 2, 3 | Las cuentas de usuario con privilegios (excepto las cuentas de administrador de copia de seguridad) no pueden acceder a las copias de seguridad que pertenecen a otras cuentas. | El acceso a los datos cubiertos por las etiquetas de retención o las directivas debe comprobarse para que el acceso se comprenda bien. Se debe tener especial cuidado para garantizar que las cuentas con privilegios no puedan acceder a copias de seguridad de otras cuentas ni a las suyas propias además de la comprobación. |

| 1707 | 2, 3 | Las cuentas de usuario con privilegios (excepto las cuentas de administrador de copia de seguridad) no pueden modificar y eliminar copias de seguridad. | El acceso a los datos cubiertos por las etiquetas de retención o las directivas debe comprobarse para que el acceso se comprenda bien. Se debe tener especial cuidado para garantizar que las cuentas con privilegios no puedan acceder a copias de seguridad de otras cuentas ni a las suyas propias además de la comprobación. |

| 1810 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se sincronizan para permitir la restauración a un momento dado común. | Las directivas de retención se almacenan como parte del servicio Microsoft 365, y la administración y la gobernanza de estas directivas deben administrarse correctamente. |

| 1811 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se conservan de forma segura y resistente. | Las directivas de retención se almacenan como parte del servicio Microsoft 365, y la administración y la gobernanza de estas directivas deben administrarse correctamente. |

Restaurar elementos de buzón eliminados como usuario

Cuando un usuario elimina un elemento en su buzón de correo, se mueve a la carpeta Elementos eliminados y se puede recuperar abriendo la carpeta y arrastrando el elemento a la ubicación deseada. Si el usuario elimina el elemento de Elementos eliminados, vacía la carpeta Elementos eliminados o elimina permanentemente el elemento de otra carpeta seleccionando Mayús+Eliminar , el elemento se almacena en la carpeta Elementos recuperables .

Para restaurar un elemento desde la carpeta Elementos recuperables, los usuarios pueden seleccionar la opción Recuperar elementos eliminados desde la barra de herramientas de la aplicación de escritorio de Outlook o haciendo clic con el botón derecho en la carpeta Elementos eliminados de Outlook en la Web. A continuación, se pueden seleccionar y restaurar los elementos adecuados, lo que devolverá el elemento a la carpeta Elementos eliminados, donde se puede mover a una ubicación más permanente. Los usuarios también pueden purgar elementos de la interfaz Recuperar elementos eliminados, momento en el que solo los puede recuperar un administrador.

Encontrará más información sobre cómo recuperar elementos eliminados en Recuperar elementos eliminados en Outlook para Windows y Recuperar elementos eliminados o correo electrónico en Outlook Web App.

Restauración de elementos de buzón eliminados como administrador

Los administradores pueden recuperar elementos eliminados en nombre de un usuario a través de varios medios.

Para recuperar elementos eliminados para un único usuario, los administradores pueden seleccionar la opción Recuperar elementos eliminados en la configuración del buzón de correo de un destinatario en el nuevo Centro de Administración de Exchange.

Los administradores también pueden usar Exchange Online PowerShell para recuperar elementos eliminados mediante los comandos Get-RecoverableItems y Restore-RecoverableItems. Con los métodos de Exchange Administración Center y PowerShell, los elementos se restauran en sus ubicaciones originales.

Para buscar mensajes entre varios usuarios, los administradores pueden usar la característica Búsqueda de contenido en el portal de Microsoft Purview.

Una vez que la búsqueda ha completado un informe detallado de los resultados están disponibles, y los administradores pueden refinar aún más la consulta o exportar los resultados a archivos PST.

El enfoque búsqueda de contenido también se puede usar para recuperar archivos almacenados en SharePoint Online y es el mismo mecanismo para buscar y exportar contenido que el que se usa en un caso Standard eDiscovery.

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | La restauración de elementos de buzón por parte de usuarios y administradores debe documentarse, probarse y validarse para asegurarse de que el proceso está definido y comprendido. |

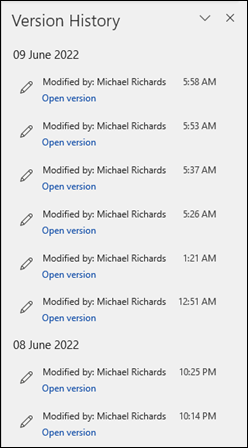

Restaurar una versión anterior de un archivo en SharePoint y OneDrive

El control de versiones está habilitado de forma predeterminada en todas las listas y bibliotecas de SharePoint Online y OneDrive para la Empresa, con las últimas 500 versiones de un documento retenidas automáticamente. SharePoint almacena solo los cambios entre archivos para optimizar los requisitos de almacenamiento, pero el control de versiones contribuye a las cuotas de sitio y se puede ajustar en listas y bibliotecas individuales según sea necesario.

Para restaurar una versión anterior de un archivo en SharePoint o OneDrive a través del explorador, abra la biblioteca de documentos, seleccione el archivo que se va a restaurar, seleccione los puntos suspensivos y seleccione Historial de versiones. Las versiones individuales se pueden ver y restaurar o incluso eliminar si es necesario para ahorrar espacio.

También se puede acceder al historial de versiones en el Explorador seleccionando con el botón derecho en un archivo o en Aplicaciones Microsoft 365 para empresas a través de Información de archivo>:

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | Aunque es posible que los datos retenidos en los servicios de Microsoft 365 no requieran pruebas de restauración con el fin de garantizar que la copia de seguridad se complete correctamente, debe asegurarse de comprender las distintas opciones para recuperar archivos, sitios o mensajes de correo electrónico dentro de la plataforma y cuáles serían adecuadas para un escenario determinado. Microsoft 365 hace que las funcionalidades de restauración estén disponibles directamente para el usuario final de forma de autoservicio, por lo que la documentación adecuada y los servicios del departamento de soporte técnico deben estar disponibles para cualquier persona con preguntas. |

Restauración de SharePoint y OneDrive a un estado correcto conocido

Si muchos de los archivos de OneDrive o una biblioteca de documentos de SharePoint se eliminaron, sobrescribiron, dañaron o infectaron por malware, puede restaurar toda la biblioteca a un punto anterior en los últimos 30 días. En el icono Configuración de la parte superior derecha, seleccione Restaurar OneDrive o Restaurar esta biblioteca:

Seleccione Ayer, Hace una semana, Hace tres semanas o Fecha y hora personalizados en el cuadro desplegable y el control deslizante se ajustará en consecuencia con los archivos adecuados seleccionados. Una vez que esté satisfecho, seleccione Restaurar y los cambios resaltados se desharán:

Encontrará más información sobre cómo recuperar elementos que faltan, eliminados o dañados en Cómo recuperar elementos que faltan, eliminados o dañados en SharePoint y OneDrive.

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial. | Los archivos se pueden almacenar en SharePoint Online/OneDrive para la Empresa o en un recurso compartido de archivos y realizar una copia de seguridad en cualquier forma a través de la retención de Microsoft 365 o Azure Backup. |

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | Aunque es posible que los datos retenidos en los servicios de Microsoft 365 no requieran pruebas de restauración con el fin de garantizar que la copia de seguridad se complete correctamente, debe asegurarse de comprender las distintas opciones para recuperar archivos, sitios o mensajes de correo electrónico dentro de la plataforma y cuáles serían adecuadas para un escenario determinado. Es valioso asegurarse de que esta comprensión de las opciones para recuperar archivos, sitios y correos electrónicos debe reforzarse periódicamente para garantizar que los administradores o el personal de TI permanezcan actualizados en los procesos más recientes. |

Configuración de Azure Backup

El proceso para configurar Azure Backup depende de los servicios que desea proteger, pero el primer paso siempre será la creación de los almacenes en los que almacenar las copias de seguridad. Azure ofrece dos tipos de almacenes, almacenes de Recovery Services y almacenes de Backup, y el tipo que debe crear lo dictan los orígenes de datos que piensa usar.

Los almacenes de Recovery Services suelen albergar copias de datos o información de configuración de servicios como Azure Virtual Machines, Azure Files y bases de datos de Azure SQL, y admiten la integración con System Center Data Protection Manager, Windows Server y Azure Backup Servidor. Los almacenes de Recovery Services admiten la función de eliminación temporal, que mantiene copias de seguridad eliminadas durante 14 días sin ninguna otra implicación de costo.

Los almacenes de copia de seguridad alojan datos de copia de seguridad para cargas de trabajo de Azure más recientes, como Azure Database for PostgreSQL, Azure Blobs, Azure Disks, Kubernetes Service y AVS Virtual Machines.

Los almacenes y las copias de seguridad se pueden crear a través del Centro de Azure Backup proporciona una única experiencia de administración unificada para controlar, supervisar, operar y analizar copias de seguridad a escala.

Las instrucciones detalladas para configurar las distintas operaciones de copia de seguridad están disponibles en Microsoft Docs, por ejemplo: máquina virtual de Azure, SQL en máquina virtual de Azure, Disco de Azure, Blobs de Azure y Azure Files.

El agente de Microsoft Azure Recovery Services (MARS) se puede usar para realizar copias de seguridad de archivos, carpetas y el estado del volumen o del sistema desde equipos locales, o incluso para realizar copias de seguridad de archivos y carpetas individuales desde una máquina virtual de Azure. El agente de MARS se puede descargar e instalar en un servidor individual para realizar una copia de seguridad directa en Azure, o en un servidor Microsoft Azure Backup Server (MABS) o System Center Data Protection Manager (DPM); en este escenario, las máquinas y cargas de trabajo copian de seguridad en MABS/DPM y, a continuación, el agente de MARS se usa para realizar una copia de seguridad en un almacén de Azure.

Para proteger cargas de trabajo locales como máquinas virtuales de Hyper-V, Microsoft SQL Server, SharePoint Server y Microsoft Exchange, instale Microsoft Azure Backup Server en un servidor unido a un dominio. MABS también se puede usar ahora para proteger máquinas virtuales de VMware.

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial. | Azure Backup ofrece una solución sencilla para realizar copias de seguridad de recursos en la nube, con opciones de almacenamiento con redundancia local y geográfica. Las copias de seguridad se pueden realizar a petición o según una programación y pueden incluir información de configuración de software y servidor a través del estado del sistema Windows Server. |

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | Azure Backup ofrece una amplia gama de servicios de copia de seguridad tradicionales en cargas de trabajo locales y en la nube. Las opciones de restauración varían en función de la carga de trabajo, pero en general puede seleccionar un momento dado en el tiempo en el que restaurar y si se va a recuperar en la ubicación original o alternativa. Los planes de prueba deben incorporar todas las opciones. |

Copia de seguridad Microsoft 365

El servicio Copia de seguridad Microsoft 365 es la solución de copia de seguridad nacida en la nube de Microsoft para realizar copias de seguridad de datos locales y en Azure. Reemplaza la solución de copia de seguridad local o externa existente por una solución de copia de seguridad en la nube confiable, segura y rentable. También proporciona la flexibilidad de proteger los recursos que se ejecutan en la nube.

Aspectos arquitectónicos clave:

- Los datos nunca abandonan el límite de confianza de datos de Microsoft 365 ni las ubicaciones geográficas de la residencia de datos actual.

- Las copias de seguridad son inmutables a menos que el administrador de la herramienta Copia de seguridad las elimine expresamente a través de la eliminación del producto.

- OneDrive, SharePoint y Exchange tienen varias copias con redundancia física de los datos para protegerse frente a desastres físicos.

Uso de la herramienta microsoft 365 Desired State Configuration (DSC) para administrar la configuración del inquilino

DSC de Microsoft 365 es una iniciativa Open-Source liderada por ingenieros de Microsoft y mantenida por la comunidad que le permite escribir una definición de cómo se debe configurar el inquilino de Microsoft 365, automatizar la implementación de esa configuración y garantizar la supervisión de la configuración definida, notificar y actuar sobre los desfases de configuración detectados. También permite extraer una configuración de fidelidad completa de cualquier inquilino de Microsoft 365 existente, incluidas las principales cargas de trabajo como Exchange Online, Teams, SharePoint, OneDrive, Seguridad y cumplimiento, Power Platforms, Intune y Planner.

La guía del usuario de DSC de Microsoft 365 está disponible y puede ayudarle a empezar. La herramienta se puede usar de muchas maneras en función de las preferencias de su organización: en la forma más sencilla, la herramienta se puede usar para extraer la configuración de su inquilino de Microsoft 365 y guardarla como una serie de archivos en caso de que se necesite recuperación o restauración en el futuro. Otra opción sería mantener un inquilino de ensayo e implementar todos los cambios en el entorno de producción a través de la herramienta.

| Control ism mar 2025 | Madurez | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial. | Las opciones de configuración para el entorno de Microsoft 365 se pueden capturar con la herramienta Microsoft 365DSC, ya sea como un informe de Excel o HTML fácil de usar, o como un paquete de exportación que se puede usar para restablecer la configuración del inquilino. |

| 1515 | 1, 2, 3 | La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | La herramienta Microsoft 365DSC se puede usar para importar datos de configuración capturados anteriormente con fines de restauración. |

Requisitos de nivel 1

Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con los requisitos de importancia crítica empresarial y continuidad empresarial

La retención de Microsoft 365 garantiza que los datos almacenados dentro de los servicios se capturan y conservan en un entorno altamente resistente. Las etiquetas de retención o las directivas deben configurarse como se describió anteriormente, pero no hay ningún requisito para programar o ejecutar un proceso de copia específico a medida que los archivos se conservan mediante operaciones de escritura o eliminación normales.

Azure Backup ofrece una solución sencilla para realizar copias de seguridad de recursos en la nube, con opciones de almacenamiento con redundancia local y geográfica. Las copias de seguridad se pueden realizar a petición o según una programación y pueden incluir información de configuración de software y servidor a través del estado del sistema Windows Server.

Las opciones de configuración para el entorno de Microsoft 365 se pueden capturar con la herramienta Microsoft 365DSC, ya sea como un informe de Excel o HTML fácil de usar, o como un paquete de exportación que se puede usar para restablecer la configuración del inquilino. Los archivos se pueden almacenar en SharePoint Online/OneDrive para la Empresa o en un recurso compartido de archivos y realizar una copia de seguridad en cualquier forma a través de la retención de Microsoft 365 o Azure Backup.

La restauración de los datos, las aplicaciones y la configuración de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres.

Aunque es posible que los datos retenidos en los servicios de Microsoft 365 no requieran pruebas de restauración con el fin de garantizar que la copia de seguridad se complete correctamente, debe asegurarse de comprender las distintas opciones para recuperar archivos, sitios o mensajes de correo electrónico dentro de la plataforma y cuáles serían adecuadas para un escenario determinado. Microsoft 365 hace que las funcionalidades de restauración estén disponibles directamente para el usuario final de forma de autoservicio, por lo que la documentación adecuada y los servicios del departamento de soporte técnico deben estar disponibles para cualquier persona con preguntas. Esta comprensión de las opciones para recuperar archivos, sitios y mensajes de correo electrónico debe reforzarse periódicamente a través de los ejercicios de recuperación ante desastres.

Azure Backup ofrece una amplia gama de servicios de copia de seguridad tradicionales en cargas de trabajo locales y en la nube. Las opciones de restauración varían en función de la carga de trabajo, pero en general puede seleccionar un momento dado en el tiempo en el que restaurar y si se va a recuperar en la ubicación original o alternativa. Los planes de prueba deben incorporar todas las opciones.

Las cuentas de usuario sin privilegios no pueden acceder a copias de seguridad que pertenecen a otras cuentas

Con la retención local de Microsoft 365 no hay ninguna copia independiente de los datos y el acceso se basa en la ubicación de la información. Por ejemplo, todos los usuarios con permisos de lectura pueden ver el historial de versiones de un archivo en SharePoint Online, pero solo un usuario con permisos Contribute puede restaurar realmente una versión anterior. Con respecto al control, esto significa que las cuentas sin privilegios no pueden acceder a más información de la que ya tienen acceso.

Los roles Colaborador de copia de seguridad, Operador de copia de seguridad o Lector de copia de seguridad se deben conceder para acceder a copias de seguridad de Azure y, por tanto, por definición, las cuentas sin privilegios no tendrían acceso a los datos.

Se impide que las cuentas de usuario sin privilegios modifiquen o eliminen copias de seguridad.

Ningún usuario, con privilegios o de otro modo, puede modificar o eliminar copias retenidas de datos en Microsoft 365.

Las cuentas sin privilegios no tienen acceso a Azure Backup en absoluto, ni mucho menos permisos para modificar o eliminar copias de seguridad.

Requisitos de nivel 2

Las cuentas de usuario sin privilegios no pueden acceder a copias de seguridad que pertenecen a otras cuentas

No hay copias de seguridad independientes en Microsoft 365 para que las cuentas sin privilegios puedan acceder y solo podrán ver las versiones de los archivos a los que ya tienen acceso. En general, si la intención del control es garantizar que los usuarios no puedan obtener acceso a la información a través de un repositorio de copia de seguridad que, de lo contrario, no podrían ver, Microsoft 365 cumpliría el requisito, ya que no hay duplicación de contenido como parte de la retención local: las cuentas sin privilegios solo pueden acceder a los datos para los que están autorizados, e incluso a las cuentas con privilegios se les deben conceder derechos de acceso específicos.

Las cuentas de usuario sin privilegios y las cuentas de usuario con privilegios (excluidos los administradores de copia de seguridad) no pueden modificar o eliminar copias de seguridad

Ningún usuario, con privilegios o de otro modo, puede modificar o eliminar copias retenidas de datos en Microsoft 365. Sin embargo, los usuarios con privilegios podrían modificar o eliminar directivas de retención, de modo que la información ya no se conserve. El bloqueo de conservación se puede usar para garantizar que nadie (incluidos los administradores globales) pueda desactivar la directiva, eliminarla o hacerla menos restrictiva. Aunque esto puede ayudar a protegerse frente a administradores no autorizados, es fundamental que comprenda el impacto en su organización antes de decidir si desea usar este control.

En el modelo de RBAC para Azure Backup, solo los colaboradores de copia de seguridad tienen permiso para modificar o eliminar copias de seguridad. Azure Backup también proporciona una función de eliminación temporal habilitada de forma predeterminada y conserva las copias de seguridad eliminadas durante 14 días adicionales si se elimina de forma accidental o malintencionada.

Requisitos de nivel 3

Las cuentas de usuario sin privilegios y las cuentas de usuario con privilegios (excluidos los administradores de copia de seguridad), no pueden acceder a las copias de seguridad

No hay copias de seguridad independientes en Microsoft 365 para las cuentas con privilegios o sin privilegios a las que acceder. Aunque los usuarios pueden acceder a archivos y versiones retenidos, no hay distinción entre acceder a estos datos como copia principal frente a una copia de seguridad.

Las cuentas sin privilegios o las cuentas con privilegios que no tienen los permisos adecuados no tienen acceso a Azure Backup y, por tanto, no pueden acceder a las copias de seguridad.

Las cuentas de usuario sin privilegios y las cuentas de usuario con privilegios (excepto las cuentas de interrupción de copia de seguridad) no pueden modificar o eliminar copias de seguridad.

Al igual que con el requisito de nivel de madurez 2, ningún usuario, con privilegios o de otro modo, puede modificar o eliminar copias retenidas de datos en Microsoft 365.

Solo los colaboradores de copia de seguridad tienen permiso para modificar o eliminar copias de seguridad en Azure Backup. Para asegurarse de que solo las cuentas de interrupción de copia de seguridad tengan estos permisos, solo conceda este rol a dichas cuentas.

Administración de niveles de madurez con la plataforma Microsoft

La siguiente información proporciona instrucciones sobre las acciones de implementación para lograr el nivel de madurez deseado para las copias de seguridad normales. La plataforma de seguridad y cumplimiento de Microsoft se puede usar para lograr la implementación y realizar un seguimiento del cumplimiento. El Administrador de cumplimiento de Microsoft Purview proporciona plantillas para evaluar, administrar y realizar un seguimiento de la implementación de los controles Essential Eight.

Las organizaciones pueden elegir la plantilla Essential Eight y crear evaluaciones en función del nivel de madurez al que se dirigen. La plantilla de evaluación proporciona instrucciones accionables para implementar las acciones de mejora para lograr el nivel de madurez deseado. Consulte el modelo de ocho madurez esencial de ACSC para obtener más detalles.

Referencia: artículos

- Información general sobre la resiliencia y la continuidad

- ¿Cuál es el servicio de Azure Backup?

- Introducción: Microsoft365DSC: configuración en la nube

- Información sobre las directivas de retención y las etiquetas de retención

- Crear y administrar buzones inactivos

- Protección contra malware y ransomware en Microsoft 365

- Implementar la protección contra ransomware para el inquilino de Microsoft 365

- Modelo de ocho madurez esencial a la asignación de ISM

Referencia: Niveles de madurez

| ISM Control Mar 2025 | Nivel 1 | Nivel 2 | Nivel 3 |

|---|---|---|---|

| 1511 Las copias de seguridad de datos, aplicaciones y configuraciones se realizan y conservan de acuerdo con la importancia empresarial y los requisitos de continuidad empresarial. | Y | Y | Y |

| 1810 Las copias de seguridad de datos, aplicaciones y configuraciones se sincronizan para permitir la restauración a un momento dado común. | Y | Y | Y |

| 1811 Las copias de seguridad de datos, aplicaciones y configuraciones se conservan de forma segura y resistente. | Y | Y | Y |

| 1515 La restauración de datos, aplicaciones y configuraciones de las copias de seguridad a un momento dado común se prueba como parte de los ejercicios de recuperación ante desastres. | Y | Y | Y |

| 1812 Las cuentas de usuario sin privilegios no pueden acceder a las copias de seguridad que pertenecen a otras cuentas. | Y | Y | Y |

| 1814 Las cuentas de usuario sin privilegios no pueden modificar y eliminar copias de seguridad. | Y | Y | Y |

| 1813 Las cuentas de usuario sin privilegios no pueden acceder a copias de seguridad que pertenecen a otras cuentas ni a sus propias cuentas. | N | Y | Y |

| Las cuentas de usuario con privilegios 1705 (excepto las cuentas de administrador de copia de seguridad) no pueden acceder a las copias de seguridad que pertenecen a otras cuentas. | N | Y | Y |

| Se impide que las cuentas de usuario con privilegios 1707 (excepto las cuentas de administrador de copia de seguridad) modifiquen y eliminen copias de seguridad. | N | Y | Y |

| Las cuentas de usuario con privilegios 1706 (excepto las cuentas de administrador de copia de seguridad) no pueden acceder a sus propias copias de seguridad. | N | N | Y |

| 1708 Las cuentas de administrador de copia de seguridad no pueden modificar y eliminar copias de seguridad durante su período de retención. | N | N | Y |