Sistemas operativos de revisión essential eight

En esta tabla se describen los controles ISM relacionados con los sistemas operativos de revisión.

| Control ISM sep 2024 | Nivel de madurez | Control | Medida |

|---|---|---|---|

| ISM-1694 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en los sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las dos semanas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad operativas. | Con Windows Update para empresas y anillos de actualización definidos, las revisiones se instalan con 2 semanas de lanzamiento. |

| ISM-1695 | 1, 2 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en los sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red no accesibles desde Internet se aplican en el plazo de un mes después del lanzamiento. | Los administradores de TI implementan actualizaciones con una configuración de fecha límite de la fecha deseada en Microsoft Configuration Manager |

| ISM-1696 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Los administradores de TI implementan actualizaciones con una configuración de fecha límite lo antes posible en Microsoft Configuration Manager |

| ISM-1701 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos diariamente para identificar las revisiones o actualizaciones que faltan en los sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet. | Dispositivos incorporados a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

| ISM-1702 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan en los sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet. | El administrador de TI configura la característica de actualización de software de Configuration Manager para ejecutar un examen de las revisiones que faltan en el sistema al menos una vez cada 14 días. |

| ISM-1877 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Con Windows Update método de implementación de revisiones aceleradas para empresas, las revisiones se instalan en un plazo de 48 horas. |

| ISM-1501 | 1, 2, 3 | Se reemplazan los sistemas operativos que ya no son compatibles con los proveedores. | Con los anillos definidos, WUfB actualizará automáticamente los dispositivos a la actualización de características más reciente. |

| ISM-1879 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades en los controladores se aplican dentro de las 48 horas posteriores a la publicación cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Con los anillos definidos, WUfB actualizará automáticamente los dispositivos a la actualización de características más reciente. |

| ISM-1900 | 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en el firmware. | Los dispositivos se incorporarán a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

| ISM-1902 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades operativas. | El administrador de TI configura la característica de actualización de software de Configuration Manager para ejecutar un examen de las revisiones que faltan en el sistema al menos una vez cada 14 días. |

| ISM-1903 | 3 | Las revisiones, actualizaciones u otras mitigaciones del proveedor para detectar vulnerabilidades en el firmware se aplican dentro de las 48 horas posteriores a la publicación cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de seguridad de trabajo. | Intune método de implementación de controladores y firmware implementa la versión más reciente de controladores y firmware seguros. |

| ISM-1904 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades de firmware se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | Intune se usará el método de implementación Drivers and Firmware para implementar la versión de controladores y firmware segura más reciente. |

| ISM-1697 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades en los controladores se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | Intune método de implementación de controladores y firmware se usará para aplicar revisiones a las vulnerabilidades en controladores y firmware. |

| ISM-1703 | 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en los controladores. | Los dispositivos se incorporarán a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

| ISM-17041 | 1, 2, 3 | Se quitan los conjuntos de productividad de Office, los exploradores web y sus extensiones, los clientes de correo electrónico, el software PDF, Adobe Flash Player y los productos de seguridad que ya no son compatibles con los proveedores. | Intune método de implementación de aplicaciones se usa para quitar aplicaciones y extensiones no admitidas2. |

| ISM-18071 | 1, 2, 3 | Un método automatizado de detección de recursos se usa al menos quince días para admitir la detección de recursos para las actividades de análisis de vulnerabilidades posteriores. | Use un analizador para realizar la detección de recursos y mantener el inventariode recursos 2. |

| ISM-18081 | 1, 2, 3 | Se usa un analizador de vulnerabilidades con una base de datos de vulnerabilidades actualizada para las actividades de examen de vulnerabilidades. | La base de datos de vulnerabilidades de DVM se actualiza continuamente a medida que Microsoft y otros detectan vulnerabilidades en el software instalado en la red2. |

Nota

1 Estos controles cubren tanto aplicación de revisión como sistema operativo de revisión dentro de Essential 8.

2 Para obtener más información sobre cómo implementar estos controles, consulte la sección Aplicaciones de revisión.

Windows Update para empresas (WUfB) permite a los administradores de TI mantener actualizados los dispositivos Windows de su organización con las actualizaciones de seguridad y calidad más recientes y las características de Windows conectando directamente estos puntos de conexión a Windows Update. Los administradores de TI pueden usar la integración entre Microsoft Intune y WUfB para configurar las opciones de actualización en los dispositivos y configurar el aplazamiento de la instalación de actualizaciones.

Windows Update para empresas proporciona directivas de administración para varios tipos de actualizaciones:

- Actualizaciones de características: estas actualizaciones no solo contienen revisiones de seguridad y calidad, sino también adiciones y cambios significativos de características. A partir de Windows 10 21H2, las actualizaciones de características se publican anualmente en la segunda mitad del año natural. La información de versión de las actualizaciones de características se documenta aquí: Windows 10 : información de versión | Microsoft Docs

- Actualizaciones de calidad: actualizaciones tradicionales del sistema operativo, que normalmente se publican el segundo martes de cada mes (aunque estas actualizaciones se pueden publicar en cualquier momento). Entre estas se incluyen las actualizaciones de seguridad, críticas y de controladores. Las actualizaciones de seguridad son acumulativas.

- Controladores de Windows: controladores de dispositivo que son aplicables a dispositivos administrados.

- Actualizaciones de productos de Microsoft: Novedades para otros productos de Microsoft, como la versión MSI de aplicaciones de Microsoft 365 y .NET (Dot Net) Framework. Estas actualizaciones se pueden habilitar o deshabilitar mediante Windows Update para la directiva empresarial.

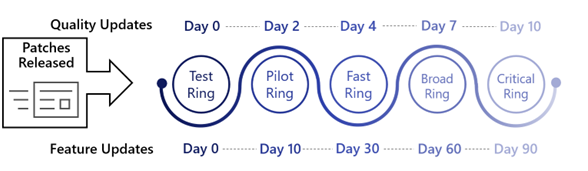

WUfB tiene el concepto de Anillos. Los anillos son una colección de directivas y configuraciones de WUfB destinadas a un grupo específico de dispositivos. Las organizaciones pueden usar tantos anillos como sea necesario, aunque la mayoría de las organizaciones se han establecido en menos anillos de los que pueden haber usado anteriormente con otras herramientas de aplicación de revisiones, como el punto de conexión de Microsoft Configuration Manager. Un número recomendado de anillos con los que empezar es entre 3 y 5 anillos.

WUfB presenta algunos nuevos conceptos y terminología con los que los administradores pueden no estar familiarizados:

- Detección: los dispositivos se registran periódicamente en el servicio Windows Update para comprobar si se ofrecen actualizaciones. Esta comprobación y determinación de que hay una actualización disponible para el dispositivo se conoce como detección.

- Aplazamiento: Windows Update para empresas proporciona la capacidad de aplazar la oferta de una actualización a un dispositivo durante un número especificado de días.

- Fecha límite: la configuración de fecha límite permite a los administradores especificar el número de días antes de que se instalen las actualizaciones de calidad en un dispositivo. Una vez transcurrido el número especificado de días, las actualizaciones se instalarán automáticamente. La cuenta atrás de la fecha límite comienza desde el momento en que se ofrece una actualización (es decir, cuando se detecta una actualización como se especifica mediante la opción de aplazamiento) en el dispositivo.

- Período de gracia: la configuración del período de gracia permite a los administradores especificar un número de días antes de que se produzca un reinicio para aplicar e instalar actualizaciones. Una vez transcurrido el número especificado de días, se producirá un reinicio automáticamente. La cuenta atrás del reinicio comienza desde el momento en que se instaló correctamente una actualización.

| Valor de fecha límite | Valor del período de gracia | Tiempo de instalación de actualización forzada | Reinicio forzado |

|---|---|---|---|

| 0 | 0 | Inmediatamente después de la detección | Inmediatamente después de la instalación |

| 2 | 2 | 2 días después de la detección | 2 días después de la instalación de la actualización |

A continuación se muestra una configuración de anillo WUfB de ejemplo, con 5 anillos totales. Para cada Anillo, se enumeran el aplazamiento, la fecha límite y el período de gracia recomendados. La configuración completa de cada anillo se ha proporcionado para facilitar la referencia.

- Anillo 0: Dispositivos de prueba: dispositivos de prueba dedicados (aplicaciones críticas & pantalla de humo inicial)

- Anillo 1: Dispositivos piloto: administradores de TI, primeros adoptadores (compuesto por el 1 % del total de dispositivos)

- Anillo 2 – Dispositivos rápidos: selección aleatoria de dispositivos (compuesto por el 9 % del total de dispositivos)

- Anillo 3: dispositivos amplios: amplia implementación (compuesto por el 90 % del total de dispositivos)

- Anillo 4: dispositivos críticos: personal ejecutivo, dispositivos críticos para la empresa, etc.

- Instale las actualizaciones 0 días después del lanzamiento.

Las organizaciones deben configurar un "Anillo 0", compuesto por dispositivos de prueba dedicados.

Estos dispositivos reciben actualizaciones sin ningún retraso. Los administradores pueden usar estos dispositivos con las actualizaciones más recientes para realizar una validación inicial de las aplicaciones críticas y la funcionalidad sigue funcionando según lo esperado.

| Aplazamiento de actualización de calidad | Aplazamiento de actualización de características | Valor de fecha límite | Valor del período de gracia | Tiempo de instalación de actualización de calidad forzada | Reinicio forzado |

|---|---|---|---|---|---|

| 0 | 0 | 0 | 0 | Inmediatamente después del lanzamiento y la detección | Inmediatamente después de la instalación de actualización forzada |

Consulte Windows Update para la configuración del anillo empresarial para obtener la configuración completa de este anillo.

- Instalación de actualizaciones 2 días después del lanzamiento (1 % de los dispositivos)

El personal de TI y los primeros usuarios seleccionados comprenden el Anillo 1, normalmente alrededor del 1 % del total de dispositivos administrados.

Además de las pruebas iniciales con ring 0, este anillo proporciona la primera línea de pruebas por parte de los usuarios que realizan su trabajo diario para descubrir cualquier problema antes de que un número ampliado de dispositivos reciba las actualizaciones.

| Aplazamiento de actualización de calidad | Aplazamiento de actualización de características | Valor de fecha límite | Valor del período de gracia | Tiempo de instalación de actualización de calidad forzada | Reinicio forzado |

|---|---|---|---|---|---|

| 2 | 10 | 2 | 2 | 4 días después de la detección y la versión de la actualización de calidad | 2 días después de la instalación de actualización forzada |

Consulte Windows Update para la configuración del anillo empresarial para obtener la configuración completa de este anillo.

Nota

Excluya las estaciones de trabajo de acceso con privilegios que se usarían para solucionar problemas y resolverlos en caso de que se produzcan en este anillo. El anillo amplio sería un anillo adecuado para estos dispositivos.

- Instalar actualizaciones 4 días después de la versión (9 % de los dispositivos)

Se debe agregar un surtido aleatorio, compuesto por el 9 % de los puntos de conexión de las organizaciones al anillo 2.

Estos dispositivos están configurados para recibir actualizaciones 4 días después del lanzamiento, lo que permite realizar más pruebas por un mayor número de usuarios antes de una amplia implementación en el resto de la organización.

| Aplazamiento de actualización de calidad | Aplazamiento de actualización de características | Valor de fecha límite | Valor del período de gracia | Tiempo de instalación de actualización de calidad forzada | Reinicio forzado |

|---|---|---|---|---|---|

| 4 | 30 | 2 | 2 | 6 días después de la versión y detección de actualizaciones de calidad | 2 días después de la instalación de actualización forzada |

Consulte Windows Update para la configuración del anillo empresarial para obtener la configuración completa de este anillo.

- Instalar actualizaciones 7 días después del lanzamiento (90 % de los dispositivos)

Todos los dispositivos restantes deben configurarse para formar parte del Anillo 3.

En esta fase, las organizaciones tienen la confianza de que las actualizaciones se pueden instalar ampliamente en sus dispositivos. Ring 3 configura las actualizaciones para que se aplacen 7 días desde la versión antes de instalarse automáticamente.

| Aplazamiento de actualización de calidad | Aplazamiento de actualización de características | Valor de fecha límite | Valor del período de gracia | Tiempo de instalación de actualización de calidad forzada | Reinicio forzado |

|---|---|---|---|---|---|

| 7 | 60 | 2 | 2 | 9 días después de la publicación y detección de actualizaciones de calidad | 2 días después de la instalación de actualización forzada |

Consulte Windows Update para la configuración del anillo empresarial para obtener la configuración completa de este anillo.

- Instalación de actualizaciones 14 días después del lanzamiento

Algunas organizaciones tienen un pequeño número de dispositivos críticos, por ejemplo, dispositivos que usan el personal ejecutivo.

Para estos tipos de dispositivos, es posible que las organizaciones quieran aplazar aún más la instalación de actualizaciones de calidad y características para minimizar cualquier posible interrupción. Estos dispositivos formarían parte del anillo 4, específicamente para estos dispositivos críticos.

| Aplazamiento de actualización de calidad | Aplazamiento de actualización de características | Valor del período degracia | Valor de fecha límite | Actualización del tiempo de instalación | Reinicio forzado |

|---|---|---|---|---|---|

| 10 | 90 | 2 | 2 | 12 días después de la publicación y detección de actualizaciones de calidad | 2 días después de la instalación de actualización forzada |

Consulte Windows Update para la configuración del anillo empresarial en el apéndice para obtener la configuración completa de este anillo.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en los sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las dos semanas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad operativas. | Con Windows Update para empresas y anillos de actualización definidos, las revisiones se instalan con 2 semanas de lanzamiento. |

| 1501 | 1, 2, 3 | Se reemplazan los sistemas operativos que ya no son compatibles con los proveedores. | Con los anillos definidos, WUfB actualizará automáticamente los dispositivos a la actualización de características más reciente. |

Intune proporciona la capacidad de acelerar las actualizaciones de calidad, lo que acelera la instalación de actualizaciones de calidad, como la versión del martes de revisión más reciente o una actualización de seguridad fuera de banda para un error de día cero. Para acelerar la instalación, las actualizaciones rápidas usan servicios disponibles, como windows push notification service (WNS) y canales de notificación push, para entregar el mensaje a los dispositivos de que hay una actualización rápida para instalar. Este proceso permite a los dispositivos iniciar la descarga e instalación de una actualización rápida tan pronto como sea posible, sin tener que esperar a que el dispositivo compruebe si hay actualizaciones.

Para acelerar las actualizaciones de calidad:

- Cree actualizaciones de calidad para Windows 10 y perfil posterior, en Dispositivos>actualizacionesde calidad de Windows >para Windows 10 y versiones posteriores (versión preliminar)

- Proporcione un nombre. Se sugiere que el nombre de la directiva se alinee con la versión de actualización de calidad que se está acelerando para facilitar la referencia.

- Defina las actualizaciones de calidad que Windows Update para empresas acelera la instalación de si la versión del sistema operativo del dispositivo es menor que.

- Definir el número de días hasta que se aplique un reinicio del dispositivo

- Asignar el perfil a un grupo que contenga todos los dispositivos Windows aplicables

Nota

Si el número de días que hay que esperar antes de que se aplique un reinicio se establece en 0, el dispositivo se reiniciará inmediatamente al recibir la actualización. El usuario no recibirá la opción de retrasar el reinicio.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1877 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Con Windows Update método de implementación de revisiones aceleradas para empresas, las revisiones se instalan en un plazo de 48 horas. |

| 1879 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades en los controladores se aplican dentro de las 48 horas posteriores a la publicación cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Con los anillos definidos, WUfB actualiza automáticamente los dispositivos a la actualización de características más reciente. |

Nota

Se recomienda quitar finalmente la directiva de actualización de calidad rápida, normalmente una vez confirmada que la revisión se ha implementado correctamente en todos los dispositivos, o bien se sustituye por las actualizaciones del mes siguiente.

Optimización de distribución es una solución administrada en la nube que permite a los clientes descargar actualizaciones de orígenes alternativos (como otros elementos del mismo nivel en la red) además de los servidores tradicionales basados en Internet. Cuando se configura a través de Intune, la configuración de optimización de distribución se puede configurar para que los dispositivos Windows reduzcan el consumo de ancho de banda de Internet cuando se descargan los archivos binarios de actualización.

- Cree una directiva de optimización de distribución, en Dispositivos>Windows>Configuration Profile>Create profile>Platform>Windows 10 and laterProfile type templatesDelivery optimization (Optimización de distribución deplantillas de tipo de perfil y versiones> posteriores>)

- Proporcione un nombre para la directiva.

- En la página Configuración , use los valores según la configuración de directiva de optimización de distribución del apéndice y cree la directiva.

- Asigne el perfil a un grupo que contenga todos los dispositivos Windows aplicables.

Con Windows Driver Update Management en Microsoft Intune, obtendrá la capacidad de supervisar, autorizar la implementación y detener temporalmente la implementación de actualizaciones de controladores en los dispositivos administrados Windows 10 y Windows 11. Intune, junto con el servicio de implementación de Windows Update para empresas (WUfB), controla el intrincado proceso de identificación de las actualizaciones de controladores pertinentes para los dispositivos bajo una directiva de actualizaciones de controladores. Estas actualizaciones se clasifican por Intune y WUfB-DS, lo que simplifica el proceso de distinguir entre las actualizaciones recomendadas adecuadas para todos los dispositivos y las actualizaciones opcionales adaptadas a necesidades específicas. A través de las directivas de actualización de controladores de Windows, se conserva el control total sobre la instalación de actualizaciones de controladores en los dispositivos.

Esto es lo que puede hacer:

- Habilitar aprobaciones automáticas para Novedades de controladores recomendados: directivas configuradas para la aprobación automática inmediatamente con luz verde e implementar cada nueva versión de actualización de controlador recomendada en los dispositivos asignados a la directiva. Los controladores recomendados suelen representar la actualización más reciente marcada como esencial por el publicador de controladores. Además, los controladores no designados como la versión recomendada actual se catalogan como otros controladores, lo que ofrece actualizaciones opcionales. Posteriormente, cuando se publica una actualización de controladores más reciente del OEM y se identifica como la actualización de controladores recomendada actual, Intune la agrega automáticamente a la directiva y mueve el controlador recomendado anteriormente a la lista de otros controladores.

- Configurar la directiva para requerir la aprobación manual de todas las actualizaciones: esta directiva garantiza que los administradores deben aprobar una actualización de controladores antes de que se pueda implementar. Las versiones más recientes de las actualizaciones de controladores para dispositivos con esta directiva se agregan automáticamente a la directiva, pero permanecen inactivas hasta que se aprueban.

- Administrar qué controladores están aprobados para la implementación: puede editar cualquier directiva de actualización de controladores para modificar qué controladores están aprobados para la implementación. Puede pausar la implementación de cualquier actualización de controlador individual para detener su implementación en nuevos dispositivos y, a continuación, volver a implementar la actualización en pausa para permitir que Windows Update vuelva a instalarla en los dispositivos aplicables.

Pasos para implementar la actualización de controladores y firmware mediante Intune característica de administración de controladores y firmware

Cuando se crea una directiva de actualización de directivas de controladores, el administrador de TI puede elegir entre actualizaciones automáticas y manuales.

- Automático: apruebe automáticamente todos los controladores recomendados y establezca cuánto tiempo después de la detección comenzará a ofrecerlos.

-

Manual: apruebe manualmente los controladores y seleccione el día para empezar a ofrecer la actualización cuando los apruebe. Con esta opción, no se ofrece ningún controlador hasta que se apruebe manualmente.

Para crear un conjunto de anillos de implementación, se recomienda usar la siguiente combinación de configuración:

- Método de aprobación: aprobar automáticamente todas las actualizaciones de controladores recomendadas

- Hacer que las actualizaciones estén disponibles después de (días)

Una vez creada la directiva, permita que los dispositivos busquen actualizaciones durante aproximadamente un día. La columna Controladores para revisar incluye el recuento de nuevas actualizaciones de controladores recomendadas listas para revisar para la aprobación manual. En una directiva automática, los controladores para revisar permanecen en 0, ya que los controladores recomendados se aprueban automáticamente. Este es un gran indicador de que se han descubierto nuevos controladores y están a la espera de una decisión si aprobar o rechazar la implementación de esos controladores.

Cuando un administrador de TI aprueba un controlador, se puede proporcionar además una fecha de aprobación en el futuro. Una vez aprobados los controladores, Intune dispositivo windows administrado los recibirá en el siguiente ciclo de sincronización de directivas, que suele ser cada 8 horas.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-1697 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades en los controladores se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | Intune método de implementación de controladores y firmware se usará para aprobar e implementar la versión más reciente del controlador que mitiga las vulnerabilidades. |

| ISM-1903 | 3 | Las revisiones, actualizaciones u otras mitigaciones del proveedor para detectar vulnerabilidades en el firmware se aplican dentro de las 48 horas posteriores a la publicación cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de seguridad de trabajo. | El administrador de TI aprueba la versión más reciente del firmware en la consola de Intune cuando los proveedores evalúan las vulnerabilidades de firmware como críticas. |

| ISM-1904 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades de firmware se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | Intune método de implementación de controladores y firmware implementa la versión más reciente de controladores y firmware seguros. |

Nota

El cumplimiento de actualizaciones está en desuso desde marzo de 2023.

El cumplimiento de actualizaciones permite la supervisión de actualizaciones de calidad y características para Windows 10 o Windows 11 ediciones Professional, Education y Enterprise. Cumplimiento de actualizaciones intercala los datos de diagnóstico de cliente de Windows para informar sobre el estado de las actualizaciones en dispositivos Windows en un área de trabajo de Log Analytics. Update Compliance muestra información para todos los dispositivos incorporados al servicio para ayudar a determinar si están actualizados con lo siguiente:

- Actualizaciones de seguridad: un dispositivo está actualizado sobre las actualizaciones de calidad siempre que tenga instalada la actualización de calidad aplicable más reciente. Las actualizaciones de calidad son actualizaciones acumulativas mensuales que son específicas de una versión del cliente de Windows.

- Actualizaciones de características: un dispositivo está actualizado sobre las actualizaciones de características siempre que tenga instalada la última actualización de características aplicable. El cumplimiento de actualizaciones tiene en cuenta el canal de mantenimiento al determinar la aplicabilidad de las actualizaciones.

Para obtener más información sobre los requisitos previos para aprovisionar un área de trabajo de Log Analytics para el cumplimiento de actualizaciones, consulte Introducción al cumplimiento de actualizaciones: implementación de Windows.

- Una vez creada la solución Update Compliance, recupere el identificador comercial; para ello, vaya a la pestaña Soluciones del área de trabajo de Log Analytics y, a continuación, seleccione la solución WaaSUpdateInsights . CommercialID es un identificador único global asignado a un área de trabajo específica de Log Analytics.

- Configuración de la directiva para que coincida con la directiva de cumplimiento de actualizaciones

- Desde la consola, cambie el valor de CommercialID a su identificador comercial único (recopilado durante el paso 1)

- Asigne el perfil a un grupo que contenga todos los dispositivos Windows aplicables.

Los datos de diagnóstico consolidados se presentan en varias secciones de informes disponibles fácilmente en Cumplimiento de actualizaciones. Los datos recopilados se almacenan durante 28 días dentro del cumplimiento de actualizaciones.

En esta sección se proporciona un desglose de todos los dispositivos cliente de Windows y los problemas de actualización detectados por el cumplimiento de actualizaciones. El icono de resumen de esta sección cuenta el número de dispositivos que tienen problemas, mientras que las hojas de la sección desglosan los problemas detectados, como los dispositivos con versiones de sistemas operativos no compatibles y las actualizaciones de seguridad que faltan. Los dispositivos que aparecen en estos informes requieren una corrección por parte de un administrador. También hay una lista predefinida de consultas que proporcionan valores pero no caben en ninguna otra sección principal, como dispositivos que tienen reinicios pendientes, configuraciones en pausa y mucho más.

En esta sección se muestra el porcentaje de dispositivos que se encuentran en la última actualización de seguridad publicada para la versión de Windows en ejecución del dispositivo. Al seleccionar esta sección se proporcionan hojas que resumen el estado general de las actualizaciones de seguridad en todos los dispositivos y un resumen de su progreso de implementación hacia las dos últimas actualizaciones de seguridad.

En esta sección se muestra el porcentaje de dispositivos que se encuentran en la actualización de características más reciente que se aplica a un dispositivo determinado. Al seleccionar esta sección, se proporcionan hojas que resumen el estado general de actualización de características en todos los dispositivos y un resumen del estado de implementación de las distintas versiones del cliente de Windows en su entorno.

En esta sección se resumen los ahorros de ancho de banda en los que se incurre mediante la optimización de distribución en su entorno. Proporciona un desglose de la configuración de optimización de distribución entre dispositivos y resume el ahorro de ancho de banda y el uso en varios tipos de contenido.

Uno de los aspectos más costosos del proceso de administración de actualizaciones de software es asegurarse de que los dispositivos (físicos y virtuales) siempre estén en buen estado para recibir e informar de actualizaciones de software para cada ciclo de versión de actualización de software. Es importante tener una manera de medir, detectar y corregir rápidamente cuando algo sale mal con los procesos de administración de cambios en curso; ayuda a mitigar los elevados volúmenes de vales del departamento de soporte técnico, reduce los costos y mejora los resultados generales de la administración de actualizaciones.

Windows Autopatch es un servicio en la nube que automatiza la aplicación de revisiones para Windows, Aplicaciones Microsoft 365 para Enterprise, Microsoft Edge, Microsoft Teams, Surface Driver/Firmware, Controladores publicados o Firmware marcados como Obligatorios en Windows Update tienda, Windows 365 y Azure Virtual Desktop (AVD) para su organización. Windows Autopatch proporciona una capa adicional para que su organización mitigue los problemas al implementar Windows Novedades. Los anillos de implementación de Windows Autopatch se segregan en el nivel de dispositivo, lo que significa que, durante el proceso de registro de dispositivos de Windows Autopatch, asignamos dispositivos a uno de los anillos de implementación: Test, First, Fast o Broad.

Windows Autopatch se incluye con Windows 10/11 Enterprise E3 o superior. Hay requisitos previos adicionales para el uso de Autopatch, incluidas algunas configuraciones de red que deben considerarse parte del lanzamiento.

La herramienta de evaluación de preparación comprueba la configuración de Microsoft Intune y Microsoft Entra ID para asegurarse de que funciona con Windows Autopatch como parte de la inscripción del inquilino.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Minimizar el número de usuarios con el rol administrador global ayuda a mejorar la seguridad de la organización.

Para habilitar la evaluación de preparación:

- Como administrador global, vaya a Intune

- En el panel izquierdo, seleccione Administración de inquilinos y, a continuación, vaya aInscripción de inquilinos de Windows Autopatch>.

La herramienta de evaluación de preparación comprueba Intune configuración para confirmar los anillos de implementación de Windows 10 o posterior y los requisitos mínimos de administrador y administradores sin licencia. También comprueba la configuración de Microsoft Entra, incluida la administración conjunta y las licencias.

La herramienta de evaluación de preparación proporciona un informe y informa de los problemas que deben resolverse y qué pasos se deben realizar para llegar a un estado listo. Una vez resueltos los problemas, puede pasar al paso siguiente.

El propósito de este paso es confirmar que su organización tiene administradores para cada área de enfoque, de modo que el equipo de ingeniería del servicio de revisión automática de Windows pueda ponerse en contacto con el administrador de su organización en relación con la solicitud de soporte técnico en el futuro y se expanda en el conjunto de administradores mínimo durante el proceso de inscripción.

| Área de enfoque | Descripción |

|---|---|

| Dispositivos | Registro de dispositivos |

| Estado del dispositivo | |

| Actualizaciones | Actualizaciones de calidad de Windows |

| Actualizaciones para las aplicaciones de Microsoft 365 para empresas | |

| Actualizaciones de Microsoft Edge | |

| Actualizaciones de Microsoft Teams |

Complete los pasos siguientes para agregar contactos de administrador:

- Inicie sesión en Intune.

- En Administración de inquilinos en la sección Autopatch de Windows, seleccione Administración contactos.

- Seleccione Agregar.

- Escriba los detalles de contacto, incluidos el nombre, el correo electrónico, el número de teléfono y el idioma preferido. Para una incidencia de soporte técnico, el idioma preferido del contacto principal de la incidencia determina el idioma usado para las comunicaciones por correo electrónico.

- Seleccione un área de enfoque y escriba los detalles de los conocimientos y la autoridad del contacto en el área de enfoque especificada.

- Seleccione Guardar para agregar el contacto.

- Repita el procedimiento para cada área de enfoque.

Nota

Un administrador puede tener varias áreas de enfoque, especialmente en organizaciones más pequeñas.

El proceso de registro de dispositivos Windows Autopatch es transparente para los usuarios finales.

Windows Autopatch debe registrar los dispositivos existentes en su servicio para administrar las implementaciones de actualizaciones en su nombre. Para realizar el registro de dispositivos:

- El administrador de TI revisa los requisitos previos de registro de dispositivos de Windows Autopatch antes de registrar dispositivos con Windows Autopatch

- El administrador de TI identifica los dispositivos que va a administrar Windows Autopatch y los agrega al grupo de Microsoft Entra registro de dispositivos de Windows Autopatch

- A continuación, seleccione Autopatch de Windows:

- Realiza el registro previo de preparación del dispositivo (comprobaciones de requisitos previos)

- Calcula la distribución del anillo de implementación

- Asigna dispositivos a un anillo de implementación, según el cálculo anterior.

- Asigna dispositivos a otros grupos de Microsoft Entra necesarios para la administración

- Marca los dispositivos como activos para la administración para que puedan aplicar sus directivas de implementación de actualizaciones.

- A continuación, el administrador de TI supervisa las tendencias de registro de dispositivos y los informes de implementación de actualizaciones El flujo de trabajo de registro de dispositivos detallado se puede encontrar aquí.

Cualquier dispositivo (físico o virtual) que contenga un identificador de dispositivo de Microsoft Entra se puede agregar al grupo de Microsoft Entra registro de dispositivos de Windows Autopatch. Esto puede ser a través de la pertenencia directa o formando parte de otro grupo de Microsoft Entra (dinámico o asignado) que está anidado en este grupo, por lo que se puede registrar con Windows Autopatch. La única excepción es Windows 365 equipos en la nube, ya que estos dispositivos virtuales deben registrarse con Windows Autopatch desde la directiva de aprovisionamiento de Windows 365.

Windows 365 Enterprise ofrece a los administradores de TI la opción de registrar dispositivos con el servicio Windows Autopatch como parte de la creación de la directiva de aprovisionamiento de Windows 365. Esta opción proporciona una experiencia perfecta para que los administradores y los usuarios se aseguren de que los equipos en la nube estén siempre actualizados. Cuando los administradores de TI deciden administrar sus equipos en la nube Windows 365 con Windows Autopatch, el proceso de creación de directivas de aprovisionamiento de Windows 365 llama a las API de registro de dispositivos de Windows Autopatch para registrar dispositivos en nombre del administrador de TI. Para registrar un nuevo PC en la nube Windows 365 dispositivos con Windows Autopatch desde la directiva de aprovisionamiento de Windows 365:

- Ve a Intune.

- En el panel izquierdo, seleccione Dispositivos.

- Vaya a Aprovisionamiento>Windows 365.

- Seleccione Directivas> de aprovisionamientoCrear directiva.

- Proporcione un nombre de directiva y seleccione Tipo de combinación.

- Seleccione Siguiente.

- Elija la imagen deseada y seleccione Siguiente.

- En la sección Servicios administrados por Microsoft , seleccione Autopatch de Windows. Después, seleccione Siguiente.

- Asigne la directiva en consecuencia y seleccione Siguiente.

- Seleccione Crear.

Ahora los equipos en la nube de Windows 365 Enterprise recién aprovisionados se inscribirán y administrarán automáticamente mediante Windows Autopatch.

Windows Autopatch está disponible para Azure Virtual Desktop. Los administradores de empresa pueden aprovisionar sus cargas de trabajo de Azure Virtual Desktop para que las administre Windows Autopatch mediante el proceso de registro de dispositivos existente según las máquinas físicas. Windows Autopatch proporciona el mismo ámbito de servicio con máquinas virtuales que con dispositivos físicos. Sin embargo, Windows Autopatch aplaza cualquier compatibilidad específica de Azure Virtual Desktop con Soporte técnico de Azure, a menos que se especifique lo contrario.

Autopatch proporciona un panel de resumen y varios informes de estado actual e informes históricos (longitudinales) (hasta 90 días) de todos los dispositivos inscritos en Autopatch, que se pueden exportar a un archivo CSV si es necesario. Para ver el estado de actualización actual de todos los dispositivos inscritos:

- Inicie sesión en el Intune.

- Vaya a Informes del>Novedades de calidad de Windowsautopatch> de Windows.

El informe Todos los dispositivos contiene:

| Información | Descripción |

|---|---|

| Nombre del dispositivo | Nombre del dispositivo. |

| Microsoft Entra id. de dispositivo | El identificador de dispositivo Microsoft Entra ID registrado actual para el dispositivo. |

| Número de serie | El número de serie actual Intune registrado para el dispositivo. |

| Anillo de implementación | Anillo de implementación de Windows Autopatch asignado actualmente para el dispositivo. |

| Estado de actualización | Estado de actualización actual del dispositivo |

| Actualizar subestado | El subestado de actualización actual del dispositivo |

| Versión del sistema operativo | La versión actual de Windows instalada en el dispositivo. |

| Revisión del sistema operativo | Revisión actual de Windows instalada en el dispositivo. |

| Intune última hora de registro | La última vez que el dispositivo se registró en Intune. |

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en los sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las dos semanas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad operativas. | En el caso de los dispositivos inscritos con Windows Autopatch, las actualizaciones se instalan en un plazo de 2 semanas. |

| 1877 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Los grupos de revisiones automáticas proporcionan a la organización la flexibilidad de incluir fechas límite en un plazo de 48 horas si es necesario. |

| 1879 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades en los controladores se aplican dentro de las 48 horas posteriores a la publicación cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Los grupos de revisiones automáticas proporcionan a la organización la flexibilidad de incluir fechas límite en un plazo de 48 horas si es necesario. |

Administración de vulnerabilidades de Microsoft Defender (DVM) ofrece visibilidad de recursos, evaluaciones inteligentes y herramientas de corrección integradas para dispositivos Windows, macOS, Linux, Android, iOS y de red.

Como requisito previo, los puntos de conexión deben incorporarse a Microsoft Defender para punto de conexión. Hay otros requisitos previos adicionales para usar DVM. Una vez incorporado, DVM puede evaluar si las vulnerabilidades son aplicables a dispositivos individuales y proporcionar acciones recomendadas.

Detalles de la implementación: incorporación de puntos de conexión a Microsoft Defender para punto de conexión

- Cree un nuevo perfil de configuración de Windows con un tipo de plantilla>Microsoft Defender para punto de conexión (dispositivos de escritorio que ejecutan Windows 10 o posterior).

- Establezca Acelerar la frecuencia de informes de telemetría en Habilitar.

- Asigne el perfil a un grupo que contenga todos los dispositivos Windows aplicables.

Una vez que los dispositivos se han incorporado a Defender para punto de conexión, DVM puede determinar si algún dispositivo se expone potencialmente a vulnerabilidades y proporcionar recomendaciones de seguridad para cada debilidad identificada.

En el Portal de seguridad de Microsoft , en Inventarios de administración > de vulnerabilidades, se muestran los productos de software identificados entre los puntos de conexión incorporados a Defender para punto de conexión, incluidos el nombre del proveedor, las debilidades encontradas, las amenazas asociadas a ellos y los dispositivos expuestos.

También puede ver los inventarios de software en dispositivos específicos; para ello, vaya a la página Inventario de dispositivos. Seleccione el nombre de un dispositivo para abrir la página del dispositivo (como Computer1) y, a continuación, seleccione la pestaña Inventario de software para ver una lista de todo el software conocido presente en el dispositivo. Seleccione una entrada de software específica para abrir el control flotante con más información.

Al abrir la página de software específica, se proporcionan más detalles sobre la aplicación, como se muestra en la siguiente captura de pantalla. Los detalles mostrados incluyen:

- Recomendaciones de seguridad correspondientes para las debilidades y vulnerabilidades identificadas.

- CVE con nombre de vulnerabilidades detectadas.

- Dispositivos que tienen instalado el software (junto con el nombre del dispositivo, el dominio, el sistema operativo, etc.).

- Lista de versiones de software (incluido el número de dispositivos en los que está instalada la versión, el número de vulnerabilidades detectadas y los nombres de los dispositivos instalados).

Las funcionalidades de DVM están diseñadas para salvar la brecha entre los administradores de TI y seguridad a través del flujo de trabajo de la solicitud de corrección. Las acciones de corrección de DVM pueden usar integraciones nativas para generar tareas de corrección en Intune. Además, la API de DVM se puede usar para orquestar procesos de corrección y acciones con herramientas de terceros cuando sea necesario. En los pasos siguientes se describe el flujo de trabajo de corrección mediante DVM y Intune:

Para usar esta funcionalidad, habilite la conexión Microsoft Intune.

- En el portal de Microsoft Defender.

- Vaya a Configuración>Puntos de conexiónCaracterísticas avanzadas>generales>.

- Desplácese hacia abajo y busque la conexión Microsoft Intune.

- De forma predeterminada, el botón de alternancia está desactivado. Active el botón de alternancia de conexión Microsoft Intune.

Nota

La habilitación de la conexión a Microsoft Intune es necesaria para crear una tarea de seguridad de Intune correspondiente al crear una solicitud de corrección en DVM. La opción para crear una tarea de seguridad Intune no aparece si la conexión no está habilitada.

- Vaya al menú de navegación Administración de vulnerabilidades en el portal de Microsoft Defender y seleccione Recomendaciones.

- Seleccione una recomendación de seguridad para la que desea solicitar la corrección y, a continuación, seleccione Opciones de corrección .

- Rellene el formulario, incluidos los elementos para los que solicita la corrección, los grupos de dispositivos aplicables, la prioridad, la fecha de vencimiento y las notas opcionales.

El envío de una solicitud de corrección crea un elemento de actividad de corrección dentro de DVM, que se puede usar para supervisar cualquier progreso de corrección. Cuando un administrador envía una solicitud de corrección desde la página Recomendaciones de seguridad, se crea una tarea de seguridad que se puede realizar un seguimiento en la página Corrección y se crea un vale de corrección en Microsoft Intune. Esto no desencadenará la corrección ni aplicará ningún cambio en los dispositivos.

En la imagen siguiente se muestra una tarea de seguridad creada en Intune:

- El administrador de Intune selecciona la tarea de seguridad para ver detalles sobre la tarea. A continuación, el administrador selecciona Aceptar, que actualiza el estado tanto en Intune como en Defender para punto de conexión a Aceptado.

A continuación, el administrador de Intune corrige la tarea en función de las instrucciones proporcionadas. Las instrucciones varían según el tipo de corrección que se necesita. Cuando sea posible, las instrucciones de corrección incluyen vínculos que abren paneles pertinentes para las configuraciones en Intune.

Puede encontrar información adicional sobre DVM en la sección Aplicaciones de revisión.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1701 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos diariamente para identificar las revisiones o actualizaciones que faltan en los sistemas operativos de servidores accesibles desde Internet y dispositivos de red accesibles desde Internet. | Los dispositivos se incorporarán a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

| 1703 | 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en los controladores. | Los dispositivos se incorporarán a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

| 1900 | 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en el firmware. | Los dispositivos se incorporarán a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisará y detectará continuamente el riesgo en los dispositivos de una organización. |

Las directivas de cumplimiento de Intune proporcionan la capacidad de determinar si un dispositivo es compatible o no conforme en función de si un dispositivo puede cumplir uno o varios requisitos configurados. Este estado de cumplimiento del dispositivo se evalúa al acceder a los recursos corporativos protegidos por el acceso condicional para permitir o denegar el acceso al recurso.

Intune puede determinar si un dispositivo es compatible o no conforme en función de la versión actual del sistema operativo del dispositivo. Con el control de concesión de cumplimiento de dispositivos en el acceso condicional, los usuarios solo podrán acceder a recursos corporativos en dispositivos que cumplan o superen la versión mínima del sistema operativo.

- Cree una directiva de cumplimiento de Windows, en Dispositivos > Directivas de cumplimiento de > Windows > Crear > plataforma > de directivas Windows 10 y versiones posteriores.

- Proporcione un nombre para la directiva.

- Seleccione Propiedades del dispositivo y escriba la versión mínima del sistema operativo que se considerará compatible en la versión mínima del sistema operativo.

- Asigne el perfil a un grupo que contenga todos los dispositivos Windows aplicables.

Se ha proporcionado una directiva de cumplimiento típica que evalúa los dispositivos en función de su valor de sistema operativo.

Nota

El valor proporcionado para la versión mínima del sistema operativo para Windows 11 y Windows 10 deberá incrementarse con el tiempo.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1407 | 3 | Se usa la versión más reciente o la versión anterior de los sistemas operativos. | Los usuarios que usen dispositivos que no cumplan la versión del sistema operativo definida en la directiva de cumplimiento asignada no podrán acceder al recurso corporativo, cuando se usen en combinación con el acceso condicional. |

Microsoft sugiere usar servicios en la nube como Microsoft Intune y Administrador de actualizaciones de Azure para mantener la versión del sistema operativo y aplicar revisiones a las vulnerabilidades.

Sin embargo, para los sistemas y servidores sin conexión, Microsoft recomienda usar las funcionalidades de administración de revisiones de Microsoft Configuration Manager. Consulte Microsoft Configuration Manager para obtener más detalles.

| Control ISM sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-1695 | 1, 2 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en los sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red no accesibles desde Internet se aplican en el plazo de un mes después del lanzamiento. | Los administradores de TI implementan actualizaciones con una configuración de fecha límite de la fecha deseada en Microsoft Configuration Manager |

| ISM-1696 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Los administradores de TI implementan actualizaciones con una configuración de fecha límite lo antes posible en Microsoft Configuration Manager |

| ISM-1702 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan en los sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet. | El administrador de TI configura la característica de actualización de software de Configuration Manager para ejecutar un examen de las revisiones que faltan en el sistema al menos una vez cada 14 días. |

| ISM-1902 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en sistemas operativos de estaciones de trabajo, servidores sin conexión a Internet y dispositivos de red sin conexión a Internet se aplican en el plazo de un mes a partir de la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades operativas. | Los administradores de TI implementan actualizaciones con una configuración de fecha límite de la fecha deseada en Microsoft Configuration Manager. |