Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Aviso de desuso: Microsoft Defender for Cloud Apps agentes SIEM

Como parte de nuestro proceso de convergencia en curso entre cargas de trabajo de Microsoft Defender, Microsoft Defender for Cloud Apps agentes SIEM quedarán en desuso a partir de noviembre de 2025.

Los agentes siem de Microsoft Defender for Cloud Apps existentes seguirán funcionando tal y como están hasta ese momento. A partir del 19 de junio de 2025, no se pueden configurar nuevos agentes SIEM, pero la integración del agente de Microsoft Sentinel (versión preliminar) seguirá siendo compatible y todavía se puede agregar.

Se recomienda realizar la transición a las API que admiten la administración de actividades y alertas de datos de varias cargas de trabajo. Estas API mejoran la supervisión y administración de la seguridad y ofrecen funcionalidades adicionales mediante datos de varias cargas de trabajo de Microsoft Defender.

Para garantizar la continuidad y el acceso a los datos disponibles actualmente a través de Microsoft Defender for Cloud Apps agentes SIEM, se recomienda realizar la transición a las siguientes API admitidas:

- Para obtener alertas y actividades, consulte: Microsoft Defender XDR Streaming API.

- Para obtener Protección de Microsoft Entra ID eventos de inicio de sesión, consulte la tabla IdentityLogonEvents en el esquema de búsqueda avanzada.

- Para la API de alertas de seguridad de Microsoft Graph, consulte: Lista alerts_v2

- Para ver Microsoft Defender for Cloud Apps datos de alertas en la API de incidentes de Microsoft Defender XDR, consulte Microsoft Defender XDR API de incidentes y el tipo de recurso incidents.

Puede integrar Microsoft Defender for Cloud Apps con el servidor SIEM genérico para habilitar la supervisión centralizada de las alertas y actividades de las aplicaciones conectadas. A medida que las aplicaciones conectadas admiten nuevas actividades y eventos, la visibilidad de ellas se implementa en Microsoft Defender for Cloud Apps. La integración con un servicio SIEM le permite proteger mejor sus aplicaciones en la nube, a la vez que mantiene su flujo de trabajo de seguridad habitual, automatiza los procedimientos de seguridad y correlaciona eventos locales y en la nube. El agente SIEM de Microsoft Defender for Cloud Apps se ejecuta en el servidor y extrae alertas y actividades de Microsoft Defender for Cloud Apps y las transmite al servidor SIEM.

La primera vez que integre siem con Defender for Cloud Apps, las actividades y alertas de los dos últimos días se reenviarán al SIEM y todas las actividades y alertas (según el filtro que seleccione) a partir de entonces. Si deshabilita esta característica durante un período prolongado, vuelva a habilitarla, se reenvía los dos últimos días de alertas y actividades y, a continuación, todas las alertas y actividades a partir de ese momento.

Las soluciones de integración adicionales incluyen:

- Microsoft Sentinel : SIEM y SOAR escalables y nativos de la nube para la integración nativa. Para obtener información sobre la integración con Microsoft Sentinel, consulte Integración de Microsoft Sentinel.

- API de microsoft security graph : servicio intermedio (o agente) que proporciona una única interfaz mediante programación para conectar varios proveedores de seguridad. Para obtener más información, consulte Integraciones de soluciones de seguridad mediante el API para seguridad de Microsoft Graph.

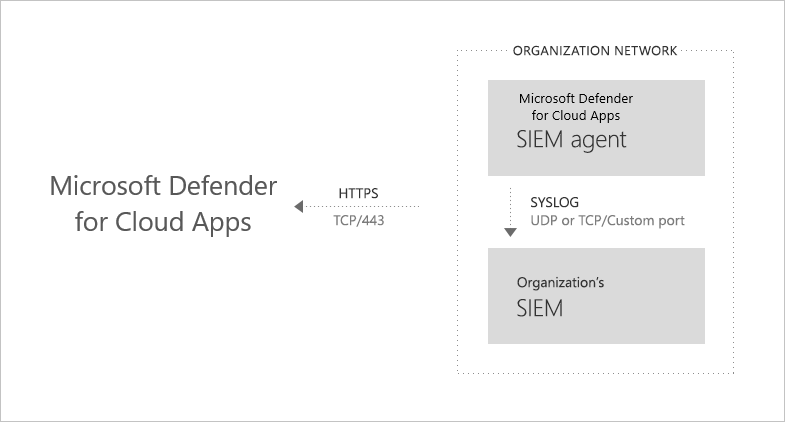

Arquitectura de integración siem genérica

El agente SIEM se implementa en la red de la organización. Cuando se implementa y configura, extrae los tipos de datos que se configuraron (alertas y actividades) mediante Defender for Cloud Apps API RESTful. A continuación, el tráfico se envía a través de un canal HTTPS cifrado en el puerto 443.

Una vez que el agente SIEM recupera los datos de Defender for Cloud Apps, envía los mensajes de Syslog al SIEM local. Defender for Cloud Apps usa las configuraciones de red que proporcionó durante la configuración (TCP o UDP con un puerto personalizado).

SIEMs admitidos

Defender for Cloud Apps admite actualmente Micro Focus ArcSight y CEF genérico.

Integración

La integración con SIEM se realiza en tres pasos:

- Configúrela en Defender for Cloud Apps.

- Descargue el archivo JAR y ejecútelo en el servidor.

- Valide que el agente SIEM está funcionando.

Requisitos previos

- Un servidor Estándar de Windows o Linux (puede ser una máquina virtual).

- Sistema operativo: Windows o Linux

- CPU: 2

- Espacio en disco: 20 GB

- RAM: 2 GB

- El servidor debe ejecutar Java 8. No se admiten versiones anteriores.

- Seguridad de la capa de transporte (TLS) 1.2+. No se admiten versiones anteriores.

- Establecer el firewall como se describe en Requisitos de red

Integración con SIEM

Paso 1: Configurarlo en Defender for Cloud Apps

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube.

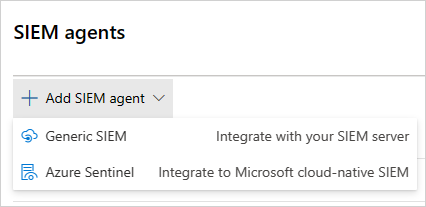

En Sistema, elija Agentes SIEM. Seleccione Agregar agente SIEM y, a continuación, elija SIEM genérico.

En el asistente, seleccione Asistente para iniciar.

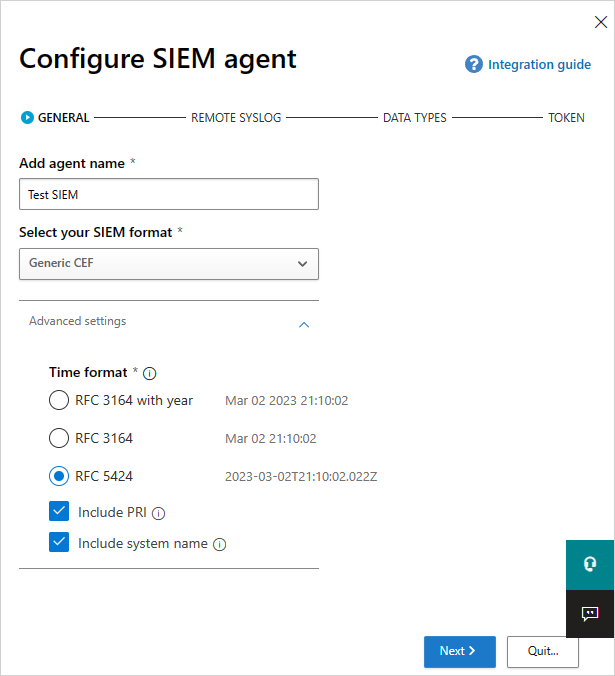

En el asistente, rellene un nombre y seleccione el formato SIEM y establezca cualquier configuración avanzada que sea relevante para ese formato. Seleccione Siguiente.

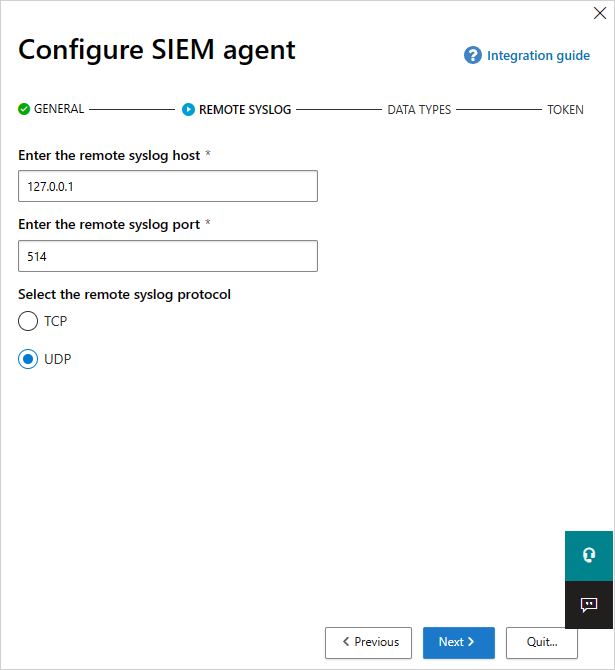

Escriba la dirección IP o el nombre de host del host syslog remoto y el número de puerto de Syslog. Seleccione TCP o UDP como protocolo syslog remoto. Puede trabajar con el administrador de seguridad para obtener estos detalles si no los tiene. Seleccione Siguiente.

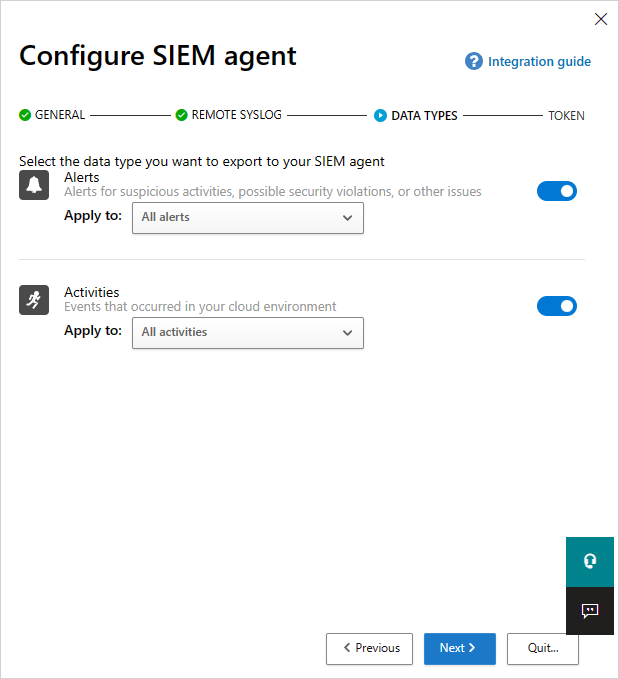

Seleccione los tipos de datos que desea exportar al servidor SIEM para Alertas y actividades. Use el control deslizante para habilitarlos y deshabilitarlos; de forma predeterminada, todo está seleccionado. Puede usar la lista desplegable Aplicar para establecer filtros para enviar solo alertas y actividades específicas al servidor SIEM. Seleccione Editar y obtener una vista previa de los resultados para comprobar que el filtro funciona según lo esperado. Seleccione Siguiente.

Copie el token y guárdelo para más adelante. Seleccione Finalizar y deje el Asistente. Volver a la página SIEM para ver el agente SIEM que agregó en la tabla. Muestra que se crea hasta que se conecta más adelante.

Nota:

Cualquier token que cree se enlaza al administrador que lo creó. Esto significa que si el usuario administrador se quita de Defender for Cloud Apps, el token dejará de ser válido. Un token SIEM genérico proporciona permisos de solo lectura a los únicos recursos necesarios. No se concede ninguna otra parte de este token a ningún otro permiso.

Paso 2: Descargar el archivo JAR y ejecutarlo en el servidor

En el Centro de descarga de Microsoft, después de aceptar los términos de licencia de software, descargue el archivo .zip y descomprímalo.

Ejecute el archivo extraído en el servidor:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Nota:

- El nombre de archivo puede diferir en función de la versión del agente SIEM.

- Los parámetros entre corchetes [ ] son opcionales y solo se deben usar si procede.

- Se recomienda ejecutar el ARCHIVO JAR durante el inicio del servidor.

- Windows: ejecute como una tarea programada y asegúrese de configurar la tarea para ejecutar si el usuario ha iniciado sesión o no y de desactivar la casilla Detener la tarea si se ejecuta más tiempo que .

- Linux: agregue el comando run con un & al archivo rc.local. Por ejemplo:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Donde se usan las siguientes variables:

- DIRNAME es la ruta de acceso al directorio que quiere usar para los registros de depuración de agente local.

- ADDRESS[:P ORT] es la dirección y el puerto del servidor proxy que el servidor usa para conectarse a Internet.

- TOKEN es el token del agente SIEM que copió en el paso anterior.

Puede escribir -h en cualquier momento para obtener ayuda.

Registros de actividad de ejemplo

A continuación se muestran los registros de actividad de ejemplo enviados a siem:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

El texto siguiente es un ejemplo de archivo de registro de alertas:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Alertas de Defender for Cloud Apps de ejemplo en formato CEF

| Aplicable a | Nombre del campo CEF | Descripción |

|---|---|---|

| Actividades o alertas | start | Marca de tiempo de actividad o alerta |

| Actividades o alertas | end | Marca de tiempo de actividad o alerta |

| Actividades o alertas | Rt | Marca de tiempo de actividad o alerta |

| Actividades o alertas | msg | Descripción de la actividad o alerta como se muestra en el portal |

| Actividades o alertas | suser | Usuario del firmante de la actividad o de la alerta |

| Actividades o alertas | destinationServiceName | Aplicación de origen de actividad o alerta, por ejemplo, Microsoft 365, Sharepoint, Box. |

| Actividades o alertas | Etiqueta cs<X> | Cada etiqueta tiene un significado diferente, pero la propia etiqueta lo explica, por ejemplo, targetObjects. |

| Actividades o alertas | cs<X> | La información correspondiente a la etiqueta (el usuario de destino de la actividad o alerta según el ejemplo de etiqueta). |

| Actividades | EVENT_CATEGORY_* | Categoría de alto nivel de la actividad |

| Actividades | <ACCIÓN> | Tipo de actividad, como se muestra en el portal |

| Actividades | externalId | Id. de evento |

| Actividades | Dvc | DIRECCIÓN IP del dispositivo cliente |

| Actividades | requestClientApplication | Agente de usuario del dispositivo cliente |

| Alertas | <tipo de alerta> | Por ejemplo, "ALERT_CABINET_EVENT_MATCH_AUDIT" |

| Alertas | <name> | Nombre de la directiva coincidente |

| Alertas | externalId | Identificador de alerta |

| Alertas | src | Dirección IPv4 del dispositivo cliente |

| Alertas | c6a1 | Dirección IPv6 del dispositivo cliente |

Paso 3: Validar que el agente SIEM funciona

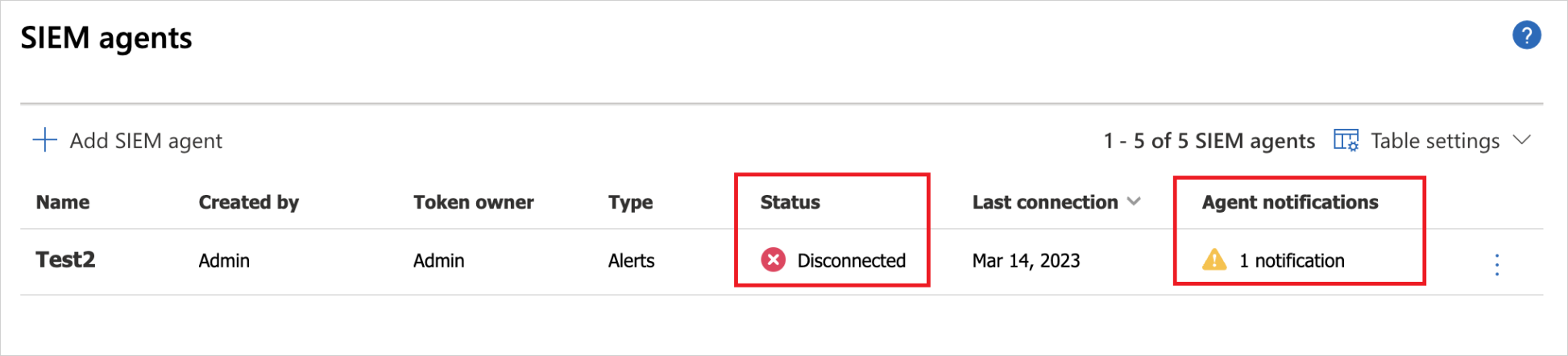

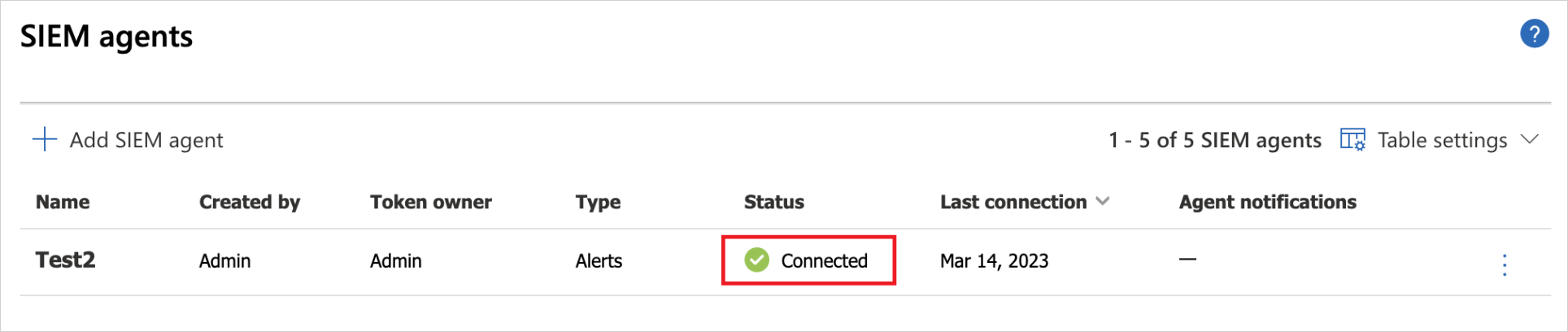

Asegúrese de que el estado del agente SIEM en el portal no es Error de conexión o Desconectado y no hay ninguna notificación del agente. Si la conexión está inactiva durante más de dos horas, el estado cambia a Error de conexión. Si la conexión está inactiva durante más de 12 horas, el estado cambia a Desconectado.

En su lugar, el estado debe estar conectado, como se muestra aquí:

En el servidor Syslog/SIEM, asegúrese de que ve las actividades y alertas que llegan de Defender for Cloud Apps.

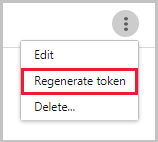

Regeneración del token

Si pierde el token, siempre puede volver a generarlo seleccionando los tres puntos al final de la fila para el agente SIEM de la tabla. Seleccione Regenerar token para obtener un nuevo token.

Edición del agente SIEM

Para editar el agente SIEM, seleccione los tres puntos al final de la fila para el agente SIEM de la tabla y seleccione Editar. Si edita el agente SIEM, no es necesario volver a ejecutar el archivo .jar, que se actualiza automáticamente.

Eliminación del agente SIEM

Para eliminar el agente SIEM, seleccione los tres puntos al final de la fila para el agente SIEM en la tabla y seleccione Eliminar.

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.