Información general sobre exclusiones

Se aplica a:

- Antivirus de Microsoft Defender

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

Nota:

Como MVP de Microsoft, Fabian Bader ha aportado y proporcionado comentarios materiales para este artículo.

Microsoft Defender para punto de conexión incluye una amplia gama de funcionalidades para prevenir, detectar, investigar y responder a ciberamenazas avanzadas. Estas funcionalidades incluyen la protección de próxima generación (que incluye Microsoft Defender Antivirus).

Al igual que con cualquier solución antivirus o de protección de puntos de conexión, a veces los archivos, carpetas o procesos que no son realmente una amenaza se pueden detectar como malintencionados mediante Defender para punto de conexión o Microsoft Defender Antivirus. Estas entidades se pueden bloquear o enviar a cuarentena, aunque no sean realmente una amenaza.

En este artículo se explican los distintos tipos de exclusiones que se pueden definir o las acciones que se pueden realizar para Defender para punto de conexión y Microsoft Defender Antivirus para ayudar a administrar estas situaciones.

Precaución

La definición de exclusiones reduce el nivel de protección que ofrece Defender para punto de conexión y Microsoft Defender Antivirus. Use exclusiones como último recurso y asegúrese de definir solo las exclusiones necesarias. Asegúrese de revisar periódicamente las exclusiones y quite las que ya no necesite. Consulte Puntos importantes sobre exclusiones y errores comunes que se deben evitar.

Tipos de exclusiones

En la tabla siguiente se resumen los diferentes tipos de exclusión y funcionalidades de Defender para punto de conexión y Microsoft Defender Antivirus. Seleccione cada tipo para ver más información al respecto.

Sugerencia

- El plan 1 de Defender para punto de conexión está disponible como un plan independiente y se incluye en Microsoft 365 E3.

- El plan 2 de Defender para punto de conexión está disponible como un plan independiente y se incluye en Microsoft 365 E5.

- Si tiene Microsoft 365 E3 o E5, asegúrese de configurar las funcionalidades de Defender para punto de conexión.

| Tipos de exclusión | Configuración | Descripción |

|---|---|---|

| Exclusiones automáticas de antivirus de Microsoft Defender | Automático | Exclusiones automáticas para roles de servidor y características en Windows Server. Al instalar un rol en Windows Server 2016 o versiones posteriores, Microsoft Defender Antivirus incluye exclusiones automáticas para el rol de servidor y los archivos que se agregan al instalar el rol. Nota: para los roles activos en Windows Server 2016 y versiones posteriores. |

| Exclusiones integradas Microsoft Defender Antivirus | Automático | Microsoft Defender Antivirus incluye exclusiones integradas para archivos de sistema operativo en todas las versiones de Windows. |

| Exclusiones de antivirus de Microsoft Defender personalizados | Clientes | Puede agregar una exclusión para un archivo, carpeta o proceso que se detectó e identificó como malintencionado, aunque no sea una amenaza. Los archivos, carpetas o procesos que excluya se omitirán mediante exámenes programados, exámenes a petición y protección en tiempo real. |

| Exclusiones de reducción de superficie expuesta a ataques de Defender for Endpoint | Clientes | Si las reglas de reducción de superficie expuesta a ataques provocan un comportamiento no deseado en la organización, puede definir exclusiones para determinados archivos y carpetas. Estas exclusiones se aplican a todas las reglas de reducción de superficie expuesta a ataques. |

| Indicadores de Defender para punto de conexión | Clientes | Puede definir indicadores con acciones específicas para entidades, como archivos, direcciones IP, direcciones URL/dominios y certificados. Al definir los indicadores, puede especificar acciones como "Permitir" donde Defender para punto de conexión no bloqueará archivos, direcciones IP, direcciones URL o dominios o certificados que tengan indicadores Allow. |

| Exclusiones de acceso a carpetas controladas por Defender para punto de conexión | Clientes | Puede permitir que ciertas aplicaciones o ejecutables firmados accedan a carpetas protegidas mediante la definición de exclusiones. |

| Exclusiones de carpetas de automatización de Defender para punto de conexión | Clientes | La investigación y corrección automatizadas en Defender para punto de conexión examina las alertas y toma medidas inmediatas para resolver automáticamente las infracciones detectadas. Puede especificar carpetas, extensiones de archivo en un directorio específico y nombres de archivo que se excluirán de las funcionalidades automatizadas de investigación y corrección. |

Nota:

Microsoft Defender las exclusiones del antivirus se pueden aplicar a los exámenes antivirus o a la protección en tiempo real.

Nota:

Las versiones independientes de Defender para el plan 1 y el plan 2 no incluyen licencias de servidor. Para incorporar servidores, necesita otra licencia, como Microsoft Defender para punto de conexión para servidores o Microsoft Defender para el plan 1 o 2 de servidores. Para obtener más información, consulta Incorporación de Windows Server en Defender para punto de conexión.

Si es una empresa pequeña o mediana que usa Microsoft Defender para Empresas, puede obtener Microsoft Defender para Servidores Empresariales.|

En las secciones siguientes se describen estas exclusiones con más detalle.

Exclusiones automáticas

Las exclusiones automáticas (también conocidas como exclusiones automáticas de roles de servidor) incluyen exclusiones para roles de servidor y características en Windows Server. Estas exclusiones no se examinan mediante protección en tiempo real , pero siguen estando sujetas a exámenes antivirus rápidos, completos o a petición.

Algunos ejemplos son:

- Servicio de replicación de archivos (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- Servidor DNS

- Servidor de impresión

- Servidor web

- Windows Server Update Services

- ... y mucho más.

Nota:

Las exclusiones automáticas de los roles de servidor no se admiten en Windows Server 2012 R2. Para los servidores que ejecutan Windows Server 2012 R2 con el rol de servidor Servicios de dominio de Active Directory (AD DS) instalado, las exclusiones de los controladores de dominio deben especificarse manualmente. Consulte Exclusiones de Active Directory.

Para obtener más información, consulte Exclusiones automáticas de roles de servidor.

Exclusiones integradas

Las exclusiones integradas incluyen determinados archivos de sistema operativo excluidos por Microsoft Defender Antivirus en todas las versiones de Windows (incluidos Windows 10, Windows 11 y Windows Server).

Algunos ejemplos son:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- archivos Windows Update

- archivos Seguridad de Windows

- ... ¡y mucho más!

La lista de exclusiones integradas en Windows se mantiene actualizada a medida que cambia el panorama de amenazas. Para obtener más información sobre estas exclusiones, consulta Microsoft Defender Exclusiones de Antivirus en Windows Server: Exclusiones integradas.

Exclusiones personalizadas

Las exclusiones personalizadas incluyen archivos y carpetas que especifique. Los exámenes programados, los exámenes a petición y la protección en tiempo real omitirán las exclusiones de archivos, carpetas y procesos. Las exclusiones de los archivos abiertos por proceso no se examinarán mediante la protección en tiempo real , pero siguen estando sujetas a exámenes antivirus rápidos, completos o a petición.

Acciones de corrección personalizadas

Cuando Microsoft Defender Antivirus detecta una posible amenaza durante la ejecución de un examen, intenta corregir o quitar la amenaza detectada. Puede definir acciones de corrección personalizadas para configurar cómo Microsoft Defender Antivirus debe abordar determinadas amenazas, si se debe crear un punto de restauración antes de la corrección y cuándo se deben quitar las amenazas. Configure las acciones de corrección para las detecciones de antivirus de Microsoft Defender.

Exclusiones de reducción de superficie expuesta a ataques

Las reglas de reducción de superficie expuesta a ataques (también conocidas como reglas ASR) tienen como destino determinados comportamientos de software, como:

- Inicio de archivos ejecutables y scripts que intentan descargar o ejecutar archivos

- Ejecución de scripts que parecen ofuscados o sospechosos

- Realizar comportamientos que las aplicaciones no suelen iniciar durante el trabajo diario normal

A veces, las aplicaciones legítimas muestran comportamientos de software que podrían bloquearse mediante reglas de reducción de la superficie expuesta a ataques. Si esto ocurre en su organización, puede definir exclusiones para determinados archivos y carpetas. Estas exclusiones se aplican a todas las reglas de reducción de superficie expuesta a ataques. Consulte Habilitar reglas de reducción de superficie expuesta a ataques.

Tenga en cuenta también que, aunque la mayoría de las exclusiones de reglas de ASR son independientes de Microsoft Defender exclusiones de Antivirus, algunas reglas de ASR respetan algunas exclusiones Microsoft Defender Antivirus. Consulte Referencia de reglas de reducción de superficie expuesta a ataques: exclusiones de antivirus Microsoft Defender y reglas de ASR.

Indicadores de Defender para punto de conexión

Puede definir indicadores con acciones específicas para entidades, como archivos, direcciones IP, direcciones URL/dominios y certificados. En Defender para punto de conexión, los indicadores se conocen como Indicadores de compromiso (IO) y, con menos frecuencia, como indicadores personalizados. Al definir los indicadores, puede especificar una de las siguientes acciones:

Permitir : Defender para punto de conexión no bloqueará archivos, direcciones IP, direcciones URL o dominios, ni certificados que tengan indicadores Allow. (Use esta acción con precaución).

Auditoría: se supervisan los archivos, las direcciones IP y las direcciones URL/dominios con indicadores de auditoría y, cuando los usuarios acceden a ellos, se generan alertas informativas en el portal de Microsoft Defender.

Bloquear y corregir : los archivos o certificados con indicadores de bloqueo y corrección se bloquean y ponen en cuarentena cuando se detectan.

Ejecución de bloques : se bloquean las direcciones IP y las direcciones URL/dominios con indicadores de ejecución de bloques. Los usuarios no pueden acceder a esas ubicaciones.

Advertir : las direcciones IP y las direcciones URL/dominios con indicadores de advertencia hacen que se muestre un mensaje de advertencia cuando un usuario intenta acceder a esas ubicaciones. Los usuarios pueden optar por omitir la advertencia y continuar con la dirección IP o la dirección URL/dominio.

Importante

Puede tener hasta 15 000 indicadores en el inquilino.

En la tabla siguiente se resumen los tipos de IoC y las acciones disponibles:

| Tipo de indicador | Acciones disponibles |

|---|---|

| Files | -Conceder -Auditoría -Advertir - Bloquear ejecución - Bloquear y corregir |

| Direcciones IP y direcciones URL/dominios | -Conceder -Auditoría -Advertir - Bloquear ejecución |

| Certificados | -Conceder - Bloquear y corregir |

Sugerencia

Consulte los siguientes recursos para obtener más información sobre los indicadores:

Exclusiones de acceso a carpetas controladas

El acceso controlado a carpetas supervisa las aplicaciones para detectar actividades que se detectan como malintencionadas y protege el contenido de determinadas carpetas (protegidas) en dispositivos Windows. El acceso controlado a carpetas solo permite que las aplicaciones de confianza accedan a carpetas protegidas, como carpetas comunes del sistema (incluidos los sectores de arranque) y otras carpetas que especifique. Puede permitir que ciertas aplicaciones o ejecutables firmados accedan a carpetas protegidas mediante la definición de exclusiones. Consulte Personalización del acceso controlado a carpetas.

Exclusiones de carpetas de Automation

Las exclusiones de carpetas de Automation se aplican a la investigación y corrección automatizadas en Defender for Endpoint, que está diseñada para examinar alertas y tomar medidas inmediatas para resolver las infracciones detectadas. A medida que se desencadenan alertas y se ejecuta una investigación automatizada, se alcanza un veredicto (malintencionado, sospechoso o no se han encontrado amenazas) para cada parte de la evidencia investigada. En función del nivel de automatización y de otras configuraciones de seguridad, las acciones de corrección pueden producirse automáticamente o solo tras la aprobación por parte del equipo de operaciones de seguridad.

Puede especificar carpetas, extensiones de archivo en un directorio específico y nombres de archivo que se excluirán de las funcionalidades automatizadas de investigación y corrección. Estas exclusiones de carpetas de automatización se aplican a todos los dispositivos incorporados a Defender para punto de conexión. Estas exclusiones siguen estando sujetas a exámenes antivirus. Consulte Administración de exclusiones de carpetas de automatización.

Cómo se evalúan las exclusiones y los indicadores

La mayoría de las organizaciones tienen varios tipos diferentes de exclusiones e indicadores para determinar si los usuarios deben poder acceder y usar un archivo o proceso. Las exclusiones e indicadores se procesan en un orden determinado para que los conflictos de directivas se controlen sistemáticamente.

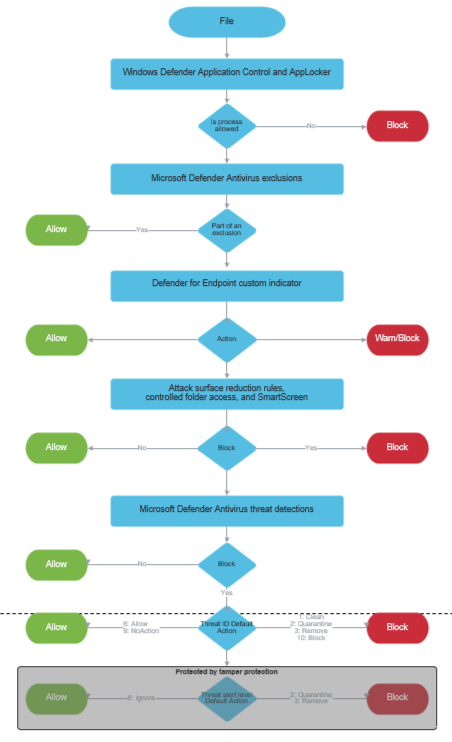

En la imagen siguiente se resume cómo se controlan las exclusiones e indicadores en Defender para punto de conexión y Microsoft Defender Antivirus:

Aquí se muestra cómo funciona:

Si el control de aplicaciones de Windows Defender y AppLocker no permiten un archivo o proceso detectado, se bloquea. De lo contrario, procede a Microsoft Defender Antivirus.

Si el archivo o proceso detectado no forma parte de una exclusión de Microsoft Defender Antivirus, se bloquea. De lo contrario, Defender para punto de conexión comprueba si hay un indicador personalizado para el archivo o proceso.

Si el archivo o proceso detectado tiene un indicador Bloquear o Advertir, se realiza esa acción. De lo contrario, se permite el archivo o proceso y continúa con la evaluación mediante reglas de reducción de superficie expuesta a ataques, acceso controlado a carpetas y protección SmartScreen.

Si el archivo o proceso detectado no está bloqueado por las reglas de reducción de superficie expuesta a ataques, el acceso controlado a carpetas o la protección SmartScreen, continúa con Microsoft Defender Antivirus.

Si Microsoft Defender Antivirus no permite el archivo o proceso detectado, se comprueba si hay una acción en función de su identificador de amenaza.

Cómo se controlan los conflictos de directivas

En los casos en los que los indicadores de Defender para punto de conexión entren en conflicto, esto es lo que se espera:

Si hay indicadores de archivos en conflicto, se aplica el indicador que usa el hash más seguro. Por ejemplo, SHA256 tiene prioridad sobre SHA-1, que tiene prioridad sobre MD5.

Si hay indicadores de dirección URL en conflicto, se usa el indicador más estricto. Para Microsoft Defender SmartScreen, se aplica un indicador que usa la ruta de dirección URL más larga. Por ejemplo,

www.dom.ain/admin/tiene prioridad sobrewww.dom.ain. (La protección de red se aplica a dominios, en lugar de subpáginas dentro de un dominio).Si hay indicadores similares para un archivo o proceso que tienen acciones diferentes, el indicador que se limita a un grupo de dispositivos específico tiene prioridad sobre un indicador que se dirige a todos los dispositivos.

Funcionamiento de la investigación y corrección automatizadas con indicadores

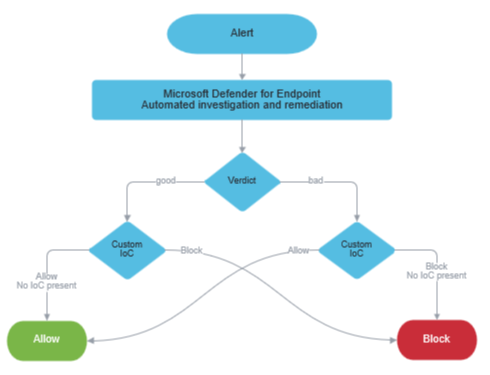

Las funcionalidades automatizadas de investigación y corrección en Defender para punto de conexión determinan primero un veredicto para cada prueba y, a continuación, realizan una acción en función de los indicadores de Defender para punto de conexión. Por lo tanto, un archivo o proceso podría obtener un veredicto de "bueno" (lo que significa que no se encontraron amenazas) y seguir bloqueado si hay un indicador con esa acción. De forma similar, una entidad podría obtener un veredicto de "malo" (lo que significa que se determina que es malintencionada) y seguir estando permitida si hay un indicador con esa acción.

En el diagrama siguiente se muestra cómo funciona la investigación y corrección automatizadas con indicadores:

Otras cargas de trabajo y exclusiones de servidor

Si su organización usa otras cargas de trabajo de servidor, como Exchange Server, SharePoint Server o SQL Server, tenga en cuenta que solo los roles de servidor integrados (que podrían ser requisitos previos para el software que instale más adelante) en Windows Server se excluyen por la característica de exclusiones automáticas (y solo cuando se usa su ubicación de instalación predeterminada). Es probable que deba definir exclusiones antivirus para estas otras cargas de trabajo o para todas las cargas de trabajo si deshabilita las exclusiones automáticas.

Estos son algunos ejemplos de documentación técnica para identificar e implementar las exclusiones que necesita:

- Ejecución de software antivirus en Exchange Server

- Carpetas que se excluirán de los exámenes antivirus en SharePoint Server

- Elección del software antivirus para SQL Server

En función de lo que esté usando, es posible que tenga que consultar la documentación de esa carga de trabajo de servidor.

Sugerencia

Sugerencia de rendimiento Debido a diversos factores, Microsoft Defender Antivirus, al igual que otros software antivirus, puede causar problemas de rendimiento en los dispositivos de punto de conexión. En algunos casos, es posible que tenga que ajustar el rendimiento de Microsoft Defender Antivirus para aliviar esos problemas de rendimiento. El analizador de rendimiento de Microsoft es una herramienta de línea de comandos de PowerShell que ayuda a determinar qué archivos, rutas de acceso de archivo, procesos y extensiones de archivo podrían estar causando problemas de rendimiento; Algunos ejemplos son:

- Rutas de acceso principales que afectan al tiempo de examen

- Archivos principales que afectan al tiempo de examen

- Principales procesos que afectan al tiempo de examen

- Extensiones de archivo principales que afectan al tiempo de examen

- Combinaciones, como:

- archivos principales por extensión

- rutas de acceso superiores por extensión

- procesos principales por ruta de acceso

- exámenes superiores por archivo

- exámenes superiores por archivo por proceso

Puede usar la información recopilada mediante el Analizador de rendimiento para evaluar mejor los problemas de rendimiento y aplicar acciones de corrección. Consulte: Analizador de rendimiento para Microsoft Defender Antivirus.

Vea también

- Envíos, supresiones y exclusiones

- Puntos importantes sobre exclusiones

- Errores comunes para evitarlos cuando se definen exclusiones

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.