Incorporación mediante Microsoft Intune

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Este artículo actúa como un método de incorporación de ejemplo.

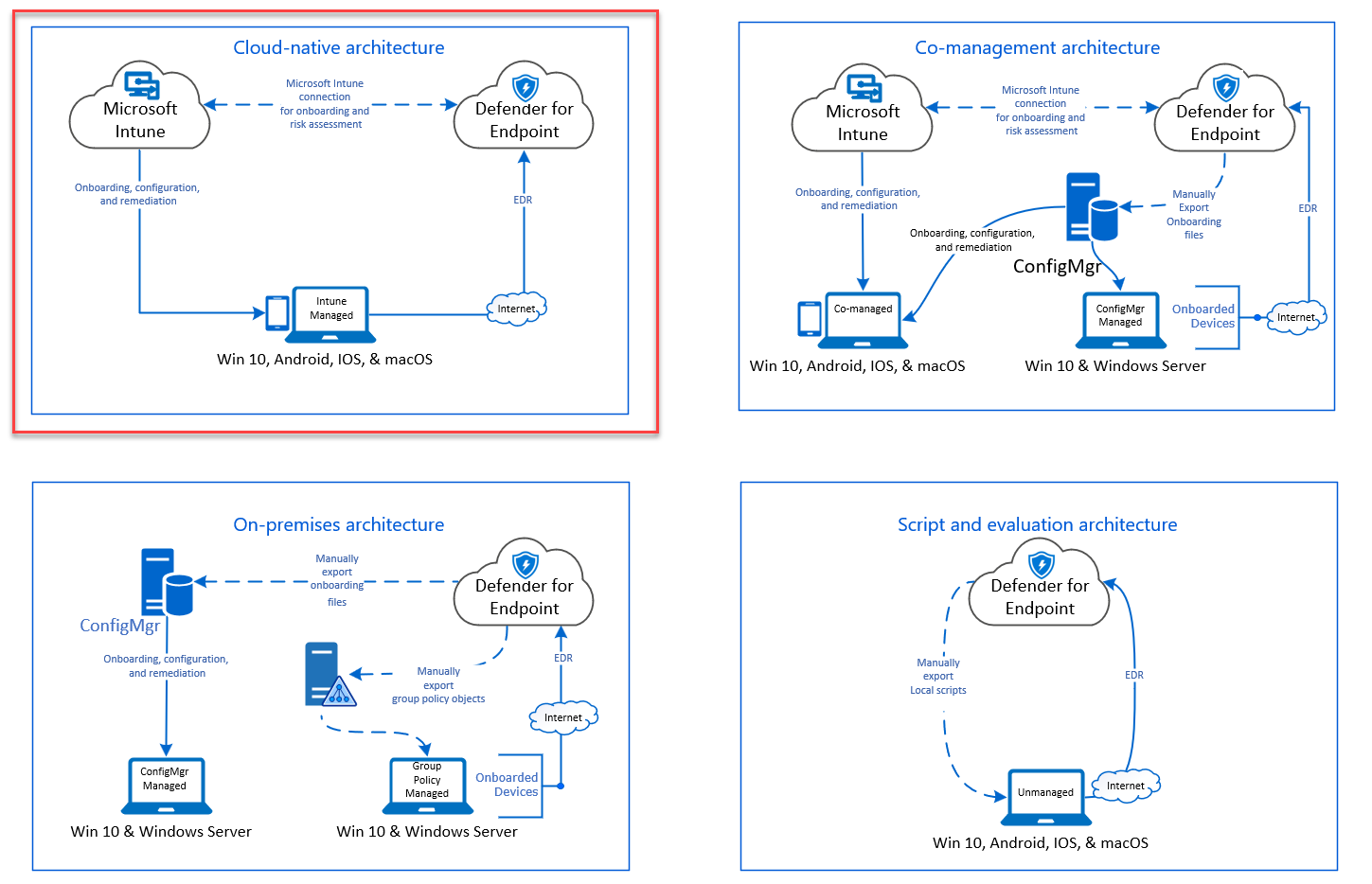

En el artículo Planeamiento , se proporcionaron varios métodos para incorporar dispositivos al servicio. En este artículo se describe la arquitectura nativa de la nube.

Aunque Defender para punto de conexión admite la incorporación de varios puntos de conexión y herramientas, en este artículo no se tratan. Para obtener información sobre la incorporación general mediante otras herramientas y métodos de implementación admitidos, consulte Introducción a la incorporación.

La familia Microsoft Intune de productos es una plataforma de soluciones que unifica varios servicios. Incluye Microsoft Intune y Microsoft Configuration Manager.

Este artículo guía a los usuarios en:

- Paso 1: Incorporación de dispositivos al servicio mediante la creación de un grupo en Microsoft Intune para asignar configuraciones en

- Paso 2: Configuración de las funcionalidades de Defender para punto de conexión mediante Microsoft Intune

Esta guía de incorporación le guiará por los siguientes pasos básicos que debe seguir al usar Microsoft Intune:

-

Identificación de dispositivos o usuarios de destino

- Creación de un grupo de Microsoft Entra (usuario o dispositivo)

-

Creación de un perfil de configuración

- En Microsoft Intune, le guiaremos en la creación de una directiva independiente para cada funcionalidad.

Recursos

Estos son los vínculos que necesita para el resto del proceso:

Para obtener más información sobre Microsoft Intune, vaya a Microsoft Intune administra identidades de forma segura, administra aplicaciones y administra dispositivos.

Paso 1: Incorporación de dispositivos mediante la creación de un grupo en Intune para asignar configuraciones en

Identificación de dispositivos o usuarios de destino

En esta sección, crearemos un grupo de pruebas en el que asignar las configuraciones.

Nota:

Intune usa grupos de Microsoft Entra para administrar dispositivos y usuarios. Como administrador de Intune, puede configurar los grupos de modo que satisfagan sus necesidades organizativas.

Para más información, vea Agregar grupos para organizar usuarios y dispositivos.

Crear un grupo

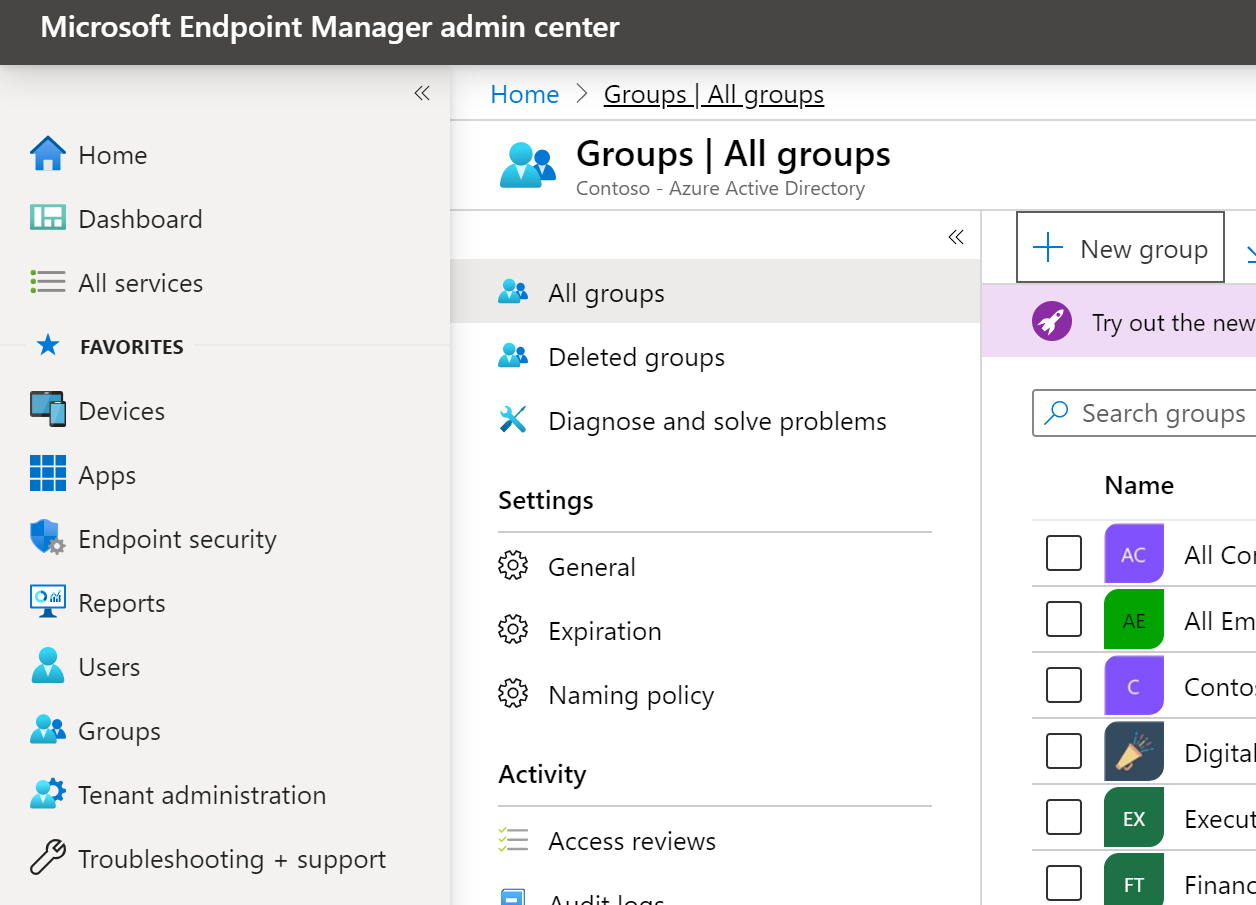

Abra el Centro de administración de Microsoft Intune.

Abra Grupos > Nuevo grupo.

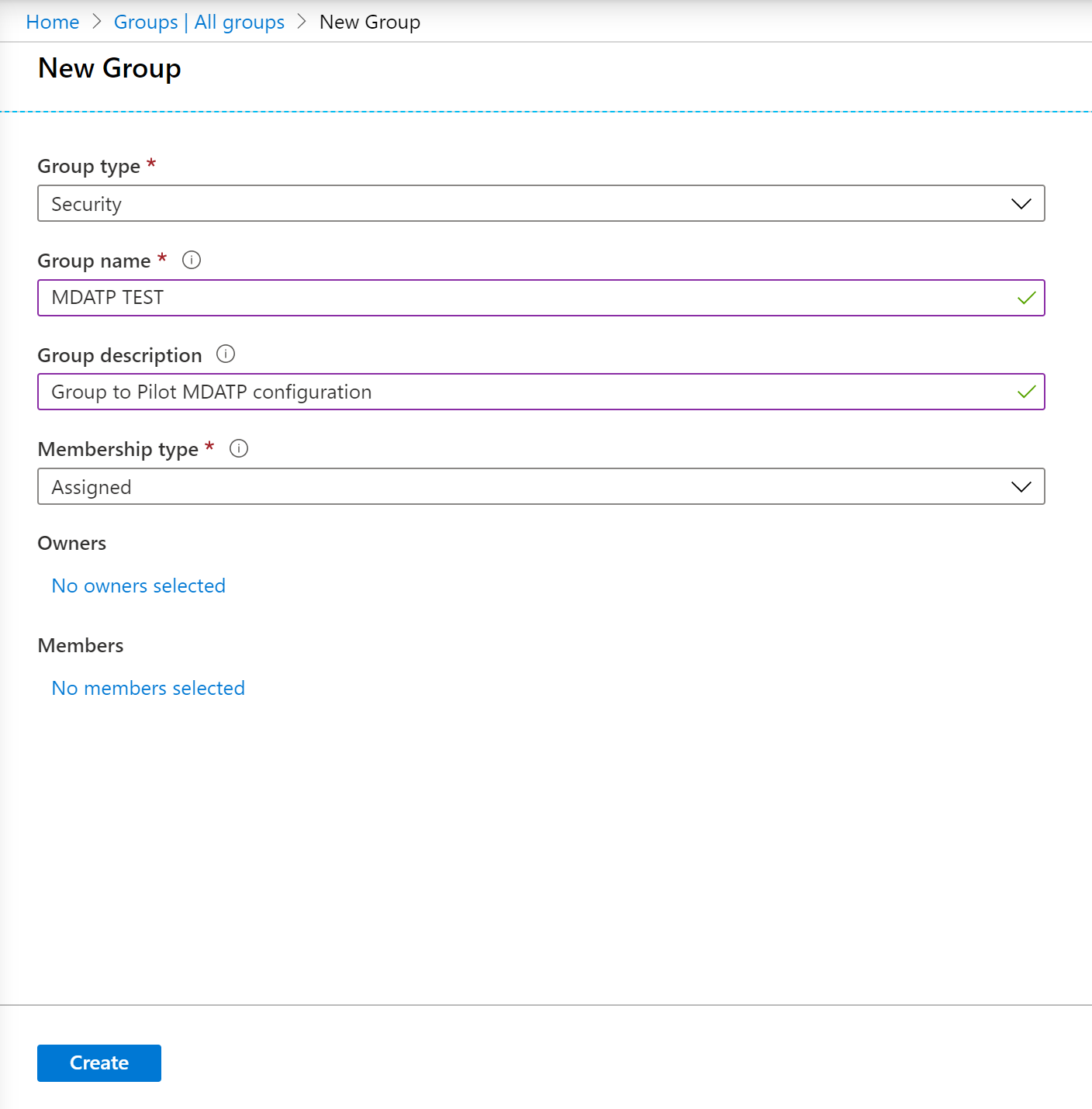

Escriba los detalles y cree un nuevo grupo.

Agregue el usuario o dispositivo de prueba.

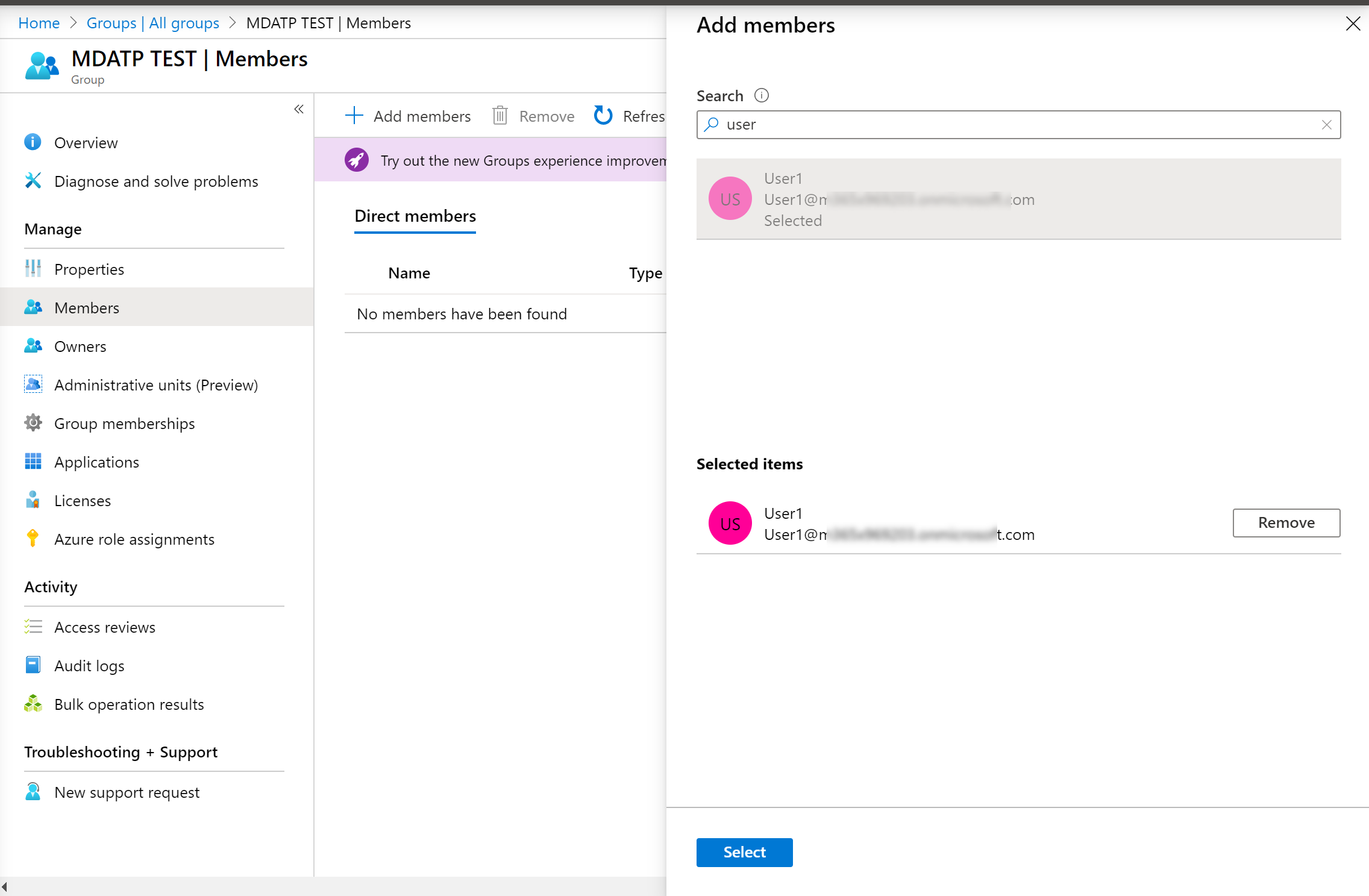

En el panel Grupos > todos los grupos , abra el nuevo grupo.

Seleccione Miembros > Agregar miembros.

Busque el usuario o dispositivo de prueba y selecciónelo.

El grupo de pruebas ahora tiene un miembro que probar.

Paso 2: Create directivas de configuración para configurar las funcionalidades de Microsoft Defender para punto de conexión

En la sección siguiente, se crean varias directivas de configuración.

En primer lugar, es una directiva de configuración para seleccionar qué grupos de usuarios o dispositivos se incorporan a Defender para punto de conexión:

A continuación, siga creando varios tipos diferentes de directivas de seguridad de puntos de conexión:

Detección y respuesta de puntos de conexión

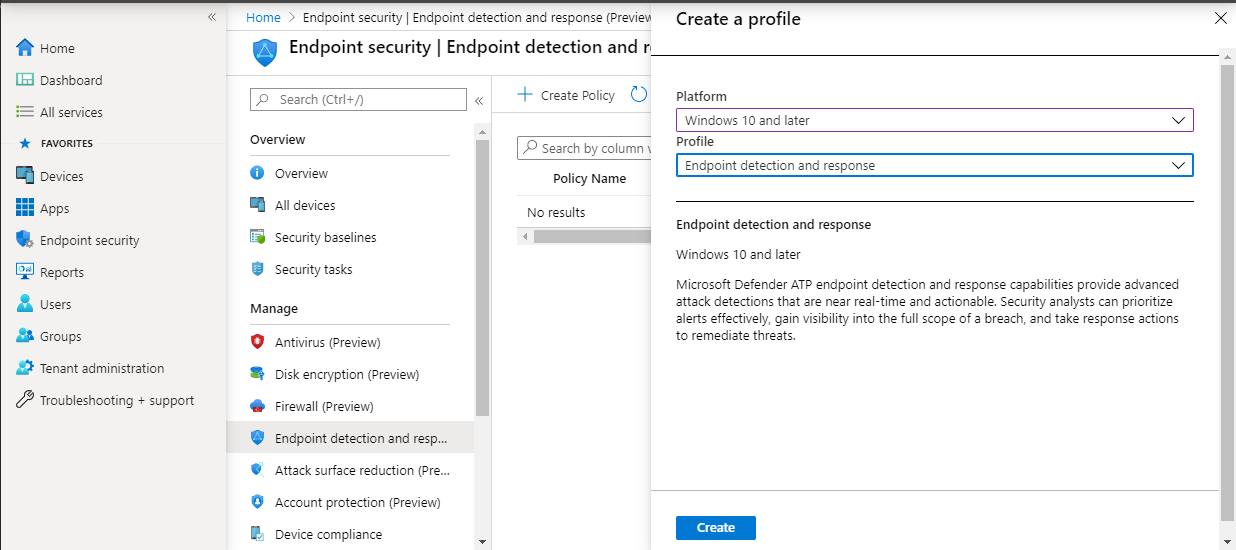

Abra el centro de administración de Intune.

Vaya a Endpoint security > Endpoint detection and response (Detección y respuesta del punto de conexión). Seleccione Create directiva.

En Plataforma, seleccione Windows 10, Windows 11 y Windows Server, Perfil: Create de detección y respuesta de puntos de conexión>.

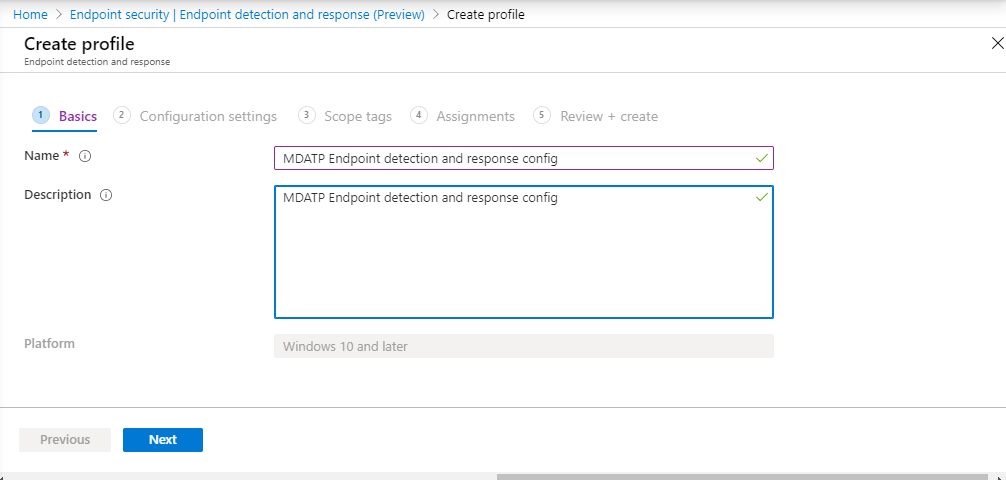

Escriba un nombre y una descripción y, a continuación, seleccione Siguiente.

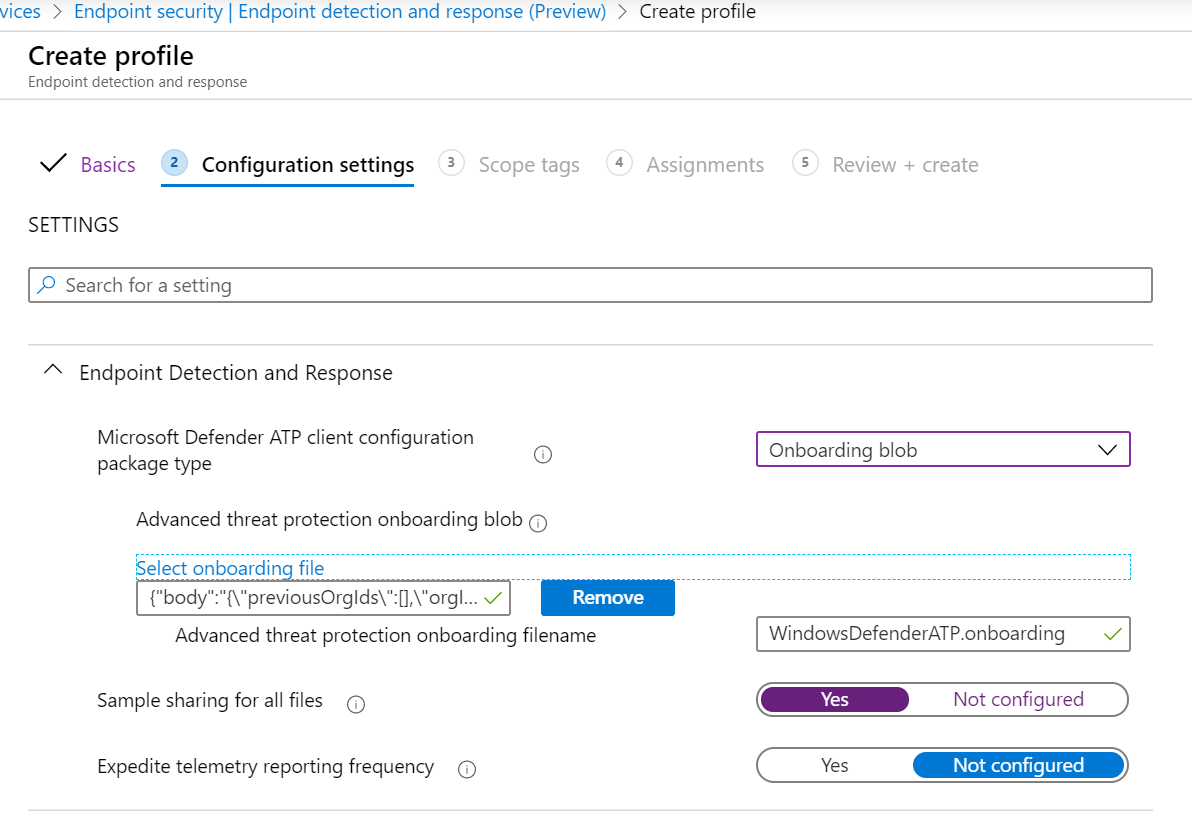

Seleccione la configuración según sea necesario y, a continuación, seleccione Siguiente.

Nota:

En este caso, se ha rellenado automáticamente, ya que Defender para punto de conexión ya se ha integrado con Intune. Para obtener más información sobre la integración, vea Habilitar Microsoft Defender para punto de conexión en Intune.

La siguiente imagen es un ejemplo de lo que verá cuando Microsoft Defender para punto de conexión no esté integrado con Intune:

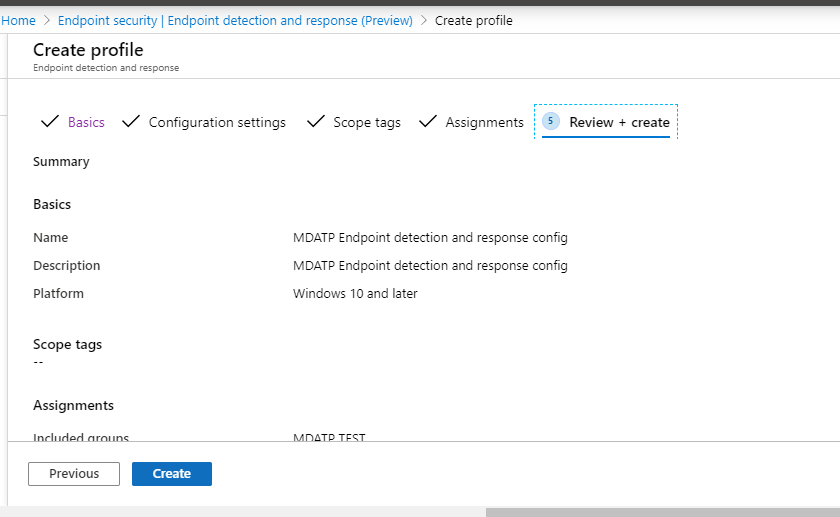

Agregue etiquetas de ámbito si es necesario y, a continuación, seleccione Siguiente.

Para agregar un grupo de pruebas, haga clic en Seleccionar grupos para incluir y elija el grupo y, a continuación, seleccione Siguiente.

Revise y acepte y, a continuación, seleccione Create.

Puede ver la directiva completada.

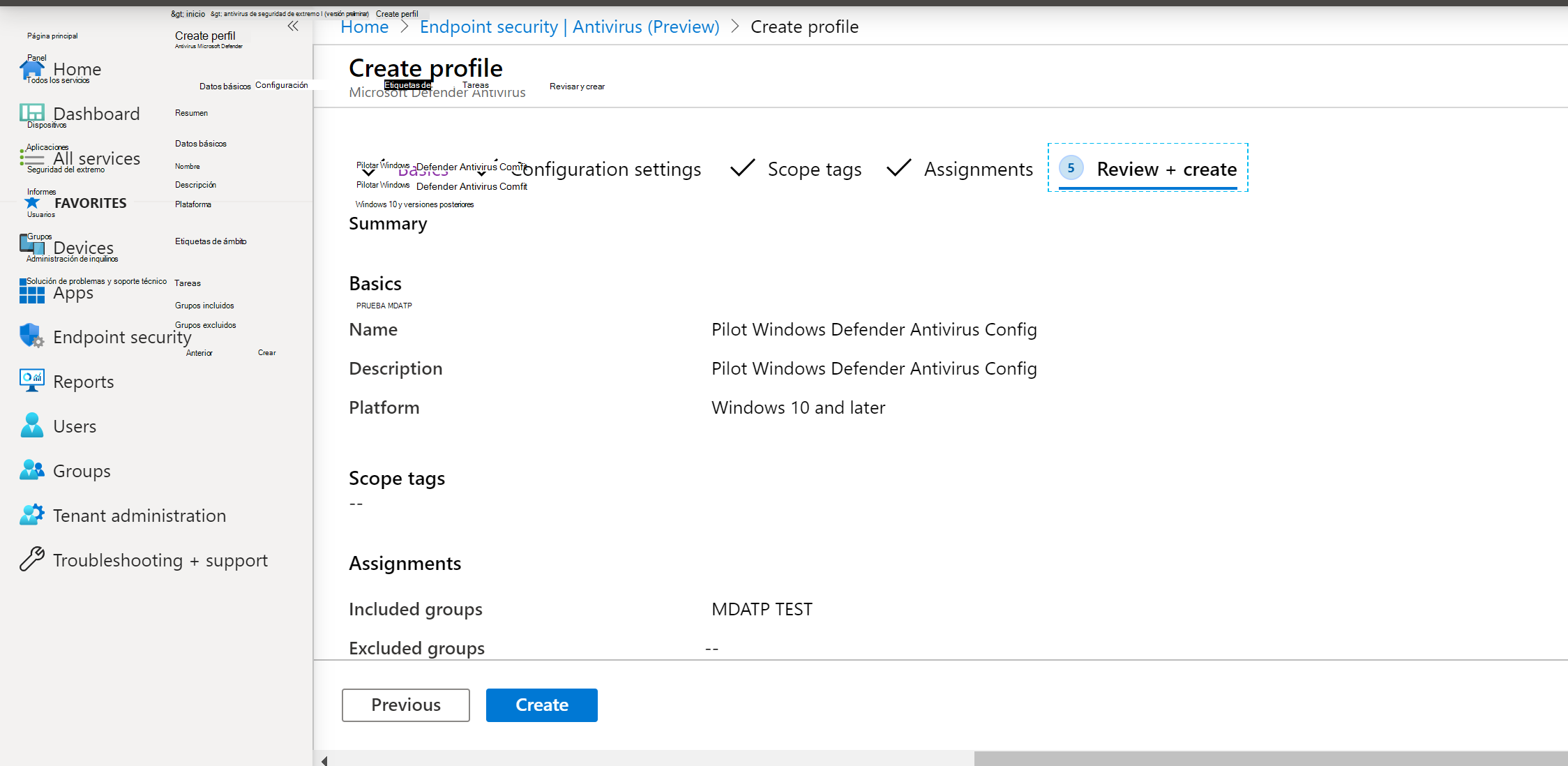

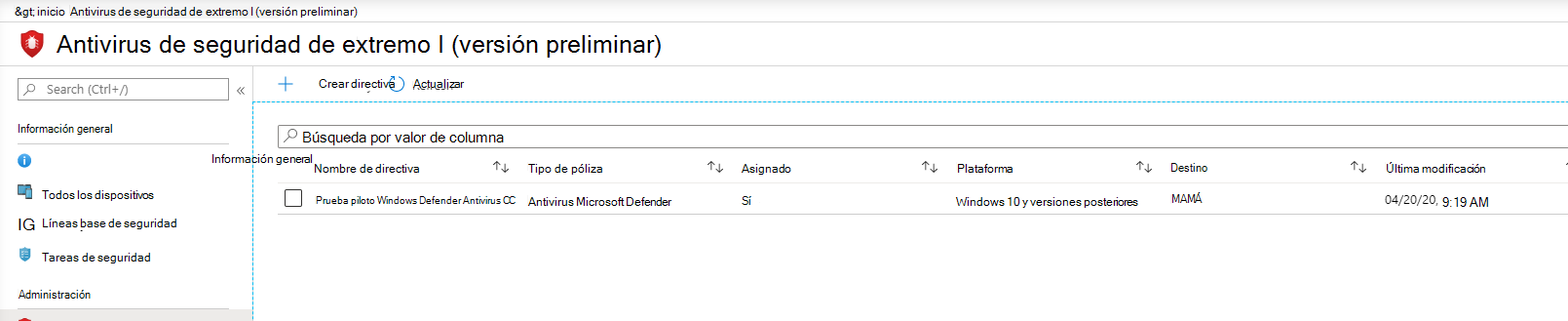

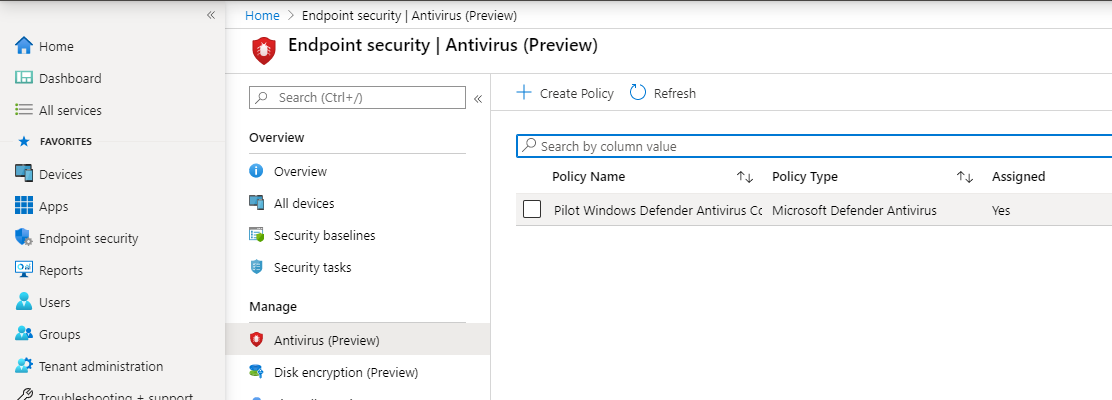

Protección de última generación

Abra el centro de administración de Intune.

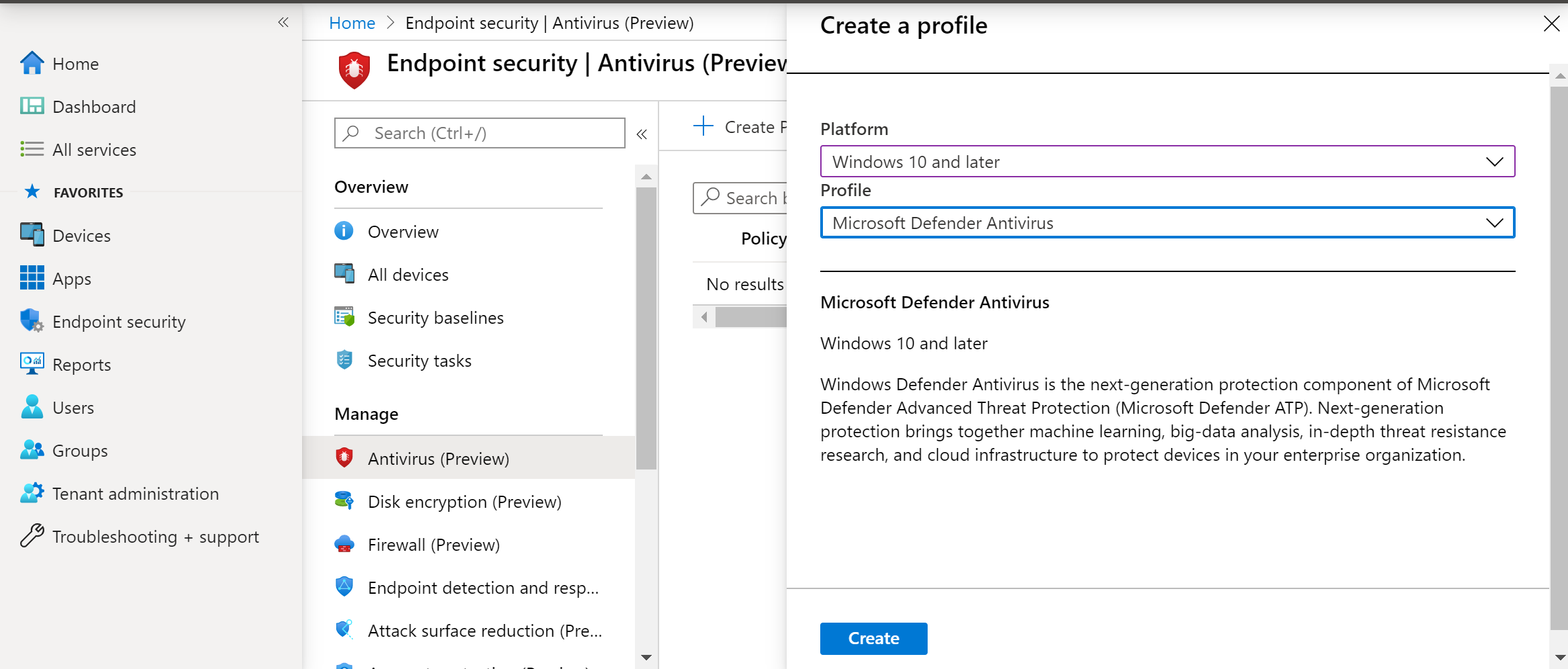

Vaya a Endpoint security Antivirus Create Policy (Directiva > de Create antivirus de seguridad > de puntos de conexión).

Seleccione Plataforma - Windows 10 y versiones posteriores - Windows y Perfil - Microsoft Defender Antivirus > Create.

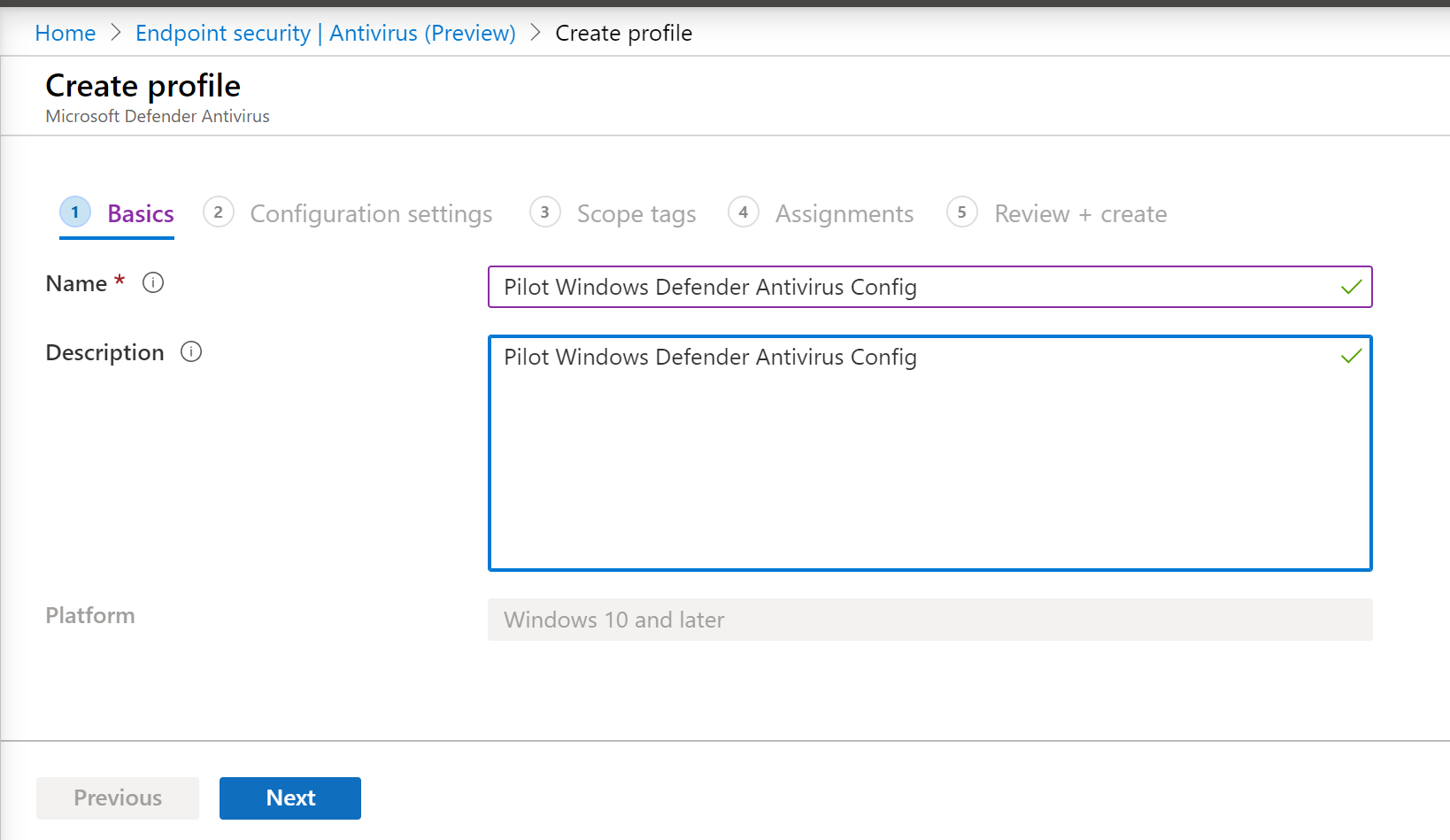

Escriba el nombre y la descripción y, a continuación, seleccione Siguiente.

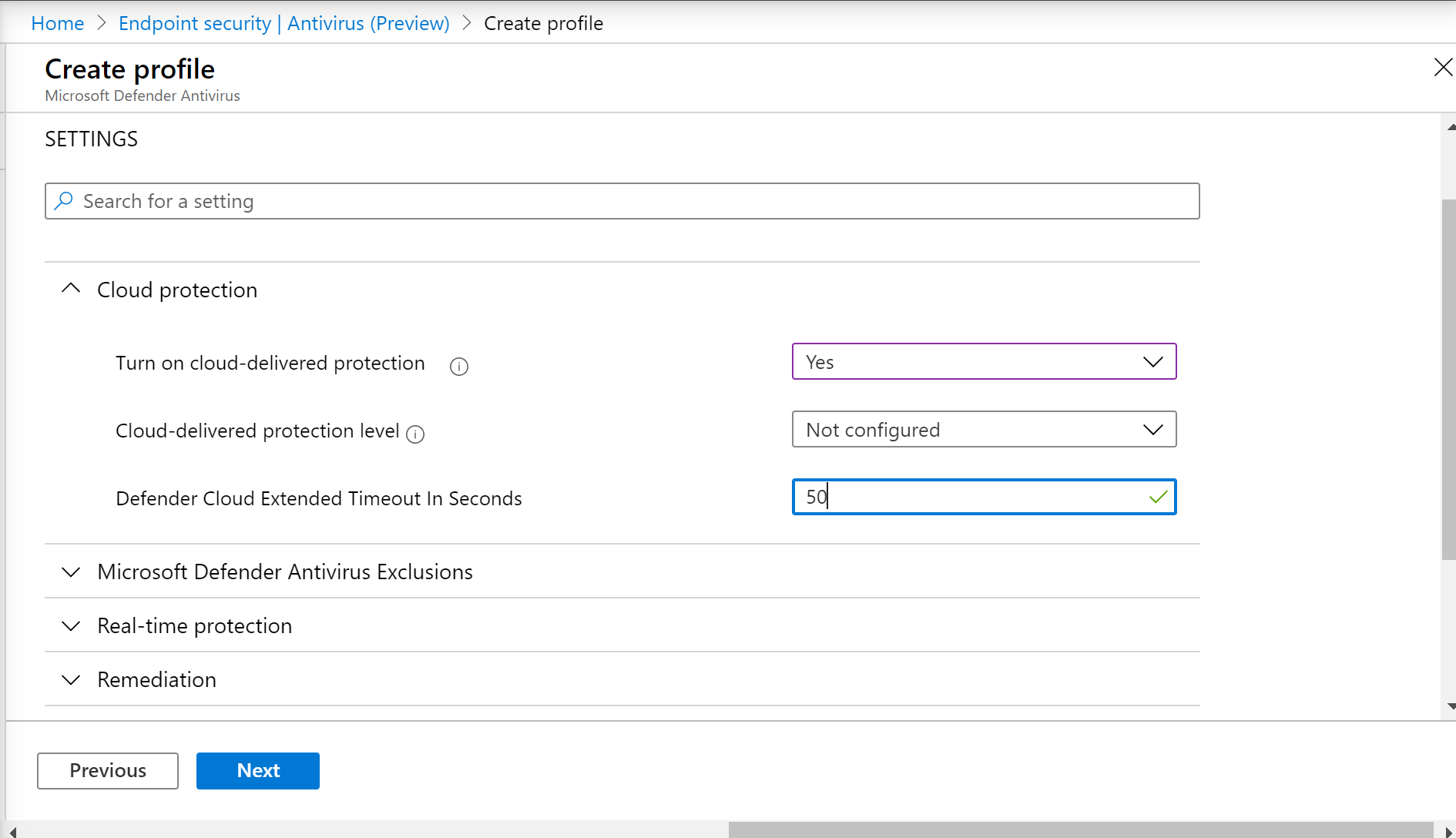

En la página Configuración: establezca las configuraciones que necesita para Microsoft Defender Antivirus (Cloud Protection, Exclusiones, Real-Time Protection y Corrección).

Agregue etiquetas de ámbito si es necesario y, a continuación, seleccione Siguiente.

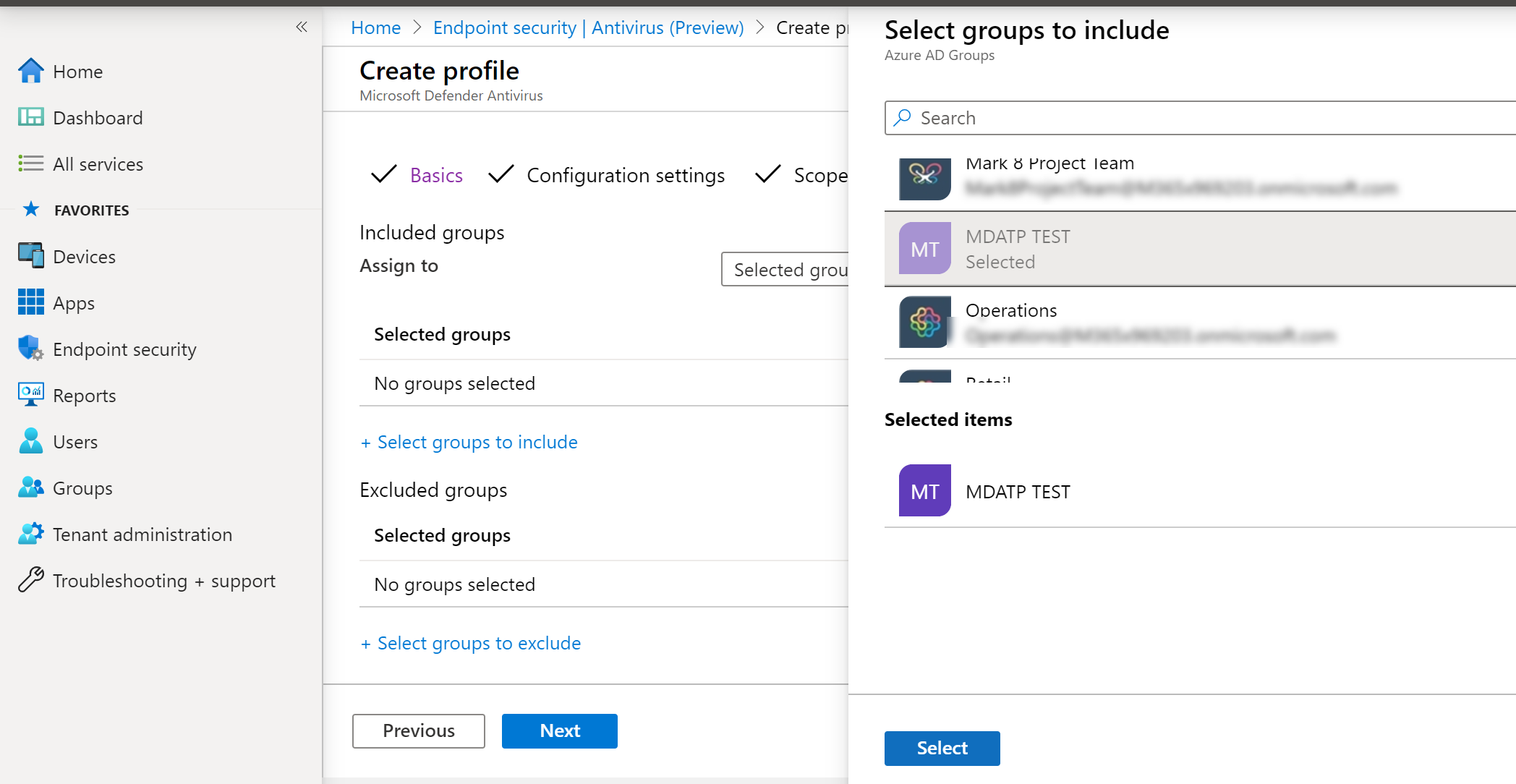

Seleccione los grupos que desea incluir, asígnelos al grupo de pruebas y, a continuación, seleccione Siguiente.

Revise y cree y, a continuación, seleccione Create.

Verá la directiva de configuración que ha creado.

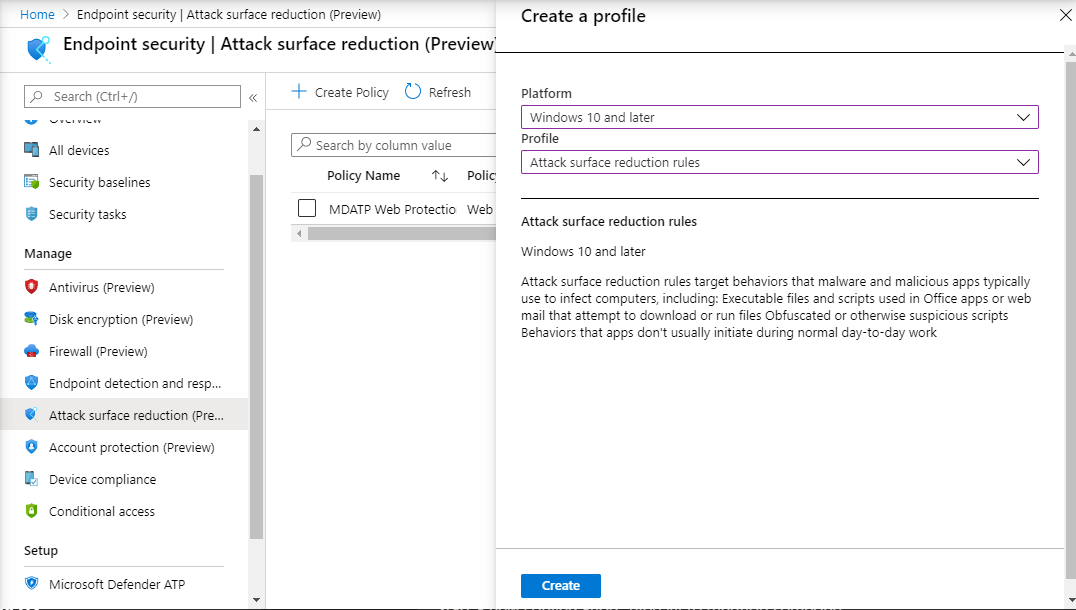

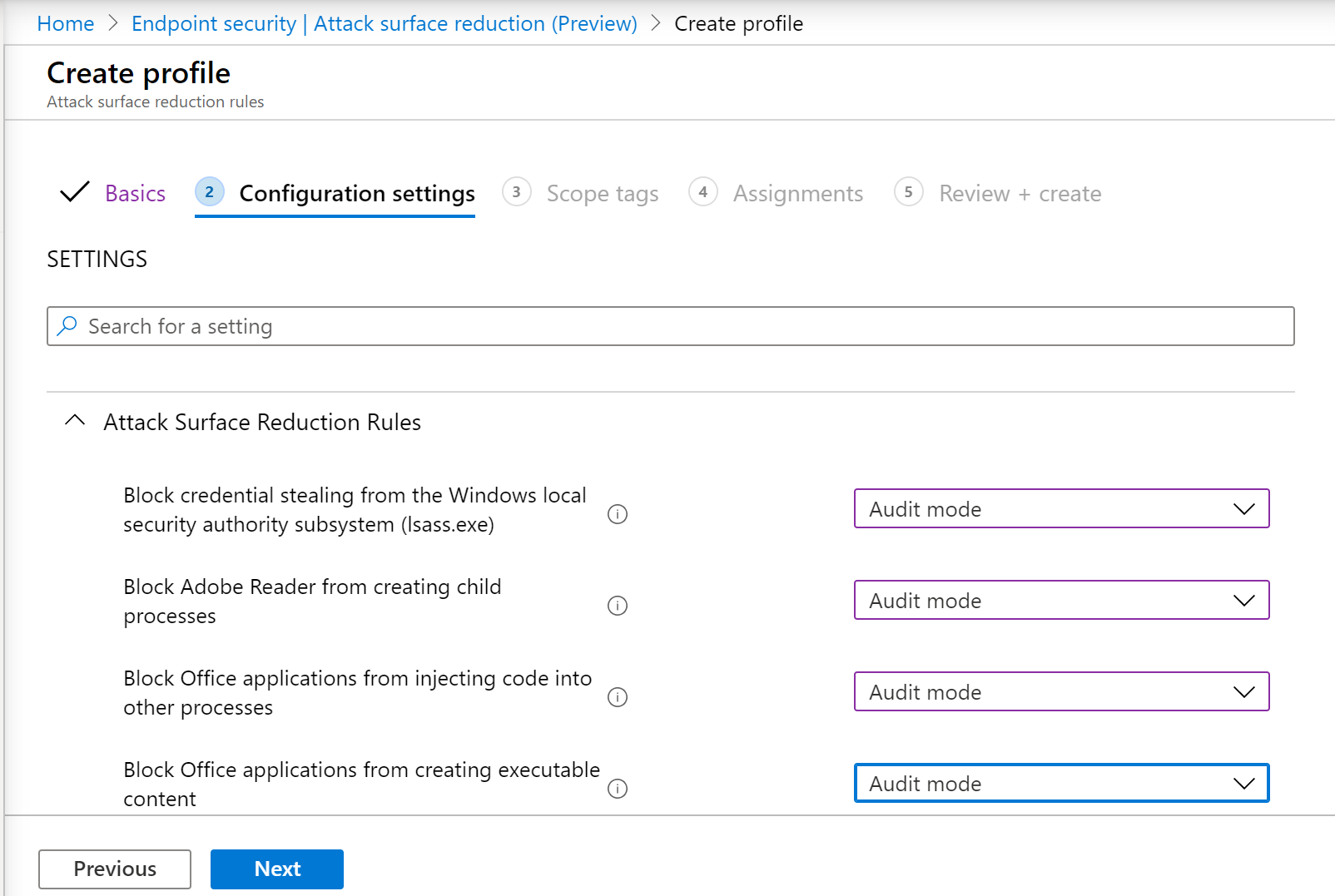

Reducción de superficie expuesta a ataques: reglas de reducción de superficie expuesta a ataques

Abra el centro de administración de Intune.

Vaya a Seguridad del punto de conexión > Reducción de la superficie expuesta a ataques.

Seleccione Crear directiva.

Seleccione Plataforma - Windows 10 y versiones posteriores - Perfil - Reglas > de reducción de superficie expuesta a ataques Create.

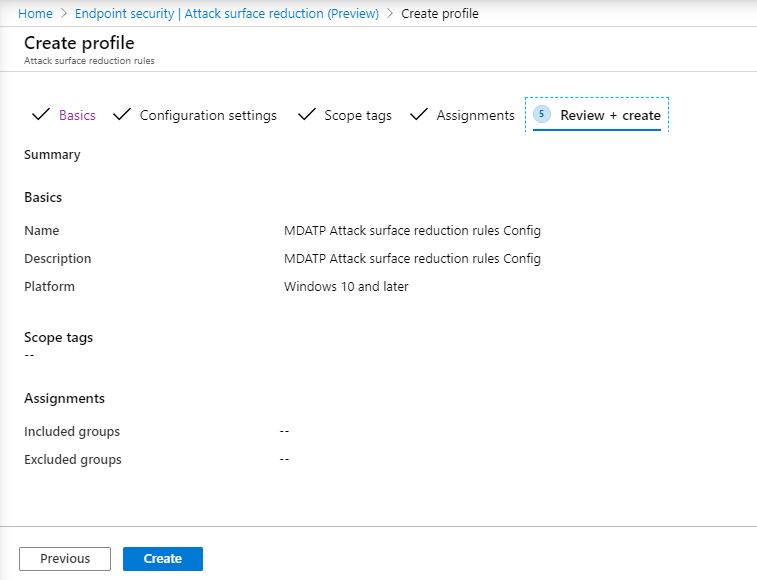

Escriba un nombre y una descripción y, a continuación, seleccione Siguiente.

En la página Configuración: establezca las configuraciones que necesita para las reglas de reducción de superficie expuesta a ataques y, a continuación, seleccione Siguiente.

Nota:

Configuraremos todas las reglas de reducción de superficie expuesta a ataques para auditar.

Para obtener más información, consulte Reglas de reducción de superficie expuesta a ataques.

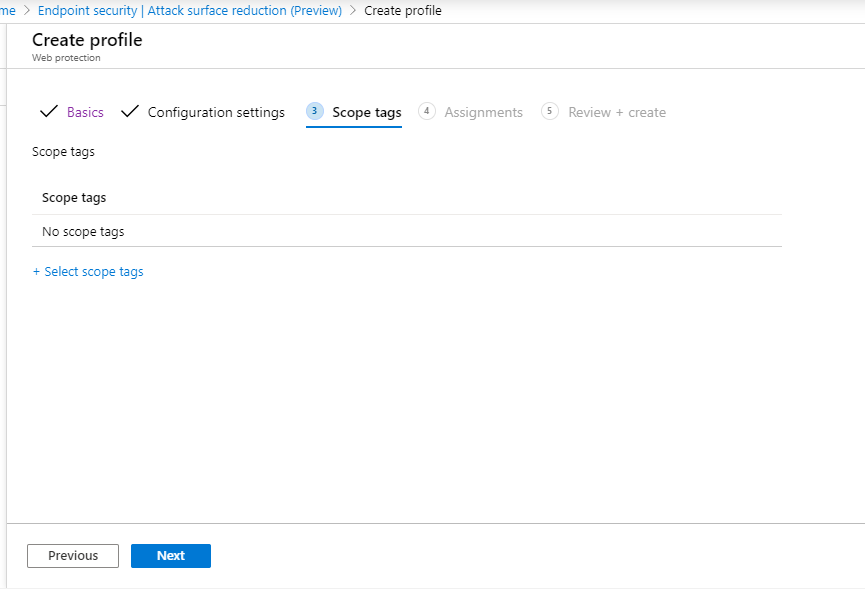

Agregue etiquetas de ámbito según sea necesario y, a continuación, seleccione Siguiente.

Seleccione los grupos que desea incluir y asignar a un grupo de prueba y, a continuación, seleccione Siguiente.

Revise los detalles y, a continuación, seleccione Create.

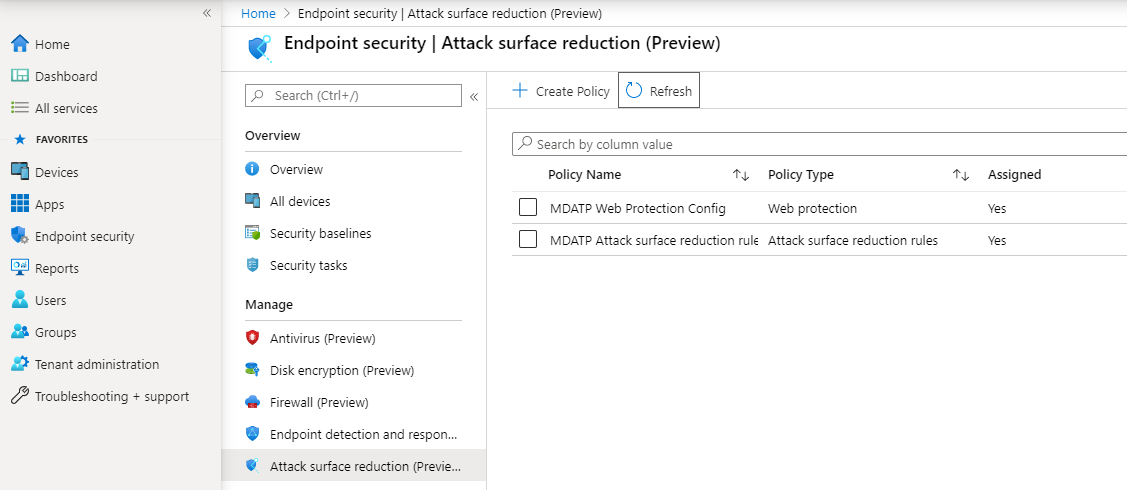

Vea la directiva.

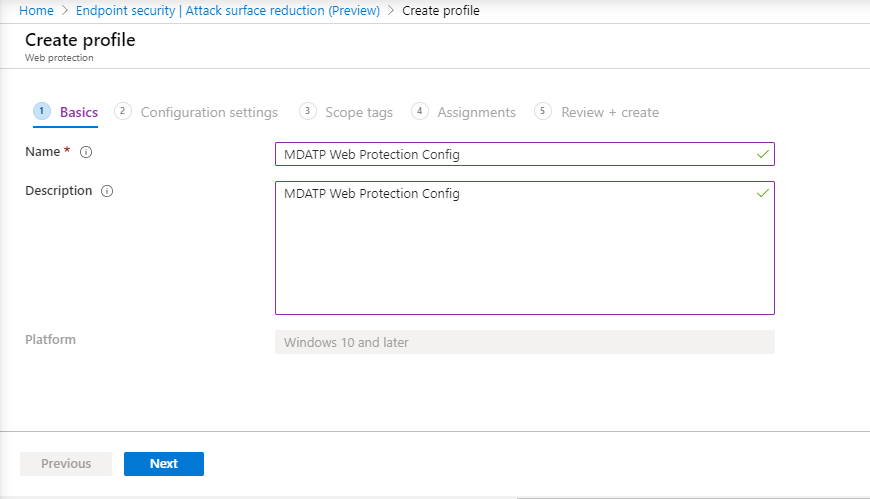

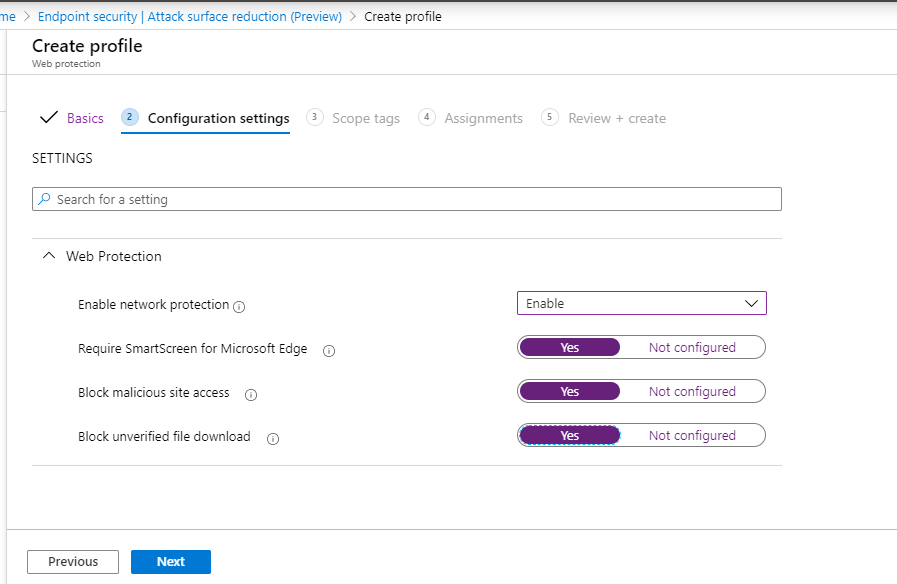

Reducción de superficie expuesta a ataques: protección web

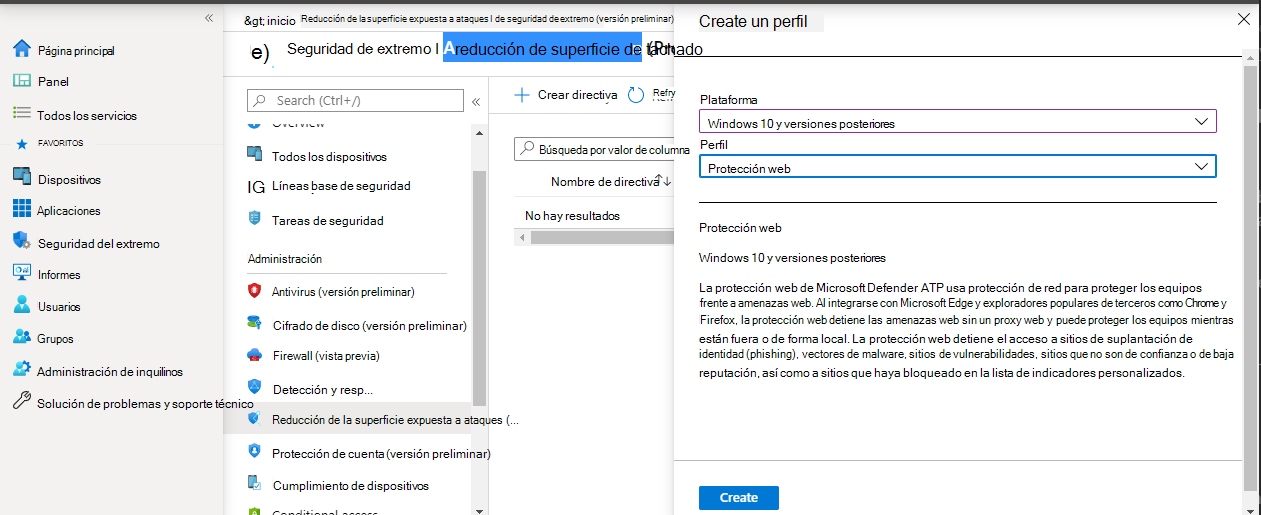

Abra el centro de administración de Intune.

Vaya a Seguridad del punto de conexión > Reducción de la superficie expuesta a ataques.

Seleccione Crear directiva.

Seleccione Windows 10 y versiones posteriores: Create de protección > web.

Escriba un nombre y una descripción y, a continuación, seleccione Siguiente.

En la página Configuración: establezca las configuraciones que necesita para La protección web y, a continuación, seleccione Siguiente.

Nota:

Estamos configurando La protección web para bloquear.

Para obtener más información, consulte Protección web.

Agregue etiquetas de ámbito según sea necesario > Siguiente.

Seleccione Asignar para probar el grupo > Siguiente.

Seleccione Revisar y Create > Create.

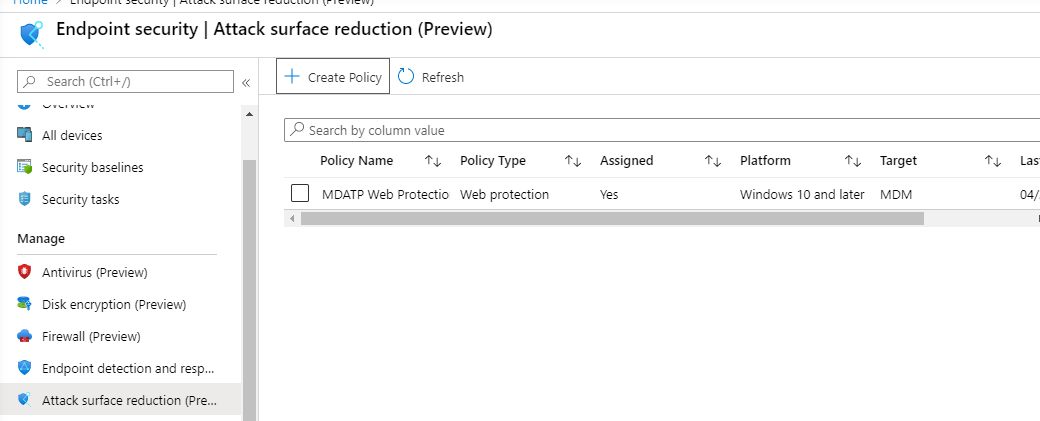

Vea la directiva.

Validación de los valores de configuración

Confirmación de que se han aplicado directivas

Una vez asignada la directiva de configuración, se tarda algún tiempo en aplicarse.

Para obtener información sobre el tiempo, consulte Intune información de configuración.

Para confirmar que la directiva de configuración se aplica al dispositivo de prueba, siga el proceso siguiente para cada directiva de configuración.

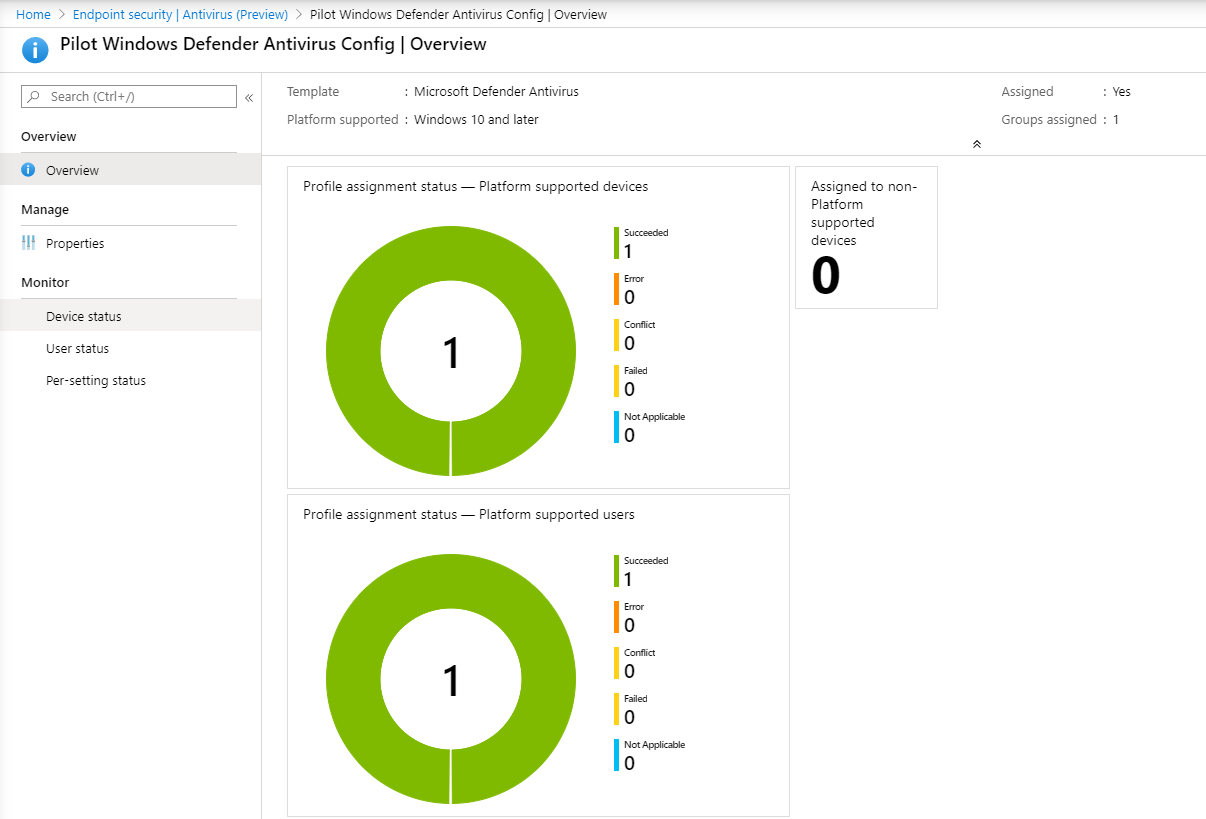

Abra el centro de administración de Intune y vaya a la directiva pertinente, como se muestra en la sección anterior. En el ejemplo siguiente se muestra la configuración de protección de próxima generación.

Seleccione la directiva de configuración para ver el estado de la directiva.

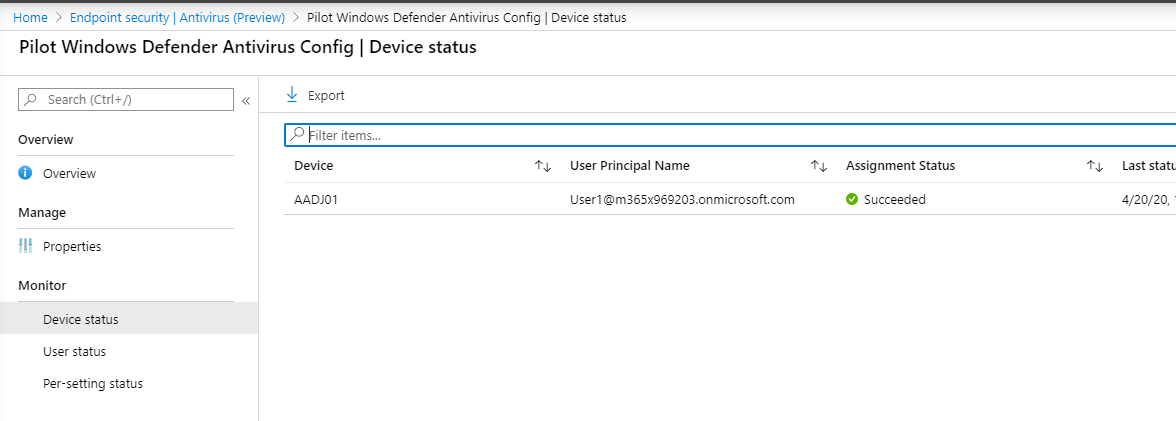

Seleccione Estado del dispositivo para ver el estado.

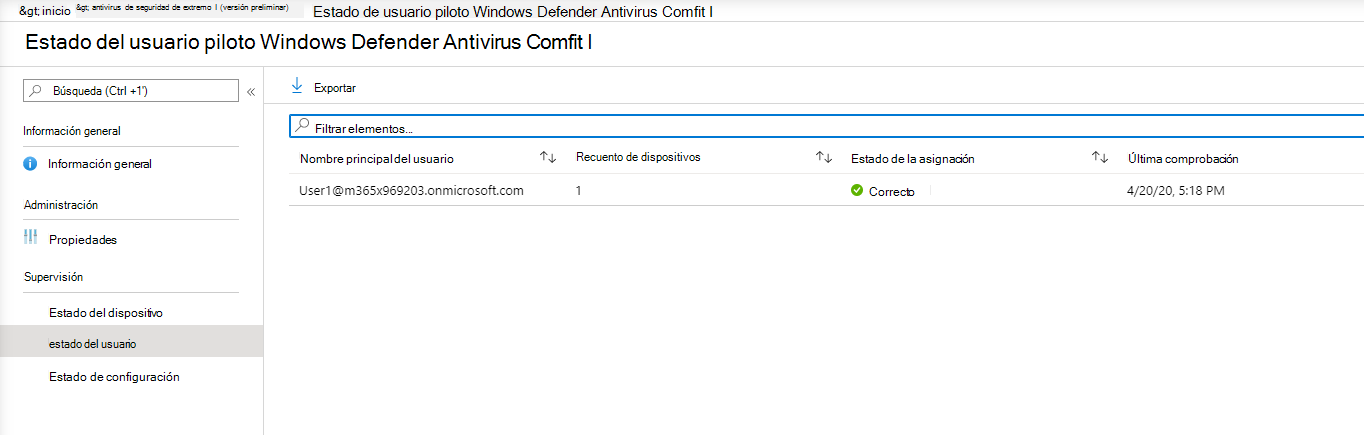

Seleccione Estado de usuario para ver el estado.

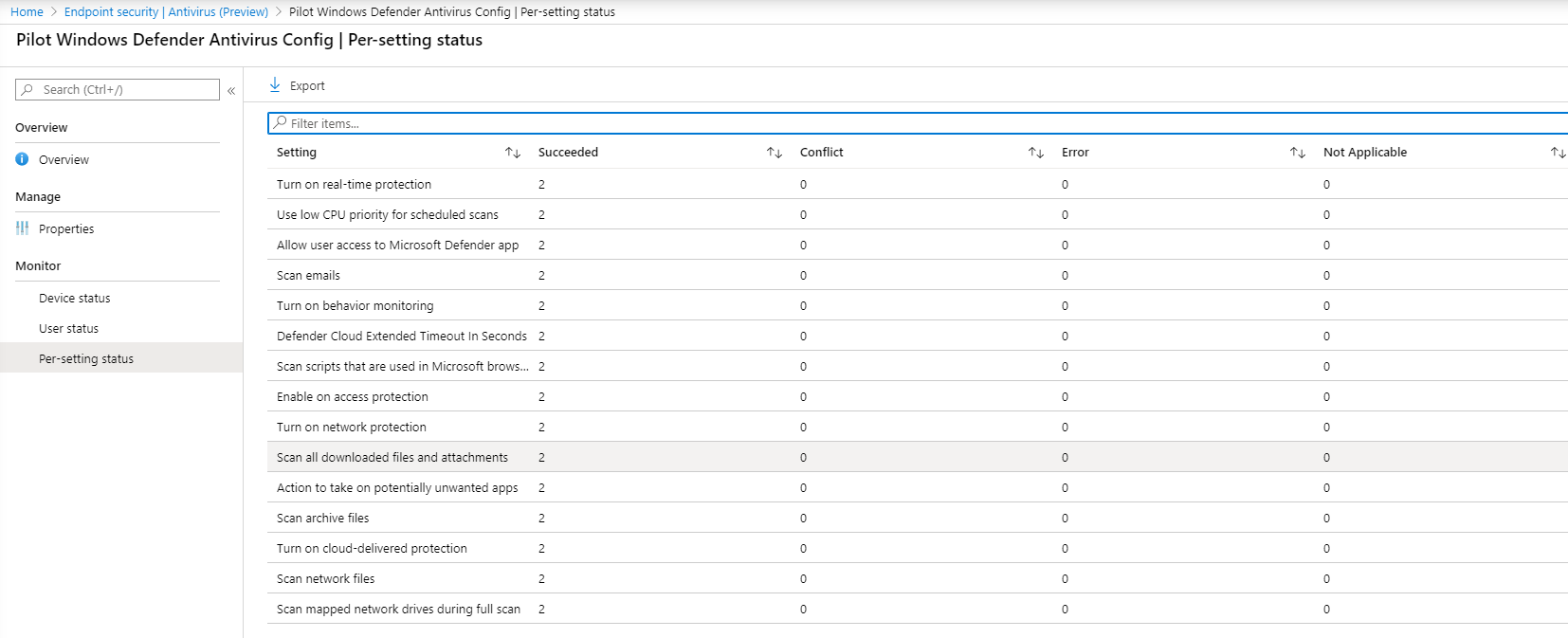

Seleccione Estado por configuración para ver el estado.

Sugerencia

Esta vista es muy útil para identificar cualquier configuración que entre en conflicto con otra directiva.

Confirmación de la detección y respuesta del punto de conexión

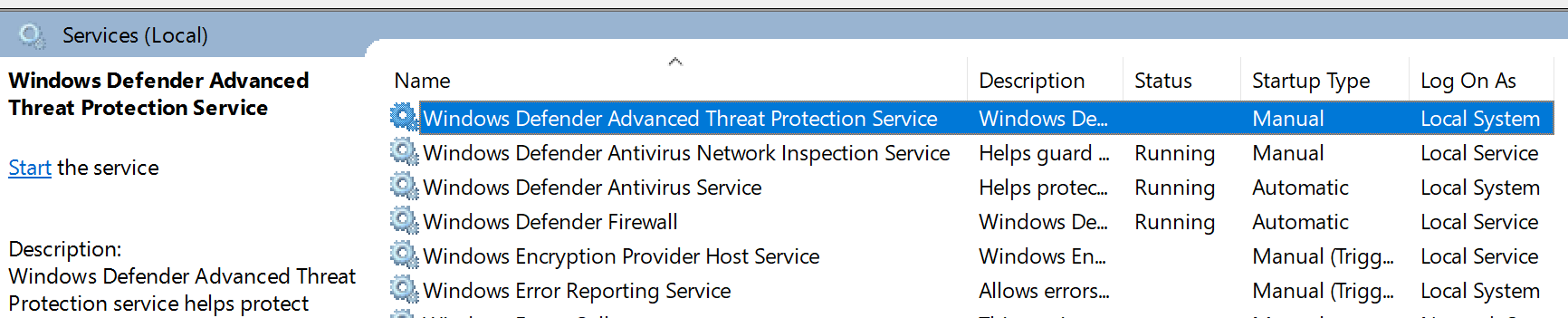

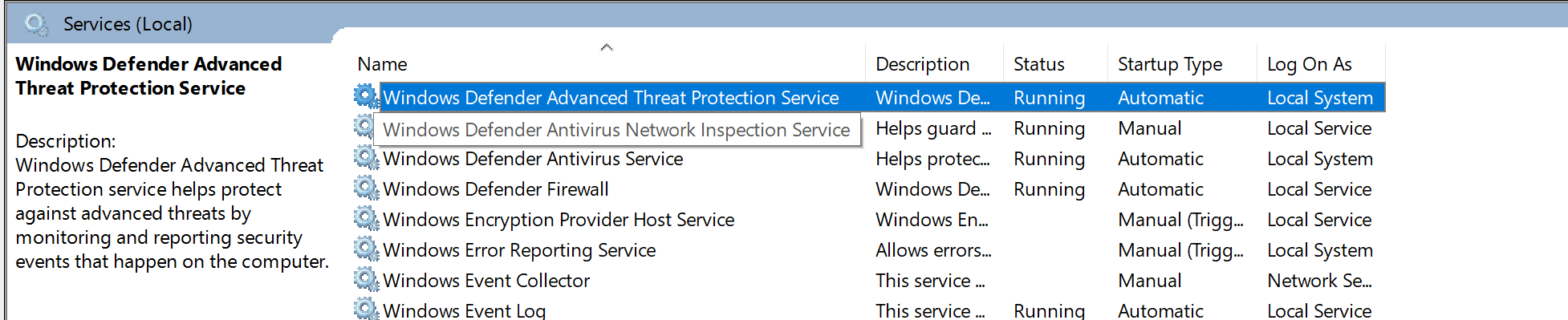

Antes de aplicar la configuración, no se debe iniciar el servicio Defender para Endpoint Protection.

Una vez aplicada la configuración, se debe iniciar el servicio Defender para Endpoint Protection.

Una vez que los servicios se ejecutan en el dispositivo, el dispositivo aparece en Microsoft Defender portal.

Confirmación de la protección de próxima generación

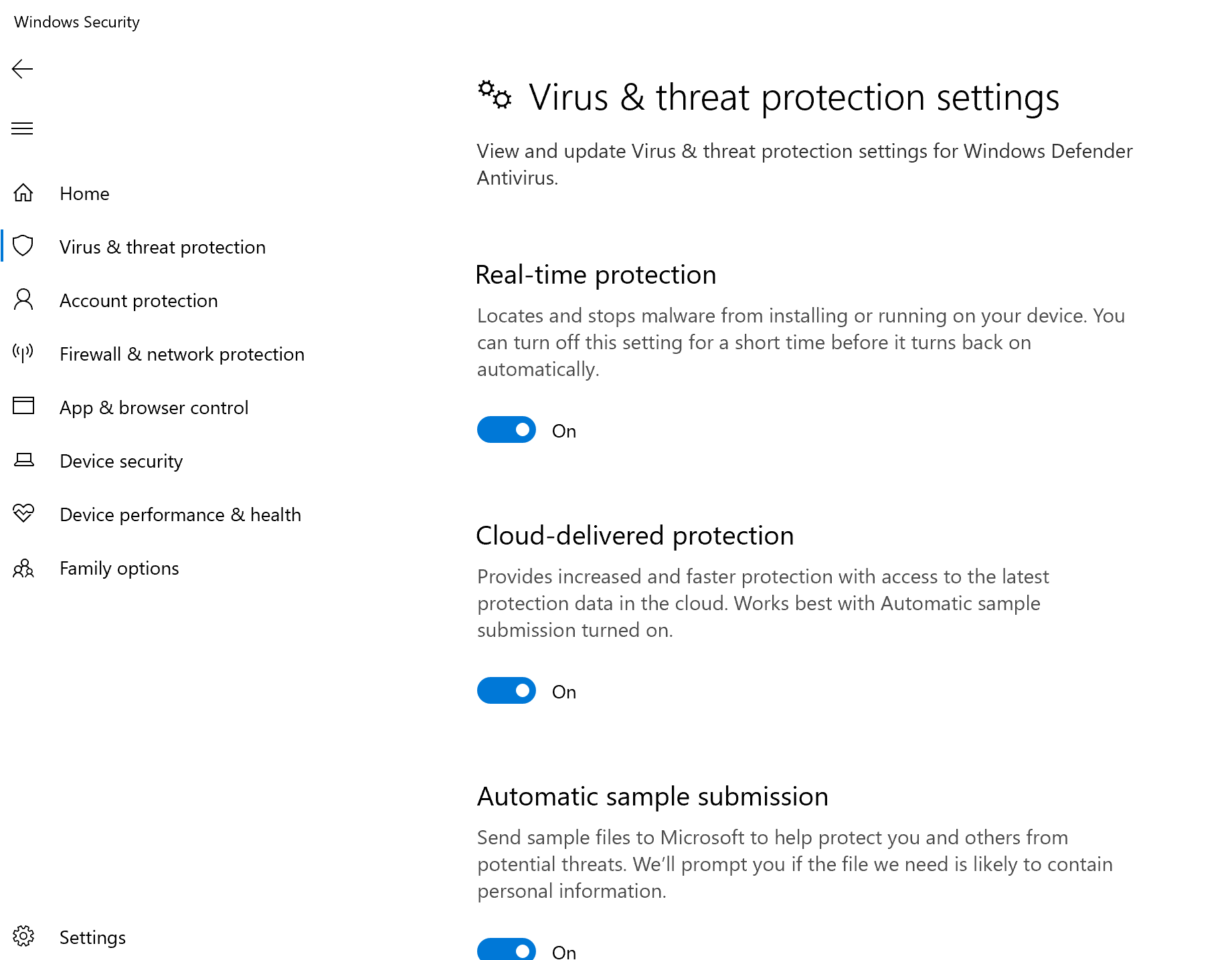

Antes de aplicar la directiva en un dispositivo de prueba, debe poder administrar manualmente la configuración como se muestra en la siguiente imagen:

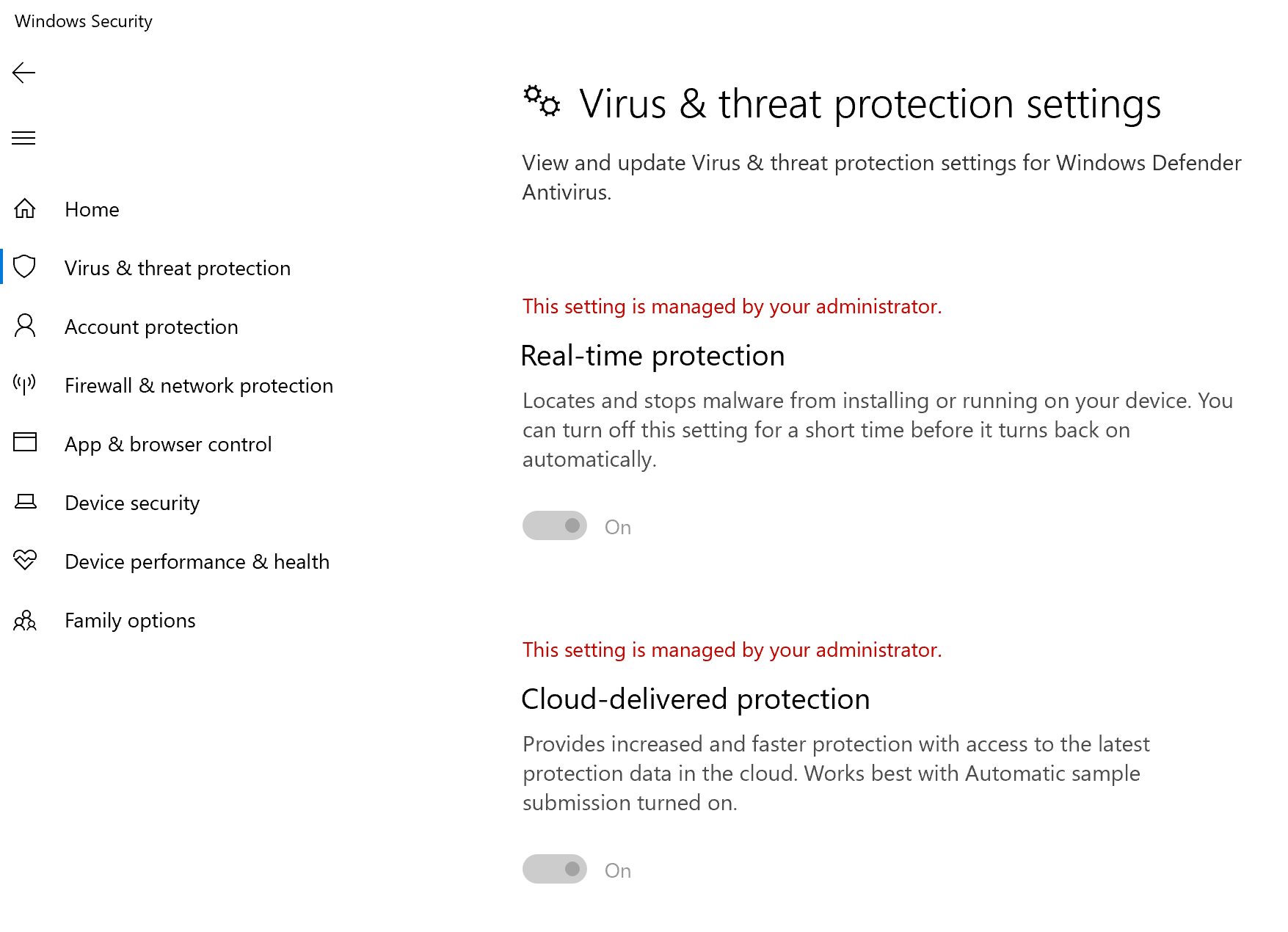

Una vez aplicada la directiva, no debería poder administrar manualmente la configuración.

Nota:

En la siguiente imagen , activar la protección entregada en la nube y Activar la protección en tiempo real se muestran como administrados.

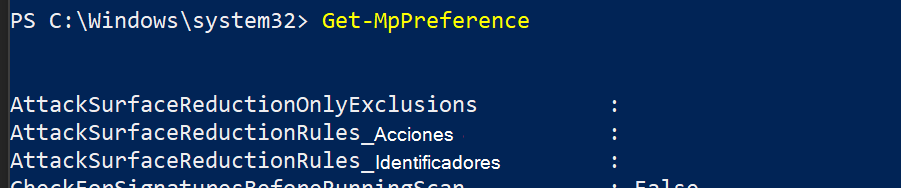

Confirmar reducción de superficie expuesta a ataques: reglas de reducción de superficie expuesta a ataques

Antes de aplicar la directiva en un dispositivo de prueba, abra una ventana de PowerShell y escriba

Get-MpPreference.Debería ver las siguientes líneas sin contenido:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

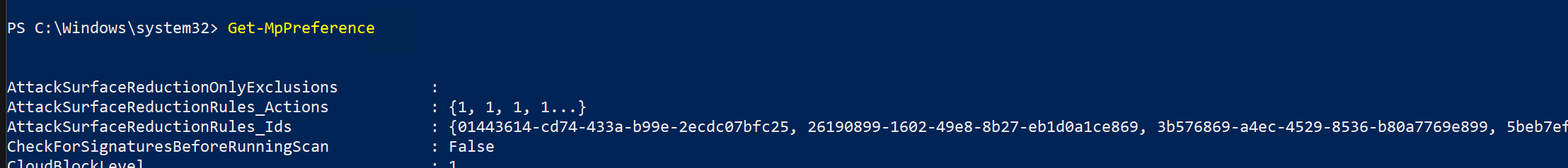

Después de aplicar la directiva en un dispositivo de prueba, abra un Windows de PowerShell y escriba

Get-MpPreference.Debería ver las siguientes líneas con contenido, como se muestra en la siguiente imagen:

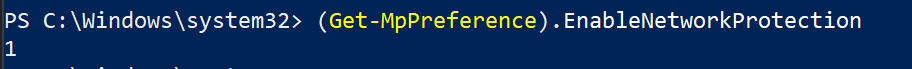

Confirmación de la reducción de superficie expuesta a ataques: Protección web

En el dispositivo de prueba, abra un windows de PowerShell y escriba

(Get-MpPreference).EnableNetworkProtection.Esto debe responder con un 0 como se muestra en la siguiente imagen:

Después de aplicar la directiva, abra un windows de PowerShell y escriba

(Get-MpPreference).EnableNetworkProtection.Debería ver una respuesta con un 1 como se muestra en la siguiente imagen:

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.