Seguridad de jerarquía para controlar acceso

El modelo de seguridad de jerarquía es una extensión de los modelos de seguridad existentes que usan unidades de negocio, roles de seguridad, recursos compartidos y equipos. Se puede utilizar con todos los demás modelos de seguridad existentes. La seguridad de jerarquía proporciona un acceso más específico a registros de una organización y ayuda a reducir los costos de mantenimiento.

Por ejemplo, en situaciones complejos, puede empezar creando varias unidades de negocio y luego agregar la seguridad de jerarquía. Esta seguridad añadida proporciona un acceso más específico a los datos con muchos menos costos de mantenimiento que un gran número de unidades de negocio.

Modelos de seguridad de jerarquía de Administrador y de posición

Dos modelo de seguridad se pueden usar para jerarquías: la jerarquía de administrador y la jerarquía de posición. Con la jerarquía del gerente, un gerente debe encontrarse dentro de la misma unidad de negocio que el empleado directo, o en la unidad de negocio primaria de la unidad de negocio del empleado directo, para tener acceso a los datos de dicho empleado. La jerarquía de posición permite el acceso a los datos a través de unidades de negocio. Si se trata de una organización financiera, puede preferir el modelo de jerarquía de Administrador, para evitar que los administradores accedan a los datos fuera de sus unidades de negocio. Sin embargo, si usted forma parte de una organización de servicio al cliente y desea que los administradores tengan acceso a casos de gestionados por otras unidades de negocio, la jerarquía de Posición puede funcionar mejor para usted.

Nota

Mientras el modelo de seguridad jerárquico proporciona cierto nivel de acceso a los datos, se puede obtener acceso adicional con otro formularios de seguridad, como roles de seguridad.

Jerarquía de administrador

El modelo de seguridad jerárquico de administrador se basa en la cadena de administración o la estructura de subordinados directos, donde la relación del administrador y del subordinado se establece mediante el campo Jefe en la tabla de usuario del sistema. Con este modelo de seguridad, los administradores podrán tener acceso a los datos a los que los tienen acceso sus subordinados. Pueden hacer trabajos en nombre de sus subordinados directos o acceder a información que necesite aprobación.

Nota

Con el modelo de seguridad de la jerarquía del administrador, un administrador tiene acceso a los registros propiedad del usuario o del equipo al que pertenece un usuario, y a los registros que se comparten directamente con el usuario o equipo al que un usuario pertenece. Cuando un registro lo comparten un usuario que está fuera de la cadena de administración con usuario subordinado directo con acceso de sólo lectura, el administrador del subordinado directo solo tiene acceso de sólo lectura al registro compartido.

Si ha habilitado la opción Propiedad de registro en distintas unidades de negocio, los administradores pueden tener informes directos de diferentes unidades de negocio. Puede utilizar la siguiente configuración de la base de datos del entorno para eliminar la restricción de la unidad de negocio.

ManagersMustBeInSameOrParentBusinessUnitAsReports

valor predeterminado = True

Puede establecerlo en falso y la unidad de negocio del administrador no tiene que ser la misma que la unidad de negocio del subordinado directo.

Además del modelo de seguridad de jerarquía de administrador, un administrador debe tener al menos el privilegio de lectura de nivel de usuario sobre una tabla para ver los datos de los subordinados. Por ejemplo, si un administrador no tiene acceso de lectura a la tabla de caso, el administrador no puede ver los casos a los que tienen acceso sus subordinados.

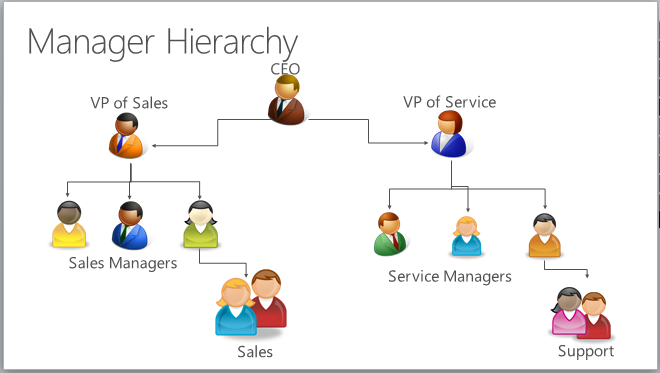

Para un subordinado no directo en la misma cadena de administración del administrador, un administrador tiene el acceso de sólo lectura a los datos del subordinado no directo. Para un subordinado directo, el administrador tiene acceso de Lectura, Escritura, Anexar, Anexar a a los datos del subordinado. Para ilustrar el modelo de seguridad de jerarquía de mdministrador, consulte el diagrama siguiente. El director general puede leer o actualizar los datos del vicepresidente de ventas y los datos del vicepresidente de servicio. Sin embargo, el director general puede leer únicamente los datos del jefe de ventas y los datos del jefe de servicio, así como los datos de ventas y soporte técnico. Puede restringir con mayor detalle la cantidad de datos accesibles para un jefe con Profundidad. La profundidad se usa para limitar el número de niveles de profundidad para los que un administrador tiene acceso de solo lectura a los datos de sus subordinados. Por ejemplo, si la profundidad está establecida en 2, el director general puede ver los datos del vicepresidente de ventas, del vicepresidente de servicio y los jefes de ventas y servicio. Sin embargo, el director general no ve los datos de ventas o los datos de soporte técnico.

Es importante observar que si un subordinado directo tiene acceso de seguridad más profundo a una tabla que su jefe, el jefe puede no ver todos los registros a los que el subordinado directo tiene acceso. El siguiente ejemplo muestra este aspecto.

Una sola unidad de negocio tiene tres usuarios: Usuario 1, Usuario 2 y Usuario 3.

El Usuario 2 es subordinado directo de Usuario 1.

El Usuario 1 y el Usuario 3 tienen acceso de lectura a nivel de usuario en la tabla Cuenta. Este nivel de acceso permite a los usuarios tener acceso a los registros de los que son propietarios, los registros que se comparten con el usuario y los registros compartidos con el equipo del que es miembro el usuario.

El usuario 2 tiene acceso de lectura de unidad de negocio en la tabla Cuenta. Este acceso permite que el usuario 2 vea todas las cuentas de la unidad de negocio, incluidas todas las cuentas propiedad del usuario 1 y el usuario 3.

El usuario 1, como jefe directo del usuario 2, tiene acceso a las cuentas pertenecientes o compartidas con el usuario 2, incluidas las cuentas que se comparten o son propiedad de otros equipos del usuario 2. Sin embargo, el usuario 1 no tiene acceso a las cuentas del usuario 3, aunque el subordinado directo puede tener acceso a las cuentas de usuario 3.

Jerarquía de posición

La jerarquía de posición no se basa en la estructura de subordinados directos, como la jerarquía de administrador. Un usuario no tiene que ser administrador de otro usuario para acceder a los datos del usuario. Como administrador, usted define diferentes posiciones de trabajo en la organización y las organizará en la jerarquía de posición. Luego, puede agregar usuarios a cualquier posición determinada, o, como también decimos, etiquetar un usuario con una posición específica. Un usuario solo puede ser etiquetado con una posición en una jerarquía determinada, no obstante, una ubicación se puede usar para varios usuarios. Los usuarios de las posiciones más altas en la jerarquía tienen acceso a los datos de los usuarios de las posiciones de nivel más bajo, en la ruta de antecesor directo. Las posiciones directas más altas tienen acceso de Lectura, Escritura, Anexar, Anexar a a los datos de las posiciones inferiores en la ruta de antecesores directos. Las posiciones no directas más altas tienen acceso de solo lectura a los datos de las posiciones inferiores en la ruta de antecesores directos.

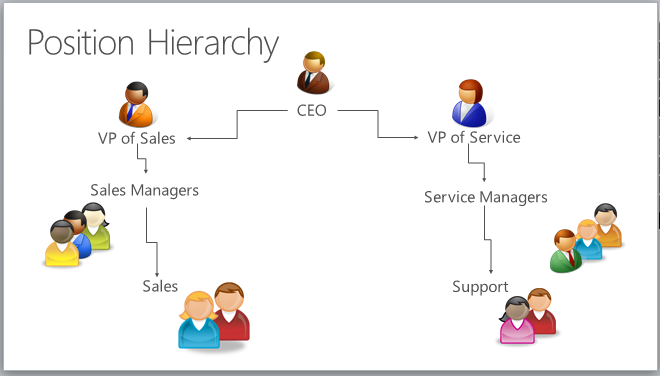

Veamos el diagrama siguiente para ilustrar el concepto de ruta de antecesores directos. La posición del jefe de ventas tiene acceso a los datos de ventas, no obstante, no tiene acceso a datos de soporte técnico, que se encuentran en la otra ruta de antecedentes. Lo mismo se aplica para la posición del administrador de servicio. No tiene acceso a los datos de ventas, que están en la ruta de ventas. Como en la jerarquía de administrador, puede limitar la cantidad de datos accesibles por posiciones más altas con profundidad. La profundidad limita el número de niveles de profundidad a los que una posición superior tiene acceso de solo lectura, a los datos de las posiciones inferiores de la ruta de antecedentes directos. Por ejemplo, si la profundidad está establecida en 3, la posición de director general puede ver todos los datos desde las posiciones de vicepresidente de ventas y vicepresidente de servicio hasta las posiciones de ventas y soporte técnico.

Nota

Con la seguridad de jerarquía de posición, un usuario en una posición superior tiene acceso a los registros propiedad de un usuario de posición inferior o del equipo al que pertenece un usuario, y a los registros que se comparten directamente con el usuario o equipo al que un usuario pertenece.

Además del modelo de seguridad de jerarquía de posición, los usuarios a nivel superior deben tener al menos el privilegio de lectura de nivel de usuario sobre una tabla para ver los registros a los que los usuarios de las posiciones inferiores tienen acceso. Por ejemplo, si un usuario a un nivel superior no tiene acceso de lectura a la tabla de caso, ese usuario no podrá ver los casos a los que tienen acceso los usuarios en posiciones inferiores.

Configuración de la seguridad de jerarquía

Para configurar la seguridad de la jerarquía, asegúrese de tener el permiso de administador del sistema para actualizar la configuración.

- Siga los pasos de la sección Visualización del perfil de usuario.

- ¿No tiene los permisos adecuados? Póngase en contacto con el administrador del sistema.

La seguridad de jerarquía se desactiva de forma predeterminada. Complete los siguientes pasos para habilitar la seguridad de jerarquía.

Seleccione un entorno y vaya a Configuración>Usuarios + Permisos>Seguridad de jerarquía.

En Modelo de jerarquía, seleccione Habilitar modelo de jerarquía de administrador o Habilitar modelo de jerarquía de posición, dependiendo de sus requisitos.

Importante

Para hacer cambios en Seguridad de jerarquía debe tener el privilegio Cambiar configuración de seguridad de jerarquía.

En el área Administración de jerarquía de tabla, todas las tablas del sistema están habilitadas para seguridad de jerarquía de forma predefinida, pero puede excluir tablas selectivas de la jerarquía. Para excluir tablas específicas del modelo de jerarquía, desactive las marcas de verificación junto al nombre de la tablas que quiera excluir y guarde los cambios.

Establezca la Profundidad en un valor deseado para limitar el número de niveles de profundidad para los que un administrador tiene acceso de solo lectura a los datos de sus subordinados.

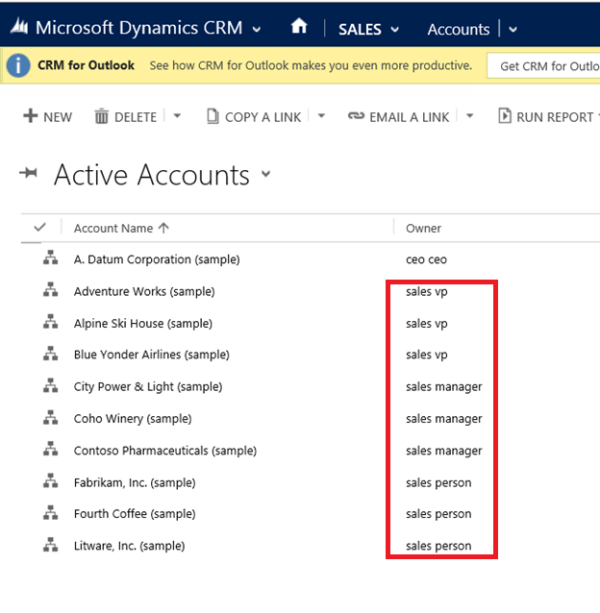

Por ejemplo, si la profundidad es igual 2, un administrador solo puede tener acceso a sus cuentas y las cuentas de los subordinados que se encuentren dos niveles por debajo. En nuestro ejemplo, si inicia sesión en aplicaciones de participación del cliente como vicepresidente de ventas no administrador, solo verá las cuentas activas de los usuarios como se muestra:

Nota

Mientras la seguridad de jerarquía concede al vicepresidente de ventas acceso a los registros en el rectángulo rojo, puede obtenerse acceso adicional en función del rol de seguridad que tenga el vicepresidente de ventas.

En la sección Administración de tablas de jerarquía, todas las tablas del sistema están habilitadas para la seguridad de jerarquía, de forma predeterminada. Para excluir una tabla específica del modelo de jerarquía, desactive la marca de verificación junto al nombre de la tabla y guarde los cambios.

Importante

- Esta es una característica en versión preliminar.

- Las características en vista previa no se han diseñado para un uso de producción y pueden tener una funcionalidad restringida. Estas características están disponibles antes del lanzamiento oficial para que los clientes puedan tener un acceso anticipado y proporcionar comentarios.

Configuración de las jerarquías de administrador y posición

La jerarquía de administrador se crea fácilmente utilizando la relación del administrador en el registro del usuario del sistema. Use el campo de búsqueda de Administrador (ParentsystemuserID) para especificar el administrador de usuario. Si ya ha creado la jerarquía de posición, también puede etiquetar al usuario con una posición específica en la jerarquía de posición. En el siguiente ejemplo, el comercial depende del jefe de ventas en la jerarquía de administrador y además tiene la posición de ventas en la jerarquía de posición:

Para agregar un usuario a una posición específica en la jerarquía de posición, use el campo de búsqueda llamado Posición en el formulario del registro del usuario.

Importante

Para agregar un usuario a una posición o cambiar la posición del usuario, debe tener el privilegio Asignar posición para un usuario.

Para cambiar la posición en el formulario del registro de usuario, en la barra de navegación, elija Más (...) y seleccione otra posición.

Para crear una jerarquía de puestos:

Seleccione un entorno y vaya a Configuración>Usuarios + Permisos>Posiciones.

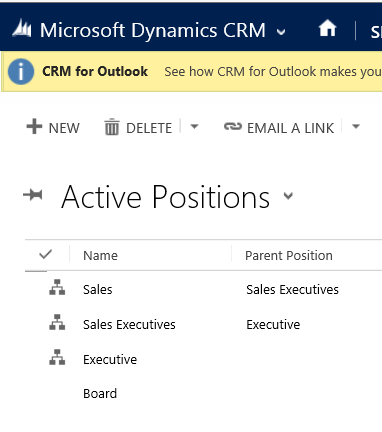

Para cada posición, especifique el nombre de la posición, el elemento principal de la posición, y la descripción. Agregue usuarios a esta posición con el campo de búsqueda llamado Usuarios en esta posición. La imagen siguiente es un ejemplo de la jerarquía de posición con posiciones activas.

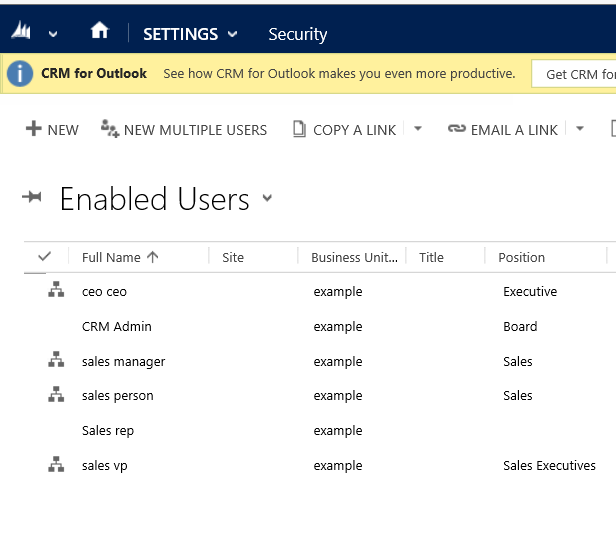

El ejemplo de los usuarios habilitados con sus correspondientes posiciones se indica en la imagen siguiente.

Incluir o excluir registros propiedad de un subordinado directo con el estado de usuario deshabilitado

Los gerentes pueden ver los registros de sus informes directos de estado deshabilitado para entornos donde la seguridad jerárquica está habilitada después del 31 de enero de 2024. Para otros entornos, los registros de los informes directos con estado deshabilitado no se incluyen en la vista del administrador.

Para incluir registros de informes directos de estado deshabilitado:

- Instale la herramienta de OrganizationSettingsEditor.

- Actualice la configuración AuthorizationEnableHSMForDisabledUsers a true.

- Deshabilite los modelos de jerarquía.

- Vuelva a habilitarlos.

Para excluir registros de informes directos de estado deshabilitado:

- Instale la herramienta de OrganizationSettingsEditor.

- Actualice la configuración AuthorizationEnableHSMForDisabledUsers a false.

- Deshabilite los modelos de jerarquía.

- Vuelva a habilitarlos.

Nota

- Cuando deshabilita y vuelve a habilitar el modelado de jerarquía, la actualización puede llevar tiempo, ya que el sistema necesita volver a calcular el acceso a los registros del administrador.

- Si ve un tiempo de espera, reduzca la cantidad de tablas en la lista Gestión de tablas de jerarquía para incluir solo las tablas que el administrador debe ver. Si el tiempo de espera persiste, envíe un ticket de soporte para solicitar asistencia.

- Los registros del subordinado directo con estado deshabilitado se incluyen si estos registros se comparten con otro subordinado directo que esté activo. Puede excluir estos registros eliminando el recurso compartido.

Consideraciones de rendimiento

Para aumentar el rendimiento, es recomendable:

Mantenga la seguridad de jerarquía efectiva hasta 50 usuarios o menos bajo un administrador o posición. La jerarquía podría tener más de 50 usuarios bajo un administrador o posición, pero puede usar el valor de Profundidad para reducir el número de niveles para el acceso de solo lectura y así limitar el número eficaz de usuarios bajo un administrador o posición a 50 usuarios o menos.

Utilice modelos de seguridad jerárquica con otros modelos de seguridad existentes en casos más complejos. Evite crear un gran número de unidades de negocio, en su lugar, cree menos unidades de negocio y agregue seguridad de jerarquía.

Consulte también

Seguridad en Microsoft Dataverse

Consultar y visualizar datos jerárquicos