Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se presentan soluciones que le permiten:

- Conexión de identidades con el sistema de registro

- Sincronizar identidades entre Active Directory Domain Services (AD DS) y Microsoft Entra ID

- Automatización del aprovisionamiento de usuarios en aplicaciones que no son de Microsoft

Conexión de identidades con el sistema de registro

En la mayoría de los diseños, el sistema de recursos humanos (HR) es la fuente de autoridad para las identidades digitales recién creadas. El sistema de RR. HH. suele ser el punto de partida para muchos procesos de aprovisionamiento. Por ejemplo, si un nuevo usuario se une a una empresa, tiene un registro en el sistema de RR. HH. Es probable que ese usuario necesite una cuenta para acceder a los servicios de Microsoft 365, como Teams y SharePoint, o aplicaciones que no son de Microsoft.

Sincronización de identidades con RR. HH. en la nube

El servicio de aprovisionamiento de Microsoft Entra permite a las organizaciones incorporar identidades de sistemas de RR. HH. populares (ejemplos: Workday y SuccessFactors), al identificador de Microsoft Entra directamente o a AD DS. Esta funcionalidad de aprovisionamiento permite a las nuevas contrataciones acceder a los recursos que necesitan desde el primer día de trabajo.

Recursos humanos locales + unión a varios orígenes de datos

Para crear un perfil de usuario completo para una identidad de empleado, las organizaciones suelen combinar información de varios sistemas, bases de datos y otros almacenes de datos de usuario. MIM proporciona un amplio conjunto de conectores y soluciones de integración que interoperan con plataformas heterogéneas tanto locales como en la nube.

MIM ofrece características de extensión de reglas y funcionalidades de flujo de trabajo para escenarios avanzados que requieren transformación y consolidación de datos de varios orígenes. Estas funcionalidades de conectores, extensiones de reglas y flujo de trabajo permiten a las organizaciones agregar datos de usuario en el metaverso de MIM para formar una única identidad para cada usuario. La identidad se puede aprovisionar en sistemas de bajada, como AD DS.

Sincronizar identidades entre Active Directory Domain Services (AD DS) y Microsoft Entra ID

A medida que los clientes mueven aplicaciones a la nube e integran con el id. de Microsoft Entra, los usuarios a menudo necesitan cuentas en microsoft Entra ID y Microsoft Windows Server Active Directory para acceder a las aplicaciones para su trabajo. Estos son cinco escenarios comunes en los que los objetos deben sincronizarse entre Microsoft Windows Server Active Directory y Microsoft Entra ID.

Los escenarios se dividen por la dirección de sincronización necesaria y se enumeran, uno a cinco. Use la tabla siguiente a los escenarios para determinar qué solución técnica proporciona la sincronización.

Use las secciones numeradas en las dos secciones siguientes para cruzar referencias con la tabla siguiente.

Sincronizar identidades de AD DS con el identificador de Microsoft Entra

Para los usuarios de Microsoft Windows Server Active Directory que necesitan acceso a Office 365 u otras aplicaciones que están conectadas al id. de Microsoft Entra, la sincronización en la nube de Microsoft Entra Connect es la primera solución que se va a explorar. Proporciona una solución ligera para crear usuarios en microsoft Entra ID, administrar reposos de contraseña y sincronizar grupos. La configuración y la administración se realizan principalmente en la nube, lo que minimiza la presencia local. Proporciona alta disponibilidad y conmutación automática por error, lo que garantiza que los restablecimientos de contraseña y la sincronización continúen aunque haya un problema con los servidores locales.

Para requisitos complejos y a gran escala de Microsoft Windows Server Active Directory con Azure AD Sync, como la sincronización de grupos grandes (más de 50 000 miembros) y la sincronización de dispositivos, use Microsoft Entra Connect Sync.

Sincronizar identidades de Microsoft Entra ID en AD DS

A medida que los clientes realizan la transición de la administración de identidades a la nube, se crean más usuarios y grupos directamente en el identificador de Microsoft Entra. Sin embargo, todavía necesitan una presencia local en AD DS para acceder a varios recursos.

Cuando se crea un usuario externo de una organización asociada en Microsoft Entra ID mediante B2B, MIM puede aprovisionarlos automáticamente en AD DS y conceder a esos invitados acceso a la autenticación Windows-Integrated o a aplicaciones basadas en Kerberos. Como alternativa, los clientes pueden usar scripts de PowerShell para automatizar la creación de cuentas de invitado en el entorno local.

Cuando se crea un grupo en microsoft Entra ID, se puede sincronizar automáticamente con AD DS mediante Microsoft Entra Connect Sync.

Cuando los usuarios necesitan acceso a aplicaciones en la nube que todavía dependen de protocolos de acceso heredados (por ejemplo, LDAP y Kerberos/NTLM), Microsoft Entra Domain Services sincroniza las identidades entre microsoft Entra ID y un dominio administrado de Microsoft Windows Server Active Directory.

| No. | Qué | Desde | Hacia | Tecnología |

|---|---|---|---|---|

| 1 | Usuarios y grupos | AD DS | Microsoft Entra ID | Microsoft Entra Connect sincronización en la nube |

| 2 | Usuarios, grupos, dispositivos | AD DS | Microsoft Entra ID | Sincronización de Microsoft Entra Connect |

| 3 | Grupos | Microsoft Entra ID | AD DS | Sincronización de Microsoft Entra Connect |

| 4 | Cuentas de invitado | Microsoft Entra ID | AD DS | MIM, PowerShell |

| 5 | Usuarios y grupos | Microsoft Entra ID | Microsoft Windows Server Active Directory administrado | Servicios de dominio de Microsoft Entra |

En la tabla se muestran escenarios comunes y la tecnología recomendada.

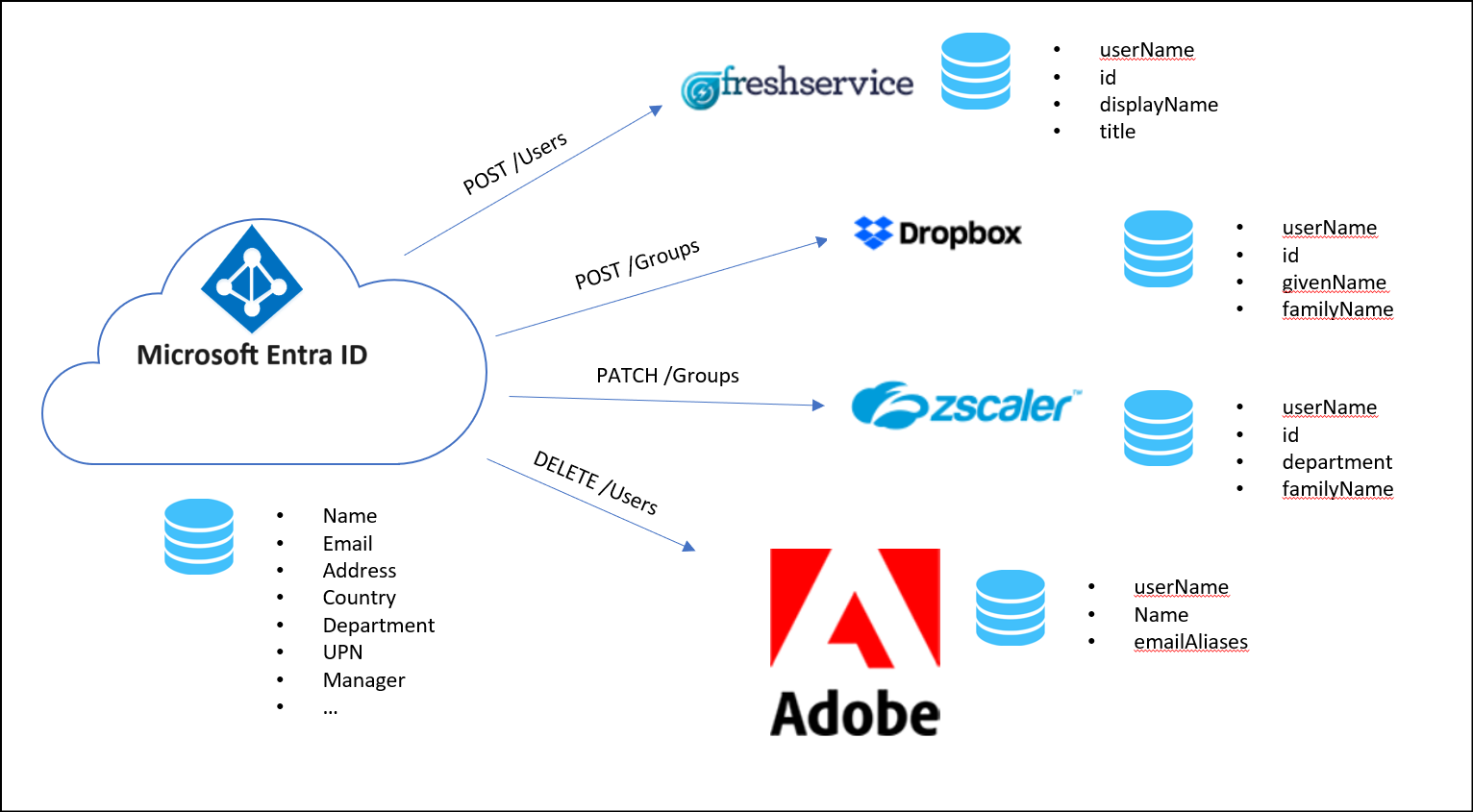

Automatización del aprovisionamiento de usuarios en aplicaciones que no son de Microsoft

Después de que las identidades estén en microsoft Entra ID a través del aprovisionamiento de RR. HH. o la sincronización en la nube de Microsoft Entra Connect / Microsoft Entra Connect Sync, el empleado puede usar la identidad para acceder a las aplicaciones de Teams, SharePoint y Microsoft 365. Sin embargo, los empleados siguen necesitando acceso a muchas aplicaciones de Microsoft para realizar su trabajo.

Automatización del aprovisionamiento en aplicaciones y nubes que admiten el estándar SCIM

Microsoft Entra ID admite el estándar System for Cross-Domain Identity Management (SCIM) (SCIM 2.0) y se integra con cientos de aplicaciones populares de software como servicio (SaaS), como Dropbox y Atlassian u otras nubes como Amazon Web Services (AWS),Google Cloud. Los desarrolladores de aplicaciones pueden usar la API de administración de usuarios de System for Cross-Domain Identity Management (SCIM) para automatizar el aprovisionamiento de usuarios y grupos entre Microsoft Entra ID y la aplicación.

Además de las aplicaciones preintegradas de la galería, Microsoft Entra ID admite el provisionamiento en aplicaciones de línea de negocio compatibles con SCIM, ya sea hospedadas de forma local o en la nube. El servicio de aprovisionamiento de Microsoft Entra crea usuarios y grupos en estas aplicaciones y administra actualizaciones, como cuando se promueve o sale de la empresa un usuario.

Más información sobre el aprovisionamiento a aplicaciones con compatibilidad SCIM

Automatización del aprovisionamiento en aplicaciones locales

Muchas aplicaciones no admiten el estándar SCIM y los clientes han usado históricamente conectores desarrollados para MIM para conectarse a ellos. El servicio de aprovisionamiento de Microsoft Entra admite la reutilización de conectores creados para MIM, sin necesidad de una implementación de sincronización de MIM. Esto abre la conectividad a una amplia gama de aplicaciones SaaS y locales.

| Protocolo | Conector |

|---|---|

| LDAP (Protocolo Ligero de Acceso a Directorios) | LDAP |

| SQL | SQL |

| REST | Web Services |

| Protocolo simple de acceso a objetos (SOAP) | Web Services |

| Archivo plano | PowerShell |

| Personalizado | Conectores personalizados ECMA |

Más información sobre el aprovisionamiento de aplicaciones locales

Uso de integraciones desarrolladas por asociados

Los asociados de Microsoft han desarrollado puertas de enlace SCIM que le permiten sincronizar usuarios entre microsoft Entra ID y varios sistemas, como sistemas centrales, sistemas de RR. HH. y bases de datos heredadas. En la imagen siguiente, los socios construyen y administran las puertas de enlace SCIM.

Más información sobre las integraciones controladas por asociados

Administración de contraseñas de aplicación local

Muchas aplicaciones tienen un almacén de autenticación local y una interfaz de usuario que solo comprueba las credenciales proporcionadas por el usuario en ese almacén. Como resultado, estas aplicaciones no pueden admitir Multi Factor Authentication (MFA) a través de Microsoft Entra ID y suponer un riesgo de seguridad. Microsoft recomienda habilitar el inicio de sesión único y la autenticación multifactor para todas las aplicaciones. Según nuestros estudios, es más de un 99,9% menos probable que su cuenta se vea comprometida si usa autenticación multifactorial. Sin embargo, en los casos en los que la aplicación no puede externalizar la autenticación, los clientes pueden usar MIM para sincronizar los cambios de contraseña en estas aplicaciones.

Más información sobre el servicio de notificación de cambio de contraseña de MIM

Definir y aprovisionar el acceso para un usuario en función de los datos de la organización

MIM permite importar datos de la organización, como códigos de trabajo y ubicaciones. Esa información se puede usar para configurar automáticamente los derechos de acceso para ese usuario.

Automatización de flujos de trabajo empresariales comunes

Después de que los usuarios se aprovisionen en Microsoft Entra ID, use la funcionalidad de Lifecycle Workflows (LCW) para automatizar las acciones adecuadas en momentos clave del ciclo de vida de un usuario, como ingresante, cambiador y saliente. Microsoft Entra LCW puede desencadenar estos flujos de trabajo personalizados automáticamente o a petición para habilitar o deshabilitar cuentas, generar pases de acceso temporal, actualizar Teams o pertenencia a grupos, enviar correos electrónicos automatizados y desencadenar una aplicación lógica. Esto puede ayudar a las organizaciones a garantizar lo siguiente:

Incorporación: Cuando un usuario se une a la organización, está listo para empezar desde el primer día. Tienen el acceso correcto a la información y a las aplicaciones que necesitan. Tienen el hardware necesario para realizar su trabajo.

Empleado que se va: Cuando los usuarios abandonan la empresa por diversos motivos (terminación, separación, baja por ausencia o jubilación), tienen su acceso revocado de manera oportuna.

Más información sobre los flujos de trabajo del ciclo de vida de Entra de Microsoft

Nota:

En escenarios no cubiertos por LCW, los clientes pueden usar la extensibilidad de las aplicaciones lógicas.

Conciliación de los cambios realizados directamente en el sistema de destino

A menudo, las organizaciones necesitan una pista de auditoría completa de lo que los usuarios tienen acceso a las aplicaciones que contienen datos sujetos a regulación. Para proporcionar una pista de auditoría, cualquier acceso proporcionado a un usuario directamente debe ser rastreable a través del sistema de registro. MIM proporciona las funcionalidades de conciliación para detectar los cambios realizados directamente en un sistema de destino y revertir los cambios. Además de detectar cambios en las aplicaciones de destino, MIM puede importar identidades de aplicaciones de terceros a Microsoft Entra ID. Estas aplicaciones suelen aumentar el conjunto de registros de usuario que se originaron en el sistema de RR. HH.

Pasos siguientes

- Automatice el aprovisionamiento con cualquiera de las aplicaciones que se encuentran en la galería de aplicaciones de Microsoft Entra, admita SCIM, SQL o LDAP.

- Evalúe Microsoft Entra Connect Cloud Sync para sincronizar entre AD DS y Microsoft Entra ID

- Uso de Microsoft Identity Manager para escenarios de aprovisionamiento complejos