Aumento de la resistencia con la administración de credenciales

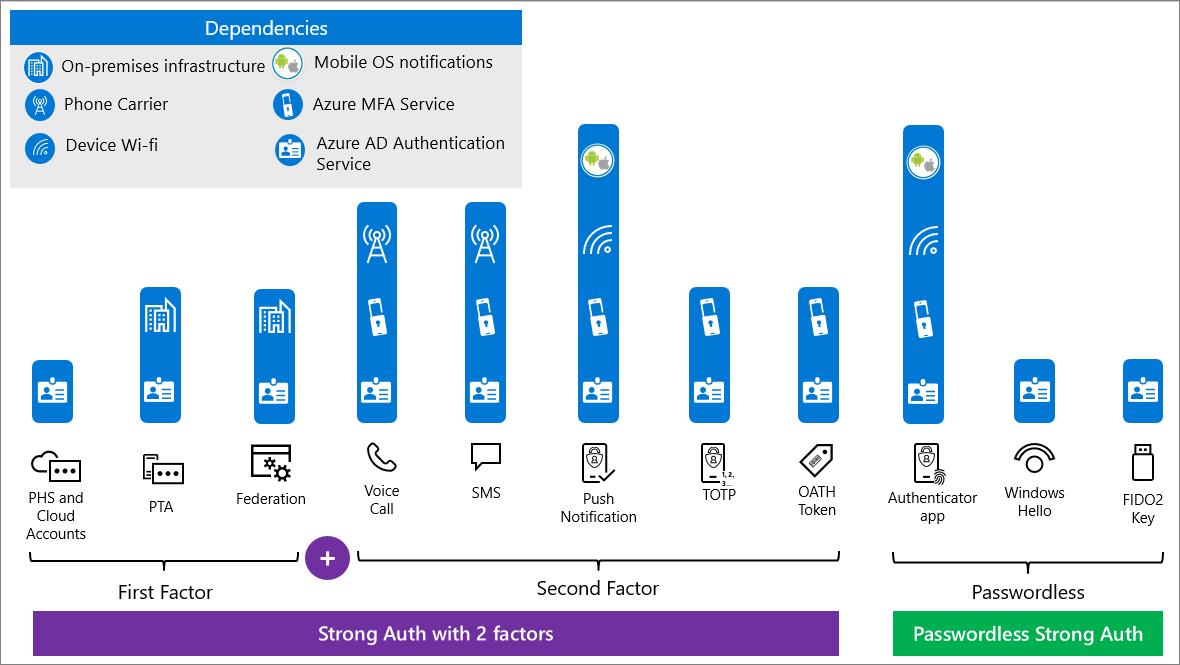

Cuando se presenta una credencial para Microsoft Entra ID en una solicitud de token, hay varias dependencias que deben estar disponibles para la validación. El primer factor de autenticación se basa en la autenticación de Microsoft Entra y, en algunos casos, en la infraestructura local. Para más información sobre las arquitecturas de autenticación híbrida, consulte Aumento de la resistencia en la infraestructura híbrida.

Si implementa un segundo factor, las dependencias del segundo factor se agregan a las de la primera. Por ejemplo, si el primer factor es mediante PTA y el segundo factor es SMS, las dependencias son las siguientes.

- Servicios de autenticación de Microsoft Entra

- Servicios de autenticación multifactor de Microsoft Entra

- Infraestructura local

- Operador telefónico

- Dispositivo del usuario (no ilustrado)

La estrategia de credenciales debe tener en cuenta las dependencias de cada tipo de autenticación y aprovisionar métodos que eviten un único punto de error.

Dado que los métodos de autenticación tienen diferentes dependencias, es una buena idea permitir que los usuarios se registren para tantas opciones de segundo factor como sea posible. Asegúrese de incluir los segundos factores con diferentes dependencias, si es posible. Por ejemplo, las llamadas de voz y los SMS como segundos factores comparten las mismas dependencias, por lo que tenerlos como únicas opciones no mitiga el riesgo.

La estrategia de credenciales más resistente consiste en usar la autenticación sin contraseña. Las claves de seguridad de Windows Hello para empresas y FIDO 2.0 tienen menos dependencias que la autenticación sólida con dos factores independientes. Las claves de seguridad de la aplicación Microsoft Authenticator, Windows Hello para empresas y FIDO 2.0 son las más seguras.

En el caso de los segundos factores, la aplicación Microsoft Authenticator u otras aplicaciones de autenticador que usan el código de acceso de un solo uso (TOTP) de duración definida o los tokens de hardware OAuth tienen el menor número de dependencias y, por lo tanto, son más resistentes.

¿Cómo ayudan varias credenciales a la resistencia?

El aprovisionamiento de varios tipos de credenciales ofrece a los usuarios opciones que se adaptan a las preferencias y restricciones de sus entornos. Como resultado, la autenticación interactiva en la que se solicita a los usuarios la autenticación multifactor es más resistente a las dependencias específicas que no están disponibles en el momento de la solicitud. Puede optimizar los mensajes de reautenticación para Multi-Factor Authentication.

Además de la resistencia de usuario individual descrita anteriormente, las empresas deben planear las contingencias para interrupciones a gran escala, como errores operativos que introducen una configuración incorrectamente, un desastre natural o una interrupción de recursos de toda la empresa en un servicio de federación local (especialmente cuando se usa para la autenticación multifactor).

¿Cómo implementar credenciales resistentes?

- Implemente credenciales sin contraseña, como las claves de seguridad de Windows Hello para empresas, autenticación por teléfono y FIDO2, para reducir las dependencias.

- Implemente la aplicación Microsoft Authenticator como segundo factor.

- Active la sincronización de hash de contraseña para las cuentas híbridas que se sincronizan desde Windows Server Active Directory. Esta opción se puede habilitar junto con servicios de federación como Servicios de federación de Active Directory (AD FS) y proporciona una reserva en caso de que se produzca un error en el servicio de federación.

- Analice el uso de métodos de autenticación multifactor para mejorar la experiencia del usuario.

- Implemente una estrategia de control de acceso resistente.

Pasos siguientes

Recursos de resistencia para administradores y arquitectos

- Aumento de la resistencia con estados de dispositivos

- Aumento de la resistencia mediante la evaluación continua de acceso (CAE)

- Aumento de la resistencia en la autenticación de usuario externo

- Aumento de la resistencia en la autenticación híbrida

- Aumento de la resistencia en el acceso a la aplicación con Application Proxy