Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La autenticación híbrida permite a los usuarios obtener acceso a los recursos basados en la nube con sus identidades controladas en el entorno local. Una infraestructura híbrida incluye componentes en la nube y locales.

- Los componentes en la nube incluyen Microsoft Entra AD, recursos y servicios de Azure, las aplicaciones basadas en la nube de la organización y aplicaciones SaaS.

- Entre los componentes locales se incluyen las aplicaciones locales, recursos como las bases de datos SQL, y un proveedor de identidades como Windows Server Active Directory.

Importante

A medida que planea la resistencia en la infraestructura híbrida, es fundamental minimizar las dependencias y los únicos puntos de error.

Microsoft ofrece tres mecanismos para la autenticación híbrida. Las opciones se muestran por orden de resistencia. Si es posible, se recomienda implementar la sincronización de hash de contraseñas.

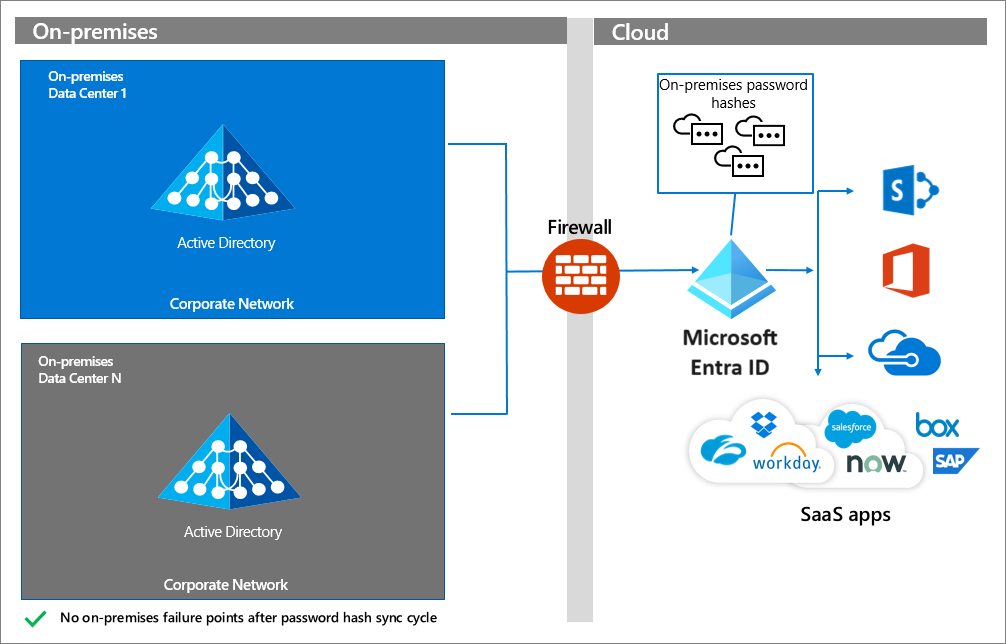

- La sincronización de hash de contraseña (PHS) usa Microsoft Entra Connect para sincronizar la identidad y un hash del hash de la contraseña en Microsoft Entra ID. Esto permite a los usuarios iniciar sesión en recursos basados en la nube con su contraseña controlada en el entorno local. PHS solo tiene dependencias locales para la sincronización, no para la autenticación.

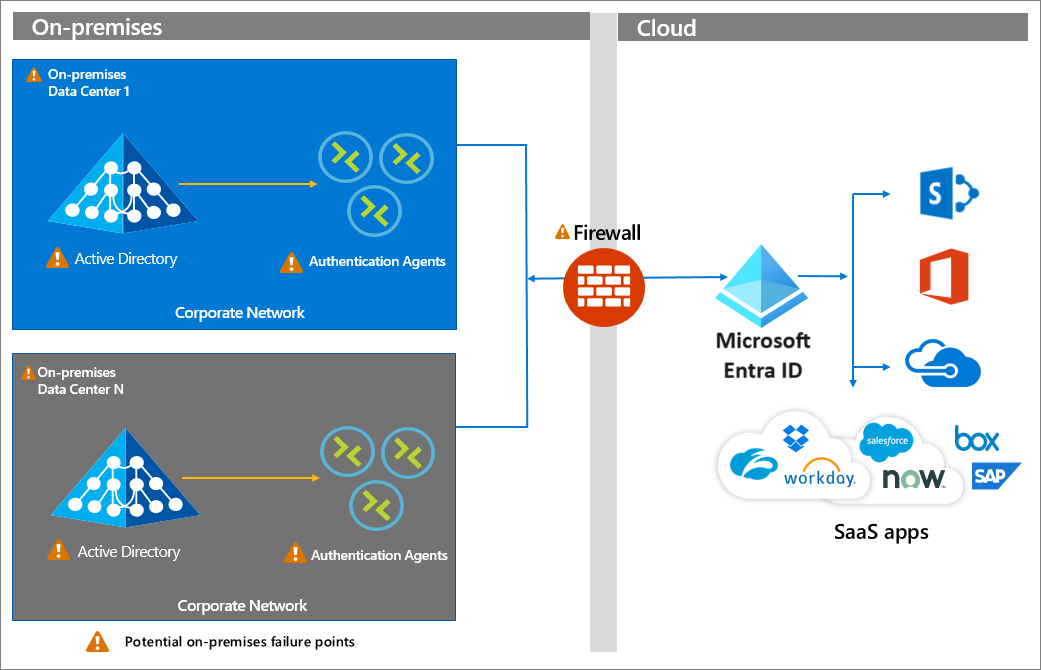

- La autenticación transferida (PTA) redirige a los usuarios a Microsoft Entra ID para el inicio de sesión. Después, el nombre de usuario y la contraseña se validan con Active Directory local, mediante un agente que se implementa en la red corporativa. La autenticación transferida tiene una superficie de memoria local de sus agentes de PTA de Microsoft Entra que residen en servidores locales.

- Los clientes de federación implementan un servicio de federación como Servicios de federación de Active Directory (AD FS). Luego, Microsoft Entra AD valida la aserción SAML que genera el servicio de federación. La federación tiene la mayor dependencia en la infraestructura local y, por lo tanto, más puntos de error.

Puede que se utilicen uno o varios de estos métodos en su organización. Para más información, consulte Selección del método de autenticación adecuado para la solución de identidad híbrida de Microsoft Entra. Este artículo contiene un árbol de decisión que puede ayudarle a decidir la metodología.

Sincronización de hash de contraseña

La opción de autenticación híbrida más sencilla y resistente para Microsoft Entra AD es la sincronización de hash de contraseña. No tiene ninguna dependencia de infraestructura de identidad local al procesar solicitudes de autenticación. Una vez que las identidades con hashes de contraseña se sincronizan con Microsoft Entra ID, los usuarios pueden autenticarse en los recursos en la nube sin depender de los componentes de identidad locales.

Si elige esta opción de autenticación, no se producirá ninguna interrupción cuando los componentes de identidad locales dejen de estar disponibles. La interrupción local puede producirse por muchos motivos, como errores de hardware, interrupciones del suministro eléctrico, desastres naturales y ataques de malware.

¿Cómo se implementa PHS?

Para implementar PHS, vea los siguientes recursos:

- Implementación de la sincronización de hash de contraseña con Microsoft Entra Connect

- Habilitación de la sincronización de hash de contraseñas

Si sus requisitos son tales que no puede usar PHS, use la autenticación transferida.

Autenticación de paso a través

La autenticación transferida tiene una dependencia en los agentes de autenticación que residen localmente en los servidores. Una conexión persistente, o Service Bus, está presente entre Microsoft Entra ID y los agentes de PTA locales. El firewall, los servidores que hospedan los agentes de autenticación y Windows Server Active Directory local (u otro proveedor de identidades) son posibles puntos de error.

¿Cómo se implementa PTA?

Para implementar la autenticación de paso a través, vea los siguientes recursos.

Análisis detallado de la seguridad de la autenticación de paso a través

Instalación de la autenticación transferida de Microsoft Entra

Si usa PTA, defina una topología de alta disponibilidad.

Federación

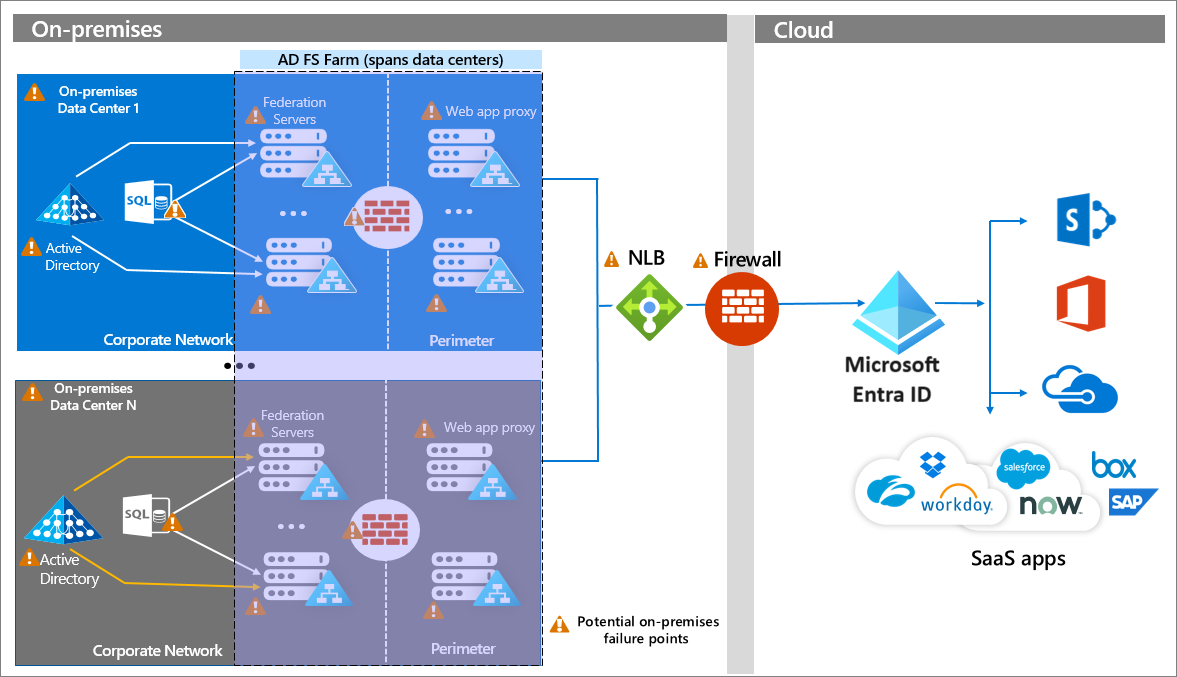

La federación implica la creación de una relación de confianza entre Microsoft Entra ID y el servicio de federación, lo que incluye el intercambio de puntos de conexión, certificados de firma de tokens y otros metadatos. Cuando llega una solicitud a Microsoft Entra ID, lee la configuración y redirige al usuario a los puntos de conexión configurados. En ese momento, el usuario interactúa con el servicio de federación, que emite una aserción SAML validada por Microsoft Entra AD.

En el diagrama siguiente, se muestra una topología de la implementación de AD FS en una empresa, que incluye servidores de federación redundante y proxy de aplicación web en varios centros de datos locales. Esta configuración se basa en componentes de infraestructura de red de empresa, como DNS, equilibrio de carga de red con capacidades de afinidad geográfica y firewalls. Todos los componentes y las conexiones locales son susceptibles a errores. Para obtener más información, visite la documentación de planeamiento de capacidad de AD FS.

Nota:

La federación tiene el mayor número de dependencias locales y, por lo tanto, el mayor potencial de puntos de error. Aunque en este diagrama se muestra AD FS, otros proveedores de identidades locales están sujetos a consideraciones de diseño similares para lograr alta disponibilidad, escalabilidad y conmutación por error.

¿Cómo se implementa la federación?

Si va a implementar una estrategia de autenticación federada o quiere que sea más resistente, vea los recursos siguientes.

- En qué consiste la autenticación federada

- Cómo funciona la federación

- Lista de compatibilidad de federaciones de Microsoft Entra

- Seguimiento de la documentación de planeamiento de capacidad de AD FS

- Implementación de AD FS en Azure IaaS

- Habilitación de PHS junto con la federación

Pasos siguientes

Recursos de resistencia para administradores y arquitectos

- Aumento de la resistencia con la administración de credenciales

- Aumento de la resistencia con estados de dispositivos

- Aumento de la resistencia mediante la evaluación continua de acceso (CAE)

- Aumento de la resistencia en la autenticación de usuario externo

- Aumento de la resistencia en el acceso a la aplicación con Application Proxy