Descripción de los grupos de conectores de red privada de Microsoft Entra

Use grupos de conectores de proxy de aplicación a fin de asignar conectores específicos a aplicaciones concretas. Los grupos de conectores proporcionan más control y le permiten optimizar las implementaciones.

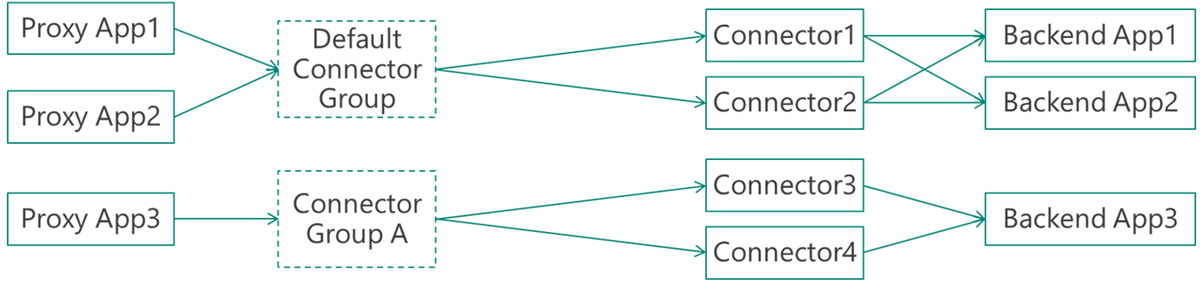

Cada conector de red privada se asigna a un grupo de conectores. Todos los conectores que pertenecen al mismo grupo funcionan como una unidad independiente de alta disponibilidad y equilibrio de carga. Todos los conectores pertenecen a un grupo de conectores. Si no crea grupos, todos sus conectores estarán en un grupo predeterminado. Cree grupos de conectores y asigne conectores en el Centro de administración de Microsoft Entra.

Los grupos de conectores son útiles si las aplicaciones se hospedan en diferentes ubicaciones. Cree grupos de conectores en función de la ubicación. Las aplicaciones usan conectores que están físicamente cerca de ellos.

Sugerencia

Si cuenta con una implementación del proxy de aplicación grande, no asigne ninguna aplicación al grupo de conectores predeterminado. De ese modo, los nuevos conectores no recibirán tráfico directo hasta que los asigne a un grupo de conectores activo. Esta configuración también permite poner los conectores en modo inactivo moviéndolos de nuevo al grupo predeterminado para que se pueda realizar el mantenimiento sin que esto afecte a los usuarios.

Debe tener varios conectores para usar grupos de conectores. Los nuevos conectores se agregan automáticamente al grupo de conectores Predeterminado. Para obtener más información sobre la instalación de conectores, consulte Configuración de conectores.

Al publicarla por primera vez, se asigna una aplicación a un grupo de conectores. También puede actualizar el grupo al que se asigna un conector.

Los grupos de conectores son útiles para diversos escenarios, por ejemplo:

Las organizaciones grandes usan varios centros de datos. Querrá mantener el mayor tráfico posible dentro de un centro de datos específico, ya que los vínculos entre centros de datos son costosos y lentos. Debe implementar conectores en cada centro de datos para atender solamente las aplicaciones que se encuentran en él. Con este enfoque se minimizan los vínculos entre centros de datos y se proporciona una experiencia totalmente transparente a los usuarios.

Las aplicaciones pueden hospedarse en redes que no forman parte de la red corporativa principal. Puede usar grupos de conectores para instalar conectores específicos en redes aisladas y así permitir también el aislamiento de aplicaciones en la red. El escenario es común para los proveedores que mantienen una aplicación específica.

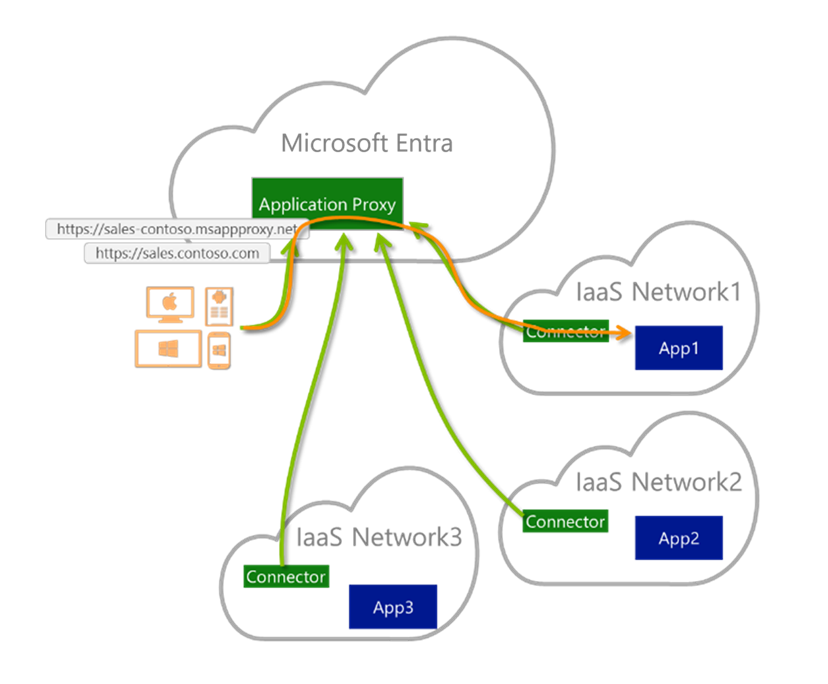

En lo que respecta a las aplicaciones instaladas en infraestructura como servicio (IaaS) para el acceso a la nube, los grupos de conectores proporcionan un servicio común para proteger el acceso a todas las aplicaciones. Los grupos de conectores no crean más dependencias en la red corporativa ni fragmentan la experiencia de la aplicación. Los conectores están instalados en todos los centros de datos en la nube y atienden solo a las aplicaciones que residen en esa red. Debe instalar varios conectores para lograr alta disponibilidad.

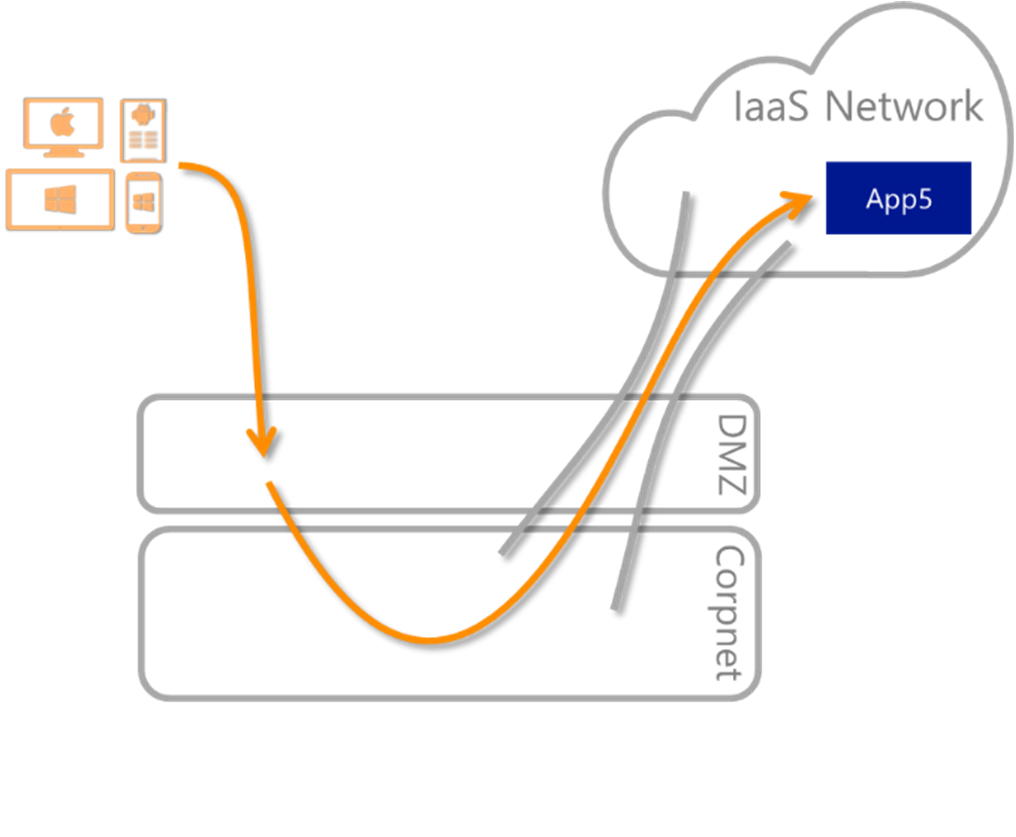

Sirva como ejemplo una organización que tiene varias máquinas virtuales conectadas a su propia red virtual hospedada en IaaS. Para permitir que los empleados usen estas aplicaciones, estas redes privadas están conectadas a la red corporativa mediante red privada virtual (VPN) de sitio a sitio. La VPN de sitio a sitio proporciona una buena experiencia para los empleados que se encuentran en el entorno local. Pero este no es el ideal para los empleados remotos, ya que requiere más infraestructuras locales para enrutar el acceso, tal como se muestra en el diagrama:

Con los grupos de conectores de red privada de Microsoft Entra, se habilita un servicio común para proteger el acceso a todas las aplicaciones sin crear más dependencias en la red corporativa:

El inicio de sesión único se logra normalmente mediante la Delegación restringida de Kerberos (KCD). Las máquinas del conector están unidas a un dominio que pueda delegar los usuarios a la aplicación. KCD es compatible con las funcionalidades de varios bosques. Pero en el caso de las empresas que tienen distintos entornos de varios bosques sin ninguna relación de confianza entre ellos, no se puede usar un solo conector para todos los bosques. En su lugar, se implementan conectores específicos por bosque y se establecen para atender a aplicaciones publicadas a fin de dar servicio solo a los usuarios de ese bosque específico. Cada grupo de conectores representa un bosque diferente. Aunque el inquilino y la mayor parte de la experiencia queda unificada en todos los bosques, pueden asignarse usuarios a sus aplicaciones de bosque mediante los grupos de Microsoft Entra.

Hay dos enfoques que se deben tener en cuenta para los sitios de recuperación ante desastres (DR):

- El sitio de recuperación ante desastres está integrado en modo activo-activo, donde es exactamente igual que el sitio principal. El sitio también tiene la misma configuración de redes y de Active Directory (AD). Puede crear los conectores en el sitio de recuperación ante desastres en el mismo grupo de conectores que el sitio principal. Microsoft Entra ID detecta automáticamente las conmutaciones por error.

- El sitio de recuperación ante desastres es independiente del sitio principal. Cree un grupo de conectores diferente en el sitio de recuperación ante desastres. Tiene aplicaciones de copia de seguridad, o bien desvíe manualmente la aplicación existente al grupo de conectores de recuperación ante desastres según sea necesario.

Puede implementar un modelo en el que un solo proveedor de servicio implemente y mantenga servicios relacionados con Microsoft Entra para varias empresas. Los grupos de conectores le ayudan a separar los conectores y las aplicaciones en grupos distintos. Un método, que es adecuado para las pequeñas empresas, consiste en contar con un solo inquilino de Microsoft Entra mientras que las diferentes empresas tienen sus propias redes y su propio nombre de dominio. El mismo enfoque funciona en escenarios de fusión y situaciones en las que una sola división da servicio a varias empresas por motivos normativos o empresariales.

Tenga en cuenta estas configuraciones de grupo de conectores de ejemplo.

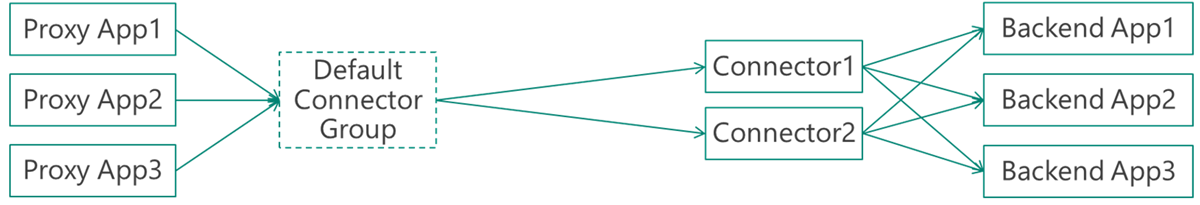

Si no usa grupos de conectores, la configuración tendría un aspecto similar al siguiente:

La configuración es suficiente para pruebas e implementaciones de menor envergadura. También funciona si su organización tiene una topología de red plana.

La configuración es una evolución de la predeterminada, una aplicación específica que se ejecuta en una red aislada, como la red virtual IaaS:

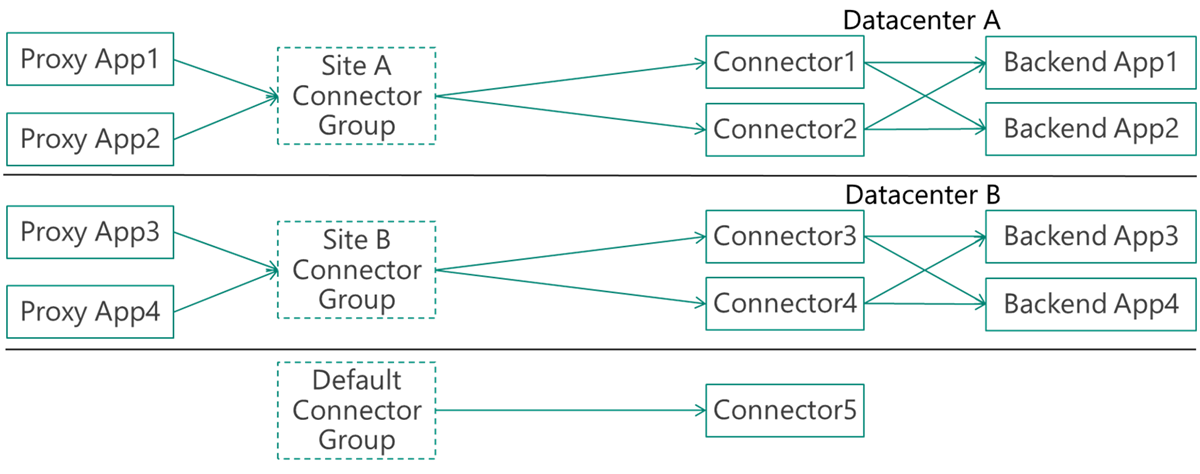

Configuración recomendada: varios grupos específicos y un grupo predeterminado para conectores inactivos

La configuración recomendada para organizaciones grandes y complejas consiste en que el grupo de conectores predeterminado actúe como un grupo que no atienda a ninguna aplicación y que se use para los conectores inactivos o recién instalados. Las aplicaciones se atienden con grupos de conectores personalizados.

En el ejemplo, la empresa tiene dos centros de datos, A y B, con dos conectores que atienden a cada sitio. Cada uno de los sitios tienen distintas aplicaciones que se ejecutan en él.