Habilite la verificación de red compatible con acceso condicional

Las organizaciones que utilizan el acceso condicional junto con la vista previa de Global Secure Access pueden evitar el acceso malicioso a aplicaciones de Microsoft, aplicaciones SaaS de terceros y aplicaciones privadas de línea de negocio (LoB) utilizando múltiples condiciones para proporcionar una defensa en profundidad. Estas condiciones pueden incluir el cumplimiento del dispositivo, la ubicación y más para brindar protección contra el robo de identidad o token del usuario. Global Secure Access introduce el concepto de una red compatible dentro del acceso condicional y la evaluación de acceso continuo. Esta verificación de red compatible garantiza que los usuarios se conecten desde un modelo de conectividad de red verificado para su inquilino específico y cumplan con las políticas de seguridad impuestas por los administradores.

El cliente Global Secure Access instalado en dispositivos o usuarios detrás de redes remotas configuradas permite a los administradores proteger los recursos detrás de una red compatible con controles avanzados de acceso condicional. Esta función de red compatible facilita la gestión y el mantenimiento de los administradores, sin tener que mantener una lista de todas las direcciones IP de las ubicaciones de una organización. Los administradores no necesitan limitar el tráfico a través de los puntos de salida VPN de su organización para garantizar la seguridad.

La evaluación continua del acceso (CAE) con la característica de red compatible se admite actualmente para SharePoint Online. Con CAE, puede aplicar defensa en profundidad con la protección de reproducción de robo de tokens.

Esta verificación de red compatible es específica de cada inquilino.

- Al utilizar esta verificación, puede asegurarse de que otras organizaciones que utilizan los servicios Global Secure Access de Microsoft no puedan acceder a sus recursos.

- Por ejemplo: Contoso puede proteger sus servicios como Exchange Online y SharePoint Online detrás de su verificación de red compatible para garantizar que solo los usuarios de Contoso puedan acceder a estos recursos.

- Si otra organización como Fabrikam estuviera usando una verificación de red compatible, no pasaría la verificación de red compatible de Contoso.

La red compatible es diferente de IPv4, IPv6 o ubicaciones geográficas que puede configurar en Microsoft Entra. No se requiere mantenimiento de administrador.

Requisitos previos

- Los administradores que interactúan con la característica Acceso global seguro (versión preliminar) deben tener asignados uno o varios de los siguientes roles en función de las tareas que realicen.

- El rol Administrador de Acceso seguro global para administrar las características en vista previa de Acceso seguro global.

- El Administrador de acceso condicional para crear e interactuar con las directivas de acceso condicional y las ubicaciones con nombre.

- La versión preliminar requiere una licencia P1 de Microsoft Entra ID. Si es necesario, puede comprar una licencia u obtener licencias de prueba.

- Para usar el perfil de reenvío de tráfico de Microsoft, se recomienda una licencia de Microsoft 365 E3.

Restricciones conocidas

- La comprobación de red compatible con la evaluación continua del acceso es ahora compatible con SharePoint Online.

- La comprobación de red compatible no se admite actualmente para las aplicaciones de acceso privado.

- La condición de ubicación de red compatible no es compatible con los dispositivos que no están inscritos en la administración de dispositivos móviles (MDM). Si configura una directiva de acceso condicional mediante la condición de ubicación de red compatible, los usuarios con dispositivos que aún no están inscritos en MDM podrían verse afectados. Es posible que los usuarios de estos dispositivos produzcan un error en la comprobación de la directiva de acceso condicional y se bloqueen.

- Asegúrese de excluir los usuarios o dispositivos afectados al usar la condición de ubicación de red compatible.

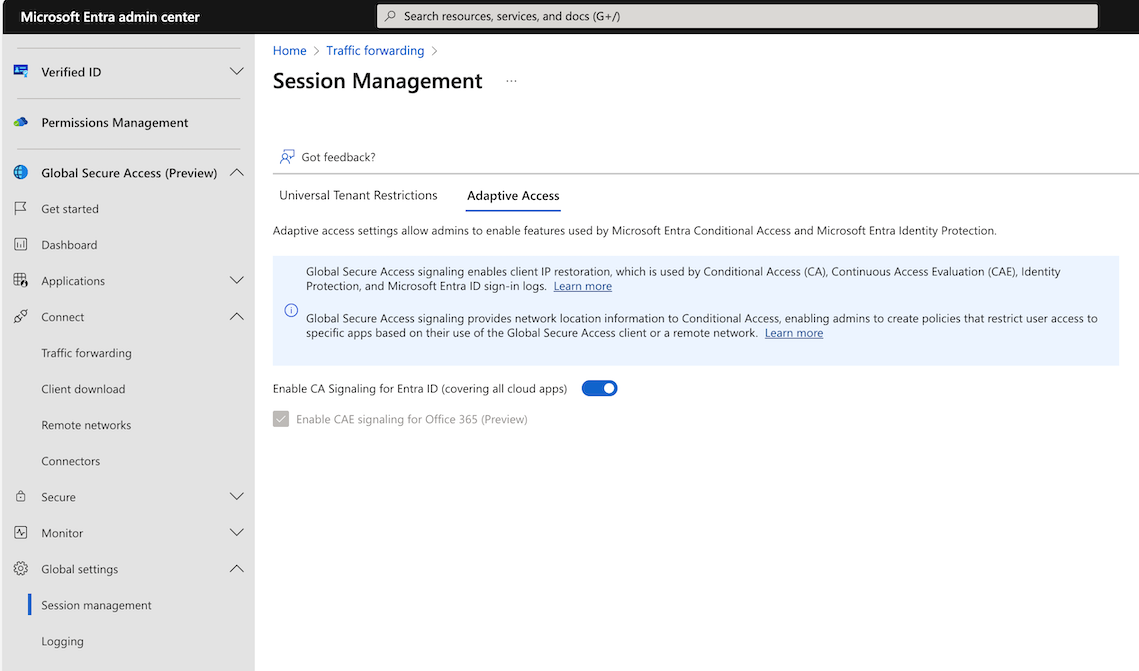

Habilitar la señalización de acceso seguro global para acceso condicional

Para habilitar la configuración requerida para permitir la verificación de red compatible, un administrador debe seguir los siguientes pasos.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de Global Secure Access.

- Vaya a Global Secure Access (versión preliminar)>Configuración global>Administración de sesionesAcceso adaptable.

- Seleccione el botón de alternancia Habilitar la señalización de Acceso global seguro en el acceso condicional.

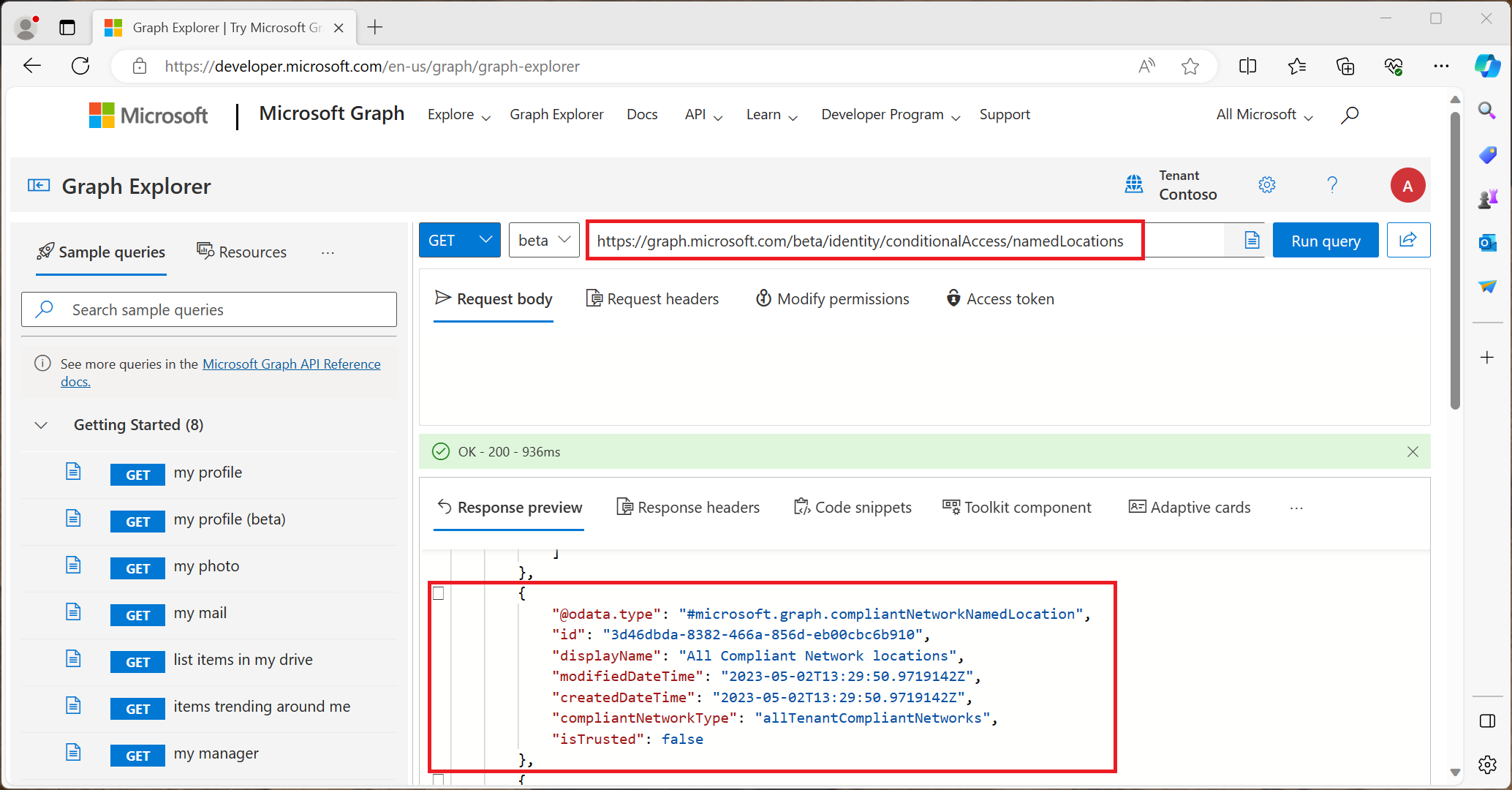

- Vaya a Protección> Acceso condicional> Ubicaciones designadas.

- Confirme que tiene una ubicación llamada Todas las ubicaciones de red compatibles con el tipo de ubicación Acceso a la red. Opcionalmente, las organizaciones pueden marcar esta ubicación como de confianza.

Precaución

Si su organización tiene políticas activas de acceso condicional basadas en la verificación de red compatible y desactiva la señalización de acceso seguro global en el acceso condicional, puede bloquear involuntariamente a los usuarios finales específicos para que no puedan acceder a los recursos. Si debe deshabilitar esta característica, elimine primero cualquier directiva de acceso condicional correspondiente.

Protección de los recursos detrás de la red compatible

La directiva de acceso condicional de red compatible se puede usar para proteger los recursos de Microsoft y de terceros.

A continuación se muestra un ejemplo de este tipo de directiva. Además, ahora se admite la protección de reproducción de robo de token mediante CAE para SharePoint Online.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional.

- Seleccione Crear nueva directiva.

- Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Assignments (Asignaciones), seleccione Users or workload identities (Identidades de usuario o de carga de trabajo).

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- En Recursos de destino>Incluir, y seleccione Seleccionar aplicaciones.

- Elija Office 365 Exchange Online, Office 365 SharePoint Online o cualquiera de las aplicaciones SaaS de terceros.

- Actualmente NO se admite la aplicación en la nube específica de Office 365 en el selector de aplicaciones, por lo que no seleccione esta aplicación en la nube.

- En Condiciones>Ubicación:

- Establezca Configurar en Sí.

- En Incluir, seleccione Cualquier ubicación.

- En Excluir, seleccione Ubicaciones seleccionadas.

- Seleccione la ubicación Todas las ubicaciones de red compatibles.

- Elija Seleccionar.

- En Controles de acceso:

- Concesión, seleccione Bloquear accesoy, luego, Seleccionar.

- Confirme la configuración y establezca Habilitar directiva en Activado.

- Seleccione el botón Crear para crear la habilitación de la directiva.

Nota:

Puede usar perfiles de tráfico de acceso seguro global junto con una directiva de acceso condicional que requiera una red compatible para Todas las aplicaciones en la nube. No se requiere ninguna exclusión al configurar una directiva mediante la ubicación Todas las ubicaciones de red compatibles y Todas las aplicaciones en la nube.

Los perfiles de tráfico se excluyen internamente de la aplicación del acceso condicional cuando se requiere una red compatible. Esta exclusión permite al cliente de Global Secure Access acceder a los recursos necesarios.

El perfil de tráfico excluido aparece en los registros de inicio de sesión como la siguiente aplicación Perfil de tráfico de acceso a la red ZTNA.

Exclusiones de usuarios

Las directivas de acceso condicional son herramientas eficaces, por lo que se recomienda excluir las siguientes cuentas de las directivas:

- Cuentas de acceso de emergencia para evitarel bloqueo de cuentas en todo el inquilino. En el improbable caso de que todos los administradores estén bloqueados fuera del inquilino, se puede usar la cuenta administrativa de acceso de emergencia se para iniciar sesión en el inquilino y realizar los pasos para recuperar el acceso.

- Se puede encontrar más información en el artículo Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

- Cuentas de servicio y entidades de servicio, como la cuenta de sincronización de Microsoft Entra Connect. Las cuentas de servicio son cuentas no interactivas que no están asociadas a ningún usuario en particular. Los servicios back-end las usan normalmente para permitir el acceso mediante programación a las aplicaciones, pero también se utilizan para iniciar sesión en los sistemas con fines administrativos. Las cuentas de servicio como estas se deben excluir porque MFA no se puede completar mediante programación. Las llamadas realizadas por entidades de servicio no se bloquearán mediante directivas de acceso condicional con ámbito a los usuarios. Use el acceso condicional para las identidades de carga de trabajo para definir directivas destinadas a entidades de servicio.

- Si su organización usa estas cuentas en scripts o código, piense en la posibilidad de reemplazarlas por identidades administradas. Como solución temporal, puede excluir estas cuentas específicas de la directiva de línea de base.

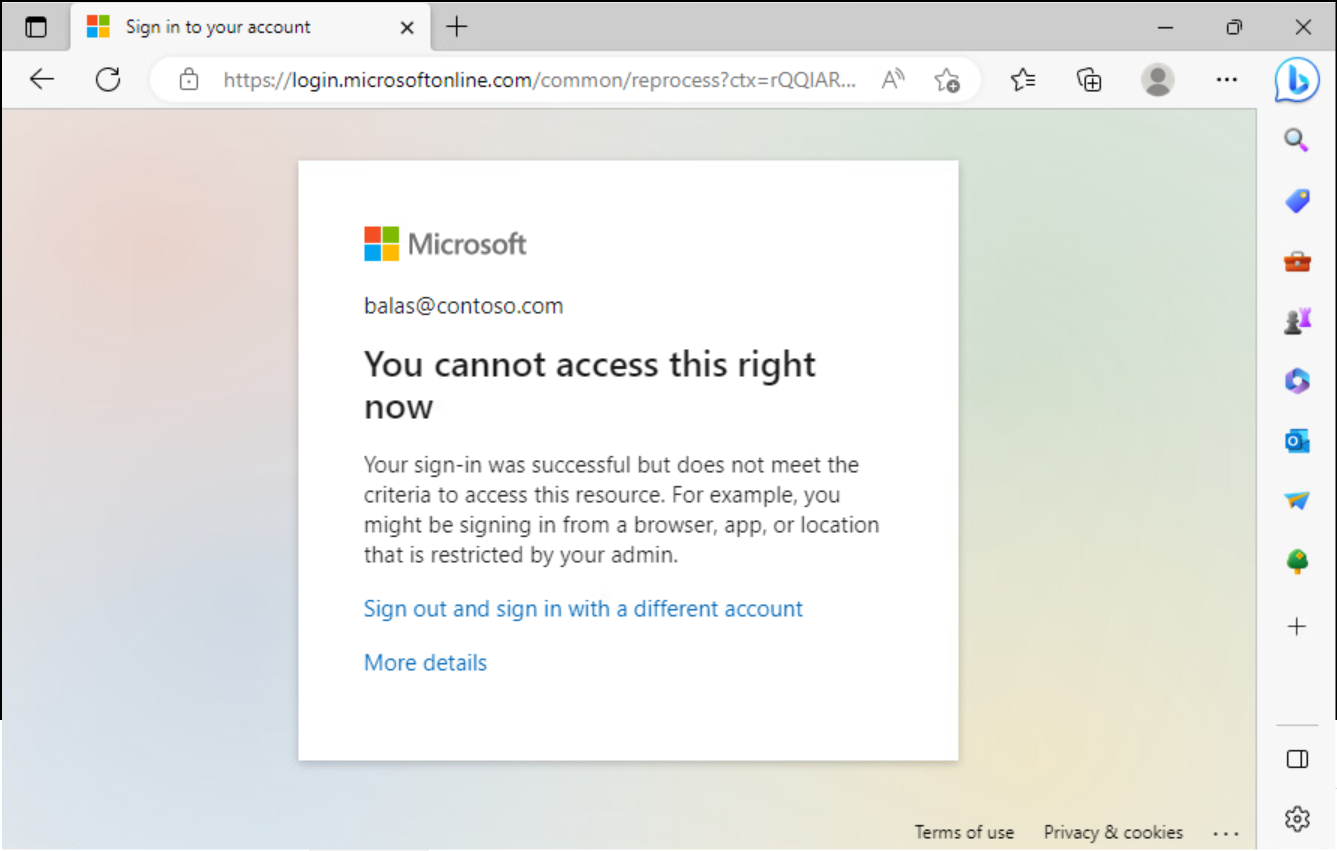

Pruebe la directiva de red compatible

- En un dispositivo de usuario final con el cliente de acceso seguro global instalado y en ejecución, vaya a https://outlook.office.com/mail/ o

https://yourcompanyname.sharepoint.com/, tenga acceso a los recursos. - Para pausar el cliente Acceso global seguro, haga clic con el botón derecho en la aplicación en la bandeja de Windows y seleccione Pausar.

- Vaya a https://outlook.office.com/mail/ o

https://yourcompanyname.sharepoint.com/, no puede acceder a los recursos y aparece un mensaje de error que dice No puede acceder a esto en este momento.

Solución de problemas

Compruebe que la nueva ubicación con nombre se creó automáticamente mediante Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

Términos de uso

El uso de las experiencias y características de las versiones preliminares de Microsoft Entra Private Access and Microsoft Entra Internet Access se rige por los términos y condiciones del servicio en línea en versión preliminar de los contratos en virtud de los cuales se obtuvieron los servicios. Las vistas previas pueden estar sujetas a compromisos de seguridad, cumplimiento y privacidad reducidos o diferentes, tal y como se explica con más detalle en las Condiciones universales de licencia de los servicios en línea y en el Anexo de protección de datos ("DPA") de los productos y servicios de Microsoft, así como en cualquier otro aviso proporcionado con la Versión preliminar.

Pasos siguientes

El cliente Global Secure Access para Windows (versión preliminar)

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de