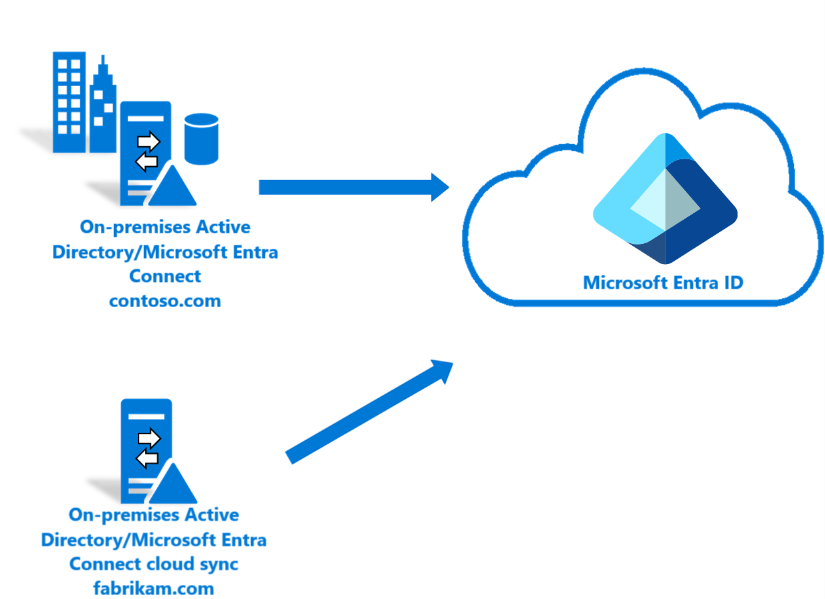

Integrar un bosque existente y un nuevo bosque con un único inquilino de Microsoft Entra

En este tutorial se explica cómo agregar la sincronización en la nube a un entorno de identidad híbrida existente.

El entorno que se crea en este tutorial se puede usar para realizar pruebas o para familiarizarse con el funcionamiento de una identidad híbrida.

En este escenario, hay un bosque existente sincronizado mediante Microsoft Entra Connect Sync con un inquilino de Microsoft Entra. Y tiene un nuevo bosque que desea sincronizar con el mismo inquilino de Microsoft Entra. Configuraremos la sincronización en la nube del nuevo bosque.

Requisitos previos

En el Centro de administración de Microsoft Entra

- Cree una cuenta de administrador de identidades híbridas exclusiva para la nube en su inquilino de Microsoft Entra. De esta manera, puede administrar la configuración del inquilino en caso de que los servicios locales fallen o no estén disponibles. Descubra cómo agregar una cuenta de administrador de identidad híbrida exclusiva para la nube. Realizar este paso es esencial para garantizar que no queda bloqueado fuera de su inquilino.

- Agregue uno o varios nombres de dominio personalizados al inquilino de Microsoft Entra. Los usuarios pueden iniciar sesión con uno de estos nombres de dominio.

En el entorno local

Use un servidor host unido a un dominio en el que se ejecute Windows Server 2012 R2 o superior con un mínimo de 4 GB de RAM y un entorno de ejecución .NET 4.7.1 o posterior.

Si hay un firewall entre los servidores y Microsoft Entra ID, configure los elementos siguientes:

Asegúrese de que los agentes pueden realizar solicitudes de salida a Microsoft Entra ID a través de los puertos siguientes:

Número de puerto Cómo se usa 80 Descarga las listas de revocación de certificados (CRL) al validar el certificado TLS/SSL. 443 Controla toda la comunicación saliente con el servicio 8080 (opcional) Si el puerto 443 no está disponible, los agentes notifican su estado cada 10 minutos en el puerto 8080. Este estado se muestra en el portal. Si el firewall fuerza las reglas según los usuarios que las originan, abra estos puertos para el tráfico de servicios de Windows que se ejecutan como un servicio de red.

Si el firewall o proxy le permite configurar sufijos seguros, agregue conexiones a .*msappproxy.net y .servicebus.windows.net. En caso contrario, permita el acceso a los intervalos de direcciones IP del centro de datos de Azure, que se actualizan cada semana.

Los agentes necesitan acceder a login.windows.net y login.microsoftonline.com para el registro inicial. Abra el firewall también para esas direcciones URL.

Para la validación de certificados, desbloquee las siguientes direcciones URL: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 y www.microsoft.com:80. Como estas direcciones URL se utilizan para la validación de certificados con otros productos de Microsoft, es posible que estas direcciones URL ya estén desbloqueadas.

Instalación del agente de aprovisionamiento de Microsoft Entra

Si usa el tutorial Entorno básico de AD y Azure, sería DC1. Para instalar el agente, siga estos pasos:

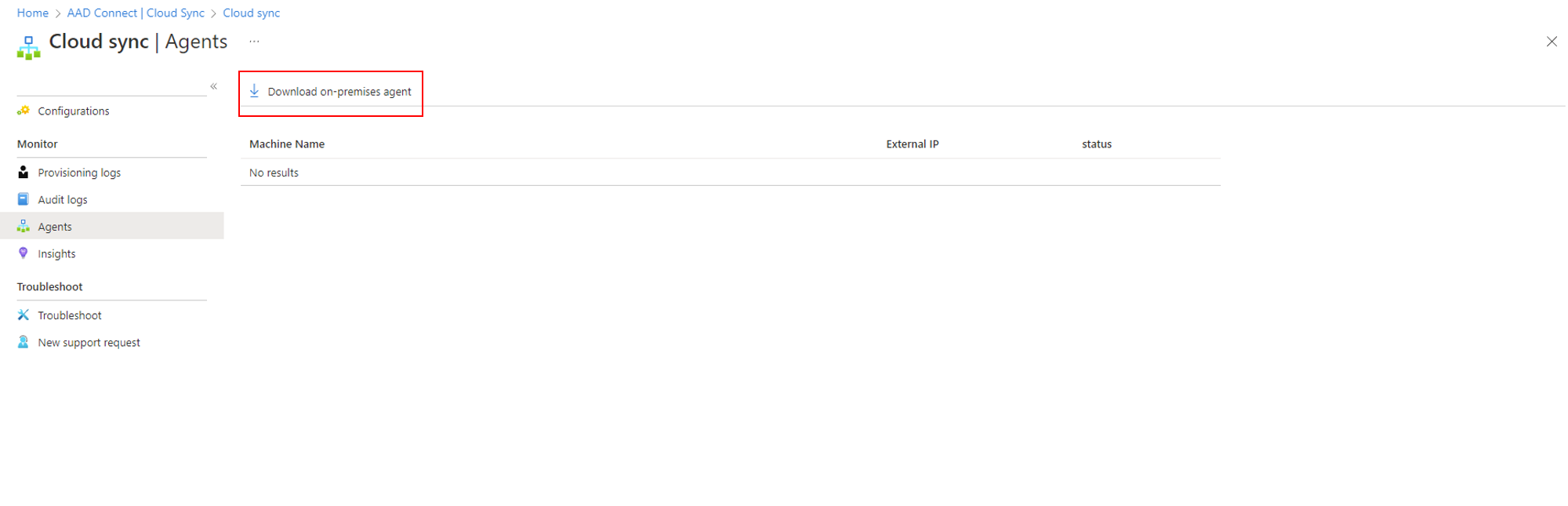

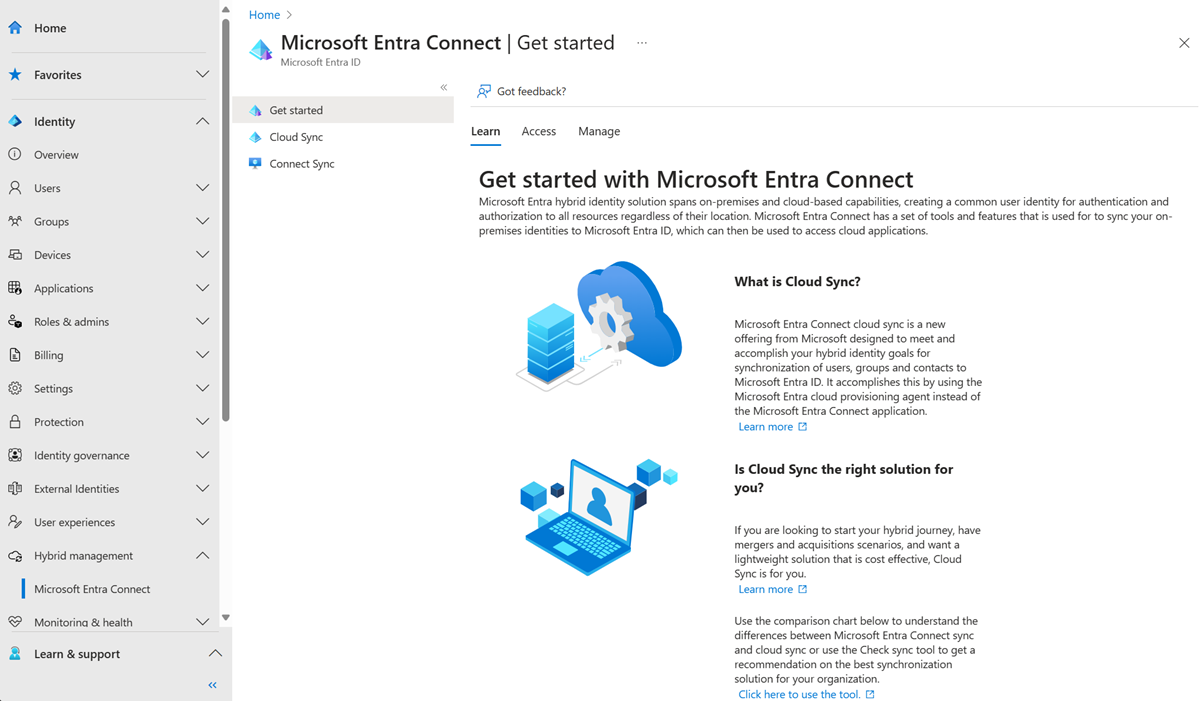

- En el Azure Portal, seleccione Microsoft Entra ID.

- A la izquierda, seleccione Microsoft Entra Connect.

- A la izquierda, seleccione Sincronización en la nube.

- Seleccione Agente a la izquierda.

- Seleccione Descargar el agente local y, después, Aceptar términos y descargar.

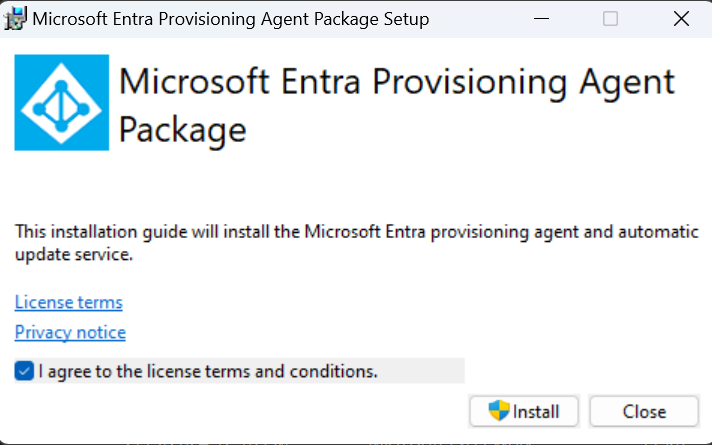

- Una vez descargado el paquete del agente de aprovisionamiento de Microsoft Entra Connect, ejecute el archivo de instalación AADConnectProvisioningAgentSetup.exe desde la carpeta de descargas.

Nota:

Al instalar para la nube de la Administración Pública de Estados Unidos, use:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Para obtener más información, consulte “Instalación de un agente en la nube del Gobierno de EE. UU.”.

- En la pantalla de presentación, elija Acepto los términos y las condiciones de la licencia y seleccione Instalar.

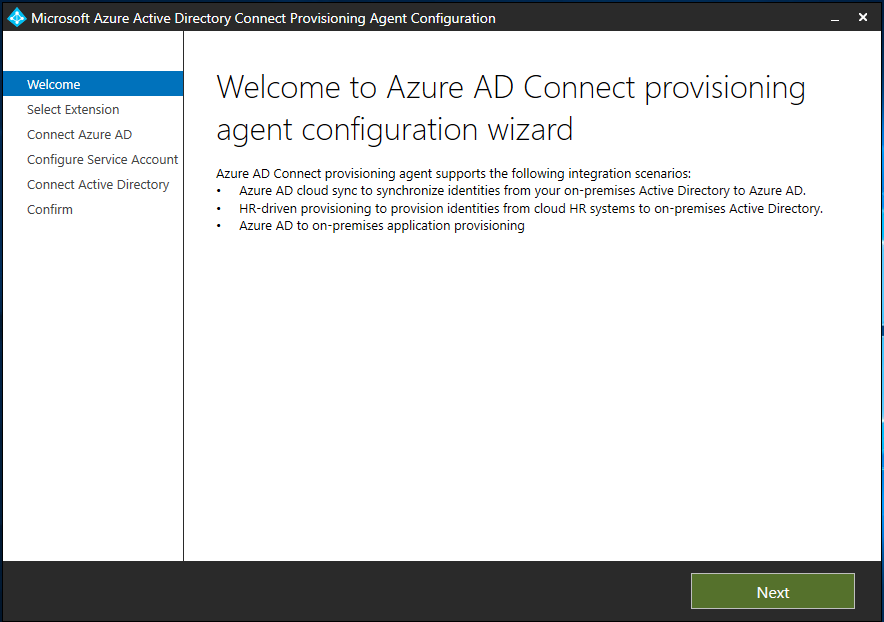

- Cuando finaliza la instalación, se inicia el asistente para la configuración. Seleccione Siguiente para iniciar la configuración.

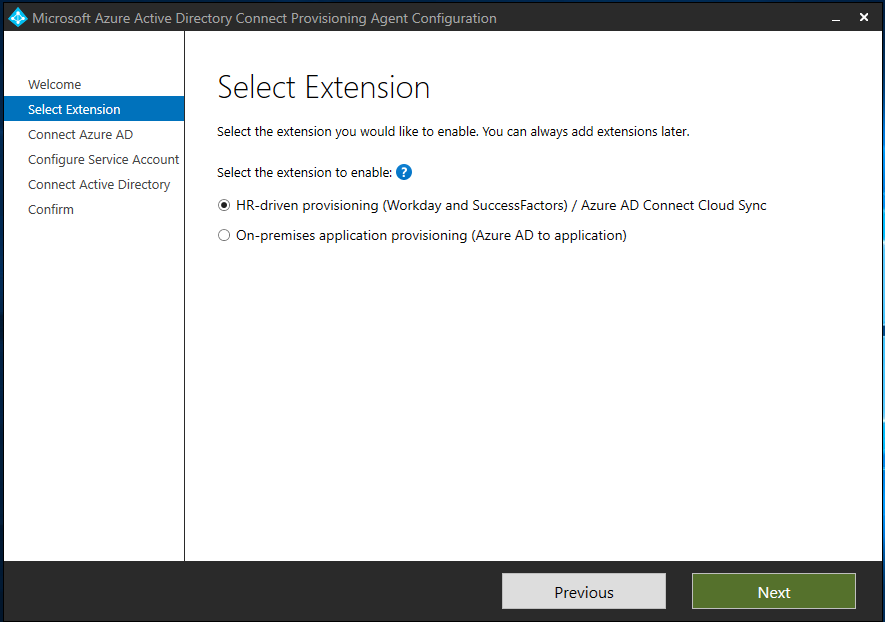

- En la pantalla Seleccionar extensión, seleccione Aprovisionamiento basado en HR (Workday y SuccessFactors) / Sincronización en la nube de Microsoft Entra Connect y seleccione Siguiente.

Nota:

Si va a instalar el agente de aprovisionamiento para usarlo con el aprovisionamiento de aplicaciones local, seleccione aprovisionamiento de aplicaciones local (de Microsoft Entra ID a la aplicación).

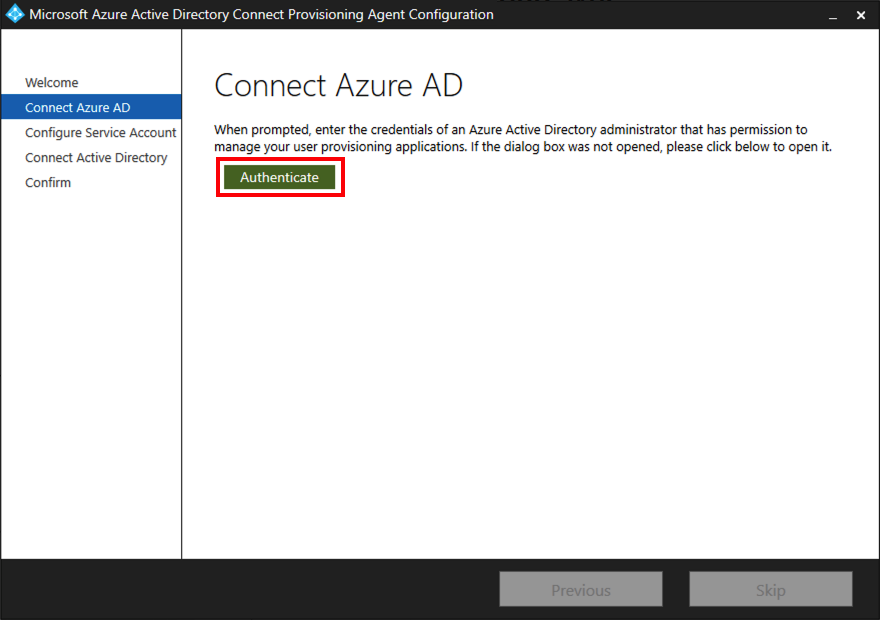

- Inicie sesión con una cuenta con al menos el rol de Administrador de identidades híbridas. Si tiene habilitada la seguridad mejorada de Internet Explorer, esta bloquea el inicio de sesión. Si es así, cierre la instalación, deshabilite la seguridad mejorada de Internet Explorer, y reinicie la instalación del Paquete del agente de aprovisionamiento de Microsoft Entra Connect.

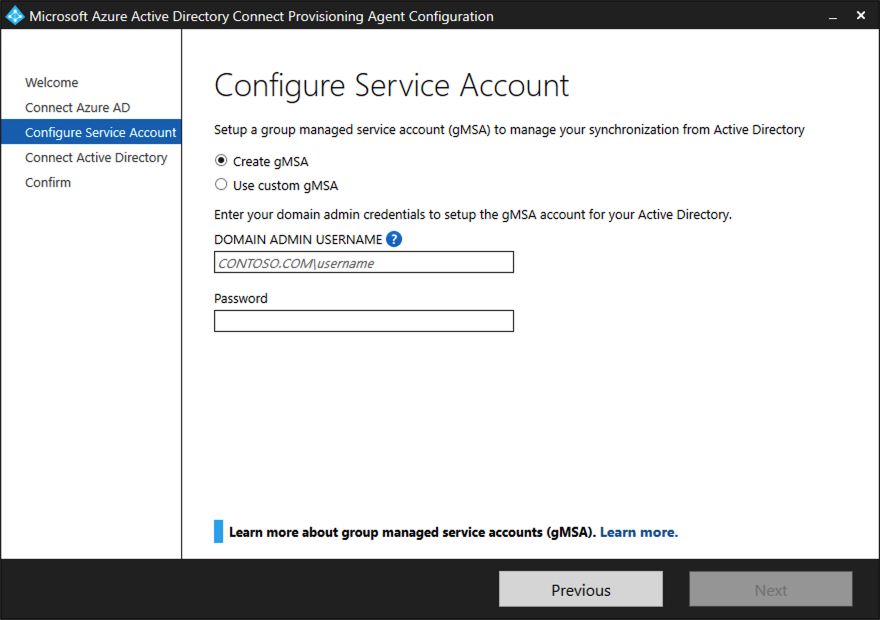

- En la pantalla Configurar cuenta de servicio, seleccione una cuenta de servicio administrada de grupo (gMSA). Esta cuenta se usa para ejecutar el servicio del agente. Si otro agente ya ha configurado una cuenta de servicio administrada en el dominio y va a instalar un segundo agente, seleccione Crear gMSA porque el sistema detecta la cuenta existente y agrega los permisos necesarios para que el nuevo agente use la cuenta gMSA. Si el sistema le pregunta, elija una de estas opciones:

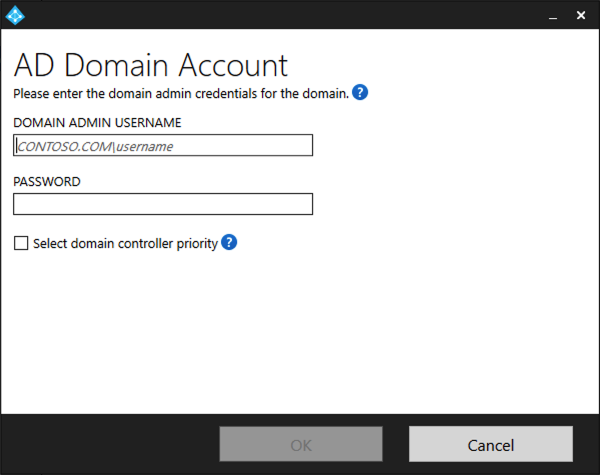

- Crear gMSA, que permite al agente crear automáticamente la cuenta de servicio administrada provAgentgMSA$. La cuenta de servicio administrada de grupo (por ejemplo, CONTOSO\provAgentgMSA$) se creará en el mismo dominio de Active Directory al que se ha unido el servidor host. Para utilizar esta opción, introduzca las credenciales de administrador de dominio de Active Directory (recomendado).

- Use gMSA personalizada y proporcione el nombre de la cuenta de servicio administrada que ha creado manualmente para esta tarea.

Para continuar, seleccione Siguiente.

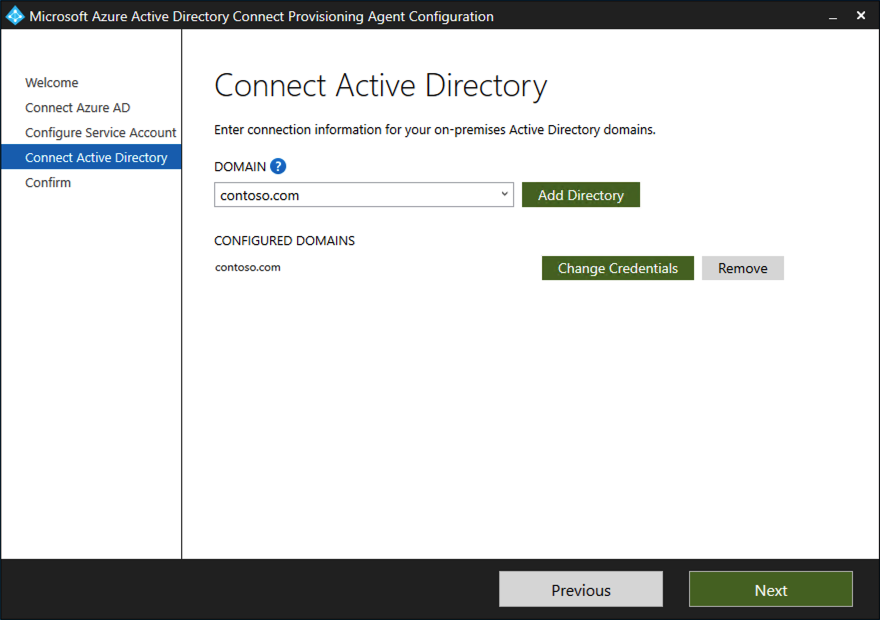

En la pantalla Conectar Active Directory, si el nombre de su dominio aparece en Dominios configurados, continúe en el paso siguiente. De lo contrario, escriba el nombre del dominio de Active Directory y seleccione Agregar directorio.

Inicie sesión con su cuenta de administrador de dominio de Active Directory. La cuenta de administrador de dominio no debe tener una contraseña expirada. En caso de que la contraseña haya caducado o cambie durante la instalación del agente, debe volver a configurar el agente con las nuevas credenciales. Esta operación permitirá agregar su directorio local. Seleccione Aceptar y Siguiente para continuar.

- En la captura de pantalla siguiente se muestra un ejemplo del dominio configurado contoso.com. Seleccione Next (Siguiente) para continuar.

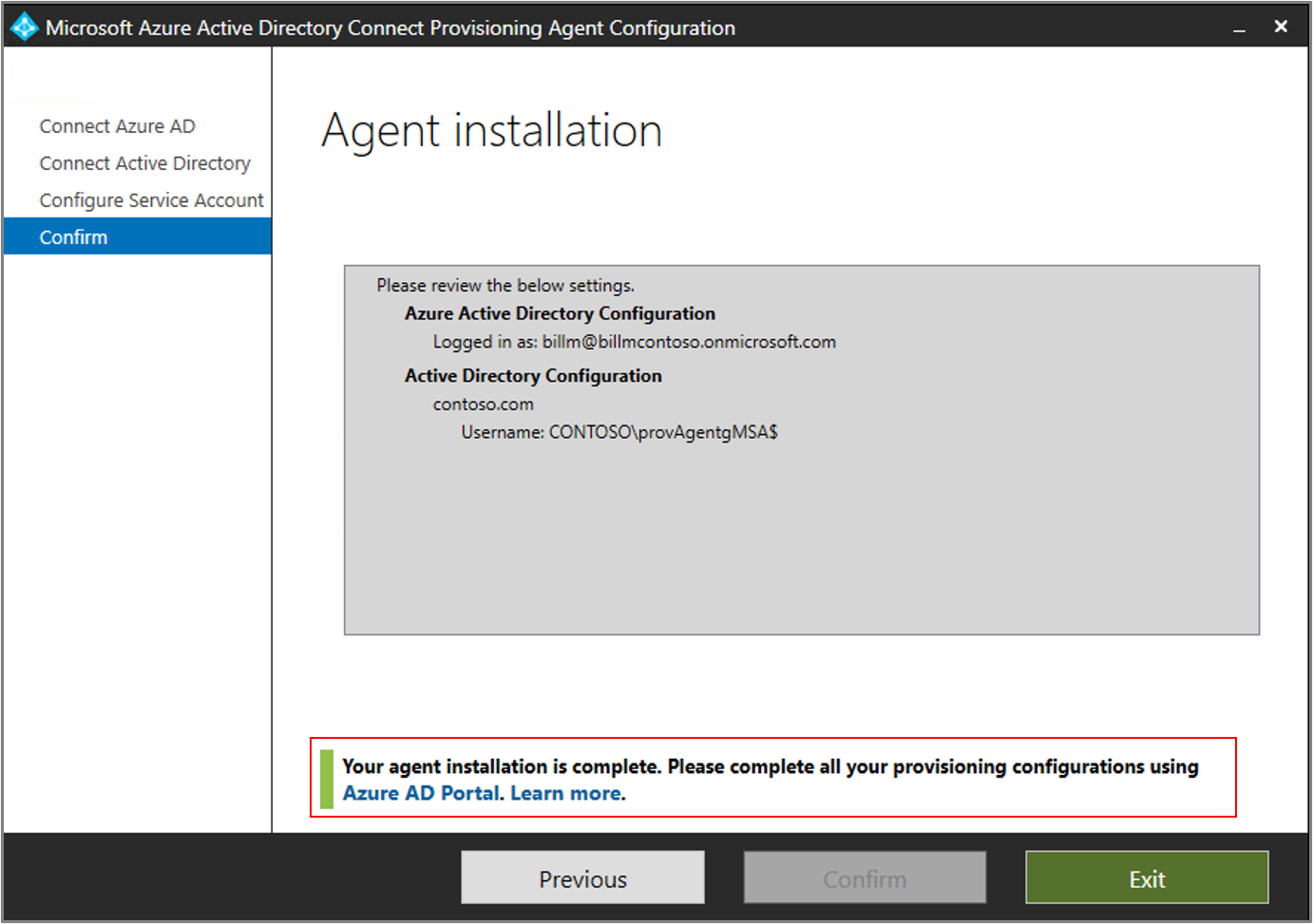

En la pantalla Configuración completa, seleccione Confirmar. Esta operación registra y reinicia el agente.

Una vez completada esta operación, se le debería notificar que la configuración del agente se ha comprobado correctamente. Puede seleccionar Salir.

- Si la pantalla de presentación inicial no desaparece, seleccione Cerrar.

Comprobación de la instalación del agente

La comprobación del agente se produce en Azure Portal y en el servidor local que ejecuta el agente.

Comprobación del agente en Azure Portal

Para comprobar que Microsoft Entra ID registra el agente, siga estos pasos:

- Inicie sesión en Azure Portal.

- Seleccione Microsoft Entra ID.

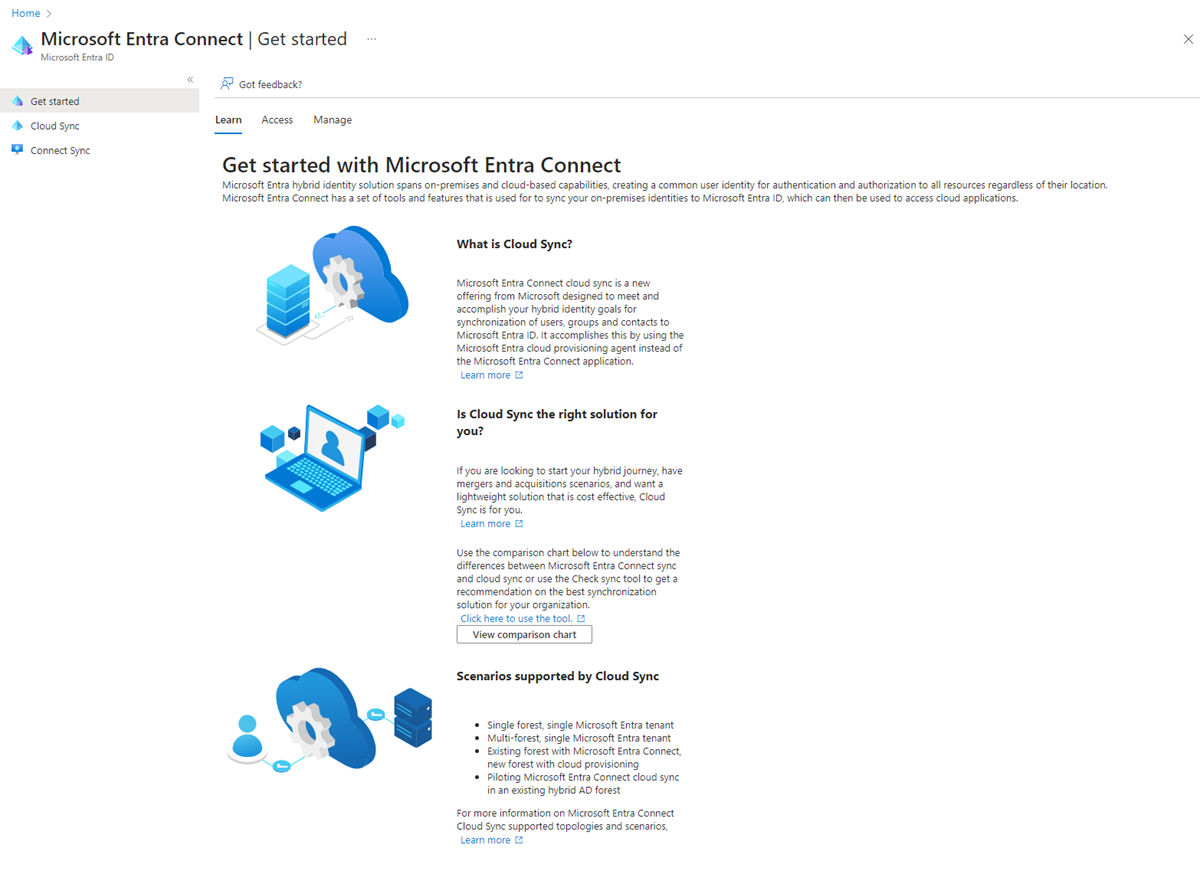

- Seleccione Microsoft Entra Connect y, luego, elija Cloud Sync.

- En la página Sincronización en la nube, verá los agentes que ha instalado. Compruebe que se muestra el agente y que el estado es correcto.

En el servidor local

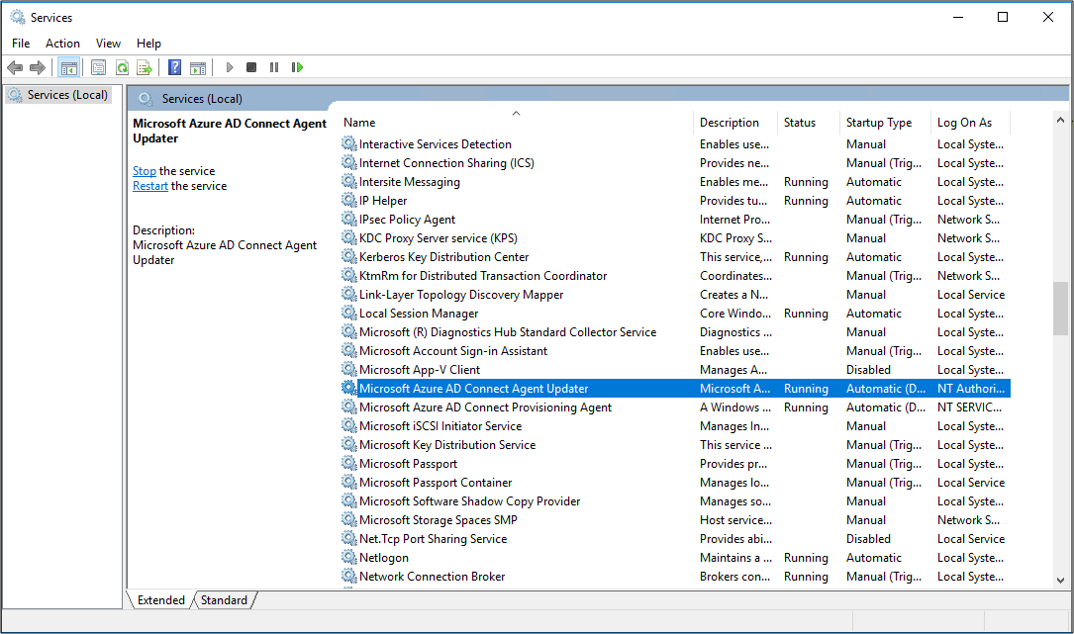

Para comprobar que el agente se ejecuta, siga estos pasos:

- Inicie sesión en el servidor con una cuenta de administrador.

- Abra Servicios. Para ello, vaya ahí o a Inicio/Ejecutar/Services.msc.

- En Servicios asegúrese de que tanto el Actualizador del agente de Microsoft Entra Connect como el Agente de aprovisionamiento de Microsoft Entra Connect están presentes y que su estado es En ejecución.

Verificar la versión del agente de aprovisionamiento

Para comprobar la versión del agente que se está ejecutando, siga estos pasos:

- Vaya a "C:\Program Files\Microsoft Azure AD Connect Provisioning Agent"

- Haga clic con el botón derecho en "AADConnectProvisioningAgent.exe" y seleccione las propiedades.

- Haga clic en la pestaña de detalles y el número de versión se mostrará junto a Versión del producto.

Configuración de Microsoft Entra Cloud Sync

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Use los pasos siguientes para configurar el aprovisionamiento:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador híbrido como mínimo.

- Ve a Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

.

.

- Seleccione Nueva configuración.

- En la pantalla de configuración, escriba un correo electrónico de notificación, mueva el selector a Habilitar y seleccione Guardar.

- El estado de configuración ahora debería ser Correcto.

Comprobación de la creación y sincronización de los usuarios

Ahora comprobará que los usuarios que tenía en el directorio local se han sincronizado y existen en el inquilino de Microsoft Entra. Este proceso puede tardar unas horas en completarse. Para confirmar que los usuarios están sincronizados, haga lo siguiente:

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

- Vaya a Identidad>Usuarios.

- Compruebe que ve los usuarios nuevos en nuestro inquilino.

Prueba del inicio de sesión con uno de nuestros usuarios

Vaya a https://myapps.microsoft.com.

Inicie sesión con la cuenta de usuario que se creó en nuestro nuevo inquilino. Deberá iniciar sesión mediante el formato siguiente: (user@domain.onmicrosoft.com). Use la misma contraseña que el usuario utiliza para iniciar sesión en el entorno local.

Ya ha configurado un entorno de identidad híbrida que puede usar para que pueda probar lo que le ofrece Azure y familiarizarse con ello.