Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

El agente de Log Analytics heredado está en desuso desde el 31 de agosto de 2024. Microsoft ya no proporcionará soporte técnico para el agente de Log Analytics. Si usa el agente de Log Analytics para ingerir datos en Azure Monitor, migre ahora al agente de Azure Monitor.

En este artículo se proporciona una descripción detallada del agente de Log Analytics, de los requisitos del sistema y de la red del agente, y de los métodos de implementación.

Es posible que vea que al agente de Log Analytics a veces también se le denomina Microsoft Monitoring Agent (MMA).

Escenarios principales

Use el agente de Log Analytics si necesita:

- Recopilar registros y datos de rendimiento de las máquinas virtuales de Azure o de las máquinas híbridas hospedadas fuera de Azure.

- Enviar datos a un área de trabajo de Log Analytics para aprovechar las características compatibles con los registros de Azure Monitor, como las consultas de registro.

- Use VM Insights, que le permite supervisar las máquinas a escala, y supervisar sus procesos y dependencias en otros recursos y procesos externos.

- Administre la seguridad de sus máquinas mediante Microsoft Defender for Cloud o Microsoft Sentinel.

- Usar Update Management de Azure Automation, State Configuration de Azure Automation o Seguimiento de cambios e inventario de Azure Automation para ofrecer una administración completa de las VM de Azure y las que no son de Azure.

- Usar diferentes soluciones para supervisar un servicio o una aplicación determinados.

Limitaciones del agente de Log Analytics:

- No se pueden enviar datos a métricas de Azure Monitor, Azure Storage ni Azure Event Hubs.

- Dificultad para configurar definiciones de supervisión únicas para agentes individuales.

- Dificultad para administrar a escala, ya que cada máquina virtual tiene una configuración única.

Comparación con otros agentes

Consulte Información general sobre los agentes de Azure Monitor para obtener una comparación entre Log Analytics y otros agentes de Azure Monitor.

Sistemas operativos admitidos

Consulte los Sistemas operativos admitidos para obtener una lista de las versiones del sistema operativo Windows y Linux compatibles con el agente de Log Analytics.

Opción de instalación

En esta sección se explica cómo instalar el agente de Log Analytics en diferentes tipos de máquinas virtuales y conectarlas a Azure Monitor.

Importante

El agente de Log Analytics heredado está en desuso desde el 31 de agosto de 2024. Microsoft ya no proporcionará soporte técnico para el agente de Log Analytics. Si usa el agente de Log Analytics para ingerir datos en Azure Monitor, migre ahora al agente de Azure Monitor.

Nota:

No se permite la clonación de una máquina con el agente de Log Analytics ya configurado. Si el agente ya está asociado a un área de trabajo, la clonación no funcionará para "imágenes doradas".

Máquina virtual de Azure

- Use VM Insights a fin de instalar el agente para una sola máquina mediante Azure Portal o para varias máquinas a gran escala. De esta forma, se instalan el agente de Log Analytics y Dependency Agent.

- La extensión de Log Analytics para máquinas virtuales en Windows o Linux se puede instalar mediante Azure Portal, la CLI de Azure, Azure PowerShell o una plantilla de Azure Resource Manager.

- Microsoft Defender for Cloud puede aprovisionar el agente de Log Analytics en todas las máquinas virtuales de Azure admitidas y en las nuevas máquinas virtuales que se creen si se habilita para supervisar las amenazas y vulnerabilidades de la seguridad.

- Puede instalarla para máquinas virtuales individuales de Azure manualmente desde Azure Portal.

- Conecte la máquina a un área de trabajo desde la opción Máquinas virtuales (en desuso) del menú Áreas de trabajo de Log Analytics de Azure Portal.

Máquina virtual de Windows en el entorno local o en otra nube

- Use servidores habilitados para Azure Arc para implementar y administrar la extensión de máquina virtual de Log Analytics. Revise las opciones de implementación para comprender los distintos métodos de implementación disponibles para la extensión en máquinas registradas con servidores habilitados para Azure Arc.

- Instale manualmente el agente desde la línea de comandos.

- Automatice la instalación con DSC de Automatización de Azure.

- Use una plantilla de Resource Manager con Azure Stack.

Máquina virtual Linux en el entorno local o en otra nube

- Use servidores habilitados para Azure Arc para implementar y administrar la extensión de máquina virtual de Log Analytics. Revise las opciones de implementación para comprender los distintos métodos de implementación disponibles para la extensión en máquinas registradas con servidores habilitados para Azure Arc.

- Instale manualmente el agente mediante una llamada a un script contenedor hospedado en GitHub.

- Integre System Center Operations Manager con Azure Monitor para reenviar datos recopilados de equipos Windows que informan a un grupo de administración.

Datos recopilados

En la tabla siguiente, se muestran los tipos de datos que puede configurar en un área de trabajo de Log Analytics para recopilar los datos de todos los agentes conectados.

| Origen de datos | Descripción |

|---|---|

| Registros de eventos de Windows | Información enviada al sistema de registro de eventos de Windows |

| Syslog | Información enviada al sistema de registro de eventos de Windows. |

| Rendimiento | Valores numéricos que miden el rendimiento de diferentes aspectos del sistema operativo y las cargas de trabajo. |

| Registros de IIS | Información sobre el uso de los sitios web de IIS que se ejecutan en el sistema operativo invitado |

| Registros personalizados | Eventos de archivos de texto en equipos Windows y Linux |

Otros servicios

El agente para Linux y Windows no sirve solo para conectarse a Azure Monitor. Otros servicios, como Microsoft Defender for Cloud y Microsoft Sentinel, dependen del agente y de su área de trabajo de Log Analytics conectada. El agente también admite Azure Automation para hospedar el rol de trabajo Hybrid Runbook Worker y otros servicios como Change Tracking, Update Management y Microsoft Defender for Cloud. Para obtener más información acerca de la función Hybrid Runbook Worker, consulte Hybrid Runbook Worker de Azure Automation.

Limitaciones del área de trabajo y el grupo de administración

Consulte Configurar el agente para que envíe notificaciones a un grupo de administración de Operations Manager para obtener más información sobre cómo conectar un agente a un grupo de administración de Operations Manager.

- Los agentes de Windows pueden conectarse con hasta cuatro áreas de trabajo, incluso si estas están conectadas a un grupo de administración de System Center Operations Manager.

- El agente de Linux no admite el hospedaje múltiple y solo puede conectarse con un área de trabajo o grupo de administración.

Limitaciones de seguridad

Los agentes de Windows y Linux admiten el estándar FIPS 140, pero es posible que no se admitan otros tipos de protección.

Protocolo TLS

Para garantizar la seguridad de los datos en tránsito hacia los registros de Azure Monitor, se recomienda encarecidamente configurar el agente para que use al menos Seguridad de la capa de transporte (TLS) 1.2. Las versiones anteriores de la TLS o la Capa de sockets seguros (SSL) eran vulnerables y no se recomienda usarlas. Aunque todavía funcionan para permitir la compatibilidad con versiones anteriores, no están recomendadas.

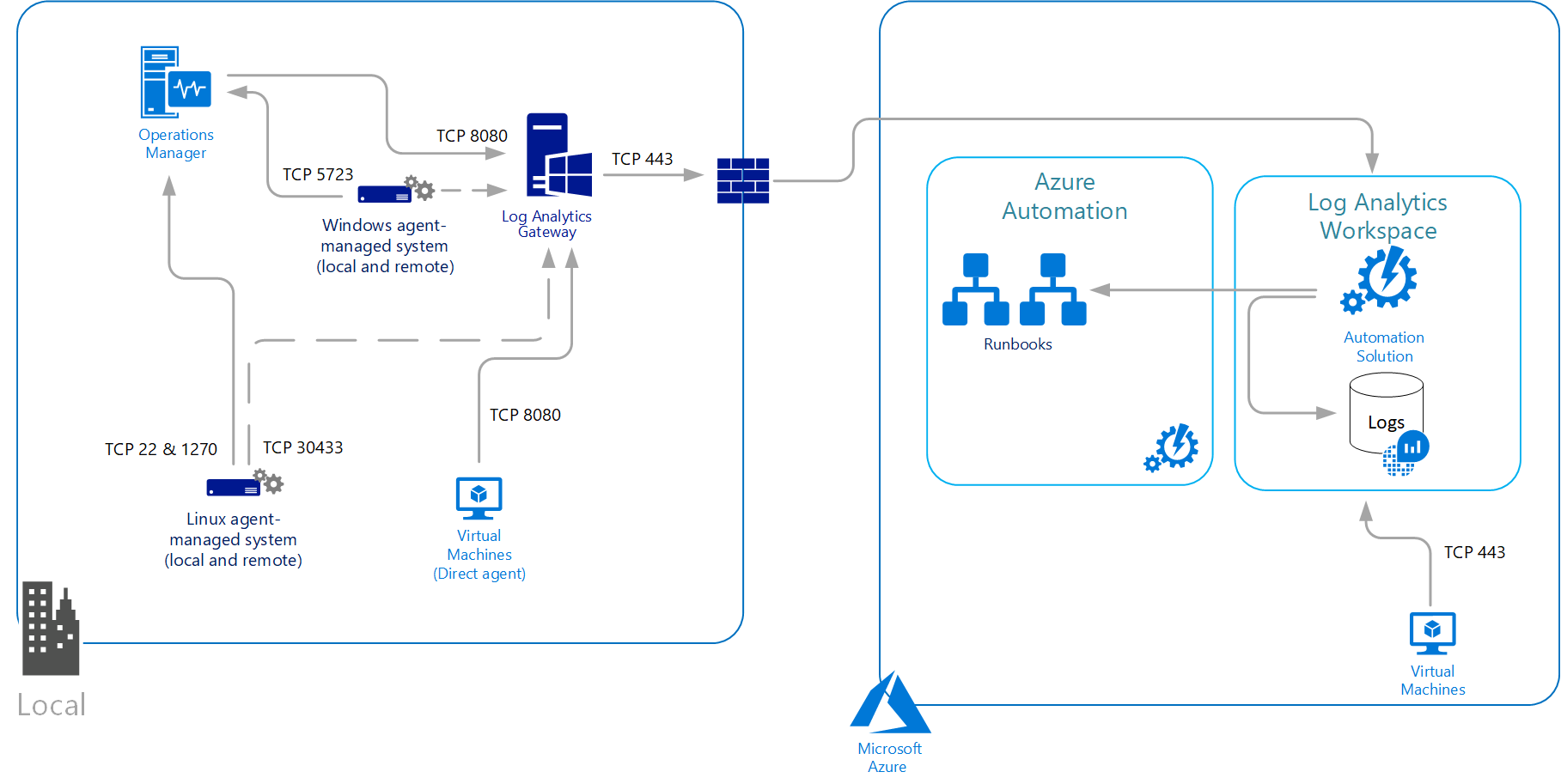

Requisitos de red

El agente para Linux y Windows se comunica con el servicio Azure Monitor a través del puerto TCP 443. Si la máquina se conecta mediante un servidor proxy o un firewall para comunicarse a través de Internet, revise los siguientes requisitos para comprender qué configuración de red es necesaria. Si las directivas de seguridad de TI no permiten que los equipos de la red se conecten a Internet, puede configurar una puerta de enlace de Log Analytics y, luego, configurar el agente para conectarse a Azure Monitor a través de la puerta de enlace. Después, el agente puede recibir información de configuración y enviar los datos recopilados.

En la tabla siguiente se muestra la información de configuración de proxy y firewall necesaria para que los agentes de Windows y Linux se comuniquen con los registros de Azure Monitor.

Requisitos de firewall

| Recursos de agente | Puertos | Dirección | Omitir inspección de HTTPS |

|---|---|---|---|

| *.ods.opinsights.azure.com | Puerto 443 | Salida | Sí |

| *.oms.opinsights.azure.com | Puerto 443 | Salida | Sí |

| *.blob.core.windows.net | Puerto 443 | Salida | Sí |

| *.azure-automation.net | Puerto 443 | Salida | Sí |

Para obtener información sobre el firewall necesaria para Azure Government, vea Administración de Azure Government.

Importante

Si el firewall realiza inspecciones de CNAME, debe configurarlo para permitir todos los dominios del CNAME.

Si tiene previsto usar Hybrid Runbook Worker de Azure Automation para conectarse al servicio Automation y registrarse en él para usar runbooks o características de administración en el entorno, debe tener acceso al número de puerto y las direcciones URL descritos en Configuración de la red para Hybrid Runbook Worker.

Configuración de proxy

El agente de Linux y Windows admite la comunicación a través de un servidor proxy o la puerta de enlace de Log Analytics con Azure Monitor mediante el protocolo HTTPS. Se admite la autenticación anónima y básica (nombre de usuario/contraseña).

Si el agente de Windows está conectado directamente al servicio, la configuración de proxy se especifica durante la instalación o después de la implementación desde el Panel de control o con PowerShell. El agente de Log Analytics (MMA) no usa la configuración de proxy del sistema. Como resultado, el usuario tiene que pasar la configuración de proxy al instalar el MMA. Esta configuración se almacenará en la configuración de MMA (registro) en la máquina virtual.

Con el agente de Linux, el servidor proxy se especifica durante o después de la instalación mediante la modificación del archivo de configuración proxy.conf. El valor de configuración del proxy del agente de Linux tiene la siguiente sintaxis:

[protocol://][user:password@]proxyhost[:port]

| Propiedad | Descripción |

|---|---|

| Protocolo | https |

| usuario | Nombre de usuario opcional para la autenticación de proxy |

| contraseña | Contraseña opcional para la autenticación de proxy |

| proxyhost | Dirección o nombre de dominio completo (FQDN) del servidor proxy o la puerta de enlace de Log Analytics |

| puerto | Número de puerto opcional para el servidor proxy o la puerta de enlace de Log Analytics |

Por ejemplo: https://user01:password@proxy01.contoso.com:30443

Nota:

Si usa caracteres especiales como "@" en la contraseña, recibirá un error de conexión de proxy porque el valor no se analiza correctamente. Para solucionar este problema, codifique la contraseña en la dirección URL con una herramienta como URLDecode.

Pasos siguientes

- Revise los orígenes de datos para saber qué orígenes de datos hay disponibles para recopilar datos de su sistema Windows o Linux.

- Obtenga información acerca de las consultas de registros para analizar los datos recopilados de soluciones y orígenes de datos.

- Conozca las soluciones de supervisión que agregan funcionalidad a Azure Monitor y que también recopilan datos en el área de trabajo de Log Analytics.