Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para ayudar a proteger los dispositivos (puntos de conexión) contra la parte de acceso inicial de un ataque de ransomware:

- Implemente Intune como proveedor de administración de dispositivos móviles (MDM) y administración de aplicaciones móviles (MAM) para sus dispositivos e inscriba los dispositivos que sean propiedad de la organización.

- Implemente las Directivas comunes de identidad y acceso a dispositivos para validar las credenciales de la cuenta de usuario y reforzar los requisitos de cumplimiento y estado del dispositivo.

- Habilite La protección de red en Microsoft Defender para punto de conexión y Microsoft Defender XDR.

- Configure la comprobación de sitios y descargas y la comprobación de aplicaciones y archivos en SmartScreen de Microsoft Defender para bloquear o advertir.

- Habilite el examen por parte del Antivirus de Microsoft Defender de archivos y datos adjuntos descargados.

- Establezca el nivel de seguridad de Escritorio remoto en TLS en Microsoft Defender para punto de conexión y Microsoft Defender XDR.

Dispositivos Windows 11 o 10

Para ayudar a protegerse contra la parte de desplazamiento lateral de un ataque desde un dispositivo con Windows 11 o 10:

- Habilite el Firewall de Microsoft Defender.

- Actualice las definiciones del Antivirus de Microsoft Defender.

Para reducir el impacto del ataque:

- Use las reglas de reducción de la superficie expuesta a ataques y protección avanzada contra ransomware.

Para ayudar a protegerse contra un atacante que elude sus defensas de seguridad:

- Mantenga activada la protección proporcionada por la nube en el Antivirus de Microsoft Defender.

- Mantenga activada la supervisión del comportamiento en tiempo real del Antivirus de Windows Defender.

- Habilite la protección en tiempo real.

- Habilite la protección contra alteraciones en Microsoft Defender para punto de conexión para evitar cambios malintencionados en la configuración de seguridad.

Para ayudar a protegerse contra un atacante que ejecuta código como parte de un ataque:

- Habilite el Antivirus de Microsoft Defender.

- Bloquee las llamadas API de Win32 desde macros de Office.

- Migre todos los libros heredados que requieren macros de Excel 4.0 al formato de macro vba actualizado.

- Deshabilite el uso de macros sin firma. Asegúrese de que todas las macros internas con necesidades empresariales están firmadas y aprovechando las ubicaciones de confianza para asegurarse de que las macros desconocidas no se ejecutarán en su entorno.

- Detenga macros XLM o VBA malintencionadas asegurándose de que el análisis de macros en tiempo de ejecución por parte de la interfaz de examen antimalware (AMSI) está activado. Esta característica (habilitada de forma predeterminada) está activada si la configuración de Directiva de grupo para el Ámbito de examen de tiempo de ejecución de macros está establecida en Habilitar para todos los archivos o Habilitar para archivos de baja confianza. Obtenga los archivos de plantilla de directiva de grupo más recientes.

Impacto en los usuarios y administración de cambios

A medida que implemente estas protecciones, realice la administración de cambios para lo siguiente:

- Las directivas de acceso de dispositivos e identidades de Confianza cero comunes pueden denegar el acceso a los usuarios que tienen dispositivos no compatibles.

- La descarga de archivos podría advertir a los usuarios antes de la descarga o podría bloquearse.

- Es posible que algunas macros de Office, Excel 4.0, XLM o VBA ya no se ejecuten.

Configuración resultante

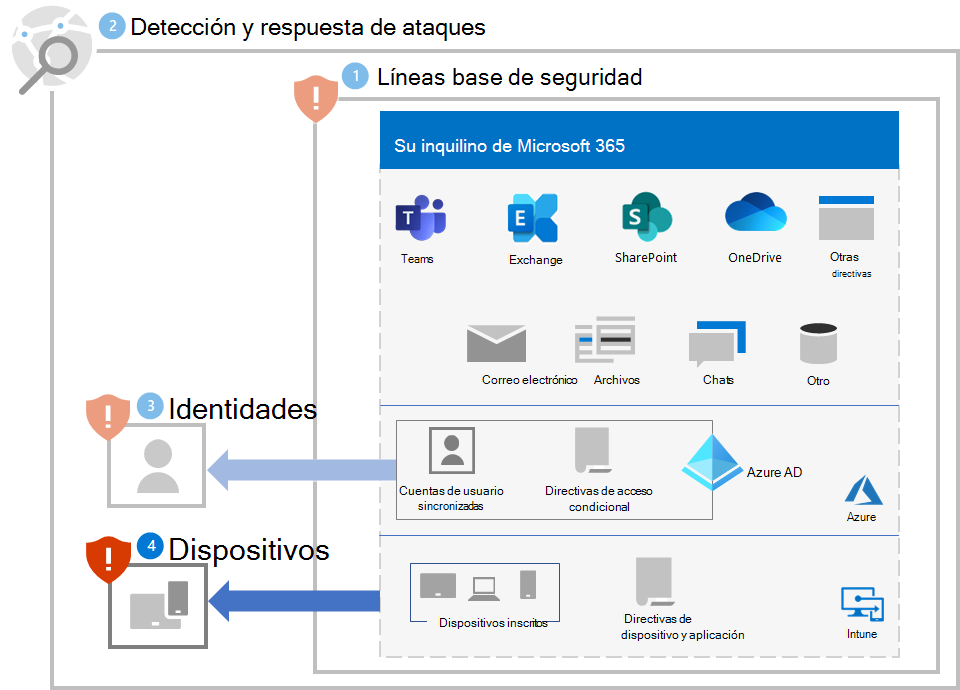

Esta es la protección contra ransomware para el espacio empresarial de los pasos 1 a 4.

Paso siguiente

Continúe con el Paso 5 para proteger la información en su espacio empresarial de Microsoft 365.