Proteger el entorno predeterminado

Todos los empleados de su organización tienen acceso al entorno predeterminado de Power Platform. Como administrador de Power Platform, debe considerar formas de proteger ese entorno y mantenerlo accesible para los usos de productividad personal de los creadores. Este artículo proporciona sugerencias.

Asignar roles de administrador de forma juiciosa

Considere si sus usuarios administradores necesitan tener el rol Administrador de Power Platform. ¿Sería más apropiado el rol de administrador del entorno o el rol de administrador del sistema? En cualquier caso, limite los roles de administrador más poderosos de Power Platform a unos pocos usuarios. Más información sobre administrar los entornos de Power Platform.

Intención de comunicar

Uno de los desafíos clave del equipo del Centro de excelencia (CoE) de Power Platform comunicar los usos esperados del entorno predeterminado. Aquí ofrecemos algunas recomendaciones.

Cambiar el nombre del entorno predeterminado

El entorno predeterminado se crea con el nombre TenantName (predeterminado). Puede cambiar el nombre del entorno a algo más descriptivo, como Entorno de productividad personal, para describir claramente su intención.

Usar el centro de conectividad de Power Platform

El Centro de conectividad de Microsoft Power Platform es una plantilla de sitio de comunicación de SharePoint. Proporciona un punto de partida para una fuente central de información para los creadores sobre el uso de su organización de Power Platform. El contenido inicial y las plantillas de página facilitan ofrecer a los creadores información como:

- Casos de uso de productividad personal

- Cómo crear aplicaciones y flujos

- Dónde crear aplicaciones y flujos

- Cómo contactar al equipo de soporte técnico del CoE

- Reglas sobre la integración con servicios externos

Agregue enlaces a cualquier otro recurso interno que sus creadores puedan encontrar útil.

Limite compartir con todos

Los creadores pueden Compartir sus aplicaciones con otros usuarios individuales y grupos de seguridad. De forma predeterminada, compartir con toda la organización, o Todos, está deshabilitado. Considere la posibilidad de usar un proceso con controles en aplicaciones ampliamente utilizadas para aplicar directivas y requisitos como estos:

- Directiva de revisión de seguridad

- Directiva de revisión de empresa

- Requisitos de la aplicación de Administración del ciclo de vida (ALM)

- Experiencia de usuario y requisitos de marca

La función Compartir con Todos está deshabilitada de forma predeterminada en Power Platform. Le recomendamos que mantenga esta configuración deshabilitada para limitar la sobreexposición de aplicaciones de lienzo con usuarios no deseados. El grupo Todos de su organización contiene todos los usuarios que alguna vez iniciaron sesión en su inquilino, lo que incluye invitados y miembros internos. No se trata solo de todos los empleados internos de su inquilino. Además, la pertenencia al grupo Todos no se puede editar ni ver. Para obtener más información sobre el grupo Todos, vaya a /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Si desea compartir con todos los empleados internos o con un grupo grande de personas, considere la posibilidad de compartir con un grupo de seguridad existente de esos miembros o crear un grupo de seguridad y compartir su aplicación con ese grupo de seguridad.

Cuando Compartir con Todos está desactivado, solo los administradores de Dynamics 365, administradores de Power Platform y administradores globales pueden compartir una aplicación con todos en el entorno. Si es administrador, puede ejecutar el siguiente comando de PowerShell si necesita permitir el uso compartido con Todos.

Primero, abra PowerShell como Administrador e inicie sesión en su cuenta ejecutando este comando. Power Apps

Add-PowerAppsAccountEjecute el cmdlet Get-TenantSettings para obtener la lista de configuración del inquilino de su organización como un objeto.

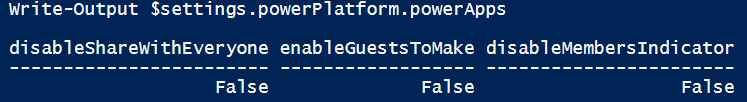

El

powerPlatform.PowerAppsobjeto incluye tres banderas:

Ejecute los siguientes comandos PowerShell para obtener el objeto de configuración y establecer la variable disableShareWithEveryone en $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseEjecute el cmdlet

Set-TenantSettingscon el objeto de configuración para permitir que los creadores compartan sus aplicaciones con todos los miembros del inquilino.Set-TenantSettings $settingsPara deshabilitar el uso compartido con Todos, siga los mismos pasos pero establezca

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Establecer una directiva de prevención de pérdida de datos

Otra forma de proteger el entorno predeterminado es crear una política de prevención de pérdida de datos (DLP) para ello. Tener una directiva DLP activa es especialmente crítico para el entorno predeterminado, ya que todos los empleados de su organización tienen acceso a él. Aquí hay algunas recomendaciones para ayudarlo a hacer cumplir la directiva.

Personalizar el mensaje de gobernanza de DLP

Personalice el mensaje de error que se muestra si un fabricante crea una aplicación que infringe la política de DLP de su organización. Dirija al creador al centro de conectividad de Power Platform de su organización y proporcione la dirección de correo electrónico de su equipo CoE.

A medida que el equipo del CoE perfeccione la directiva DLP con el tiempo, es posible que estropee inadvertidamente algunas aplicaciones. Asegúrese de que el mensaje de infracción de la directiva de DLP contenga detalles de contacto o un enlace a más información para proporcionar un camino a seguir para los creadores.

Use los siguientes cmdlets de PowerShell para personalizar el mensaje de directiva de gobernanza:

| Command | Descripción |

|---|---|

| Set-PowerAppDlpErrorSettings | Establecer mensaje de gobernanza |

| Set-PowerAppDlpErrorSettings | Actualizar mensaje de gobernanza |

Bloquear nuevos conectores en el entorno predeterminado

Cuando se crea una nueva directiva, de forma predeterminada, todos los conectores se colocan en el grupo No empresariales de su directiva DLP. Siempre puedes cambiar el grupo predeterminado a Negocios o Bloqueado. Para una política DLP que se aplica al entorno predeterminado, le recomendamos que configure el grupo Bloqueado como predeterminado para asegurarse de que los nuevos conectores permanezcan inutilizables hasta que uno de sus administradores los haya revisado.

Limitar los conectores preconstruidos a creadores

Restrinja a los fabricantes a solo conectores básicos no bloqueables para evitar el acceso al resto.

Mueva todos los conectores que no se pueden bloquear al grupo de datos profesionales.

Mueva todos los conectores que no se pueden bloquear al grupo de datos bloqueados.

Limitar conectores personalizados

Los conectores personalizados integran una aplicación o un flujo con un servicio propio. Estos servicios están destinados a usuarios técnicos como desarrolladores. Es una buena idea reducir la superficie de las API creadas por su organización que se pueden invocar desde aplicaciones o flujos en el entorno predeterminado. Para evitar de que los creadores creen y usen conectores personalizados para las API en el entorno predeterminado, cree una regla para bloquear todos los patrones de URL.

Para permitir que los creadores accedan a algunas API (por ejemplo, un servicio que devuelve una lista de días festivos de la empresa), configure varias reglas que clasifiquen diferentes patrones de URL en grupos de datos comerciales y no comerciales. Asegúrese de que las conexiones siempre utilicen el protocolo HTTPS. Más información sobre la Directiva DLP para conectores personalizados.

Proteja la integración con Exchange

El conector de Office 365 Outlook es uno de los conectores estándar que no se pueden bloquear. Permite a los creadores enviar, eliminar y responder mensajes de correo electrónico en los buzones a los que tienen acceso. El riesgo con este conector es también una de sus capacidades más eficaces; la capacidad de enviar un correo electrónico. Por ejemplo, un creador podría crear un flujo que envíe un correo electrónico masivo.

El administrador de Exchange de su organización puede configurar reglas en Exchange Server para evitar que se envíen correos electrónicos desde las aplicaciones. También es posible excluir flujos o aplicaciones específicos de las reglas configuradas para bloquear los correos electrónicos salientes. Puede combinar estas reglas con una lista permitida de direcciones de correo electrónico para asegurarse de que los correos de aplicaciones y flujos solo se puedan enviar desde un pequeño grupo de buzones.

CUando una aplicación o flujo envía un correo electrónico usando el conector de Outlook de Office 365, inserta encabezados SMTP específicos en el mensaje. Puede usar frases reservadas en estos encabezados para identificar si el correo electrónico se originó en un flujo o en una aplicación.

El encabezado SMTP insertado en un correo electrónico enviado desde un flujo se parece al siguiente ejemplo:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Detalles de encabezado

La siguiente tabla describe los valores que pueden aparecer en el encabezado x-ms-mail-application según el servicio utilizado:

| Servicio | valor |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <número de versión>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app name>) |

La tabla siguiente describe los valores que pueden aparecer en el encabezado x-ms-mail-operation-type según la acción que se realice:

| valor | Descripción |

|---|---|

| Reply | Para operaciones de correo electrónico de respuesta |

| Forward | Para operaciones de correo electrónico de reenvío |

| Send | Para enviar operaciones de correo electrónico, incluidas SendEmailWithOptions y SendApprovalEmail |

El encabezado x-ms-mail-environment-id contiene el valor de ID del entorno. La presencia de este encabezado depende del producto que esté utilizando:

- En Power Apps, siempre estará presente.

- En Power Automate, estará presente solo en conexiones creadas después de julio de 2020.

- En Logic Apps, nunca estará presente.

Posibles reglas de Exchange para el entorno predeterminado

Estas son algunas acciones de correo electrónico que quizás desee bloquear mediante las reglas de Exchange.

Bloquear correos electrónicos salientes a destinatarios externos: bloquee todos los correos electrónicos salientes enviados a destinatarios externos desde Power Automate y Power Apps. Esta regla evita que los creadores envíen correos electrónicos a partners, proveedores o clientes desde sus aplicaciones o flujos.

Bloquear el reenvío saliente: Bloquear todos los correos electrónicos salientes reenviados a destinatarios externos desde Power Automate y Power Apps donde el remitente no pertenece a una lista de buzones de correo permitidos. Esta regla evita que los creadores creen un flujo que reenviará automáticamente los correos electrónicos entrantes a un destinatario externo.

Excepciones a tener en cuenta con las reglas de bloqueo de correo electrónico

A continuación se incluyen algunas posibles excepciones a las reglas de Exchange para bloquear el correo electrónico para agregar flexibilidad:

Exenciones para flujos y aplicaciones específicas: Agregue una lista de exenciones a las reglas sugeridas anteriores para que las aplicaciones o los flujos aprobados puedan enviar correos electrónicos a destinatarios externos.

Lista de permitidos a nivel de organización: En este escenario, tiene sentido trasladar la solución a un entorno dedicado. Si varios flujos en el entorno tienen que enviar correos electrónicos salientes, puede crear una regla de excepción general para permitir los correos electrónicos salientes de ese entorno. El permiso de creador y administrador en ese entorno debe estar estrictamente controlado y limitado.

Para obtener más información sobre cómo configurar las reglas de exfiltración adecuadas para el tráfico de correo electrónico relacionado, vaya a Power Platform Controles de exfiltración de correo electrónico para conectores .

Aplicar Aislamiento entre inquilinos

Power Platform tiene un sistema de conectores basado en Microsoft Entra que permite a los usuarios autorizados de Microsoft Entra conectar aplicaciones y flujos a almacenes de datos. El aislamiento de inquilinos controla el movimiento de datos desde orígenes de datos autorizadas de Microsoft Entra hacia y desde su inquilino.

El aislamiento de inquilino se aplica en el nivel de inquilino y afecta a todos los entornos del inquilino, incluido el entorno predeterminado. Dado que todos los empleados son creadores en el entorno predeterminado, configurar una directiva sólida de aislamiento de inquilinos es fundamental para proteger el entorno. Como práctica recomendada, configure explícitamente los inquilinos a los que se pueden conectar sus empleados. Todos los demás inquilinos deben estar cubiertos por reglas predeterminadas que bloqueen el flujo de datos entrante y saliente.

El aislamiento del inquilino de Power Platform es diferente de la restricción de inquilinos en Microsoft Entra ID. No influye en el acceso basado en Microsoft Entra ID fuera de Power Platform. Solo funciona para conectores que usan autenticación basada en Microsoft Entra ID, como los conectores de Office 365 Outlook y SharePoint.

Consulte también

Restringir el acceso entrante y saliente entre inquilinos (versión preliminar)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)