Configuración e instalación del analizador de Azure Information Protection clásico

Antes de empezar a configurar e instalar el analizador de Azure Information Protection, compruebe que el sistema cumple los requisitos previos necesarios.

Cuando esté listo, continúe con los pasos siguientes:

Realice los siguientes procedimientos de configuración adicionales según sea necesario para el sistema:

| Procedimiento | Descripción |

|---|---|

| Cambio de los tipos de archivo que se van a proteger | Es posible que desee examinar, clasificar o proteger tipos de archivo diferentes de los predeterminados. Para obtener más información, consulte Proceso de examen de AIP. |

| Actualización del analizador | Actualice el analizador para aprovechar las características y mejoras más recientes. |

| Edición masiva de la configuración del repositorio de datos | Use las opciones de importación y exportación para realizar cambios en masa para varios repositorios de datos. |

| Uso del analizador con configuraciones alternativas | Usar el analizador sin configurar etiquetas con ninguna condición |

| Optimización del rendimiento | Guía para optimizar el rendimiento del analizador |

Para obtener más información, consulte también Lista de cmdlets para el analizador.

Configuración del analizador en Azure Portal

Antes de instalar el analizador o actualizarlo desde una versión de disponibilidad general anterior del analizador, cree un clúster y un trabajo de examen de contenido para el analizador en el Azure Portal.

A continuación, configure el trabajo de análisis de contenido y clúster con la configuración del analizador y los repositorios de datos que se van a examinar.

Para configurar el analizador:

Inicie sesión en el Azure Portal y vaya al panel Information Protection de Azure.

Por ejemplo, en el cuadro de búsqueda de recursos, servicios y documentos: Comience a escribir information y seleccione Azure Information Protection.

Busque las opciones de menú Escáner y seleccione Clústeres.

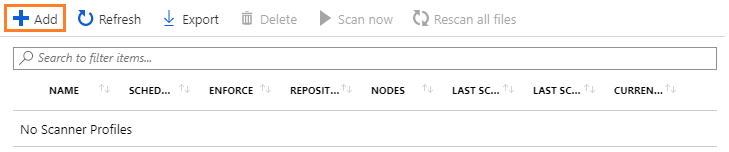

En el panel Azure Information Protection - Clústeres, seleccione Agregar:

En el panel Agregar un nuevo clúster :

Especifique un nombre descriptivo para el analizador. Este nombre se usa para identificar los valores de configuración del analizador y los repositorios de datos que se van a examinar.

Por ejemplo, podría especificar Europa para identificar la ubicación geográfica de los repositorios de datos que abarcará el analizador. Cuando instale o actualice más adelante el analizador, deberá especificar el mismo nombre de clúster.

Opcionalmente, especifique una descripción con fines administrativos para ayudarle a identificar el nombre del clúster del analizador.

Seleccione Guardar.

Busque las opciones del menú Escáner y seleccione Trabajos de examen de contenido.

En el panel Azure Information Protection - Trabajos de examen de contenido, seleccione Agregar.

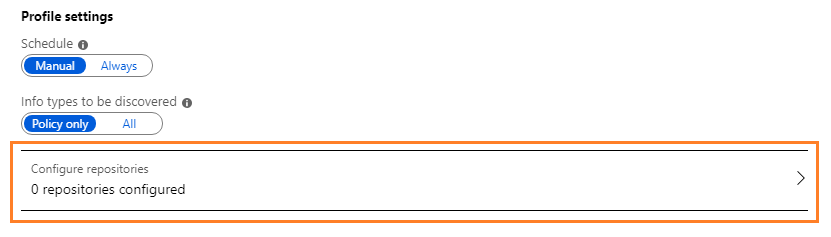

Para esta configuración inicial, configure las siguientes opciones y, a continuación, seleccione Guardar , pero no cierre el panel:

Sección Configuración Configuración del trabajo de examen de contenido - Programación: mantenga el valor predeterminado de Los tipos de información manual

- que se van a detectar: cambie a Directiva solo

- Configure repositorios: no configure en este momento porque el trabajo de examen de contenido debe guardarse primero.Directiva de confidencialidad - Aplicar: seleccione Desactivar

- archivos de etiqueta en función del contenido: Mantenga el valor predeterminado en La

- etiqueta predeterminada: Mantenga el valor predeterminado de Losarchivos de etiquetas predeterminadas de

- la directiva: Mantenga el valor predeterminado desactivado.Configuración de los valores de archivo - Conservar "Fecha de modificación", "Última modificación" y "Modificado por": Mantenga el valor predeterminado de En

- tipos de archivo para examinar: Mantenga los tipos de archivo predeterminados para Excluir

- propietario predeterminado: Mantenga el valor predeterminado de la cuenta del analizador.Ahora que se crea y guarda el trabajo de examen de contenido, está listo para volver a la opción Configurar repositorios para especificar los almacenes de datos que se van a examinar.

Especifique las rutas de acceso UNC y las direcciones URL del servidor SharePoint para SharePoint carpetas y bibliotecas de documentos locales.

Nota:

SharePoint Server 2019, SharePoint Server 2016 y SharePoint Server 2013 son compatibles con SharePoint. SharePoint Server 2010 también se admite con la compatibilidad ampliada para esta versión de SharePoint.

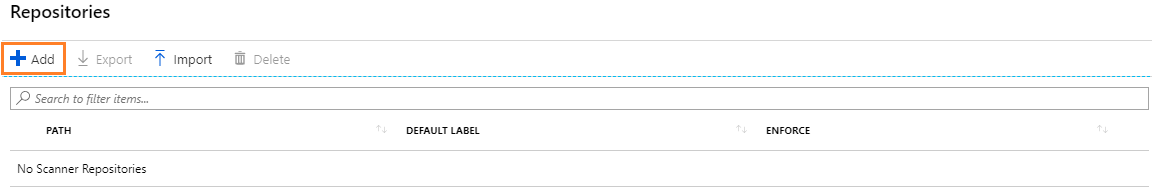

Para agregar el primer almacén de datos, mientras que en el panel Agregar un nuevo trabajo de examen de contenido , seleccione Configurar repositorios para abrir el panel Repositorios :

En el panel Repositorios, seleccione Agregar:

En el panel Repositorio , especifique la ruta de acceso del repositorio de datos y, a continuación, seleccione Guardar.

Por ejemplo:

- Para un recurso compartido de red, use

\\Server\Folder. - Para una biblioteca de SharePoint, use

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Nota:

No se admiten los caracteres comodín ni las ubicaciones de WebDAV.

Use la sintaxis siguiente al agregar rutas de acceso de SharePoint:

Ruta de acceso Sintaxis Ruta de acceso raíz http://<SharePoint server name>

Examina todos los sitios, incluidas las colecciones de sitios permitidas para el usuario del analizador.

Requiere permisos adicionales para detectar automáticamente el contenido raízSubsitio o colección SharePoint específicos Uno de los siguientes:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

Requiere permisos adicionales para detectar automáticamente el contenido de la colección de sitiosBiblioteca SharePoint específica Uno de los siguientes:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Carpeta SharePoint específica http://<SharePoint server name>/.../<folder name>Para los valores restantes de este panel, no los cambie para esta configuración inicial, pero manténgalos como valor predeterminado del trabajo examen de contenido. La configuración predeterminada significa que el repositorio de datos hereda la configuración del trabajo de examen de contenido.

- Para un recurso compartido de red, use

Si desea agregar otro repositorio de datos, repita los pasos 8 y 9.

Cierre el panel Repositorios y el panel de trabajos de examen de contenido .

De nuevo en el panel de trabajo Azure Information Protection: examen de contenido, se muestra el nombre del examen de contenido, junto con la columna SCHEDULE que muestra Manual y la columna ENFORCE está en blanco.

Ya está listo para instalar el analizador con el trabajo del analizador de contenido que ha creado. Continúe con Instalación del analizador.

Instalación del escáner

Después de configurar el analizador de Azure Information Protection en el Azure Portal, realice los pasos siguientes para instalar el analizador:

Inicie sesión en el equipo de Windows Server en el que se ejecutará el analizador. Use una cuenta que tenga derechos de administrador local y que tenga permisos para escribir en la base de datos maestra de SQL Server.

Importante

Para más información, consulte Requisitos previos para instalar e implementar el analizador de Azure Information Protection.

Inicie una sesión de Windows PowerShell con la opción Ejecutar como administrador.

Ejecute el cmdlet Install-AIPScanner, especificando la instancia de SQL Server en la que se va a crear una base de datos para el analizador de Azure Information Protection y el nombre del clúster del analizador que especificó en la sección anterior:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Ejemplos con el nombre de perfil Europa:

Para una instancia predeterminada:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropePara una instancia con nombre:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropePara SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Cuando se le solicite, proporcione las credenciales de la cuenta de servicio del analizador (

\<domain\user name>) y la contraseña.Compruebe que el servicio ya está instalado mediante Servicios de herramientas> administrativas.

El servicio instalado se denomina Azure Information Protection Scanner y está configurado para ejecutarse mediante la cuenta de servicio del analizador que ha creado.

Ahora que ha instalado el analizador, debe obtener un token de Azure AD para que la cuenta de servicio del analizador se autentique, de modo que el analizador pueda ejecutarse desatendido.

Obtención de un token de Azure AD para el escáner

Un token de Azure AD permite que el analizador se autentique en el servicio azure Information Protection.

Para obtener un token de Azure AD:

Vuelva al Azure Portal para crear dos aplicaciones de Azure AD para especificar un token de acceso para la autenticación. Este token permite que el analizador se ejecute de forma no interactiva.

Para obtener más información, vea Cómo etiquetar archivos de manera no interactiva para Azure Information Protection.

Desde el equipo Windows Server, si se ha concedido a la cuenta de servicio del analizador el derecho Iniciar sesión localmente para la instalación, inicie sesión con esta cuenta e inicie una sesión de PowerShell.

Ejecute AIPAuthentication conjunto, especificando los valores que ha copiado en el paso anterior:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Cuando se le solicite, especifique la contraseña de las credenciales de la cuenta de servicio para Azure AD y, a continuación, haga clic en Aceptar.

Por ejemplo:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Sugerencia

Si a la cuenta de servicio del analizador no se le puede conceder el derecho Iniciar sesión localmente , especifique y use el parámetro Token para Set-AIPAuthentication.

El analizador ahora tiene un token para autenticarse en Azure AD, que es válido durante un año, dos años o nunca, según la configuración de la aplicación web /API en Azure AD.

Cuando expire el token, deberá repetir los pasos 1 y 2.

Ahora está listo para ejecutar el primer examen en modo de detección. Para obtener más información, consulte Ejecución de un ciclo de detección y visualización de informes para el analizador.

Si ya ha ejecutado un examen de detección, continúe con Configuración del analizador para aplicar la clasificación y la protección.

Configuración del escáner para aplicar la clasificación y protección

La configuración predeterminada configura el analizador para que se ejecute una vez y en modo de solo informes.

Para cambiar esta configuración, edite el trabajo de examen de contenido:

En el Azure Portal, en el panel Trabajos de examen de contenido de Azure Information Protection, seleccione el clúster y el trabajo de examen de contenido para editarlo.

En el panel trabajo Examen de contenido, cambie lo siguiente y, a continuación, seleccione Guardar:

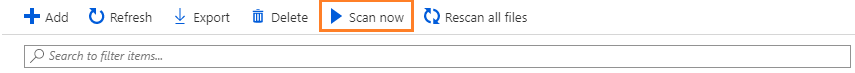

- En la sección Trabajo de examen de contenido: cambie la programación a Siempre.

- En la sección Directiva de confidencialidad: Cambie Aplicar a Activado.

Sugerencia

Es posible que desee cambiar otras opciones de configuración en este panel, como si se cambian los atributos de archivo y si el analizador puede volver a etiquetar los archivos. Use la ayuda informativa emergente para obtener más información sobre cada opción de configuración.

Tome nota de la hora actual e inicie el analizador de nuevo desde el panel Azure Information Protection - Trabajos de examen de contenido:

Como alternativa, ejecute el siguiente comando en la sesión de PowerShell:

Start-AIPScanPara ver informes de archivos etiquetados, qué clasificación se aplicó y si se aplicó la protección, supervise el registro de eventos para el tipo informativo 911 y la marca de tiempo más reciente.

Compruebe los informes para obtener más información o use el Azure Portal para encontrar esta información.

El analizador ahora está programado para ejecutarse continuamente. Cuando el analizador funciona a través de todos los archivos configurados, inicia automáticamente un nuevo ciclo para que se detecten los archivos nuevos y modificados.

Cambio de los tipos de archivo que se van a proteger

De forma predeterminada, el analizador de AIP protege solo Office tipos de archivo y archivos PDF. Para cambiar este comportamiento, como configurar el analizador para proteger todos los tipos de archivo, al igual que el cliente, o para proteger tipos de archivo adicionales específicos, edite el registro de la siguiente manera:

- Especifique los tipos de archivo adicionales que desea proteger.

- Especifique el tipo de protección que desea aplicar (nativo o genérico)

En esta documentación para desarrolladores, se hace referencia a la protección genérica como "PFile".

Para alinear los tipos de archivo admitidos con el cliente, donde todos los archivos se protegen automáticamente con protección nativa o genérica:

Especificar:

- Carácter

*comodín como clave del Registro Encryptioncomo valor (REG_SZ)Defaultcomo datos de valor

- Carácter

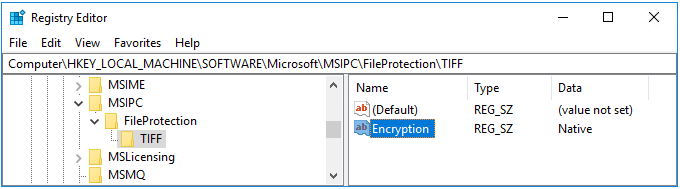

Compruebe si existen las claves MSIPC y FileProtection . Créelos manualmente si no lo hacen y, a continuación, cree una subclave para cada extensión de nombre de archivo.

Por ejemplo, para que el analizador proteja imágenes TIFF además de Office archivos y ARCHIVOS PDF, el registro tendrá un aspecto similar al siguiente después de editarlo:

Nota:

Como archivo de imagen, los archivos TIFF admiten la protección nativa y la extensión de nombre de archivo resultante es .ptiff.

Para los archivos que no son compatibles con la protección nativa, especifique la extensión de nombre de archivo como una nueva clave y PFile para protección genérica. La extensión de nombre de archivo resultante para el archivo protegido es .pfile.

Para obtener una lista de tipos de archivo de texto e imágenes que admiten de forma similar la protección nativa, pero que deben especificarse en el Registro, consulte Tipos de archivo admitidos para la clasificación y la protección.

Actualización del analizador

Si ha instalado previamente el analizador y desea actualizarlo, consulte Actualización del analizador de Azure Information Protection.

Después, configure y use el analizador como de costumbre, omitiendo los pasos para instalar el analizador.

Nota:

Si tiene una versión del analizador anterior a la 1.48.204.0 y no está listo para actualizarlo, consulte Implementación de versiones anteriores del analizador de Azure Information Protection para clasificar y proteger automáticamente los archivos.

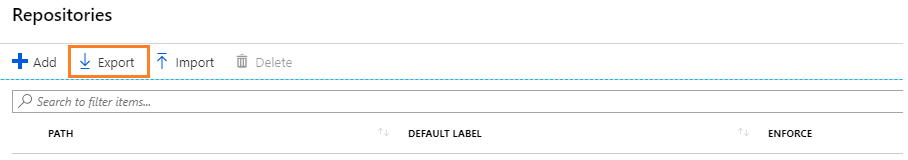

Edición masiva de la configuración del repositorio de datos

Use los botones Exportar e Importar para realizar cambios en el analizador en varios repositorios.

De este modo, no es necesario realizar los mismos cambios varias veces, manualmente, en el Azure Portal.

Por ejemplo, si tiene un nuevo tipo de archivo en varios repositorios de datos de SharePoint, puede actualizar la configuración de esos repositorios de forma masiva.

Para realizar cambios de forma masiva entre repositorios:

En el Azure Portal del panel Repositorios, seleccione la opción Exportar. Por ejemplo:

Edite manualmente el archivo exportado para realizar el cambio.

Use la opción Importar de la misma página para volver a importar las actualizaciones en los repositorios.

Uso del analizador con configuraciones alternativas

El analizador de Azure Information Protection normalmente busca condiciones especificadas para las etiquetas con el fin de clasificar y proteger el contenido según sea necesario.

En los escenarios siguientes, el analizador de Azure Information Protection también puede examinar el contenido y administrar etiquetas, sin ninguna condición configurada:

- Aplicar una etiqueta predeterminada a todos los archivos de un repositorio de datos

- Identificar todas las condiciones personalizadas y los tipos de información confidencial conocidos

Aplicar una etiqueta predeterminada a todos los archivos de un repositorio de datos

En esta configuración, todos los archivos sin etiquetar del repositorio se etiquetan con la etiqueta predeterminada especificada para el repositorio o el trabajo de examen de contenido. Los archivos se etiquetan sin inspección.

Configure las siguientes opciones:

- Etiquetar archivos basados en contenido: se establece en Desactivado

- Etiqueta predeterminada: establézcala en Personalizada y, a continuación, seleccione la etiqueta que se va a usar.

Identificar todas las condiciones personalizadas y los tipos de información confidencial conocidos

Esta configuración le permite encontrar información confidencial que podría no darse cuenta de que tenía, a costa de las tasas de examen del escáner.

Establezca los tipos de información que se detectarán en Todos.

Para identificar condiciones y tipos de información para el etiquetado, el analizador usa condiciones personalizadas especificadas para las etiquetas y la lista de tipos de información disponibles para especificar las etiquetas, como se muestra en la directiva de Azure Information Protection.

Para obtener más información, consulte Inicio rápido: Búsqueda de la información confidencial que tiene.

Optimización del rendimiento del escáner

Nota:

Si desea mejorar la capacidad de respuesta del equipo del escáner en lugar del rendimiento del analizador, use una configuración de cliente avanzada para limitar el número de subprocesos usados por el analizador.

Use las siguientes opciones e instrucciones para optimizar el rendimiento del analizador:

| Opción | Descripción |

|---|---|

| Use una conexión de red de alta velocidad y estable entre el equipo que actúa como analizador y el almacén para los datos examinados. | Por ejemplo, coloque el equipo del analizador en la misma LAN, o preferiblemente, en el mismo segmento de red que el almacén de datos examinado. La calidad de la conexión de red afecta al rendimiento del escáner porque, para inspeccionar los archivos, el analizador transfiere el contenido de los archivos al equipo que ejecuta el servicio del analizador. Reducir o eliminar los saltos de red necesarios para que los datos viajen también reducen la carga en la red. |

| Asegúrese de que el equipo que actúa como analizador tenga recursos del procesador disponibles. | La inspección del contenido del archivo y el cifrado y el descifrado de archivos son acciones intensivas del procesador. Supervise los ciclos de examen típicos de los almacenes de datos especificados para identificar si la falta de recursos del procesador afecta negativamente al rendimiento del analizador. |

| Instalación de varias instancias del analizador | El analizador de Azure Information Protection admite varias bases de datos de configuración en la misma instancia del servidor SQL al especificar un nombre de clúster personalizado (perfil) para el analizador. |

| Concesión de derechos específicos y deshabilitación de un nivel de integridad bajo | Confirme que la cuenta de servicio que ejecuta el analizador solo tiene los derechos documentados en Requisitos de la cuenta de servicio. A continuación, configure la configuración de cliente avanzada para deshabilitar el nivel de integridad baja para el analizador. |

| Comprobación del uso de la configuración alternativa | El analizador se ejecuta más rápidamente cuando se usa la configuración alternativa para aplicar una etiqueta predeterminada a todos los archivos porque el analizador no inspecciona el contenido del archivo. El analizador se ejecuta más lentamente cuando se usa la configuración alternativa para identificar todas las condiciones personalizadas y los tipos de información confidencial conocidos. |

| Disminuir los tiempos de espera del analizador | Reduzca los tiempos de espera del analizador con la configuración avanzada del cliente. Los tiempos de espera reducidos del escáner proporcionan mejores velocidades de examen y un menor consumo de memoria. Nota: Reducir los tiempos de espera del analizador significa que algunos archivos se pueden omitir. |

Factores adicionales que afectan al rendimiento

Entre los factores adicionales que afectan al rendimiento del analizador se incluyen los siguientes:

| Factor | Descripción |

|---|---|

| Tiempos de carga y respuesta | Los tiempos de carga y respuesta actuales de los almacenes de datos que contienen los archivos que se van a examinar también afectarán al rendimiento del analizador. |

| Modo escáner (detección/aplicación) | Normalmente, el modo de detección tiene una velocidad de examen más alta que el modo de aplicación. La detección requiere una única acción de lectura de archivos, mientras que el modo de aplicación requiere acciones de lectura y escritura. |

| Cambios de directiva | El rendimiento del analizador puede verse afectado si ha realizado cambios en las condiciones de la directiva de Azure Information Protection . El primer ciclo de examen, cuando el analizador debe inspeccionar cada archivo, tardará más tiempo que los ciclos de examen posteriores que, de forma predeterminada, inspeccionarán solo los archivos nuevos y modificados. Si cambia las condiciones, se vuelven a examinar todos los archivos. Para obtener más información, vea Volver a examinar archivos. |

| Construcciones regex | El rendimiento del analizador se ve afectado por cómo se construyen las expresiones regex para las condiciones personalizadas. Para evitar un consumo intensivo de memoria y el riesgo de tiempos de espera (15 minutos por archivo), revise las expresiones regex para obtener una coincidencia eficaz de patrones. Por ejemplo: - Evitar cuantificadores expansiva : use grupos que no son de captura, como (?:expression) en lugar de (expression) |

| Nivel de registro | Las opciones de nivel de registro incluyen Depuración, Información, Error y Desactivado para los informes del analizador. - La mejordepuración de rendimiento - ralentiza considerablemente el analizador y solo se debe usar para solucionar problemas. Para obtener más información, vea el parámetro ReportLevel para el cmdlet Set-AIPScannerConfiguration . |

| Archivos que se examinan | - A excepción de los archivos Excel, los archivos Office se examinan más rápidamente que los archivos PDF. - Los archivos sin protección son más rápidos que los archivos protegidos. - Obviamente, los archivos grandes tardan más tiempo en examinarse que los archivos pequeños. |

Lista de cmdlets para el escáner

En esta sección se enumeran los cmdlets de PowerShell admitidos para el analizador de Azure Information Protection.

Nota:

El analizador de Azure Information Protection se configura desde el Azure Portal. Por lo tanto, los cmdlets usados en versiones anteriores para configurar repositorios de datos y la lista de tipos de archivo examinados ya están en desuso.

Los cmdlets admitidos para el analizador incluyen:

Pasos siguientes

Una vez que haya instalado y configurado el analizador, empiece a examinar los archivos.

Consulte también: Implementación del analizador de Azure Information Protection para clasificar y proteger automáticamente los archivos.

Más información:

¿Está interesado en cómo el equipo de ingeniería y operaciones de servicios centrales de Microsoft ha implementado este escáner? Consulte el caso práctico técnico: Automating data protection with Azure Information Protection scanner (Automatización de la protección de datos con el escáner de Azure Information Protection).

Es posible que se pregunte: ¿Cuál es la diferencia entre Windows FCI del servidor y el analizador de Azure Information Protection?

También puede usar PowerShell para clasificar y proteger los archivos de forma interactiva desde el equipo de escritorio. Para obtener más información sobre este y otros escenarios en que se utiliza PowerShell, consulte Uso de PowerShell con el cliente de Azure Information Protection.